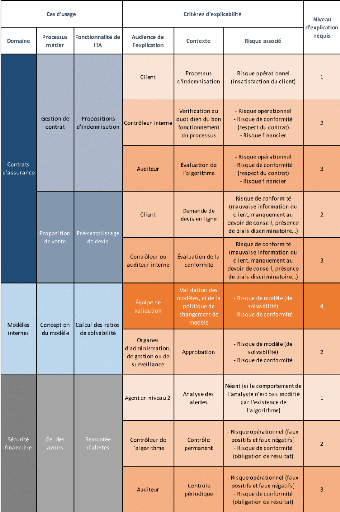

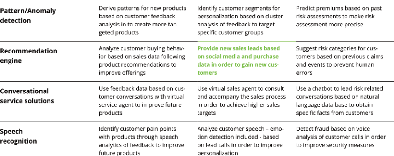

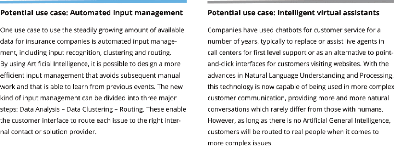

Annexe 8. Niveaux d'explication par cas d'usage

Source :

Autorité de Contrôle Prudentiel et de

Résolution, Étude sur la révolution

numérique dans le secteur français de

l'assurance, n°87 - Mars 2018

86/97

Annexe 9. Les objectifs et fonctions de la

cybersécurité

LES OBJECTIFS DE SÉCURITÉ

Confidentiality

Confidentialité

Le principe de confidentialité suppose que seules les

personnes autorisées peuvent avoir accès aux informations qui

leur sont destinées (notions de droits ou permissions), de sorte que

tout accès indésirable doit être empêché.

Selon le critère de l'intégrité, les

données ne doivent pas avoir fait l'objet de modifications lors de leur

stockage, leur traitement ou leur transfert, à l'insu de leurs

propriétaires, que ce soit de manière intentionnelle ou

accidentelle. En somme, les éléments considérés

doivent être exacts et complets (Utilisation des techniques de checksum

ou hachage).

|

Availability

Disponibilité

|

|

La disponibilité induit l'accès aux ressources du

système d'information de manière permanente et sans faille durant

les plages de fonctionnement définies.

|

LES FONCTIONS DE SÉCURITÉ

|

Authentication

Authentification

|

|

Pour garantir cette fonction, il est nécessaire que les

utilisateurs prouvent leur identité avant de pouvoir effectuer toute

action. À cet égard, il faut distinguer la notion

d'authentification et d'identification. En effet, l'authentification suppose de

fournir un mot de passe ou un élément qui seule la personne

connait. À l'inverse, l'identification ne fait que nommer

l'identité de la personne ; elle n'est reconnue que par son

identifiant.

|

|

Authorization

Autorisation

|

|

Accounting

Non-répudiation

|

Cette fonction induit qu'une action ne peut être

exécutée que si le demandeur détient les droits

d'accès, les privilèges requis. En ce sens, il ne suffit pas que

le demandeur prouve son identité : il faut également que le

demandeur ait autorité pour effectuer cette action.

Selon cette fonction, aucun utilisateur ne doit pouvoir contester

les opérations qu'il a réalisées dans le cadre de ses

actions autorisées. De plus, aucun tiers ne doit pouvoir s'attribuer les

actions d'un autre utilisateur. Pour ce faire, il est nécessaire de

suivre et conserver les accès, les tentatives d'accès et les

opérations effectuées sur le système. En effet, en cas de

problème, l'exploitation des registres de suivi des accès et des

modifications permettra de remontrer les différentes actions

effectuées afin de pouvoir identifier les responsabilités.

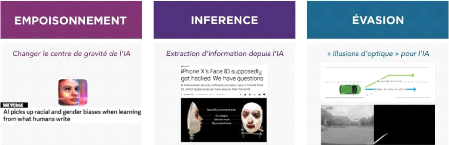

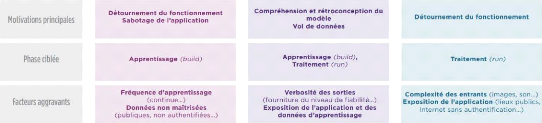

Annexe 10. Synthèse des

principaux moyens d'attaque spécifiques au machine

learning

87/97

Source :

Wavestone, Intelligence artificielle et

cybersécurité : protéger dès maintenant le monde de

demain, 2019

88/97

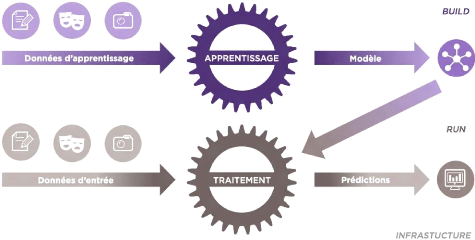

Annexe 11. Briques de fonctionnement d'une

application basée sur la machine learning

Source :

Wavestone, Intelligence artificielle et

cybersécurité : protéger dès maintenant le monde de

demain, 2019

89/97

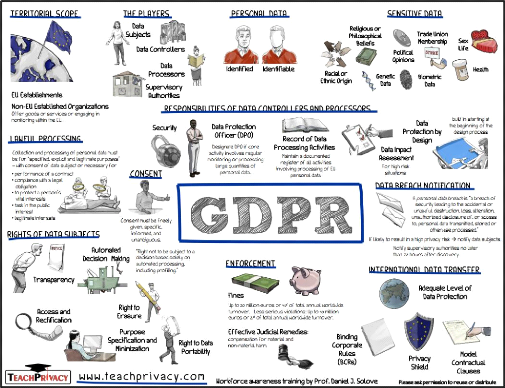

Annexe 12. Synthèse des dispositions

applicables au titre du Règlement général sur la

protection des données personnelles

Source :

www.teachprivacy.com

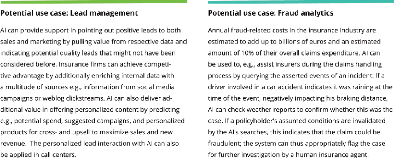

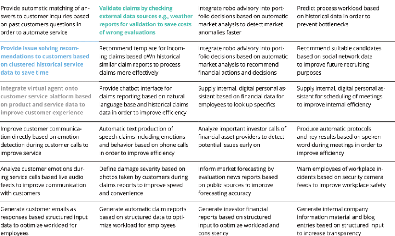

Annexe 13. Synthèse des cas d'usage de

l'utilisation de l'intelligence artificielle dans le secteur de

l'assurance

90/97

91/97

Source :

Cabinet Deloitte, From mystery to mastery : Unlocking

the business valeur of Artifical Intelligence in the insurance

industry, 2017

92/97

|