|

REPUBLIQUE DEMOCRATIQUE DU CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR,

UNIVERSITAIRE

ET DE LA RECHERCHE SCIENTIFIQUE

INSTITUT SUPERIEUR DE COMMERCE

B.P.

16.596

KINSHASA - GOMBE

SECTION INFORMATIQUE DE GESTION

DEPARTEMENT D'ANALYSE ET

PROGRAMMATION

MISE EN PLACE D'UN SYSTEME

D'INFORMATION INFORMATISE

POUR LA GESTION DE RESERVATION

DES CHAMBRES

Cas de l'hôtel apocalypse 22

Réalisé par :

NONDO NONDO Patrick

Travail de Fin de Cycle présenté et défendu

en vue de l'obtention du Titre de Gradué en Informatique de

Gestion.

Option : Analyse

& Programmation

Directeur : CT. LIMEKA

LI-MABILA

Année-Académique 2020 -

2021

I

EPIGRAPHE

« Car je connais les projets que j'ai formé

sur vous, dit l'Eternel, projets de paix et non de malheur, afin de vous donner

un avenir et de l'espérance »

Jérémie 29 : 11

II

DEDICACE

A Dieu tout puissant, miséricordieux, maitre de temps

et de circonstances, pour son amour immuable et sa protection durant toutes ces

trois années académiques et aussi de son intelligence et sagesse

nous accordées pour la réalisation de cette oeuvre scientifique

;

A mes très chers parents, Papa aimé NONDO et

Maman Marie-Claire MBOKASHANGA pour leur détermination, soutien,

volonté, amour et tous leurs efforts abattus depuis l'enfance

jusqu'à nos jours sur tous les plans de la vie en nous encourageant

à réaliser toujours nos rêve ;

A mon très cher oncle Déogratias BOKADI et sa

très chère épouse, Maman Jéphé pour leur

soutien tant financier que moral durant tout ce parcours académique et

pour qui notre bien-être est parmi leurs grandes priorités,

recevez sur ces lignes le fruit de vos efforts.

III

REMERCIEMENTS

C'est avec un coeur rempli de joie et d'amour que nous avons

réservé ces phrases en signe de reconnaissance envers tous ceux

qui, de près ou de loin, de manière directe ou indirecte, ont

apporté leur soutien pour la réalisation et l'aboutissement du

présent travail de fin de cycle ;

Nous remercions toutes les autorités académiques

ainsi que l'ensemble du corps éducatif de l'institut supérieur de

commerce, que le Seigneur vous donne assez de force et sagesse pour continuer

la reforme scientifique que vous avez commencée ;

Nos remerciements sont également adressés au

chef de travaux LIMEKA LI-MABILA Limex, qui, malgré ses multiples

occupations, a étalé devant nous sa disponibilité et ses

conseils pour l'élaboration de ce travail de fin de cycle ;

Nous remercions aussi L'analyste programmeur, Sylvain KAYEMBE

pour son orientation et son temps mis à notre disposition.

Remerciements à mes frères et soeurs, cousins et

cousines : Carine BULAPE et son cher époux Emery BUSHABU, Rebecca MPOMPO

et son cher époux Constantin MANCIUMA, Judith NANGA et son cher

époux JC KAPUKU, Bienvenue MUEMA, Gilbert KAPUKU, Merveille MBOKASHANGA,

Cédric MIKOBI, Augustin MPOKONTSHI, Ephraïm BOPE, Manassé

KWETE, Senghor MIKOBI, Jeanne MUELA et son cher époux Daniel, pour leur

soutien, conseils, encouragements qui nous ont permis d'y arriver ;

Remerciements à mes oncles et tantes : Dieu BUSHABU et

sa chère épouse Maman AMINATHA, Adrien Pongo, Doyen MPOKAMA,

Madeleine PELENGE, Chantal KIENA, Léon KWETE et Sa très

chère épouse Maman Martine, Narcis SHINA, qui, par leur attention

portée sur nous, a fait objet de penser que nous avons une famille

à nourrir et non une société à impressionner ;

A mes amis et connaissances à savoir : Victoir

NYING'NCYEM, Mardochée KOTA Alex MBUYI, Alex MIBAY, Joel BOPE, Vincent

MINTANG, André MUKENGESHAYI, Clautude MBAWOTO, Armand LOHALO, Jeef

MIKOBI, Gustave MULUMBA, Junior KAYEMBE, Edouard MBAKAMA, Sylvain MPUTU, Voldy

KATUMBA, Judith MATSHINGI, Faustin MANCIUMA, Naomie LUMENGO ; ainsi que tous

ceux dont les noms ne sont pas repris, car, la liste est longue, recevez ici

les mots de ma profonde reconnaissance.

IV

A tous les membres de la communauté Business

company à savoir : Jean TSHISHIMBI, Joel VUNDUAWE, Ezéchiel

SUNDA, Edenie KAMBA, Mardoché KOTAMINGA, Sael MUNYIKA, Gloire TSHIKALA,

Sylvain MPUTU , Grady KINGANDA, Jeancy SEMBO, Moise N'LANDU, Edwige NGALULA,

pour votre motivation durant ce cursus.

Nous serons ingrat si nous mettons fin à cette page de

remerciements sans pouvoir penser à nos combattants de lutte à

savoir : Brigitte TUMBA, Willy MUKANYA, Lajoie NGUELA, Deborah SAFIATU,

Christine OLIMOLOFA, Francine NSWILA, Stella MUDIAMA, Fiston NKOTO, Tresor

KUPA, Réel SEDI, Francis OKONI, Carlos TSHIMANGA, Soeur Pauline NTUMBA,

Naomie MUSUAMBA, Esther MBOSHI, Jared TSHIMANGA, Olivier BOTUMBA, Elie NKWA,

Kethia MAMENGI,

NONDO NONDO Patrick

1

INTRODUCTION GENERALE

Depuis l'apparition de l'informatique qui est une science de

traitement automatique et rationnelle des informations, le monde a subi des

grandes innovations technologiques grâce à ses outils

indispensables comme l'ordinateur. L'informatique est aujourd'hui devenue plus

proche de l'homme moderne et s'étend actuellement dans tous les domaines

de la vie, comme dans le domaine de la bureautique par exemple, toute

l'administration se gère aujourd'hui grâce à des

ordinateurs avec ses applications intelligentes. L'informatique est

utilisée actuellement pour la surveillance, la communication voire dans

la gestion, nous pouvons aussi dire que l'informatique est apparue depuis un

certain temps pour remédier à des insuffisances humaines. Nous

allons parler de l'importance de la technologie, proposé et

développer un système informatique.

1. Présentation et Objet de la

recherche

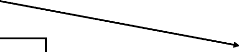

Dans ce travail de fin de cycle, nous allons parler et

présenter l'entreprise ciblée qui n'est rien d'autre que

l'hôtel Apocalypse 22.

L'objet de ce travail n'est rien d'autre que le thème

de notre recherche qui est « La mise en place d'un système

d'information informatisé pour la gestion de réservation des

chambres, cas de l'hôtel apocalypse 22 ».

2. Phénomène observé et contexte de

l'étude

Lors de notre descente sur terrain, nous avons observé

que toutes les activés au sein de l'hôtel apocalypse

s'effectuaient manuellement. C'est pourquoi, suite à ce constat, nous

avons jugé bon mettre en place un système d'information

informatisé pour remédier à ces insuffisances de

gestion.

3. Justification du choix et de l'intérêt

du sujet 3.1. Choix du sujet

Ce choix est motivé d'une part du fait que,

l'informatique occupe actuellement une place de choix en ce qui concerne la

gestion dans les entreprises et permet de résoudre plusieurs

problèmes de gestion dits complexes ou difficiles.

2

3.2. Intérêt du sujet

L'intérêt que nous portons réellement

à ce sujet est triple. En effet, il

permet :

? Sur le plan personnel : ce travail sera pour nous une porte

ouverte à l'obtention du diplôme de graduat en informatique de

gestion et servira aussi d'approfondir nos connaissances dans l'informatisation

des systèmes d'information.

? Sur le plan scientifique : servira de

référence à tout chercheur affronté à ces

problèmes liés à la gestion dans des entreprises.

? Sur le plan managérial : Il nous servira

d'améliorer la qualité de service de réservation des

chambres au sein de l'hôtel apocalypse.

4. Délimitation de la recherche et Limitation de

l'étude

Délimiter un travail revient à définir

son champ d'étude et sa durée d'élaboration. Ainsi, notre

travail est délimité dans le temps et dans l'espace.

4.1. Dans le temps

Les données qui nous concernent partent de

février 2021 à nos jours. Cette période explique notre

volonté de présenter une approche au moins objective.

4.2. Dans l'espace

Nous somme axés dans la commune de MASINA, plus

précisément dans le service de réservation de chambre de

l'hôtel apocalypse 22. L'élaboration du présent travail de

fin de cycle s'est faite tout au long de l'année académique 2020

- 2021

5. Objectifs de la recherche 5.1. Objectif

principal

L'objectif principal est de comprendre le processus de mise en

place de systèmes d'information informatisés pour la gestion de

réservation des chambres.

5.2. Objectifs spécifiques

Les objectifs spécifiques de notre travail sont les

suivants : ? Mettre en place une base de données

3

V' Développer une application

V' Analyser les documents du système existant

V' Schématiser le déroulement des activités

du système existant V' Proposition de solutions

6. Structure du travail

Hormis l'introduction générale et la conclusion

générale, notre travail est subdivisé en trois (3) parties

:

La première partie Intitulée Etude

Préalable comprend deux (2) chapitres :

Chapitre 1 : REVUE DE LA LITTÉRATURE

SUR LE SUJET DE L'ÉTUDE, qui est reparti en 4 sections dont :

Section 1. Les bases de données dans

la gestion de réservations des chambres Section 2. Les

programmes informatiques

Section 3. L'approche systémique et la

méthode Merise

Section 4. Formalismes et concepts de base de la

méthode Merise

Chapitre 2 : PROBLÉMATIQUE ET

HYPOTHÈSE DE LA RECHERCHE, qui est reparti en deux sections qui sont

:

Section 1. La problématique de

l'étude

Section 2. L'hypothèse de

l'étude

La deuxième partie CADRE EMPIRIQUE DE

LA MISE EN OEUVRE DU SYSTEME D'INFORMATION DE GESTION DE RESERVATION DES

CHAMBRES D'HOTEL comprend trois (3) chapitres :

Chapitre 3 : CHOIX/JUSTIFICATION

MÉTHODOLOGIQUES DE L'ÉTUDE, qui sera traité en deux

sections dont :

Section 1. Méthodologie de

l'étude

Section 2. Techniques de récolte des

données

Chapitre 4 : CHAMP DE L'ÉTUDE, qui

sera aussi reparti en deux sections qui sont :

Section 1. Présentation de l'entreprise

Section 2. Analyse de l'existant

Chapitre 5 : CRITIQUE DE L'EXISTANT ET PROPOSITION DES

SOLUTIONS, ce chapitre sera traité sous deux sections dont :

4

Section 1. Critique de l'existant

Section 2. Proposition des solutions et choix

d'un scénario de développement

La troisième partie s'intitule

CONCEPTION ET RÉALISATION DU NOUVEAU SYSTÈME D'INFORMATION

Cette partie contient 2 chapitres dont :

Chapitre 6 : CONCEPTION DU SYSTÈME

D'INFORMATION ORGANISATIONNEL (S.I.O) reparti en cinq(5) sections dont :

Section 1. Règles de gestion,

d'organisation et dictionnaire de données

Section 2. Modélisation conceptuelle des

traitements

Section 3. Modélisation conceptuelle des

données

Section 4. Modélisation organisationnelle

des traitements

Section 5. Modélisation organisationnelle

des données

Chapitre 7 : CONCEPTION DU SYSTÈME

D'INFORMATION INFORMATISÉ (S.I.I) qui sera aussi traité en

cinq(5) sections dont :

Section 1. Caractéristiques des

ressources informatiques à utiliser

Section 2. Modélisation logique des

traitements

Section 3. Modélisation logique des

données

Section 4. Modélisation physique des

traitements

Section 5. Modélisation physique des

données

5

Première Partie : CADRAGE DU PROJET

Introduction

Comme tout autre projet, il nous est recommandé de

faire le cadrage de notre projet informatique, dans cette partie, nous allons

cadrer le projet, c'est-à-dire, connaitre l'état de l'art sur

notre sujet, présenter la problématique et l'hypothèse de

notre recherche.

Sont celles dont les données se présentent sous

forme de tables à accès multiples. Pour ce modèle, un fils

a aussi plusieurs pères.

6

Chapitre 1 : REVUE DE LA LITTERATURE

Section 1 : La Base de données dans le service

de réservation des chambres

1.1.Définition

(MVIBUDULU, 2011) Une base de données est un ensemble

de fichiers organisés, structurés, exhaustifs ayant des liens

logiques entre eux et nécessaires à la gestion d'une

application.

1.2.Différence entre une base de données et

un fichier de données

La base de données et le fichier de données se

diffèrent sur le plan technique de leur structure et de leur

exploitation à savoir :

? La base de données est composée

à la fois de plusieurs fichiers

reliés entre eux, elle est exhaustive ou

complète pour répondre à tous les besoins des utilisateurs

; elle est non redondante, c'est-à-dire la base de données

évite la répétition de données. La base de

données est exploitable par un SGBD, et est considérée

comme un fichier parce qu'elle remplit tous les critères techniques

d'exploitation d'un fichier à savoir :

+ Elle a un nom et une extension ;

+ Elle est dotée d'une structure ;

+ Elle peut être stockée sur un

support informatique et est exploitée par un logiciel compatible

appelé « SGBD ».

? Tandis que le fichier de données est

incomplet, redondant et peut

être exploité par n'importe quel

logiciel compatible.

1.3.Typologie des bases de données

Sur le plan opérationnel, il existe plusieurs types de

bases de données par rapport à la présentation de

données à savoir :

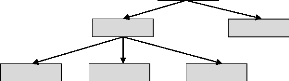

+ Les bases de données

hiérarchiques.

Sont celles dont les données se présentent sous

forme hiérarchique ou arborescente. L'accès est unique avec un

segment racine (noeud). Pour ce modèle, un fils a un et un seul

père.

+ Les bases de données relationnelles.

7

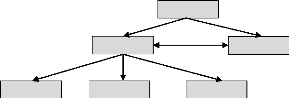

? Les bases de données réseaux

Appelées aussi les bases de données

navigationnelles, sont celles dont les données se présentent sous

forme des graphes à accès multiple. Pour ce modèle, un

fils a plusieurs pères.

1.4.Avantages des bases de données

La base de données présente beaucoup d'avantages

sur le plan technique dans la gestion d'une application à savoir :

L'exhaustivité de données ;

La confidentialité ;

La souplesse d'exploitation par différents

traitements.

1.5.Caractéristiques des bases de

données

Une base de données doit nécessairement

répondre aux caractéristiques ci-

après :

Structuration : Ce terme fait allusion aux

conditions de stockage des informations et à la manière dont ces

données seront utilisées.

Non redondance : C'est un critère qui

interdit à la base de données de contenir des informations

répétitives. Nous avons deux formes de redondances à

savoir : ? La synonymie : C'est lorsque deux objets ont la

même signification.

Par exemple Nom et Name ; Désignation et

Libellé

? La polysémie : C'est lorsqu'un objet

renvoie à plusieurs significations. Par exemple :

Animal

Exhaustivité : C'est le principe selon

lequel la base de données doit contenir toutes informations

nécessaires afin de répondre aux besoins des utilisateurs.

1.6.Système de gestion de base de données

1.6.1. Définition

Un SGBD est un logiciel conçu et adapté à

l'exploitation d'une base de

données.

Exemple : MS-ACCESS, ORACLE, MySQL.

8

1.6.2. Fonctions d'un SGBD

Le SGBD qui est un logiciel adapté à

l'exploitation d'une base de données a pour fonctions :

· La création d'une structure de la base de

données ;

· Le chargement de la base de données en cas de

recherche ;

· Ma mise à jour de la base de données ;

· L'indexation de la base de données ;

· L'édition des états de sorti ;

· La destruction de la base de données.

1.6.3. Typologie d'un SGBD

Il existe plusieurs types de SGBD dont notamment :

Le SGBD Hiérarchique : Les

données sont classées hiérarchiquement, selon une

arborescence descendante. Ce modèle utilise des pointeurs entre les

différents enregistrements. Il s'agit du premier modèle de

SGBD.

Le SGBD Réseaux : Comme le

modèle hiérarchique, ce modèle utilise des pointeurs vers

des enregistrements. Toutefois la structure n'est plus forcément

arborescente dans le sens descendant.

9

Le SGBD Relationnel : Les données sont

enregistrées dans des tableaux à deux dimensions (lignes et

colonnes). La manipulation de ces données se fait selon la

théorie mathématique des relations.

Le SGBD Objet : Les données sont

stockées sous forme d'objets, c'est-à-dire de structures

appelées classes présentant des données membres.

Les champs sont des instances de ces classes.

Section 2 : Les programmes informatiques

Un programme informatique est un ensemble d'opérations

destinées à être exécutées par un ordinateur.

(wikipedia, 2011)

Un programme source est un code écrit par un

informaticien dans un langage de programmation. Il peut être

compilé vers une forme binaire ou directement

interprété.

Un programme binaire décrit les instructions à

exécuter par un microprocesseur sous forme numérique. Ces

instructions définissent un langage machine

Un programme fait généralement partie d'un

logiciel que l'on peut définir comme un ensemble de composants

numériques destiné à fournir un service informatique. Un

logiciel peut comporter plusieurs programmes. On en retrouve ainsi dans les

appareils informatiques (ordinateur, console de jeux, guichet automatique

bancaire...), dans des pièces de matériel informatique, ainsi que

dans de nombreux dispositifs électroniques

10

(imprimante, modem, GPS, téléphone mobile,

machine à laver, appareil photo numérique, décodeur TV

numérique, injection électronique, pilote automatique...).

Les programmes informatiques sont concernés par le

droit d'auteur et font l'objet d'une législation proche des oeuvres

artistiques.

2.1. La programmation

La programmation consiste, partant d'une idée, à

effectuer un travail de réflexion qui aboutit à la

rédaction d'algorithmes dans un langage de programmation. Les langages

de programmation ont été créés dans l'optique de

faciliter le travail du programmeur en raccourcissant le chemin qui va de

l'idée au code source (wikipedia, 2006).

Les programmes sont créés par des programmeurs

ou des ingénieurs logiciels. Les programmeurs travaillent principalement

sur l'écriture de programmes tandis que les ingénieurs logiciels

travaillent à toutes les étapes de la création du

programme. Ils appliquent une démarche formelle et rigoureuse

basée sur le génie industriel et les techniques de management.

Avant de commencer à écrire un programme

destiné à résoudre un problème, le programmeur doit

déterminer les caractéristiques du problème à

résoudre. Ceci se fait en plusieurs étapes indépendantes

du langage de programmation utilisé. La technique courante est celle

d'un cycle de développement, qui comporte des étapes de

définition, de conception, d'écriture, de test, d'installation et

de maintenance

Section 3 : L'approche systémique

3.1. Méthode Merise 3.1.1.

Définition

La méthode Merise est la méthode d'analyse, de

conception et de réalisation des systèmes d'information, elle est

basée sur la séparation des données et des traitements

à effectuer dans plusieurs modèles conceptuels et physiques.

(KONFIE IPEPE, 20182019) Cette séparation assure la

longévité au modèle.

MERISE veut dire Méthode d'Etude et de

Réalisation Informatique du Système d'Entreprise.

3.1.2. Historique

Issue de l'analyse systémique, la méthode Merise

est née dans les années 1970, à la demande du

ministère de l'industrie, et a surtout été utilisée

en France, par les SSII de

11

ses membres fondateurs (Sema Metra, ainsi que par la CGI

Informatique) et principalement pour les projets d'envergure, notamment des

grandes administrations publiques ou privées.

Merise, méthode spécifiquement

française, a d'emblée connu la concurrence internationale de

méthodes anglo-saxonnes telles que SDM/S ou Axial. Elle a ensuite

cherché à s'adapter aux évolutions rapides des

technologies de l'informatique avec MERISE/objet, puis MERISE/2 destinée

à s'adapter au client-serveur. Merise était un courant majeur des

réflexions sur une " Euro Méthode " qui n'a pas réussi

à percer.

Depuis les années 1990, bousculée par les

changements successifs et nombreux de l'environnement informatique (essor des

progiciels, expansion et popularisation du réseau Internet), Merise a

progressivement disparu. Seul le formalisme UML a obtenu une popularité

équivalente, sans avoir la même portée

méthodologique.

Section 4. Formalismes et concepts de base de la

méthode Merise

La méthode merise fait la séparation entre les

données et les traitements à effectuer en plusieurs

modèles conceptuels et physique. La séparation des données

et des traitements assure la longévité au modèle. En

effet, l'agencement des données n'a pas à être souvent

remanié tandis que les traitements le sont plus fréquemment.

Une méthode de conception de système

d'information s'inscrit dans trois dimensions exprimant :

V' La démarche ou cycle de vie

V' Le raisonnement ou cycle d'abstraction V' La

maitrise ou cycle de décision

A cet effet, nous allons nous axer sur le cycle d'Abstraction

qui est la démarche hiérarchique de Merise.

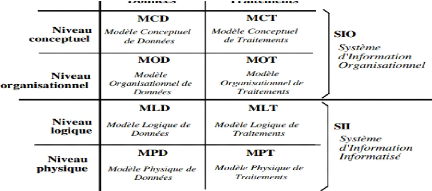

4.1. Cycle d'abstraction de conception des

systèmes d'information

Niveaux conceptuels, logique, organisationnel et

physique/opérationnel (du plus abstrait au plus concret). L'objectif du

cycle d'abstraction est de prendre d'abord les grandes

décisions métier, pour les principales activités

(Conceptuel) sans rentrer dans le détail de questions d'ordre

organisationnel ou technique.

La méthode Merise, très analytique (attention

méthode systémique), distingue nettement les données et

les traitements, même si les interactions entre les deux sont profondes

et s'enrichissent mutuellement (validation des données par les

traitements et réciproquement). Certains auteurs (Merise/méga,

puis Merise/2) ont également apporté la

12

notion complémentaire de communications, vues au sens

des messages échangés. Aujourd'hui, avec les SGBD-R, l'objet, les

notions de données et de traitements sont de plus en plus

imbriquées.

On distingue 4 niveaux dans le cycle d'abstraction, il s'agit de

:

? Niveau conceptuel : L'étude conceptuelle

Merise s'attache aux invariants de l'entreprise ou de l'organisme

du point de vue du métier : quels sont les activités, les

métiers gérés par l'entreprise, quels sont les grands

processus traités, de quoi parle-t-on en matière de

données, quelles notions manipule-t-on ?... est-ce indépendamment

des choix techniques (comment fait-on ?) ou organisationnels (qui fait quoi ?)

qui ne seront abordés que dans les niveaux suivants.

? Niveau organisationnel : A ce niveau de

préoccupation, les modèles conceptuels sont

précisés et font l'objet de choix organisationnels.

? Niveau Logique : Qui procède à partir des

modèles développés au

niveau conceptuel pour les traitements et des modèles de

base de données

? Niveau physique : Les réponses apportées

à ce dernier niveau permettent d'établir la manière

concrète dont le système sera mis en place.

Bref aperçu du cycle d'abstraction

13

Chapitre 2 : PROBLEMATIQUE ET HYPOTHESE DE

LA

RECHERCHE

Section 1. La problématique de l'étude

De par sa définition, la problématique est

l'ensemble des questions posées dans un domaine de la science en vue

d'une recherche des solutions. L'hôtel Apocalypse 22 est l'une de grandes

entreprises de la capitale qui vend des services à des clients, qui les

sollicitent. Compte tenu de la demande des clients et du volume d'informations

à traiter, l'hôtel Apocalypse 22 se trouve confronter aux

différents problèmes d'une gestion harmonieuse notamment :

? La conservation des données et la rapidité

dans le traitement desdites

données ;

? L'harmonisation et la coordination des listes des clients ;

? Le non restitution de résultat à temps opportun

sur une demande de la

hiérarchie ;

? Le manque d'unicité des informations par rapport

à la gestion de clients.

L'objet de notre étude nous amène à

détailler les mécanismes qui entrent en compte pour la bonne

gestion des clients à l'hôtel Apocalypse 22 sur, quelques

questions qui seront formulées pour nous donner des orientations

à savoir :

? Comment les autorités de l'hôtel Apocalypse 22

proviennent-elles à gérer les clients en tenant compte de leurs

mouvements journaliers ?

? La gestion actuelle de clients, donne- telle des

résultats satisfaisants ? Si non, comment y améliorer ?

Section 2. L'hypothèse de l'étude

Au regard des préoccupations soulevées dans la

problématique et tenant compte des faits présentés par

l'actuel système en place qui est totalement manuel, et s'étant

servi de l'observation personnelle, nous souhaiterions faire recours aux

nouvelles techniques, c'est-à-dire la mise en place d'une base de

données relative à la gestion de clients de hôtel

Apocalypse 22. L'adoption de ce nouveau système permettra :

y' La fiabilité dans la mise à jour des clients ;

y' La disponibilité et l'unicité des informations ; y' Le partage

des données et de réponses ;

14

y' La fiabilité des résultats ;

y' La réduction du temps de traitement ;

y' La facilité de gérer pour une bonne prise de

décision

Bref, le nouveau système constituera un rapport

scientifique au développement de l'hôtel Apocalypse 22, en lui

dotant d'un outil de gestion adapté à la technologie moderne.

Conclusion partielle

Comme il nous a été demandé à

l'introduction de pouvoir présenter l'Etat de l'art de notre recherche,

la problématique et l'hypothèse de la recherche, nous voici

atteindre l'objectif de ladite partie.

15

|

Partie II : CADRE EMPIRIQUE DE LA MISE EN OEUVRE DU

SYSTEME D'INFORMATION DE LA GESTION DE RESERVATION

|

Introduction

Dans cette partie, nous allons devoir justifier le choix

méthodologique de la recherche, présenter l'hôtel

apocalypse 22, critiquer le système existant en fin de proposer des

solutions.

16

Chapitre 3 : JUSTIFICATION MÉTHODOLOGIQUE DE

L'ÉTUDE Section 1. Méthodologie

Selon Jean Louis LEMOIGNE, la méthode est un ensemble

des facultés humaines permettant la connaissance et la

compréhension intellectuelle par lesquelles une discipline cherche

à atteindre les vérités, les démontre et les

vérifie. (LEMOIGNE, 1983)

Pour réaliser un travail scientifique, on fait toujours

appel aux différentes méthodes. Ainsi, pour notre travail nous

avons opté pour la Méthode MERISE qui est une méthode de

conception et de réalisation des systèmes d'information. Elle

nous aidera à mettre en place un système d'information

informatisé pour la réservation des chambres.

Section 2. Techniques de récolte des

données

La technique de recherche est définie comme : « un

ensemble des procédés employés pour obtenir un

résultat déterminé ». (PINTO, 1971)

Pour faciliter notre récolte de données au sein

de l'hôtel apocalypse 22, nous avons fait l'usage des techniques

suivantes :

? Technique Documentaire :

Elle nous a permis de puiser toutes les informations

nécessaires par la lecture des ouvrages ; syllabus et notes de cours

ayant trait à notre sujet.

? Technique d'observation directe :

Elle nous a permis d'aller sur le terrain et faire des

observations concernant la manière dont on procède pour la

gestion de réservation des chambres afin d'avoir une idée claire

et juste sur ladite gestion

? Technique d'interview :

Elle nous a permis d'interroger le personnel sur le

fonctionnement du système actuel afin de mieux connaitre tout le

processus ayant trait à notre sujet.

17

Chapitre 4 : CHAMP DE L'ÉTUDE

Section 1. Présentation de l'hôtel

Apocalypse 22

1.1.Raison sociale et situation

géographique

L'hôtel Apocalypse 22 est situé dans la commune

de MASINA, précisément sur Boulevard LUMUMBA N°23 dans le

quartier Sans-fil, il est limité au Nord par la concession REGIDESO,

communément appelé « ECALYPTUS », au Sud par l'avenue

KINGABUA située à 300 m de la grande poste « RTNC »,

à l'Est par le marché de la liberté et l'hôpital

BIAMBA MARIE MUTOMBO et à l'Ouest par l'Agence de la

Société Nationale d'Assurance « SONAS » de MASINA, en

diagonale de la Pro crédit Bank.

1.2.Historique

L'hôtel Apocalypse 22 fait partie de la

société KBC « KAMBA BUSINESS COMPAGNY », elle est

constituée sous forme d'une Société Privée à

Responsabilité Limité « SPRL » dont le capital a

été entièrement libéré et souscrit par les

associés.

L'associé majoritaire et gérant statutaire se

nomme Monsieur KAMBA MAMAYI Bienvenu, qui est le promoteur principal.

1.3.Objectifs

Les objectifs poursuivis par l'hôtel Apocalypse 22 sont

les suivants :

> Lutter contre le chômage en créant des

emplois stables pour la

population Kinoise en générale, celle de la

TSHANGU en particulier ; > Mettre à la disposition du public un cadre

idéal et confortable pour les

activités hôtelières ;

> Réaliser les profits par les ventes des services

hôteliers et d'autres services à valeur ajoutée.

1.4. Organisation et fonctionnement

1.4.1. Organisation

L'hôtel Apocalypse 22 se structure de la manière

suivante :

V' L'Administration ; V' L'hébergement ; V' La

restauration ; V' Le dancing ;

V' Service technique ; V' Service nettoyage ;

18

y' Service de sécurité.

1.4.2. Fonctionnement

A. ADMINISTRATION

L'Administration de l'hôtel Apocalypse 22 est

subdivisée en quatre services

ci-après :

> GERANT : le gérant comme dit sa

fonction, celui qui gère toutes les activités de l'entreprise

par-là, nous voulons dire qu'il assure le contrôle de tous les

services de l'hôtel Apocalypse 22.

> SECRETAIRE : il a pour tâche de

tenir le secrétariat, s'occupe de toutes les tâches

administratives du bureau de l'Apocalypse 22.

> COMPTABLE : il a pour tâche de

tenir la comptabilité et s'occupe des finances de l'entreprise.

> CAISSIERE : c'est la personne qui tient

la caisse, elle remet par la serveuse après le paiement du client, elle

tient les factures et fait un résumé de compte de ventes à

la fin de chaque journée.

B. HEBERGEMENT

L'hébergement est subdivisé en trois sous services

ci-dessous :

> La réception : s'occupe de

l'accueil des clients, des visiteurs et de toutes les formalités. Nous

entendons par formalité : établissement d'une fiche ou bulletin

d'inscription où on reprend l'identité des clients.

> La buanderie : ce service a pour

tâche le nettoyage et repassage des linges.

> Le service de maintenance : le service

de maintenance a pour tâche l'entretien ou maintenance des chambres. Les

personnes qui s'y travaillent s'appellent garçon de chambre.

C. RESTAURANT ET TERRASSE

Ce service comprend deux sous services qui sont :

> L'accueil : est un service qui s'occupe

de l'accueil des clients et des visiteurs. A la restauration, nous avons Six

agents : deux au restaurant, deux à l'accueil des clients et deux autres

sont les serveuses. Ces deux services fonctionnent quand le

19

client arrive. Ce dernier sera reçu par le service

d'accueil, on lui souhaite la bienvenue et on demande son goût,

après on lui présente le menu.

D. DANCING CLUB

Ce service s'occupe de divertissement des clients, nous avons

retrouvé aussi dedans deux sous services qui sont : Accueil et Bar. Pour

l'accueil c'est la même chose que le restaurant. Mais il est exigé

aux serveuses qui travaillent au dancing d'être très bien avec les

clients.

E. SERVICE TECHNIQUE

Dans ce service, nous retrouvons trois sous services,

l'électricité, la plomberie et le service de froid, nous avons

aussi trouvé un groupe d'ingénieurs électriciens, ces

derniers s'occupe de l'éclairage et le bon fonctionnement de tous ce qui

concerne l'électricité et la plomberie.

Trois ingénieurs disponibles, s'occupe de tout ce qui

est froid de l'hôtel Apocalypse 22 c'est-à-dire la climatisation

et autres.

F. SERVICE DE SECURITE

Ce service a pour tâche la sécurisation de

l'Apocalypse 22 tout entier, et nous y avons trouvé quatre agents de

sécurité accompagné de policier.

G. SERVICE DE NETTOYAGE

Ce service a pour tâche l'entretien et la

propriété de l'Apocalypse 22, nous y avons trouvé Cinq

agents.

20

1.5.Organigramme de l'Apocalypse 22

ADMINIST.GERANT

SECRETARIAT GENERAL

ADMINIST.DELEGUE

COORDINATION

TRESORERIE

PERSONNELS

CAISSE

COMTABILITE

SERCETAIRE

SOURCE : SECRETARIAT GENERAL

SALLE DE FETE

HOTELLERIE

RESTAURANT

LOCATION

DEPOT

CHARROIT

MAINTENANCE

SECURITE

APPROS

DIRECTION ADM & PERSONNEL

DIRECTION DE FINANCE

DIRECTION INTENDANCE

DIRECTION D'EXPLOITATION

21

Section 2. Analyse de l'existant

2.1. Définition et but

L'analyse de l'existant consiste à recenser les points

forts et faibles du système actuel. Les points faibles serviront

à rechercher et à proposer des solutions, c'est-à-dire

l'analyse de l'existant cherche à établir un diagnostic du

système existant (MVIBUDULU, 2019-2020).

2.2. Description des activités du service

hôtellerie

L'hôtellerie est l'une des activités de

l'Apocalypse 22, assurant les activités ci-

après :

> Hébergement des clients ;

> Etablissement des factures des clients ; > Gestion des

chambres ;

> Etc.

2.3. Organigramme du service concerné

Service hôtellerie

Gérant

Caisse

Réception

Maintenance

SOURCE : SECRETARIAT GENERAL

22

2.4. Description de l'application

Le client se présente à la réception muni

de sa pièce d'identité pour réserver une chambre

d'après ses préférences et besoins, ainsi lorsqu'il arrive

à la réception, le réceptionniste le reçoit,

écoute son exposé, en cas de conformité, il lui demande la

pièce d'identité pour vérification, après

vérification il va lui remettre sa pièce d'identité et va

l'orienter à la caisse pour régulariser son opération de

réservation,

Une fois arrivé à la caisse, le client

présente sa pièce d'identité et la somme d'argent, le

caissier le reçoit, vérifie la validité de la carte

d'identité, compte l'argent et enregistre les informations dans la fiche

d'identification, après enregistrement il établit le reçu

de paiement en deux exemplaires dont l'un, il classe dans son poste et l'autre

il annexe ça avec l'identité du client et fait appelle au

garçon de chambre pour accompagner le client dans sa chambre

réservée, le garçon de chambre récupère le

reçu et la pièce d'identité et accompagne le client

jusqu'à la chambre, une fois la chambre occupée, le garçon

de chambre remet au client sa pièce d'identité, le reçu et

les clés, et rentre au près du caissier pour enfin donner le

rapport

2.5. Etude des postes de travail

C'est une étude des entités qui exerce une

activité au sein de l'entreprise. Il nous permet de connaitre les

documents utilisés par chaque poste.

2.5.1. Recensement des postes de travail

Pour notre application, nous avons recensé les

différents postes suivants :

? Gérant ;

? Caisse ;

? Réception ;

? Maintenance des chambres.

2.5.2. Description des postes de travail

Pour décrire les différents postes de travail

concernés par notre étude, nous avons utilisé les fiches

descriptives ci-après :

23

Fiche descriptive des postes de travail

Fiche n°1. Gérant

|

DOMAINE HOTELLERIE Kinshasa, le .... /..... /

APPLICATION : GESTION DE CLIENTS Ecrit par Patrick

NONDO

Poste : Gérant

Responsable du poste : Gérant

FICHE D'ANALYSE DE POSTE DE TRAVAIL

|

|

|

Attribution : vérification de

|

tous les documents établis dans chaque poste et l'argent

perçu Documents reçus

|

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

Livre de caisse Rapport journalier

|

LC 1/jour

RJ 1/jour

|

Caisse Caisse

|

|

|

Document émis

|

|

Nom du document

|

Code document

|

Volume

|

Destination

|

|

___

|

___

|

__ ___

|

|

|

Documents classés

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

Livre de caisse Rapport journalier

|

LC 1/jour

RJ 1/jour

|

Caisse Caisse

|

|

|

24

Fiche n°2. Caisse

|

DOMAINE HOTELLERIE Kinshasa, le .... /..... /

APPLICATION : GESTION DE CLIENTS Ecrit par Patrick

NONDO

Poste : Caisse

Responsable du poste : Caissier

FICHE D'ANALYSE DE POSTE DE TRAVAIL

|

|

Attribution : perçoit l'argent et

|

fonds journalier provenant du réceptionniste pour

établissement du livre de caisse Documents

reçus

|

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

Rapport journalier

|

RJ 1/jour

|

Réception

|

|

|

Document émis

|

|

Nom du document

|

Code document

|

Volume

|

Destination

|

|

Livre de caisse

|

LC

|

1/jour

|

Gérant

|

|

Documents classés

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

Livre de caisse

|

LC

|

1/jour

|

Caisse

|

25

Fiche n°3. Réception

|

DOMAINE HOTELLERIE APPLICATION : GESTION Poste :

Réception Responsable du poste : Réceptionniste

|

Kinshasa,

DE CLIENTS Ecrit par

FICHE D'ANALYSE DE POSTE DE TRAVAIL

|

le .... /..... /

Patrick NONDO

|

|

|

Attribution : s'occupe de l'accueil

|

des clients et des visiteurs

Document reçu

|

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

___

|

___

|

___

|

___

|

|

Document émis

|

|

Nom du document

|

Code document

|

Volume

|

Destination

|

|

Rapport journalier

|

RJ

|

1/jour

|

Caisse

|

|

Document classé

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

Registre comptable

|

RC

|

1/jour

|

Réception

|

26

Fiche n°4. Maintenance des chambres

|

DOMAINE HOTELLERIE Kinshasa, le .... /..... /

APPLICATION : GESTION DE CLIENTS Ecrit par Patrick

NONDO

Poste : Maintenance des chambres

Responsable du poste : Garçons des

chambres

FICHE D'ANALYSE DE POSTE DE TRAVAIL

|

|

Attribution : s'occupent de

|

la propriété des chambres et nettoyage des draps.

Document reçu

|

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

___

|

___

|

___

|

___

|

|

Document émis

|

|

Nom du document

|

Code document

|

Volume

|

Destination

|

|

___

|

___

|

___

|

___

|

|

Document classé

|

|

Nom du document

|

Code document

|

Volume

|

Provenance

|

|

___

|

___

|

___

|

___

|

2.6. Etudes des documents

L'étude des documents consiste à analyser les

différents documents nécessaires utilisés dans la gestion

d'une application. Un document peut être défini comme un support

manuel pour la circulation des informations à travers les

différents postes de travail d'une organisation donnée.

27

2.6.1. Recensement des documents

En ce qui concerne notre travail, nous avons recensé les

documents ci-dessous :

- Reçu,

- Fiche d'identification,

- Rapport de la réception, - Carte d'identité.

2.6.2. Description des documents

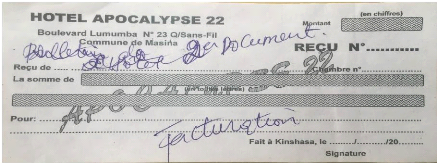

1. Reçu

? Rôle : est un document établi par

le service réception et remis au client après perception de

l'argent « preuve de paiement »

? Modèle

? Tableau de description de document

|

N°

|

Rubrique

|

Code rubrique

|

Nature

|

Taille

|

|

1

|

Montant

|

Mnt

|

An

|

10

|

|

2

|

Reçu numéro

|

ReçuN

|

An

|

8

|

|

3

|

Reçu de

|

ReçuD

|

An

|

50

|

|

4

|

La somme de

|

SomD

|

An

|

100

|

|

5

|

Pour

|

Pr

|

An

|

100

|

|

6

|

Date

|

Date

|

Date

|

12

|

28

2. Fiche d'identification,

? Rôle : Est un document qui sert à

l'identification du client ? Modèle de document

29

? Tableau de description de document

|

N°

|

Nom rubrique

|

Code

|

Nature

|

Taille

|

|

01

|

Fiche d'identification n°

|

FiN

|

AN

|

8

|

|

02

|

Chambre n°

|

ChbrN

|

AN

|

8

|

|

03

|

Catégorie

|

Cat

|

AN

|

10

|

|

04

|

Nom

|

Nom

|

AN

|

12

|

|

05

|

Post nom

|

Pstnm

|

AN

|

12

|

|

06

|

Prénom

|

Prenm

|

AN

|

15

|

|

07

|

Lieu et date de naissance

|

Dt

|

DATE

|

15

|

|

08

|

Etat-civil

|

Ec

|

AN

|

15

|

|

09

|

Nationalité

|

Nat

|

AN

|

15

|

|

10

|

Profession

|

Pro

|

AN

|

20

|

|

11

|

Domicile

|

Dom

|

AN

|

25

|

|

12

|

Nature des pièces d'identité

|

Npi

|

AN

|

10

|

|

13

|

N° de passeport

|

Ndpport

|

AN

|

15

|

|

14

|

Téléphone

|

Tel

|

AN

|

15

|

|

15

|

Accompagné de

|

Accop

|

AN

|

18

|

|

16

|

Adresse

|

Adr

|

AN

|

100

|

|

17

|

Provenance

|

Prov

|

AN

|

30

|

|

18

|

Motif de séjour

|

Mot_sjr

|

AN

|

30

|

|

19

|

Date d'arrivée

|

Dt_arr

|

Date

|

15

|

|

20

|

Date du départ

|

Dadep

|

Date

|

15

|

|

21

|

Durée du séjour

|

Dusjr

|

AN

|

10

|

|

22

|

Objet a déclarée

|

Ob_decl

|

AN

|

100

|

|

23

|

Date

|

Dt

|

Date

|

15

|

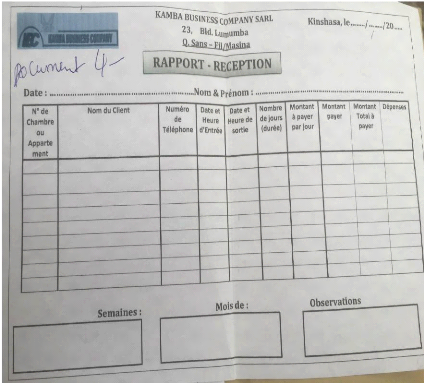

3. Rapport de la réception

? Rôle : sert à enregistrer toutes

les informations des clients qui viennent se loger dans l'hôtel et de

servir en même temps comme le rapport.

30

? Modèle de document

31

? Tableau de description de document

|

N°

|

Rubrique

|

Code rubrique

|

Nature

|

Taille

|

|

1

|

Date

|

Dt

|

Date

|

15

|

|

2

|

Nom

|

Nom

|

An

|

15

|

|

3

|

Postnom

|

Postnm

|

An

|

15

|

|

4

|

N° de chambre

|

NdChbr

|

An

|

10

|

|

5

|

Nom du client

|

NomCli

|

An

|

50

|

|

6

|

Numéro de téléphone

|

NdTel

|

An

|

15

|

|

7

|

Date et heure d'entrée

|

DtEnt

|

Date

|

15

|

|

8

|

Date et heure de sortie

|

DtSo

|

Date

|

15

|

|

9

|

Nombre de jours

|

NbreJr

|

An

|

15

|

|

10

|

Montant à payer par jour

|

MontPjr

|

An

|

10

|

|

11

|

Montant payer

|

MontP

|

An

|

10

|

|

12

|

Montant total à payer

|

MontTpay

|

An

|

10

|

|

13

|

Dépenses

|

Dep

|

An

|

30

|

|

14

|

Semaines

|

Sem

|

An

|

15

|

|

15

|

Mois de

|

Mois

|

An

|

15

|

|

16

|

Observation

|

Obers

|

An

|

15

|

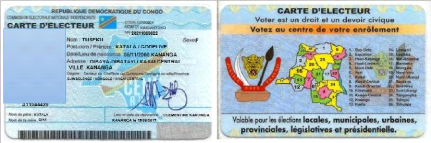

4. Carte d'identité

? Rôle : c'est un document officiel qui

permet à une personne de prouver son identité

? Modèle de document

32

? Tableau de description de document

|

N°

|

Nom rubrique

|

Code

|

Nature

|

Taille

|

|

1

|

Nom

|

Nm

|

AN

|

15

|

|

2

|

Post nom

|

Pnm

|

AN

|

15

|

|

3

|

Pronom

|

Prnm

|

AN

|

15

|

|

4

|

Sexe

|

Sex

|

AN

|

1

|

|

5

|

Lieu et Date de naissance

|

LdateN

|

DATE

|

-

|

|

6

|

Adresse

|

Adr

|

AN

|

55

|

|

7

|

Province

|

Prv

|

AN

|

40

|

|

8

|

Territoire

|

Ter

|

AN

|

40

|

|

9

|

District

|

Dst

|

AN

|

40

|

|

10

|

Ville

|

Vlle

|

AN

|

40

|

|

11

|

Village

|

Vlage

|

AN

|

40

|

|

12

|

Nom du père

|

N_pere

|

AN

|

15

|

|

13

|

Nom de la mère

|

N_mere

|

AN

|

15

|

2.7. Etude des moyens de traitement des

informations

L'analyse de moyens de traitement des informations constitue

l'étape essentielle d'étude de ressources humaines,

matérielles, et financières. Cette analyse va nous permettre de

réaliser des opérations pour qu'elles deviennent facilement

manipulables.

En effet, le traitement des informations

considéré comme support de connaissance humaine, est une

tâche grandiose, lorsqu'il n'est pas fait d'une manière

rationnelle, il devient lourd d'où il doit être effectué

rationnellement pour qu'il soit rapide.

33

2.7.1. Ressources humaines

|

Fonction

|

Niveau d'étude

|

Ancienneté

|

|

Gérant

|

Licencié

|

7 ans

|

|

Caissier

|

Gradué

|

6 ans

|

|

Réceptionniste

|

Gradué

|

10 ans

|

|

D6

|

3 ans

|

|

Garçon/Fille de chambre

|

D6

|

2 ans

|

|

D6

|

3 ans

|

2.7.2. Ressources matérielles

|

N°

|

Type matériel

|

Capacité mémoire

|

Marque

|

Durée

|

Observation

|

|

01

|

Stylos

|

---

|

Bic

|

---

|

Plusieurs

|

|

02

|

Lattes

|

---

|

---

|

---

|

Plusieurs

|

|

03

|

Calculatrice

|

---

|

Casio JS

|

---

|

1 seule

|

|

04

|

Chaises

|

---

|

Plastique

|

2 ans

|

Plusieurs

|

|

05

|

Tables

|

---

|

---

|

2 ans

|

Plusieurs

|

|

06

|

Ordinateur

|

Pentium IV, core Duo Ram 2,4 Go

Disque dur 240 Go Processeur 2,4 GHZ Lecteur DVD/RW 56X Lecteur

disquette 31/2 Ecran 17»

Souris Microsoft USB

|

Compaq

|

2 ans

|

1 seul

|

2.7.3. Ressources financières

Les frais payés par les clients restent la seule ressource

de financement du Flat hôtel Apocalypse 22.

34

2.8. Etude de circulation des informations

Codification des postes

|

Client

|

:

|

100

|

|

Réceptionniste

|

:

|

200

|

|

Caissier

|

:

|

300

|

|

Garçons de chambre

|

:

|

400

|

Présentation du client à la réception minu

de sa pièce d'identité

101

Préparation argent

401

Réception d'ID, Reçu et occupation de chambre

103

201

AR

ID RC

CLIENT

301

201

ID

ID

102

100

Accueil du client, écoute de la demande,

vérification ID et Orientation

RECEPTIONNISTE

200

ID

102

101

201

Réception du rapport venant du garçon de chambre

302

ID RC

Vérification argent et ID,

enregistrement

des

informations, attribution de

numéro de réservation

et

validation de la réservation

301

401

CAISSIER

RP

102

401

AR

FI

300

GARCON DE CHAMBRE

Réception de la facture et

ID, Direction du client

dans

sa chambre

401

RP

302

301

ID

103

RC

400

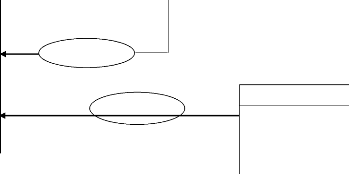

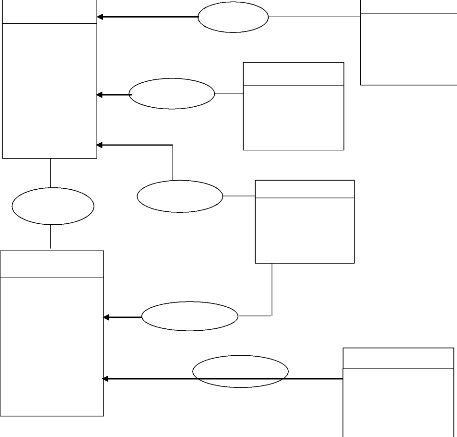

2.8.1. Schéma de circulation des

informations

35

Légende

|

FIGURES

|

DESCRIPTION

|

|

Document manuel en un exemplaire

|

|

|

|

|

Document manuel en plusieurs exemplaires

|

|

|

|

|

destination

|

|

|

provenance

|

|

|

|

Classement/archivage

|

|

|

Argent

|

|

|

|

|

2. Abréviation

|

Abréviations

|

Signification

|

|

RC

|

Reçu

|

|

ID

|

Carte d'identité

|

|

AR

|

Argent

|

|

RP

|

Rapport

|

|

FI

|

Fiche d'identité

|

36

Chapitre 5 : CRITIQUE DE L'EXISTANT ET PROPOSITION

DES

SOLUTIONS

Introduction

Critiquer l'existant c'est dégager les points positifs

d'une part et les points négatifs du système en vigueur d'autre

part ; Ensuite de proposer les solutions parmi lesquelles on choisira la

meilleure pour la bonne marche du système.

Section 1. Critique de l'existant

1.1.Critique d'ordre Général

C'est l'étape qui nous permet de critiquer le

système existant en recensant les faiblesses et les forces de

l'organisation du service.

1.2. Critique d'ordre spécifique

Les documents relatifs à la gestion des chambres sont

établis selon les normes du service. Cependant quelques-uns d'entre eux

sont mal présentés par le fait qu'ils contiennent des rubriques

non significatives.

Les points forts

En ce qui concerne notre travail, nous avons relevé les

points forts du système ci-après :

? Un personnel qualifié ;

? Les informations circulent bien entre les différents

postes de travail ; ? Une bonne organisation.

Les points faibles

Dans le cadre de notre travail, nous avons constaté que

l'hôtel Apocalypse 22 est bien organisé mais il est buté

à des points faibles ci-après :

V' L'inexistence de bibliothèque

V' Difficulté d'accessibilité à

l'information

V' Le traitement est conditionné par la consommation de

l'énergie électrique ;

37

Section 2. Proposition des solutions et choix d'un

scénario de

développement

Le but de cette étape est de proposer une solution pour

l'informatisation du système afin d'en assurer un meilleur rendement.

2.1. Solution manuelle

Pour une gestion efficace, il faut une bonne motivation du

personnel au sein du service, assurer une formation adéquate aux

utilisateurs afin d'éviter la fraude lors de l'établissement ou

remplissage des documents, prévoir aussi une armoire hermétique

pour la conservation sur des documents.

Avantage :

· Les services seront dynamiques ;

· La solution n'est pas tellement coûteuse ;

· Une bonne conservation des documents.

Inconvénients :

· Lenteur des traitements des informations ;

· Lenteur au niveau de recherche des informations ;

· Risque d'erreurs.

2.2. Solution informatique

Pour un bon fonctionnement de la gestion des

réservations des chambres des clients, nous proposons l'implantation

d'un système d'information qui aura pour but, une bonne gestion de

l'information.

Avantage :

V' Accès rapide aux données ;

V' Fiabilité dans l'affichage des informations ;

V' Une bonne conservation des données ;

V' Traitement rapide des informations ;

V' Diminution de taux d'erreurs.

Inconvénients :

38

y' Solution coûteuse pour la mise en place et l'entretien ;

y' Exige la formation des utilisateurs.

2.3. Choix d'un scénario de

développement

Le modernisme et la technologie nous ont apporté cette

science qui est l'informatique d'où nous avons opté pour

l'informatisation comme la solution de cette gestion pour bannir l'utilisation

du système manuel et acquérir les nouvelles technologies de

l'information et de la communication qui est la meilleure, car elle nous

permettra de résoudre les différents problèmes liés

à la réservation des chambres pour les clients.

Conclusion partielle

Ce chapitre intitulé analyse de l'existant nous a

aidé à connaitre l'entreprise dans lesquelles notre travail est

destiné, ses différentes structures et ses besoins réels

nous a permis de récoltes les informations sur son fonctionnement

notamment dans la facturation des malades, il se révèle de cette

récolte qu'on doit informatiser le système qui géré

la facturation des malades.

39

Partie III : CONCEPTION ET RÉALISATION

DU

NOUVEAU SYSTÈME D'INFORMATION

Introduction

La conception d'un système se fait à partir du

réel perçu. Ainsi, le concepteur fait appel à des

méthodes précises et appropriées telles que la

méthode Merise, etc. Cette partie sera consacrée à

l'implémentation de la base de données.

40

Chapitre 6 : CONCEPTION DU SYSTÈME

D'INFORMATION

ORGANISATIONNEL (S.I.O)

Le Système d'Information Organisé, appelé

aussi SIO, est un ensemble de tâches complexes regroupées en

modules spécialisés qui composent l'applicative informatique : le

logiciel. Ces tâches complexes sont généralement un

assemblage de tâches plus simples. Ces tâches simples sont les

briques de base de l'applicatif.

Si nous devrions créer une analogie, nous pourrions

dire que ces tâches simples sont comme les briques qu'un maçon

assemble pour ériger une maison. Le logiciel, tout comme une maison, a

besoin d'un plan de conception réalisé par un architecte. Une

maison conçue sans plan risque de présenter, une fois finie, plus

d'une erreur de conception. Il en est de même pour un logiciel. Sans

études préalables, construit sans méthodologie, risque de

surprendre son utilisateur.

L'objet de ce chapitre est de présenter de façon

pragmatique, simple et progressive la méthode Merise. Sur ce, le

système d'information organisé est un aspect non informatique de

conception qui aborde deux étapes à savoir :

§ Etape conceptuelle et

§ Etape organisationnelle.

Section 1. Règles de gestion, d'organisation et

dictionnaire de données

1.1.Règles de gestion

Les règles de gestion sont définies comme

l'ensemble des consignes à appliquer dans une organisation d'un domaine

de gestion bien déterminée. En ce qui concerne notre

étude, les règles de gestion ci-après ont

été recensées :

Règle 1 : Un client sollicite une ou

plusieurs réservations ;

Une réservation est sollicitée par un est un seul

client;

Règle 2 : Un client passe un ou plusieurs

séjours ;

Un séjour est passé par un est un seul client;

Règle 3 : Un agent perçoit un ou

plusieurs paiements;

Un paiement est perçu par un est un seul agent ;

41

Règle 4 : Un client effectue un ou

plusieurs paiements ;

Un paiement est effectué par un est un seul client ;

Règle 5 : Un agent assiste un ou plusieurs clients ;

Un client est assisté par un ou plusieurs agents.

Règle 6 : Un agent établit un ou plusieurs

reçus;

Un reçu est établi par un et un seul agent.

1.2.Dictionnaire de données

Le dictionnaire des données est un document qui permet

de recenser, de classer et de trier toutes les informations(les données)

collectées lors des entretiens ou de l'étude des documents. Le

dictionnaire peut être plus ou moins élaboré selon le

niveau de granularité souhaité (BAPTISTE, 2009, p. 2).

|

PROPRIETES

|

NATURE

|

TAILLE

|

|

Code_ client

|

Int

|

10

|

|

Nom_client

|

Varchar

|

25

|

|

Postnom_ client

|

Varchar

|

25

|

|

Prenom_ client

|

Varchar

|

20

|

|

Sexe_ client

|

Varchar

|

1

|

|

LieuDate_nai_ client

|

Varchar

|

50

|

|

Adresse_ client

|

Varchar

|

255

|

|

Telephone_ client

|

Varchar

|

15

|

|

Num_reserv

|

Varchar

|

50

|

|

Date_fin_reserv

|

dateTime

|

20

|

|

Libelle_reserv

|

Varchar

|

5

|

|

Nbr_séjour

|

Varchar

|

5

|

|

Date_debut_séjour

|

dateTime

|

10

|

|

Date_paie

|

dateTime

|

5

|

|

Montant_paie

|

Int

|

25

|

|

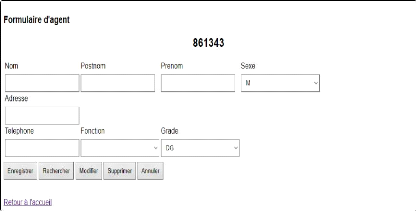

Matricule_agent

|

Varchar

|

5

|

|

Nom_agent

|

Varchar

|

5

|

|

Postnom_agen

|

Varchar

|

25

|

|

Prenom_agent

|

Varchar

|

50

|

|

Sexe_agent

|

Varchar

|

10

|

|

Telephone_agent

|

Varchar

|

15

|

|

Adresse_agent

|

Varchar

|

255

|

|

Fonction_agent

|

Varchar

|

25

|

|

Grade_Agent

|

Varchar

|

10

|

|

EtatCiv_Agent

|

Varchar

|

5

|

|

NmbrEft_Agent

|

Varchar

|

25

|

|

Num_rec

|

Int

|

-

|

|

Libelle

|

Varchar

|

-

|

|

Montant_paie

|

Varchar

|

55

|

|

Motif

|

Varchar

|

-

|

42

Section 2. Modélisation conceptuelle des

traitements

2.1. Définition et but

Les traitements constituent la partie dynamique du

système d'information. Ils décrivent les actions à

exécuter sur les données afin d'obtenir les résultats

attendus par l'entreprise. « Les traitements ne sont en fait que la

traduction en actions des règles de gestion qui composent

l'activité de l'entreprise (RODRIGUEZ & KATENDE, 2009)

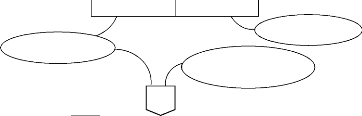

2.2. Construction du Modèle Conceptuel des

Traitements

EVT

EVT Evénement

Synchronisme

Syn

Opération

Opération

Règle d'émission

RST RST Résultat

2.3. Formalisme et concepts de base du MCT

La méthode Merise nous propose à l'étape

conceptuelle des traitements le formalisme « E-O-R »

c'est-à-dire Evénement, Opération, et Résultat.

? Evénement : interne ou externe au

système d'information, il s'agit d'un déclencheur pour le

lancement d'une opération ou le résultat d'une

opération.

? Opération : c'est un fait qui

déclenche un événement de sortie.

? Synchronisation : règle indiquant

les événements et l'enchaînement de ces derniers

nécessaires au lancement d'une opération. Il s'agit d'une

expression logique composée essentiellement de OU et ET.

? Résultat : est la formalisation

d'une réaction du domaine et de son système d'information.

43

2.4. Description du processus

|

N°

|

Evènement

|

Opération

|

Synchronisation

|

Règles

d'émission

|

Résultat

|

|

1

|

- Client

- pièce identité

- Réceptionniste

|

- Accueil du client

- écoute besoin

- vérification pièce d'identité

-Orientation

|

ET

|

OUI

NON

|

Client orienté

Client retourné

|

|

2

|

- Client orienté - Caissier

- Disponibilité

financière

|

- payement frais réservation - Perception argent

- Vérification

- Validation réservation

|

ET

|

OUI

NON

|

Réservation validé

Réservation non validé

|

|

3

|

- Réservation validée - Garçon de chambre

|

- Attribution chambre - Clef remis

- Chambre occupée

|

ET

|

OUI

NON

|

Chambre occupée

Chambre non

occupée

|

|

4

|

Chambre occupée Fin période

|

- Libération chambre

- établissement rapport

|

ET

|

OUI NON

|

Rapport élaboré Rapport en attente

|

Pièce identité

Client

Réception

Et

Payement frais de réservation

E 2

Client orienté

OUI

Et

Disponibilité financière

NON

Client retourné

Rapport élaboré Rapport en attente

44

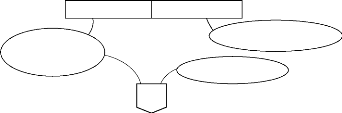

2.5. Présentation du modèle conceptuel de

traitement « MCT »

|

- écoute besoin

- Vérification de pièce l'identité -

Orientation

|

|

- Perception argent - Vérification

-Validation réservation

|

Attribution Chambre

E3

Réservation validée

OUI

Et

NON

Garçon de chambre

Réservation mise en attente

- Clef remis

- Chambre occupée

Libération Chambre

E 4

Chambre occupée

OUI

Et

NON

Chambre non occupée

Fin période

- Rapport établie

45

Section 3 : Modélisation Conceptuelle De

Données « MCD »

3.1. Définition et but

La modélisation conceptuelle de données est la

première étape dans le processus de modélisation d'un

système d'information et cherche à répondre à la

question, c'est-à-dire la recherche des informations qui constitueront

la base de données.

En d'autre terme, le modèle conceptuel de

données est un graphique qui définit la structure logique de la

base de données.

3.2. Formalisme et concepts de base du MCD

Le formalisme utilisé par le modèle conceptuel

de données est celui d'entité association

représenté par les symboles ci-après :

a. Entité (Objet)

La représentation d'un élément

matériel ou immatériel ayant un rôle dans un système

que l'on désir décrire.

b. Propriété

Est une donnée élémentaire que l'on

perçoit obligatoirement dans un objet, mais facultativement dans une

relation ; et doit dépendre directement de l'objet.

c. Relation (Association)

Traduit dans le système d'information le fait qu'il

existe un lien entre différentes entités. Le nombre

d'intervenants dans cette association caractérise sa dimension. Elle est

soit :

- Réflexive sur une même entité ; - Binaire

entre deux entités ; - Ternaire entre trois entités ; - N-aire

entre n entités.

d. Identifiant

L'identifiant d'un objet ou les propriétés

permettant de déterminer de façon unique chacune des occurrences

de l'objet,

e. Dimension d'une association

C'est le nombre d'objet intervenant dans cette association,

46

f. Occurrence

C'est un élément d'un ensemble

g. Cardinalité

La cardinalité caractérise le lien entre une

entité et une association. La cardinalité d'une association est

constituée d'une borne minimale et d'une borne maximale

- Minimale : nombre minimum de fois qu'une occurrence

d'une entité participe aux occurrences de l'association,

généralement 0 ou 1.

- Maximale : nombre maximum de fois qu'une occurrence

d'une entité participe aux occurrences de l'association,

généralement 1 ou n.

Les cardinalités maximales sont nécessaires pour

la création de la base de données. Les cardinalités

minimales sont nécessaires pour exprimer les contraintes

d'intégrités.

47

3.3. Recensement et description sémantique des

objets

3.3.1. Recensement des objets

D'après les règles de gestion, nous avons

recensé les objets suivants :

· Agent ;

· Client ;

· Séjour ;

· Paiement ;

· Réservation ;

· Reçu.

3.3.2. Description des objets

|

N°

|

Objet

|

Propriété

|

Nature

|

Taille

|

|

1

|

AGENT

|

Matri_ag Nom_ag Postnom_ag Prenom_ag Sexe_ag Adresse_ag Tel_ag

Fonction_ag

|

Int Varchar Varchar Varchar Varchar Varchar Varchar varchar

|

Auto_increment

25

25

25

1

20

15

30

|

|

2

|

CLIENT

|

Code_cli Nom_cli Postnom_cli Prenom_cli Sexe_cli Adresse_cli

LieuDnais_cli Nbre_enfant Tel_cli

|

Int varchar varchar varchar varchar varchar varchar varchar

varchar

|

Auto_increment

25

25

25

1

255

15

5

15

|

|

3

|

SEJOUR

|

Num_sej Date_debut Date_fin

|

Num dateTme dateTime

|

Auto_increment -

-

|

|

4

|

PAIEMENT

|

Num_paie Date_paie Montant_paie

|

Int

dateTime

varchar

|

Auto_increment -

10

|

|

5

|

RESERVATION

|

Num_reserv Date_reserv Libelle

|

Int

dateTime

varchar

|

Auto_increment

30

50

|

|

6

|

REÇU

|

Num_rec Libelle-rec Montant_paie Motif

|

Int Varchar varchar varchar

|

Auto_increment

55

10

55

|

48

3.4. Recensement et description sémantique des

relations 3.4.1. Recensement des relations

Pour notre application, nous avons recensé les relations

suivantes :

y' Passer ; y' Effectuer ; y' Solliciter ; y' Recevoir ; y'

Etablir ; y' Assister

3.4.2. Description des relations

|

Relation

|

Dimension

|

Objet associé

|

Cardinalité

|

CIM

|

CIF

|

|

Etablir

|

Binaire

|

Agent -Reçu

|

(1, n) - (1,1)

|

Non

|

Oui

|

|

Passer

|

Binaire

|

Client-Séjour

|

(1, n) - (1,1)

|

Non

|

Oui

|

|

Solliciter

|

Binaire

|

Client-Réservation

|

(1, n) - (1,1)

|

Non

|

Oui

|

|

Percevoir

|

Binaire

|

Agent-payement

|

(1, n) - (1,1)

|

Non

|

Oui

|

|

Effectuer

|

Binaire

|

Client-payement

|

(1, n) - (1,1)

|

Non

|

Oui

|

|

Assister

|

Binaire

|

Client - Agent

|

(1, n) - (1,n)

|

Oui

|

Non

|

49

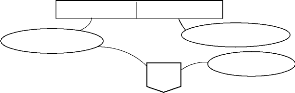

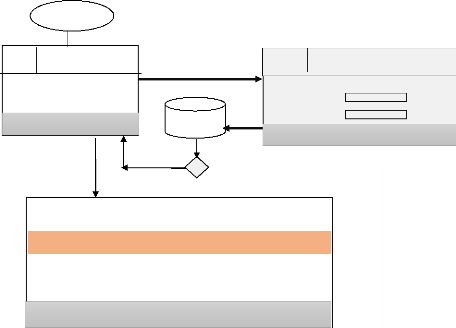

3.5. Présentation du modèle conceptuelle

de données

CLIENT

#Num_cli Nom_cli Postnom_cli Prenom_cli Sexe_cli Adresse_cli

Datenais_cli Tel_cli

1,n

Assister

1,n

1,n

Effectuer

1,n 1,1

Passer

1,n 1,1

Solliciter

PAIEMENT

1,1

RESERVATION

# Code_reserv Date_reserv Libelle_reserv

SEJOUR

#code_sej Date_debut_sej Date_fin_sej

# Code_paie Date_paie Montant_paie

REÇU

# Code_rec Libelle_recu Montant_paie_recu Motif_recu

1,n 1,1

Percevoir

Etablir 1,1

1,n

AGENT

|

#code_ag Nom_ag Postnom_ag Prenom_ag Sexe_ag Adresse_ag Tel_ag

Fonction_ag Grade_ag

|

suivantes :

50

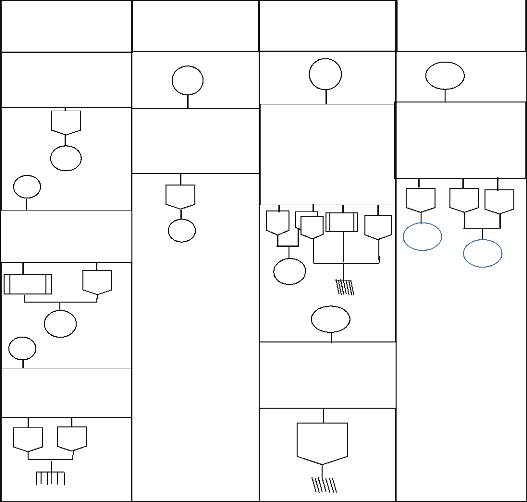

Section 4 : Modélisation Organisationnelle des

Traitements

4.1. Définition et But

Elle précise quelles sont les données retenues

pour le système futur, leur répartition et leur localisation par

sites ou encore leur confidentialité pour chaque intervenant.

C'est à ce niveau que s'effectue le passage des

données aux informations, leur quantification et la détermination

de leur durée de vie, la localisation des données par site, la

définition des niveaux de sécurité.

4.2. Organisation à mettre en place

|

Déroulement

|

Tâche ou Opération

|

Traitement

|

Lieu

|

Ressource

|

|

07h30

A

18h30

|

- Accueil du client

- écoute besoin

- vérification pièce d'identité

-Orientation

|

Manuel

|

Réception

|

Homme

|

|

07h30

A

18h30

|

- payement frais réservation - Perception argent

- Vérification

- Validation réservation

|

Manuel

|

Caissier

|

Homme

|

|

07h30

A

18h30

|

- Attribution chambre - Clef remis

- Chambre occupée

|

Manuel

|

Garçon de chambre

|

Homme

|

|

07h30

A

18h30

|

- Libération chambre

- établissement rapport

|

Manuel

|

Réception

|

Homme

|

4.3. Passage du MCT au MOT

Le modèle organisationnel des traitements est

basé sur la modélisation faite au modèle conceptuel de

traitements et de définir de manière détaillée les

opérations de ce dernier.

Il analyse les traitements tout en s'attelant à

répondre aux questions

51

Qui fait quoi ?

Quand le fait-on ? Où l'exécute-t-on ?

Comment l'exécute-t-on ?

Ces faits consistent donc à définir la façon

dont se répartissent les traitements entre les différents postes

du monde réel à modélisé.

En plus, on devra en déterminer l'acteur ainsi que les

ressources pour l'exécution de chaque traitement.

52

4.4. Présentation du MOT

|

Déroule

|

Enchainement/tâche/phase

|

Traite

|

Poste de T

|

|

7h30 A

18h30

7h30 A 18h30

7h30 A 18h30

7h30 A 18h30

|

Pièce identité

|

|

Réception

Caisse

Garçon de chambre

Réception

|

|

Client Réception

|

|

|

Et

|

|

|

|

Accueil du client

|

|

|

|

- écoute besoin

- Vérification de pièce l'identité -

Orientation

|

|

T-R-U-I

|

|

OUI

|

NON

|

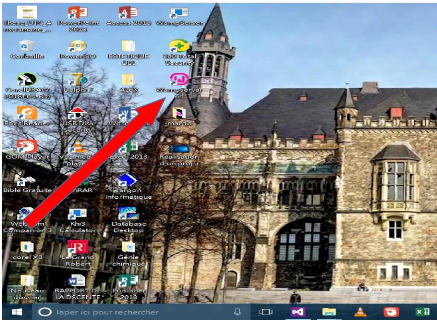

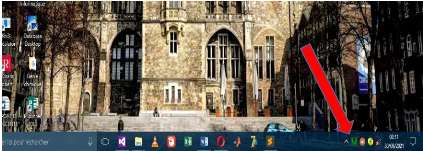

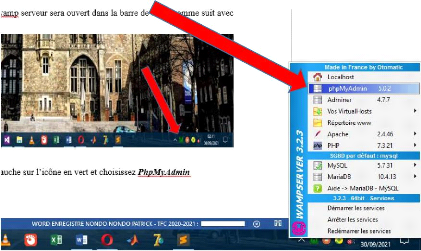

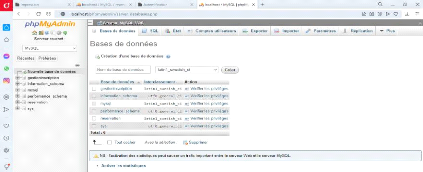

|