SECTION 2 : PROPOSITION DES SOLUTIONS

L'analyse de l'existant nous a permis de dégager

plusieurs faiblesses que nous avons présentées ci haut. Pour

pallier aux différentes anomalies que nous avons détecter nous

proposons à la Société Nationale d'Electricité SNEL

en sigle la technologie de virtualisation pour permettre à la

société de réaliser des économies en vitalisant

d'autres serveurs physiques, ce qui permet à la SNEL de réduire

sensiblement les coûts associées aux ressources matérielles

et la solution VMware EXSI pour la consolidation dans un réseau

hétérogène et d'autres avantages que nous allons montrer

au fur et à mesure nous évoluons avec la méthode de

Dimensionnement de Serveur.

ol kri dc :r. :r.

I

Frorce ka'.0-pa

· a -re le vess:

Ir-are

Fn IS Frlrnc

ae we Ur

VIVIyaFEKS I

adm h erra: kx7 du

ker.a-ua

Tool

Iw

s n.tcdcdlsreask.-1 dJ td

Scentsa

D Fe=kxi lade du

2

SenrIce lrlornu kr_c

Tervloc

1:1621 brri rm -r.

c

rnar.1c

Dr c 41 comer=a t kanpa

I dl90rl wen

D.

scrv cc dc arra le :c riq

du k-Tama

'mu Fru re

seriaa h

du k a:arcentsa

30

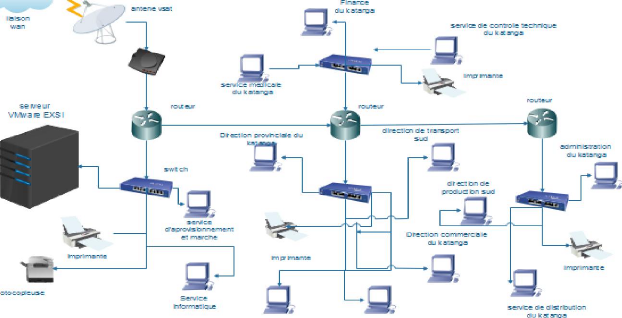

2.1. PRESENTATION DE LA NOUVELLE ARCHITECTURE DU RESEAU

31

2.2. METHODE DE DIMENSIONNEMENT

La méthode ou l'approche de dimensionnement d'un

système consiste à

construire un modèle de performance de ce dernier en se

basant sur les unités fonctionnelles du système appelées

boites noires tout en gardant la qualité de service attendue afin de

proposer à l'administrateur des solutions de dimensionnement et une aide

à la décision pour réaliser un dimensionnement

adéquat. Cette méthode se caractérise par deux phases :

Phase Préparatoire : cette phase est

constituée aussi de deux étapes dont la

Décomposition du système en boites noires et

l'isolation des boites noires ;

Phase de Dimensionnement : cette

dernière est constituée aussi de deux étapes à

savoir Présentation du modèle de performance de chaque

boite noire et le modèle Global de la configuration du

système.

2.2.1. PHASE PREPARATOIRE

Etant donné que la phase préparatoire consiste

à préparer le modèle de

performance de chaque unité fonctionnelle ou boite

noire du système à mettre en place, un des problèmes

essentiels que rencontre un administrateur d'un système est de permettre

à tous les utilisateurs d'accéder aux services demandés,

tout en maintenant la qualité de service exigée, d'une part, et

en minimisant les coûts d'autre part. Ceci revient à

prévoir un dimensionnement adéquat. Le dimensionnement

(sizing ou capacity planning) désigne le problème de

prévoir la charge d'utilisateurs possible, puis de déterminer

quelles sont les ressources nécessaires pour maintenir une performance

maximale. Maintenant nous allons passer par deux étapes :

2.2.1.1. DECOMPOSITION DU SYSTEME EN BOITE

NOIRE

La décomposition du système en boite noire a

pour objectif d'analyser le problème de performance afin de le rendre

capable de supporter la charge des utilisateurs tout en gardant une meilleure

qualité de service à un cout raisonnable qui est l'une des

qualités essentiel d'un système d'information. Elle se justifie

par un besoin de finesse ou de rendre un système performant par rapport

aux besoins de l'entreprise et suivant le modèle de l'architecture du

réseau existant. Notre décomposition se présente de la

manière suivante :

32

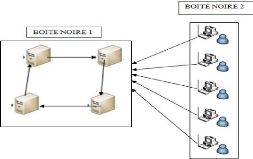

Fig.8. la décomposition du système en

boites noires

Nous avons décomposé le système suivant

l'architecture logicielle qui consiste à considérer le client

comme une boite noire et le serveur comme une autre boite noire, même si

cette dernière est repartie sur plusieurs machines ou une seule machines

physique sachant que notre travail se focalise sur une configuration

client/serveur.

2.2.1.2. ISOLATION DES BOITES NOIRES

Pour ce faire, nous avons identifiés le modèle

de chaque boîte par un processus d'identification automatique.

L'identification du modèle d'une boîte noire doit se faire en se

concentrant uniquement sur le comportement de la boîte. Sachant que le

serveur fonctionne en permanence, répondant automatiquement à des

requêtes provenant des clients selon le principe dit client-serveur.

LA BOITE NOIRE 1 OU SERVEUR

Le serveur passe son temps à répondre aux

demandes ou aux requêtes des machines clientes et ensuite retourne en

état d'attente ou d'écoute ce qui lui permet de rester en

état de repos en attendant d'autres requêtes. Comme

présenté par la figure ci-dessous :

Fig.9. la communication entre boite noire 2 et la boite

noire 1

33

LA BOITE NOIRE 2 OU CLIENT

La boite noire 2 ou client sollicite des services à la

première boite noire qui est le serveur comme présenté

à la figure ci-haut.

|