|

REPUBLIQUE DU BENIN

**********

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET DE

LA

RECHERCHE SCIENTIFIQUE

(MESRS)

**********

DIRECTION DES EXAMENS ET CONCOURS

(DEC)

**********

BREVET DE TECHNICIEN SUPERIEUR (BTS)

**********

UNIVERSITE AFRICAINE DE TECHNOLOGIE ET DE MANAGEMENT

(UATM/ GASA Formation)

**********

RAPPORT DE FIN DE FORMATION Filière :

TELECOMMUNICATIONS Thème :

DEPLOIEMENT DE FREERADIUS, UN SERVEUR

D'AUTHENTIFICATION FORTE POUR ALCASAR

Rédigé par :

Carle Fabien G. HOUECANDE & Franck E. NOUDEGBESSI

Sous la direction de :

Maitre de stage : Maitre de Mémoire

:

M. Hermann SEGLA M. Vinci GBANHOUN

Administrateur Système et Professeur à l'UATM

Gasa formation

Réseaux Informatique M. Joel

FIOSSI

Ingénieur Télécoms

Année - Académique : 2016 - 2017

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI II

DEDICACES

Je dédie ce mémoire à :

· Ma mère Françoise AHLONSOU, qui de par

son amour inconditionnel m'a toujours soutenu et nettoyé de tous les

maux dans mes pires moments ;

· Mes oncles Germain AHLONSOU et François

NOUDEGBESSI qui se battent afin de me permettre d'étudier dans de bonnes

conditions.

Franck E. NOUDEGBESSI

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI III

DEDICACES

Je dédie ce mémoire à :

· Mon père Pierre HOUECANDE et ma mère

DA-ALLADA Philomène qui constituent le pilastre de ma réussite.

Que Dieu vous accorde une longévité et une jouissance des fruits

de l'arbre que vous avez planté et arrosé contre vents et

marées ;

· M Georges GBAGUIDI et Pascal GUITYBI pour tout ce que

vous faites pour moi ;

· Mes frères et soeur Fabienne, Stéphanie

et Biljorique qui m'ont toujours soutenu

Carle Fabien HOUECANDE

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI IV

REMERCIEMENTS

Nous tenons à remercier particulièrement :

· Dieu Tout Puissant qui nous a aidé tout au long

de ces années d'études et nous permis de rédiger ce

mémoire ;

· La DG et tous les employés du Port Autonome de

Cotonou en particulier ceux du Service Réseau, Système et

Sécurité Informatique (SRSSI) ;

· Le DG et tous les employés de Benin

Télécoms SA en particulier ceux du Centre Réseaux

Sans Fil (CRSF) CDMA ;

· Le PDG et tout le corps professoral

et administratif de l'UATM Gasa formation ;

· Monsieur Vinci GBANHOUN, notre maitre

mémoire pour le temps que vous nous avez accordé malgré

vos multiples occupations ;

· nos amis et tous ceux qui de près ou de

loin ont participé à ce travail.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI V

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

SIGLES ET ABREVIATIONS

AC : Autorisation de certificat

AD : Active Directory

ALCASAR : Application Libre pour le Contrôle

d'Accès Sécurisé et Authentifié

Réseau

AVP : Attributes Value-Pair

BBU : Base Band Unit

BIOS : Basic Input Output System

CDMA : Code Division Multiple Access

CPRI : Commande Public Rate Interface

CRSF : Centre Réseau Sans Fil

DCDU : Direct Current Distribution Unit

DHCF : Dynamic Host Control Protocol

DNS : Domaine Name System

DVD-ROM : Digital Versatile Disc-Read Only Memory

eNoteB : Evolved Note B

FAI : Fournisseur d'Accès Internet

FH : Faisceau Hertzien

HTTPS : HyperText Transfert Protocol Secure

IMAP : Internet Message Accès Protocol

IANA : Internet Assigned Numbers Autority

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI VI

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

IETF : Internet Engineering Task Force

IP : Internet Protocol

ISO : Internatonnal Organization for standardization

LDAP : Lightweight Directory Access Protocol

LTE : Long Term Evolution

MDC : Media Acces Control

MD5 : Message Digeste 5

NAC : Network Acces Controler

NAS : Network Acces Serveur

NB : Note Bene

PAC : Port Autonome de Cotonou

PC : Personal Computer

POP : Post Office Protocol

RADIUS : Remote Authentification Dial-In User Service

RFC : Request For Comments

RRU : Radio Remote Unit

SGBD : Système de Gestion de Base de Données

SMTP : Simple Mail Transport Protocol

URL : Uniform Ressource Locator

USB : Universal Serial Bus

VPN : Virtual Private Network

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

VSA : Vendor Specific Attribute

WIFI : Wireless Fidelity

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI VII

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI VIII

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

LISTE DE TABLEAU

Tableau : Comparaison des différentes NAC 14

LISTE DES FIGURES

|

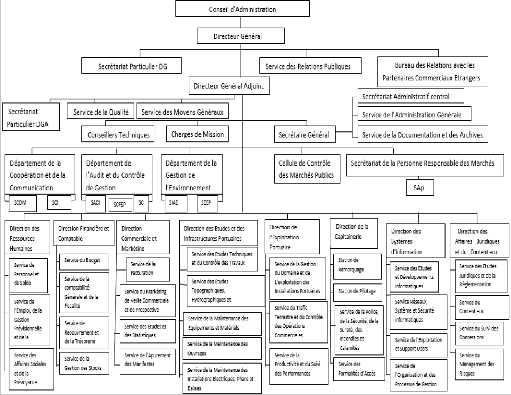

Figure 1 : Organigramme du PAC

|

..10

|

|

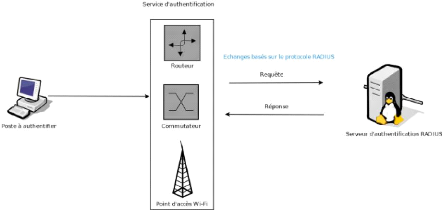

Figure 2 : Principe des échanges du Protocol RADIUS

|

.18

|

|

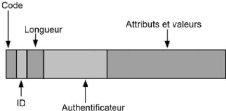

Figure 3 : Format des paquets Radius

|

18

|

|

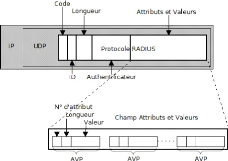

Figure 4 : Champ << attribut et valeur >> du protocol

RADIUS

|

..21

|

|

Figure 5 : Format des attributs VSA

|

24

|

|

Figure 6 : Les échanges au sein du protocol RADIUS

|

26

|

|

Figure 7 : Schéma des échanges interception et

authentification

|

28

|

|

Figure 8 : Alerte de Certification ALCASAR sous internet Explorer

|

31

|

|

Figure 9 : Exemple d'un réseau de consultation

|

.33

|

|

Figure 10 : choix du système

|

35

|

|

Figure 11 : Choix de la langue française

|

35

|

|

Figure 12 : La licence de mageia

|

36

|

|

Figure 13 : Partitionnement du disque dur

|

36

|

|

Figure 14 : Sélection des médias

|

37

|

|

Figure 15 : Choix du bureau

|

37

|

|

Figure 16 : Sélection du paquetage

|

38

|

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Figure 17 : Type d'installation

|

38

|

|

Figure 18 : Gestion d'utilisateur

|

.39

|

|

Figure 19 : Configuration réseau et internet

|

39

|

|

Figure 20 : Plan d'adressage côté internet

|

40

|

|

Figure 21 : Fin d'installation

|

..41

|

|

Figure 22 : Préparation d'installation d'ALCASAR

|

..42

|

|

Figure 23 : Licence d'ALCASAR

|

..42

|

|

Figure 24 : Tests d'accès internet

|

43

|

|

Figure 25 : Installation du paquetage

|

.43

|

|

Figure 26 : Premier compte d'administration

|

.43

|

|

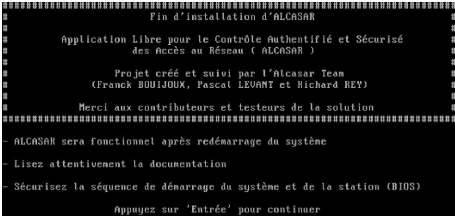

Figure 27 : Fin de l'installation

|

..44

|

|

Figure 28 : Serveur DHCP d'ALCASAR

|

..45

|

|

Figure 29 : Page d'authentification d'ALCASAR

|

..47

|

|

Figure 30 : Les attributs de l'utilisateur

|

48

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI IX

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI X

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

SOMMAIRE

v DEDICACES .ii

v REMERCIEMENTS .iv

v SIGLES ET ABREVIATIONS .v

v LISTE DE TABLEAU viii

v LISTES DES FIGURES .viii

|

INTRODUCTION

Chapitre 1 : Présentation des

structures d'accueil

|

..02

..04

|

I- STRUCTURE D'ACCUEIL

|

.04

|

II- PROBLEMATIQUE

|

|

.12

|

|

|

Chapitre 2 :

Généralité sur Radius et ALCASAR

|

16

|

I- RADIUS

|

..16

|

II- ALCASAR

|

|

.26

|

|

|

Chapitre 3 : La Réalisation du

projet

|

.33

|

I- Configuration requise .

|

33

|

II- Configuration et procédure de mise à

jour d'ALCASAR

|

.41

|

III- Test et Validation .

|

|

46

|

|

|

Conclusion

|

..49

|

|

Références Bibliographiques

|

..50

|

|

Table des matières

|

52

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 2

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

INTRODUCTION

Le début de XXIe siècle est marqué par

l'explosion des réseaux sans fil qui constituent, de plus en plus, une

composante à part entière des réseaux locaux. Les

Technologies de l'Information et de la Communication (TIC) constituent un

vecteur important de la croissance économique de l'entreprise et un

vecteur de développement d'une nation. De nos jours, toute entreprise

qui se veut prospère se doit d'adopter ces technologies puisqu'elle

prend en compte tous les secteurs d'activités. Ces technologies ont

permis la naissance de plusieurs autres technologies qui ont pour but de faire

passer l'information. Pour toute entreprise dotée d'un système

informatique performant, la première inquiétude pour les

responsables informatiques est de sécuriser le réseau, les

communications distantes, les liaisons d'accès à distance au

réseau afin d'éviter que des espions puissent s'installer et

intercepter les communications ou s'introduire dans le réseau et

l'utiliser à leur profit. Ainsi pour pallier ce phénomène,

les informaticiens mettent en place des systèmes d'authentification afin

de mieux gérer l'accès au réseau pour la

sécurité des informations propres à l'entreprise. Le

processus d'authentification étant de plus en plus fréquent en

entreprise et s'effectuant avec des contrôleurs d'accès au

réseau, notre réflexion s'est donc portée sur le

thème « déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR. »

Pour arriver au terme de notre travail nous allons

présenter les structures au sein desquelles nous avons effectué

notre stage, ensuite faire la présentation de FreeRadius et du NAC puis

enfin la mise en oeuvre d'une solution de sécurité (ALCASAR) et

sa configuration.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Chapitre I : PRESENTATION DES

STRUCTURES

D'ACCUEIL

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 4

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Chapitre I : Présentation des structures

d'accueil

I- STRUCTURE D'ACCUEIL

Dans ce chapitre, nous présenterons Bénin

télécoms et le PAC à travers leurs historiques, mission et

organisation administrative.

1-BENIN TELECOM SA

A- Historique et Mission

Historique

L'office des Postes et Télécommunications du

Bénin fut un établissement public à caractère

industriel et commercial doté d'une autonomie financière. Il fut

créé le 1er Juillet 1890 sous le nom de Service des

Postes et Télécommunications avant d'être

érigé en office en 1959.

Dans le but d'atteindre ses objectifs, l'OPT (Office des

Postes et Télécommunications) s'était engagé dans

des réformes structurelles profondes destinées à

l'amélioration effective de la gestion qui, pour devenir efficace et

assurer la survie de l'office dans un environnement en pleine mutation

technologique, doit prendre en compte les exigences d'une économie de

marché.

Au terme des actions engagées par le mouvement depuis

l'année 1994 dans le cadre de la réforme du secteur de Postes et

Télécommunications, la scission de l'Office des Postes et

Télécommunications (OPT) est intervenue en 2004 avec la

création de la Société Anonyme (S.A.) unipersonnelle

dénommée Bénin Télécoms S.A par

décret numéro 2004-260 du 05 Mai 2004 et numéro 2004 265

du 28 juin 2004. Bénin Télécoms SA et la Poste du

Bénin venait de voir le jour.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 5

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

En 2012, le gouvernement a décidé de finaliser

la branche mobile de Bénin Télécom S.A du nom de Libercom

S.A. Par décret 2013-187 la société Libercom S.A. a acquis

sa personnalité avec pour principal but d'assurer la vente de

téléphonie et de données mobiles.

Le 24 Août 2015, Bénin Télécoms SA

est de nouveau scindé en deux entités indépendantes. Il

s'agit de Bénin Télécoms Infrastructure S.A. (BTI S.A) et

Bénin Télécoms Service S.A. (BTS S.A.). Notons que Le

gouvernement du Président Patrice Talon dissout le 21 juin 2017,

Bénin Télécoms Infrastructures et Libercom et engage la

sélection d'un partenaire pour Bénin Télécoms

Services pour la création d'une nouvelle société publique

de télécommunications avec un actif sain.

Mission

Le principal objectif que vise Bénin

Télécoms Service S.A. est de rendre des services de

télécommunications au Bénin à travers la

téléphonie (fixe et mobile), le télex et l'internet puis

de permettre à sa clientèle de bénéficier des

dernières technologies en matière de

télécommunication.

Autres aspects que son objectif principal, Bénin

Télécoms Service S.A. assure l'entretien, la maintenance des

installations de télécommunications fixes et mobiles et des

services liés à la communication et la technologie de

l'information. Elle assure également la promotion de nouveaux services

comme l'hébergement des sites web, l'accès à internet, la

transmission des données afin de satisfaire les besoins de sa

clientèle.

B- Organisation administrative

Le bon fonctionnement d'une entreprise est le résultat

d'une organisation bien définie. C'est en ce sens que BTS S.A. dispose

de quatre Directions Techniques qui constituent les fonctions essentielles de

l'entreprise

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 6

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Il s'agit de :

· La Direction Audit Risque et Contrôle (DARC)

· La Direction de l'Exploitation des Systèmes

d'Information et Ingénierie(DESII)

· La Direction Administration et Finance (DAF)

· La Direction Service Marketing (DSM)

Notre stage s'est déroulé au Centre

Réseaux Sans Fil (CRSF/CDMA) qui est sous la tutelle de la

Direction de l'Exploitation des

Systèmes d'Information et

Ingénierie (DESII). Le centre technique CDMA est une

structure de la direction technique. Il est géographiquement

situé sur l'avenir jean Paul II en face du Ministère de

l'Enseignement Supérieure.

Au niveau de la structure du centre on a :

· Le Chef Centre

· Le Chef Division des Services Réseaux

· Les Techniciens de Supervision

· Les Techniciens de maintenance

Ce Centre Réseaux Sans Fil, est le seul service

technique de Bénin Télécoms S.A. qui se charge des

réseaux sans fil CDMA, WiMax et LTE. Il est chargé

essentiellement de :

· L'exploitation et de la maintenance préventive

et curative des équipements du réseau San fil

· L'audit et l'optimisation du réseau radio

BSS

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 7

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· L'appui technique et logistique pour l'exploitation et

la maintenance des équipements et infrastructures du réseau San

fil installé sur le territoire national

· La gestion technique des abonnés.

C- Travaux effectués et difficultés

rencontrées

En effet au cours du stage, nous avons réalisé et

assisté aux travaux suivants :

- La supervision des sites BTS au niveau du réseau

CDMA en vue de noter toute panne,

- La supervision et le contrôle de l'énergie des

équipements présents sur les sites.

Fournir des informations demandées par les POP

(Agences commerciales) concernant les numéros ZEKEDE des clients. Comme

informations demandées on a :

- Le code PUK d'un numéro téléphonique

lorsqu'il s'avère que la Sim d'enregistrement du numéro est

bloquée.

Nous avons aussi observé l'eNode B. L'eNode B est la

station de base de la LTE. Il est composé d'un redresseur, d'un DCDU,

des batteries, de cartes d'alimentations et des câbles connectés

aux équipements, les BBU, du FH.

- La RRU (Radio Remote Unit) est un lien qui relie les BBU

aux antennes à travers les câbles optiques CPRI (Command Public

Rate Interface). Les RRU sont divisés par secteurs.

- La BBU est composé de cartes d'alimentation. Il est

alimenté par un courant de 48V. Il est responsable de la communication

via l'interface physique.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 8

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

- Le redresseur est composé de modules redresseurs et

d'une unité de contrôle de redresseur. Suite à une

arrivé de courant de 220V, grâce aux modules redresseurs, le

redresseur se charge de faire sortir du 48V et de les fournir aux

équipements.

- Le DCDU (DC Distribution Unit) distribue du courant continu

à la BBU suite à l'arrivé des 48V provenant du

redresseur.

- Le FH est le lien de transmission sur un site qui permet la

liaison entre l'eNode B et le coeur du réseau LTE.

- Les batteries ont une autonomie de 6h par un jeu de

batterie.

2- PORT AUTONOME DE COTONOU (PAC) A- Historique et

Mission

Historique

Créé le 31 Décembre 1964 par la loi

n° 64-39, modifiée par l'ordonnance n° 7655 du 11 octobre

1976, le PAC est une société d'Etat à caractère

industriel et commercial, régie par le décret n° 89-306 du

22 juillet 1989. La cérémonie officielle de son inauguration a eu

lieu le 1er Août 1965. Dès 1972, des travaux

d'agrandissement ont été mis à l'étude compte tenu

de l'accroissement constant du trafic. Le Bureau Central d'Etudes des

Equipements d'Outre-Mer (BCEOM) a été chargé de cette

mission ; les travaux d'extension ont été réalisés

entre 1979 et 1983.

Mission

Le Port Autonome de Cotonou est une société

d'état à caractère industriel et

commercial

dotée de personnalité morale et de l'autonomie financière.

Il a pour

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

objet d'accueillir et d'assister les navires de passage au

Bénin ; de gérer le domaine portuaire ; d'en assurer l'entretien

et l'exploitation ; d'y exécuter tous les travaux, notamment les travaux

d'aménagement d'exécution et d'exécuter toutes les

opérations se rattachant directement ou indirectement à son objet

social.

B- Organisation administrative

Le PAC est géré par un Conseil d'Administration

(CA), une Directrice Générale (DG) et huit (08) autres Directions

et un certain nombre de services. Aux nombres des directions, nous pouvons

citer :

· La Direction des Ressources Humaines (DRH)

· La Direction Financière et Comptable (DFC)

· La Direction Commerciale et du Marketing (DCM)

· La Direction des Etudes et des Infrastructures Portuaires

(DEIP)

· La Direction de l'Exploitation Portuaire (DEP)

· La Direction de la Capitainerie (DC)

· La Direction des Affaires Juridique et du Contentieux

(DAJC)

· La Direction des Systèmes d'Information (DSI)

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 9

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 1 : Organigramme du PAC (source :

décision année 2016 n° 028/ PAC/ DG/SP-C Portant

organigramme du PAC)

La Direction des Systèmes d'Information

(DSI) (cadre du Stage) Dans un environnement

fortement concurrentiel, les entreprises dépendent directement de la

valorisation de l'information concernant leur environnement et leur processus

internes. La Direction des Systèmes de l'Information a pour mission de

:

· planifier le développement du système

d'information de l'entreprise et en assurer la gouvernance ;

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 10

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 11

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· assurer l'acquisition, la mise en place, la

sécurité et l'évolution du système d'information

;

· apporter aux utilisateurs l'aide nécessaire

à l'utilisation de l'outil informatique.

La Direction des Systèmes d'Information comporte quatre

(04) services :

· le Service des Etudes et Développement

Informatiques (SEDI) ;

· le Service Réseau, Système et

Sécurité Informatique (SRSSI) ;

· le Service Exploitation et Support Users (SESU) ;

· le Service de l'Organisation et des Processus de

Gestion (SOPG).

Il est nécessaire de noter que notre stage s'est

déroulé à la DSI dans le Service Réseau,

Système et Sécurité Informatique. Ce service est

chargé de :

· concevoir, faire évoluer l'architecture du

système, du réseau, de la vidéosurveillance, de la

sécurité informatique et de procéder aux configurations

nécessaires ;

· élaborer et mettre en oeuvre les politiques et

plans de maintenance des ressources matérielles, du réseau

informatique et de la vidéosurveillance, ainsi que pour la

sécurité informatique ;

· élaborer et mettre en oeuvre les

stratégies et plans de sauvegarde et de reprise des activités

après sinistre.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 12

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

C- Travaux effectués et difficultés

rencontrées

Durant notre stage nous avons eu à effectuer certaines

activités qui relèvent de la

mission du SRSSI. On peut citer :

- le sertissage des câbles ;

- l'installation d'utilitaire comme Google chrome pour le

personnel des

autres directions ;

- détection de problèmes au niveau d'un serveur du

réseau local ;

- détection et résolution de problèmes au

sein du réseau du Guichet unique

du port.

Nombreuses sont les difficultés que nous avons

rencontrées dans l'exécution de ces différentes

tâches. Il s'agit principalement de l'absence de câbles à

paire torsadé et du mauvais état des pinces à sertir.

II- PROBLEMATIQUE

1- Etude et critique de l'existant

Le Centre Réseau Sans Fil (CRSF) dispose d'une

connexion internet redistribuée via des câbles Ethernet pour des

postes précis et par point d'accès wifi protégé par

une clé d'accès WPA2-PSK mise à disposition du personnel

de ce centre.

Pour des raisons de sécurité, de saturation de

la bande passante, les stagiaires du centre n'ont pas accès à

l'internet sur leurs postes respectifs. Pour pallier ce problème et en

même temps assurer la sécurité du réseau, une

étude approfondie des différentes solutions possibles a

été effectuée. Nous avons choisi de mettre dans le

réseau du CRSF un système de contrôle d'accès et de

supervision de celui-ci.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

2- Proposition des solutions

Il existe au sein de la communauté de l'open-source

différents projets de NAC. On peut citer de manière non

exhaustive les principaux projets existants :

- Ipcop : (

http://www.ipcop.org)

- PfSense : (

http://www.pfsen.org)

- PacketFence: (

http://www.packetfence.org)

- ZeroShell: (

http://www.zeroshell.org)

- ALCASAR : (

http://www.alcasar.net)

En tant que NAC, tous les projets cités ci-dessus

permettent l'interception, l'authentification des utilisateurs ainsi que la

protection du réseau de consultation en amont. Dans la plupart des cas,

les projets de NAC proposent une multitude de fonctionnalités

optionnelles (IDS, serveur VOIP, serveur Mail, etc.) rendant l'administration

de la solution complexe. Notons que l'installation de ces solutions

nécessite une certaine expertise pour configurer les services en

adéquation avec l'architecture du NAC.

ALCASAR se distingue de ses concurrents par sa

simplicité d'utilisation, packaging de la solution ainsi que sur

l'aboutissement de la sécurisation du réseau et du système

d'imputabilité des traces.

Le tableau suivant synthétise ces différents

aspects pour les cinq NAC cités précédemment.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 13

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Tableau : Tableau de comparaison des

différents NAC (source :

http://alcasar.net)

|

Ipcop

|

PfSense

|

PacketFence

|

ZeroShell

|

ALCASAR

|

|

Solution «

Standalone »

|

Partiellement

|

Partiellement

|

Oui

|

Oui

|

Oui

|

|

Simplicité

d'installation

|

Partiellement

|

Oui

|

Oui

|

Non

|

Oui

|

|

Simplicité

d'utilisation

|

Oui

|

Oui

|

Non

|

Partiellement

|

Oui

|

|

Protection

contre

Usurpation

d'@MAC

|

Oui

|

Oui

|

Oui

|

Partiellement

|

Oui

|

|

Traçabilité

des

connexion

|

Partiellement

|

Partiellement

|

Partiellement

|

Partiellement

|

Oui

|

À la vue de ces comparaisons, il est évident

qu'ALCASAR est le mieux adapté au besoin du CRSF.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 14

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Chapitre 2 : GENERALITE SUR RADIUS

ET

ALCASAR

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 16

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Chapitre 2 : Généralité sur Radius

et ALCASAR

I- RADIUS

1- Historique

RADIUS a été conçu dans le but initial

de contrôler l'authentification à distance. Ce besoin est

né de la société « Merit Network » qui

souhaitait identifier ses utilisateurs via la liaison

téléphonique afin de fournir un accès distant à son

réseau informatique. L'organisation à but non lucratif «

Merit Network » a publié en 1991 une demande d'information ou

« Request for Information » (RFI) qui spécifiait les

fondements du protocole RADIUS.

Après quelques mois, la société «

Livingston Enterprises » répondit à cette demande par une

description d'un serveur RADIUS. La proposition fut retenue par « Merit

Network » qui donna le contrat à « Livingstone Enterprises

». Le protocole RADIUS « Remote Authentication Dial-in User

Service » traduit littéralement par Authentification

à distance composée par le service utilisateur est publié

par l'IETF en Janvier 1997 dans la RFC 2058 et la RFC 2059.

Cette même année, la société

« Livingstone Enterprises » leader dans l'accès à

distance des réseaux informatiques, fut rachetée par

Alcatel-Lucent. Le standard RADIUS a subi plusieurs évolutions au fil

des années et à l'heure d'aujourd'hui, il est de facto le

protocole le plus célèbre pour l'authentification des postes de

travail, des terminaux mobiles, des équipements réseaux,

etc...

La description actualisée du standard se trouve

désormais dans la RFC 2865 et la RFC 2866 datant de Juin 2000.

2- Le protocole Radius

Radius est un protocole qui répond au modèle

AAA. Ces initiales résument les trois fonctions du protocole :

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 17

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· « Authentication »

(Authentification) : c'est la fonction principale de sécurité qui

consiste à prouver qu'une identité appartient bien à celui

qui la présente. Elle peut être réalisé en comparant

des « credentiels » (nom d'utilisateur/mot de passe), certificat

numérique, etc... ;

· « Authorization »

(Autorisation) : c'est la capacité à accéder, une fois

l'authentification validée, à un service ou des ressources du

système d'information ;

· « Accounting »

(Compatibilité) : c'est « journaliser » les accès, les

temps de session, les ressources consommées, etc... afin de garantir la

traçabilité des informations.

Le protocole est basé sur des échanges

requêtes/réponses avec les clients Radius, c'est-à-dire les

NAS. Il n'y a jamais de communication directe entre le poste de travail et le

serveur.

A- Le client radius

Un client RADIUS est un équipement ou bien une

solution logicielle qui est capable d'envoyer des demandes de connexion

(requêtes) et des messages à un serveur RADIUS. Il peut

interpréter les réponses du serveur RADIUS et, de ce fait,

valider ou non une authentification et/ou obtenir des autorisations. Par la

suite, ces informations sont transmises au poste de travail souhaitant

accéder à la ressource informatique.

Voici quelques exemples de client RADIUS :

· Serveur de connexion VPN, donne l'accès

à distance aux ressources informatiques d'une organisation ;

· Points d'accès sans fil utilisant la

technologie Wi-Fi, fournit un accès au réseau local d'une

entreprise ;

· Commutateurs, fournit également l'accès

au réseau local ;

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· Proxy RADIUS, transfère les

requêtes/réponses d'un client RADIUS vers un serveur RADIUS

distant.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 18

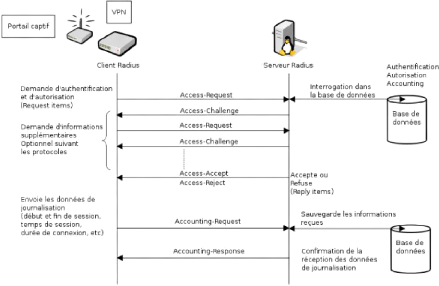

Figure 2 : Principe des échanges du protocole

RADIUS (source : mémoire de

fin d'étude de HOUSSENBAY Olivier)

B- Format de paquet Radius

Radius utilise quatre types de paquets pour assurer les

transactions d'authentification. Il existe aussi trois autres types de paquets

(Accounting Request, AccountingResponse, Accounting-Status) pour la

comptabilité. Le protocole RADIUS utilise un format de paquet bien

défini pour réaliser les transactions d'authentification,

d'autorisation et de comptabilité indiqué par la figure 3 :

Figure 3 : Format des paquets Radius (source :

ouvrage « authentification

freeradius » de Bordères)

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 19

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Ces champs accueillent des types de données

décrites dans la RFC du protocole RADIUS.

Code

Ce champ d'un seul octet contient une valeur qui identifie le

type du paquet. La RFC 3575 définit 255 types de paquets. Par chance,

six d'entre eux seront suffisants pour les problèmes qui nous

préoccupent ici. Il s'agit de :

· Access-Request;

· Access-Accept;

· Access-Reject;

· Access-Challenge;

· Accounting-Request;

· Accounting-Response;

ID

Ce champ, d'un seul octet, contient une valeur permettant au

client Radius d'associer les requêtes et les réponses.

Longueur

Champ de seize octets contient la longueur totale du paquet.

Authentificateur

Ce champ de seize octets a pour but de vérifier

l'intégrité des paquets. On distingue l'authentificateur de

requête et l'authentificateur de réponse. Le premier est inclus

dans les paquets de type Access-Request ou Accounting-Request envoyés

par les NAS. Sa valeur est calculée de façon aléatoire.

L'authentificateur de réponse est présent dans

les paquets de réponse de type AccessAccept, Access-Challenge ou

Access-Reject. Sa valeur est calculée par le serveur à partir

d'une formule de hachage MD5 sur une chaîne de caractères

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 20

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

composée de la concaténation des champs code,

ID, longueur, authentificateur de requête et attributs ainsi que d'un

secret partagé. Il s'agit d'un mot de passe connu à la fois par

le serveur et le NAS. Ce dernier peut alors exécuter le même

calcul que le serveur sur cette chaîne pour s'assurer qu'il obtient bien

la valeur de l'authentificateur de réponse. Si c'est bien le cas, il

peut considérer que la réponse lui vient bien du serveur auquel

il a soumis la requête et qu'elle n'a pas été

modifiée pendant la transmission.

Attributs et valeurs

Ce champ contient la charge utile du protocole RADIUS. Il est

de longueur variable en fonction des couples d'attributs/valeurs envoyés

par le client RADIUS en requête ou par le serveur RADIUS en

réponse.

Après cette description générale du

protocole RADIUS, nous allons exposer l'utilité du champ «

attributs et valeurs ».

C- Les attributs radius

Les attributs constituent le principe le plus important du

protocole Radius. Les champs attributs sont le fondement du protocole. Par

conséquent, la bonne compréhension de leur signification et de

leur rôle est indispensable pour tirer le meilleur parti de Radius.

Chaque attribut est caractérisé par un numéro d'attribut,

une longueur ainsi qu'une valeur (voir figure 4). Dans le jargon

RADIUS, un couple attribut/valeur est appelé AVP

"Attributes Value-Pair". Un attribut peut prendre les valeurs suivantes :

· Adresse IP ;

· date ;

· chaîne de caractère (par exemple un mot de

passe) ;

· entier (un numéro de port) ;

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 21

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· valeur binaire ou hexadécimale

Figure 4 : Champ « attributs et valeurs »

du protocole RADIUS (source :

ouvrage « authentification freeradius

» de Bordères)

Dans les paquets RADIUS, le nom d'un attribut

n'apparaît jamais. Seul le numéro de l'attribut est

présent. La correspondance entre le nom de l'attribut et son

numéro est faite grâce à un dictionnaire d'attributs

implémenté sur le client et sur le serveur.

Les dictionnaires d'attributs contiennent la concordance

entre les attributs standards et leurs numéros respectifs. Mais il peut

également avoir des dictionnaires d'« attributs constructeurs

».

Le protocole RADIUS compte un grand nombre d'attributs (plus

d'une centaine). La liste complète des attributs est consultable sur le

site internet de l'organisation IANA au lien suivant :

http://www.iana.org/assignments/radius-types/radius-types.xhtml#radius-types-2

Nous allons définir certains de ces attributs afin de

mieux appréhender leur utilisation au sein de l'authentification

RADIUS.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 22

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

`' User-Name `'

Cet attribut est envoyé par le NAS et contient

l'identifiant qui va servir de point d'entrée dans la base du serveur

d'authentification. Dans le cas d'une authentification Radius-MAC, User-Name a

pour valeur l'adresse MAC du poste de travail qui se connecte au réseau.

Lors de l'utilisation d'un certificat électronique, la valeur

reçue par l'attribut User-Name est le nom du porteur du certificat.

`' User-Password `'

Il s'agit du mot de passe associé à User-Name,

transmis par le NAS. Le serveur d'authentification valide ce mot de passe en

fonction de la valeur enregistrée dans sa base de données. Avec

Radius-MAC, User-Password est toujours l'adresse MAC elle-même.

`' NAS-IP-Address `'

Cet attribut est renseigné par le client RADIUS (NAS).

Il contient son adresse IP. Cet attribut peut imposer une restriction. Par

exemple, un poste de travail ne pourra s'authentifier que s'il se connecte

à partir d'un NAS possédant une adresse IP spécifique.

`' Nas-Port `'

Il s'agit du numéro de port du NAS sur lequel est

connecté le poste de travail. Cet attribut est transmis par le NAS. Son

utilisation permettra d'authentifier un poste de travail à la condition

qu'il soit connecté sur ce numéro de port. Dans le cas d'un

commutateur, il s'agit du port physique sur lequel est connecté le poste

de travail. Dans le cas du Wi-Fi, Nas-Port n'a pas de sens puisque le port est

virtuel et généré par la borne pendant la phase

d'association du poste de travail à cette dernière.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 23

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

`' Called-Station-Id `'

Cet attribut contient l'adresse MAC du NAS qui demande

l'authentification au serveur RADIUS.

`' Calling-Station-Id `'

Cet attribut contient l'adresse MAC du poste de travail

souhaitant s'authentifier.

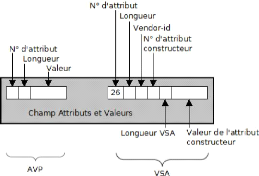

D- Les attributs « Vendor »

Comme nous venons de le voir, il existe une multitude

d'attributs définis par le standard Radius. Ces attributs sont

renseignés soit par un commutateur ou une borne sans fil, soit par le

serveur d'authentification lorsqu'il répond aux requêtes. Un bon

équipement NAS doit au moins disposer des fonctions standards.

Néanmoins, certains constructeurs ont développé des

matériels capables de fonctionnalités supplémentaires qui

ne sont pas comprises dans le standard Radius.

Afin de permettre aux administrateurs réseau

d'utiliser pleinement les capacités de leur matériel, Radius

propose un attribut spécial appelé Vendor Specific

Attribute (VSA). Il s'agit d'un attribut, dont le code est 26, et qui

est un AVP particulier dans lequel on encapsule des attributs

spécifiques au constructeur de matériel. L'attribut VSA est

similaire au couple attribut/valeur (AVP) RADIUS (voir figure 5). Chaque

attribut VSA est constitué des champs suivants :

· N° d'attribut : c'est le numéro 26 qui est

défini pour l'attribut VSA dans le standard RADIUS ;

· Longueur : contient la longueur totale de l'attribut

;

· « Vendor-id » : contient le code

international du constructeur. Chaque constructeur possède un code qui

lui est propre. On trouve la liste des codes constructeur dans la RFC 1700 ;

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 24

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· N° d'attribut constructeur : contient le

numéro d'attribut spécifié par le constructeur ;

· Longueur VSA : contient la longueur du champ VSA ;

· Valeur de l'attribut constructeur : contient la valeur de

l'attribut VSA.

Figure 5 : Format des attributs VSA (source :

ouvrage « authentification

freeradius » de

Bordères)

E- Le type de paquets Radius

L'authentification Radius se déroule suivant un

dialogue entre le NAS et le serveur, qui met en jeu quatre types

d'échanges. Chacun est véhiculé au moyen d'un paquet

spécifique :

Le type « Access-Request »

Lors d'une authentification RADIUS, le dialogue est toujours

initié par le NAS. Tout d'abord, il collecte les informations

auprès du poste de travail souhaitant accéder à la

ressource informatique, puis, il transmet ces informations sous forme de

couples attributs/valeurs par le biais du protocole RADIUS vers le serveur

RADIUS. Enfin, la demande d'authentification est alors acheminée par un

paquet de type « Access-Request ».

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 25

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Le type « Access-Challenge »

Après réception d'un paquet Access-Request, le

serveur peut renvoyer un paquet

Access-Challenge qui a pour but de demander d'autres

informations et de provoquer l'émission d'un nouveau paquet

Access-Request par le NAS.

Le type « Access-Accept »

Ce paquet est renvoyé au NAS par le serveur Radius si

l'authentification transmise par l'Access-Request a été

correctement validée. Ce paquet peut contenir des attributs

constructeurs destinés au client Radius. Il peut également

comporter des autorisations (attributs de retour) définissant des

règles de sécurité à appliquer à la session

du poste de travail authentifié.

Le type « Access-Reject »

Quand un ou plusieurs éléments

d'authentification transmis par le client RADIUS sont incorrects ou qu'il ne

respecte pas la politique de sécurité informatique, le serveur

répond par un paquet de type « Access-Reject ».

Le type « Accounting-Request »

Une fois la phase d'authentification réussie, le client

RADIUS envoie de manière périodique un paquet de type «

Accounting-Request » au serveur. Ce paquet fait l'inventaire des traces

enregistrées du poste authentifié telles que le temps de session,

l'adresse IP attribuée, le nombre de paquets échangés sur

le réseau, etc.

Le type « Accouting-Response »

Ce paquet est une réponse du serveur à la

requête de traçabilité émise par le client. Il

permet d'indiquer la réussite ou non de l'enregistrement des

données.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 26

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 6 : Les échanges au sein du protocole

RADIUS (source : ouvrage

« authentification freeradius » de

Bordères)

II- ALCASAR

ALCASAR (Application

Libre pour le Contrôle

d'Accès Sécurisé et

Authentifier au Réseau) est

positionné en coupure entre l'accès Internet et le réseau

de consultation. Il permet d'authentifier les usagers, de contrôler les

accès, de tracer les connexions effectuées, de protéger le

réseau de consultation. Le coeur d'ALCASAR est constitué des

éléments traditionnels d'un contrôleur d'accès au

réseau (NAC : une passerelle d'interception (portail captif), un serveur

d'authentification, une base de données usagers, un pare feu dynamique

et un ensemble de proxy filtrant.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 27

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

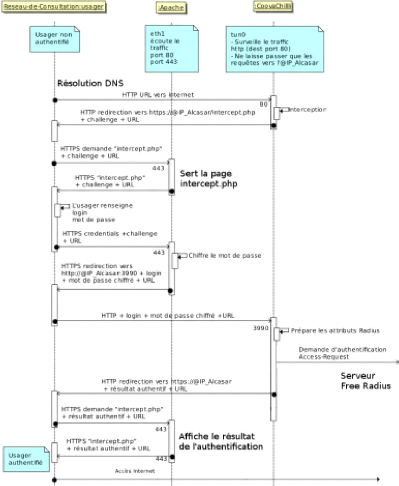

1- Les constituants

v La passerelle d'interception : Coova -

Chilli

La passerelle Coova - Chilli a pour rôle de rediriger

tous les clients vers une page web HTTPS pour leur permettre de s'authentifier

auprès du portail captif. Il faut noter que la nature du protocole HTTPS

que Coova - Chilli ne pourra pas intercepter les trames HTTPS. Cependant une

fois intercepté, la direction du client se fait en HTTPS afin d'assurer

la confidentialité des informations d'authentification

échangées entre le navigateur Web et Coova - Chilli.

v Le serveur d'authentification : FreeRadius

FreeRadius est une version open source du serveur radius qui

permet en dehors d'une authentification forte, l'intégration de

critères d'autorisation comme la gestion du temps de connexion, la

gestion d'une date d'expiration, la limite de bande passante, etc.

v La base de données utilisateur :

MariaDB

La base de données des usagers est gérée

par le SGBD « MariaDB ». Le schéma de cette base est

entièrement compatible avec le service d'authentification Radius. La

structure de cette base est mise en place lors de l'installation d'ALCASAR.

Elle permet de stocker les informations (login ; Password, durée de

connexion ; les données de connexion en temps réel ; etc.). Elle

est directement interrogée par le serveur FreeRadius, lorsque celui-ci

est sollicité par la passerelle d'interception. Par ailleurs il est

possible d'interfacer le serveur d'authentification avec un annuaire LDAP ou

A.D extérieur, parfois en place avant l'intégration de

ALCASAR.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 28

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

v Le serveur web : Apache

Le serveur web Apache est présent dans ALCASAR afin de

fournir aux machines de consultation les différentes pages web

nécessaires.

Figure 7 : Schéma des échanges

interception et authentification (source :

ouvrage « authentification

freeradius » de Bordères)

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 29

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

2- Fonctionnement d'ALCASAR

Authentification et contrôle de

connexions

Pour accéder au réseau, un usager doit

obligatoirement s'authentifier avec un identifiant et un mot de passe. ALCASAR

se comporte donc comme un passage de sécurité obligatoire pour

l'ensemble des services internet. ALCASAR prossède un module de

contrôle de connexion qui permet, par exemple de définir des

usagers ou un groupe d'usager autoriser à se connecter. Pour chaque

usagers ou groupe d'usagers, on peut définir :

- une limite de la bande passante ;

- une période de validité du compte ;

- une durée maximum de connexion par session,

journée ou mois ;

- etc.

Sécurisation

Sur le réseau de consultation, ALCASAR constitue le

moyen de contrôle des accès à Internet. Il permet aussi de

protéger le réseau vis-à-vis de l'extérieur ou

vis-à-vis d'usurpation interne. À cet effet, il intègre

:

· une protection contre le vol d'identifiants. Les flux

d'authentification entre les équipements des utilisateurs et ALCASAR

sont chiffrés. Les mots de passe sont stockés chiffrés

dans la base des utilisateurs ;

· une protection contre les oublis de

déconnexion. Les utilisateurs dont l'équipement de consultation

ne répond plus depuis 6 minutes sont automatiquement

déconnectés. De plus, l'attribut « durée limite d'une

session » permet de déconnecter automatiquement un utilisateur

après un temps défini ;

· une protection contre le vol de session par usurpation

des paramètres réseau. Cette technique d'usurpation exploite les

faiblesses des protocoles « Ethernet » et WIFI. Afin de diminuer ce

risque, ALCASAR intègre un

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 30

processus d'autoprotection lancé toutes les 3 minutes (

alcasar-watchdog.sh)

;

· une protection du chargeur de démarrage du

portail par mot de passe. Ce mot de passe est stocké dans le fichier

« /root/ALCASAR-passwords.txt » ;

· une protection antivirale au moyen d'un antimalware

agissant sur le flux WEB (HTTP) des utilisateurs ayant l'attribut activé

;

· plusieurs systèmes de filtrage et

d'anti-contournement : proxy DNS, pare-feu dynamique, listes noires

(blacklists) évolutives (adresse IP, noms de domaine et URL), liste

blanche (whitelists) paramétrable.

La seule présence d'ALCASAR ne garantit pas la

sécurité absolue contre toutes les menaces informatiques et

notamment la menace interne (pirate situé sur le réseau de

consultation). Dans la majorité des cas, cette menace reste très

faible.

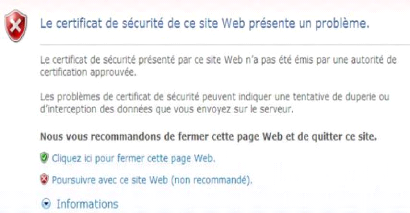

3- Le certificat ALCASAR

Certaines communications effectuées entre les

équipements de consultation et ALCASAR sont chiffrées au moyen du

protocole SSL (Secure Socket Layer). Ce chiffrement exploite deux certificats

créés lors de l'installation : le certificat d'ALCASAR et le

certificat d'une Autorité de Certification locale (A.C.). Par

défaut, les navigateurs WEB situés sur le réseau de

consultation ne connaissent pas cette autorité. Ils présentent

donc les fenêtres d'alerte suivantes lorsqu'ils communiquent pour la

première fois avec ALCASAR.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 31

Figure 8 : Alerte de certification ALCASAR sous

Internet Explorer

La navigation est possible sans le certificat mais il est

intéressant d'installer le certificat de l'A.C. dans les navigateurs

afin qu'ils ne présentent plus ces fenêtres d'alerte.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Chapitre 3 : REALISATION DU

PROJET

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 33

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Chapitre 3 : La Réalisation du projet

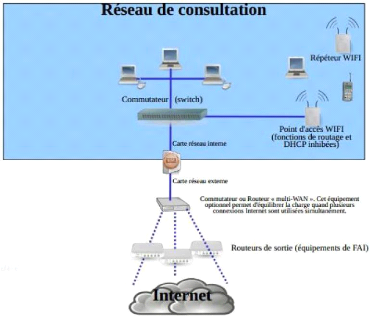

I- Configuration requise

ALCASAR peut être installé sur un ordinateur

standard équipé de deux cartes réseau Ethernet. La

première est connectée à l'équipement du

Fournisseur d'Accès Internet (FAI). La deuxième est

connectée au commutateur utilisé pour desservir le réseau

des équipements de consultation.

Par défaut, l'adresse IP de cette deuxième carte

réseau est : 192.168.182.1/24. Cela permet de disposer d'un plan

d'adressage de classe C (254 équipements). Ce plan d'adressage est

modifiable lors de l'installation. Pour tous les équipements

situés sur le réseau de consultation, ALCASAR est le serveur

DHCP, le serveur DNS, le serveur de temps et le routeur par défaut

(« default Gateway »). Ainsi, sur ce réseau, il ne doit y

avoir aucun autre routeur ou serveur DHCP.

Figure 9 : Exemple d'un réseau de

consultation

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 34

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

1- Matériels nécessaires

ALCASAR n'exige qu'un PC bureautique standard

possédant 2 cartes réseau et un disque dur d'une capacité

de 100Go au minimum afin d'être en mesure de stocker les fichiers

journaux liés à la traçabilité des connexions.

Seules les architectures 64 bits sont supportées. ALCASAR intègre

plusieurs systèmes optionnels de filtrage (protocoles réseau,

adresses IP, URL, noms de domaines et antimalware).

Cas d'une Machine Virtuelle : la taille du disque dur

virtuel ne doit pas être inférieure à 30G.

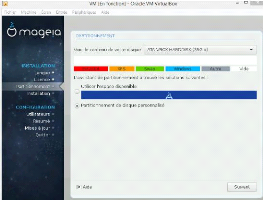

2- Le système d'exploitation

ALCASAR fonctionne sur un environnement Linux en particulier

la distribution Mageia 5.1. La procédure d'installation du

système est la suivante :

- récupérez l'image ISO de Mageia 5.1, disponible

sur le site d'ALCASAR ainsi que sur le site miroirs de Mageia.

http://www.mirrorservice.org/sites/mageia.org/pub/mageia/iso/5.1/

http://distrib-coffee.ipsl.jussieu.fr/pub/linux/Mageia/iso/5.1/

- gravez cette image sur un DVD-ROM ou créez une

clé USB amorçable.

- modifiez les paramètres BIOS du PC afin de supprimer

l'option « Secure Boot », de régler la date, l'heure et afin

de permettre l'amorçage du PC à partir d'un DVD-ROM ou d'une

clé USB. À la fin de l'installation, modifiez une nouvelle fois

les paramètres BIOS pour limiter les possibilités

d'amorçage du PC au seul disque dur ;

- insérez le DVD-ROM ou la clé USB,

redémarrez le PC et suivez les instructions.

Voici quelques étapes de l'installation du système

d'exploitation :

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Après démarrage du PC, cette page d'accueil est

présentée.

|

Sélectionnez « Install Mageia 5 ».

|

Figure 10 : choix du système

d'exploitation

|

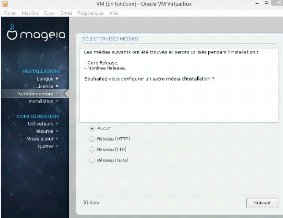

Sélectionnez votre langue

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 35

Figure 11 : choix de la langue

française

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Acceptez le contrat de licence

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 36

Figure 12 : la licence de Mageia

Sélectionnez « partitionnez le disque

personnalisé »

Cliquez sur « Supprimer toutes les partitions ».

Cliquez ensuite à l'intérieur de la zone grise du

disque (sda) pour créer chaque nouvelle partition ci-après :

· / : 5 Go

· swap : gardez la .taille

proposée

· /tmp : 5 Go

· /home : 5 Go

· /var : le reste du disque dur

(taille supérieure à 10G, même sur

Figure 13 : Partitionnement du disque dur

virtuelle) une machine

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

|

Pour ALCASAR,

l'installation ne nécessite pas d'autre média.

Sélectionnez « Aucun » puis cliquer sur «

Suivant » Figure 14 : sélection des

médias

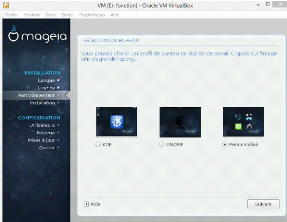

ALCASAR n'a pas besoin d'environnement graphique (il

s'administre à partir d'un navigateur WEB)

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 37

Choisissez « Personnalisé » puis cliquez sur

« Suivant».

Figure 15 : choix du bureau

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

ALCASAR ne nécessite qu'une installation très

minimaliste du système

Choisissez « Désélectionner tous » puis

cliquez sur «Suivant ».

|

|

Figure 16 : Sélection de paquetages

|

Sélectionnez « Installer les paquetages

recommandés » ainsi que la documentation, puis cliquez sur «

suivant ».

La copie des paquetages sur le disque dur est alors

lancée.

|

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 38

Figure 17 : type d'installation

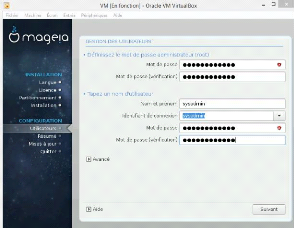

Apres l'installation, nous avons affecté un mot de

passe au compte root et nous avons créé le compte « sysadmin

»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 39

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 18 : Gestion des utilisateurs

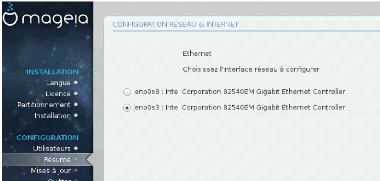

Figure 19 : Configuration réseau et

internet

Notons que ALCASAR utilise un plan d'adressage

différent de celui du FAT. On est donc libre de choisir un plan en

fonction de nos besoins en adresses. Pour notre cas, on a choisi la classe C en

fonction du nombre d'utilisateurs simultanés possible. Nous avons

conservé alors le plan d'adressage par défaut d'ALCASAR.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 40

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

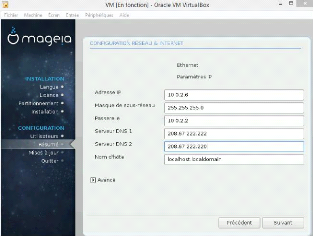

· Adresse IP du réseau : 192.168.182.0/24 (masque

de réseau : 255.255.255.0)

· Nombre maximum d'équipements : 253 ;

· Adresse IP de la carte réseau interne d'ALCASAR

: 192.168.182.1/24 ;

· Paramètres des équipements :

o adresses IP disponibles : de 192.168.182.3 à

192.168.182.254 (statiques ou dynamiques) ;

o adresses du serveur DNS : 192.168.182.1 (adresse IP de la

carte réseau interne d'ALCASAR) ;

o adresse du routeur par défaut (default Gateway) :

192.168.182.1 (adresse IP de la carte réseau interne d'ALCASAR) ;

o masque de réseau : 255.255.255.0

NB : Notons que nous avions effectué le

test sur une machine virtuelle dont le plan d'adressage est sur la capture

suivante

Figure 20 : Plan d'adressage côté

internet

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 41

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

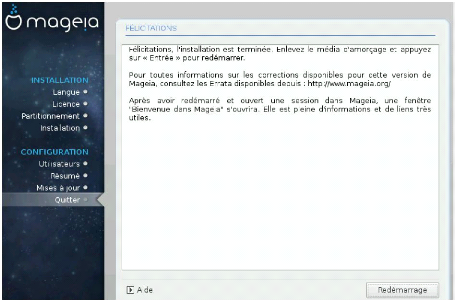

Figure 21 : Fin de l'installation

II- Configuration et procédure de mise à jour

d'ALCASAR

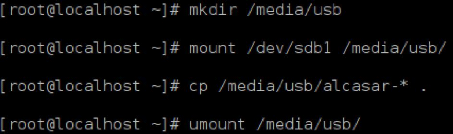

1- Installation d'ALCASAR

ALCASAR est constitué d'une archive compressée

(alcasar-3.1.4.tar) et de paquetages additionnels qui seront automatiquement

téléchargés sur internet. Après avoir

vérifié que le réseau internet et le réseau de

consultation sont bien connectés et opérationnels, nous avons

procédé à l'installation comme suit :

- Récupération de la dernière version du

fichier compressé d'ALCASAR et

copie sur une clé USB ;

- Connexion en tant que « root » ;

- Insertion de la clé ;

- Création d'un répertoire permettant

d'accueillir la clé USB : mkdir -p /media/usb ;

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 42

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

- « Montage » de la clé USB sur ce

répertoire crée : mount /dev/sdb1 /media/usb/

;

- Copie de l'archive d'ALCASAR dans le répertoire /root

: cp /media/usb/alcasar-* /root/ ;

- « Démontage » et retrait de la clé USB

: umount /media/usb ;

Figure 22 : Préparation de l'installation

d'ALCASAR

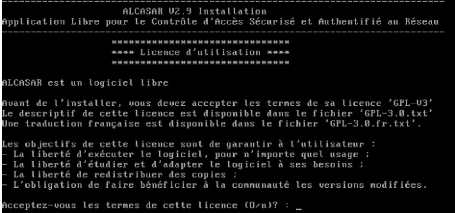

- Décompression et installation de l'archive : tar

-xvf alcasar-x.y.tar.gz ; - Positionnement dans le répertoire

d'ALCASAR : cd alcasar-x.y ;

- Lancement du script d'installation : sh

alcasar.sh -i

;

Figure 23 : La licence d'ALCASAR

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 43

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

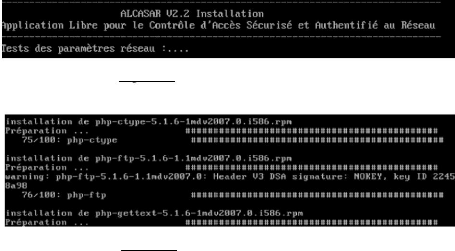

Figure 24 : Les tests d'accès à

Internet

Figure 25 : Installation de paquetages

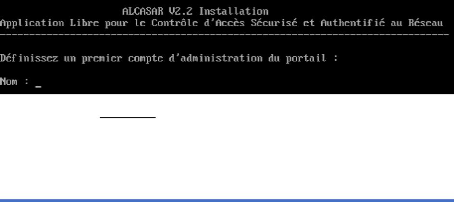

- Saisie du nom de l'organisme (sans espace) : CRSF

;

Ce nom est obligatoire et les seuls caractères

acceptés sont : [a-z][A-Z][0-9][-]

- Confirmation de l'adresse par défaut ;

- Saisie de l'identifiant et du mot de passe d'un premier

compte

Figure 26 : Premier compte d'administration

d'administration d'ALCASAR.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 44

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 27 : Fin de l'installation

2- Configuration d'ALCASAR

Ø Le routeur du réseau de consultation

Le réseau de consultation est desservi par un routeur

dont la fonction DHCP a été désactiver afin qui soit

utiliser comme un simple switch Ethernet et wifi. Une adresse de même

plage que celle du réseau de consultation lui a été

attribuée.

Ø Le serveur DHCP

Le serveur DHCP intégré à ALCASAR

fournit de manière dynamique les paramètres réseau aux

équipements connecté au réseau de consultation. Ce serveur

est activé en mode DHCP complet car ALCASAR doit être le seul

serveur DHCP sur le réseau de consultation. Il y a donc

possibilité de réserver des adresses IP pour des

équipements exigeant un adressage fixe (ou statique) comme les serveurs,

les imprimantes ou les points d'accès Wifi.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 28 : Serveur DHCP d'ALCASAR

Ø La base de données

Après avoir faire une liste des personnes devant

bénéficier de la connexion internet, nous avons

créé la base de données. Nous avons modifié cette

liste avec le mot de passe désiré par chaque usager au format

.txt que nous avons directement insérée dans ALCASAR qui pour

chaque ligne crée un compte tel que le mot de passe est

séparé du nom d'utilisateur. Ainsi nous obtenons en sortie un

fichier contenant le ticket de chaque utilisateur.

Ø Le filtrage

ALCASAR possède plusieurs dispositifs de filtrage

à savoir : une liste noire et une liste blanche de noms de domaine,

d'URL et d'adresses IP élaborée par l'université de

Toulouse ; un anti-malware sur le flux WEB et un filtre de flux réseau

permettant de bloquer certains protocoles réseau. Pour notre

réseau, nous avons bloquer tous les services sauf les services

couramment utilisés utiles tels que : le HTTP, HTTPS, WEB, pour la

navigation sécurisée sur internet et le SMTP, POP, IMAP pour

l'envoi et la réception des mails. En dehors du filtrage de protocole

personnalisé nous avons également

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 45

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 46

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

bloqué l'accès à certain site dont le

contenu est inapproprié au cadre

du travail en utilisant les noms de domaines classés par

l'université

de Toulouse. Ainsi nous avons bloqués les

catégories suivantes :

- Les sites pornographiques (adult) ;

- Les sites de rencontre (dating) ;

- Les sites de promotion de la drogue (drogue) ;

- Les sites de cybercriminalité (hacking) ;

- Les sites dangereux (phishing) ;

- Etc.

3- Réinitialisation ou mise à

jour

En lançant une installation sur un système

déjà actif, le script vous demandera si vous voulez effectuer une

mise à jour. Il suffira donc de confirmer pour effectuer la mise

à jour.

4- Difficultés rencontrées

La réalisation du projet n'a pas été sans

difficultés. Nous avons rencontré comme difficulté la

lenteur de la connexion du PAC lors du téléchargement du

système d'exploitation et du package d'ALCASAR, l'indisponibilité

de matériels.

III- Test et Validation

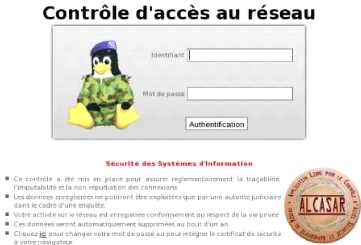

1- Connexion d'un utilisateur

Lorsqu'un utilisateur se connecte au Wifi et ouvre une page

Web, il est redirigé vers la page d'authentification d'ALCASAR.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 47

Figure 29 : Page d'authentification

d'ALCASAR

2- Fenêtre de connexion

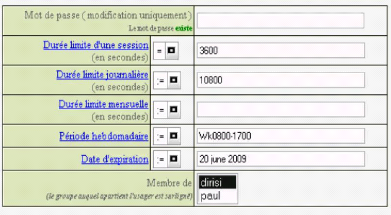

Lorsqu'un utilisateur est authentifié, une fenêtre

s'ouvre lui montrant le

résumé de ses attributs notamment :

- Le temps de connexion restant

- La durée de validité du compte

- La durée de sa connexion actuelle

- La taille de données

téléchargées

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 48

Figure 30 : Les attributs de l'utilisateur

3- Gestion des utilisateurs connectés

L'administrateur d'ALCASAR peut, à partir de n'importe

quel ordinateur surveiller la connexion, voire ceux qui sont connectés

et déconnecter les utilisateurs qu'il souhaite déconnecter.

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 49

CONCLUSION

Au terme de notre travail qui portait sur l'étude de la

sécurisation du réseau du CRSF CDMA par la mise en place d'un

NAC, il en ressort que l'idée du NAC ressemble à une combinaison

d'outils de protection déjà connus : authentification

renforcée, application de politiques de sécurité par

utilisateurs, application et ressource réseau, vérification des

mises à jour de sécurité et traçabilité des

activités.

Les solutions de contrôle d'accès réseau

permettent aux employés du CRSF, aux stagiaires ainsi qu'aux

équipements de partager un accès à la même

infrastructure de réseau. Ces systèmes de sécurité

par le contrôle des accès au réseau représentent une

solution de sécurisation complète des ressources et applications

par le contrôle de l'accès de tous les utilisateurs.

En général nous pouvons donc retenir qu'avec une

solution de contrôle d'accès réseau, une entreprise peut

contrôler les connexions distantes d'une part, imposer des règles

de sécurité selon les différents réseaux et les

rôles des utilisateurs d'autre part. enfin, ALCASAR permet à

administrateur d'avoir des traces de tout ce qui se passe dans le

réseau.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 50

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Références

Bibliographiques

Ouvrages :

- « Authentification réseau avec Radius »

de Serge Bordères Edition

EYROLLES 2006

- Document de « présentation de ALCASAR »

de ALCASAR Team

- Document d' « installation de ALCASAR » de

ALCASAR Team

- Document d' « exploitation de ALCASAR » de

ALCASAR Team

Mémoires et Rapports :

- Mémoire de fin de formation pour le diplôme

de Licence Professionnel de SOURADJOU Sollou disponible à la

bibliothèque de l'UATM sur le thème : « Gestion des

accès au réseau informatique via le NAC ALCASAR : cas de JBM

communication »

- Mémoire de fin de formation pour le diplôme

de Licence Professionnel de SEIDOU Im Nabil disponible à la

bibliothèque de l'UATM sur le thème : « Mise en place d'un

serveur Radius pour Authentification sur un réseau VPN sous Linux (cas

de UBUNTU)

- Mémoire de fin d'étude de HOUSSENBAY Olivier

sur le thème : « Authentification 802.1x »

téléchargé sur :

https://adullact.net/docman/view.php/450/3422/Rapport+-+Olivier+Houssenbay+-+802.1x.pdf

Webographie :

-

http://fr.wikipedia.org/wiki/Authentification

(mardi 03 octobre 2017 , 20h07mn)

-

http://repo.hackerzvoice.net/depot_madchat/sysadm/unix.seku/Auth

entification_de_A_a_Z.pdf (mardi 03 octobre 2017 , 19h42mn)

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

-

http://www.alcasar.net/fr/telechargement?func=startdown&id=8t

(lundi 02 octobre 2017 , 09h54mn)

-

http://www.alcasar.net/fr/telechargement?func=select&id=8

(lundi 02 octobre 2017 , 09h56mn)

-

http://en.wikipedia.org/wiki/FreeRADIUS

-

http://www.portdecotonou.com/index.php?option=com_content&vi

ew=article&id=59&Itemid=221 (vendredi 06 octobre 2017 ,

09h30mn)

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 51

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 52

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Table des matières

v DEDICACES

v REMERCIEMENTS

v SIGLES ET ABREVIATIONS

v LISTE DE TABLEAU

v LISTES DES FIGURES

|

.ii

.iv

.v viii .viii

|

|

INTRODUCTION

|

..02

|

|

Chapitre 1 : Présentation des

structures d'accueil

|

..04

|

|

I- STRUCTURE D'ACCUEIL

|

..04

|

|

1- BENIN TELECOM SA

|

.04

|

A- Historique et Mission

|

04

|

B- Organisation administrative

|

|

.05

|

|

|

C- Travaux effectués et difficultés

rencontrés

|

..07

|

|

2- PORT AUTONOME DE COTONOU (PAC)

|

08

|

|

A- Historique et Mission

|

09

|

B- Organisation administrative

|

.09

|

C- Travaux effectués et difficultés

rencontrées

|

|

.12

|

|

|

II- PROBLEMATIQUE

|

.12

|

1- Etude et critique de l'existant

|

.12

|

2- Proposition des solutions .

|

|

13

|

|

|

Chapitre 2 :

Généralité sur Radius et ALCASAR

|

16

|

I- RADIUS .16

1- Historique ..16

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 53

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

|

|

2- Le protocole Radius

|

...16

|

A- Le client radius

|

..17

|

B- Format de paquet Radius

|

18

|

C- Les attributs radius

|

20

|

D- Les attributs « Vendor »

|

23

|

E- Le type de paquets Radius

|

|

.24

|

|

|

II- ALCASAR

|

.26

|

|

1- Les constituants

|

.27

|

2- Fonctionnement d'ALCASAR

|

..29

|

3- Le certificat ALCASAR

|

|

30

|

|

|

Chapitre 3 : La Réalisation du

projet

|

.33

|

|

I- Configuration requise

|

33

|

|

1. Matériels nécessaires

|

.34

|

|

2. Le système d'exploitation

|

.34

|

|

II- Configuration et procédure de mise à

jour d'ALCASAR

|

.41

|

1- Installation d'ALCASAR

|

..41

|

2- Configuration d'ALCASAR

|

.44

|

3- Réinitialisation ou mise à jour

|

46

|

4- Difficultés rencontrées

|

|

..46

|

|

|

III- Test et Validation

|

46

|

|

1- Connexion d'un utilisateur .

|

46

|

|

2- Fenêtre de connexion .

|

47

|

|

3- Gestion des utilisateurs connectés

|

48

|

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

|

Conclusion

|

..49

|

|

Références Bibliographiques

|

..50

|

|

Table des matière

|

52

|

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 54

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 2

|