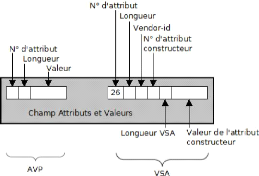

D- Les attributs « Vendor »

Comme nous venons de le voir, il existe une multitude

d'attributs définis par le standard Radius. Ces attributs sont

renseignés soit par un commutateur ou une borne sans fil, soit par le

serveur d'authentification lorsqu'il répond aux requêtes. Un bon

équipement NAS doit au moins disposer des fonctions standards.

Néanmoins, certains constructeurs ont développé des

matériels capables de fonctionnalités supplémentaires qui

ne sont pas comprises dans le standard Radius.

Afin de permettre aux administrateurs réseau

d'utiliser pleinement les capacités de leur matériel, Radius

propose un attribut spécial appelé Vendor Specific

Attribute (VSA). Il s'agit d'un attribut, dont le code est 26, et qui

est un AVP particulier dans lequel on encapsule des attributs

spécifiques au constructeur de matériel. L'attribut VSA est

similaire au couple attribut/valeur (AVP) RADIUS (voir figure 5). Chaque

attribut VSA est constitué des champs suivants :

· N° d'attribut : c'est le numéro 26 qui est

défini pour l'attribut VSA dans le standard RADIUS ;

· Longueur : contient la longueur totale de l'attribut

;

· « Vendor-id » : contient le code

international du constructeur. Chaque constructeur possède un code qui

lui est propre. On trouve la liste des codes constructeur dans la RFC 1700 ;

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 24

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

· N° d'attribut constructeur : contient le

numéro d'attribut spécifié par le constructeur ;

· Longueur VSA : contient la longueur du champ VSA ;

· Valeur de l'attribut constructeur : contient la valeur de

l'attribut VSA.

Figure 5 : Format des attributs VSA (source :

ouvrage « authentification

freeradius » de

Bordères)

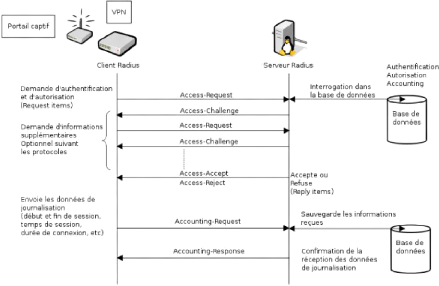

E- Le type de paquets Radius

L'authentification Radius se déroule suivant un

dialogue entre le NAS et le serveur, qui met en jeu quatre types

d'échanges. Chacun est véhiculé au moyen d'un paquet

spécifique :

Le type « Access-Request »

Lors d'une authentification RADIUS, le dialogue est toujours

initié par le NAS. Tout d'abord, il collecte les informations

auprès du poste de travail souhaitant accéder à la

ressource informatique, puis, il transmet ces informations sous forme de

couples attributs/valeurs par le biais du protocole RADIUS vers le serveur

RADIUS. Enfin, la demande d'authentification est alors acheminée par un

paquet de type « Access-Request ».

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 25

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Le type « Access-Challenge »

Après réception d'un paquet Access-Request, le

serveur peut renvoyer un paquet

Access-Challenge qui a pour but de demander d'autres

informations et de provoquer l'émission d'un nouveau paquet

Access-Request par le NAS.

Le type « Access-Accept »

Ce paquet est renvoyé au NAS par le serveur Radius si

l'authentification transmise par l'Access-Request a été

correctement validée. Ce paquet peut contenir des attributs

constructeurs destinés au client Radius. Il peut également

comporter des autorisations (attributs de retour) définissant des

règles de sécurité à appliquer à la session

du poste de travail authentifié.

Le type « Access-Reject »

Quand un ou plusieurs éléments

d'authentification transmis par le client RADIUS sont incorrects ou qu'il ne

respecte pas la politique de sécurité informatique, le serveur

répond par un paquet de type « Access-Reject ».

Le type « Accounting-Request »

Une fois la phase d'authentification réussie, le client

RADIUS envoie de manière périodique un paquet de type «

Accounting-Request » au serveur. Ce paquet fait l'inventaire des traces

enregistrées du poste authentifié telles que le temps de session,

l'adresse IP attribuée, le nombre de paquets échangés sur

le réseau, etc.

Le type « Accouting-Response »

Ce paquet est une réponse du serveur à la

requête de traçabilité émise par le client. Il

permet d'indiquer la réussite ou non de l'enregistrement des

données.

Rédigé par Carle Fabien HOUECANDE &

Franck E. NOUDEGBESSI 26

«Déploiement de FreeRadius, un serveur

d'authentification forte pour ALCASAR»

Figure 6 : Les échanges au sein du protocole

RADIUS (source : ouvrage

« authentification freeradius » de

Bordères)

|