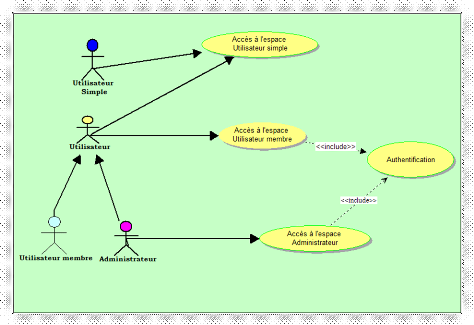

1.1.57. III.6.1. Diagramme de cas d'utilisation initial

Ci-dessous, nous présentons le diagramme de cas

d'utilisation pour la compréhension du

fonctionnement initial du

système.

Figure 4 : Diagramme de cas d'utilisation

initial

Dans le premier ensemble fonctionnel, nous décrivons

les cas liés aux utilisateurs.

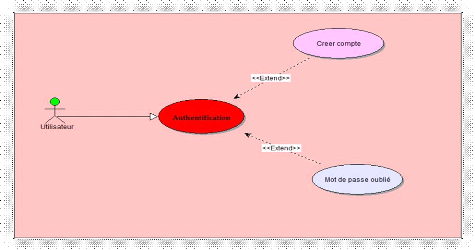

1.1.58. III.6.1.1. Diagramme de cas d'utilisation

Authentification

Il s'agit de la première étape de

fonctionnement. Afin d'accéder aux différentes

fonctionnalités offertes par l'application, l'utilisateur doit

s'authentifier en saisissant un nom d'utilisateur et un mot de passe. Il a

également la possibilité de modifier son mot de passe afin de

personnaliser ses paramètres d'authentification.

Figure 5 : Diagramme de cas d'utilisation

« authentification »

· Description du cas

« Authentification »

|

SOMMAIRE

|

|

Titre

|

Authentication

|

|

But

|

Assurer la sécurité des utilisateurs.

|

|

Résumé

|

L'utilisateur membre lance l'application déjà

installé, après avoir choisi l'espace à utiliser une page

d'authentification se lance est préalablement lié à un

contrôle de sécurité pour certaines

fonctionnalités.

|

|

Acteur

|

Utilisateur membre de l'application

|

|

DESCRIPTION DES ENCHAINEMENT

|

|

Pré conditions

|

|

Post conditions

|

|

- L'utilisateur télécharge l'application sur son

terminal mobile.

|

|

- L'utilisateur est identifié comme étant un

utilisateur membre de l'application Diamal.

|

|

Scenario nominal

|

|

-L'utilisateur remplit les champs

d'authentification et clique sur le bouton

«Connexion».

-Le système vérifie les informations saisies

par l'utilisateur et affiche l'interface suivante.

|

|

Enchainment alternative

|

|

1. Si un des champs est invalide, le système affiche un

message d'erreur et lui propose de réinitialiser le mot de passe ou

créer un compte.

2. Retour à l'étape 1 du scénario nominal

pour lancer à nouveau la connexion.

|

|

Point d'extension :

|

|

Créer Compte

-L'utilisateur clique sur « créer un

compte »

-Le système affiche l'interface appropriée.

-l'utilisateur saisit les champs nécessaire et clique

sur « Inscription ».

-Le système vérifie les informations saisies par

l'utilisateur et Créer le compte.

Mot de passe oublié

-Le client clique sur «Mot de passe

oublié».

-Le système affiche l'interface appropriée.

- L'utilisateur saisit les champs nécessaires et clique

sur «Modifier».

-Le système vérifie les informations saisies

par l'utilisateur et enregistre les modifications.

|

Tableau 5 : fiche description : cas

authentification

|