REPUBLIQUE TOGOLAISE

Travail - Liberté - Patrie

1

Ecole Supérieure de MOOV-TOGO

Gestion d'Informatique et Immeuble FAO, Boulevard

Des Sciences-Kodjoviakope de la Paix.

BP: 13517 Lomé-TOGO BP: 14511 Lomé-TOGO

Tel (228) 22 20 12 93, Tel (228) 22 20 01 01,

Site Web:

wwwesgis.org Site Web:

www.moov.tg

Rapport de stage:

Next-Generation Intrusion

Prevention System

Auteur:Cyrille KPOTOGBE

Responsable: M. TCHOULOU

François

2018-2019

2

Dédicaces

Je dédie ce rapport :

Ø A mon tuteur Sa Majesté Nana Anè

OHINIKO QUAM DESSOU XV Roi des Mina, Chef Traditionnel e la ville

d'Aného et sa famille à qui j'ai beaucoup d'estime, à qui

je dois mes études supérieures ;

Ø A mon petit frère adoré Octavio

KPOTOGBE que j'aime beaucoup ;

Ø A ma mère Léocadie ASSILATEME que

j'aime beaucoup.

Remerciements

Nos remerciements vont à :

§ M.TABHIRET Abdellah, Directeur General de MOOV-TOGO, pour

nous avoir accordé un stage au sein de sa structure;

§ M. AGBOSSE Sylvain, Directeur Réseaux &

Systèmes

§ M.MOUJOUAL Hassan, Chef Division Systèmes

d'Information,

§ M.APETOH-DZULAMEDJI Elom, Chef Service Administration

Systèmes & BDD ;

§ M.TCHOULOU François, Ingénieur

Réseaux & Système;

§ M.BATANADO Patrick, Ingénieur Réseaux et

Système;

§ M.AMAH Parfait, Chef Service Bureautique,

DSI-Bureautique;

§ M.LENDI Irénée, Support Technique

Bureautique, DRS - DSI-Bureautique ;

§ M. ALLYN Kanyi Edmond, pour son soutien, conseils ;

§ Sa Majesté Nana Anè OHINIKO QUAM DESSOU XV

Roi des Mina, Chef Traditionnel e la ville d'Anèho, mon tuteur qui m'a

pris en charge ;

§ La fondation Nana Ane XV ;

§ Mes amis qui m'ont soutenu dans les bons et mauvais

moments.

3

Table des matières

|

Dédicaces

Remerciements

|

2

3

|

|

I.

|

Introduction

|

5

|

|

II.

|

Présentation de la société MOOV-TOGO

|

6

|

|

1.

|

Situation géographique

|

6

|

|

2.

|

Statut

|

6

|

|

3.

|

Objectifs

|

7

|

|

4.

|

Succursales

|

7

|

|

5.

|

Activites

|

8

|

|

6.

|

Organisation hiérarchique General de MOOV-TOGO

|

11

|

|

7.

|

Organisation hiérarchique de ma division d'accueil

|

11

|

|

8.

|

Activités effectuées dans la

société

|

12

|

|

III.

|

Présentation du thème

|

13

|

1.

|

Qu'est-ce qu'un système de détection d'intrusion

et un système de prévention d'intrusion

|

13

|

2.

|

|

Mise en place de mon laboratoire

|

14

|

|

|

3.

|

Réalisation du projet

|

15

|

|

IV.

|

Conclusion

|

22

|

4

5

I. Introduction

L'ouverture des systèmes et leurs interconnexions avec

le réseau Internet ont fait que les attaques soient de plus en plus

nombreuses et diversifiées les unes que des autres. Outre la mise en

place de pare-feu et de systèmes d'authentification, il est de nos jours

nécessaire de mettre en place un système de détection

d'intrusion.

Ainsi les technologies des systèmes de détection

d'intrusion ont connu un engouement considérable de la part des

institutions de renom.

Un IDSa pour principale fonction d'analyser l'activité

d'un réseau ou d'un hôte donné en temps réel ou

différé, afin de détecter toute tentative d'intrusion et

notifier face à cette tentative.

Les autres requêtes de l'hôte ayant

effectué ou tenté une intrusion, cependant un IDSreste moins

performant qu'un IPSlorsqu'il s'agit de rejeter les requêtes suite

à la découverte d'une intrusion, onparle alors d'action passive

lors de la détection et active lorsqu'un principe de

préventionest mis en oeuvre.

Il permet également, en fonction de la solution

adoptée, d'alerter l'administrateur par e-mail voire en utilisant des

modules matériels complémentaires, d'envoyer un SMSafin de lui

permettre d'appliquer un correctif ou encore d'entreprendre un processus

judiciaire. Cela a pour but, en repérant les activités et

événements anormaux ou suspects, d'entretenir une gestion

proactive de la sécurité des systèmes d'information.

6

II. Présentation de la société

MOOV-TOGO

1. Situation géographique

Le siège d'AT Togo est situé à

Lomé,

Immeuble FAO, Boulevard de la Paix. BP : 14 511 Lomé -

Tél (228) 22 20 01 01, Fax (228) 22 20 13 23. Site Internet :

www.moov.tg.

2. Statut

MOOV-TOGO, opérateur privé, constitué

sous la forme d'une société anonyme est une filiale du groupe

Maroc Telecom. Historiquement, suite à l'appel d'offres lancé par

la République togolaise, le 06 octobre 1997 en vue de l'octroi d'une

licence d'exploitation et de développement d'un second réseau de

téléphonie mobile de type GSM, le groupe TELECEL d'origine

sud-africaine, a soumissionné puis a été

déclarée adjudicataire de cet appel d'offres. Deuxième

opérateur de téléphonie mobile au Togo, TELECEL TOGO

obtint sa licence d'exploitation de son réseau par l'arrêté

ministériel n°0036/MMETL/CAB du 08 juillet 1998 pour une

période de dix ans.

Rachetée en 2003 par le groupe ATLANTIQUE TELECOM,

TELECEL TOGO devient en 2006, ATLANTIQUE TELECOM TOGO avec une nouvelle marque

« MOOV », une marque commerciale forte, innovante,

moderne et ambitieuse. ATLANTIQUE

7

TELECOM TOGO est par la suite rachetée par le groupe

des Emirats Arabes Unis : Etisalat en 2007, puis par Maroc Telecom en 2014 qui

a signé un accord avec Etisalat. En contrepartie, Maroc Telecom devient

une filiale d'Etisalat.

3. Objectifs

Pour survivre dans un secteur concurrentiel aussi rude que la

téléphonie mobile, Atlantique Télécom Togo s'est

fixée les objectifs suivants et a mis en oeuvre des voies et moyens pour

les atteindre à moyen ou à long terme. Ces objectifs sont les

suivantes :

§ assurer un service de communication mobile et une

expertise dans l'exploitation des réseaux GSM sur le continent Africain

;

§ offrir une communication fiable aux clients ;

§ permettre l'accessibilité au

téléphone mobile à tous et à bon prix ;

§ participer aux programmes d'activités

éducatives, socio-culturelles et sportives du pays.

4. Succursales

Pour atteindre ces objectifs ATLANTIQUE TELECOM Togo a

adopté une politique de proximité à travers la

création des agences et des franchises pour mieux s'approcher de ses

clients, mieux les servir, les conseiller et trouver des solutions qui

répondent bien à leurs attentes.

AT Togo compte cinq (05) agences qui sont les suivantes :

Ø L'Agence Principale située au Siège

d'ATLANTIQUE TELECOM TOGO ;

Ø L'Agence Agoè au Rondpoint Leader Price

d'Agoè ;

Ø L'Agence Akodessewa à côté de la

Pharmacie des Oliviers ;

Ø L'Agence Kara sous l'Hôtel la Fayate ;

Ø L'Agence Hanoukopé à côté de

la Banque Populaire ;

8

Et quinze (15) franchises fonctionnelles sur toute

l'étendue du territoire:

Ø Franchise Adidoadin face Jess Coiffure ;

Ø Franchise Adidogome à côté de la

Librairie Bon Pasteur ;

Ø Franchise Baguida sur la nationale N° 2, à

100m de l'Hôtel Océanique ;

Ø Franchise Aného non loin de la Frontière

TOGO-BENIN ;

Ø Franchise Tabligbo en face des bureaux de la poste et

de la LONATO ;

Ø Franchise Notsè au bord de la Nationale

N°1, à côté du dépôt de brasserie FONOA

;

Ø Franchise Tsévié au bord de la Nationale

N°1, à côté de l'Hôtel MELISSA ;

Ø Franchise Vogan non loin du marché Vogan route

d'Akoumapé ;

Ø Franchise Badou Carrefour 2000, à 50 m de la

poste de Badou ;

Ø Franchise Kévé au bord de la nationale

N°4, à côté de CIB Kévé ;

Ø Franchise Kpalimé sur la route d'Adéta,

à côté de CIB Kpalimé ;

Ø Franchise Atakpame quartier Gnagna, face Wages Agence

Atakpamé, ancien Immeuble BTD ;

Ø Franchise Sokodé, quartier Zongo face Mutuelle

TIBI, sur la national N°1

;

Ø Franchise Dapaong Im. Magnificat à

côté d'ECOBANK Dapaong quartier Kpégui ;

Ø Franchise Cinkassé à côté

de la Banque Populaire sur la route principale, quartier Nazimcé.

5. Activites

Les activités d'AT Togo sont centrées sur la

vente des services de communication. Elle fournit à sa clientèle

des produits et services suivants :

9

? les cartes de recharge Moov qui sont des unités

permettant aux abonnés de pouvoir communiquer en toute liberté

avec leur correspondant. AT Togo a su mettre au point des cartes accessibles

à toutes les bourses qui vont de 200 F CFA à 40 000 FCFA.

- Opter pour les cartes de recharges MOOV donne aux clients le

statut d'abonné « prepaid » c'est-à-dire qu'ils

communiquent suite à l'achat de crédit de communication.

- une seconde option est de ne pas opter pour les cartes de

recharges mais communiquer sans recharger son compte et payer la facture

à la fin du mois : c'est l'option des abonnés « postpaid

».

? Le kit de connexion classique : C'est l'ensemble d'un paquet

contenant une carte SIM grâce à laquelle l'abonné est

connecté au réseau, un certificat appelé

«mailer» comportant le code PIN qui permet d'accéder à

la carte SIM et le code PUK qui permet de débloquer le code PIN au cas

où ce dernier serait bloqué et un guide d'utilisation qui permet

de se familiariser avec les services de base, une fiche de renseignement sur le

client (nouvel abonné), une fiche d'information, un crédit de

communication initial de 500 F CFA ou un crédit promotionnel.

? Le pack Moov qui se compose d'un téléphone et

d'un kit de connexion. Dès l'achat le client peut se connecter au

réseau et communiquer immédiatement.

? Le crédit virtuel e-Moov : est le crédit qui

s'oppose à la carte de recharge physique qui permet de faire le

transfert de crédit. Le réseau de distribution s'appuie sur les

distributeurs agréés appelés Partenaires qui ont un

contrat

10

avec des objectifs bien précis. Chaque partenaire couvre

une zone bien identifiée.

? Le Flooz: est le transfert d'argent par mobile. Les services

disponibles sont :

· Transfert d'argent

· Paiement marchand

· Achat de crédit

· Paiement de factures

· Retrait d'argent

· Compte personnel

Au-delà des produits et services de qualité et

adaptés à la population, AT Togo oeuvre chaque jour à

l'amélioration de la qualité de son réseau à

travers des investissements réguliers dans des infrastructures de pointe

mais aussi à l'augmentation de sa couverture. C'est pour cela qu'elle a

signé des accords-cadres avec des fournisseurs d'infrastructures qui lui

permettent de déployer rapidement des équipements pour

améliorer sa couverture géographique, sa capacité de

traitement d'appels, sa qualité de service ainsi que sa panoplie de

produits à valeurs ajoutées.

A fin Avril 2011, au total cent soixante-dix-huit (178)

localités sont reliées au réseau Moov avec un taux de

couverture de 95% pour le bonheur des populations. Le coût

d'investissement s'élève à près de 20 milliards.

(Source: MOOV Siège - TOGO).

6. Organisation hiérarchique General de

MOOV-TOGO

Direction

Generale

Bureau Assistance de Direction

Bureau Agent de

Liaison

Division

Audit,Risk,Qualite

et Securite de

l

iinformation

Division Juridique

et Reglementation

11

|

|

|

|

|

|

|

Direction Des

Ressources

Humaines

|

|

|

|

|

7. Organisation hiérarchique de ma division

d'accueil

Les différents services fournis par MOOV-TOGO sont

assurés en arrière-plan par ses différentes directions

notamment la Direction Réseaux et Systèmes qui nous a accueilli

au sein de son Service Production SI dans le cadre de notre stage. Ci-dessous

l'organigramme de la Direction Réseaux et Systèmes:

Direction Reseaux et Systemes

|

|

Bureau Assistance et Direction

Bureau Agent

De Liaison

Centre

Technique

Telessou

Division

Deployement et exploitation

Division Systemes D'information

Service

deployement

Service

Exploitation

Service

Planification et

Ingenierie

Service

Bureautique

Service

Administratition Systemes et BDD

|

|

Service

Production

SI

12

8. Activités effectuées dans la

société

Au début de mon stage à Telssou, étant

donné qu'il n'y avait pas de projet en cours et que je ne faisais rien,

j'ai recommandé de me rendre à la Direction General pour assister

en support Bureautique.

Au cours de cette période d'assistance, j'ai eu a:

· installer les pilotes des imprimantes

· Configuration de l'imprimante sur l'UC de

l'utilisateur

· m'occuper des imprimantes bourrées

· assister les utilisateurs à accéder

à leurs diverses applications (Citrix, Outlook...)

· assister les utilisateurs à changer leur mot de

passe quand leur mot de passe a expiré

·

13

Installation des systèmes d'exploitions et des

logiciels

· déployer des machines après leur

réinstallation

· régler les problèmes de connexion

internet lie aux câbles réseaux, switch ou port réseau

· préparer et tester les desktops pour pouvoir

les déployer à l'arrivée de nouvelles ressources

· maintenance des UC et PC

III. Présentation du thème

1. Qu'est-ce qu'un système de détection

d'intrusion et un système

de prévention d'intrusion

Un système de détection d'intrusion (IDS) est un

dispositif matériel ou une application logicielle qui surveille un

réseau ou des systèmes à la recherche d'activités

malveillantes ou de violations de la politique. Toute activité ou

violation malveillante est généralement signalée a un

administrateur ou collectée de manière centralise à l'aide

d'un système de gestion des évènements et des informations

de sécurité (SIEM : Security Information and Event Management).Un

système SIEM combine les logs provenant des sources multiples et utilise

des techniques des filtrages d'alarme pour distinguer les activités

malveillantes des fausses alarmes.

En fait, les systèmes de prévention d'intrusion

ont tous été conçus pour lever les limitations des IDS en

matière de réponse à des attaques. Alors qu'un IDS n'a

aucun moyen efficace de bloquer les intrusions.

Bien qu'il existe plusieurs types d IDS, allant de simples

ordinateurs à de grands réseaux , les classifications les plus

courants sont les systèmes de détection

14

d'intrusions réseau(NIDS) et les systèmes de

détection d'intrusion bases sur l'hôte(HIDS).Un système qui

surveille des fichiers importants du système d'exploitation est un

exemple de HIDS, tandis qu' un système qui analyse le trafic

réseau entrant est un exemple de

NIDS.il est également possible de

classer les IDS par approche de détection :les variantes les plus

connues sont la détection basée sur des signatures (reconnaissant

les mauvais modèles tels que les logiciels malveillants) et la

détection des anomalies ( détection des écarts par rapport

aux modèles de trafic bon qui repose sur l'apprentissage automatique ).

Certains IDS ont la capacité de répondre aux intrusions

détectées. Les systèmes avec des capacités de

réponse sont généralement appelles un système de

prévention d'intrusion.

Parmi les systèmes de prévention d'intrusions,

on peut citer : Pytbull, Snort, Toucan-IDS, Hping3, Suricata, Ossec-IDS,

Alienvault, Tripwire....

Mais dans mon expose nous allons utiliser SURICATA.

SURICATA, logiciel open source se situe dans la

deuxième catégorie des IDS. Dans ce qui suit, nous allons

commencer par donner une présentation générale de

SURICATA., ensuite nous allons présenter sa manipulation : installation,

configuration et fonctionnalités. Enfin, nous allons terminer par donner

une conclusion et des perspectives pour ce travail.

2. Mise en place de mon laboratoire

Pour la mise en place d'un système

d'intrusion,nousutiliserons des machines virtuelles implémentées

sous VMware Workstation pro : unemachine virtuelle sur laquelle sera

installé un système Unix, Ubuntu 16.04.1 sur laquelle notre

système de détection d'intrusion SURICATA sera installé,

on utilisera une autre machine virtuelle sur laquelle puis un autre

système Unix mais cette fois ci se sera kali linux qui sera notre

machine test.

15

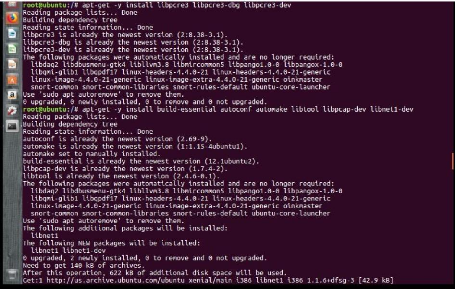

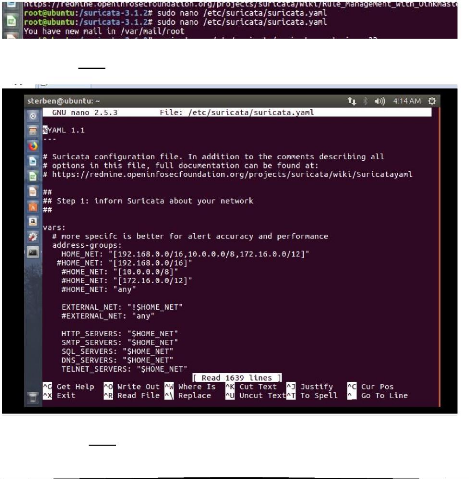

3. Réalisation du projet

Nous commencerons avec la machine Ubuntu, pour installer

SURICATA sur notre machine, on doit d'abord télécharger et mettre

à jour les librairies voir Fig.1

Fig.1 : Mise à jour des librairies

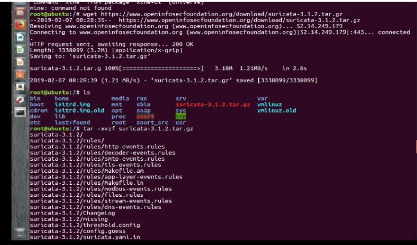

On va télécharger et décompresser le package

de SURICATA voir Fig.2

16

Fig.2 : Téléchargement de SURICATA

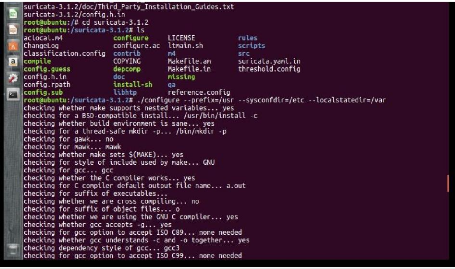

Maintenant téléchargeons et décompressons

SURICATA, on va l'installer voir Fig.3 et Fig.4

Fig.3 : Configuration

17

Fig.4 : Installation de SURICATA

Fig.5 : Modification du fichier suricata.yaml

Fig.6 : Interface de l'éditeur

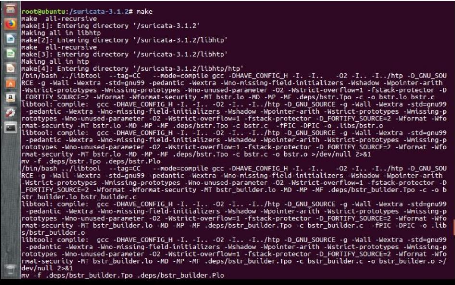

Après avoir fini l'installation de SURICATA, nous

allons télécharger les rules et le fichier de configuration

suricata.yaml puis on va accéder au fichier suricata.yaml. Une fois que

le fichier suricata.yaml est ouvert, on va modifier HOME_NET en ajoutant

l'adresse ip de notre machine, après on va lancer une recherche de la

partie host-os-policy pour changer l'ip, là-bas on changera l'adresse ip

de notre machine et l'adresse ip de notre sous réseau. Puis après

on va lancer une recherche de detect-thread-ratio pour changer la valeur

à 1.5 et après on enregistre et on quitte. Voir Fig.5 et Fig.6

18

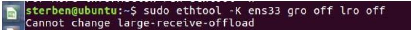

Ensuite nous éteindrons les fonctions de paquets tel

que LRO et GRO sur le réseau que SURICATA surveille car ces fonctions de

paquets peuvent interférer avec la capture de paquets en direct. Voir

Fig.7

Fig.7 : Mise hors service des fonctions LRO et GRO

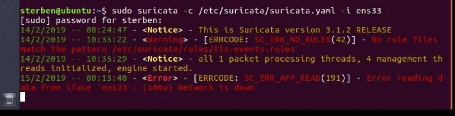

MettonsSURICATAen marche. Voir Fig.8

Fig.8 : Mise en marche de SURICATA

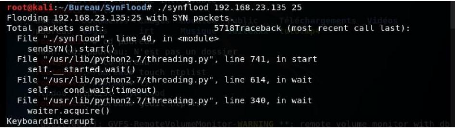

Et bien on va utiliser notre machine test kali sur laquelle

j'ai téléchargé un package de Synflood un logiciel qui

permet d'inonder la machine de notre cible (ici le cas de notre machine Ubuntu)

pour lancer des attaques sur la machine pour vous les notifications de

détection d'intrusion que SURICATA va nous affiché. Voir Fig.9

Fig.9 : Attaque Synflood

Suivons la réaction de SURICATAsuite à l'attaque

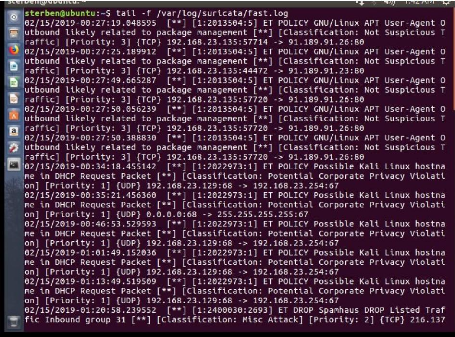

Synflood voir Fig.10

Fig.10 : Réaction de SURICATA a l'attaque

synflood

Comme on peut le constater, SURICATA lance une alerte, et cette

alerte nous donne la date, l'heure de l'attaque à notre adresse et par

quel port l'attaque est arrivée. SURICATA nous donne le nom de

l'attaque, la priorité qu'a cette attaque.

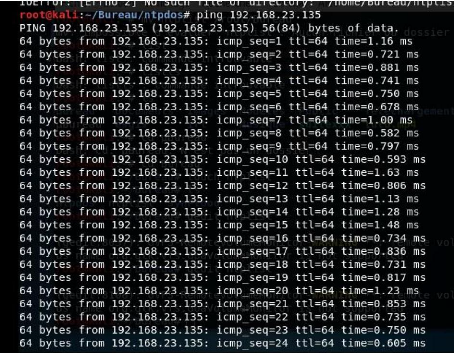

Pour fini on va faire un dernier test, mais cette fois ci on va

juste lancer un Ping sur l'adresse de notre machine Ubuntu et voir comment

SURICATA réagira. Voir Fig. 11 et Fig.12

19

20

Fig.11 : Lancement d'un Ping

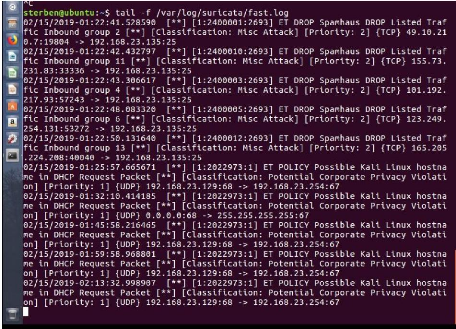

Fig.12 : Réaction de suricata au Ping

On constate que SURICATA lance une alerte, juste pour dire que

même si la personne qui nous attaque de lancer des Ping sur notre

réseau, notre système le détectera et lancera une

alerte.

21

22

IV. Conclusion

Ce travail nous a permis de découvrir un outil libre de

détection d'intrusion très puissant. De nombreux problèmes

ont été rencontrés et surmontés pour

l'élaboration de ce travail. Principalement,des difficultés

rencontrées lors de l'installation des rpm et le nombre important des

packages complémentaires à SNORT qu'il faut installer et bien

configurer.

Les systèmes de prévention d'intrusion ne sont

pas des logiciels utilisables uniquement sur les systèmes d'exploitation

clients mais ils sont aussi utilisables sur les systèmes d'exploitation

serveurs.

Les systèmes de prévention d'intrusion sont

souvent considérés comme des systèmes de détection

d'intrusion de deuxième génération. Bien qu'il s'agisse

d'un abus de langage, cette expression traduit bien le fait que les

systèmes de prévention d'intrusion remplacent petit à

petit les systèmes de détection d'intrusion.

La société MOOV-TOGO est une institution

privée qui a mis en place des mesures visant sa disponibilité

bénéfique aux stagiaires. Nous ne doutons jamais des

capacités de cette société d'aller plus loin pour

atteindre son objectif et accomplir leurs missions. Nous avons eu la chance de

découvrir la réalité de la vie professionnelle dans le

domaine de la télécommunication. Grace aux techniciens qui assure

la maintenance et l'installation des différents équipements.

Au thème de mon stage, j'ai eu la chance me confronter

à la vie professionnelle, j'ai beaucoup apprécié

l'ambiance qu'il y avait entre nos chefs et nous les stagiaires, j'ai eu la

chance d'expérimenter beaucoup de chose pratiques que je voyais

uniquement en théorie à l'école. J'aurai aimé si

possible obtenir un renouvellement de stage pour accroitre mon

expérience professionnelle et pour plus me perfectionner.

23

Maitre de stage : M. TCHOULOU

François

Chef service administration système

réseau : M. APETOH-DZULAMEDZI Elom

Chef division Système d'Information : M.

MOUJOUAL Hassan