|

Epigraphe

« Toutes sont claires pour celui qui est intelligent,

et droites pour ceux qui ont trouvé la science. »

(Proverbes 8 : 9)

Dédicace

A mon père Frederick-Flavien KABEYA et à ma

mère Elisée FUNDU, en signe d'amour, de reconnaissance et de

gratitude pour tous les soutiens et les sacrifices dont ils ont fait preuve

à mon égard.

Ames très chères soeurs, aucun mot ne pourra

décrire vos dévouements et vos sacrifices.

A tous les gens qui ont cru en moi et qui me donnent l'envie

d'aller en avant, votre soutien et vos encouragements me donnent la force de

continuer.

Nous vous dédions ce travail en vous souhaitant un

avenir radieux et plein de bonnes promesses.

KABEYA MUKULU Rodian

Remerciements

A Jéhovah de l'Ancien Testament qui est

Jésus-Christ dans le nouveau testament, lui le Dieu Tout Puissant

l'Auteur du souffle de ma vie ;

A mes très chers parents pour exprimer toute la

reconnaissance, la fierté et le profond amour que je porte pour vous,

pour les sacrifices que vous aviez consentis pour ma réussite.

Vous trouverez ici le témoignage de mon attachement, ma

reconnaissance, ma gratitude et mon respect ;

A la direction générale de l'Institut

Supérieur Pédagogie et Technique de Kinshasa (I.S.P.T-KIN), au

corps professoral;

A la direction générale de la

Société Nationale d'Electricité (SNEL), au IKS ;

AuProfesseur ANGOMA MONGA SINDANI Blaise, pour une excellente

direction, son aide, son partage d'expériences, de connaissances et sa

confiance;

A mon oncle Guylain LUKESU ainsi qu'à ma tante

Léa KABEYA pour leurs soutiens tant moral que

matériel ;

A tous les membres de la famille : Vence, Debbie, Divine,

Olga KABEYA, Géraldine KUTIMA, Abraham MUKANZA, Hervé et Dina

ZAYA pour leur soutien moral ;

A tous les amis : Joël MBUYI ; Emmanuel

TOMBO ; Elie TSHIMANGA; Flavia NGAWANI ; Christ BEYEYE ; Marc

BOWALA ; Amigo, Voldy TSOKI, Alliance MANZ, Glody KOBI et que

sais-je encore, pour leur soutien moral ;

A tous ceux qui de près ou de loin nous ont soutenus

d'une manière ou d'une autre, nous disons cordialement merci. Et que

vous trouviez en ce mot l'expression de notre profonde reconnaissance.

FIGURES ET TABLEAUX

|

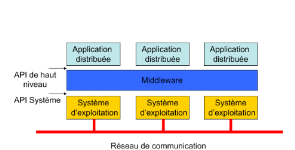

Figure I.1

|

: Système distribué

|

|

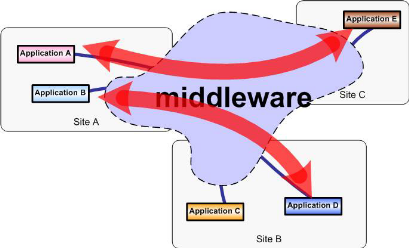

Figure I.2

|

: Réseau de communication (intergiciel)

|

|

Figure I.3

|

: Architecture pair à pair

|

|

Figure I.4

|

: Architecture middleware

|

|

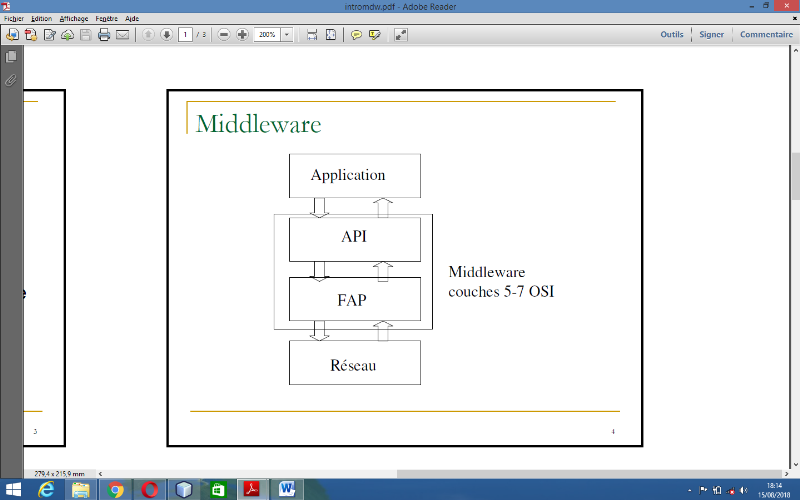

Figure I.5

|

: Architecture middleware (ISO)

|

|

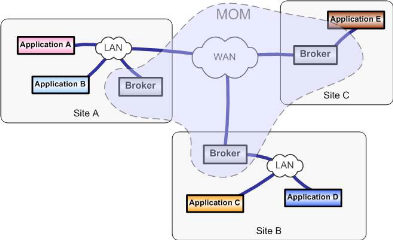

Figure I.6

|

: Architecture MOM à plusieurs Brokers

|

|

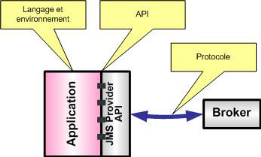

Figure I.7

|

: Architecture protocole et API

|

|

Figure I.8

|

: Architecture JORAM

|

|

Figure II.1

|

: ERP (modules principales)

|

|

Figure III.1

|

: Organigramme administratif SNEL

|

|

Figure III.2

|

: Organigramme distribution SNEL

|

|

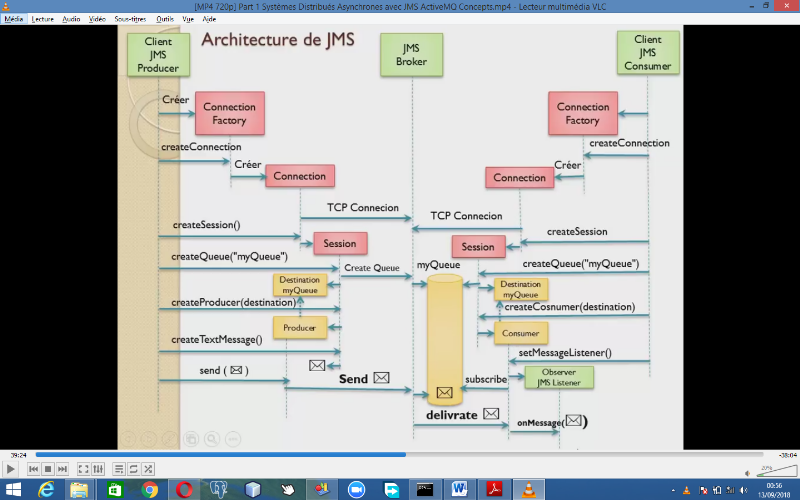

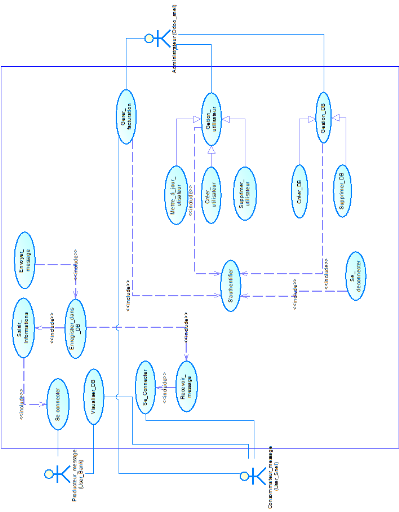

Figure IV.1

|

: Architecture de conception ActiveMQ

|

|

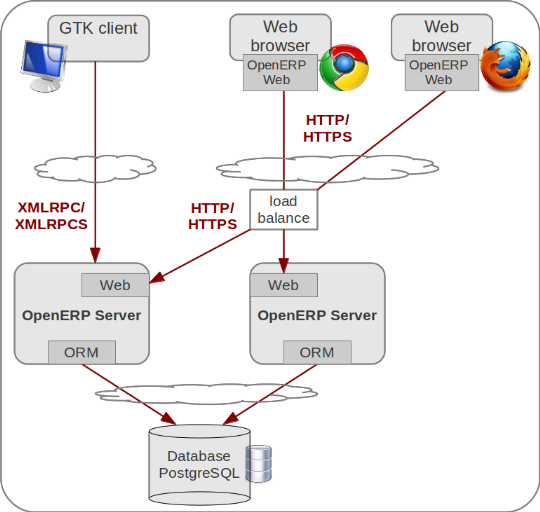

Figure IV.2

|

: Architecture de conception ActiveMQ JMS

|

|

Figure IV.3

|

: Présentation d'un acteur humain

|

|

Figure IV.4

|

: Présentation d'un acteur système

|

|

Figure IV.5

|

: Présentation d'un cas d'utilisation

|

|

Figure IV.6

|

: Présentation d'une relation include

|

|

Figure IV.7

|

: Présentation d'une relation de

généralisation

|

|

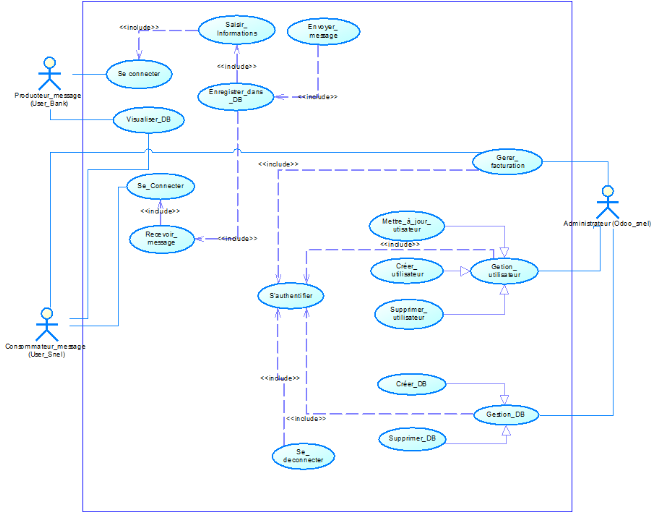

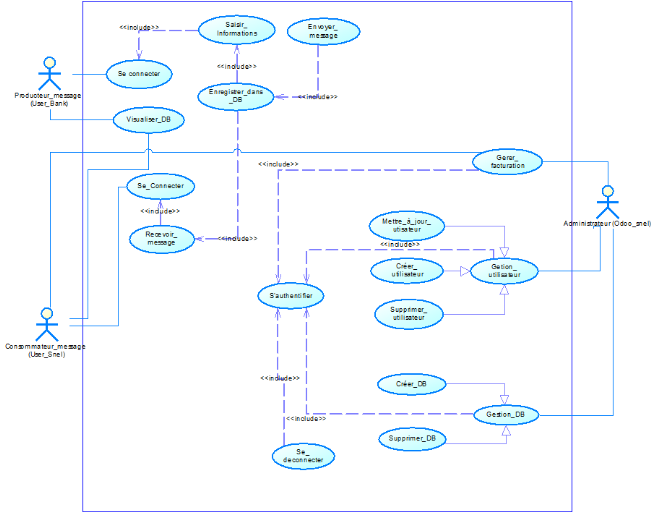

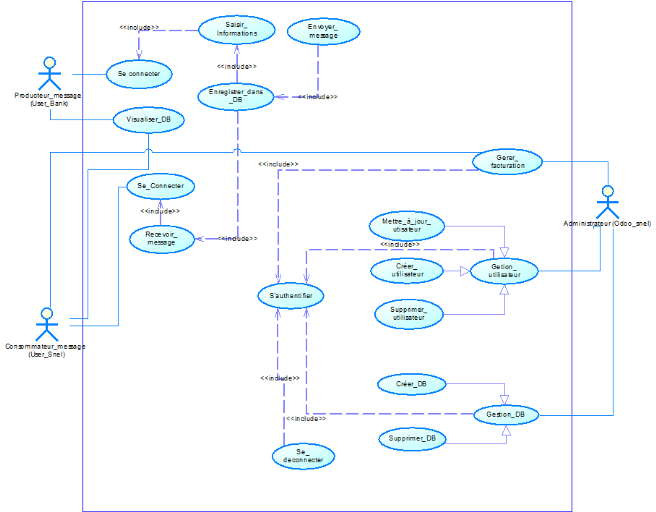

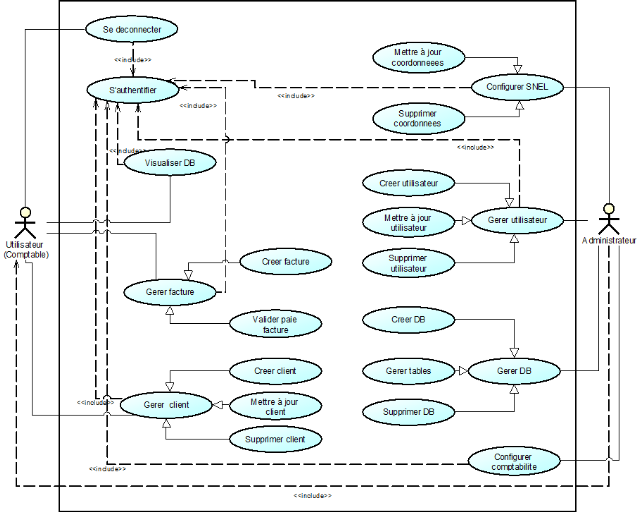

Tableau IV.1

|

: Identification des acteurs et cas d'utilisation

|

|

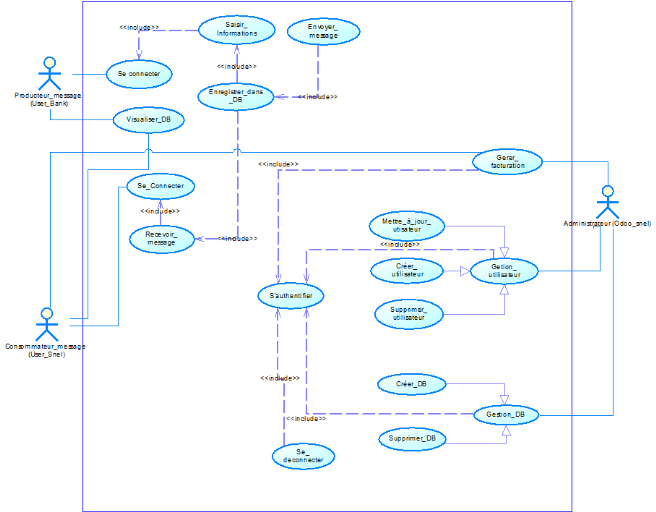

Figure IV.8

|

: Diagramme de cas d'utilisation

|

|

Tableau IV.2

|

: Description de cas d'utilisation s'authentifier

|

|

Tableau IV.3

|

: Description de cas d'utilisation visualiser DB

|

|

Tableau IV.4

|

: Description de cas d'utilisation gérer facture

|

|

Tableau IV.5

|

: Description de cas d'utilisation gérer client

|

|

Tableau IV.6

|

: Description de cas d'utilisation créer client

|

|

Tableau IV.7

|

: Description de cas d'utilisation mettre à jour

client

|

|

Tableau IV.8

|

: Description de cas d'utilisation supprimer client

|

|

Tableau IV.9

|

: Description de cas d'utilisation gérer DB

|

|

Tableau IV.10

|

: Description de cas d'utilisation gérer tables

|

|

Tableau IV.11

|

: Description de cas d'utilisation se déconnecter

|

|

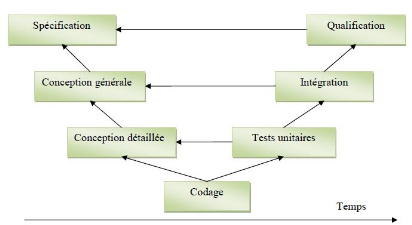

Figure IV.9

|

: Diagramme de cycle de développement en V

|

|

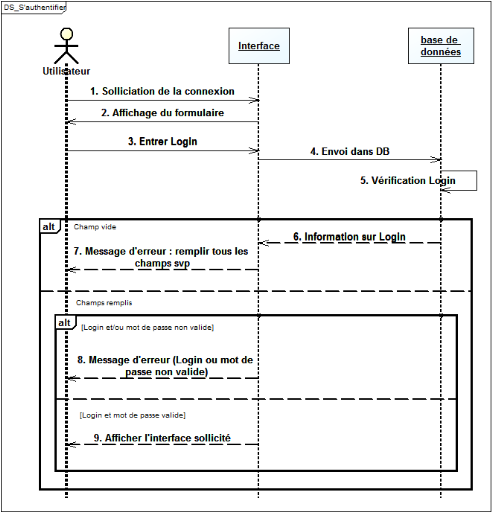

Figure IV.10

|

: Diagramme de séquence s'authentifier

|

|

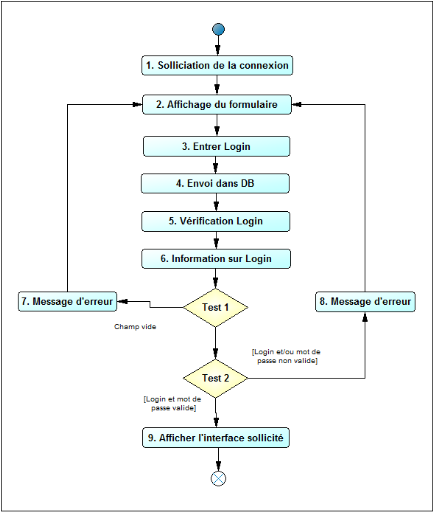

Figure IV.11

|

: Diagramme d'activité s'authentifier

|

|

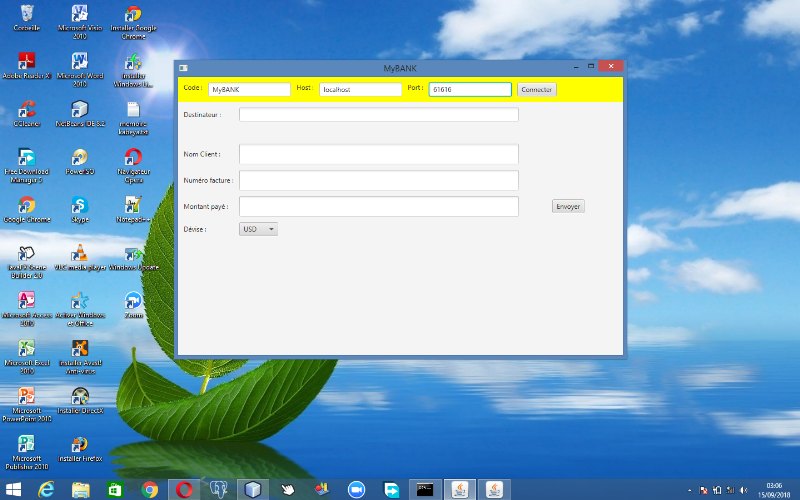

Figure IV.12

|

: Interface MyBANK non connecté

|

|

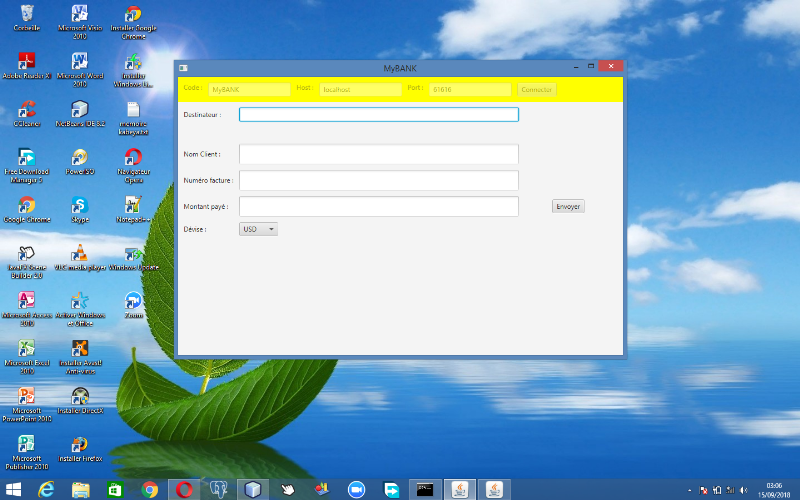

Figure IV.13

|

: Interface MyBANK connecté

|

|

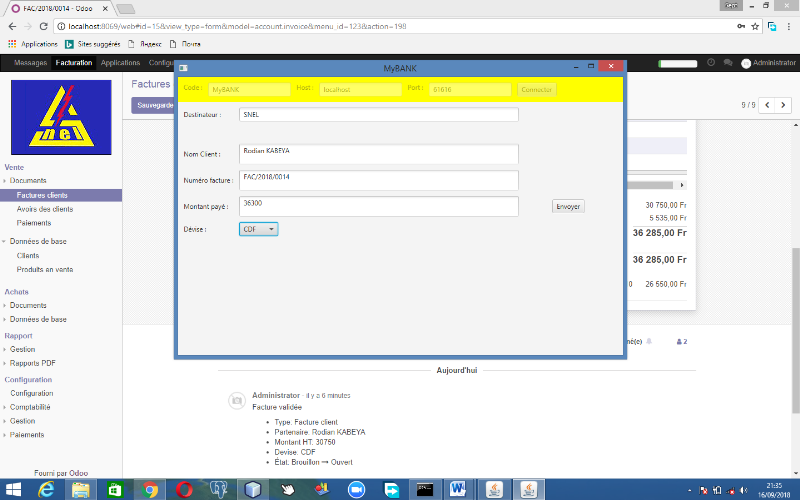

Figure IV.14

|

: Interface MyBANK saisie et envoie message

|

|

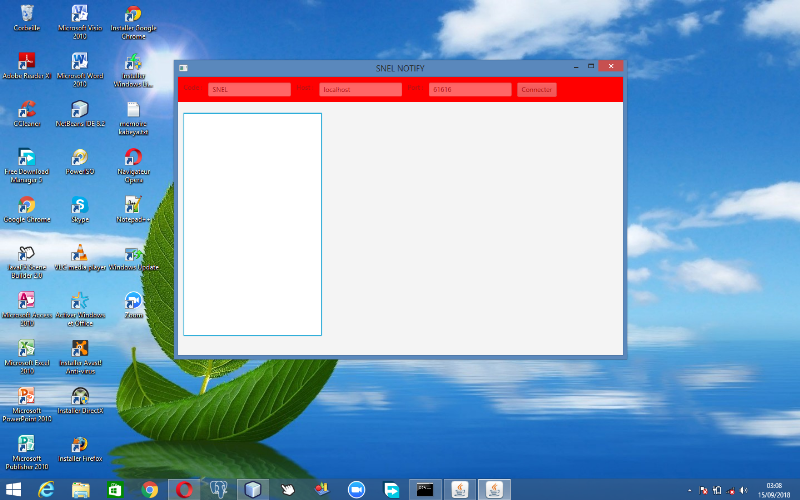

Figure IV.15

|

: Interface SNEL non connecté

|

|

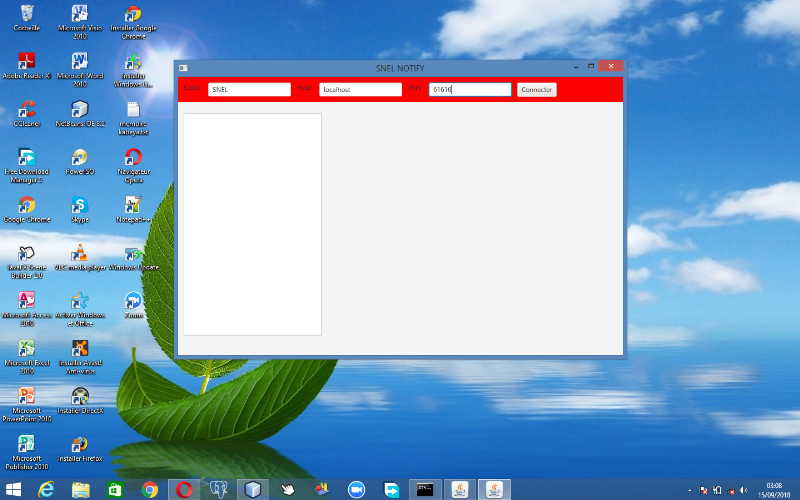

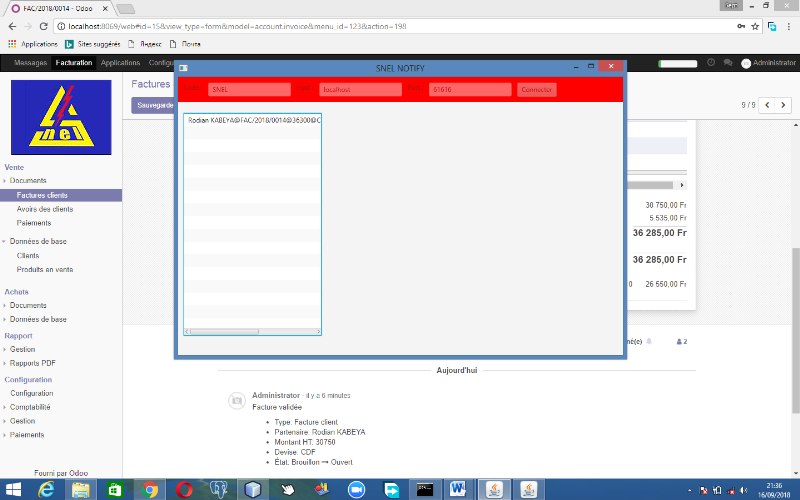

Figure IV.16

|

: Interface SNEL NOTIFY connecté

|

|

Figure IV.17

|

: Interface SNEL NOTIFY réception message

|

|

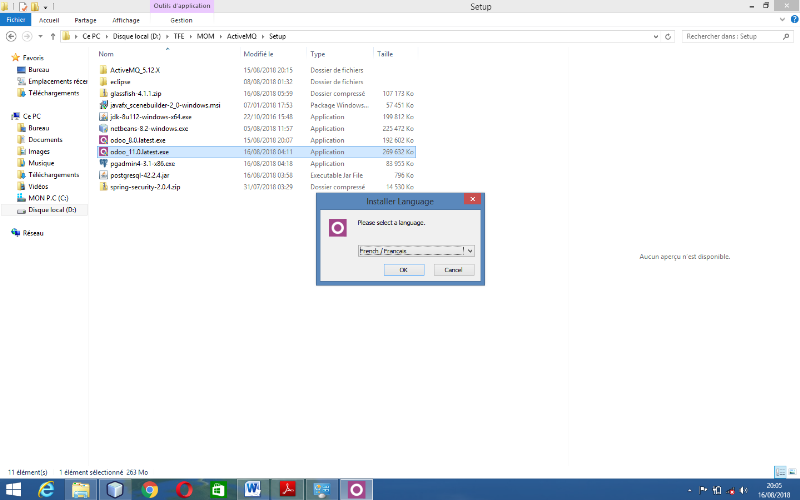

Figure IV.18

|

: Choix de la langue d'installation Odoo

|

|

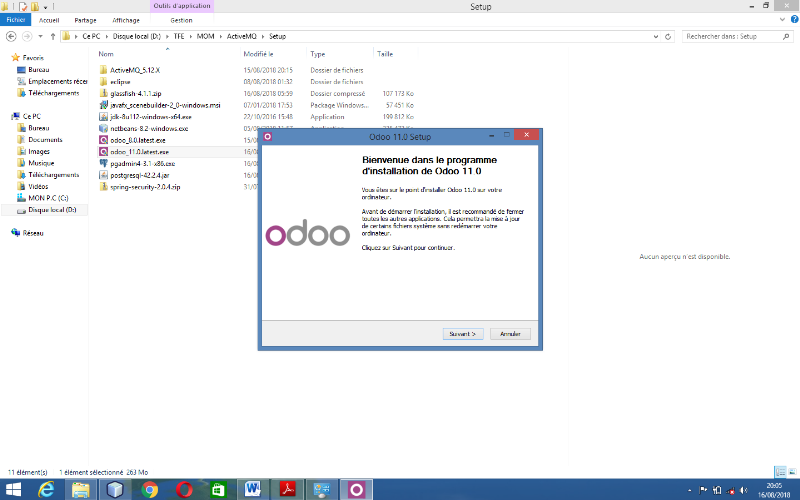

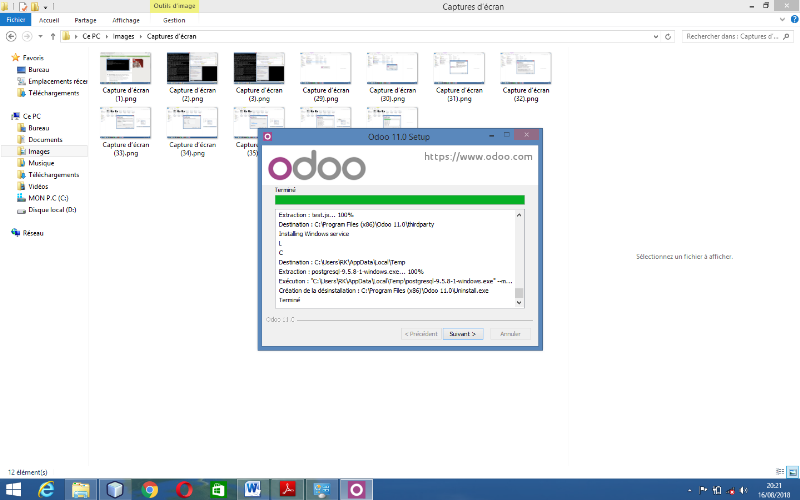

Figure IV.19

|

: Démarrage d'installation Odoo

|

|

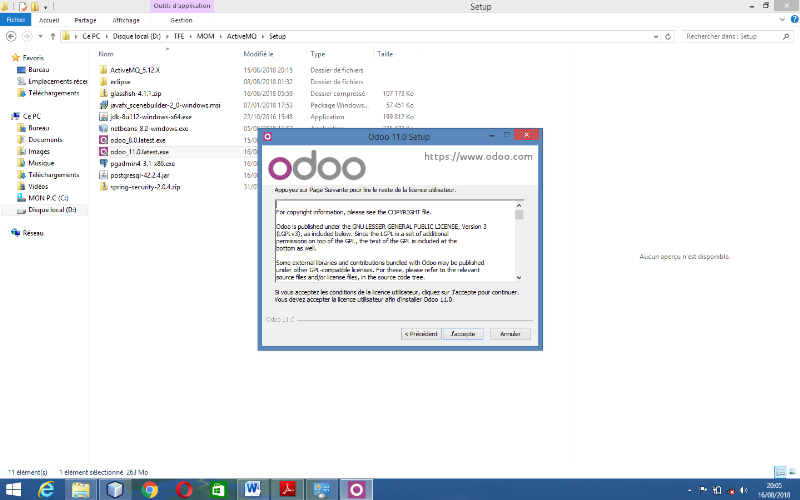

Figure IV.20

|

: Licence Odoo

|

|

Figure IV.21

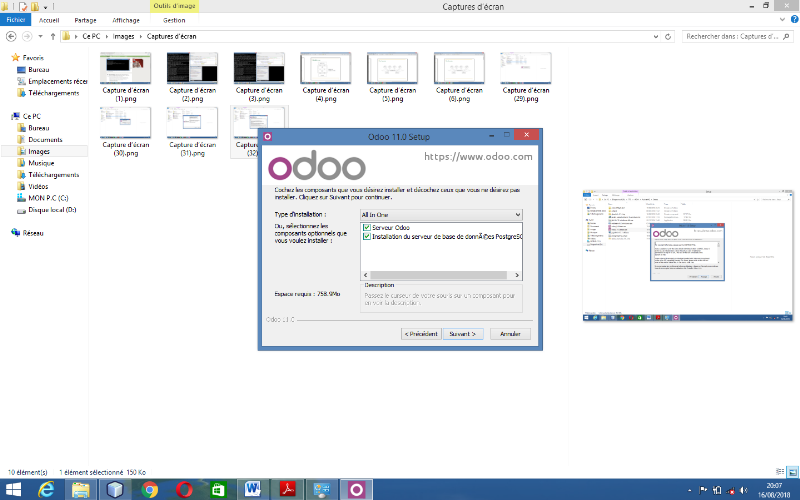

|

: Type d'installation All On In

|

|

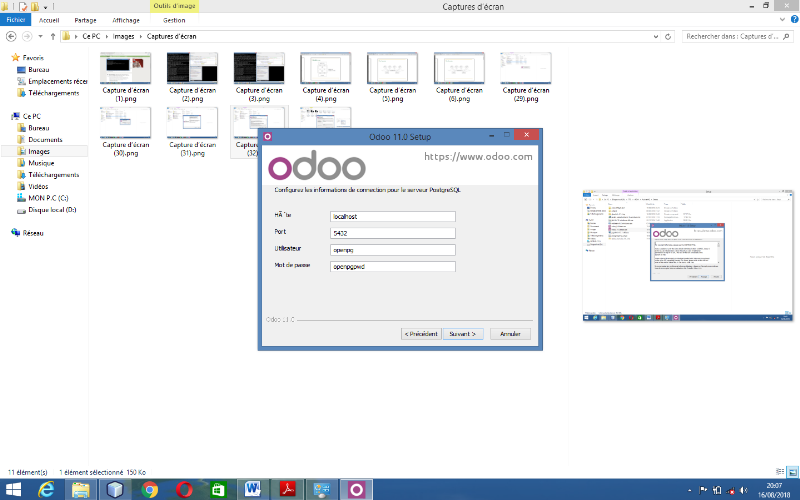

Figure IV.22

|

: Configuration connexion PostgreSQL

|

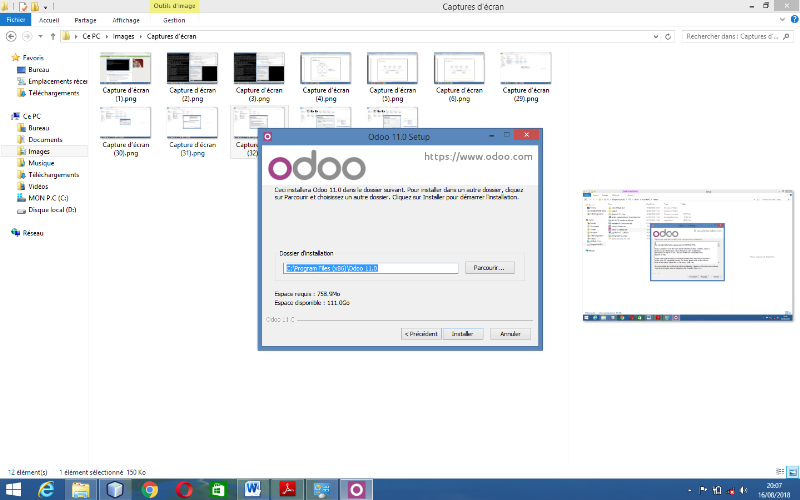

|

Figure IV.23

|

: Emplacement et espace requit dans le serveur

|

|

Figure IV.24

|

: Fin de la copie de fichiers système

|

|

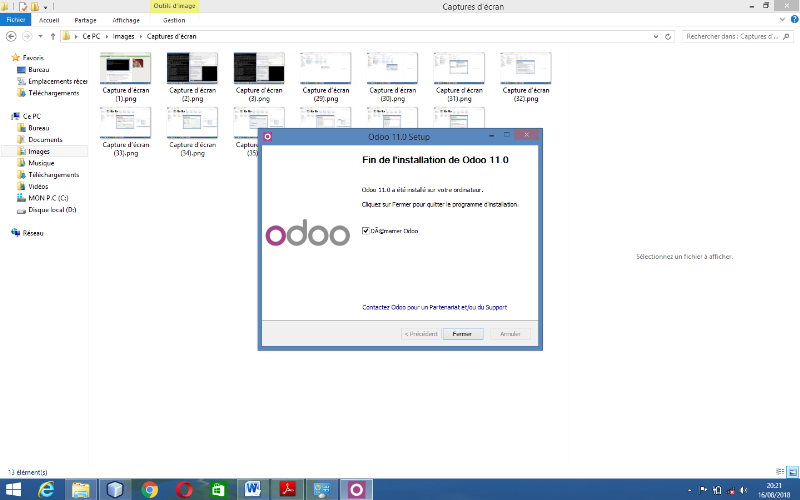

Figure IV.25

|

: Fin d'installation Odoo

|

|

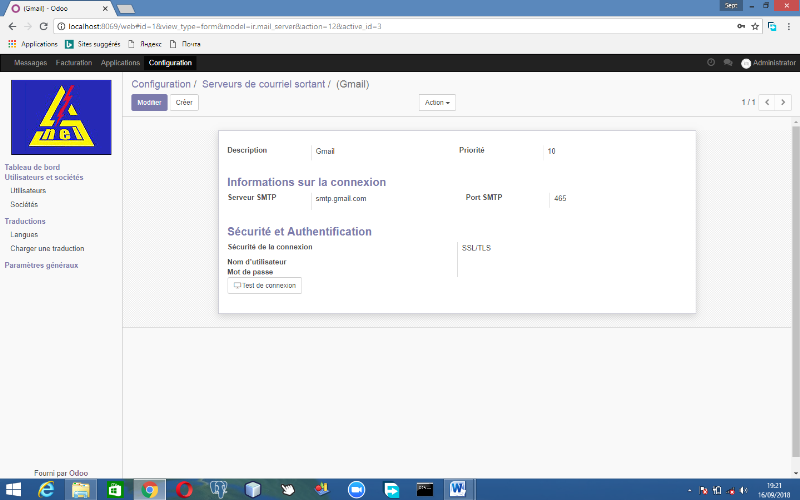

Figure IV.26

|

: Configuration Serveur SMTP

|

|

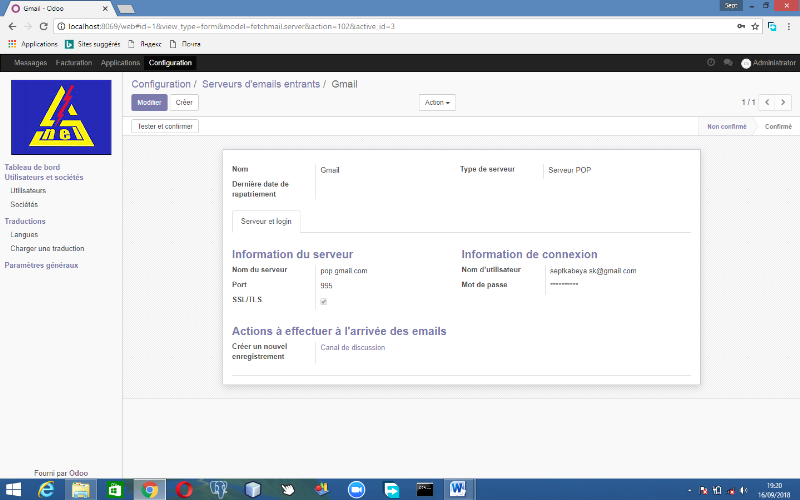

Figure IV.27

|

: Configuration Serveur POP

|

|

Figure IV.28

|

: Connexion sur la machine serveur (Host1)

|

|

Figure IV.29

|

: Connexion sur Host2

|

|

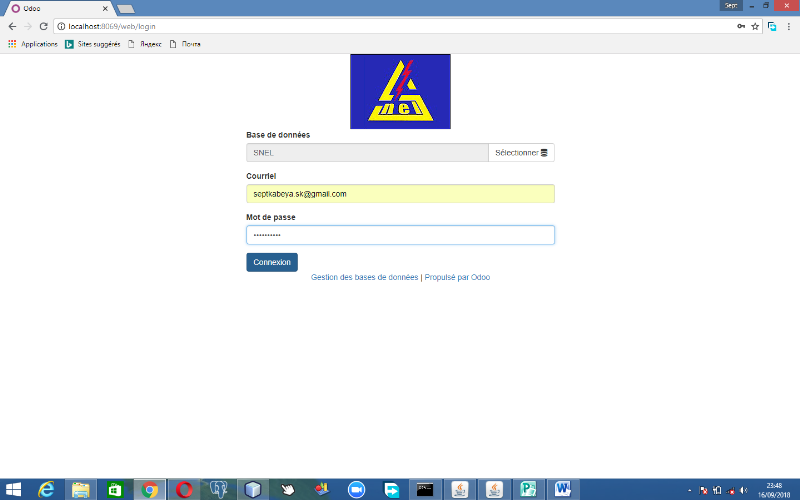

Figure IV.30

|

: Login

|

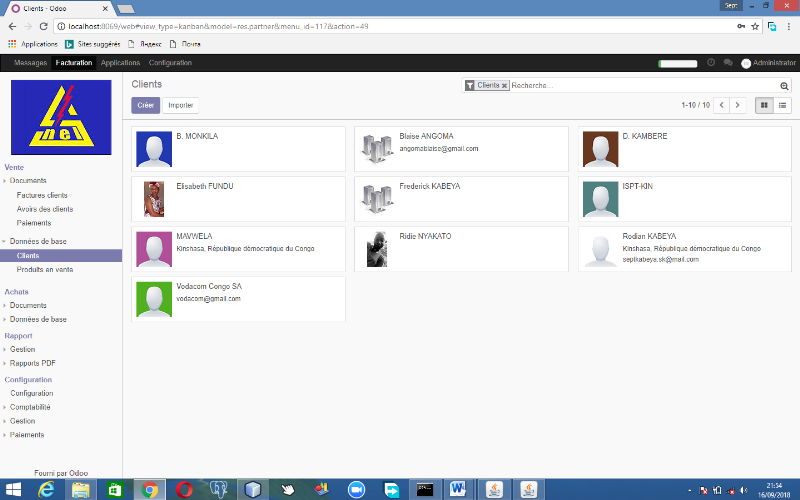

|

Figure IV.31

|

: Clients

|

|

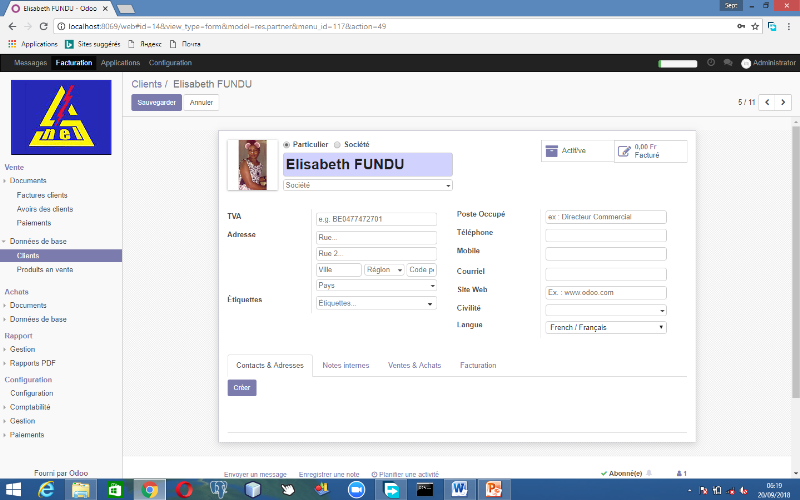

Figure IV.32

|

: Création client

|

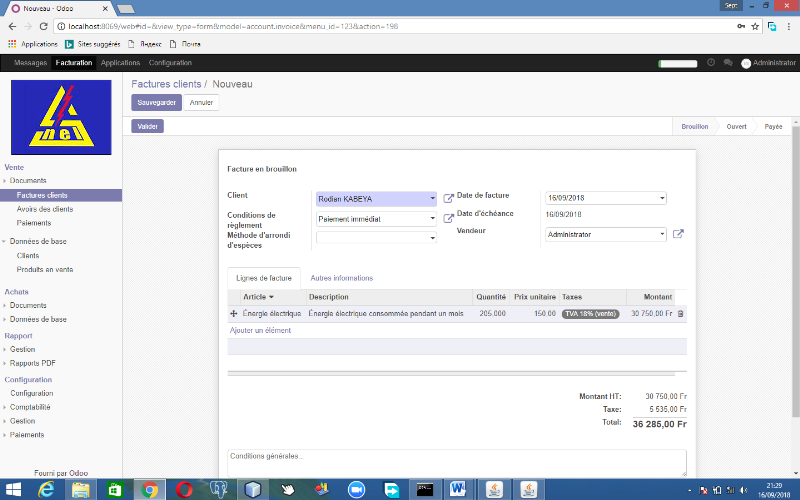

|

Figure IV.33

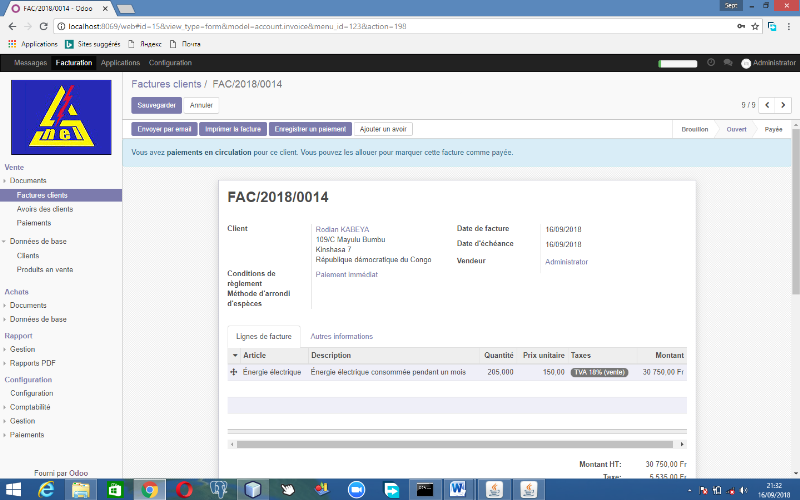

|

: Génération numéro facture

|

|

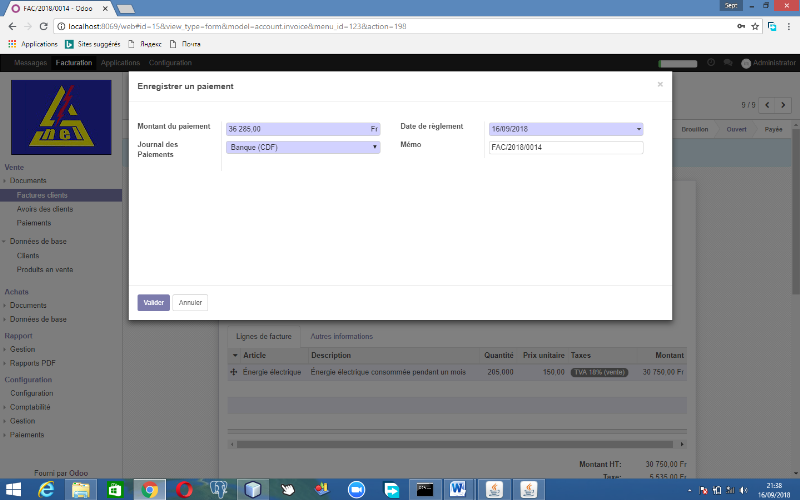

Figure IV.34

|

: Validité paiement

|

|

Figure IV.35

|

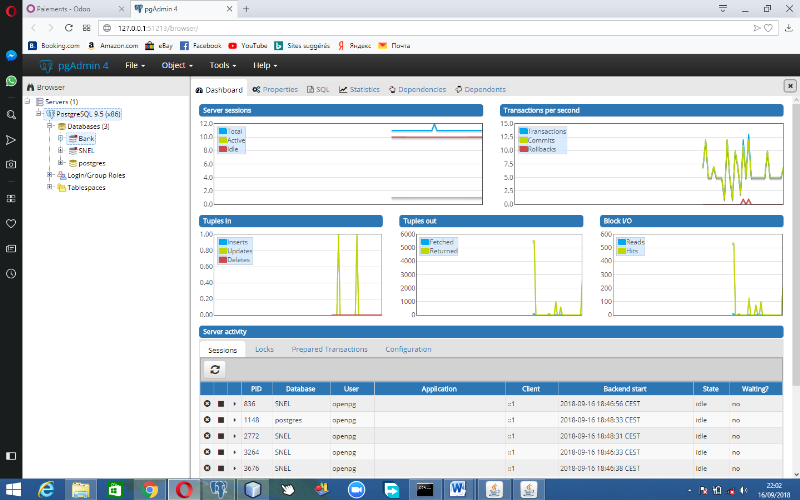

: PostgreSQL (DB Bank)

|

|

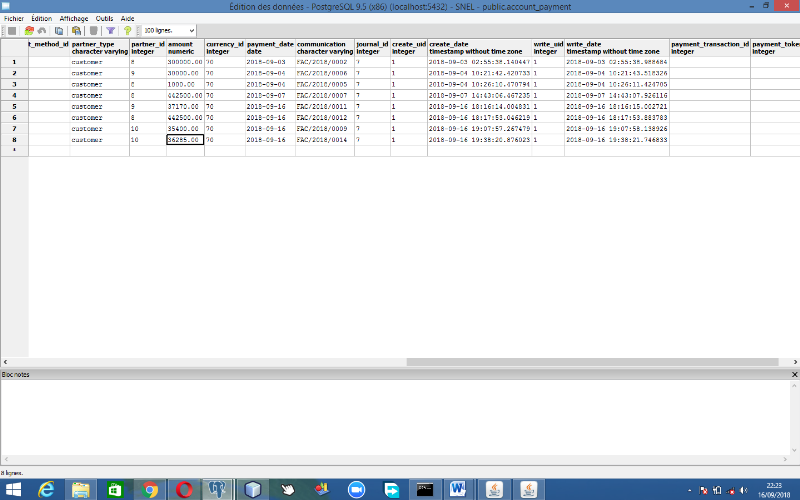

Figure IV.36

|

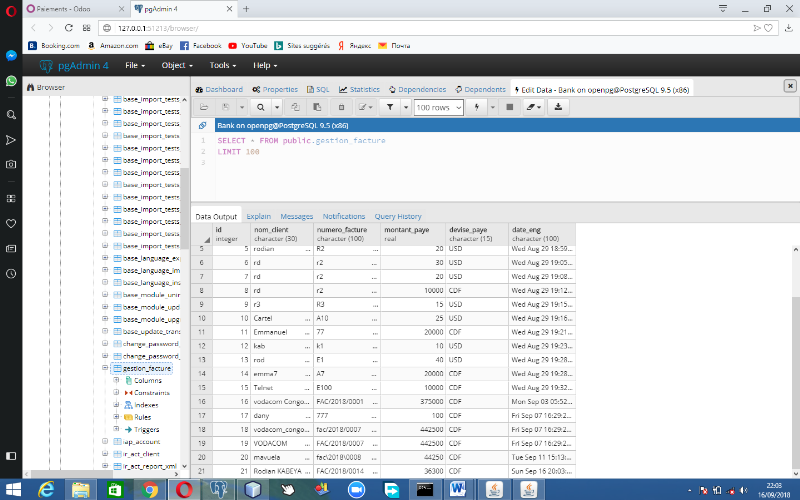

: DB Bank (table gestion)

|

|

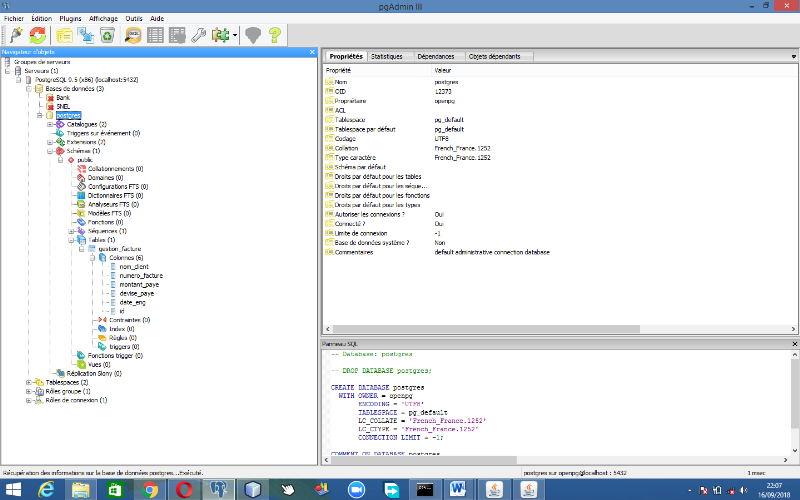

Figure IV.37

|

: PostgreSQL (DB postgres)

|

|

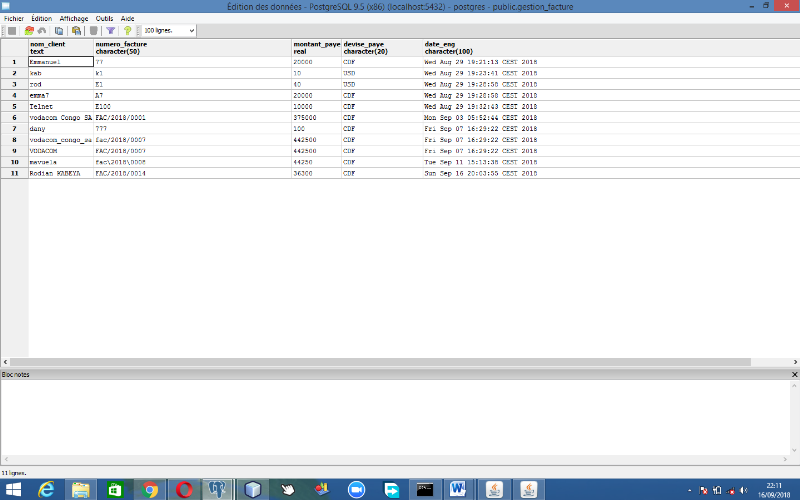

Figure IV.38

|

: DB postgres (table gestion)

|

|

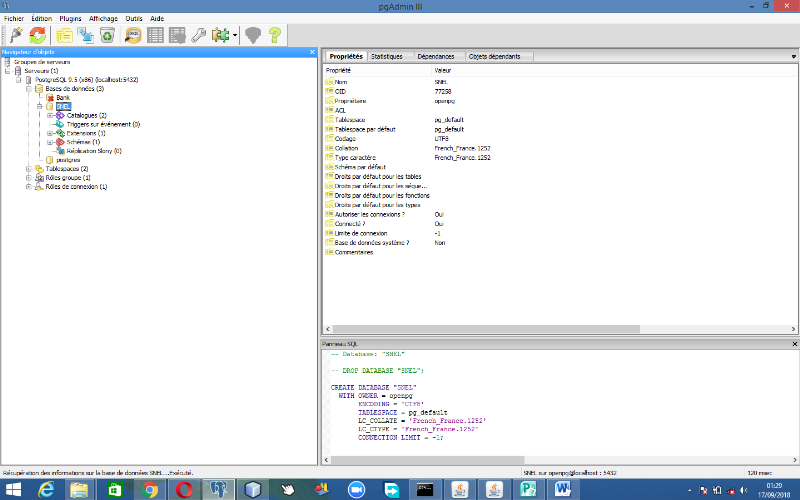

Figure IV.39

|

: PostgreSQL (DB SNEL)

|

|

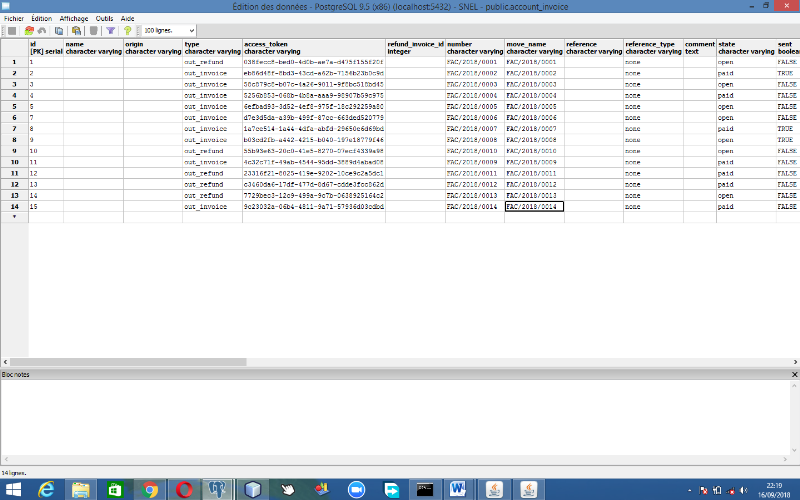

Figure IV.40

|

: DB SNEL table pour des factures payées ou non

|

|

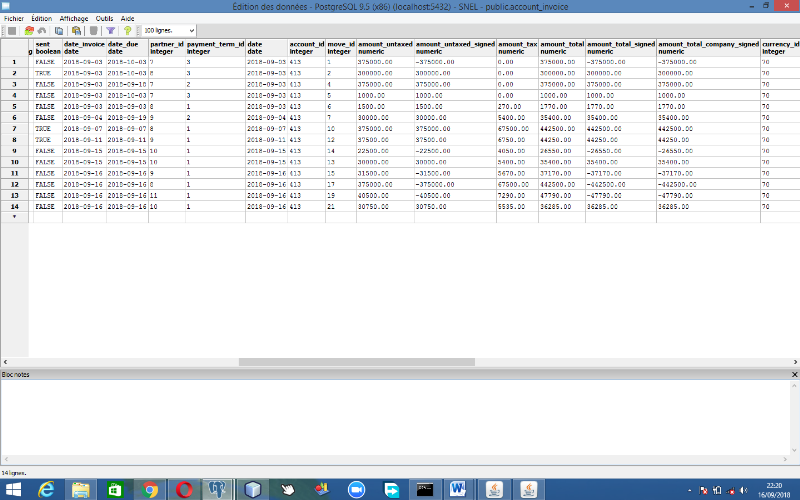

Figure IV.41

|

: DB SNEL table pour des factures payées ou non

|

|

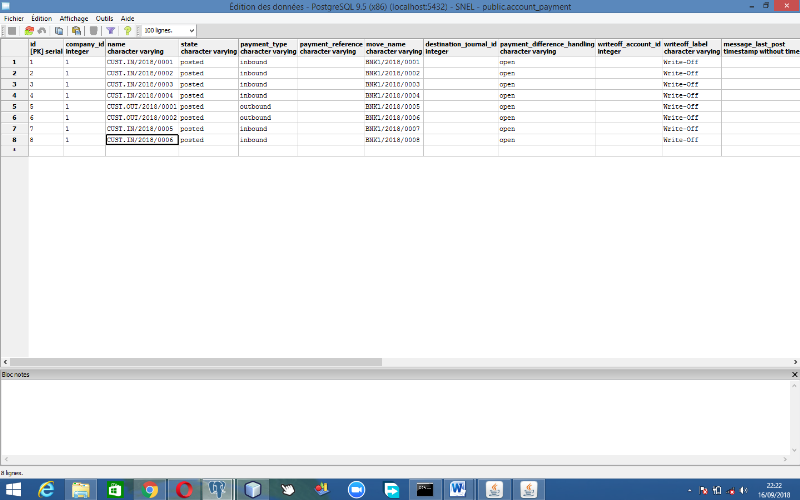

Figure IV.42

|

: DB SNEL table pour des factures payées

|

|

Figure IV.43

|

: DB SNEL table pour des factures payées

|

SIGLES ET ABREVIATIONS

|

SNEL

|

: Société Nationale d'Electricité

|

|

ERP

|

: Entreprise Resource

Planning

|

|

PGI

|

: Progiciel de Gestion

Intégré

|

|

DB

|

: Database

|

|

SGBD

|

: Système de

Gestion de Base de données

|

|

XML

|

:

eXtensibleMarkupLanguage

|

|

RPC

|

: RemoteProcedure Call

|

|

GTK

|

: GimpToolKit

|

|

SMTP

|

: Simple Mail Transfer

Protocol

|

|

POP

|

: Post Office Protocol

|

|

SSII

|

: Société de

Service et d'Ingénierie Informatique

|

|

DSI

|

: Direction des

Systèmes d'Information

|

|

PSA

|

: Professional Service

Automatique

|

|

ESA

|

: Entreprise Service

Automatique

|

|

MRP

|

: MaterialRequirement

Planning

|

|

BSD

|

: Berkeley Software

Distribution

|

|

MVC

|

: Modèle Vu

Controleur

|

|

GRC

|

: Gestion de la Relation

Client

|

|

HTML 5

|

: Hyper TextMarkupLanguage

(version 5)

|

|

CSS 3

|

: Cascading Style Sheet

(version 3)

|

|

TCP

|

: Transmission Control Protoco

|

|

IP

|

: Internet Protocol

|

|

AMQP

|

: Advanced Message Queuing Protocol

|

|

HTTP

|

: HyperText Transfer Protocol

|

|

SQL

|

:

StructuredQueryLanguage

|

|

SVG

|

: ScalableVectorGraphic

|

|

GPL v3

|

: General Public

License

|

|

GMAO

|

: Gestion de Maintenance

Assisté par Ordinateur

|

|

CMS

|

: Composant Monté

en Surface

|

|

RAD

|

: Rapid Application

Developement

|

|

SMC

|

: Supply Chain

Management

|

|

EDI

|

: Electronic Data

Interchange

|

|

ETCS

|

: European Computer Trade

Show

|

|

CRM

|

: Customer Relationship

Management

|

|

GNU

|

: Cousin de l'Unix

(Système d'exploitation et noyau, Unix)

|

|

POS

|

: Point Of Sale

|

|

IKS

|

: Informatique Kinshasa Sud

|

|

PME

|

: Petite et Moyenne Entreprise

|

|

PMI

|

: Petite et Moyenne Industrie

|

|

UML

|

: UnifiedModelingLanguage

|

|

ISO

|

: International Organization for Standardisation

|

|

P2P

|

: Peer to peer

|

|

API

|

: Application Programming Interface

|

|

JDBC

|

: Java Data Base connection

|

|

JMS

|

: Java Messaging System

|

|

MOT

|

: Middleware Orienté Transaction

|

|

MOO

|

: Middleware Orienté Objet

|

|

MOM

|

: Middleware Orienté Message

|

INTRODUCTION GÉNÉRALE

0.1 Aperçu sur le sujet

Actuellement, avec le

développement de la technologie de l'information, les entreprises sont

de plus en plus font face à une panoplie de logiciels pour la gestion de

leurs processus au quotidien. Le traitement de l'information dans l'entreprise

est en pleine mutation. Toutes les entreprises, aussi bien nationales et

qu'internationales, les PME et les PMI, sont confrontées aux besoins

changeant du marché tels que : acquisitions, fusions et solutions

collaboratives.

Aujourd'hui, l'informatique a pénétré

dans tous les domaines de la vie quotidienne, nous citons : domaine

financier, économique, politique, industriel, etc. l'informatique

apparait comme un mode d'organisation répondant le mieux aux besoins

d'une société cherchant sa voie vers un type nouveau de

croissance dans les différents domaines de la vie. Elle offre aux

grandes entreprises de production, la possibilité de réaliser en

temps record des calculs complexes requis dans les industries.

Mais elle intervient également dans le secteur de

l'enseignement, les banques, les assurances ou encore les commerces, ainsi

qu'à domicile. Grace à la conception et à la fabrication

assistée par ordinateur, l'informatique est un outil important dans tous

les métiers nécessitant une modélisation

préalable.

Etant donnée la diversité de systèmes

existants au sein d'une entreprise ainsi que de la nécessité de

collaboration entre ces entreprises, l'utilisation des logiciels dits

middleware `intergiciel' deviennent de plus en plus incontournables. La mise en

oeuvre d'un intergiciel (middleware) facilite donc la communication entre des

différents logiciels et présente de nombreux avantages tels

que : cohérence et homogénéité des

informations, intégrité et unicité des données de

base, partage du même système d'information, solution multi

référentiels et multi législations, gain de

productivité....

Dans ce projet, nous

envisageons grâce à un système informatique de haut niveau

faire communiquer deux systèmes d'information

hétérogènes d'un côté,les banques et d'un

autre, La SNELen utilisant le middleware ActiveMQ. Nous allons mettre

également en place au sein de la SNEL, un module de gestion des factures

en utilisant l'ERP Odoo, que nous aurons à détailler tout long de

ce rapport. Nous comptons dans le cadre de mémoire TFE de licence nous

focaliser sur le processus denotification automatiquelors despaiements de

facture par voie bancaire.

Ainsi, le travail réalisé a été

divisé en quatre chapitres. Dans le premier chapitre, il sera question

de donner les généralités sur les intergiciels. Dans le

second chapitre, nous présentons un état de l'art sur les ERPs.

Le troisième chapitre abordera de l'analyse et critique de l'existant.

Et le dernier chapitre sera consacré àla conception et

l'implémentation de notre projet.

C'est pourquoi notre sujet est intitulé

« Refonte du système d'information de la SNEL par la mise

en place d'un module ERP pour la gestion automatique de paiement des factures

par voie bancaire grâce à l'intergicielActiveMQ»

Dans ce travail, notre

préoccupation majeure est d'améliorer le système gestion

de paiement de facture en automatisant le processus au travers d'une

collaboration temps réel avec les banques. Celles-ci informent le

Système d'Information de la SNEL via un intergiciel de messagerie afin

de rendre le travail de la finance et du commercial de la SNEL plus optimal en

quittant l'approche traditionnelle vers une nouvelle gestion numérique

par l'automatisation des activités opérationnelles.

0.2 PROBLEMATIQUE

La problématique désigne l'ensemble de questions

posées dans un domaine de la science, en vue d'une recherche des

solutions.

Ce travail traite de l'informatisation

de processus de notificationdes banques à la finance de la

Société Nationale d'Electricité, afin d'optimiser la

gestion de paiement et permettre à la société

elle-même d'avoir les informations fiables sur la gestion des paiements

de ses clients. Aussi cette solution permettra aux clients d'effectuer le

paiement dans n'importe quelle banque collaborant avec la SNEL.

Et d'après les investigations que nous avons

menées dans le cadre de notre travail, nous nous sommes rendu compte que

la Société Nationale d'Electricité continue toujours

à utiliser la gestion manuelle des toutes les opérations

liées au paiement de facture. Par conséquent, ellea du mal

à faire un bon suivi sur les différents paiements et avoir un

état réel de la situation de ses finances à un instant

donné.

Alors nous nous sommes posé quelques questions de

précision :

Ø La manière dont la SNEL arrive à avoir

les informations sur les paiements par voie bancaires des factures de ses

clients est-elle efficace par rapport aux objectifs du service

demandé ?

Ø Qu'est ce qui explique la lenteur et les pertes de

données au sein de cet établissement ?

Ø Le système informatique pourra-il

améliorer la gestion de ce service ?

0.3 HYPOTHESE

Une hypothèse est une proposition relative à

une explication admise provisoirement avant d'être confirmée ou

infirmée.

Dans le cadre de notre travail, nous émettons les

hypothèses que voici : Compte tenu des grandes

préoccupations telles que révélées dans la

problématique, nous envisageons l'amélioration du système

de gestion existant par l'informatisation du processus de gestion de paiement

de facture au travers d'une communication temps réel avec les

différentes banques.Ceci permettra d'éradiquer les erreurs de

traitement et la mauvaise conservation des données.

0.4 CHOIX ET INTERET

DU SUJET

a. Choix du sujet

Le choix thématique de ce sujet a été

motivé par trois raison, à savoir :

Ø La contrainte qu'ont les étudiants finalistes

de différents cycles de l'enseignement supérieur et universitaire

de réaliser un travail de qualité à la fin de leur

formation;

Ø Les besoins réels des entreprises congolaises

à intégrer dans leur système d'information un module la

gestion automatisée de paiement de facture au travers de n'importe

quelle banque ou service monétique.

Ø Faciliter les clients à payer leurs factures

dans faire des longs trajets pour trouver une agence de paiement de ladite

société.

b. Intérêt du sujet

L'intérêt du sujet que nous développons

est de chercher les voies et moyens de mettre un système pour

l'épanouissement du service de finance et commercial dans le souci

d'améliorer ses conditions de travail avec l'aide des procédures

informatiques.

0.5 BUT ET OBJECTIFS

POURSUIVIS

Nous comptons dans les années avenir centraliser les

données clients par la mise en place d'un système d'information

temps réel pour le compte de la Société Nationale

d'Electricité pour sa meilleure gestion de toutes ses fonctions. Nous

comptons aussi proposer un intergiciel pouvant interagir plusieurs

systèmes hétérogènes tant dans le monde de finance

que dans la production industrielle.

0.6 METHODES ET TECHNIQUES UTILISEES

a. Méthodes utilisées

En vue de doter ce travail d'un caractère scientifique,

il est important d'opter une méthode parmi tant d'autres. Elle s'entend

comme un cheminement cohérent de la pensée humaine en vue de

donner une solution définitive à un problème de fond.

Selon R.PINTO et M. GRAWITZ, la

méthode est un ensemble d'opérations intellectuelles par

lesquelles une discipline cherche à atteindre la vérité

qu'elle poursuit, la démontre et la vérifie.

Ainsi pour l'élaboration de ce travail, nous optons

pour la méthode suivante :

Ø Méthode

structuro-fonctionnelle : qui nous permet d'analyser la structure

concernée ainsi que son fonctionnement et elle nous a doté des

techniques et méthodes à suivre pour la conception d'une

application informatique.

b. Techniques utilisées

Nous avons utilisé deux techniques pour élaborer

ce travail de fin de cycle, à savoir : les techniques documentaires

et d'interview.

Ø Technique documentaires : a

été d'une grande utilité pour collecter les données

à partir des différents documents mis à notre

disposition ;

Ø Technique d'interview :

grâce à cette technique, nous avons obtenu des informations par le

jeu des questions et réponses auprès des interlocuteurs ;

0.7 DELIMITATION DU SUJET

La délimitation du sujet consiste à cadrer ou

à circonscrire les contours et les sphères de la recherche.

A ce stade, nous ne pouvons pas embrasser tous les services de

cet établissement. Ainsi, nous voulons circonscrire les champs de notre

étude sur les échanges des données entreles banques et la

snel ainsi que côté gestion facturationde la snelsans toucher les

autres fonctions.

0.8 SUBDIVISION DU

TRAVAIL

Hormis l'introduction générale et la conclusion

générale, notre travail est subdivisé en quatre (4)

chapitres, à savoir :

Ø Les généralités sur les

intergiciels;

Ø L'état de l'art sur les

ERPs;

Ø L'étude et analyse de

l'existant ;

Ø Conception et l'implémentation des

applications.

CHAPITRE I. GENERALITES SUR

LES INTERGICIELS

I.1 INTRODUCTION

Ce chapitre définit, donne le rôle, et

l'historique résumant les grandes étapes de l'évolution et

présente toutes les fonctions de l'intergiciel, les besoins auxquels

elles répondent, ainsi que le système distribué.Et les

principales types et sortes, l'analyse simple d'intergiciel en

générale et celui de MOMs en particulier et les problèmes

que pose leur conception.

I.2 DEFINITIONS

D'INTERGICIEL

L'intergiciel (ou middleware en anglais) désigne les

logiciels servant d'intermédiaire entre d'autres logiciels. On utilise

généralement du middleware comme intermédiaire de

communication entre des applications complexes, distribuées sur un

réseau informatique.

On appelle middleware, l'ensemble des couches réseaux

et des services logiciels qui permettant le dialogue entre les

différents composants d'une application repartie. Ce dialogue se base

sur un protocole applicatif commun, définie par l'API de middleware.

I.3 ROLE D'UN

INTERGICIEL

Un intergiciel se situe au-dessus du système

d'exploitation (OS pour OperatingSystem) et en dessous des applications

(c'est-à-dire des clients et/ou des services) de son hôte.

L'utilisation d'un intergiciel permet de développer des

applications viala réutilisation/assemblage de services

déployés au travers de différents objetscommunicants

indépendamment de leur localisation, langage de programmation,

système d'exploitation et matériel.

Un intergiciel fournit différentes

fonctionnalités/facilités pour l'implémentation

d'applications distribuées. Dans la littérature, les

fonctionnalités offertes d'un intergiciel sont souvent

présentées comme étant les services de l'intergiciel

à ne pas confondre, dans notre contexte, avec les services de

l'architecture des services de messagerie.

I.4HISTORIQUE

Le terme middleware semble être apparu vers 1990, mais

des systèmes intergiciels existaient bien avant cette date. Des

logiciels commerciaux de communication par messages étaient disponibles

à la fin des années 1970.

La référence classique sur l'appel de

procédure à distance est (Birrell and Nelson 1984), mais des

constructions analogues, liées à des langages particuliers,

existaient déjà auparavant (la notion d'appel de procédure

à distance apparaît dans white 1976 et une première

réalisation est proposée dansBrinch Hansen 1978.

Vers le milieu des années 1980, plusieurs projets

développent des infrastructures intergicielles pour objets

répartis, et élaborent les principaux concepts qui vont

influencer les normes et les produits futurs. Les précurseurs sont

Cronus (Schantz et al. 1986) et Eden (Almes et al. 1985), suivis par Amoeba

(Mullender et al. 1990),ANSAware (ANSA),Arjuna (Parrington et al. 1995, Argus

(Liskov 1988), Chorus/COOL (Lea et al. 1993),Clouds (Dasgupta et al.

1989,Comandos (Cahill et al. 1994,Emerald (Jul et al. 1988),(GothicBanatre and

Banatre 1991), Guide (Balter et al. 1991), Network Objects (Birrell et al.

1995), SOS (Shapiro et al. 1989), et Spring (Mitchell et al. 1994).

L'Open Software Foundation (OSF), qui deviendra plus tard

l'Open Group, est créée en 1988 dans le but d'unifier les

diverses versions du système d'exploitation Unix. Cet objectif ne fut

jamais atteint, mais l'OSF devait spécifier une plate-forme

intergicielle, le DistributedComputingEnvironment (DCE) [Lendenman 1996], qui comportait notamment un service

d'appel de procédure à distance, un système réparti

de gestion de fichiers, un serveur de temps, et un service de

sécurité.

L'Object Management Group (OMG) est créé en 1989

pour définir des normes pour l'intergiciel à objets

répartis. Sa première proposition (1991) fut la

spécification de CORBA 1.0 (la version courante, en 2005, est CORBA 3).

Ses propositions ultérieures sont des normes pour la modélisation

(UML, MOF) et les composants (CCM).

L'Object Database Management Group (ODMG) définit des

normes pour les bases de données à objets, qui visent à

unifier la programmation par objets et la gestion de données

persistantes.

Le modèle de référence de l'Open

DistributedProcessing (RM-ODP), a été conjointement défini

par deux organismes de normalisation, l'ISO et l'ITU-T. Il propose un ensemble

de concepts définissant un cadre générique pour le calcul

réparti ouvert, plutôt que des normes spécifiques.

La définition du langage Java par Sun Microsystems en

1995 ouvre la voie à plusieurs intergiciels, dont Java Remote Method

Invocation (RMI) [Wollrath et al. 1996] et les

Enterprise JavaBeans (EJB) [Monson-Haefel 2002].

Ces systèmes, et d'autres, sont intégrés dans une

plate-forme commune, J2EE.

Microsoft développe à la même

époque le Distributed Component Object Model (DCOM) [Grimes 1997], un intergiciel définissant

des objets répartis composables, dont une version

améliorée est COM+ [Platt 1999]. Son

offre courante est .NET, plate-forme intergicielle pour la construction

d'applications réparties et de services pour le Web.

La première conférence scientifique

entièrement consacrée à l'intergiciel a lieu en 1998.

Parmi les thèmes actuels de la recherche sur l'intergiciel, on peut

noter les techniques d'adaptation (réflexivité, aspects),

l'administration et notamment les travaux sur les systèmes autonomes

(pouvant réagir à des surcharges ou à des

défaillances), et l'intergiciel pour appareils mobiles et environnements

ubiquitaires.

I.5 SYSTEME DISTRIBUE

I.5.1 Définition

Un système distribué est un système

disposant d'un ensemble d'entités communicantes, installées sur

une architecture d'ordinateurs indépendants reliés par un

réseau de communication, dans le but de résoudre en

coopération une fonctionnalité applicative commune.

Autrement dit, un système distribué est

défini comme étant un ensemble des ressources physiques et

logiques géographiquement dispersées et reliées par un

réseau de communication dans le but de réaliser une tâche

commune. Cet ensemble donne aux utilisateurs une vue unique des données

du point de vue logique.

Un système distribué est un ensemble

d'entités autonomes de calcul (ordinateurs, processeurs, processus,

processus léger etc.) interconnectées et qui peuvent

communiquer.

Figure I.1 : Système

distribué

I.5.2 Intérêt des

systèmes distribués

Les systèmes distribués ont plusieurs raisons de

leur existence.

Ø Partage des ressources (données, programme,

services) qui permet un travail collaboratif ;

Ø Accès distant, c'est-à-dire qu'un

même service peut être utilisé par plusieurs acteurs

situés à des endroits différents ;

Ø Amélioration des performances : la mise en

commun de plusieurs unités de calcul permet d'effectuer des calculs

parallélisés en des temps plus courts ;

Ø Confidentialité : les données brutes ne

sont pas disponibles partout au même moment, seules certaines vues sont

exportées ;

Ø Disponibilité des données en raison de

l'existence de plusieurs copies ;

Ø Maintien d'une vision unique de la base de

données malgré la distribution ;

Ø Réalisation des systèmes à

grande capacité d'évolution ;

Ø Augmentation de la fiabilité grâce

à la duplication de machines ou de données, ce qui induit

à une réalisation des systèmes à haute

disponibilité.

I.5.3 Quelques domaines

d'application des systèmes distribués

Les systèmes distribués sont rencontrés

dans notre vie quotidienne :

Ø La gestion intégrée des informations

d'une entreprise (guichet de banque, agence de voyage,..) ;

Ø Internet : l'internet, aujourd'hui, constitue un

grand exemple d'un système distribué le plus large au monde

contenant de nombreux sous-systèmes selon le protocole

considéré. Exemple : Web (http), bittorrent (peer-to-peer).

Des nombreux utilisateurs partout dans le monde peuvent

utiliser des services offerts par l'internet comme le WWW, le FTP (File

Transfert Protocol) et tant d'autres applications. On remarque ici une

collection de réseaux d'ordinateurs interconnectés.

Et les programmes s'y exécutant interagissent

grâce aux échanges de messages en utilisant un moyen de

communication ou un autre ;

Ø Le WWW représente un système

distribué logique consistant en un nombre considérable de

ressources (pages web, fichiers de données et services)

référencées par des URL (Uniform Ressource Locator) ;

Ø Les téléphones portables ;

Ø Le contrôle et organisation d'activités

en temps réel (télévision interactive).

I.5.4 Difficulté de mise

en oeuvre

La mise en oeuvre des systèmes distribués

engendre un certain nombre de difficultés dont voici quelques-unes :

I.5.4.1 Gestion de

l'hétérogénéité et Cohérence des

données

Lors de la mise en place d'un système distribué,

il est nécessaire que l'ensemble des composants travaillent avec des

données cohérentes. Cette cohérence des données est

d'autant plus problématique lorsque l'on commence à redonder

certains composants pour augmenter la capacité de traitement et/ou la

disponibilité du système.

En effet, les données comme le cache applicatif, le

contenu d'une base de données ou bien les variables de session des

utilisateurs Web doivent être synchronisées entre les

différentes instances d'un composant afin d'assurer une cohérence

dans les traitements réalisés.

I.5.4.2 Gestion des composants

Un système distribué étant composé

d'un ensemble de composants logiciels répartis sur plusieurs serveurs

physiques. Il est nécessaire pour assurer la maintenance corrective et

évolutive du système de dresser une cartographie complète

de ce système.

I.5.4.3 Disponibilité et détection

d'arrêts

Dans un système distribué,

l'indisponibilité d'un seul composant du système (serveur, base

de données, ...) peut rendre indisponible le système complet. On

mesure alors la disponibilité de ce type de système à

celle de son maillon le plus faible.

Pour couvrir ce risque, il est nécessaire de mettre en

place en amont une architecture permettant d'assurer la disponibilité

cible pour tous les composants. Une fois que cette architecture est en

production, des opérateurs doivent à l'aide de logiciels

s'assurer de la détection au plus tôt d'un

e défaillance de l'un des composants de

l'architecture.

I.5.4.4Gestion de la séquentialité

La mise en place d'un cluster de type actif/actif provoque la

création de deux points d'entrée au système. Dans le cas

d'un système distribué d'échange de données par

exemple, il est alors possible que deux modifications successives du même

objet soient dirigées vers deux noeuds différents du cluster, ce

qui dans l'absolu peut aboutir à une situation où le message le

plus récent est diffusé en premier vers l'application

destinataire.

Si aucune gestion de la séquentialité des

messages n'est faite, le message le plus ancien viendra écraser dans les

applications destinataires le message le plus récent.

I.5.5 Caractéristiques

des systèmes distribués

La performance d'un système distribué se

révèle dans ces caractéristiques. Ces

caractéristiques ci-dessous devraient être prises en compte lors

de la conception d'un système distribué.

I.5.5.1 Interopérabilité

Dans un système distribué, ilse pose un vrai

problème de coopération entre différents composants du

système. En effet, ce problème peut être vu au niveau de la

couche matériel (différents réseaux physiques et

plateforme matérielle), de la couche système d'exploitation

(divers OS utilisés (UNIX, Windows, Mac OS, Solaris)), de la couche

application (langages de programmation différents) et de la couche

middleware (.NET pour Microsoft, Corba pour le Consortium OMG). On parle de

l'hétérogénéité, un problème dans le

partage des ressources dans un système distribué.

L'interopérabilité est une

caractéristique importante qui désigne la capacité

à rendre compatibles deux systèmes quelconques. A son tour, la

compatibilité est la capacité qu'ont deux systèmes

à communiquer sans ambiguïté.

En effet, l'interopérabilité vise à

réduire le vrai problème de

l'hétérogénéité en la masquant par

l'utilisation d'un protocole unique de communication (exemple de TCP/IP pour

l'Internet). Pour les échanges des messages, il faut utiliser des

standards qui cachent les différences entre les différentes

plateformes.

Actuellement, il existe deux approches principales de

standardisation pour masquer l'hétérogénéité

: les middlewares et les machines virtuelles.

Concrètement, un middleware est

représenté par des processus et des ressources d'un ensemble

d'ordinateurs, qui interagissent les uns avec les autres. Ies middlewares

améliorent la communication en offrant des abstractions telles que :

Ø Le RMI (Remote Method Invocation) qui est la

possibilité, pour un objet, d'invoquer la méthode d'un autre

objet situé sur une plateforme distante ;

Ø La notification d'événement pour la

propagation d'informations d'une plateforme vers une autre ou plusieurs autres

plateformes ou composants d'une application distribuée ;

Ø La communication entre groupe de processus ;

Ø La gestion de la duplication des données

partagées ;

Ø La transmission de données multimédia

en temps réel.

Les machines virtuelles permettent de supporter le code mobile

désignant la possibilité de transfert de code d'une machine

source à une machine de destination et son exécution sur cette

machine.

Au cas des différentes plateformes, le code produit sur

l'une ne peut fonctionner sur l'autre. Pour éviter ce problème,

le code mobile est généré d'un langage source pour une

machine virtuelle donnée (exemple de la JVM).

En effet, chaque plateforme doit disposer d'une couche

logicielle qui implémente la machine virtuelle car cette dernière

représente une généralisation des middlewares offrant les

mêmes services.

Figure I.2 : Réseau de

communication

I.5.5.2 Partage des ressources

Le partage des ressources est le facteur principal de

motivation pour construire les systèmes répartis. Des ressources

telles que des imprimantes, des dossiers, des pages Web ou des disques de base

de données sont contrôlées par des serveurs du type

approprié. Par exemple, les serveurs Web contrôlent des pages Web

et d'autres ressources d'enchaînement. Des ressources sont

consultées par des clients - par exemple, les clients du web des

serveurs s'appellent généralement les browsers (navigateurs) ;

I.5.5.3 Ouverture

Cette caractéristique fait mention de

l'extensibilité dans la mesure où des composants peuvent

être ajoutés, remplacés ou supprimés dans un

système distribué sans en affecter les autres. Et lorsque nous

parlons des composants, nous voyons les matériels (les

périphériques, mémoires, interfaces, etc. et les logiciels

(protocoles, pilote, etc.). L'ouverture nécessite que les interfaces

logicielles soient documentées et accessibles aux développeurs

d'applications.

Il se pose un vrai problème avec l'ouverture au sens

que les composants d'un système distribué sont

hétérogènes. Alors, cette qualité d'ouverture est

accordée aux systèmes supportant sans ambages :

Ø L'ajout de l'ordinateur au niveau de la couche

matérielle ;

Ø L'ajout de nouveaux services au niveau application,

middleware et système d'exploitation ;

Ø La réimplantation des services anciens.

I.5.5.4 Expansible

Nous disons qu'un système distribué est

expansible lorsque les modifications du système et des applications ne

sont pas nécessaires quant à l'augmentation de la taille de ce

système.

I.5.5.5 Performance

Dans ce cas, le système doit s'adapter à bien

fonctionner même quand le nombre d'utilisateurs ou de ressources

augmentent.

I.5.5.6 Transparence

La transparence cache aux utilisateurs l'architecture, la

distribution des ressources, le fonctionnement de l'application ou du

système distribué pour apparaître comme une application

unique cohérente.

La norme ISO (1995) définit différents niveaux

de transparences telle que la transparence d'accès, de localisation, de

concurrence, de réplication, demobilité, de panne, de

performance, d'échelle).

Ø Transparence d'accès :il s'agit d'utiliser les

mêmes opérations pour l'accès aux ressources distantes que

pour les celles locales ;

Ø Transparence à la localisation :

l'accès aux ressources indépendamment de leur emplacement doit

être inconnue à l'utilisateur ;

Ø Transparence à la concurrence : il s'agit de

cacherà l'utilisateur l'exécution possible de plusieurs processus

en parallèle avec l'utilisation desressources partagées en

évitant des interférences ;

Ø Transparence à la réplication : la

possibilité de dupliquer certains éléments/ressources

(fichiers de base de données) pour augmenter la fiabilité

etaméliorer les performances doit être cachée à

l'utilisateur ;

Ø Transparence de mobilité : il s'agit de

permettre la migration des ressources et des clients à

l'intérieur d'un système sans influencer le déroulementdes

applications ;

Ø Transparence de panne : il s'agit de permettre aux

applications des utilisateurs d'achever leurs exécutions malgré

les pannes qui peuvent affecter lescomposants d'un système (composants

physiques ou logiques) ;

Ø Transparence à la modification de

l'échelle : il s'agit de la possibilité d'une extension

importante d'un système sans influence notable sur lesperformances des

applications.

Ø Transparence à la reconfiguration: il s'agit

de cacher à l'utilisateur la possibilité de reconfigurer le

système pour en augmenter les performances enfonction de la charge ;

En effet, la transparence n'est pas toujours possible dans

certains cas. Notons le cas de la duplication d'une imprimante des

caractéristiques différentes pour besoin des performances dans le

système. Cependant, l'utilisateur doit toutefois avoir la

possibilité de spécifier concrètement sur quelle

imprimante il souhaite imprimer ses documents.

I.5.5.7 Sécurité

Le problème de sécurité se pose dans tout

système informatique. Dans un système distribué, les

ressources doivent être protégées contre des utilisations

abusives et malveillantes. En particulier, le problème de piratage des

données sur le réseau de communication. En ces raisons, il est

préférable d'utiliser des périphériques ou

logiciels licenciés. Outre, les connexions doivent être

sécurisées par authentification avec les éléments

distants ainsi que les messages circulant sur ce réseau doivent

être cryptés en vue d'éviter des conséquences

graves.

Le concept de sécurité des systèmes

d'information recouvre un ensemble de méthodes, techniques et outils

chargés de protéger les ressources d'un système

d'information afin d'assurer :

Ø la disponibilité des services : les services

(ordinateurs, réseaux, périphériques, applications...) et

les informations (données, fichiers...) doivent êtreaccessibles

aux personnes autorisées quand elles en ont besoin ;

Ø la confidentialité des informations : les

informations n'appartiennent pas à tout le monde ; seuls peuvent y

accéder ceux qui en ont le droit ;

Ø l'intégrité des systèmes : les

services et les informations (fichiers, messages...) ne peuvent être

modifiés que par les personnes autorisées(administrateurs,

propriétaires...).

I.5.5.8. Concurrence

Le problème de la concurrence permet l'accès

simultané à des ressources par plusieurs processus. Ce

problème se pose pour les systèmes distribués comme pour

les systèmes centralisés.

En effet, il y a bien d'autres ressources dont l'accès

simultané n'est pas possible. Dans ce cas, leur manipulation ne peut se

faire que par un processus à la fois. Le cas des ressources physiques

telles que l'imprimante mais aussi des ressources logiques telles que les

fichiers, les tables des bases de données, etc.

Dans ce cas, les applications distribuées (reparties)

actuelles autorisent l'exécution de plusieurs services en concurrence

(cas de l'accès à une base de données). Chaque demande est

prise en compte par un processussimple appelé thread ; et la gestion de

la concurrence fait appel aux mécanismes de synchronisation

classiques.

I.5.5.9. Tolérance aux pannes

Une panne peut être comprise comme une faille au sein du

système pouvant conduire à des résultats erronés

comme aussi engendrer l'arrêt de toute ou partie d'un système

distribué.Les pannes peuvent résulter des différentes

couches et se propager éventuellement aux autres.

Peut-être, c'est une raison matérielle ou logique

liée à la conception des applications, des middlewares et des

systèmes d'exploitation.

Ainsi, un système distribué doit être

conçu pour masquer ce genre des pannes aux utilisateurs.

La panne de certains serveurs (ou leur

réintégration dans le système après la

réparation) ne doit pas perturber l'utilisation du système en

terme de fonctionnalité.

I.5.5.10. Disponibilité

Dans un système distribué,

l'indisponibilité d'un seul composant du système (serveur, base

de données, ...) peut rendre indisponible le système complet

alors qu'il doit rendre en permanence des services et d'une façon

correcte. On mesure alors la disponibilité de ce type de système

à celle de son maillon le plus faible.

Ces risques d'indisponibilité du système peuvent

être dus :

Ø aux pannes empêchant le système ou

à ses composants de fonctionner correctement ;

Ø aux surcharges dues à des sollicitations

excessives d'une ressource ;

Ø aux attaques de sécurité pouvant

causer, d'une façon ou d'une autre, des dysfonctionnements, les

incohérences et pertes de données et même l'arrêt du

système.

Pour couvrir ce risque, plusieurs solutions peuvent être

envisageables :

Ø mettre en place en amont une architecture permettant

d'assurer la disponibilité cible pour tous les composants. Une fois que

cette architecture est en production, des opérateurs doivent à

l'aide de logiciels s'assurer de la détection au plus tôt d'une

défaillance de l'un des composants de l'architecture.

Ø veiller à la réplication des

données au sein de ce système (c'est la solution que nous avons

choisi dans le cadre de notre travail).

I.5.6 Architecture

distribuée

L'architecture d'un environnement informatique ou d'un

réseau est dite distribuée lorsque toutes les ressources ne se

trouvent pas au même endroit ou sur la même machine. Ce concept

s'oppose à celui d'architecture centralisée dont une version est

l'architecture client-serveur que nous allons aussi voir dans cette partie.

En effet, la programmation orientée objet a permis le

développement des architectures distribuées en fournissant des

bibliothèques de haut-niveau pour faire dialoguer des objets

répartis sur des machines différentes entre eux. Les objets

distribués sur le réseau communiquent par messages en s'appuyant

sur l'une des technologies telles que CORBA, RMI, les services web XML, .Net

Remoting, Windows Communication Foundatation, etc.

Les architectures distribuées reposent sur la

possibilité d'utiliser des objets qui s'exécutent sur des

machines réparties sur le réseau et communiquent par messages au

travers du réseau.

I.5.6.1. Avantages des architectures

distribuées

Ø Augmentation des ressources : la distribution des

traitements sur les ordinateurs d'un réseau augmente les ressources

disponibles;

Ø Répartition des données et des services

: (cas de l'architecture 3-tiers à la base de la plupart des

applications distribuées de commerce électronique permettant

d'interroger et de mettre à jour des sources de données

réparties) ;

I.5.6.2. Types d'architecture distribuée

I.5.6.2.1. Architecture client-serveur

Le client server est avant tout un mode de dialogue entre deux

processus. Le premier appelé client, demande l'exécution de

services au second appelé serveur. Le serveur accomplit les services et

envoi en retour des réponses. En général, un serveur est

capable de traiter les requêtes de plusieurs clients.

Un serveur permet donc de partager des ressources entre

plusieurs clients qui s'adressent à lui par des requêtes

envoyées sous forme de messages.

Par extension, le client désigne également

l'ordinateur sur lequel est exécuté le logiciel client, et le

serveur, l'ordinateur sur lequel est exécuté lelogiciel

serveur.

Le client serveur étant un mode de dialogue, il peut

être utilisé pour réaliser de multiples fonctions.

Parlant de l'architecture client-serveur, nous distinguons

trois types d'acteurs principaux:

a. Client

Un client est un processus demandant l'exécution d'une

opération à un autre processus (fournisseur des services) par

l'envoi d'un message contenant le descriptif de l'opération à

exécuter et attendant la réponse à cette opération

par un message en retour.

Caractéristiques d'un client :

Ø Il est actif le premier (ou maître) ;

Ø Il envoie des requêtes au serveur ;

Ø Il attend et reçoit les réponses du

serveur.

Parlant aussi de client, nous en distinguons trois types :

· Client léger : est une application accessible

via une interface web consultable à l'aide d'un navigateur web ;

· Client lourd : est une application cliente graphique

exécuté sur le système d'exploitation de l'utilisateur

possédant les capacités de

traitementévoluées ;

· Client riche : est une combinaison du client

léger et client lourd dans lequel l'interface graphique est

décrite avec une grammaire basée sur lasyntaxe XML.

b. Serveur

On appelle serveur un processus accomplissant une

opération sur demande d'un client et lui transmettant le

résultat. Il est la partie de l'application qui offre un service, il

reste à l'écoute des requêtes du client et répond au

service demandé par lui. En effet, un serveur est

généralement capable de servir plusieurs clients

simultanément.

Caractéristiques d'un serveur :

Ø Il est initialement passif (ou esclave, en attente

d'une requête) ;

Ø Il est à l'écoute, prêt à

répondre aux requêtes envoyées par des clients ;

Ø Dès qu'une requête lui parvient, il la

traite et envoie une réponse.

Nous distinguons plusieurs types de serveur en fonction des

services rendus : Serveur d'application, serveur de base de données,

serveur des fichiers, etc.

c. Middleware

Comme nous l'avons dit ci-haut le middleware est l'ensemble

des services logiciels qui assurent l'intermédiaire entre les

applications et le transport de données dans le réseau afin de

permettre les échanges des requêtes et des réponses entre

client et serveur de manière transparente.

Le client serveur étant un mode de dialogue, il peut

être utilisé pour réaliser de multiples fonctions. Il

existe donc différents types de client-serveur qui ont été

définis : le client serveur de présentation, le client serveur de

données et le client serveur de procédures.

I.5.6.2.2. Architecture pair-à-pair

(peer-to-peer ou P2P)

Le pair-à-pair est un modèle de réseau

informatique proche du modèle client-serveur mais où chaque

ordinateur connecté au réseau est susceptible de jouer tour

à tour le rôle de client et celui de serveur.

P2P est une architecture pouvant être centralisée

(les connexions passant par un serveur central intermédiaire) ou

décentralisée (les connexions se faisant directement).

Le pair-à-pair peut servir au partage de fichiers en

pair à pair, au calcul distribué ou à la communication

entre noeuds ayant la même responsabilité dans le

système.

La particularité des architectures pair-à-pair

réside dans le fait que les données peuvent être

transférées directement entre deux postes connectés

auréseau, sans transiter par un serveur central.

Cela permet ainsi à chaque ordinateur d'être

à la fois serveur de données et client des autres. On appelle

souvent noeudles postes connectés par un protocole réseau

pair-à-pair.

Outre, les systèmes de partage de fichiers

pair-à-pair permettent de rendre les ressources d'autant disponibles

qu'elles sont populaires, et donc répliquées sur un grand nombre

de noeuds.

Cela permet alors de diminuer la charge (en nombre de

requêtes) imposée aux noeuds partageant les fichiers dans le

réseau.

C'est ce qu'on appelle le passage à l'échelle.

Cette architecture permet donc de faciliter le partage des ressources. Elle

rend aussi la censure ou les attaques légales ou pirates plus

difficiles.

Figure I.3 : Architecture

pair-à-pair

Ces atouts font des systèmes pair-à-pair des

outils de choix pour décentraliser des services qui doivent assurer une

haute disponibilité tout en permettant de faibles coûts

d'entretien. Toutefois, ces systèmes sont plus complexes à

concevoir que les systèmes client-serveur.

I.5.7Les perspectives des

architectures distribuées

L'une des évolutions attendues dans les temps à

venir est le remplacement des achats de logiciels informatiques par des

locations de ces mêmes logiciels, pour le temps nécessaire

à leur utilisation.

On peut imaginer, par exemple, qu'il sera possible, à

partir d'un logiciel de traitement de texte, de faire appel à

différents services de corrections orthographiques disponibles sur

Internet, et dont on louera les services selon les besoins.

I.6CARACTERISTIQUES DES

INTERGICIELS

I.6.1 Les middlewares

synchrones

Un autre mécanisme courant est l'appel synchrone (c),

dans lequel A (le client d'un service fourni par B) envoie un message de

requêteB et attend une réponse (cette émission est

bloquante). Ce patron est utilisé dans le RPC. Les interactions

synchrone et asynchrone peuvent être combinées, par exemple dans

diverses formes de < RPC asynchrone >.

Le but est de permettre au demandeur d'un service de continuer

son exécution après l'envoi de sa requête. Le

problème est alors pour le demandeur de récupérer les

résultats, ce qui peut être fait de plusieurs manières. Par

exemple, le fournisseur peut informer le demandeur, par un

évènement asynchrone, que les résultats sont disponibles ;

ou le demandeur peut appeler le fournisseur a un moment ultérieur pour

voir l'état de l'exécution.

Comme son nom l'indique, une communication synchrone

désigne une liaison doublée d'un processus visant à

synchroniser deux systèmes en présence, leur base de

données métier respective par exemple. A l'inverse, les flux

asynchrones mettent en oeuvre des échanges qui ne dépendent pas

de l'état des applications impliquées. Ils sont

exécutés à intervalles variables selon les ressources

disponibles, en utilisant des références temporelles

différentes.

C'est comme les appels téléphoniques avec les

opérateurs mobiles où l'appelé doit être joignable

ou disponiblepour se communiquer sinon il n'y aura pas communication.

I.6.2 Les middlewares

asynchrones

Comparable avec le cas des sms ou de chat avec les réseaux

sociaux, même-si le récepteur n'est pas disponible cela

n'empêche pas à l'émetteur d'envoyer son message car le

message sera envoyé et restera dans la file d'attente jusqu'à ce

que le récepteur soit joignable pour le recevoir

Une forme de communication plus élaborée est le

passage asynchrone de messages persistants. Un message est un bloc

d'information qui est transmis d'un émetteur à un

récepteur. Cette émission est non bloquante (l'émetteur

continu son travail).

L'attribut < persistant > signifie que le système

de communication assure un rôle de tampon : si le récepteur attend

le message, le système de communication le lui délivre ; sinon,

le message reste disponible pour une lecture ultérieure.

Deux modes de communication par message asynchrone existent :

Ø Communication directe entre processus

(agents) ;

Ø Communication indirecte (boîtes aux lettres).

Grâce à cette caractéristique, les

dispositifs asynchrones ont tendance à mieux gérer les goulets

d'étranglement qui peuvent intervenir lors d'un problème

d'accessibilité de l'environnement serveur. Par nature, le couplage

applicatif qu'ils mettent en oeuvre est en effet plus lâche que pour les

fonctions synchrones.

Ce qui leur permet de pallier les difficultés de

disponibilité momentanées de manière plus efficace.

I.7ARCHITECTURES DE

MIDDLEWARE

Figure I.4 : Architecture de

middleware

Figure I.5 : Architectures de middleware

(ISO)

I.8 TYPES DE MIDDLEWARE

I.8.1 Middleware orienté

accès aux données

Ø Dialoguer avec un système de gestion de base

de données:

Requêtes select, insert, update, delete...

Ø Deux couches distinctes :

· La couche propre au SGBD (SQLNet, TDS ...) ;

· La couche de l'outil de développement (ODBC,

ADO, JDBC...)

I.8.2 Middleware orienté

transaction (Le MOT)

Il est à préciser que l'on appelle transaction

ou unité de travail. C'est une suite d'action qui change l'état

de manière contrôlé. Il n'y a pas de demi-mesure, soit le

travail a été effectué soit non. Si pour une raison

quelconque la transaction n'a pu se terminer, on replace le système dans

son état de départ.

Une transaction a un début et une fin que l'on doit

obligatoirement atteindre pour que les modifications soient validées.

Une transaction possède 4 attributs principaux:

1. Atomicité: c'est une unité de travail

indivisible. Soit toutes les opérations sont jouées, soit

aucune ;

2. Cohérence: tout système qui subit une

transaction passe d'un état cohérent à un nouvel

état cohérent. Si ce nouvel état ne peut être

atteint, le système retourne à son état initial

(rollback) ;

3. Isolation: les transactions s'exécutent

simultanément mais de façon isolée, sans interfaces entre

elles ni connaissances des états intermédiaires ;

4. Durabilité: Suite à une transaction, ses

effets sur les données sont persistants.

Un MOT est un environnement réparti qui prend en charge

l'exécution d'une application et la vérification de son bon

fonctionnement en intégrant des mécanismes transactionnels. En

plus des aspects purement transactionnels, ils offrent un outil de gestion

optimisé et partagé des ressources, un outil de communication et

un outil d'administration et de supervision.

Les MOT permettent au programmeur de ne pas s'occuper des

problèmes de simultanéités d'accès, de

défaillance du système, de ruptures de connexions. Ils

fournissent le moteur pour faire tourner les applications au-dessus des OS et

du matériel. Ils assurent une cohérence transactionnelles et

facilite le découpage des applications en services.

Il existe différents moniteurs transactionnels comme

Tuxedo de BEA ou CIS d'IBM

Ø Transaction: séquence d'opérations

élémentaires ;

Ø Elle est exécutée comme une seule

opération indivisible :

· Transaction valide: toutes les opérations sont

menées à terme ;

· Transaction invalide, si au moins une des

opérations n'a pas pu être achevée.

Ø Transaction doit avoir les propriétés

ACID

Exemple de transaction :

Virement bancaire

Ø Deux opérations indissociables dans une

transaction:

· Débiter le compte clients ;

· Créditer le compte client.

a. Points forts

· Fonctionnement ACID ;

· Fiabilité ;

· Facilité d'intégration avec les bases de

données.

b. Points faibles

· Création d'une surcharge ;

· Portabilité réduite (pas de standard pour

la définition des services sur les serveurs de composants).

I.8.3 Middleware orienté

objet (Le MOO)

Pour permettre à différentes applications de

communiquer entre elles, il faut des règles et des formats communs

d'appels de services pour permettre aux différents objets de communiquer

entre eux car les composants peuvent être de natures différentes.

Tout d'abord ils peuvent être sur des machines différentes ayant

des OS différents. Ils peuvent aussi avoir été

conçus dans des langages différents.

Il existe trois modèles de composants objets qui sont

complémentaires et interopérable. Il s'agit du modèle

CORBA, des composant Java EJB et enfin de DCOM de Microsoft.

Ø Gestion d'applications distribuées :

Une fonction est sur une machine et collabore au sein de l'application

avec une fonction sur une autre machine ;

Ø Une vision très différente de

l'interopérabilité:

· Parfois accessible par plusieurs langages ;

· Parfois accessible par plusieurs plateformes ;

· Parfois les deux.

Ø Couplage fort (technique,

métier) ;

Ø Points forts

(Fiabilité ;Capacité d'intégrer les messages

et les transactions)

Ø Points faibles (L'extension

(scalability) est limitée).

I.8.4 Middleware orienté

message (MOM)

I.8.4.1 Définition

Les middlewares orienté messages sont des outils

permettant aux applications d'interagir en échangeant des messages de

manières asynchrone et fiable.

On l'a vu, les MOMs sont des middlewares, des outils

d'échange qui permettent à des applications de communiquer en

échangeant des messages. Une application « A » doit adresser

un message à une application « B », qui tourne

(peut-être) sur un serveur différent.

I.8.4.2 Descriptions

L'application « A » confie son message au MOM, qui

se charge de l'acheminer et de le remettre à l'application « B

».L'objet véhiculé par le MOM entre deux applications est

appelé message.Mais rien n'est imposé quant à ce que

représente ce message, sa taille, ou encore le format des données

qu'il véhicule.

Pour l'essentiel, ces questions ne concernent que

l'application « A » et l'application « B », qui doivent

partager un certain nombre de conventions, afin de se comprendre.

Le MOM, quant à lui, ne s'intéresse donc pas au

contenu du message, il ne fait que le transmettre, et il le remet au

destinataire sans y avoir apporté de changement.

I.8.4.3 Différences

a. MOM, EAI, ESB

À la différence d'un MOM, un outil d'EAI

(Enterprise Application Integration), est aussi en charge de réaliser

transformations sur lesinformations portées par les messages, afin

d'adapter les données del'émetteur aux formats

gérés par le destinataire.

Un EAI englobe donc les fonctionnalités du MOM, et y

ajoute des possibilités facilitant l'intégration des applications

au niveau des données transférées.

Dans un MOM, comme on l'a vu, les applications doivent parler

le même langage, tandis qu'un EAI au contraire prend en charge les

traductionsentre représentations différentes.

Un EAI est donc un middleware qui a comme principales

fonctions :

· L'interconnexion des systèmes

hétérogènes.

· La gestion de la transformation des messages.

· La gestion du routage des messages.

L'ESB, Enterprise Service Bus, est un concept plus ambitieux

encore, qui se présente comme le socle uniforme d'une architecture SOA

globale. Là où l'EAI peut prendre en charge des transformations

de formats permettant à une application A d'interopérer avec une

application B.L'ESB généralise le concept, en posant pour

principe qu'il suffit qu'uneapplication A soit interfacée à l'ESB

pour qu'elle puisse interopérer par son intermédiaire avec toute

autre application interfacée à l'ESB.

Et par ailleurs, la connexion à l'ESB n'est pas

exclusivement à base de messages, elle doit supporter une grande

diversité de modes d'échange et de protocoles.

b. EDA, Event Driven Architecture

Puisque nous évoquons quelques acronymes en vogue, il

faut parler aussi du concept EDA, « Event-Driven Architecture »,

architecture pilotée par les événements, qui est à

certains égards une alternative à l'approche SOA.

L'approche EDA part de l'idée que tout traitement est

d'une certaine manière exécuté en réaction à

un événement. Et bien sûr, tout traitement est par ailleurs

générateur d'événements.

Ainsi, la vente d'un produit est un événement,

qui induit un ensemble de traitements relatifs par exemple à la gestion

des stocks, à la comptabilité, à la logistique, à

la relation client, etc. Tout est événement, tout est

réaction à des événements, et il en va de

même pour nous-mêmes, êtres humains, qui agissent en

réaction à un ensemble de stimuli externes.

Dans l'approche EDA, la réaction à un

événement n'est pas un traitement synchrone. Elle peut avoir des

exigences de rapidité, mais elle est par essence asynchrone. Alors que

l'approche SOA, même si elle peut se décliner dans une logique

asynchrone, est malgré tout par essence une approche synchrone. Et bien

sûr, les MOMs sont le support naturel d'une approche EDA.

Un dernier acronyme à trois lettres pour la route: CEP,

pour « Complex Event Processing », traitement

d'événements complexes, consiste àidentifier, puis

traiter, des événements complexes à partir

d'unecombinaison d'événements simples. C'est donc un

conceptcomplémentaire à l'approche EDA, partant du principe qu'il

ne suffit pasde réagir à des événements

individuels, il faut être en mesure d'identifierdes

événements de plus haut niveau, comme résultante

d'événementsélémentaires. Par exemple: un ordre de

vente, plus un autre ordre devente, plus encore un ordre de vente...

égal une crise financière,événement complexe, s'il

en est.

I.8.4.4 Des échanges asynchrones

Les échanges de messages mis en oeuvre par les MOMs

sont asynchrones. Cela signifie que les applications ne sont pas en attente

d'une réponse à leur message. En fait, il est possible qu'un

message de réponse soit attendu, mais dans ce cas il n'y a pas de

délai garanti pour cette réponse, de sorte que l'application ne

doit pas se bloquer en attente de la réponse, et encore moins faire

attendre un utilisateur. Le caractère asynchrone ne dit rien quant au

délai d'acheminement du message : il peut être très rapide,

de quelques millisecondes à peine, mais il ne doit pas être

considéré comme assuré.

I.8.4.5 Des échanges fiables

L'une des qualités attendues des MOMs est de garantir

l'acheminement des messages quelles que soient les circonstances, les

aléas, et en particulier y compris dans le cas où la

connectivité réseau est interrompue, où le serveur distant

est arrêté, ou bien où l'application destinatrice n'est pas

en mesure de réceptionner les messages. Dans tous ces cas de figure, le

MOM doit conserver les messages qui lui sont confiés jusqu'à ce

qu'ils aient été remis, et même, jusqu'à ce qu'ils

aient été correctement traités par l'application

destinatrice.

Nous verrons que cette fiabilité de l'acheminement peut

être rendue plus ou moins forte, selon les paramètres et la

configuration du MOM.

Les échanges à base de MOM ne sont pas, par

nature, en mode requête / réponse, comme peut l'être un

échange HTTP par exemple. Il estpossible bien sûr que

l'application destinatrice émette à son tour unmessage, que l'on

peut considérer comme une réponse, mais il s'agitalors seulement

d'une utilisation particulière du MOM.

I.8.4.6 Brokers

Les brokers sont des programmes gérant le flux de

messages. En d'autres termes, un MOM est composé d'un ou de plusieurs

brokers. Comme le montre la figure suivante, c'est avec les brokers que les

applications clientes communiquent, au travers de l'API.

Figure I.6: Architecture MOM à plusieurs

brokers

Un broker est un serveur au sens logiciel du terme,

c'est-à-dire un processus qui est à l'écoute des

requêtes qui peuvent lui être adressées par d'autres

processus, les applications clientes.

Une plateforme MOM ou plateforme middleware est donc

constitué d'un ensemble des brokers et des passerelles.

I.8.4.7 Protocoles et APIs

Lorsqu'une application échange avec un broker, par

exemple pour lui remettre un message, et de même lorsqu'un broker

échange avec un autre broker, ces échanges mettent en oeuvre un

protocole réseau. Le protocole définit les commandes

invoquées et leurs paramètres, ainsi que la représentation

des données, entêtes et corps, constituant les messages.

Figure I.7 Architecture protocole et API

Ce protocole est généralement invisible pour les

applications, qui ne voient que des appels de fonctions, des APIs. Et de

même, pour ce qui est des échanges entre deux brokers d'un

même MOM, le protocole peut être considéré comme une

affaire privée, interne, relevant purement de l'implémentation du

MOM. C'est pourquoi on s'intéresse généralement davantage

à l'ouverture des MOMs en termes d'APIs qu'en termes de protocoles

d'échange.

Ø Points forts (Tolérance de

panne ; Idéal pour la communication de groupes) ;

Ø Points faibles (Le même

message pourra être délivré plusieurs fois ;

L'extensibilité et l'hétérogénéité

sont limitées ; Ne supporte pas les propriétés des

transactions (ACID)).

I.9 SORTES DE

MIDDLEWARE

I.9.1 Les middlewares

payants

1. DCOM

Microsoft DCOM est souvent appelé «COM on the

wire». Il supporte les objets distants en exécutant un protocole

appelé ORPC (Object RemoteProcedure Call).

Un client DCOM appelle les méthodes exposées

d'un serveur DCOM en acquérant un pointeur sur l'une des interfaces de

l'objet serveur. L'objet client commence ensuite à appeler les

méthodes exposées de l'objet serveur via le pointeur d'interface

acquis, comme si l'objet serveur résidait dans l'espace adresse du

client.

Comme la spécification COM est au niveau binaire, les

composants du serveur DCOM peuvent être écrits dans divers

langages de programmation tels que C++, Java, Object Pascal (Delphi), Visual

Basic et même COBOL. Tant qu'une plateforme prend en charge les services

COM, DCOM peut être implémenté sur la plate-forme.

Cependant, il n'est pratiquement pas disponible sauf les systèmes

Windows.

2. RMI

Sun Java RMI est un ORB natif intégré en langage

Java. Il prend en charge les invocations de méthodes sur des objets

distants. Du point de vue de la programmation pratique, le développement

d'applications distribuées en RMI est plus simple que le

développement avec des sockets, car il n'est pas nécessaire de

concevoir un protocole, qui est une tâche sujette aux erreurs.

Dans RMI, le développeur a l'illusion d'appeler une

méthode locale à partir d'un fichier de classe local, alors que

les arguments sont envoyés à la cible distante et

interprétés, et les résultats sont renvoyés aux

appelants.

Le protocole sous-jacent pour RMI est Java Remote Method

Protocol (JRMP).

3. EntireX

Un logiciel middleware pour grands systèmes, Unix et

NT. Cette version permet désormais la communication entre des

applications XML et non XML et également entre les applications Corba et

non Corba. EntireX est compatible avec les plates-formes.

HP-UX 11, Sun Solaris 2. 7, SuSE Linux 6. 4 et Windows

2000.

I.9.2 Les middlewares open

sources

1. Java Open ReliableAsynchronous Messaging (ou

JORAM)

1.1. Présentation

JORAM Messaging, est leMiddleware de consortium Object Web.

Object Web est aussi connu pour son serveur d'application Java

nommé Jonas auquel est d'ailleurs intégré JORAM. JORAM est

sortie en 1999 et est distribué sous licence LGPL depuisMai 2000.

1.2 . Architecture

Figure I.8:Architecture JORAM

1.3 . Implémentation

JORAM a une architecture interne élégante,

basée sur le modèle d'agent.Un agent est un composant logiciel

répondant à certains événements. Dans le cas de

JORAM, les événements sont sous forme de messages.Les queues et

les topics sont ainsi représentés par des agents.

Un utilisateur connecté à la plateforme est

également représenté par un agent dit proxy. Cette

approche offre une grande flexibilité, car elle permet la

création et la suppression d'agents à la volée et sur

n'importe quel broker. Un broker est donc uniquement un serveur d'agent (ouun

container d'agent). À l'instar des EJB, ces agents ne peuvent pas encore

être déplacés de broker en broker.

Le code source récupéré du SVN JORAM est

assez bien documenté. Il est fait de « beans»

séparés en Interfaces et Implémentations. Dansl'ensemble,

le code respecte les bonnes pratiques de développement Java.

1.3.1 Langages pris en charge

Les langages par lesquels on peut accéder à

JORAM sont :

Ø Java via l'interface JMS.

Ø C et C++ : À l'aide de JNI, permettant ainsi

de simuler un environnement JMS.

1.3.2 Protocoles pris en charge

Le protocole interne de JORAM est propriétaire, et

n'est pas documenté. Nous estimons que c'est un handicap dans la mesure

où cela tend à limiter le nombre d'environnements dans lesquels

des APIs sont offertes, et à rendre plus difficiles les interconnexions.

Joram le désigne simplement par « TCP », mais il est

évident qu'il y a un protocole, non spécifié, au-dessus de

TCP/IP.

Ainsi, JORAM ne s'appuie pas sur des protocoles standards

comme AMQP ou STOMP.

JORAM met à disposition des passerelles permettant

d'étendre le nombre de protocoles gérés tout en se basant

sur le protocole dit

« TCP ».

Ø Passerelle SOAP (grâce à un serveur

d'application) : Permet la communication en SOAP avec le broker, donc en

principe depuis des environnements autres que Java.

Ø Passerelle Mail : Cette passerelle permet d'envoyer

et de recevoir des messages JMS en s'appuyant sur du SMTP (Protocole de mail).

Pour cela JORAM utilise des queues et topics spécifiques. Cette

passerelle est réalisée en Java.

Ø Passerelle FTP : JORAM réserve des queues

spécifiques pour les canaux FTP. Cette passerelle fonctionne sur le

même principe que la passerelle Mail. Elle est destinée à

l'échange de messages volumineux. Cette passerelle est

réalisée en Java.

1.3.3 Interfaces prises en charge

Selon les classes d'interface :

Ø Gestion des messages JORAM prend en charge le JMS 1.1

et est compatible avec JMS 1.0.2b. JORAM a aussi implémenté une

interface JMS 1.1 destinée, au Framework J2ME, la version de

l'environnement Java destinée aux mobiles, téléphones et

PDAs. JORAM peut donc être mis en oeuvre à partir de terminaux

mobiles compatibles Java.

JORAM prend aussi en charge JCA 1.5, lui permettant de se

connecter aux différents PGI du marché (Open ERP, ...) qui le

gèrent.

Ø Interfaces d'Administration, Monitoring,

Configuration.

JORAM supporte l'interface d'administration JMX. Il est

intégrable et configurable en Java. Il supporte aussi le JAAS

pourl'authentification et les habilitations.

1.4. Gestion des messages

Outre les fonctionnalités standards, JORAM gère

:

La notion de hiérarchie des topics : Chaque topic peut

être lié à un autre (et un seul) et recevoir tous ses

messages. À son tour, le parent topic reçoit tous les messages de

ces parents et les envoie à tous ses topics fils. Il n'est pas possible

de faire de traitement avec JORAM.

1.4.1 Persistance des messages

La persistance peut être gérée sur le

système de fichier, dans une base java embarquée (Derby, voir

plus loin pour plus de détail), ou sur une base de données

relationnelle externe via JDBC.

Derby est un système de gestion de base de

données relationnelle embarquée. « Embarquée »

veut simplement dire qu'il n'est pas nécessaire d'avoir un serveur de

base de données, au sens d'un processus distinct.

La base de données est dans le même processus que

l'application. Le support de stockage de la base Derby est le fichier. Derby

est une méthode avancée de lecture et d'écriture sur des

fichiers.Nous n'avons pas trouvé, dans les documentations fournies par

JORAM, d'information sur les optimisations possibles de la

gestion de la persistance.

1.4.2 Répartition de charge et haute

disponibilité avec plusieurs sites

Comme on l'a évoqué, JORAM est construit

selon une architecture à base d'agents. Cette architecture est

l'objet d'un livre blanc disponiblesur le site du produit.

Grâce à son architecture, JORAM assure :

Ø La disponibilité : pour rappel, la

défaillance d'un serveur n'affecte que les clients JMS connectés

à ce serveur. Les autres continuent à fonctionner en

accédant à d'autres copies du domaine. La synchronisation des

domaines se fait d'une manière transparente, selon un principe

maître-esclave.

Ø Répartition de charge : les applications

clientes sont réparties sur plusieurs serveurs de telle sorte que la

charge engendrée par la gestion des domaines soit répartie entre

les serveurs. Cette répartition peut soit être

réalisée manuellement (configuration et utilisation du «

Store and Forward »), soit être confiée à un

load-balancer.

1.5. Interopérabilité avec d'autres

MOMs

JORAM fournit un squelette de passerelle avec d'autres MOM

gérant leJMS 1.1.

1.5.1 Gestion de la sécurité et d'un

annuaire

JORAM peut être configuré pour utiliser des

connexions SSL / TLS.

Il gère l'authentification et l'autorisation.

Des fichiers de configuration au format XML sont

utilisés pour définir la configuration de sécurité.

Il est possible également de personnaliser la gestion de la

sécurité au travers JAAS.

Mais ces aspects ne sont pas suffisamment

documentés.

1.5.1 Administration

JORAM met à disposition une interface graphique

d'administration. Elle se base sur l'utilisation de JMX.

2. ActiveMQ