|

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

UNIVERSITE DE KANANGA Faculté des Sciences

Informatiques

« UNIKAN »

Discipline : Réseaux et

Télécommunications

|

Etude et déploiement d'un réseau MPLS/VPN

pour le partage

des données dans une entreprise

multi-sites.

« Cas de la BCC/KANANGA »

|

Par NTUMBA LUKUSA Gospel

Mémoire de fin d'études présenté

et défendu en vue de l'obtention du grade de Licencié en

Sciences Informatiques

Page - 0 - sur 109

Novembre 2022

Page I sur 109

EPIGRAPHE

« Notre peur la plus profonde n'est pas que nous ne

soyons pas à la hauteur. Notre peur la plus profonde est que nous soyons

puissants au-delà de toutes limites. C'est notre lumière et non

nos ténèbres qui nous effrayent les plus. Nous nous demandons:

Qui suis-je pour être brillant, magnifique, talentueux et fabuleux? En

fait, qui es-tu pour ne pas l'être ? Tu es un enfant de Dieu. Te

restreindre et voir petit, ne rend pas service au monde. Il n'y a rien de

brillant à se diminuer afin que les autres ne puissent pas se sentir

menacés autour de toi.

Nous sommes tous nés pour briller, comme des enfants le

font. Nous sommes nés pour rendre manifeste la gloire de Dieu qui est en

nous. Elle n'est pas seulement chez certains d'entre nous, elle est en chacun

de nous. Alors que nous laissons notre propre lumière briller,

inconsciemment nous donnons aux autres la permission d'en faire de même.

Alors que nous nous libérons de notre propre peur, notre présence

libère automatiquement les autres ».

Marianne Williamson

Page II sur 109

DEDICACE

L'eau coule à sa source, l'arbre pousse à ses

racines.

A notre Dieu, le Père tout puissant, lui qui a fait toute

chose.

A notre Seigneur et Sauveur Jésus Christ, pour la grâce

et la sagesse qu'Il nous accorde afin

de parvenir à la fin des

études du deuxième cycle de licence à

l'Université.

A mes parents : Anny BUETU LUKUSA et Aufin

LUKAMBA SHABANYI pour les

sacrifices déployés

à mes égards, pour leur patience, leur amour et leur confiance en

moi. Ils

ont tout fait pour mon bonheur et ma réussite. Qu'ils

trouvent dans ce modeste travail, le

témoignage de ma profonde

affection et de mon attachement indéfectible. Nulle dédicace

ne

puisse exprimer ce que je vous dois. Que Dieu leur réserve la

bonne santé et longue vie.

A mes très chères soeurs :

Kelly KAYOWA, Blandine KAYEMBE et Marianne BAMBI.

En

souvenir d'une enfance dont nous avons partagé les meilleurs et les plus

agréables

moments. Et pour tous que vous avez faits pour moi et pour

mes études. Ce travail est un

témoignage de mon attachement et

de mon amour pour vous, que le Très Haut vous garde

et vous rembourse

au centuple.

A ma grande famille : mes grands-parents, mes tantes, mes

oncles ainsi que mes cousines et

mes cousins, que ce travail soit pour vous

un défi à relever et que le Seigneur soit avec vous,

vous

bénisse et vous protège au nom du Père, du Fils et du

Saint Esprit.

A vous tous, je dédie ce travail.

NTUMBA LUKUSA Gospel

Page III sur 109

REMERCIEMENTS

La réalisation de ce travail a été

possible grâce au concours de plusieurs personnes à qui nous

voudrions témoigner toute notre gratitude.

En premier lieu, je remercie BATUBENGE MWAMBA NZAMBI Jean

Didier, professeur à l'Université de Kinshasa. En tant que

directeur de mémoire, il m'a guidé dans mon travail et m'a

aidé à trouver des solutions pour avancer.

Je voudrais aussi adresser toute ma gratitude au codirecteur

de ce mémoire, Simon NKONGOLO, assistant à l'Université de

Kananga pour sa patience, sa disponibilité et surtout ses judicieux

conseils, qui ont contribué à alimenter ma réflexion.

Nous souhaitons adresser nos remerciements les plus

sincères au corps professoral et administratif de l`Université de

Kananga, pour la richesse et la qualité de leur enseignement et qui

déploient de grands efforts pour assurer à leurs étudiants

une formation actualisée.

Je désire aussi remercier les professeurs de

l`Université de Kananga, qui m'ont fourni les outils nécessaires

à la réussite de mes études universitaires. Je tiens

à remercier spécialement le Doctorant Raphael YENDE Grevisse, qui

fut le premier à me faire découvrir en profondeur la

sécurité des réseaux.

Je remercie également le CT Freddy KATAYI NTUMBA,

secrétaire du DECANAT de la Faculté des sciences informatiques

à l'UNIKAN, pour m'avoir apporté des précisions dans son

domaine d'expertise.

Nous ne saurons oublier les assistants de notre Alma Mater :

Anaclet MIANGALA, Célestin KABASELE, Jean-Jacques ODIA, Augustin KALALA

et JC BUKASA, non seulement pour avoir assuré la partie théorique

de celui-ci mais aussi pour avoir répondu à mes questions.

Un grand merci à ma mère et mon père,

pour leur amour, leurs conseils ainsi que leur soutien inconditionnel, à

la fois moral et économique, qui m'a permis de réaliser les

études que je voulais et par conséquent ce mémoire.

J'exprime ma très profonde gratitude à ma grande

famille: José TUENZELE LUKUSA, Nono MUBANGA, Salomon BASH, Valiance

KABENA, Marianne BAMBI, Blandine KAYEMBE, Kelly KAYOWA, Gilbert TSHIBUABUA,

Henry LUKAMBA, Lysette LUKAMBA, Bernisse KABENA, Plamedie KABENA, Billy

BILONDA, pour m'avoir soutenu tout au long de mes études. Je reconnais

les sacrifices que ces longues années ont représentés et

je les remercie d'avoir appuyé mes choix et d'avoir toujours su

m'encourager.

Je voudrais exprimer ma reconnaissance envers les

collègues : TSHIBALABALA MUAMBA Laurent, Djedel LUKUSA KABASELE, KANKU

BADIBANGA Angel, TSHIELA NSHIMBA Elliotte, NGALAMULUME NKAMBA Jeançy,

KADIATA MBUYI Remy, ILUNGA MUTANDA Dan, KABASELE MUANZA Moro, qui m'ont

apporté leur soutien moral et intellectuel tout au long de ma

démarche. Un grand merci à TSHIBOLA KALONGA Berthe pour son

soutien inestimable.

Je ne peux pas clore cette liste sans dire enfin, un grand

merci aussi à mes amis et connaissances qui étaient là

dans mes moments de doute : Guelord NKUATA, Mike TSHINDAYE,

Désiré MUAMBA, Alpha NTUMBA, Albert TSHIPAMBA,

Jérémie MUKAYA, Aimable KAPUKU, Georges KAPALA, Fiston

TSHISHIMBI, Deborah BAKAJIKA, Mado NGALULA BASHIPAYAYI, pour leur relecture

héroïque de l'ensemble

Page IV sur 109

et leur soutien moral et leur amitié pendant le temps que

nous avons passé ensemble. En particulier à Thérèse

KAMUANZA, Emilie MBULU et Berthe KAPINGA, qui m'ont aidé à la

préparation de la célébration de ma soutenance.

Je n'oublierai jamais mes bros de la délégation

estudiantine, qui étaient là dans les nobles causes des

étudiants.

Et les autres dont les noms ne figurent pas ici, qu'ils trouvent

sur ces lignes, les sentiments de notre sympathie envers eux.

NTUMBA LUKUSA Gospel

Page V sur 109

RESUME

Ce mémoire rentre dans le cadre de l'obtention du

diplôme de licence en Réseaux et Télécommunications

à l'UNIKAN.

Il étudiera et déploiera la technologie MPLS/VPN

pour le partage des données dans une entreprise multi sites, cas de la

BCC/DP de KGA.

L'idée de ce mémoire de recherche est venue du

constat que les entreprises sont exposées aux menaces et souffrent dans

la transmission des données.

Dans ce modeste travail, nous avons parlé du VPN-MPLS

et le simuler sous GNS3. Le succès de MPLS est sans doute le

résultat du réseau qui est intègre les différents

types de traffic de haut de gamme comme le VOIP, le

vidéo-conférence dans la couche 2.MPLS fusionne les

réseaux Frame Relay et le VOIP en une infrastructure ce qui implique un

énorme avantage au niveau du prix et aussi au niveau de qualité.

Le couple MPLS-VPN est le plus populaire et le plus répandu par

l'implémentation de la technologie MPLS. Il est la solution le plus

mature et le plus stable au niveau du réseau en offrant plusieurs

nouvelles caractéristiques.

Mots clés: MPLS, VPN, Traffic Engineering, QOS

ABSTRACT

This thesis is part of obtaining the license diploma in UNIKAN

networks and telecommunications. He will study and deploy MPLS/VPN technology

for data sharing in a multi -Site Company, case of the BCC/DP of KANANGA. The

idea of this research thesis came from the observation that companies are

exposed to threats and suffer in data transmission.

In this project, we have talked about VPN-MPLS using the

simulator GNS3. The success of MPLS is undoubtedly a result of the fact that it

enables the network to carry all kinds of traffic, ranging from IP traffic to

Voice over IP (VoIP) traffic to Layer 2 traffic. MPLS can consolidate the ATM,

Frame Relay, Voice, and IP networks into one unified network infrastructure,

thereby generating a huge cost advantage. The couple MPLS VPN, or MPLS Virtual

Private Networks, is the most popular and widespread implementation of MPLS

technology. MPLS has matured among the and is a stable technology, seeing many

new features.

Keywords : MPLS, VPN, Traffic Engineering,

QOS

Page VI sur 109

SOMMAIRE

EPIGRAPHE I

DEDICACE II

REMERCIEMENTS III

RESUME V

ABSTRACT V

SOMMAIRE VI

LISTE DES FIGURES IX

LISTE DES TABLEAUX XI

LISTE DES SIGLES ET ABREVIATIONS XII

GLOSSAIRE XV

0.0. INTRODUCTION GENERALE 1

0.1. Annonce du sujet 2

0.2. Problématique 2

0.3. Hypothèses 3

0.4. Etat de la question 3

0.5. Choix et intérêt du sujet 4

0.6. La méthodologie du travail 4

0.6.2. Les techniques 5

0.7. Délimitation du sujet 6

0.8. Difficultés rencontrées 6

0.9. Présentation sommaire 6

CHAPITRE I : GENERALITES SUR LE RESEAU D'ENTREPRISE

8

0. Introduction [] 8

I. Comment fonctionne l'informatique en entreprise

8

I.1. Un réseau en entreprise, pour quoi faire ?

8

I.2. Réseau d'entreprise 8

I.3. Les rôles du serveur et du réseau d'entreprise

9

I.4. Accéder à votre Poste de Travail

11

I.5. Exemple d'utilisation d'agenda partagé

12

I.6. Les lecteurs réseau 12

I.7. Installation du réseau d'entreprise []

13

I.8. Sécurité réseaux []

15

I.9. Les types d'attaques 16

II.10. Les méthodes de protection 18

Page VII sur 109

I.11. Les algorithmes de chiffrement se divisent en deux

catégories : 18

CHAPITRE II : NOTIONS FONDAMENTALES SUR LE RESEAU

VPN/MPLS 22

II.0. Introduction 22

II.1. Mais alors pourquoi réseau virtuel privé

? 23

II.2. Propriétés d'un VPN

23

II.3. Objectif et caractéristiques des VPN

23

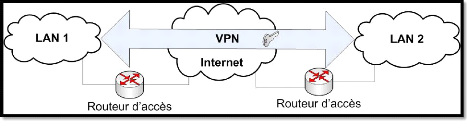

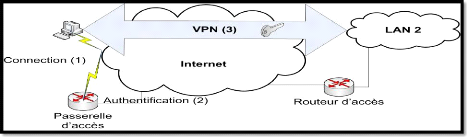

II.4. Connexion 25

II.5. LAN To LAN 26

II.6. Fonctionnement un VPN 26

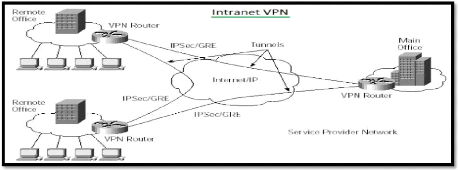

II.8. Les différents types de VPN

27

II.9. Les différentes architectures de VPN

29

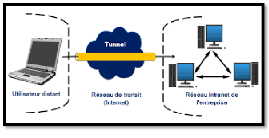

II.10. Le tunneling 31

II.11. Principe de fonctionnement de Tunneling

31

II.12. Les implémentations historiques de VPN

32

II.13. L'implémentation OpenVPN []

48

II.14. Comparaison des différents protocoles de

tunnelisation 49

II.15. Topologie de VPN 49

II.16. Les avantages d'un VPN 50

II.17. VPN et MPLS 51

CHAPITRE III : PRESENTATION

DE LA BANQUE CENTRALE DU CONGO / DIRECTION

PROVINCIALE DE KANANGA ET ETUDE DE RESEAU INFORMATIQUE

54

III.0. Introduction 54

III.1. Présentation de la BCC/DP KGA

54

III.1.1. Historique de la BCC/DP KGA 54

III.1.2. Situation géographique 56

III.2. Etude du réseau informatique de la BCC/DP KGA

62

III.3. Mécanisme de sécurité

64

III.4. Réseau virtuel privé de la Banque

Centrale du Congo 66

III.5. Critique de l'existant 66

CHAPITRE IV : DEPLOIEMENT D'UN RESEAU MPLS/VPN

71

IV.0. Introduction 71

Section I : Cadrage du projet 71

Section II : Conduite du projet 77

CONCLUSION GENERALE ET PERSPECTIVES 86

BIBLIOGRAPHIE 88

I.OUVRAGES 88

Page VIII sur 109

II.NOTES DE COURS 88

III.THESES, MEMOIRES ET RAPPORTS DE STAGES

88

IV.REVUES ET ARCHIVES 89

V.SITES INTERNET DE REFERENCE 89

ANNEXES : 90

ANNEXE 1 : EXPLICATIONS SUR LE MPLS 90

ANNEXE 2 : EXTRAIT CONFIGURATION VPN-MPLS GNS3

90

FICHE DE RENSEIGNEMENTS 93

Page IX sur 109

LISTE DES FIGURES

Numéros Figures Titres figures

|

Figure I.1.

|

Un réseau d'entreprise

|

|

Figure I.2.2

|

Le schéma type d'un réseau d'entreprise

|

|

Figure I.3.5.

|

Le serveur gère les utilisateurs du réseau et

contrôle leur

connexion

|

|

Figure I.3.8.

|

Le service informatique peut vous assister à distance

!

|

|

Figure I.7.1.

|

Installation du réseau d'entreprise

|

|

Figure I.11.

|

Pare-feu

|

|

Figure II.0.

|

Réseau VPN

|

|

Figure II.4.

|

VPN Niveau 2

|

|

Figure II.4.

|

VPN Niveau 3

|

|

Figure II.5.

|

VPN LAN TO LAN

|

|

Figure II.6.

|

Fonctionnement un VPN

|

|

Figure II.8.a)

|

VPN d'accès

|

|

Figure : II.8.b)

|

L'Intranet VPN

|

|

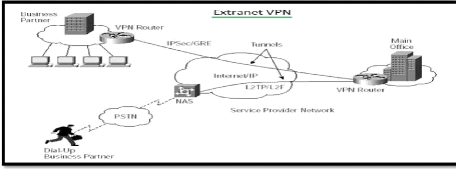

Figure : II.8.c)

|

Extranet VPN

|

|

Figure II.9. a)

|

VPN poste à poste

|

|

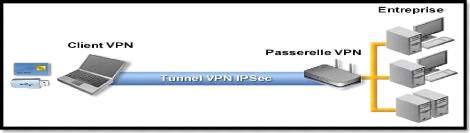

Figure II.9. b)

|

Poste à Site

|

|

Figure II.9. c)

|

Site à Site

|

|

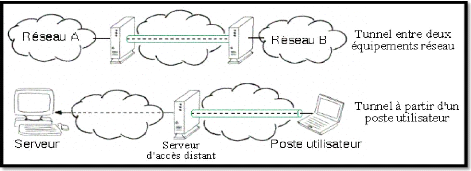

Figure II.10.2. a)

|

Tunnel entre deux équipements réseau

|

|

Figure II.10.2. b)

|

Tunnel à partir d'un poste utilisateur

|

|

Figure II.11.

|

Principe de fonctionnement de Tunneling

|

|

Figure II.12.1.

|

Comparaison des trames TCP/IP, PPTP et PPP

|

|

Figure II.12.2.

|

Tunnel L2TP

|

|

Figure II.12.3.i.

|

Mode de transport 1

|

|

Figure II.12.3.i.

|

Mode de transport 2

|

|

Figure II.12.3. ii.

|

Les composantes d'IPSec

|

|

Figure II.12.4.

|

Le Protocole MPLS

|

|

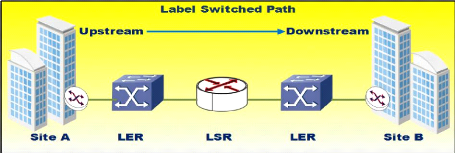

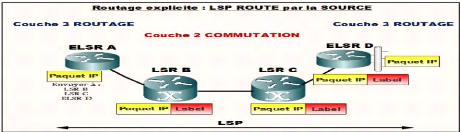

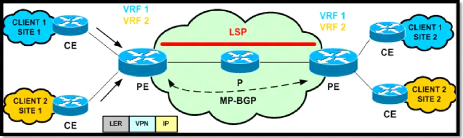

Figure II.12.4.2.

|

Architecture physique du réseau MPLS

|

|

Figure II.12.4.4.

|

Architecture logique du réseau MPLS

|

|

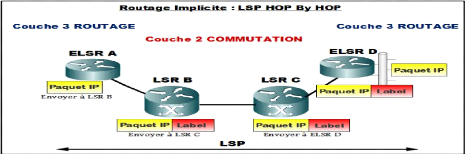

Figure II.12.7.1.

|

Routage implicite des labels

|

|

Figure II.12.7.2.

|

Routage explicite des labels

|

|

Figure II.12.7.3.

|

Principe de fonctionnement d'un LDP

|

|

Figure II.12.9.

|

Vocabulaire MPLS

|

|

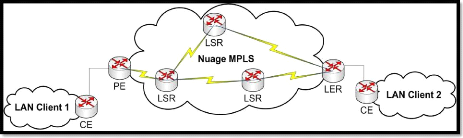

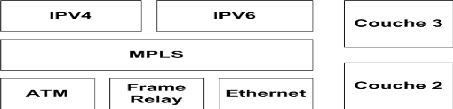

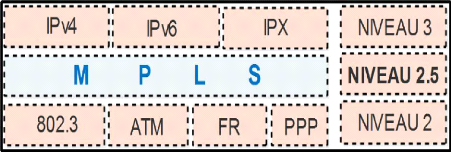

Figure II.12.11. a)

|

MPLS au niveau des couches

|

|

Figure II.12.11. b)

|

Flux MPLS

|

|

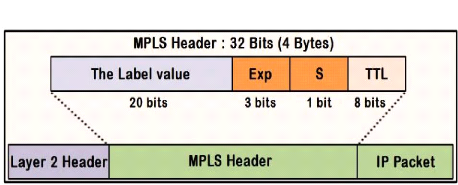

Figure II.12.11.1. a)

|

Détails d'un label MPLS

|

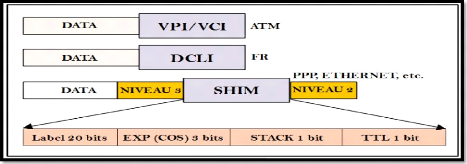

|

Figure II.12.11.1. b)

|

Encapsulation pour ATM, Frame Relay

|

|

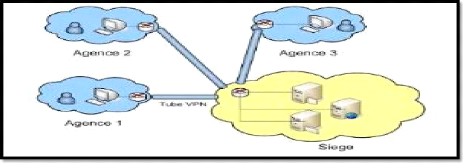

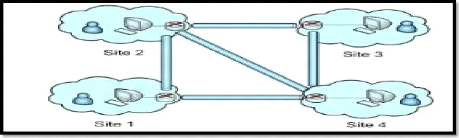

Figure II.12.11.3.

|

VPN MPLS

|

|

Figure II.14.1.

|

Topologie en étoile.

|

Page X sur 109

Figure II.14.2.

|

Topologie maillée

|

|

Figure II.15.

|

Infrastructure de communication sous-jacente

|

|

Figure III.1.

|

Présentation de la BCC/DP KGA

|

|

Figure III.2.3.3.2.

|

Architecture Réseau de la B.C.C

|

|

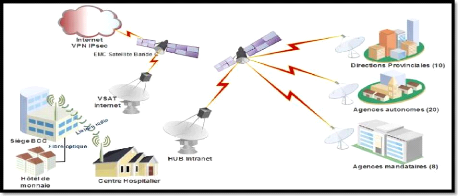

Figure III.2.3.3.3.

|

Architecture Backbone de la BCC

|

|

Figure III.4.1.

|

Architecture VPN de la B.C.C

|

|

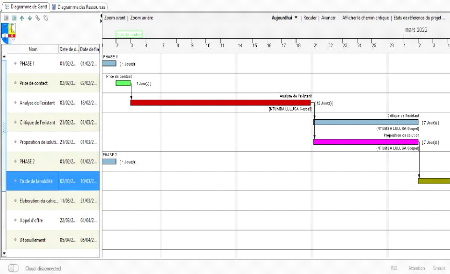

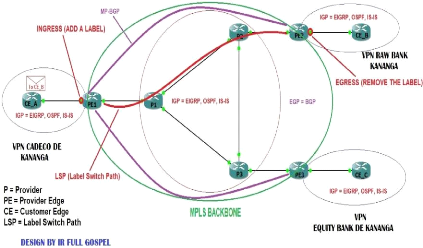

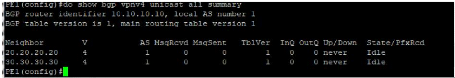

Figure IV.II.3.1

|

Maquette MPLS Opérations

|

|

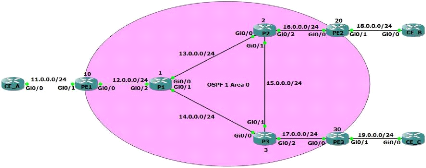

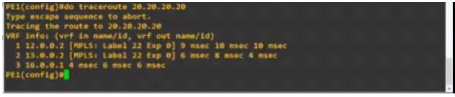

Figure IV.II.3.3.

|

Le MPLS Configurations coeur MPLS/VPN

|

|

Figure IV.II.5.1.

|

Test Basic Configuration 1

|

|

Figure IV.II.5.1.

|

Test Basic Configuration 2

|

|

Figure IVII.5.1.

|

Routing table:

|

|

Figure IV.II.5.2.

|

Test MPLS interfaces

|

|

Figure IV.II.5.2.

|

Test MPLS LDP Neighbor

|

|

Figure IV.II.5.2.

|

Test trace route:

|

|

Figure IV.II.5.3.

|

Test BGP

|

|

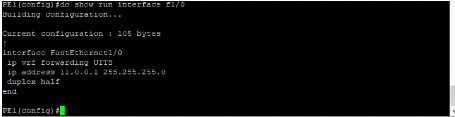

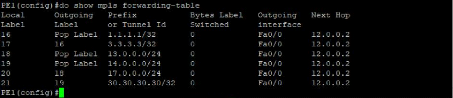

Figure IV.II.5.4

|

Run interface F1/0

|

|

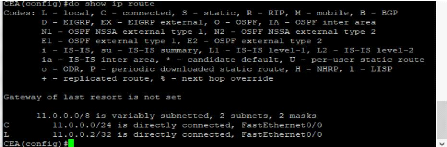

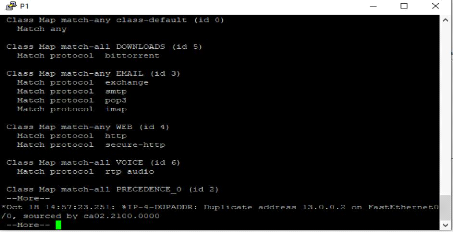

Figure IV.II.5.6

|

IP Route 1

|

|

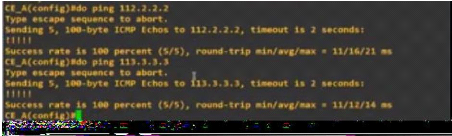

Figure IV.II.5.6

|

Test Ping CEB et CEC 2

|

|

Figure IV.II.5.6

|

Mpls forwarding-table 3

|

|

Figure IV.II.5.7

|

Résultat concernant la QOS

|

Page XI sur 109

LISTE DES TABLEAUX

|

Numéros

tableaux

|

|

Titres tableaux Page

|

|

|

|

Tableau II.12.9.

|

Tableau très résumé du vocable MPLS

|

|

|

Tableau III.2.3.1.

|

Moyens matériels

|

|

|

Tableau IV.I.2.1.

|

Les matériels, logiciels et moyens

|

|

|

Tableau IV.I.3.

|

Planification

|

|

|

Tableau IV.I.3.3

|

Calendrier de réalisation du projet

|

|

|

Tableau IV.II.4.

|

Plan d'adressage

|

|

|

Tableau II.14

|

Tableau II.14 : Comparaison des différents protocoles de

tunnelisation

|

|

Page XII sur 109

LISTE DES SIGLES ET ABREVIATIONS

|

Abréviations

(sigles)

|

|

Signification

|

|

|

|

AA

|

Agences Autonomes

|

|

ACLC

|

Access Control List

|

|

ADSL

|

Asymmetric Digital Subscriber

|

|

AH

|

Authentification Header

|

|

ATM

|

Asynchronous Transfer Mode

|

|

BANCONET

|

Banque Connecte

|

|

BCC

|

Banque Centrale du Congo

|

|

CADECO

|

Caisse Générale d'Epargne du Congo

|

|

CCT

|

Cahier des Charges Techniques

|

|

CD/DVD

|

Disque Compact/Digital Versatile Disc

|

|

CD/ROM

|

Compact Disc/ Read Only Memory

|

|

CEF

|

Cisco Express Forwarding

|

|

CPA

|

Code Parasite Autopropageable

|

|

CR-LDP

|

Constraint-Based Routing Label Distribution Protocol

|

|

DHPC

|

Dynamic Host Configuration Protocol

|

|

DLCI

|

Data Link Connection Identifier

|

|

DNS

|

Domain Name System

|

|

DP

|

Direction Provinciale

|

|

DSL

|

Digital Suscriber Line

|

|

EAP-TLS

|

Extensible Authentification Protocol-Transport Layer Security

|

|

ECN

|

Notification d'Encombrement Explicite

|

|

ESP

|

Encapsulation Security Payload

|

|

FTP

|

File Transfer Protocol

|

|

GBPS

|

GigaBits or GigaBytes per SECond

|

|

GNS3

|

Graphical Network Simulator

|

|

GRE

|

Generic Routing Encapsulation

|

|

http

|

Hypertext Transfer Protocol

|

|

IDS

|

Intrusion Detection System

|

|

IEEE

|

Institude of Electrical and Electronics Engineers

|

|

IETF

|

Internet Engineering Task Force

|

|

IKE

|

Internet Key Exchange

|

|

IOS

|

Initialement iPhone OS

|

|

IP

|

Internet Protocl

|

|

IPSEC

|

Internet Protocol Security

|

|

IS-IS

|

Intermediate System to Intermediate System

|

|

OSPF

|

Open Shortest Path First

|

|

ISAKMP

|

Internet Security Association and Key Management

Protocol

|

Page XIII sur 109

KPI

|

Key Performance Indicator

|

|

L2TP

|

Layer 2 Tunneling Protocol

|

|

LDP

|

Label Distribution Protocol

|

|

LFIB

|

Label Forwarding Information Base

|

|

LSR

|

Label Switch Router

|

|

MAC

|

Media Access Control

|

|

BGP

|

Border Gateway Protocol

|

|

MPLS

|

Multiprotocol Label Switching

|

|

MPLS-TE

|

Traffic Engineering

|

|

MPPE

|

Microsoft Point-To-Ponit Ecryptions RSA/RC4

|

|

NAS

|

Network Attached Storage

|

|

NAT

|

Network Address Translation

|

|

NCP

|

Network Control Protocol

|

|

OSI

|

Open Systems Interconnection

|

|

PAP

|

Password Authentification Protocol

|

|

PAT

|

Port Address Translation

|

|

PBB

|

Provider Backbone Bridge

|

|

PC

|

Personal Computer

|

|

PE

|

Provider Edge

|

|

PHP

|

Penultimate Hop Popping

|

|

PIB

|

Produit Intérieur Brut

|

|

POP

|

Post Office Protocol

|

|

PPP

|

Point-to-Point Protocol

|

|

PPPOE

|

Point-To-Point Protocl Over Ethernet

|

|

PPTP

|

Point-to-Point Tunneling Protocol

|

|

QOS

|

Quality Of Service

|

|

RD

|

Route Distrigwisher

|

|

RDC

|

République Démocratique du Congo

|

|

RGT

|

Réseau Général de Transport

|

|

RIB

|

Routing Information Base

|

|

RSVP

|

Resource ReSerVation Protocol

|

|

RT

|

Route Target

|

|

SA

|

Security Association

|

|

SAD

|

Security Association Database

|

|

SDH

|

Hiérarchie numérique synchrone

|

|

SMTP

|

Simple Mail transfer Protocol

|

|

SONET

|

Synchronous Optical NETwork

|

|

SPD

|

Security Policy Database

|

|

SPI

|

Security Parameter Index

|

|

SSI

|

Sécurité des Systèmes d'Information

|

|

TCP

|

Transmission Control Protocol

|

Page XIV sur 109

TTL

|

Time To Live

|

|

UDP

|

User Datagram Protocol

|

|

UITS

|

Union IT Service

|

|

URL

|

Uniform Resource Locator

|

|

VLANS

|

Virtual Local Area Network

|

|

VOIP

|

Voice Over Internet Protocol

|

|

VPI/VCI

|

Virtual Pathldentifier/ Virtual Chanel Identifier

|

|

VPN

|

Virtual Local Area Network

|

|

VRF

|

Virtual Routing and Forwarding

|

|

VSAT

|

Very Small Aperture Terminal

|

|

XP

|

eXtreme Programming

|

Page XV sur 109

GLOSSAIRE

Terme Définition

|

Backbone

|

|

Ou coeur de réseau, littéralement épine

dorsale, est le coeur de réseau, qui est également appelé

réseau général. C'est un ensemble des supports de

transmission et de communication à partir du commutateur

d'abonné, il supporte la partie la plus importante du trafic avec une

bande passante importante.

|

|

Label

|

Est synonyme d'étiquette, groupe de caractères

permettant d'identifier et de décrire un article, un enregistrement, un

message, un fichier ou un paquet d'informations.

|

Page 1 sur 109

0.0. INTRODUCTION GENERALE

Les avancées remarquables de la technologie ont

favorisé le développement des réseaux informatiques ou des

entreprises de façon prodigieuse. En effet, ils prennent de plus en plus

une place stratégique au sein des entreprises qui les utilisent pour

partager des données, généralement selon le modèle

client-serveur, dans lequel les stations de travail des employés

accèdent à de puissants serveurs situés dans une salle

informatique.

Alors que l'informatique est devenue pour l'entreprise, un

outil incontournable de gestion, d'organisation, de production et de

communication, les données mises en oeuvre par le système

d'information ainsi que les échanges internes et externes et les

données professionnelles stockées sont exposés aux actes

de malveillance de différentes natures et dont la nature et la

méthode d'intrusion sont sans cesse chargeantes.

La sécurité informatique en entreprise est une

problématique importante car les effets sont de plus en plus lourds.

Notamment avec le développement de l'utilisation d'internet, de

nombreuses entreprises multi-sites connectent leurs réseaux,

respectivement une partie du réseau, ce qui l'expose à une

multitude de menaces potentielles qui sont de plus en plus ciblées et de

plus en plus sophistiquées. Mais le réseau peut également

être mis en péril par des menaces venant de l'intérieur de

l'organisme.

Il est donc indispensable pour les entreprises de créer

un tunnel crypté pourvu qu'on part d'un site vers un autre en transitant

par Internet public afin de partager les données.

Parfois l'entreprise est située sur plusieurs sites

géographiques. Par conséquent, l'interception ou

l'altération des données sensibles qui transitent sur internet

à destination de ses filiales représentent des risques non

négligeables dans un contexte où les cyber-attaques sont de plus

en plus nombreuses et sophistiquées. Par ailleurs, les nouvelles

tendances de nomadique et de l'informatique « in the Cloud »

permettent non seulement, aux utilisateurs d'avoir accès aux ressources.

Mais, aussi de transporter une partie du système d'information en dehors

de l'infrastructure sécurisée de l'entreprise. D'où la

nécessité de mettre en place des démarches et des mesures

pour évaluer les risques et définir les objectifs de

sécurité à atteindre.

Pour pallier à ce problème de

sécurité et d'interconnexion, il est primordial

d'implémenter des mécanismes et des solutions sûres

assurant la confidentialité et la sécurité du transfert

entre deux ou plusieurs entités d'un réseau public.

Les réseaux maillés sans fil ont une topologie

dynamique qui se caractérise par l'absence d'une infrastructure de

sécurité et par l'utilisation de moyens de communication non

protégés. Ceci les rend vulnérables aux attaques et

difficiles à contrôler et à sécuriser.

Page 2 sur 109

Plusieurs mécanismes de sécurité ont

été proposés pour pallier ces failles de

sécurité. La technologie MPLS-VPN en fait partie

(Muogilim, Loo et Comley, 2011).

Le VPN est une technologie qui permet d'établir des

connexions privées et sécurisées entre deux

entités. Il peut fournir un haut débit avec une grande

sécurité sans influencer les performances du réseau. Son

efficacité dépend de la technologie et des protocoles qui lui

sont associés lors de son déploiement. Son utilisation avec

d'autres technologies comme le MPLS apporte de la sécurité et de

la performance aux réseaux. La technologie MPLS permet

d'améliorer les performances du réseau VPN avec une plus grande

diversité de services basés sur la politique de contrôle de

gestion de réseau.

L'objectif de notre projet consiste donc à

déployer une architecture qui va permettre de mettre en place le

Protocole VPN/MPLS pour dynamiser le service VPN fournit. Utiliser le protocole

MPLS pour optimiser le routage au sein du réseau de la BCC grâce

à la commutation des labels au sein de la BCC afin de permettre le

partage des données entre ses différents sites pour certains

travailleurs d'une manière sécurisée, rapide et fiable et

à moindre coût.

0.1. Annonce du sujet

Dans le cadre de notre travail, nous avons pris comme cas

d'étude les réseaux coeurs de la BCC. Nous y avons ciblé

un problème très récurrent que nous formulons de la

manière suivante, « Etude et déploiement d'un

réseau MPLS/VPN pour le partage des données dans une entreprise

multi-sites, cas de la Banque Centrale du Congo / Kananga ».

0.2. Problématique

En effet, l'échange de flux, l'acheminement des paquets

entre les composants réseaux déployés dans les

différents sites distants d'une entreprise s'avère très

impérieux au regard de l'accroissement fulgurant d'une part, des

performances des équipements réseaux et de l'autre, des

technologies et protocoles de routage implémentés en vue

d'optimiser l'efficacité, la performance et la sécurité du

réseau de manière générale et

particulièrement des réseaux coeurs.

Au regard de la transmission des informations, l'utilisation

de plusieurs infrastructures sans fil pose beaucoup de problème d'ordre

Sécuritaires, Qualité de Services, Interférences,

Disponibilités etc.

A cet effet, le choix de la technique de routage pouvant

remédier à la problématique précitée devient

très pertinent surtout quand il faut évaluer les

paramètres du choix du meilleur chemin que doivent emprunter les paquets

afin d'être acheminer à bon escient

Tenant compte de ce qui précède, nous pouvons

soulever quelques questions qui feront l'objet de notre étude :

? Quelle infrastructure réseau mettre en place pour

répondre au mieux aux préoccupations évoquées dans

le paragraphe ci-haut énuméré ?

? Comment les succursales d'une entreprise d'envergure

provinciale et nationale, comme la banque centrale du Congo, pourraient-elles

être

Page 3 sur 109

interconnectées de manière plus

sécurisée et communiquées rapidement entre sites ?

? Quel serait alors l'impact de cette nouvelle technologie?

? Quels protocoles et quelle configuration assurent-ils

l'accès sécurisé à l'information à travers

la technologie adoptée ?

? Comment apporter une amélioration sur le VPN fournit par

la BCC ?

De toutes ces questions, il se dégage la

problématique suivante : Comment dynamiser le routage dans le

réseau coeur de la BCC tout en permettant une meilleure gestion de la

bande passante, de la QOS et une amélioration dans le service VPN en

place.

0.3. Hypothèses

L'hypothèse est une proposition des réponses aux

questions que l'on se pose à propos de l'objet de la recherche

[1]. Bien formulée, l'hypothèse

oriente l'ensemble de l'édifice pour faciliter le choix du dispositif

méthodologique ou expérimental.

Ainsi, à la suite des questions que nous nous sommes

posées précédemment, nous émettons les suppositions

suivantes :

4. Nous pouvons envisager de mettre sur pied un coeur de

réseau utilisant la technologie MPLS/VPN qui est le moyen le plus

évident pour assurer le contrôle, la simplicité. Le

réseau MPLS/VPN est une solution d'interconnexion

sécurisée pour les entreprises permettant à des sites

distants de faire transiter les données uniquement sur le réseau

privé et jamais par l'internet public. Les applications et

systèmes sont hébergés au niveau des serveurs VPN des Data

Centers de Bleu afin d'interconnecter les sites entre elles sans modification

sur le coeur de réseau ;

4. Ensuite, l'impact du nouveau système que nous

pensons déployer sera sublime dans la mesure où il permettra

à cette entreprise de migrer vers une infrastructure réseau

innovante, sécurisée et fiable et optimisera la qualité de

service de son réseau informatique face aux contraintes que posait le

système existant ;

4. Enfin, accroître la vitesse du traitement des

données dans l'ensemble des routeurs et de permettre la création

d'un VPN avec toutes les mesures de sécurité garantie en

utilisant le protocole MPLS pour optimiser le routage au sein du réseau

de la BCC grâce à la commutation des labels

0.4. Etat de la question

L'état de la question s'engage dans une démarche

à deux dimensions consistant d'une part, à prendre connaissances

des travaux qui ont été réalisés sur le

thème spécifique qui fait l'objet de sa recherche et d'autre

part, à se forcer de mettre la main sur des ouvrages de synthèse

qui font le point sur les grandes questions qui encadrent l'état de la

question [2].

1 P. RONGERE, Méthode des

sciences, Ed. Dalloz, Paris, 1972, P.18.

2 J.P. FRANGIER, Comment réussir

un mémoire, Dunod, Paris, 1986, P.17.

Page 4 sur 109

Eu égard à ce qui précède,

DENAGNON Franck [3] dans son mémoire de fin

de cycle intitulé (( Mise en place d'un VPN (site-to-site) au sein d'une

entreprise : CAS DE LA SOROUBAT - Société de routes et

bâtiments. Après analyse, il avait conclu que ce projet lui avait

permis de mieux appréhender les problèmes liés aux

réseaux locaux dont ceux relatifs au déploiement d'un

réseau VPN comprenant plusieurs sites distants tout en garantissant une

qualité de service.

Mlle SLIMANOU Dehiat

[4], qui a travaillé sur le

thème : Mise en place d'une solution VPN sur pare-feu : Cas

d'étude : (( Entreprise Tchin-Lait(Candia)

», avait comme objectif dans son projet d'implémenter une solution

de sécurité garantissant l'interconnexion de deux réseaux

locaux de TCHIN-LAIT et d'offrir un accès distant aux ressources de

l'entreprise pour certains travailleurs, et ceux d'une manière fiable et

à moindre cout. Elle est arrivée à conclure que Le VPN

poste à site sous le protocole SSL a permis de renforcer la

sécurité d'un espace de travail à distance des

télétravailleurs de Tchin-Lait en protégeant les

données échangées entre l'employé distant et

l'entreprise en créant un tunnel qui crypte et sécurise le

trafic. De plus, cette technologie protège ses utilisateurs des pirates,

très présents sur les spots Wifi publics.

Notre travail se démarque de ceux de nos

prédécesseurs mais tout en apportant un plus du fait qu'il va

étudier et déployer un réseau MLPS /VPN afin de permettre

la rapidité dans le partage des données et de permettre la

création d'un VPN amélioré dans une entreprise multi-sites

: cas de la BCC/Kananga dont nous allons faire les amples détails dans

les lignes qui suivent.

0.5. Choix et intérêt du sujet

Vu les missions et les données que la BCC regorge en

sons sein, le but du présent travail est de la faire

bénéficier des avantages qu'offre la technologie MPLS, dans la

mesure où elle contribuera à la performance de ses réseaux

IP afin d'accélérer la transmission des informations et de

créer un réseau VPN garantissant la fiabilisation, l'optimisation

de la qualité de service ainsi que la disponibilité de son

réseau de transport, en vue de la rendre plus performant et

sécurisé qu'avant et servira de même aux futurs chercheurs

oeuvrant dans le domaine de réseaux coeurs de documentation

adéquate en vue de parfaire leurs études.

0.6. La méthodologie du travail

Un travail qui se veut scientifique doit être

mené conformément à une méthodologie

appropriée qui garantisse l'objectivité des résultats.

3 DENAGNON Franck, Mise en

place d'un VPN (site-to-site) au sein d'une

entreprise : Cas de la Soroubat (société de routes et

bâtiments), Mémoire inédit, Ecole Supérieure de

Génie Informatique (ESGI-Paris). 2017-2018.

4 Mlle SLIMANOU Dehia, Mise en place

d'une solution VPN sur pare-feu

Cas d'étude : Entreprise Tchin-Lait(Candia),

Mémoire inédit, Université de Bejaïa.

2016-2017.

Page 5 sur 109

Ainsi, la méthodologie se comprend comme un ensemble

des méthodes (démarches, techniques, procédés)

qu'utilisent les scientifiques pour produire des connaissances

[5]

Pour la réalisation de ce travail, nous avons eu

à recourir aux méthodes appuyées par les techniques pour

la récolte des données.

0.6.1. Les méthodes

Roger PINTO et Madeleine Grawitz définissent la

méthode comme un ensemble concret d'opérations mises au point

pour atteindre un ou plusieurs objectifs.[6]

0.6.1.1. La méthode historique

Elle est celle qui consiste pour le chercheur à

retracer l'évolution des faits ou des phénomènes sociaux

de l'origine à la situation actuelle. Elle nous a été

utile pour la présentation de la BCC/ DP Kananga et d'autres points ou

éléments qui l'ont nécessitée.

0.6.1.2. La méthode analytique et

statistique

Ces méthodes nous ont permis d'analyser

scientifiquement et d'une façon systématique toutes les

informations et données que nous avons eu à récolter

à la BCC/ DP Kananga, mais également de présenter les

données chiffrées dans des tableaux pour une meilleure

interprétation et synthèse.

0.6.1.3. Méthode descriptive

Par cette méthode, certains principes et concepts ont

été décrits tout simplement sans commentaire.

0.6.2. Les techniques

D'après LACOSTE DU JARDIN cité par MWILO MWIHI,

la technique est une démarche suivie par un chercheur pour exprimer les

résultats de sa recherche.[7] 0.6.2.1. La technique

documentaire

Elle est celle qui consiste en la consultation des documents

écrits et numériques tels que : les ouvrages, publications,

travaux antérieurs,...

Elle nous permettra de recueillir certaines informations

contenues dans diverses sources se rapportant à notre sujet.

0.6.2.2. La technique d'interview

Madeleine Grawitz présente l'interview comme un

procédé d'investigation utilisant un processus de communication

verbale ou écrite pour recueillir les informations en relation avec le

but fixé. [8]

5 R. QUIVY et L.V CAMPENHOUNDT, manuel

de recherche en sciences sociales, 2è édition,

Dunod, Paris, 1988, P.90

6 R. PINTO et M. Grawitz, Lexique des

sciences sociales, éd. Dalloz, Paris, 1971, P.289

7 MWILO MWIHI, cours de méthodes

de recherche en sciences sociales, FSEG, UOB, 2010-2011

8 R. PINTO et M. Grawitz, Lexique des

sciences sociales, éd. Dalloz, Paris, 1971, P.289

Page 6 sur 109

Il s'agit des entretiens que nous avons eu à effectuer

auprès des gestionnaires de la BCC/DP de Kananga et à ses clients

pour certains points auxquels cette technique en valait la peine.

0.6.2.3. Technique d'Observation directe

Cette technique de premier ordre dans les recherches

méthodologiques, nous a permis d'entrer en contact avec le milieu

d'étude afin d'y recueillir les données nécessaires

à l'enquête.

0.7. Délimitation du sujet

Du point de vue spatial, notre travail a porté sur la

BCC/DP de

Kananga.

Dans le temps, notre recherche s'est étalée sur

une période d'un an c'est-à-dire de la période allant de

2021 à 2022.

0.8. Difficultés rencontrées

Comme nous le savons tous, nul ne réussit un travail

scientifique sans affronter les difficultés et les risques se rapportant

à ce travail.

Partons même de l'adage des éminents psychologues

qui dit « l'activité automatique appelée habitude est

d'office acquise par apprentissages, erreurs et répétitions

». C'est-à-dire qu'en fait des nombreuses difficultés que

nous appelons même blocage, nous ont secoués tout au long de la

réalisation de ce travail.

Des difficultés n'ont pas manqué, on peut citer

entre autres :

? La disponibilité des agents qui prennent les

décisions dans le service technique pour la réalisation

d'interview. Cette dernière situation nous a obligé à nous

contenter des entretiens informels que nous avons pu avoir avec quelques

spécialistes ;

? La carence des données fiables et actuelles dans

certains documents, accentuée par la réticence de certains agents

qui hésitaient de nous livrer le secret de l'entreprise, le chercheur

étant considéré comme un espion ;

? Le non parcours de certains ouvrages qui devraient nous

aider suite au problème de temps ;

? La recherche non suffisant et quelquefois difficile car

étant tout d'abord obligé de participer aux cours

programmés et examens ;

? Le problème d'ordre financier dans

l'élaboration de ce travail, car il a été coûteux

comme d'aucun peut le croire.

0.9. Présentation sommaire

Hormis l'introduction générale et la conclusion,

notre travail s'articule autour de quatre (4) chapitres :

Le premier est théorique, il est subdivisé en

deux parties dont nous donnons sommairement le contenu ci-dessous :

La première partie est dédiée aux

généralités sur le réseau d'Entreprise. Puis dans

la seconde nous nous intéressons à la Sécurité

Informatique.

Page 7 sur 109

Le deuxième chapitre est destiné aux notions

fondamentales sur le réseau VPN/MPLS.

Le troisième consiste à présenter le lieu

d'étude et à étudier les moyens existants de son

réseau informatique et ceux que nous avons choisi de mettre en oeuvre

pour la concrétisation de la solution proposée.

Le quatrième et le dernier, comme la théorie

n'étant jamais suffisante à elle seule pour convaincre, il sera

consacré au déploiement d'un réseau VPN suivi d'une

évaluation financière du projet.

Enfin, notre mémoire s'achève avec une conclusion

générale résumant les connaissances acquises durant la

réalisation du projet ainsi que les perspectives.

Page 8 sur 109

CHAPITRE I : GENERALITES SUR LE RESEAU D'ENTREPRISE

ET

SECURITE INFORMATIQUE

0. Introduction [9j

Le réseau informatique est la colonne vertébrale

des échanges de données informatiques d'une entreprise. En effet,

les données d'entreprise doivent circuler entre les utilisateurs et les

lieux de stockage. Les lieux de stockages sont notamment : les serveurs locaux,

les serveurs Cloud..., tout en restant en sécurité à

l'abri des menaces.

I.1.

I. Comment fonctionne l'informatique en

entreprise

I.1. Un réseau en entreprise, pour quoi faire

?

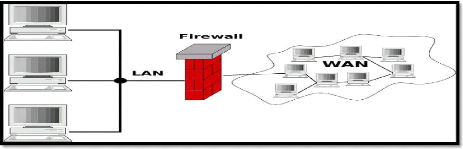

Figure I.1 : Un réseau

d'entreprise

Réseau d'entreprise

I.2.1. Définition

Le réseau d'entreprise permet de relier chaque

ordinateur entre eux via un serveur qui va gérer l'accès à

l'Internet, les e-mails, les droits d'accès aux documents

partagés et le travail collaboratif.

Chaque utilisateur du réseau se connecte avec un nom

d'utilisateur et un mot de passe et est authentifié par le serveur.

L'utilisateur peut accéder à ses données et

au partage de fichiers.

Le réseau en entreprise

permet à l'entreprise de centraliser ses données, les

sécuriser et de travailler en équipe de manière

productive. Dans ce chapitre nous voulons présenter le schéma

type d'un réseau d'entreprise et ses

différents rôles.

I.2.2. Schéma type d'un réseau

d'entreprise

Dans une entreprise, il existe une hiérarchie au niveau

des employés. C'est la même chose au niveau des

ordinateurs : l'un des ordinateurs va jouer le

rôle du patron, on l'appelle le serveur

d'entreprise. C'est une machine plus puissante que les autres et

qui a beaucoup de responsabilités. Ce serveur est

généré pour le service des systèmes

d'information (SSI) ou service informatique. La personne en

charge de ce serveur est l'administrateur et il est

le seul à avoir accès à la salle des serveurs.

9Tirée de

https://cours-inforlatique-gratuit.fr/cours/réseau-informatique-en-entreprise/

Consulté le 27 Mai 2022 à 13H 04'

Page 9 sur 109

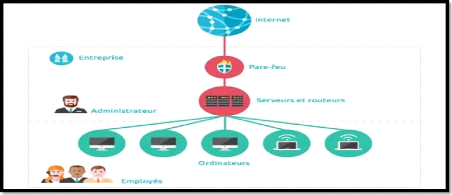

Figure I.2.2 : Le schéma type d'un

réseau d'entreprise

Le serveur est au centre de la configuration d'un

réseau d'entreprise. Tous les ordinateurs de l'entreprise y sont

reliés. Les baies de stockage permettent la sauvegarde des

données informatiques et sont gérées par le serveur.

Souvent le serveur est présent en double : le

deuxième prend le relai si le premier venait à lâcher. Ils

sont stockés dans une pièce climatisée car ils

génèrent beaucoup de chaleur.

Les petites structures n'ont pas forcément de serveur

car cela représentent un coût non négligeable en

matériel et maintenance. Mais certaines petites entreprises ont tout de

même au moins un système de sauvegarde de données.

I.3. Les rôles du serveur et du réseau

d'entreprise

I.3.0. Serveur

I.3.1. Définition

Le serveur en entreprise est un ordinateur plus puissant qui

va s'occuper du partage des fichiers, de faire des sauvegardes des

données régulièrement, d'autoriser ou non l'accès

à un ordinateur au réseau d'entreprise, gérer les e-mails,

la connexion Internet et la sécurité informatique. Les serveurs

sont souvent stockés dans une pièce dédiée et

ventilée, dont l'accès est restreint à l'administrateur.

On peut considérer le serveur comme le patron des ordinateurs de

l'entreprise.

Comme nous l'avons constaté et compris, le serveur a un

rôle essentiel dans le réseau d'entreprise, que

ce soit pour le partage, la communication, le partage, la

sécurité et la productivité.

Nous allons faire voir quels sont les rôles que peut

jouer un serveur en entreprise.

I.3.2. Rôle de

sécurité

La sécurité est très importante parce que

les données d'une entreprise sont privées et ne doivent pas

tomber à la portée de tous, le serveur doit protéger

l'entreprise des intrusions extérieures via

Internet. Il ne laisse pas n'importe qui accéder au

réseau, seules les personnes autorisées peuvent le faire. Le

serveur est équipé d'un pare-feu qui

repousse les intrusions et d'un antivirus qui permet

de se prémunir contre les attaques venant d'Internet.

Page 10 sur 109

I.3.3. Rôle de protection des données et

sauvegardes

Le serveur, a pour rôle de

sauvegarder en continu les données générées par

l'entreprise. Si un employé efface par erreur un document, ou qu'il y a

un dysfonctionnement d'un ordinateur, le serveur est en mesure de

rétablir le fichier perdu.

Les documents sont parfois sauvegardés en plusieurs

exemplaires et à plusieurs dates ce qui permet de

récupérer un document datant de plusieurs jours en arrière

en cas de besoin.

I.3.4. Gestion de la connexion à Internet et

filtrage des sites

Le serveur reçoit et gère la connexion à

Internet, qu'il distribue aux employés selon leurs autorisations. Le

serveur peut également filtrer les sites afin

que les employés n'aillent pas visiter n'importe lequel pendant les

heures de travail.

I.3.5. Gestion des utilisateurs et autorisation

d'accès au réseau

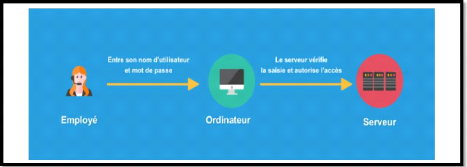

Chaque employé possède un compte

sur mon ordinateur sécurisé par un mot

de passe (les identificateurs leurs sont communiqués

à leur arrivée dans l'entreprise par le service technique ou

informatique). Lorsque l'ordinateur s'allume le nom d'utilisateur et le mot de

passe sont demandés par le serveur.

C'est lui qui s'occupe d'authentifier l'utilisateur et lui

autoriser l'accès à son poste de travail. Nous allons voir ceci

en détails dans le prochain point.

Figure I.3.5. : Le serveur gère les

utilisateurs du réseau et contrôle leur connexion I.3.6.

Gestion des mails, des agendas partagés, des contacts

partagés

Le serveur gère également l'arrivée et

l'envoi d'e-mails. Il possède un filtre anti-spam lui

permettant de filtrer le courrier indésirable. Dans certains cas le

serveur gère aussi les agendas de chaque employé, les agendas

communs (ce qui permet de caler une réunion facilement à toute

son équipe) et avoir un carnet d'adresses complet de l'entreprise.

I.3.7. Partage de ressources, documents et

amélioration de la productivité.

Le serveur va également mettre à disposition des

employés des dossiers partagés, accessibles à certains et

pas à d'autres, selon le poste de l'employé.

Par exemple le service comptabilité pourra mettre en

commun les résultats financiers, tableaux de calculs et documents sur

lesquels plusieurs personnes travaillent en collaboration.

Ce dossier sera accessible seulement par le service

comptabilité et la direction par exemple mais pas les autres, par mesure

de confidentialité.

Page 11 sur 109

Chaque service pourra avoir son propre dossier partagé. Le

secrétariat pourra avoir un dossier partagé avec tous les

employés pour mettre à leur disposition des documents types,

notes de frais

Le serveur peut également installer des logiciels sur les

ordinateurs du réseau et gérer les licences

d'utilisation.

I.3.8. Assistance à distance

Lorsqu'un employé a un problème informatique, il

prend contact avec le service des systèmes d'information.

Une personne va prendre le contrôle de l'ordinateur

à distance afin de le dépanner, lui épargnant un

déplacement.

Figure I.3.8. : Le service informatique peut vous

assister à distance !

Lorsque ça arrivera, votre souris commencera à

bouger toute seule. Ne vous inquiétez pas !

I.4. Accéder à votre Poste de

Travail

I.4.1. Ouverture d'une session utilisateur

Lorsque vous allumez votre ordinateur, il vous faudra indiquer

votre nom d'utilisateur et votre mot de

passe, afin de vous authentifier auprès du serveur

et ainsi accéder à vos données et

logiciels.

Prenons par exemple Mr Jean Dupont qui arrive dans une

nouvelle entreprise (BCC). Le service des systèmes d'information

(service technique pour la BCC) lui donne son accès :

? Nom d'utilisateur : jdupont ;

? Mot de passe : 4321azerty.

Il entre ces informations lorsque Windows lui

les demande au démarrage, elles sont alors envoyées au

serveur qui vérifie leur validité et donne

l'accès à ce monsieur à son bureau Windows

pour lui permettre de travailler (ouvrir son logiciel de messagerie,

écrire des documents et autres).

D'ailleurs dans beaucoup de cas, les données ne sont pas

stockées sur l'ordinateur mais directement sur le serveur, elles

deviennent accessibles lorsque vous êtes connecté.

L'avantage est qu'en cas de vol de l'ordinateur, les

données ne se trouvent pas dessus et sont donc inaccessibles à

une personne malveillante.

I.4.2. Verrouillage de la saison

Au bout certain moment d'activité, l'ordinateur passe

automatiquement en veille (représente souvent par un

écran de veille animé).

Lorsque vous bougez votre souris, l'ordinateur sort de sa

veille et par sécurité demande à nouveau de taper le mot

de passe.

Page 12 sur 109

En entreprise vous êtes responsable les données

que vous traitez, prenez bien l'habitude de verrouiller votre session.

I.5. Attention

Cela évite à quelqu'un d'indésirable ou

à un collègue d'accéder à votre compte pendant

votre absence.

Lorsque vous prenez une pause ou que vous partez en

réunion, il est préférable de verrouiller manuellement

votre session utilisateur.

Exemple d'utilisation d'agenda partagé

Le réseau d'entreprise vous permet de

travailler de manière collaborative avec vos collègues :

étudier des documents en même temps, partager des ressources et

vos agendas.

Dans l'agenda d'entreprise partagé, vous pouvez d'un

d'oeil comparer les plannings de collègues et leur proposer une

réunion dans un créneau libre, le logiciel vous aidant à

trouver le meilleur emplacement possible. Cela permet de gagner du temps et

éviter des maux de têtes à organiser une réunion

dans des plannings toujours chargés.

Vos collègues pourront soit accepter la réunion,

soit proposer un nouveau créneau. Pratique non ?

Signalant qu'il y a beaucoup d'autres applications de ce

genre offertes par un réseau d'entreprise.

I.6. Les lecteurs réseau

I.6.1. Lecteur réseau

Une fois connecté à votre session, le

serveur vous donne accès à vos dossiers de

travail en plus d'accéder votre bureau

Windows.

Dans une majorité de cas, le serveur vous connecte

à un (ou plusieurs) lecteur réseau, disponible

depuis l'icône Ordinateur (Poste de Travail

sur Windows XP).

I.6.2. Définition

Le lecteur réseau est une icône située

dans le dossier Ordinateur et qui permet d'accéder à un dossier

du serveur en entreprise. Généralement un lecteur,

enregistrées et sauvegardées sur le serveur et d'autres lecteurs

sont configurés pour partager des documents en fonction de vos

droits.

Chaque entreprise fonctionne à sa manière avec les

lecteurs réseau, nous allons donner un exemple.

I.6.3. Rappel de l'icône ordinateur-Ce PC

(anciennement Poste de Travail

Pour rappel, l'icône Ordinateur va

afficher les différents disques durs, lecteurs CD/DVD, carte

mémoire... En entreprise il affiche également les lecteurs

réseaux, chaque lecteur proposera sa propre lettre (par exemple J :).

Accédez à l'icône Ordinateur en

double-cliquant, ou alors choisissez « Ordinateur » dans le

menu démarrer.

Depuis Windows 10 il faudra cliquer sur

l'explorateur de fichiers dans la barre des tâches :

I.6.4. Exemple pratique

Un lecteur réseau vous permet donc d'accéder

à un emplacement du serveur. Imaginons une grande entreprise comme la

BCC (comptabilité, technique, secrétariat, opérations

bancaires, analyse et supervision...).

Page 13 sur 109

Par exemple le lecteur Z : sera votre dossier privé sur

le serveur, contenant tous vos documents de travail. Chaque employé

authentifié a son ordinateur un Z : mais pour chacun il mène

à ses propres données.

Astuce

Dans le cas sous examen on stocke tous les documents

directement dans Z : et pas sur le bureau ou dans le dossier Mes documents.

Un lecteur Y : sera utilisé par exemple pour partager

les documents avec toute la société.

Un lecteur Y : sera utilisé seulement par le service

technique (et donc si vous êtes au service technique vous et vos

collègues seulement y auront accès).

Pour un employé du secrétariat le lecteur Z :

sera son propre dossier personnel et elle ne verra pas le lecteur X : mais

lecteur X : mais le lecteur W : « secrétariat » par

exemple.

I.7. Installation du réseau d'entreprise [10]

I.7.1. Conseils

Figure I.7.1. : Installation du réseau

d'entreprise

L'installation d'un réseau d'entreprise informatique doit

répondre à un

besoin défini en amont en fonction des contraintes

suivantes :

y' Nombre d'utilisateurs ;

y' Volume des données à échanger ;

y' Besoin de mobilité des utilisateurs ;

y' Lieu de stockage des données ;

y' Fonctionnement des applications métiers ;

y' Besoin en termes de sécurité ;

y' L'implantation des locaux.

En fonction de ces contraintes, votre prestataire devra

s'adapter au

mieux et répondre à vos besoins.

I.7.2. Eléments importants à prendre en compte

dans l'installation d'un réseau

informatique

1. Le coeur du réseau

Le coeur du réseau est formé

d'éléments matériels appelés Switchs ou

commutateurs.

10 Tirée de

https://www.misco.fr/blog/installer-son-reseau-d-entreprise/

Consulté le 27 Juin 2022 à 13H 00'

Page 14 sur 109

Le Switch permet de relier les différents composants du

réseau informatique entre eux, sur la norme Ethernet. Le standard est

actuellement la version gigabit, permettant de faire passer un milliard de bits

par seconde par port.

Cependant dès aujourd'hui, la version 10 gigabit tend

à se démocratiser, notamment pour les serveurs. Cette

augmentation des bits permet de répondre aux besoins croissants

liés aux nouveaux usages : Visio, échanges d'images, de

vidéos, etc...

Ces Switchs permettent d'obtenir des hauts niveaux de service

grâce à des matériels redondants, ou « stackés

», évitant ainsi les coupures de production.

Ils permettent également de segmenter en réseaux

virtuels (ou VLANs) le réseau d'entreprise pour des questions de

sécurité.

1. Le pare-feu

Un pare-feu ou firewall en anglas, est un système

permettant de protéger des intrusions un ordinateur ou un réseau

d'ordinateurs. Ce système de sécurité, placé en

coupure du réseau, filtre les paquets de données

échangés entre la partie interne et la partie externe du

réseau d'entreprise et donc critique dans la gestion de la

sécurité du réseau d'entreprise.

En effet chaque ordinateur connecté à internet

est susceptible d'être victime d'une attaque informatique. Il est donc

nécessaire pour les entreprises possédant un réseau

informatique connecté à Internet de se protéger des

intrusions réseau, en installant un dispositif de protection, un

pare-feu.

Le choix du pare-feu doit se faire sur plusieurs

critères :

? Nombre d'utilisateurs sur le réseau interne ;

? Volume des flux devant transiter vers et depuis Internet ;

? Qualité de la protection du réseau interne

fournie ;

? Rapport qualité-prix de la solution ;

? Pérennité de la solution.

2. Le Wifi

Il s'agit d'une technologie de transmission Haut-Débit

sans fil qui utilise les ondes radio, selon la norme IEEE 802.11, qui est le

standard international décrivant les caractéristiques d'un

réseau local sans fil (WLAN). L'intérêt de cette

technologie est de permettre un accès en mobilité au sein de

l'entreprise : pour des terminaux mobiles, des ordinateurs portables, etc...

Afin de générer un réseau sans fil

d'entreprise, la mise en place de bornes wifi est nécessaire et les

équipements sans fil. Pour améliorer l'administration et

faciliter le déploiement de ce type de solution, le recours à une

console d'administration est à privilégier : soit via une console

web, soit via un contrôleur wifi, présent au sein d'une

société.

Une fois mis en place, il est nécessaire de

sécurisé le réseau sans fil d'entreprise et notamment par

des mécanismes d'authentification, mais également de chiffrement

et de supervision.

En ce jour, les matériels permettent d'atteindre des

débits théoriques de 450 Mbits/s.

3. L'accès à Internet

Aujourd'hui, aucune entreprise ne peut plus se passer d'un

accès à Internet et la performance de ce lien devient primordiale

pour les entreprises, autant que sa pérennité.

Page 15 sur 109

En effet les usages liés au web ont explosé

ces dernières années : de la classique

navigation web, une entreprise peut également effectuer de

la visiophonie,

héberger ses données dans le Cloud ou encore

réaliser ses sauvegardes à l'extérieur.

Le choix du ou des liens Internet d'une entreprise doit se faire

en

fonction de plusieurs critères :

? Volume e données à échanger ;

? Besoin de redondance ;

? Localisation des données de l'Entreprise (Interne-Cloud)

;

? Rapport qualité-prix ;

? Temps de rétablissement garanti.

D'où l'importance du choix du lien Internet pour les

entreprises.

I.8. Sécurité réseaux

[11]

I.8.0. Introduction

De nos jours, l'utilisation de l'internet n'est plus

sûre. Souvent les transmissions de données ainsi que les sites web

ne sont pas protégés et sont vulnérables aux attaques des

cybers criminels. La sécurité d'un réseau est un niveau de

garantie pour que l'ensemble des machines fonctionnent d'une façon

optimale.

Dans ce chapitre, nous allons présenter les attaques

les plus fréquentes et les notions de sécurité

informatique.

I.8.1. Définition & contexte

d'études

La sécurité informatique c'est

l'ensemble des moyens mis en oeuvre pour réduire la

vulnérabilité d'un système contre les menaces

accidentelles ou intentionnelles. L'objectif de la sécurité

informatique est d'assurer que les ressources matérielles et/ou

logiciels d'un parc informatique sont uniquement utilisées dans le cadre

prévu et par des personnes autorisées.

Il convient d'identifier les exigences fondamentales en

sécurité informatique, qui caractérisent ce à quoi

s'attendent les utilisateurs de systèmes informatiques au regard de la

sécurité :

? La confidentialité : seules les personnes

habilitées doivent avoir accès aux données. Toute

interception ne doit pas être en mesure d'aboutir, les données

doivent être cryptées, seuls les acteurs de la transaction

possèdent la clé de compréhension ;

? La disponibilité : il faut s'assurer du bon

fonctionnement du système, de l'accès à un service et aux

ressources à n'importe quel moment. La disponibilité d'un

équipement se mesure en divisant la durée durant laquelle cet

équipement est opérationnel par la durée durant laquelle

il aurait dû être opérationnel ;

? La non-répudiation : une transaction ne peut

être niée par aucun des correspondants. La non-répudiation

de l'origine et de la réception des données prouve que les

données ont bien été reçues. Cela se fait par le

biais de certificats numériques grâce à une clé

privée ;

11 Prof. Dr. JEAN PEPE BUANGA, Notes de

Cours de Sécurité Informatique, L1 Informatique, UNIKAN,

2021-2022

Page 16 sur 109

? L'authentification : elle limite l'accès aux

personnes autorisées. Il faut s'assurer de l'identité d'un

utilisateur avant l'échange de données.

Bref, on assure la sécurité d'un système

entier à la sécurité du maillon le plus faible. Ainsi, si

tout un système est sécurisé techniquement mais que le

facteur humain, souvent mis en cause, est défaillant, c'est toute la

sécurité du système qui est remise en cause.

I.8.2. Les techniques d'attaques

? Attaque contre la communication

Est un type d'attaque contre la confidentialité, qui

consiste à accéder aux informations transmises ou

stockées, l'information n'est pas altérées par celui qui

en prélève une copie. Ces attaques sont donc indétectables

par le système et peuvent seulement être réparées

par des mesures préventives.

? Interposition

Ce type consiste à tromper les mécanismes

d'authentification pour ce faire passer pour un utilisateur (personne disposant

des droits dont on a besoin) pour compromettre la confidentialité,

l'intégrité ou la disponibilité (l'IP Spoofing qui est un

vol d'adresse IP).

? Coupure

Est un accès avec modification des informations

transmises sur des communications, il s'agit donc d'une attaque contre

l'intégrité.

I.9. Les types d'attaques

1) Les attaques logicielles

? Les virus

Les Virus informatiques (appelés véritablement

« CPA ou Code Parasite « autopropageable » sont des codes qui

ont la particularité : de s'auto reproduire, d'infecter (contaminer),

d'activer et d'altérer ou même détruire le fonctionnement

du système ou de l'information stockée.

? Les vers

Un ver est un programme indépendant, qui se copie d'un

ordinateur en un autre ordinateur.

La différence entre un ver et un virus est que le ver

ne peut pas se greffer à un autre programme donc l'infecter.

Il va simplement se copier via un réseau ou internet,

ordinateur en ordinateur. Ce type de réplication peut donc non seulement

affecter un ordinateur, aussi dégrader les performances du réseau

dans une entreprise.

? Le cheval de Troie

Un cheval de Troie ou trojen n'est ni un ver ni un virus, par

ce qu'il ne se reproduit pas. Un trojen s'introduit sur une machine dans le but

de détruire ou de récupérer des informations

confidentielles sur celle-ci. Généralement il est utilisé

pour créer une porte dérobée sur l'hôte

infecté afin de mettre à disposition d'un pirate un accès

à la machine depuis internet.

Les opérations suivantes peuvent être

effectuées par intermédiaire d'un cheval de Troie :

? Récupération des mots de passe grâce

à keylogger ;

? Administration illégale à distance d'un

ordinateur ;

Page 17 sur 109

? Relais utilisé par les pirates pour effectuer des

attaques ;

? Serveur de spam (envoi en masse des e-mails) ;

? L'écoute du réseau (sniffing).

Grâce à un logiciel appelé `sniffer', il

est possible d'intercepter toutes les trames que notre carte reçoit et

qui ne nous sont pas destinées.

Si quelqu'un se connecte par internet par exemple à ce

moment-là, son mot de passe transitant en clair sur le net .il sera

aisé de lire et c'est facile de savoir à tout moment quelles

pages web regardent les personnes connectées au réseau.

2) Autres attaques

? Attaque par déni de service (dos dinial of

service)

Est un type d'attaque visant à rendre indispensable

pendant un temps indéterminé les services aux ressources d'une

organisation. Il s'agit la plupart de temps d'attaques à l'encontre des

serveurs d'une entreprise, afin qu'il ne puisse être utilisés et

consultés.

Le principe de ces attaques consiste à envoyer des

paquets IP ou des données de grande taille afin de provoquer une

saturation ou un état instable des machines victimes et de les

empêcher ainsi d'assurer les services réseau qu'elles

proposent.

? Attaque de l'homme de milieu

Consiste à faire passer les échanges

réseaux entre deux systèmes par le biais d'un troisième,

sous contrôle d'un pirate. Ce dernier peut transformer à sa

façon les données volées, tout en masquant à chaque

acteur de l'échange la réalité de son interlocuteur.

? Balayage de port

C'est une technique servant à chercher les ports

ouverts sur un serveur de réseau. Elle est utilisée par les

administrateurs des systèmes informatiques pour contrôler la

sécurité des serveurs de leurs réseaux .la même

technique aussi utilisée par les pirates pour trouver les failles dans

les systèmes informatiques. Un balayage de port effectué sur un

système tiers est généralement considéré

comme une tentative d'intrusion.

? Usurpation d'adresse IP (IP Spoofing)

C'est une technique qui consiste à envoyer des paquets

IP en utilisant une adresse IP qui n'a pas été attribuée

à l'expéditeur, cette technique permet au pirate d'envoyer des

paquets anonymement.

? Le craquage de mot de passe

Cette technique consiste à essayer plusieurs mots de

passe afin de trouver le bon. Elle peut s'effectuer à l'aide d'une liste

des mots de passe les plus courants (et de leur variantes), ou par la

méthode de brute force (toutes les combinaisons sont essayées

jusqu'à trouver la bonne), cette technique longue, souvent peut utiliser

à moins de bénéficier de l'appui d'un très grand

nombre de machines.

Pour remédier à cela une sécurité

a été établée afin de protéger les

données, les informations circulant sur le réseau.

? La sécurité est l'ensemble des moyens mis en

oeuvre pour réduire la vulnérabilité d'un système

informatique contre les menaces accidentelles ou intentionnelles auxquelles il

peut être confronté. En d'autres mots, c'est l'ensemble des

techniques qui assurent que les

Page 18 sur 109

ressources du système d'information (matérielles

ou logicielles) d'une organisation sont utilisées uniquement dans le

cadre où il est prévu qu'elles le soient.

Les exigences fondamentales de la sécurité

Informatiques se résument

à assurer :

> La disponibilité : L'information sur le

système doit être toujours disponible aux personnes

autorisées.

> La confidentialité : L'information sur le

système ne doit être diffusée qu'aux personnes

autorisées.

> L'Intégrité : L'information sur le

système ne doit pouvoir être modifiée que par les personnes

autorisées.

II.10. Les méthodes de protection

? Antivirus :

Logiciel permettant de détecter et de supprimer les

virus informatique sur n'importe quels types de stockage (disque dur,

disquette, CD-ROM...). Pour être efficace ce type de logiciel demande une

mise à jour très fréquente au cours desquelles il

mémorise les nouvelles formes de virus de circulation.

? La cryptographie

Est un ensemble de technique permettant de transformer les

données dans le but de cacher leur contenu, empêcher leur

modification ou leur utilisation illégale. Ceci permet d'obtenir un

texte, en effectuant des transformations inverse (ou encre des algorithmes de

déchiffrement).

Désormais, elle sert non seulement à

préserver la confidentialité des données mais aussi

à garantir leur intégrité et leur authenticité.

La taille des clés de chiffrement dépend de la

sensibilité des données à protéger. Plus ces

clés sont longues plus le nombre de possibilités de les

déchiffrer important, par conséquent il sera difficile de devenir

la clé.

I.11. Les algorithmes de chiffrement se divisent en deux

catégories :

> Chiffrement symétrique :

Dans ce cas de chiffrement l'émetteur et le

récepteur utilisent la même clé secrète qu'ils

appliquent à un algorithme donné pour chiffrer ou

déchiffrer un texte.

Ce cryptage à un inconvénient puisqu'il faut que

les deux parties possèdent la clé secrète, il faut donc la

transmettre d'un bout à l'autre, ce qui risque sur un réseau non

fiable comme internet car la clé peut ainsi être

interceptée.

> Chiffrement asymétrique

Ces systèmes se caractérisent par la

présence d'une entité pour chaque interlocuteur désirant

communiquer des données. Chaque interlocuteur possède une

bi-clé ou couple de clés calculées l'une en fonction de

l'autre.

Une première clé, visible appelée

clé publique est utilisée pour chiffrer un texte en clair.

Une deuxième clé, secrète appelée

clé privée est connu seulement par le destinataire, qui est

utilisé pour déchiffrer un texte.

Page 19 sur 109

? Le pare -feu (firewall)

C'est un système permettant de protéger un

ordinateur ou un réseau d'ordinateurs des intrusions provenant d'un

réseau tiers (internet).

Le pare feu est un système permettant de filtrer les

paquets de données échangés avec le réseau, il

s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces

réseau suivante :

? Une interface pour le réseau à protéger

(réseau interne)

? Une interface pour le réseau externe

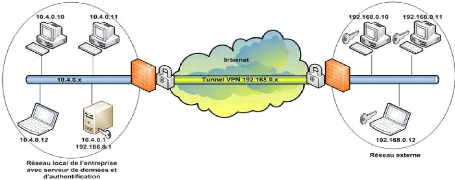

Figure I.11. : Pare-feu

Le système firewall est un système logiciel ou

matériel, constituant un intermédiaire entre le réseau

local (ou la machine local) et un ou plusieurs réseaux externes. Il est

possible de mettre un système pare-feu sur n'importe quelle machine et

avec n'importe quel système pourvu que : La machine soit suffisamment

puissante pour traiter le trafic, Le système soit

sécurisé, Aucun autre service que le service de filtrage de

paquets ne fonctionne sur le serveur.

? Le fonctionnement de pare-feu :

Un système pare-feu contient un ensemble de

règles permettant : D'autoriser la connexion (allow), de bloquer la

connexion (deny), de rejeter la demande de connexion sans avertir

l'émetteur (drop).

L'ensemble de ces règles permet de mettre en oeuvre une

méthode de filtrage dépendant de la politique de

sécurité adoptée par l'entité. On distingue

habituellement deux types de politiques de sécurité permettant :

Soit d'autoriser uniquement la communication ayant explicitement

autorisées, soit d'empêcher les échanges qui ont

été explicitement interdites.

La première méthode est plus sure, mais elle

impose toutes fois une définition précise et contraignante des

besoins en communication.

? Les VLAN (virtual Area Network)

Un VLAN permet de créer des domaines de diffusion

(domaine de broadcaste) gérer par les commutateurs indépendamment

d'emplacement où se situent les noeuds, ce sont des domaines de

diffusion gérer logiquement.

? Le NAT (Network Address Translation)

Dans les entreprises de grandes tailles, différent

réseaux interconnecté peuvent utiliser les même adresse IP.

Pour que la communication soit possible entre noeuds des deux

côtés, il est nécessaire de modifier les

références de l'émetteur de paquets afin qu'il n'y ait pas

de conflits et que la transmission soit fiable.

Page 20 sur 109

Des équipements de translation d'adresse NAT (Network

Address Tranlation) sont chargés d'adopter cette fonctionnalité.

Ils permettent le changement d'une adresse IP par une autre

Trois types d'adresse sont possibles :

? La translation de port PAT (Port Address Traslation), joue

sur une allocation dynamique des ports TCP ou UDP, en conservant l'adresse IP

d'origine.

? La conversion dynamique d'adresses (NAT dynamique) change

à la volée d'adresse IP par rapport à une externe

disponible dans une liste.

? La conversion statique d'adresse (NAT statique), effectue

également un changement d'adresse IP, mais une table est maintenue,

permettant à une adresse IP interne de toujours être

remplacée par la même adresse IP externe.

> Les ACL (Acces control list)

Les listes de contrôle d'accès ont pour objectif

de disposer d'une fonction de filtrage prenant en compte l'historique des

connexions en cours, afin de ne pas accepter du trafic qui n'aurait pas

été demandé à partir d'une zone précise du

réseau.

Les ACL sembles avoir toujours existé sur les routeurs

et rares sont les configurations ou elles n'apparaissent pas. Elles servent

principalement au filtrage des paquets sur les interfaces physiques.

? Pfsens est un routeur/pare-feu open source

basé sur le système d'exploitation Free

BSD, qui peut être installé sur un simple

ordinateur personnel comme sur

un serveur.

Il a pour particularité de gérer nativement les

VLAN et dispose de très nombreuses fonctionnalités tels que faire

un VPN ou portail captif.

Voici l'architecture avec laquelle peut être

utilisé le pfsens :

? Les principes de fonctionnement de Pfsense

Pfsense offre une multitude de fonctionnalités

intéressantes comme par

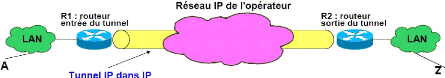

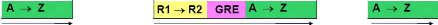

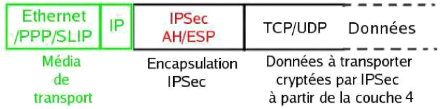

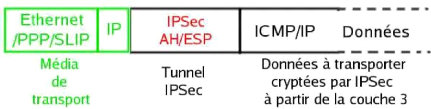

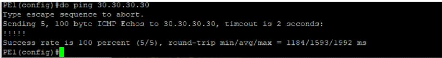

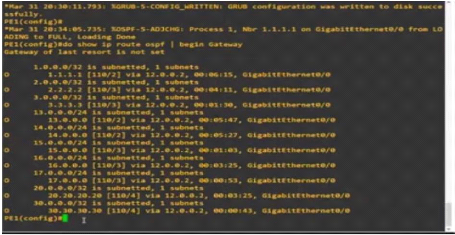

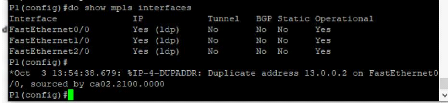

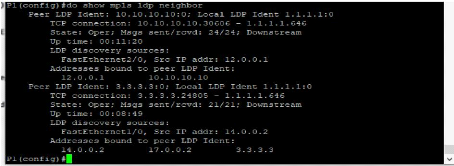

exemple :