I.8.0. Introduction

De nos jours, l'utilisation de l'internet n'est plus

sûre. Souvent les transmissions de données ainsi que les sites web

ne sont pas protégés et sont vulnérables aux attaques des

cybers criminels. La sécurité d'un réseau est un niveau de

garantie pour que l'ensemble des machines fonctionnent d'une façon

optimale.

Dans ce chapitre, nous allons présenter les attaques

les plus fréquentes et les notions de sécurité

informatique.

I.8.1. Définition & contexte

d'études

La sécurité informatique c'est

l'ensemble des moyens mis en oeuvre pour réduire la

vulnérabilité d'un système contre les menaces

accidentelles ou intentionnelles. L'objectif de la sécurité

informatique est d'assurer que les ressources matérielles et/ou

logiciels d'un parc informatique sont uniquement utilisées dans le cadre

prévu et par des personnes autorisées.

Il convient d'identifier les exigences fondamentales en

sécurité informatique, qui caractérisent ce à quoi

s'attendent les utilisateurs de systèmes informatiques au regard de la

sécurité :

? La confidentialité : seules les personnes

habilitées doivent avoir accès aux données. Toute

interception ne doit pas être en mesure d'aboutir, les données

doivent être cryptées, seuls les acteurs de la transaction

possèdent la clé de compréhension ;

? La disponibilité : il faut s'assurer du bon

fonctionnement du système, de l'accès à un service et aux

ressources à n'importe quel moment. La disponibilité d'un

équipement se mesure en divisant la durée durant laquelle cet

équipement est opérationnel par la durée durant laquelle

il aurait dû être opérationnel ;

? La non-répudiation : une transaction ne peut

être niée par aucun des correspondants. La non-répudiation

de l'origine et de la réception des données prouve que les

données ont bien été reçues. Cela se fait par le

biais de certificats numériques grâce à une clé

privée ;

11 Prof. Dr. JEAN PEPE BUANGA, Notes de

Cours de Sécurité Informatique, L1 Informatique, UNIKAN,

2021-2022

Page 16 sur 109

? L'authentification : elle limite l'accès aux

personnes autorisées. Il faut s'assurer de l'identité d'un

utilisateur avant l'échange de données.

Bref, on assure la sécurité d'un système

entier à la sécurité du maillon le plus faible. Ainsi, si

tout un système est sécurisé techniquement mais que le

facteur humain, souvent mis en cause, est défaillant, c'est toute la

sécurité du système qui est remise en cause.

I.8.2. Les techniques d'attaques

? Attaque contre la communication

Est un type d'attaque contre la confidentialité, qui

consiste à accéder aux informations transmises ou

stockées, l'information n'est pas altérées par celui qui

en prélève une copie. Ces attaques sont donc indétectables

par le système et peuvent seulement être réparées

par des mesures préventives.

? Interposition

Ce type consiste à tromper les mécanismes

d'authentification pour ce faire passer pour un utilisateur (personne disposant

des droits dont on a besoin) pour compromettre la confidentialité,

l'intégrité ou la disponibilité (l'IP Spoofing qui est un

vol d'adresse IP).

? Coupure

Est un accès avec modification des informations

transmises sur des communications, il s'agit donc d'une attaque contre

l'intégrité.

I.9. Les types d'attaques

1) Les attaques logicielles

? Les virus

Les Virus informatiques (appelés véritablement

« CPA ou Code Parasite « autopropageable » sont des codes qui

ont la particularité : de s'auto reproduire, d'infecter (contaminer),

d'activer et d'altérer ou même détruire le fonctionnement

du système ou de l'information stockée.

? Les vers

Un ver est un programme indépendant, qui se copie d'un

ordinateur en un autre ordinateur.

La différence entre un ver et un virus est que le ver

ne peut pas se greffer à un autre programme donc l'infecter.

Il va simplement se copier via un réseau ou internet,

ordinateur en ordinateur. Ce type de réplication peut donc non seulement

affecter un ordinateur, aussi dégrader les performances du réseau

dans une entreprise.

? Le cheval de Troie

Un cheval de Troie ou trojen n'est ni un ver ni un virus, par

ce qu'il ne se reproduit pas. Un trojen s'introduit sur une machine dans le but

de détruire ou de récupérer des informations

confidentielles sur celle-ci. Généralement il est utilisé

pour créer une porte dérobée sur l'hôte

infecté afin de mettre à disposition d'un pirate un accès

à la machine depuis internet.

Les opérations suivantes peuvent être

effectuées par intermédiaire d'un cheval de Troie :

? Récupération des mots de passe grâce

à keylogger ;

? Administration illégale à distance d'un

ordinateur ;

Page 17 sur 109

? Relais utilisé par les pirates pour effectuer des

attaques ;

? Serveur de spam (envoi en masse des e-mails) ;

? L'écoute du réseau (sniffing).

Grâce à un logiciel appelé `sniffer', il

est possible d'intercepter toutes les trames que notre carte reçoit et

qui ne nous sont pas destinées.

Si quelqu'un se connecte par internet par exemple à ce

moment-là, son mot de passe transitant en clair sur le net .il sera

aisé de lire et c'est facile de savoir à tout moment quelles

pages web regardent les personnes connectées au réseau.

2) Autres attaques

? Attaque par déni de service (dos dinial of

service)

Est un type d'attaque visant à rendre indispensable

pendant un temps indéterminé les services aux ressources d'une

organisation. Il s'agit la plupart de temps d'attaques à l'encontre des

serveurs d'une entreprise, afin qu'il ne puisse être utilisés et

consultés.

Le principe de ces attaques consiste à envoyer des

paquets IP ou des données de grande taille afin de provoquer une

saturation ou un état instable des machines victimes et de les

empêcher ainsi d'assurer les services réseau qu'elles

proposent.

? Attaque de l'homme de milieu

Consiste à faire passer les échanges

réseaux entre deux systèmes par le biais d'un troisième,

sous contrôle d'un pirate. Ce dernier peut transformer à sa

façon les données volées, tout en masquant à chaque

acteur de l'échange la réalité de son interlocuteur.

? Balayage de port

C'est une technique servant à chercher les ports

ouverts sur un serveur de réseau. Elle est utilisée par les

administrateurs des systèmes informatiques pour contrôler la

sécurité des serveurs de leurs réseaux .la même

technique aussi utilisée par les pirates pour trouver les failles dans

les systèmes informatiques. Un balayage de port effectué sur un

système tiers est généralement considéré

comme une tentative d'intrusion.

? Usurpation d'adresse IP (IP Spoofing)

C'est une technique qui consiste à envoyer des paquets

IP en utilisant une adresse IP qui n'a pas été attribuée

à l'expéditeur, cette technique permet au pirate d'envoyer des

paquets anonymement.

? Le craquage de mot de passe

Cette technique consiste à essayer plusieurs mots de

passe afin de trouver le bon. Elle peut s'effectuer à l'aide d'une liste

des mots de passe les plus courants (et de leur variantes), ou par la

méthode de brute force (toutes les combinaisons sont essayées

jusqu'à trouver la bonne), cette technique longue, souvent peut utiliser

à moins de bénéficier de l'appui d'un très grand

nombre de machines.

Pour remédier à cela une sécurité

a été établée afin de protéger les

données, les informations circulant sur le réseau.

? La sécurité est l'ensemble des moyens mis en

oeuvre pour réduire la vulnérabilité d'un système

informatique contre les menaces accidentelles ou intentionnelles auxquelles il

peut être confronté. En d'autres mots, c'est l'ensemble des

techniques qui assurent que les

Page 18 sur 109

ressources du système d'information (matérielles

ou logicielles) d'une organisation sont utilisées uniquement dans le

cadre où il est prévu qu'elles le soient.

Les exigences fondamentales de la sécurité

Informatiques se résument

à assurer :

> La disponibilité : L'information sur le

système doit être toujours disponible aux personnes

autorisées.

> La confidentialité : L'information sur le

système ne doit être diffusée qu'aux personnes

autorisées.

> L'Intégrité : L'information sur le

système ne doit pouvoir être modifiée que par les personnes

autorisées.

II.10. Les méthodes de protection

? Antivirus :

Logiciel permettant de détecter et de supprimer les

virus informatique sur n'importe quels types de stockage (disque dur,

disquette, CD-ROM...). Pour être efficace ce type de logiciel demande une

mise à jour très fréquente au cours desquelles il

mémorise les nouvelles formes de virus de circulation.

? La cryptographie

Est un ensemble de technique permettant de transformer les

données dans le but de cacher leur contenu, empêcher leur

modification ou leur utilisation illégale. Ceci permet d'obtenir un

texte, en effectuant des transformations inverse (ou encre des algorithmes de

déchiffrement).

Désormais, elle sert non seulement à

préserver la confidentialité des données mais aussi

à garantir leur intégrité et leur authenticité.

La taille des clés de chiffrement dépend de la

sensibilité des données à protéger. Plus ces

clés sont longues plus le nombre de possibilités de les

déchiffrer important, par conséquent il sera difficile de devenir

la clé.

I.11. Les algorithmes de chiffrement se divisent en deux

catégories :

> Chiffrement symétrique :

Dans ce cas de chiffrement l'émetteur et le

récepteur utilisent la même clé secrète qu'ils

appliquent à un algorithme donné pour chiffrer ou

déchiffrer un texte.

Ce cryptage à un inconvénient puisqu'il faut que

les deux parties possèdent la clé secrète, il faut donc la

transmettre d'un bout à l'autre, ce qui risque sur un réseau non

fiable comme internet car la clé peut ainsi être

interceptée.

> Chiffrement asymétrique

Ces systèmes se caractérisent par la

présence d'une entité pour chaque interlocuteur désirant

communiquer des données. Chaque interlocuteur possède une

bi-clé ou couple de clés calculées l'une en fonction de

l'autre.

Une première clé, visible appelée

clé publique est utilisée pour chiffrer un texte en clair.

Une deuxième clé, secrète appelée

clé privée est connu seulement par le destinataire, qui est

utilisé pour déchiffrer un texte.

Page 19 sur 109

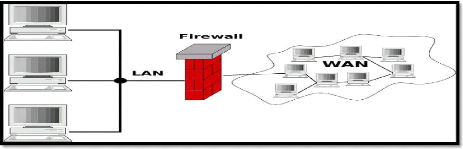

? Le pare -feu (firewall)

C'est un système permettant de protéger un

ordinateur ou un réseau d'ordinateurs des intrusions provenant d'un

réseau tiers (internet).

Le pare feu est un système permettant de filtrer les

paquets de données échangés avec le réseau, il

s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces

réseau suivante :

? Une interface pour le réseau à protéger

(réseau interne)

? Une interface pour le réseau externe

Figure I.11. : Pare-feu

Le système firewall est un système logiciel ou

matériel, constituant un intermédiaire entre le réseau

local (ou la machine local) et un ou plusieurs réseaux externes. Il est

possible de mettre un système pare-feu sur n'importe quelle machine et

avec n'importe quel système pourvu que : La machine soit suffisamment

puissante pour traiter le trafic, Le système soit

sécurisé, Aucun autre service que le service de filtrage de

paquets ne fonctionne sur le serveur.

? Le fonctionnement de pare-feu :

Un système pare-feu contient un ensemble de

règles permettant : D'autoriser la connexion (allow), de bloquer la

connexion (deny), de rejeter la demande de connexion sans avertir

l'émetteur (drop).

L'ensemble de ces règles permet de mettre en oeuvre une

méthode de filtrage dépendant de la politique de

sécurité adoptée par l'entité. On distingue

habituellement deux types de politiques de sécurité permettant :

Soit d'autoriser uniquement la communication ayant explicitement

autorisées, soit d'empêcher les échanges qui ont

été explicitement interdites.

La première méthode est plus sure, mais elle

impose toutes fois une définition précise et contraignante des

besoins en communication.

? Les VLAN (virtual Area Network)

Un VLAN permet de créer des domaines de diffusion

(domaine de broadcaste) gérer par les commutateurs indépendamment

d'emplacement où se situent les noeuds, ce sont des domaines de

diffusion gérer logiquement.

? Le NAT (Network Address Translation)

Dans les entreprises de grandes tailles, différent

réseaux interconnecté peuvent utiliser les même adresse IP.

Pour que la communication soit possible entre noeuds des deux

côtés, il est nécessaire de modifier les

références de l'émetteur de paquets afin qu'il n'y ait pas

de conflits et que la transmission soit fiable.

Page 20 sur 109

Des équipements de translation d'adresse NAT (Network

Address Tranlation) sont chargés d'adopter cette fonctionnalité.

Ils permettent le changement d'une adresse IP par une autre

Trois types d'adresse sont possibles :

? La translation de port PAT (Port Address Traslation), joue

sur une allocation dynamique des ports TCP ou UDP, en conservant l'adresse IP

d'origine.

? La conversion dynamique d'adresses (NAT dynamique) change

à la volée d'adresse IP par rapport à une externe

disponible dans une liste.

? La conversion statique d'adresse (NAT statique), effectue

également un changement d'adresse IP, mais une table est maintenue,

permettant à une adresse IP interne de toujours être

remplacée par la même adresse IP externe.

> Les ACL (Acces control list)

Les listes de contrôle d'accès ont pour objectif

de disposer d'une fonction de filtrage prenant en compte l'historique des

connexions en cours, afin de ne pas accepter du trafic qui n'aurait pas

été demandé à partir d'une zone précise du

réseau.

Les ACL sembles avoir toujours existé sur les routeurs

et rares sont les configurations ou elles n'apparaissent pas. Elles servent

principalement au filtrage des paquets sur les interfaces physiques.

? Pfsens est un routeur/pare-feu open source

basé sur le système d'exploitation Free

BSD, qui peut être installé sur un simple

ordinateur personnel comme sur

un serveur.

Il a pour particularité de gérer nativement les

VLAN et dispose de très nombreuses fonctionnalités tels que faire

un VPN ou portail captif.

Voici l'architecture avec laquelle peut être

utilisé le pfsens :

? Les principes de fonctionnement de Pfsense

Pfsense offre une multitude de fonctionnalités

intéressantes comme par

exemple :

> Pare-feu (sa fonction primaire) qui est basé sur le

paquet filtré il permet donc : > Le filtrage par adresse IP source et

de destination, par protocole IP et par port.

> Limitation de connexions simultanées.

> La possibilité de router les paquets sur les

passerelles spécifiques selon les règles.

> Table d'état : qui contient des informations sur les

connexions réseaux.

> Traduction d'adresses réseaux (NAT) ce qui permet

de joindre une machine située sur le LAN à partir de

l'extérieur.

> VPN pour sécuriser les données transitant sur

le réseau.

> Serveur DHCP qui permet de distribuer automatiquement une

configuration IP aux équipements présents sur le

réseau.

> Serveur DNS (statique ou dynamique) qui permet de

communiquer avec les autres périphériques présents sur le

réseau grâce à leurs adresses IP.

> Serveur PPPOE (point-to-point Protocol Over Ethernet) un

protocole d'encapsulation sur PPP et Ethernet.

Page 21 sur 109

? Une base de données locale peut être

utilisée pour l'authentification.

? Avantage d'utilisation de pfsense :

Simplicité d'installation et d'administration, la mise à

jour du système sans le réinstaller, package

téléchargeable depuis le web, solution riche et performante

(basé sur un logiciel libre).

|