? 4.3. Conception générale du système

proposé

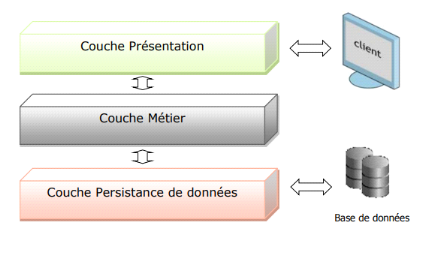

? 4.3.1. Architecture fonctionnelle

Figure 4.1. Architecture fonctionnelle

Le concept de partitionner une application en couches et de

garder toute la logique de l'application dans ces couches distinctes et

séparées, a été introduit bien avant l'approche

orientée objet. Ainsi une application est divisée en trois

couches logiques, chacune traitant des fonctions spécifiques :

- Présentation : interface usager et

présentation.

- Logique du logiciel à produire (besoins et services

de la plateforme) : les règlements d'accès et la logique de la

plateforme.

- Logique des données : Base de données et

intégration des services de la plateforme.

Ce concept nous permet de créer des composants

indépendants et de les déployer sur des plates-formes

différentes. En fait, ce concept est très utilisé dans le

développement des applications multi-tier. Plus tard, il fut

adapté au modèle de conception Model-View-Controller (MVC) qui

est un modèle très commun pour développer des applications

distribuées et multi-tier.

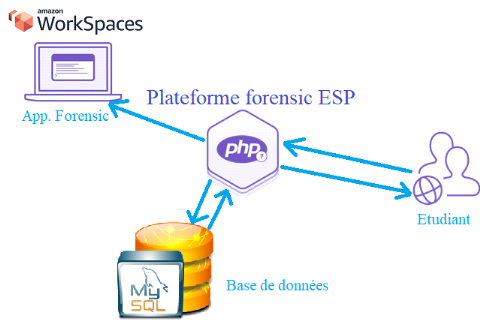

? 4.3.2. Architecture technique

Figure 4.2. Architecture technique de la plateforme

? 4.4. Conception et modélisation

détaillée avec UML

? 4.4.1. Détermination des acteurs potentiels du

système

Pour ce qui est des acteurs, il s'agit bien des tous les

étudiants du département de génie informatique de l'ESP

ainsi que son personnel voulant apprendre l'investigation numérique.

? 4.4.2. Description des cas d'utilisation

La description qu'on va élaborer est structurée

comme suit :

A. Cas d'utilisation s'authentifier

a) Pré conditions.

Il s'agit bien d'avoir accès à la plateforme

d'investigation numérique, comme précondition l'utilisateur doit

tout d'abord créer un compte sur la plateforme d'apprentissage pour

avoir un login et un mot de passe puis les informations d'accès

l'ordinateur virtuel pour le test lui seront transmises par l'administrateur

système. Seuls les emails professionnels de l'Ecole Supérieure

Polytechnique seront acceptés.

b) Acteurs

Tous les acteurs seront concernés par

l'authentification.

c) Scénario nominal.

1. Identification

? L'utilisateur saisit ses droits d'accès.

? Le système vérifie si les champs ne sont pas

vides, si erreur alors Exception 1.

? Il vérifie ensuite si les informations sont valides,

si erreur alors Exception 2.

? Le système redirige l'acteur vers son espace selon

son rôle.

2. Inscription

? L'utilisateur introduit les informations demandées

dans le formulaire et valide son inscription.

? Le système vérifie si les champs obligatoires

sont renseignés. Si erreur alors exécuter Exception 3.

? Le système vérifie si les informations sont

valides, si erreur alors Exception 4.

? Il vérifie si le pseudo et l'email existent ou pas,

si oui alors Exception 5.

d) Exceptions :

? Exception 1 : message d'erreur « Un champ est vide

». L'acteur s'authentifie une 2ème fois.

? Exception2 : message d'erreur « login et mot de passe

doivent avoir au moins 6 caractères ». L'utilisateur s'authentifie

une 2ème fois.

? Exception 3 : un message d'erreur contenant : « Un

champ obligatoire est vide ». L'acteur doit remplir les champs

obligatoires.

? Exception 4 : message d'erreur « login et mot de passe

doivent avoir au moins 6 caractères ». L'acteur doit

revérifier les champs.

? Exception 5 : un message d'erreur contenant : ou bien c'est

un champ qui est vide, ou bien le nom existe déjà. L'utilisateur

est invité à corriger son erreur et à la valider.

e) Post conditions.

Après que l'acteur ait rempli toutes les exigences

énumérées ci-dessus, le système va lui rediriger

vers l'espace utilisateur regroupé en deux parties :

- L'espace apprentissage des formations forensic

(Androïd, Mac Os et Windows) et

- L'ordinateur virtuel forensic.

B. CAS D'UTILISATION AJOUT D'UNE FORMATION

a) Acteurs :

Administrateur du système

b) Pré condition :

L'acteur doit s'authentifier.

c) Scénario nominal :

d) Ajouter d'une formation

L'acteur remplit les champs du formulaire.

Le système vérifie si un champ est vide,

invalide, si erreur alors Exception 1. Il valide l'ajout de la nouvelle

formation.

e) Modifier une formation

L'acteur sélectionne la formation.

Il met à jour les informations concernées par la

modification et valide, si erreur alors Exception 1.

f) Lister les différentes formations

Le système affiche la liste de formations

enregistrées au préalable sur la plateforme.

g) Supprimer un produit

L'acteur choisit la formation qu'il veut supprimer.

d) Exceptions :

Exception 1 : un message d'erreur apparaît relatif

à l'erreur rencontrée.

e) Post conditions :

Formation mise à jour.

Mise à jour de la base de données.

C. CAS D'UTILISATION RECHERCHER UNE FORMATION

a) Acteurs :

Administrateur du système et l'apprenant.

b) Pré condition :

Avoir un compte utilisateur au préalable, la recherche

de la formation ne peut se faire que par les acteurs étant

déjà authentifiés.

c) Scénario nominal :

h) Rechercher une formation

L'acteur remplit le champ de recherche et valide.

Le système vérifie si un champ est vide,

invalide, si erreur alors Exception 1.

i) Exceptions :

Exception 1 : un message d'erreur apparaît relatif

à l'erreur rencontrée.

d) Post conditions :

Formation trouvée avec l'affichage des détails

de la formation ou aucun résultat n'a été trouvé si

la formation n'existe pas dans base de données.

5.4.3 Les diagrammes de séquence

A partir du diagramme de cas d'utilisation et de la

description des cas d'utilisation énumérés dans les points

précédents, nous obtenons les diagrammes de séquence

suivants :

|