|

:Venire de fm d'aude pour Mention

du diplume dingellieur kat ell illfunnatique

Dim BecayeaTeremcheiciat

SJTTaire

Introductiongénérale

....................................................................................1

Chapitre 1 : Les environnements

mobiles..............................................................4

I. Introduction

.............................................................................................4

II. Réseaux de mobiles et réseaux sans fil

.............................................................4

III.Les principes de transmission

radioélectrique......................................................6

IV. les défauts des transmissions

radioélectriques...................................................6

IV. 1 l'Environnement du

signale...............................................................6

IV.2 les

Interférences.............................................................................6

V.les spécificités de la communication sans

fil........................................................8

VI. Classifications des réseaux sans

fil.................................................................9

VI. 1 Classifications suivant la portée des unités

mobiles........................................9 VI.1-1

Réseaux personnels sans fil ou

WPAN...................................................9 VI. 1

-2Réseaux locaux sans fil ou WLAN (Wireless Local Area

Network)................11 V.1-3 Réseau

métropolitain sans fil ou WMAN(Wireless Metropolitan Area Network).

13

VI.2. Classification suivant

l'infrastructure...........................................................20

VII.

Conclusion...........................................................................................30

Chapitre 2 : Etude des protocoles de routage dans les réseaux Ad

hoc.... .......................31

I.Introduction..............................................................................................31

II. Routage dans les réseaux Ad

Hoc..................................................................32

II.1Modes de communication dans les réseaux Ad

Hoc..................................... 32

II.2. Les protocoles de routage dans les réseaux Ad

Hoc........................................32

II.2.1 Les protocoles de routage

proactif........................................................33

II.2.1.1 Le protocole de routage

DSDV................................................. 36 II.2.1.2 Le

protocole de routage

OLSR......................................................37

II.2.2 Les protocoles de routage

réactifs.........................................................39

II.2.2.1 Le protocole de routage

DSR.........................................................40

II.2.2.2 Le protocole de routage

AODV......................................................43

II.2.3 Les protocoles de routage

hybrides.......................................................46

II.2.3.1 Le protocole de routage

ZRP.........................................................47

II.2.3.2 Le protocole de routage

CBRP.......................................................48

III.

Conclusion............................................................................................50

Chapitre 3 : Les modèles de mobilité dans les

réseaux ad hoc.....................................52

I.

Introduction............................................................................................52

II. Les modèles individuels

.............................................................................52

II.1 Les modèles sans

mémoire......................................................................52

II.1.1 Random

Walk(RW).........................................................................52

II.1.2 Random

Waypoint(RWP).............................................................

53 II.1.3 Random

Direction(RD).....................................................................55

II.1.4 Restricted Random

Waypoint.............................................................55

II.2 Les modèles avec

mémoire.....................................................................56

II.2.1

Boundless....................................................................................56

II.2.2 Gauss Markov

...............................................................................57

II.2.3 Markovian Random Path

..................................................................59

II.2.4 City Section

(CS)............................................................................60

II.2.5. Le modèle de mobilité avec

obstacles...................................................61

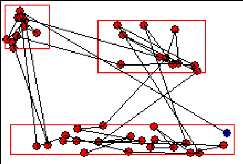

III. Les modèles de groupe

..............................................................................63

III.1. Le modèle exponentiel aléatoire

corrélé.....................................................63

III.2. Modèle de mobilité de colonne

...............................................................63

III-3. Le modèle de mobilité de communauté nomade

(NCMM)...............................64 III-4. Le modèle

de mobilité de

poursuite..........................................................65

III-5. Le modèle de mobilité d'un groupe avec point de

référence(RPGM)...................66

IV. Discussions sur les modèles de

mobilité..........................................................67

V.

Conclusion.............................................................................................69

Chapitre 4 : Simulation et interprétation des

résultats...............................................70

I.

Introduction.............................................................................................70

II. Environnements de

simulation......................................................................70

II.1 Définitions et concepts

..........................................................................70

a. Système discret et système continu

...........................................................70

b. Simulation par événement discret

............................................................71

c. Simulateur

.......................................................................................71

d. Intérêt de la simulation

........................................................................71

II.2 les simulateurs

...................................................................................72

II.3

Philosophie de NS2

.............................................................................73

a.

Le langage TCL (Tool Command Language)

..............................................73

b. le OTcl

............................................................................................74

II.4 Script de simulation et Spécifications de nos

implémentations ...........................76 II.2.1.Le

Simulateur................................................................................76

II.4.2Le Scheduler (Planificateur

d'événements)...............................................76

II.4.3 Architecture du

réseau......................................................................77

a. N°ud

.........................................................................................77

b.

Lien...........................................................................................77

c. Les Agents

...................................................................................77

d. La gestion de la file d'attente

.............................................................77

II.4.4 Spécification de nos

implémentations....................................................78

II.5 Visualisation et extractions des

résultats...................................................80

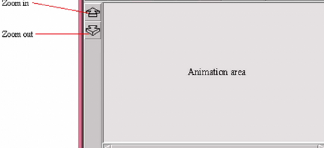

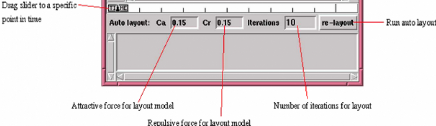

II.5.1 Visualisation

..............................................................................80

II.5.2 Le

traceur..................................................................................81

III Simulation et interprétation des résultats

.........................................................84

III.1 Les facteurs de simulation

.....................................................................84

III.2 Les métriques

mesurées........................................................................84

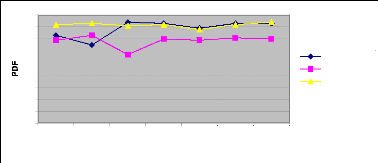

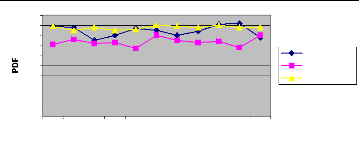

III.2.1 Packet Delivery Fraction

(PDF)..........................................................84

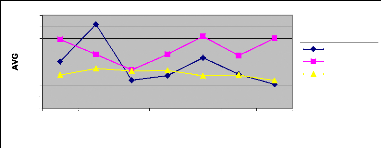

III.2.2. Average End to End Delay

(AVG)......................................................85

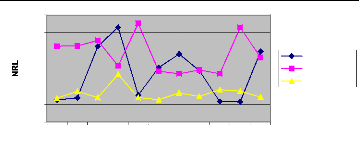

III.2.3 Le Normalized Routing Load

(NRL)....................................................85

III.3. Simulation du OLSR

...........................................................................85

III.3.1. Variation de la

vitesse.....................................................................86

III.3.2. Variation du temps de

pause.............................................................88

III.4 Simulation du AODV

..................................................................89

III.4.1. Variation de la vitesse

..................................................................89

III.4.2. Variation du temps de pause

.......................................................91 IV.

Conclusion

...........................................................................................92

Conclusiongénérale......................................................................................94

Référence bibliographique et

annexes.................................................................96

Liste des Tableaux et Figures

Tableau 1.1 : Exemple de réseau mobile

et/ou sans fil ............................................5

Tableau 1.2 : Les principales évolutions de la

norme 802.11 ...................................12

Tableau 1.3 : Les Générations des

réseauxcellulaires

..............................................20

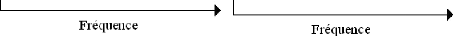

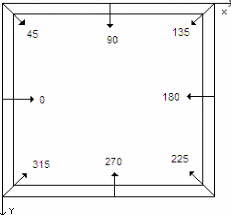

Figure1.1 : FDMA

....................................................

.............................. 7 Figure1.2 : TDMA

......................................................................................7

Figure1.3 :CDMA

.......................................................................................8

Figure 1.4 : Schéma de connexion de terminaux

Bluetooth .....................................10

Figure 1.5 : Réseaux cellulaires

......................................................................14

Figure 1.6 : Composants d'un réseau GSM

.......................................................15

Figure 1.7 : Fractionnement des cellules en zones dans la

technologie UMTS ...............17 Figure1.8 :

Le modèle des réseaux mobiles avec infrastructure.

...................... 21 Figure 1.9 : Exemple de

réseaux ah doc

............................................................22

Figure 1.10 : Noeud caché dû

à la distance

.......................................................24

Figure 1.11 : Noeud caché dû à un

obstacle .......................................................24

Figure 1.12 : Problème des noeuds exposés

.......................................................25

Figure 1.13 : Le backoff et le defering

............................ ............... ............... 26

Figure 1.14 : Exemple de variation du backoff

...................................................27

Figure 1.15 : Mise à jour du Network Allocation

Vector (NAV).................................28

Figure 1.16 : Configuration où l'EIFS

est nécessaire ............................................29

Figure 1.17 : l'Extended Inter Frame Spacing IEFS

................................................29 Figure

2.1 : Modes de communication dans les réseaux mobiles

...............................32 Figure 2.2 :

Exemple d'utilisation du DBF

.........................................................34

Figure 2.3 : Mises à jour après coupure de

lien dans DBF ......................................35

Figure 2.4 : Diffusion par inondation et diffusion

optimisée ....................................38

Figure 2.5 : La découverte de chemins dans le DSR

...........................................42 Figure 2.6

: Les deux requêtes RREQ et RREP utiisées dans le

protocole AODV ..........45 Figure 2.7 : Exemple de

zone IARP dans ZRP ................................................48

Figure 2.8 : L'organisation du réseau dans le CBRP

.............................................49

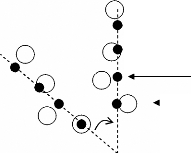

Figure 3.1 : Random Walk (Voyage pendant un

temps de t s) ...................... 53

Figure 3.2 : Random Walk (Déplacement

d'une distance d) ......................... 53 Figure 3.3 :

Random Waypoint

....................................................................54

Figure 3.4 : Random Direction

.....................................................................55

Figure 3.5 : Restricted RWP

............................................................... 56

Figure3.6 :

Boundless.................................................

.............................. 56 Figure 3.7 : Changement

de la valeur moyenne d'angle

...........................................58 Figure3.8 :

Gauss Markov

............................................................................58

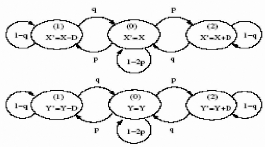

Figure 3.9 : Schéma de passage pour le Markovian

Random Path................................59 Figure 3.10

: Markovian Random

Path................................................................60

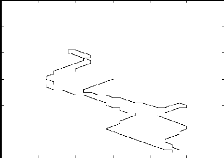

Figure3.11 : City

.............................................................

.........................61

Figure 3.12 : Mouvements avec obstacles

utilisant le diagramme de vornoï.......... 62

Figure

3.13 : Movement des noeuds utilisant le modèle Column

............................. 64

Figure3.14 :

Column...................................................................................64

Figure 3.15 Nomadic

Community.....................................................................65

Figure.3.16 : Modèle de mobilité de

communauté nomade...................................... 65

Figure3.17 : Purse

......................................................................................66

Figure 3.18 : Mouvements de 3 n°uds utilisant le

modèle RPGM ..............................67

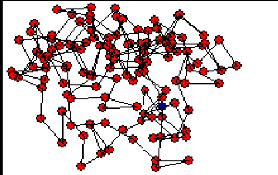

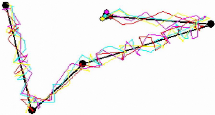

Figure 4.1 : Topologie de la section de ville

considérée

...........................................80 Figure.4.2

: Network AniMator

(NAM)..............................................................82

Figure 4.3 :

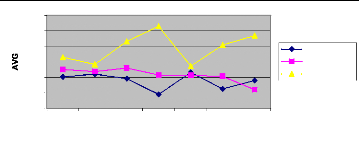

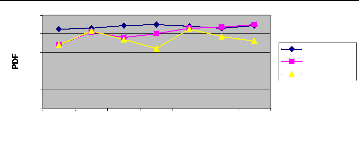

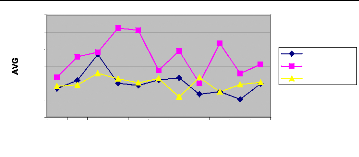

OLSR_vitesse_AVG.....................................................................86

Figure 4.4 :

OLSR_vitesse_NRL..............................................................

86 Figure 4.5 :

OLSR_vitesse_PDF.......................................................................87

Figure 4.6 : OLSR_temps de

pause_AVG............................................................88

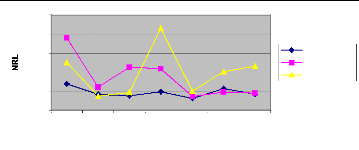

Figure 4.7 : OLSR_temps de

pause_NRL............................................................88

Figure 4.8 : OLSR_temps de

pause_PDF.............................................................89

Figure 4.9 :

AODV_vitesse_AVG.....................................................................90

Figure 4.10 :

AODV_vitesse_NRL....................................................................90

Figure 4.11 : AODV_vitesse_PDF

..................................................................90

Figure 4.12 : AODV_temps de

pause_AVG.........................................................91

Figure 4.13 : AODV_temps de

pause_NRL..........................................................92

Figure 4.14 : AODV_temps de

pause_NRL..........................................................92

Remerciements

Implémenté des modèles de mobilité

des noeuds dans les réseaux Ad hoc est une entreprise longue et

périlleuse. Nous ne saurions aboutir ce projet si ce n'est des

conseils, des aides, des consolidations de la part des personnes qui sont,

désormais, gravé à jamais dans notre mémoire.

Nous remercions tous les enseignants de l'UMMTO qui nous ont

formé durant tout ce cycle d'ingénieur, La réussite de ce

projet est dû, essentiellement, au savoir qui nous a été

inculqué les années précédentes.

Nous remercions particulièrement les enseignants qui

nous ont conseillé et diriger vers le droit chemin quand il le

fallait.

Nous remercions tous nos camarades avec qui nous avons

surmonté les problèmes dus à l'environnement de

simulation.

Nous remercions également tous les anciens

étudiants de l'université pour leurs aides.

Nous remercions Mr Tayeb pour avoir accepter d'être

notre promoteur au sein du département et les membres du jury de

soutenance qui ont accepté de juger ce travail.

INTRODUCTION GENERALE

Vu les avancées fulgurantes que connaît le monde

informatique, nous assistons aujourd'hui à l'émergence de

nouveaux appareils qui ont la particularité d'être mobiles, tels

que les téléphones portables, les ordinateurs portables, les

équipements GPS (Global Positionning System) et les PDAs

(Personal Digital Assistant). Dans un souci d'établir des

échanges d'information entre les utilisateurs possédant ces

dispositifs mobiles, les réseaux sans fil voient le jour.

Les environnements mobiles offrent aujourd'hui une grande

flexibilité d'emploi. Particulièrement, ils permettent la mise en

réseau des sites dont le câblage serait trop onéreux

à réaliser dans leur totalité, voire même

impossible. Cette impossibilité est due au fait que les appareils

mobiles changent constamment leurs emplacements. On cite l'exemple du projet

hollandais NAFIN (Netherlands Armed forces Integrated Network), qui a

visé d'améliorer les performances des forces militaires de l'air

et de la mer, en intégrant la technologie des réseaux sans

fil.

Contrairement à l'environnement statique,

l'environnement mobile permet aux unités de calcul une libre

mobilité et ne pose aucune restriction sur la localisation des usagers.

La mobilité engendre des problèmes propres à

l'environnement mobile : perte fréquente de connexion, un faible

débit de communication et des ressources modestes et une capacité

d'énergie limitée pour les mobiles.

Les réseaux sans fil peuvent être

classifiés en deux catégories : les réseaux sans fils avec

infrastructures, appelés parfois les réseaux cellulaires, et les

réseaux sans infrastructures, appelés aussi réseaux ad

hoc. Parmi les systèmes utilisant le modèle cellulaire, nous

pouvons citer les réseaux GSM (Global System for Mobile)

utilisé dans la téléphonie. Ces types de

réseaux, requièrent d'importantes infrastructures logistiques et

matérielles fixes telles que les stations de base.

Un inconvénient des réseaux cellulaires est

qu'une fois le mobile n'a pas de station de base à sa portée, il

ne pourra plus se connecter. Par contre dans les réseaux ad hoc cette

contrainte est prise en compte. Dans ces réseaux, nous n'avons plus de

notion de station de base, mais c'est les n°uds intermédiaires qui

servent de passerelles ou de relais pour les autres n°uds mobiles du

réseau. Un réseau ad hoc peut être défini comme

étant une collection d'entités mobiles interconnectées par

une technologie sans fil formant un réseau temporaire sans l'aide de

toute administration centralisée ou de tout support fixe. Les

réseaux ad hoc sont très utilisés dans le

domaine militaire. Du fait que le rayon de propagation des

transmissions des hôtes soit limité, et afin que le réseau

ad hoc reste connecté, il se peut qu'un hôte mobile se trouve dans

l'obligation de demander de l'aide à un autre hôte pour pourvoir

communiquer avec son correspondant qui peut être hors de sa portée

de communication. Cette caractéristique parmi d'autres constitue la

puissance des réseaux ad hoc. Cependant, un problème majeur dans

les réseaux ad hoc est de trouver les routes optimales et fiables entre

les n°uds mobiles.

En effet, le problème du routage dans les

réseaux ad hoc est le défi le plus difficile à

réaliser, car il s'agit de trouver une route optimale multi-sauts qui

relie deux n°uds quelconques du réseau. Ce routage est donc un

problème d'optimisation sous contraintes. Parmi ces contraintes, on cite

les changements de topologies et la volatilité des liens, la

capacité limitée de la bande passante, etc. La longueur du chemin

entre un n°ud source et un n°ud destination peut ne pas être la

seule métrique à optimiser. L'optimisation peut consister

à une combinaison complexe de facteurs tels que le délai de bout

en bout, la fiabilité et stabilité des liens, la durée de

vie du chemin, la bande passante disponible sur les liens, le niveau

d'énergie dans les batteries, etc.

La satisfaction de toutes ces contraintes rend difficile la

conception d'un protocole de routage pour les réseaux ad hoc. De nos

jours, plusieurs solutions ont été proposées dans la litt

érature qui sont parfois très distinctes, ce qui rend difficile

leur classification. On peut citer trois grandes familles de protocoles,

à savoir les protocoles proactifs, réactifs et hybrides.

Les protocoles proactifs ont un mode de fonctionnement

similaire à celui des réseaux filaires. Leur inconvénient

majeur est la périodicité de leurs tâches et

échouent face à des réseaux de grande taille et trop

dynamiques.

Par contre, les protocoles réactifs englobent des

algorithmes qui peuvent s'adapter aux conditions des réseaux avec un

minimum de surcharge occasionnée.

Les protocoles hybrides combinent les avantages des deux

approches réactive et proactive pour créer de nouveaux protocoles

capables de faire face à la complexité des réseaux mobiles

ad hoc.

Dans ce mémoire, nous nous sommes

intéressé à l'impact de la mobilité des n°uds

sur le fonctionnement général d'un protocole de routage d'un

réseau ad hoc. Pour cela, nous avons effectué une

évaluation de cet impact sur deux protocoles représentant chacun

l'une des deux classes : proactive et réactive.

Ce mémoire est composé de quatre chapitres :

Dans le premier chapitre, nous faisons une étude des

environnements sans fils où nous nous focalisons sur les réseaux

ad hoc. Nous présentons les caractéristiques de plusieurs

réseaux sans fil et les différences structurelles qui existent

entre ces derniers.

Dans le deuxième chapitre nous étudions le

routage dans les réseaux ad hoc en détaillant le fonctionnement

de quelques protocoles proposés par l'IETF appartenant aux familles :

réactive, proactive et hybride.

Dans le troisième chapitre, nous présentons les

différents modèles de mobilité pour les n°uds d'un

réseau ad hoc. Pour chaque modèle, nous expliquons le mode de

fonctionnement et donnons quelques exemples classiques d'utilisation.

Dans le quatrième chapitre nous faisons une

présentation du simulateur NS-2, la méthodologie qui a

été utilisée pour nos simulations et enfin nous faisons

une présentation des résultats obtenus avec

l'interprétation de ces derniers.

Nous terminerons par une conclusion générale et

quelques perspectives.

CHAPITRE I : LES ENVIRONNEMENTS MOBILES

I Introduction

L'évolution rapide de la technologie dans le domaine de

la communication sans fil, a permis aux usagers munis d'unités de calcul

portables d'accéder à l'information indépendamment des

facteurs : temps et lieu. Ces unités, qui se communiquent à

travers leurs interfaces sans fil, peuvent être de diverses

configurations : avec ou sans disque, des capacités de sauvegarde et de

traitement plus ou moins modestes et alimentés par des sources

d'énergie autonomes (batteries). L'environnement de calcul

résultant est appelé environnement mobile. Cet environnement

n'astreint plus l'usager à une localisation fixe, mais lui permet une

libre mobilité tout en assurant sa connexion avec le réseau

[Bad98].

Les environnements mobiles permettent une grande

flexibilité d'emploi. En particulier, ils permettent la mise en

réseau des sites dont le câblage serait trop onéreux

à réaliser dans leur totalité, voire même impossible

(par exemple en présence d'une composante mobile). L'environnement

mobile offre beaucoup d'avantages par rapport à l'environnement

habituel. Cependant de nouveaux problèmes peuvent apparaître (le

problème de routage par exemple), causés par les nouvelles

caractéristiques du système. Les solutions conçues pour

les systèmes distribués avec uniquement des sites statiques, ne

peuvent pas donc être utilisées directement dans un environnement

mobile. De nouvelles solutions doivent être trouvées pour

s'adapter aux limitations qui existent, ainsi aux facteurs qui rentrent dans le

jeu lors de la conception.

Ce chapitre a pour but de présenter l'environnement

mobile, et les principaux concepts liés à ce nouvel

environnement. Le chapitre introduit la technologie de communication sans fil

utilisée par les réseaux mobiles; pour cela nous

détaillons quelques principales notions nécessaires à la

compréhension de ces systèmes. Le modèle de

l'environnement étudié, dans ce chapitre, n'exclue pas

l'existence d'une infrastructure préexistante (un ensemble de stations

liées par un réseau filaire) puisque l'esprit de la communication

est la même pour tous les réseaux mobiles.

II Réseaux de mobiles et réseaux sans

fil

Les termes mobile et sans fil sont souvent utilisés

pour décrire les systèmes existants, tels que le GSM, IS-95, IEEE

802.11, Bluetooth, etc. Toutefois, il est important de distinguer les deux

catégories de réseaux que regroupent les concepts de mobile et de

sans fil, de façon à éviter toute confusion [APV01].

Les réseaux de mobiles : Un

utilisateur mobile est défini théoriquement comme un utilisateur

capable de communiquer à l'extérieur de son réseau

d'abonnement tout en conservant une même adresse. Les différents

protocoles de signalisation à l'oeuvre dans les réseaux

étant peu compatibles entre eux, on a souvent recours, pour pallier ce

handicap, à des mécanismes de transcription de la signalisation

de l'utilisateur pour l'adapter au réseau visiteur.

Les réseaux sans fil : Le concept de

sans fil est étroitement associé au support de transmission. Un

système est dit sans fil s'il propose un service de communication

totalement indépendant de prises murales. Dans cette configuration,

d'autres moyens d'accès sont exploités, tels que l'infrarouge ou

les ondes hertziennes. Ces différentes interfaces ne sont toutefois pas

sans faire naître de nouvelles difficultés.

Prenez l'exemple du téléphone sans cordon de

résidence, DECT. Ce téléphone donne accès au RTC

(réseau téléphonique commuté), le réseau

classique du téléphone, ou au RNIS (Réseau

numérique à intégration de services). Le support de

communication utilise l'interface radio pour qu'un abonné puisse appeler

depuis son jardin ou sa cuisine, mais ce dernier doit toujours rester au

voisinage de son réseau d'abonnement. En cas de mobilité

dépassant ces limites, l'utilisateur est contraint de contacter un

opérateur local pour souscrire un nouvel abonnement.

Bien entendu, certains systèmes tels que le GSM offrent

la mobilité et le sans-fil simultanément.

Le tableau 1.1 présente des exemples de réseaux

acceptant des services << sans fil >>, << mobile >> ou

les deux à la fois.

|

Système

|

Sans fil

|

mobile

|

|

GSM

|

Oui

|

Oui

|

|

IS95

|

Oui

|

Oui

|

|

UMTS

|

Oui

|

Oui

|

|

TCP/IP

|

Non

|

Non

|

|

IP Mobile

|

Non

|

Oui

|

|

ATM

|

Non

|

Non

|

Tableau 1.1 : exemple de réseau mobile

et/ou sans fil

III Les principes de transmission radioélectrique

Découvert par le physicien allemand Heinrich Hertz en

1887, les ondes radioélectriques, support capital de la transmission

sans fil sont basés sur le principe suivant :

L'accélération d'un électron crée

un champ électromagnétique qui à son tour

accélère d'autres électrons et ainsi de suite. Il est

alors possible de provoquer le déplacement

électromagnétique. Plus le nombre d'électrons

déplacés est important, plus le signal est fort et plus sera

grande sa portée, avec une vitesse proche de celle de la lumière

[Tis99]. Un déplacement coordonné d'électrons peut alors

servir pour le transfert d'information et constitue la base de la communication

sans fil. L'approche standard de la transmission radio est le

déplacement des électrons à une fréquence

donnée. Des techniques de modulation et de multiplexage permettent

d'adapter les signaux transmis, la bande passante du support de communication

et de rentabiliser son utilisation.

IV les défauts des transm issions

radioélectriques

Les modes de transmissions filaires fournissent des supports

de transmissions, pour lesquels la théorie définit des

modèles qui permettent de prévoir les défauts, parce que

l'on sait contrôlé l'environnement. Cependant, la nature

hertzienne et incontrôlable des liens de transmissions sans fil pose

problème.

IV.1 l'Environnement du signale

Avec la transmission hertzienne, Les sources de perturbation

du signal sont connues, leurs effets également. La transmission a lieu

dans un milieu ouvert dans lequel les sources de perturbation se

déplacent, chacune avec sa propre loi, à titre d'exemple les

ondes crée par les orages peuvent brouiller le signal, le vent le fait

bouger. A ceci peut s'ajouter les différents obstacles sur lesquels

réfléchissent les ondes radioélectriques, par exemple le

sol, les voitures. Nous tenons à mentionner que malgré les

difficultés rencontrées grâce à la réflexion

du signal, celle-ci peut avoir une contribution positive sur le bon

acheminement de l'information.

IV.2 les Interférences

Dans la communication radiofréquence, une unité

désirant entrée en communication utilise une fréquence

radio. L'exploitation de la même fréquence radio, en même

temps, par différentes unités conduit à une

interférence, bien entendu, dans le cas où les unités

se

trouvent l'un à la portée de l'autre. Pour

palier à ce problème, une solution facile serait d'attribuer

à chaque unité une bande de fréquence différente.

Par défaut de la ressource bande de fréquence, cette solution

limite considérablement le nombre d'abonné du réseau, ce

qui n'est pas économique pour les opérateurs. Une autre solution

consiste, notamment dans le radio téléphone cellulaire, à

attribuer la fréquence à la demande. Une unité mobile,

avant d'entamer une communication, demande un canal qui lui sera

attribué en fonction de la saturation du réseau, une fois la

transmission finie, le canal sera libéré.

Face au nombre croissant de demande d'abonnement dans les

réseaux cellulaire, d'autres technique ont vue le jour : FDMA, TDMA et

le CDMA.

- FDMA (Frequency Division Multiple Access) le spectre de

fréquence est divisé en

plusieurs sous bandes qui sont chacune placée sur une

fréquence spécifique du canal

(porteuse ou carrier), chaque porteuse ne peut transporter que

le signal d'un seul

utilisateur (Voir figure 1.1).

- TDMA (Time Division Multiple Access) où la

totalité de la bande de fréquences est offert à chaque

utilisateur pendant un intervalle de temps (slot). (Voir figure

1.2)

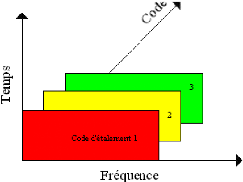

- CDMA (Code Division Multiple Access) ou

accès multiple par répartition de codes. En CDMA, les

utilisateurs peuvent communiquer simultanément dans une même bande

de fréquence. La distinction entre les différents utilisateurs

s'effectue alors grâce à un code qui leur est attribué et

connu exclusivement par l'émetteur et le récepteur. (Voir figure

1.3)

Figure 1.3 : CDMA

V. V les spécificités de la communication

sans fil

Après les problèmes dus à la nature

radiofréquence du lien de communication, l'opportunité

donnée à l'utilisateur, celle de pouvoir communiquer là

où il veut et quant il veut, ne vas pas sans Solutionner ceux

posés par la mobilité.

· Mobilité

L'utilisateur des réseaux sans fil a la

possibilité de se déplacer dans le réseau tout en gardant

la même adresse, il peut accéder aux services offert par le

réseau de n'importe où et à n'importe quel moment. Cela

nécessite d'une part des mécanismes de localisation de

l'utilisateur, et d'autre part une assurance de la continuité des

communications en cours de déplacement (handover).

· Autonomie

Les unités mobiles ont une contrainte liée

à la durée de vie des batteries, il faut économiser autant

que possible les transmissions inutiles. Heureusement qu'actuellement les

nouvelles technologies de mobiles présentent des durées plus

importantes offrant aux mobiles une autonomie plus importante.

· Débit et portée

faible

L'une des limites de la communication sans fil vient de la

relative faiblesse de la bande passante des technologies utilisées.

Plusieurs facteurs limitent la portée d'une transmission sans fil, comme

la faible puissance du signal, les obstacles qui empêchent,

atténuent, ou réfléchissent les signaux.

· Non sécurisé

Les réseaux sans fil offrent de nouvelles failles aux

pirates. De part la nature immatérielle du support physique,

l'écoute clandestine sur un réseau sans fil est facile. Il faut

donc protéger l'accès aux ressources sans fil et aux informations

qui circulent dans les trames. Les systèmes mobiles sont

généralement équipés de processeurs moins puissants

que les machines fixes, et ne peuvent se permettre d'effectuer de longs calculs

demandés par les systèmes de cryptographie. L'énergie de

la batterie est une ressource rare et pose également des

problèmes de sécurité.

VI. Classifications des réseaux sans fil

Plusieurs technologies de réseaux sans fil existent

qui se distinguent par la fréquence d'émission utilisée,

le débit, la portée des transmissions et même le mode de

fonctionnement. Plusieurs classifications peuvent être défini

suivant ces caractéristiques. Dans le cadre de se mémoire, nous

étudions deux de ces classifications à savoir : la classification

selon la portée des sites et selon l'infrastructure utilisé.

VI.1 Classifications suivant la portée des

unités mobiles

Il existe plusieurs technologies qui se distinguent d'une part

par la fréquence d'émission utilisée mais également

par le débit et la portée des transmissions.

C'est d'ailleurs cette dernière caractéristique

qui permet de classer les réseaux sans fil, à l'instar des

réseaux filaires, selon 4 grandes classes. Celles-ci sont donc

définies en fonctions du périmètre géographique

offrant une connectivité, plus communément appelées

zone de couverture.

VI.1-1 Réseaux personnels sans fil ou WPAN

Le réseau personnel sans fil, WPAN

(Wireless Personal Area Network) concerne les

réseaux sans fil d'une faible portée : de l'ordre de quelques

dizaines de mètres. Ce type de réseau sert

généralement à relier des périphériques

(imprimante, téléphone portable, appareils domestiques, ...) ou

un assistant personnel (PDA) à un ordinateur sans liaison filaire ou

bien à permettre la liaison sans fil entre deux machines très peu

distantes.

Il existe plusieurs technologies utilisées pour les WPAN

:

Norme créée en 1994 par Ericsson et

validé sous le nom de IEEE 802.15.1 (IEEE : Institute of Electrical

and Electronics Engineers), un de ses points forts est l'utilisation de

petits composants utilisant de faibles puissances ce qui la rend

particulièrement adapté à une utilisation au sein de

petits périphériques.

Le standard Bluetooth se décompose en

différentes normes :

· IEEE 802.15.1 définit le standard Bluetooth 1 .x

permettant d'obtenir un débit de 1 Mbit/sec pour une portée de

quelque dizaine de mètres ;

· IEEE 802.15.2 propose des recommandations pour

l'utilisation de la bande de fréquence 2.4 GHz (fréquence

utilisée également par le WiFi) ;

C'est une technologie peu onéreuse, grâce

à la forte intégration des composants électroniques sur

une puce unique de 9x9 mm. Les fréquences utilisées sont

comprises entre 2400 et 2483,5 MHz (Cette bande ne demande pas de licence

d'exploitation) avec un Débit de 1 Mbits/s théorique (730 Kbits/s

réel) et une Portée d'au maximum 50m [APV01].

Un réseau WPAN construit à base de la

technologie Bluetooth est appelé piconet, est formé d'un

maître et de sept esclaves au plus. Le maître gère la

communication au sein du piconet. Plusieurs piconets reliés entre eux

forment ce qu'on appel scatternet.

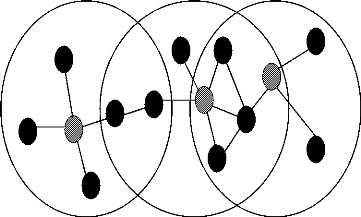

La Figure 1.4 [APV01] montre qu'un noeud peut être esclave

dans plusieurs piconets, comme il peut être maître d'un piconet et

esclave dans un autre piconet.

Maître

Piconet 1

Esclave du piconet 1 et du piconet 2

Piconet 2

Maître du piconet 3 et Esclave du piconet 2

Piconet 3

Figure 1.4 : Schéma de connexion de

terminaux Bluetooth

· Zigbee

Initiée par Motorola et ratifiée en août

2003 sous la norme IEEE 802.15.4 [IEE03].

Il Permet d'obtenir des liaisons sans fil à très

bas prix et avec une très faible consommation d'énergie

(fonctionnement de six à vingt-quatre mois avec une paire de piles AA).

Particulièrement adaptée pour être directement

intégré dans de petits appareils électroniques, capables

d'opérer plusieurs mois sur batterie et de se relier ensemble en

réseau (appareils électroménagers, hi-fi, jouets, ...) il

est utilisé pour le repérage des menaces sur un champ de

bataille, le relevé de compteurs, la climatisation "intelligente", la

détection de risques d'incendie, ...

Sa transmission se fait dans la bande des 2.4 GHz globalement

mais également 915 MHz en Amérique et 868 MHz en Europe, avec un

Débits de 250 Kbits/s à 2.4 GHz (10 canaux), 40 Kbits/s à

915 MHz (6 canaux) et 20 Kbits/s à 868 MHz (1 canal), une Portée

de 10 à 75 m selon la puissance utilisée, la géographie

des lieux et les caractéristiques environnementales et une

Interconnexion théorique de 255 matériels par réseau.

· Infrared data Association

IrDA (InfraRed Data Association) est un organisme à but

non lucratif crée en 1993, fondé pour promouvoir les standards de

communication point à point basés sur l'infrarouge. Il est

Utilisé principalement pour l'échange d'informations entre outils

communicants tels que les téléphones mobiles, les assistants

personnels ou les ordinateurs portables.

Il utilise un Débits de 15,2 Kbits/s (version 1.0) et

jusqu'à 4 Mbits/s (version 1.1), avec un Portée de 2 m en mode

unidirectionnel.

VI.1-2 Réseaux locaux sans fil ou WLAN

(Wireless Local Area Network)

Le réseau local sans fil, WLAN (Wireless Local Area

Network) est un réseau permettant de couvrir l'équivalent d'un

réseau local d'entreprise, soit une portée d'environ une centaine

de mètres. Il permet de relier entre eux les terminaux présents

dans la zone de couverture. Il existe plusieurs technologies concurrentes :

· Wifi

Norme publiée en juin 1997 par l'IEEE sous le nom de

IEEE 802.11, soutenue par l'alliance WECA (Wireless Ethernet Compatibility

Alliance), elle est basée sur une topologie cellulaire (au même

titre que GSM ou UMTS) et permet de répondre à deux

catégories d'architecture :

le mode Ad Hoc (point à point) et le mode Infrastructure

(architecturé autour d'un point d'accès).

Le 802.1 1b a une transmission dans la bande des 2.4 GHz, un

debit de 11 Mbits/s théorique, une portée de 100 m pour 10 mW,

avec une modulation DSSS.

Le 802.1 1a (ou Wi-Fi 5) a une transmission dans la Bande des 5

GHz, un débit de 54 Mbit/s théoriques, une portée de 100 m

pour 10 mW avec une modulation OFDM.

Le 802.1 1g a une transmission dans la Bande des 2.4 GHz, un

débit de 54 Mbit/s théoriques, une portée : 100 m pour 10

mW, avec une modulation DSSS.

Le tableau suivant [GAS02] [Müh02] résume les

principales évolutions de la norme 802.11.

Norme

|

Débits

|

Bandes de Fréquence

|

802.11

|

1Mbp/s 2Mbp/s

|

2.4GHz

|

802.11b

|

5.5 Mbp/s 11 Mbp/s

|

2.4 GHz

|

802.1 1a

|

Plus de 54 Mbp/s

|

5 GHz

|

802.1 1g

|

Plus de 54 Mbp/s

|

2.4 GHz

|

|

Tableau 1.2 : Les principales

évolutions de la norme 802.11

· HiperLan (High Performance Radio LAN, versions 1

et 2)

HiperLAN (High Performance Radio LAN) est un standard

européen initié par l'ETSI (European Telecommunications Standards

Institute) en 1998, il est composé de 2 normes wireless de haut

débit : HiperLAN1 [ETS98] et HiperLAN2 [ETS00]. Il a comme

inconvénient de n'avoir aucun soutien pour le marché

américain. Il a une transmission dans la Bande des 5 GHz, une modulation

OFDM et une sécurité DES. HiperLAN 1 est pour les réseaux

en mode Ad Hoc uniquement, avec un débit de 20 Mbits/s théorique.

HiperLAN 2 est pour les réseaux en mode Infrastructure uniquement, avec

un débit de 54 Mbits/s théorique.

· HomeRF

Lancée en 1998 par le HomeRF [NSL00] (Home Radio

Frequency) Working Group, formé notamment par les constructeurs Compaq,

HP, Intel, Siemens, Motorola et Microsoft, Cette technologie met en avant ses

petits prix et sa facilité de mise en °uvre, elle Utilise la

norme

DECT pour réaliser le transfert de la voix (protocole

TDMA) et la norme 802.11 pour le transfert de données (CSMA/CA), elle

permet de fournir de multiples canaux de voix de bonne qualité.

Elle utilise des architectures en modes Ad Hoc et

Infrastructure, une transmission dans la bande des 2.4 GHz, un débit de

1,6 Mbits/s pour HomeRF1 ou 10 Mbits/s pour HomeRF2, avec une portée de

50 à 100 m, une modulation FHSS et une sécurité de

Chiffrement à l'aide d'une clé de 128 bits.

VI.1-3 Réseau métropolitain sans fil ou WMAN

(Wireless Metropolitan Area Network)

Ces réseaux sont connus sous le nom de Boucle Local

Radio ou BLR [APV01]. En télécommunication, la boucle locale est

la partie du réseau qui relie le terminal de l'utilisateur à un

équipement de l'opérateur. La boucle locale radio n'est autre que

la boucle locale dans laquelle le lien de communication entre l'utilisateur et

le premier équipement de l'opérateur utilise des Ondes radios.

Dans ces systèmes, une antenne, qui couvre 3 à

15 km, est placée haut en vue directe avec des petites antennes

installées chez les clients.

Parmi les technologies utilisées par les WMAN on peut

citer :

· LMDS (Local Multipoint Distribution

Service)

Le LMDS [APV01] est une technologie cellulaire "Point

à multipoint": un émetteur central dessert un nombre

élevé d'abonnés. Les systèmes LMDS modernes offrent

une portée d'environ 5 à 6 km et utilisent des fréquences

supérieures à 20 GHz. Ils autorisent des transmissions

bidirectionnelles symétriques dotées de débits allant de

64 kbits/s à plusieurs Mbits/s, ainsi que la transmission de la voix.

L'émetteur se présente sous la forme d'une tour bardée

d'antennes, assez similaires aux antennes GSM. L'équipement de

l'abonné se résume à une petite antenne (environ 25 cm de

diamètre). Selon les constructeurs (Alcatel, Lucent, Nortel...), cet

équipement fournit un débit maximal de 8 à 10 Mbits/s en

voie montante et descendante sous la forme d'un bouquet de service voix et

données. Un système comme Evolium LMDS, d'Alcatel, permet de

raccorder jusqu'à 4000 utilisateurs sur le même concentrateur

radio. Le débit agrégé du système

s'élève à 155 Mbits/s en mode bidirectionnel (Full

Duplex). Evolium LMDS effectue une allocation dynamique des ressources pour

répartir, de façon optimale, la bande passante en fonction des

besoins. Les débits peuvent s'améliorer lors des

téléchargements, par exemple.

Les interfaces de transmission sur le LMDS ont été

étudiées dans différents cadres : · La norme DAVIC

d'origine américaine du groupe DAVIC qui est la plus utilisée,

· La norme DVB d'origine européenne issue des

travaux du groupe DVB, qui est moins utilisée au niveau de la BLR mais

plutôt utilisée au niveau des satellites.

· IEEE 802.16 [IEE03]

Alias WiMax, nouvelle norme développée pour

offrir des réseaux sans fil longue distance et haut-débits.

Basée sur des fréquences allant de 2 à 10GHz, il pourra

offrir un débit allant jusqu'a 130 Mbitp/s. En pratique on pourra avoir

un débit de 70 Mbitp/s (par secteur radio et par canal de 20MHz) sur une

couverture d'une dizaine de kilomètres. WiMax devrait permettre

l'extension des connexions Internet haut-débit aux zones non couvertes

par l'ADSL

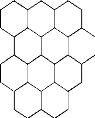

VI.1-4 Réseaux étendus sans fil ou WWAN

(Wireless Wide Area Network)

Les réseaux étendus sans fil ont connu un essor

sans précédent dans le monde de la technologie. Ils sont

basés sur le système cellulaire et concerne le

radiotélephone. Le système cellulaire subdivise la zone de

couverture du réseau en sous zone appelé cellule, Chaque cellule

est couverte par une station de base qui fait office d'intermédiaire

entre les terminaux de la cellule et reste du réseau. Les stations de

base utilisent les ondes hertziennes comme boucle local. De ce fait, deux

stations de base adjacentes doivent utiliser des fréquences

différentes pour parer au problème d'interférence.

La figure 1.5 [HYB05] illustre l'architecture cellulaire et la

réutilisation de la fréquence.

Il existe plusieurs générations selon

l'évolution du mode de communication et plusieurs normes.

F5 F2 F3 F7 F1 F4

F4 F6 F5

F7 F1

Figure 1.5: Réseaux cellulaires

Standards Européens

· GSM (Global System for Mobile

communication)

C'est en 1982, lors de la Conférence Européenne

des Postes et Télécommunications (CEPT) que fut

créé le Groupe Spécial Mobile (GSM). Celui-ci avait pour

objectif de spécifier un système de normes européennes

pour les radiocommunications. En 1992, le GSM est rebaptisé <<

Global System for Mobile communications >> ; ce changement de nom

symbolise le passage du concept de laboratoire au produit commercial.

Le GSM autorise l'envoi et la réception de messages

courts (SMS : Short Message Services), la transmission de données en

mode circuit, ainsi qu'un grand nombre de services supplémentaires

[Tis99].

La bande de fréquence de cette norme européenne

s'élève à l'origine à 900 MHz. Elle a

été ensuite mise en oeuvre avec des fréquences autour de

1800 MHz [Rah93] [AgF99]. La Figure 1.6 illustre les différents

composants constituants un réseaux GSM.

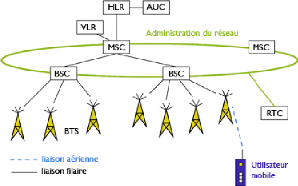

Figure 1.6 : Composants d'un réseau

GSM.

· les stations de base ou BTS (Base Transceiver Station)

: ce sont les antennes qui sont chargées de communiquer avec les

téléphones portables. La zone de communication couverte par une

station de base est appelée cellule - d'où le terme <<

réseau cellulaire >> ;

· les contrôleurs de station de base ou BSC (Base

Station Controller) : ces composants sont chargés de gérer un

ensemble de stations de base ;

· les centres de commutation de service mobile ou MSC

(Mobile-service Switching Centre) qui doivent organiser les communications dans

le réseau ;

· les enregistreurs de localisation de visiteurs ou VLR

(Visitor Location Register) : ces bases de données, associées aux

centres de commutation, stockent des informations de localisation

précises sur des utilisateurs mobiles ;

· l'enregistreur de localisation nominal ou HLR (Home

Location Register) qui est une base de données centrale -

éventuellement dupliquée - contenant les informations sur les

abonnés (dont une information de localisation comme la zone de

localisation) ;

· le centre d'authentification des abonnés ou AUC

(AUthentification Centre) qui est une base de données chargée

d'assurer l'authentification des utilisateurs.

· GPRS (General packet Radio Service)

Une évolution du GSM, le GPRS [Tis99]

est vu comme étant un conduit, permett ant aux applications

situées dans un terminal mobil de se connecter à des bases de

données. Il présente l'avantage de faire une taxation selon le

volume de donnée transmis et non pas sur la duré de la

communication. Ceci s'explique par la non utilisation de l'interface radio

durant toutes la duré de la communication grâce à la

commutation de paqué. Avec ce mode de transmission le GPRS offre des

débit variable compris entre 9,6 kbits/s et 17 1,2 kbits/s.

· UMTS (Universal Mobile Telecommunications

System)

Désigne une technologie retenue au niveau de la

normalisation internationale dans la famille dite "IMT 2000" comme norme pour

les systèmes de télécommunications mobiles de

troisième générat ion [BFM97] [AgF99].

L'UTMS permet des améliorations par rapport au GSM,

notamment :

· Un accès plus rapide à Internet depuis les

téléphones portables, par un accroissement significatif des

débits des réseaux de téléphonie mobile.

· Amélioration de la qualité des

communications en tendant vers une qualité d'audition proche de celle de

la téléphonie fixe.

· Etablissement d'une norme compatible à

l'échelle mondiale, contrairement aux technologies actuelles (les normes

utilisées aux Etats-Unis et au Japon ne sont pas toutes compatibles avec

le GSM).

· Tend à résoudre le problème

croissant de saturation des réseaux GSM, en particulier dans les grandes

villes.

· Utilisation du codage DS-CDMA (Direct Sequence -

Code Division Multiple Access) qui, outre un nombre important d'avantages,

permet la réutilisation de la même bande de fréquence pour

toutes les cellules voisines (avec GSM, les cellules voisines ne peuvent

utiliser les même bandes de fréquence car elles interfèrent

les unes avec les autres d'où un arrangement minutieux et

compliqué de bandes de fréquence des cellules).

Les technologies développées autour de la norme

UMTS conduiront à une amélioration significative des vitesses de

transmission avec des débits supérieurs à 3 84Kbp/s et

pouvant aller jusqu'à 2Mbp/s (en zone urbaine, avec une mobilité

réduite).

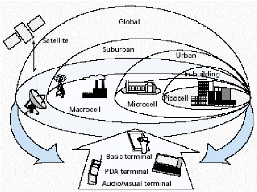

Une des grandes nouveautés réside dans le

fractionnement des cellules en zones (voir Figure 1.7) qui offrent des

débits variables en fonction de la mobilité [BFM97]: zone

intérieure et urbaine, zone urbaine, zone suburbaine et agricole, et

enfin zone globales.

Zone 1 intérieure et urbaine : communication

permanente, densité élevée d'utilisateurs, vitesse

maximale de déplacement jusqu'à 10 km/h et débit

assuré de 2 Mbp/s.

Zone 2 urbaine : micro-cellules utilisées pour les

lieux publiques, rayon de service de plusieurs centaines de mètres,

densité assez élevée d'utilisateurs, vitesse

jusqu'à 120 km/h et débit de 480 kbp/s.

Zone 3 suburbaine et agricole : macro-cellules pour

densités de population moyennes, rayon de service de plusieurs

kilomètres, mobilité moyenne assurée (jusqu'à 500

km/h et débits de 384 kbp/s pour les vitesses moyennes (120 km/h) ou 144

kbp/s pour les vitesses élevées. Zone 4 globales : tout ce qui

n'est pas couvert par les zones 1 à 3 à savoir, zones peu

peuplées, océans, déserts, montagnes, etc. Le MSS (Mobile

Satellite Systems) doivent couvrir ces zones. La mobilité atteint les

1000 km/h avec un débit de 144 kbp/s. En principe, les satellites

doivent assurer une couverture partout où l'infrastructure cellulaire

fait défaut.

Figure 1.7: Fractionnement des cellules en

zones dans la technologie UMTS

Standards Américains

· IS-54 et IS-136

L'IS-54 est basé sur la méthode d'accès

TDMA et a été implémenté par certains

opérateurs cellulaires aux côtés de leurs réseaux

analogiques en 800 MHz. Ce standard a également été retenu

pour être utilisé dans le cadre des réseaux PCS (Personal

Communication Services) large bande sous l'appellation IS-136 [HSJ98]

[Cou99].

· IS-95 ou N-CDMA

Qualcomm a développé une technologie

basée sur la technique d'accès CDMA (Code Division Multiple

Access) [AgF99]. L'IS-95 ou N-CDMA (Narrowband CDMA) est censé supporter

10 à 15 fois la capacité des réseaux AMPS (AMPS :

Advanced Mobile Phone System) contre un gain de 3 pour l'IS-54

[Gar00].

La norme IS-95 a commencé à être retenue

dans quelques pays en dehors des Etats-Unis en particulier en Asie et en

Amérique du Sud.

Un standard japonais PDC (Personal Digital Cellular

system)

Lancé par DoCoMo qui a rajouté une sur-couche

de communication par paquets appelée PDC-P. La norme japonaise de

radiotéléphonie cellulaire numérique s'appuie, comme le

GSM, sur le mode d'accès TDMA et fonctionne dans deux bandes de

fréquences : 800 MHz et 1,5 GHz. Cette norme est intéressante, et

commence à prendre place dans d'autres régions, car elle est le

support d'accès du service I-Mode qui est un service d'Internet mobile

utilisant le format des données cHTML (Compact HTML) qui est une

déclinaison allégée du HTML adaptée aux terminaux

mobiles. L'avantage du I-Mode par rapport à la technologie Wap, c'est

que l'i-mode permet de ne garder le terminal connecté que le temps

nécessaire aux transferts des données.

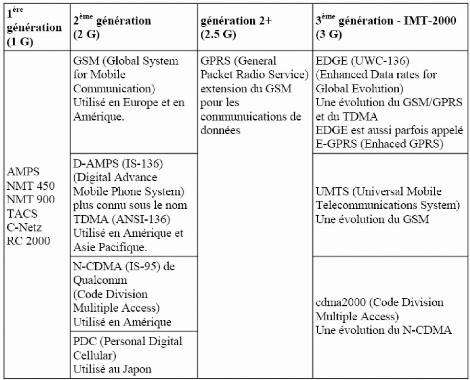

Les réseaux cellulaires peuvent être classés

en 3 générations suivant leurs développement chronologique

[GHJ99].

La première génération est analogique, nous

citons à titre d'exemple les systèmes :

- AMPS (Advanced Mobile Phone System): développé

par Bell Labs en 1970, la première

utilisation commerciale était au Etats Unis en 1983. Il

exploite la bonde de fréquence de

800 MHz.

- NMT 450 (Nordic Mobile Telephones/450):

développé par Ericsson et Nokia. Travail sur la bande de 450

MHz.

- NMT 900 (Nordic Mobile Telephones/900): l'utilisation de la

bande de 900 MHz au lieu de 450 MHz.

- TACS (Total Access Communications System) :

développé par Motorola. Il est similaire à AMPS. Il

utilise la bande de 900 MHz. Il a été utilise la première

fois au Royaume Uni en 1985.

- C-Netz : utilisé principalement en Allemagne et en

Australie, utilise la bande de 450 MHz.

- RC2000 (RadioCom 2000) : Un system Français

lancé en novembre 1985.

Les systèmes de radiotéléphonie

cellulaire ont vu, après une première génération

constituée uniquement de réseaux analogiques, l'arrivée

des technologies numériques au début des années 1990 en

Europe (GSM) et au Japon (PDC). Les Etats-Unis ont suivi quelques années

plus tard (IS-136 et IS-95).

Il existe une génération 2+ (dite aussi 2.5 G)

avec le GPRS, évolution du système GSM. Celui-ci permet la

commutation de paquets et des débits de 105 KBits/s. Dans ce cas, IPV4

est obligatoire.

La troisième génération permet d'utiliser

IP dans un contexte multimédia. Les terminaux peuvent avoir une adresse

fixe, certaines normes comme l'UMTS impose IPv6. Le nom générique

pour les différentes normes 3G est IMT-2000.

Tableau 1.3: Les Générations des

réseaux cellulaires.

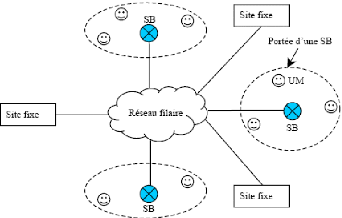

VI.2. Classification suivant l'infrastructure

· Réseaux sans fil avec

infrastructure

Dans ce mode de fonctionnement le réseau est

obligatoirement composé d'un point d'accès appelé station

de base (SB), munis d'une interface de communication sans fil pour la

communication directe avec les sites ou unités mobiles (UM), une station

de base couvre une zone géographique limitée, une unité

mobile est rattachée à un moment donné qu'à une

station de base lui offrant tous les services tant que l'UM est à

l'intérieure de la zone de couverture de la SB.

La SB fait office de pont entre réseau filaire et

réseau sans fil, permett ant de relier une UM à une unité

connecté à un site fixe. La SB est aussi le point de passage de

la transmission d'une UM à une autre UM. Si les deux UM dépendent

de la même SB, la trame est simplement relayée par la SB. Si les

deux UM sont à deux SB différentes, une trame

échangée entre les

deux UM doit être relayée par le réseau

filaire qui relie les deux point d'accès. Les points d'accès

peuvent être répartis sur tous le réseau filaire,

agrandissant d'autant la couverture du réseaux sans fil.

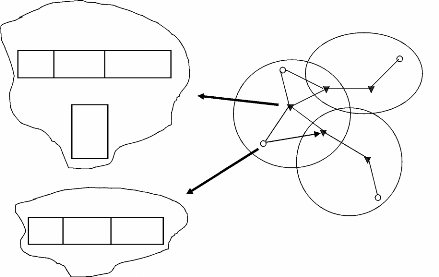

Figure 1.8 : Le modèle des

réseaux mobiles avec infrastructure.

Au cours de communication une UM peut sortir de la zone de

couverture de son point d'accès, entrant dans une autres zone

(handover), pour assurer la continuité de la communication

l'ancienne SB envoie les informations de l'UM à la nouvelle SB qui va

allouer un canal de communication à l'unité mobile.

· Réseaux sans fil sans

infrastructure (ad hoc)

-Définition

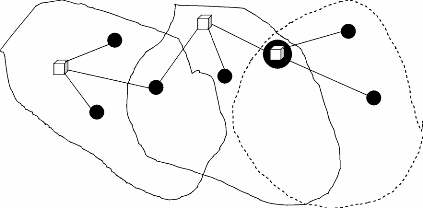

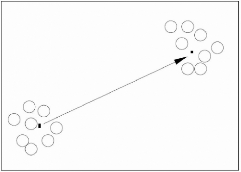

Il s'agit d'un mode Point à Point, ne

nécessitant pas de points d'accès. Il permet de connecter les

stations quand aucun point d'accès n'est disponible. L'absence

d'infrastructure oblige les UM à jouer le rôle de routeurs

[CCL03].

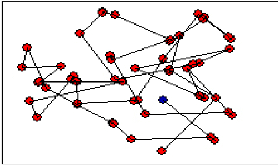

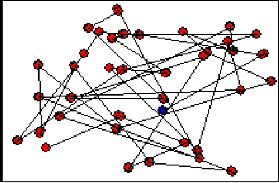

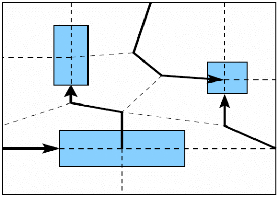

La Figure 1.9 montre l'exemple de l'UM A qui peut

envoyer à l'UM C malgré que cette dernière n'est

pas dans la portée de l'UM A, pour faire elle envoie les

messages à l'UM B qui va les envoyer à l'UM

C.

UMA

UMB

UMC

Portée de l'UM

Figure 1.9: Exemple de réseaux ah

doc.

Les réseaux ad hoc ont des typologies instables, ceci

est dû aux déplacements fréquents des UM. D'autre part, la

portée des transmissions radio étant limitée, le relayage

est rendu obligatoire, et il faut donc que les UM forment ce réseau ad

hoc et coopèrent pour transmettre les messages d'une source à une

destination. Les chemins utilisés et les noeuds traversés sont

déterminés par un protocole de routage dédié, c'est

d'ailleurs la raison pour laquelle les réseaux ad hoc sont dits

réseaux à routage interne ou aussi réseaux sans fil

multi-saut (multi-hop wireless ad hoc networks) [CCL03].

Beaucoup de problèmes sont liés aux

réseaux ad hoc : l'allocation des fréquences, problème des

noeuds cachés et des noeuds exposés [BCG04].

- Application

Les applications ayant recours aux réseaux ad hoc

couvrent un très large spectre, incluant les applications militaires et

de tactique, les bases de données parallèles, l'enseignement

à distance, les systèmes de fichiers répartis, la

simulation distribuée interactive et plus simplement les applications de

calcul distribué ou méta-computing.

D'une façon générale, les réseaux

ad hoc sont utilisés dans toute application où le

déploiement d'une infrastructure réseau filaire est trop

contraignant, soit parce que difficile à mettre en place, soit parce que

la durée d'installation du réseau ne justifie pas de

câblage à demeure.

L'intérêt est dans un premier temps de pouvoir

assurer une connexion au réseau tout en permett ant la mobilité

de l'utilisateur. De plus, le câblage n'est plus nécessaire, ce

qui représente un avantage certain dans de nombreux cas : -Mise en place

d'un réseau dans un

bâtiment classé "monument historique". -Mise en

place d'un réseau de courte durée (chantiers, expositions, locaux

loués, formations). -Confort d'utilisation : tous les participants d'une

réunion sont automatiquement interconnectés. - Gain en coût

pour la mise en place d'un réseau dans tout bâtiment non

préalablement câblé.

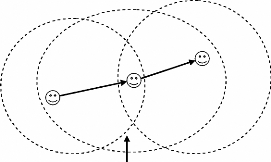

Les réseaux ad hoc sont très utiles dans des

situations imprévues telle que les catastrophes naturelles, les

incendies, où il sera indispensable de disposer rapidement d'un

réseau pour organiser les secours et les opérations de

sauvetage.

Les réseaux ad hoc sont aussi utilisés pour

avoir accès aux environnements hostiles à l'homme tels que des

cratères des volcans pour surveiller leurs activités ou bien le

long d'une faille géologique.

Ils sont aussi utilisés dans les réseaux de

MESH

- Allocation des fréquences

Il est impossible de mettre en place un mécanisme

d'allocation de fréquences dans les réseaux ad hoc. Dans les

réseaux sans fil avec infrastructure, c'est la station de base qui

attribue les fréquences de manière à assurer que deux

stations voisines aient des fréquences différentes pour

éviter le problème des interférences. Dans les

réseaux ad hoc, pour garantir la connectivité, comme il n'y a pas

d'infrastructure fixe et que tous les noeuds sont susceptibles de bouger ou de

disparaître, il est plus simple et moins coûteux de travailler avec

une seule fréquence. On utilise alors un multiplexage TDD (Time Division

Duplex). La réutilisation spatiale reste possible, mais un noeud qui

émet empêche l'accès au canal radio pour tous les mobiles

se trouvant dans un voisinage étendu au tour de lui.

- Problème des noeuds

cachés

Le problème du noeud caché se produit lorsque

deux unités mobiles ne peuvent pas s'entendre l'une et l'autre du fait

qu'un obstacle les empêche de communiquer entre elles ou que la distance

qui les sépare est trop grande.

A

B

C

A

Obstacle

B

C

Figure 1.10: N°ud caché dû

à un obstacle. Figure 1.11 : N°ud caché

dû à la distance.

En Figure 1.10 l'obstacle empêche le noeud A

de savoir l'activité du noeud C, et empêche le noeud

C de savoir l'activité du noeud A. Ainsi les deux

noeuds A et C peuvent entamer simultanément des

communications vers le noeud B, ceci provoquera une collision au

niveau du noeud B, car les bandes de fréquences

utilisées par les noeuds au sein d'un réseau ad hoc sont

identiques.

En Figure 1.11 le noeud A ne détecte pas

l'activité du noeud C, car A n'est pas dans la zone de

couverture de C, et aussi C ne détecte pas

l'activité du noeud A. alors les deux noeuds A et

C vont s'autoriser à émettre en même temps vers le

noeud B, ce qui amène à une collision au niveau de ce

dernier.

Il faut bien noter que sous la plupart des simulateurs cette

configuration ne se produira jamais car les zones de détection de

porteuse (où on reçoit les signaux mais on ne peux pas les

déchiffrés) étant parfaitement circulaires et d'un rayon

double de la zone de couverture (on arrive à déchiffrer les

signaux reçus, et donc on s'aperçoit s'il s'agit d'une

donnée ou d'un message de contrôle), A se trouverait dans

la zone de détection de porteuse de C et réciproquement.

Mais dans la réalité, l'expérience a montré que ce

type de collision était tout à fait possible [Dho03].

- Problème des noeuds

exposés

Considérons le cas présenté en Figure

1.12 où une station B initie une communication vers une station

A, la station C écoute le canal radio, elle entend

donc une communication en cours, car C est dans la zone de couverture

de B. Dans ce cas la station C déduit qu'elle ne peut

pas entamer une communication avec D, or si C transmettait,

elle ne crée pas une collision dans les régions où D

et A se situent. Ce problème diminue les performances du

réseau en terme de bande passante.

A B C D

Figure 1.12: Problème des noeuds

exposés.

Pour régler ces problèmes la norme 802.11 a

défini des techniques d'accès au medium spécifiques aux

réseaux sans fils.

- Les techniques d'accès au canal de

transmission

CSMA/CA

La norme IEEE 802.11 [IEE03] définit deux modes

d'accès au médium adaptés aux transmissions radio : le

mode centralisé (Point Coordination Function PCF) peut être

utilisé lorsque les communications sont gérées par une

station de base fixe et le mode distribué (Distributed Coordination

Function DCF) est utilisé à la fois pour les communications via

une station de base et pour les communications directes de mobile à

mobile. C'est ce dernier mode qui sera utilisé dans le cas des

réseaux ad hoc.

Le fonctionnement du mécanisme CSMA/CA est le suivant

[IEE03]: une station qui souhaite émettre écoute le canal radio,

lorsque ce dernier devient libre, il faut qu'il reste encore libre pendant une

période DIFS (DCF Inter-Frame Space), Si le canal est resté libre

durant toute cette période, alors la station attend encore un temps

backoff extrait aléatoirement dans un intervalle appelé

Contention Windows (CW), qui est par défaut [0. .31], avant

d'émettre. Ainsi, si plusieurs mobiles veulent émettre, il y a

peu de chances pour qu'ils aient choisi la même durée (backoff).

Celui qui a choisi le plus petit backoff va commencer à émettre

(tant que la canal est libre les backoff seront

décrémentés, et lorsque le backoff d'une station atteint

zéro, elle est autorisée à émettre), et les autres

vont alors se rendre compte qu'il y a à nouveau de l'activité sur

le canal et vont attendre.

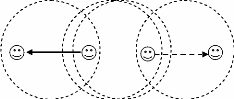

La Figure 1.13 montre le déroulement des communications

entre deux mobiles " source 1" et " source2" qui veulent envoyer

simultanément des données vers un autre mobile " destination",

dans cette exemple les backoff tirés par les mobiles " source1" et "

source2" sont 3 et 5 respectivement. Une fois ce tirage effectué, tant

que le canal reste libre, les mobiles

décrémentent leur backoff. Dès que l'un

d'eux a terminé (ici la source 1), il émet. L'autre mobile,

dès qu'il détecte le regain d'activité sur le canal stoppe

la décrémentation de son backoff et entre en période de

defering.

Figure 1.13: Le backoff et le defering.

Il faut noter que le temps de pause qui sépare un

paquet de données de son acquittement est appelé SIFS (Short

Inter-Frame Space) et qu'il est plus court que DIFS. Le mobile en

période de defering ne pourra reprendre la décrémentation

de son backoff que si le canal est à nouveau libre pendant DIFS. Le fait

que SIFS soit plus court empêche que la décrémentation ne

reprenne de manière inopportune entre les données et leur

acquittement (l'envoie des ACK est favorisé que l'envoie des

données).

Lorsque les données du mobile "station1" ont

été acquittées et que DIFS s'est écoulé sans

activité sur le canal, "Source2" peut reprendre la

décrémentation de son backoff (qui est déjà

à 2 unités). Ici, aucun autre mobile ne vient l'empêcher de

terminer et il peut donc finalement envoyer ses données.

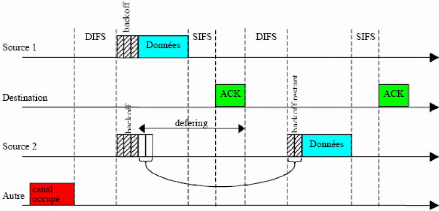

Le mécanisme de backoff limite les risques de collision

mais ne les supprime pas complètement. Aussi, si une collision se

produit (détectée grâce à l'absence d'acquittement),

un nouveau backoff va être tiré au hasard. Mais à chaque

collision consécutive, la taille de la fenêtre va doubler afin de

diminuer les chances que de telles collisions se répètent. La

borne inférieure de la Contention Window est toujours zéro, et la

borne supérieure va évoluer entre

les valeurs aCWmin et aCWmax définies par la norme. La

borne supérieure de la fenêtre est ré-initialisée

à CWmin sitôt qu'un paquet a été transmis

correctement (ou lorsque les timers de ré-émission expirent)

[IEE03]. Un exemple d'évolution de la fenêtre de contention est

donné sur la Figure 1.14.

Figure 1.14: Exemple de variation du

backoff

D'autres mécanismes de gestion de la fenêtres de

contention sont définis pour une meilleur utilisation du medium

d'accès, dans [BFO96] la fenêtre est mis à jour selon le

nombre de stations connectées.

Le mécanisme de la DCF, ne règle pas

définitivement le problème des noeuds cachés, et des

noeuds exposés, son but principal est de régulariser

l'accès au medium de manière distribués, tout en essayant

d'éviter les collisions.

RTS/CTS

Le mécanisme CSMA/CA cherche à éviter

les collisions en écoutant l'activité sur le canal, cependant le

problème des noeuds cachés n'est pas définitivement

réglé par cette méthode. 802.11 [IEE03] propose un

mécanisme utilisant des paquets de contrôle appelés Request

To Send (RTS) et Clear To Send (CTS) introduit par [Kar90]. Un mobile qui veut

émettre ne va plus directement envoyer son paquet de données,

mais plutôt un petit paquet RTS pour lequel les chances de collision sont

plus faibles. A ce paquet RTS, le destinataire va répondre par un petit

paquet CTS qu'il diffuse à tout son voisinage. Les paquets RTS et CTS

contiennent des

informations qui permettent de réserver le canal pour

la durée de transmission des données qui vont suivre. Un mobile

qui reçoit un CTS alors qu'il n'a pas envoyé (ni même

détecté de RTS) sait que quelqu'un d'autre va émettre et

doit donc attendre. Le mobile qui a envoyé le RTS sait, quand il

reçoit le CTS correspondant, que le canal a été

réservé pour lui et qu'il peut émettre.

Au niveau des mobiles, la réservation du canal est

implémentée grâce au Network Allocation Vector (NAV). Dans

chaque noeud, le NAV indique pour combien de temps le canal est utilisé

par quelqu'un d'autre, indépendamment de ce qui est physiquement

perçu sur le canal (on parle aussi de détection de porteuse

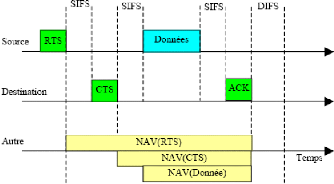

'logique'). Sur la Figure 1.15 sont présentées les mises à

jour du NAV au niveau d'un mobile alors qu'une trame est échangée

entre deux autres mobiles. Lorsque le noeud non concerné par

l'échange reçoit le RTS, il sait grâce aux informations

contenues dans ce dernier pour combien de temps il ne devra pas accéder

luimême au canal.

Les CTS et les paquets de données vont aussi porter

les informations de durée, afin que leur réception puisse mettre

à jour le NAV, lorsque un mobile n'a pas reçu déjà

le RTS (comme c'est la cas pour les noeuds cachés), il met à jour

le NAV à la réception du CTS, et s'il ne reçoit pas le

CTS, il met à jour le NAV lorsque il détecte qu'il y a envoie de

données.

Figure 1.15: Mise à jour du Network

Allocation Vector (NAV).

Le mécanisme RTS et CTS ne règle pas

définitivement le problème des noeuds cachés, mais diminue

le risque de collisions de données, en faite le risque collision

persiste sur les messages de contrôle (RTS et CTS), mais cela est moins

grave que les collisions de données.

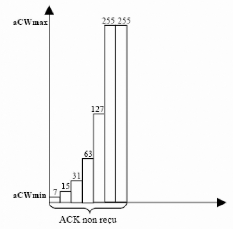

EIFS

Le mécanisme RTS et CTS ne règle pas le

problème de collision lorsque un noeud ne reçoit pas les paquets

RTS, CTS et les données, comme c'est présentée sur la

Figure 1.16 [Cha04], le noeud de gauche ("autre") détecte la porteuse de

l'émetteur sans pour autant comprendre ses messages (le signal est trop

faible pour être décodé, mais suffisamment fort pour

être reconnu comme tel). Les paquets envoyés par le

récepteur ne sont quant à eux pas détectés du tout

par le mobile de gauche. Dans cette situation, 802.11 [IEE03] impose

l'utilisation d'un Extended Inter Frame Spacing (EIFS), afin d'éviter

une collision au niveau de l'émetteur au moment du CTS et de

l'acquittement par le récepteur. La Figure 1.17 détaille ce qui

se passe : L'émetteur envoie tout d'abord un paquet de contrôle

RTS. Ce paquet est reçu par le récepteur, qui va y

répondre par un CTS. Le mobile de gauche, lui, a détecté

de l'activité au moment du RTS mais sans comprendre le paquet. Le

mécanisme de defering l'empêche d'émettre pendant l'envoi

du RTS (canal occupé) et pendant une période DIFS

consécutive (on est toujours obligé d'attendre que la canal ait

été libre pendant DIFS pour émettre). Mais DIFS est plus

court que SIFS+CTS. Si jamais le mobile de gauche avait terminé de

décrémenter son backoff trop vite, il aurait pu émettre

pendant le CTS, causant une collision au niveau de l'émetteur. Pour

protéger le CTS (et de manière similaire l'acquittement), 802.11

impose à un noeud d'attendre pendant un temps EIFS lorsque le canal

redevient libre mais que le paquet n'a pas été compris; la

longueur de EIFS étant suffisante pour que l'envoi du CTS ou de l'ACK se

déroule dans de bonnes conditions.

SIFS SIFS SIFS DIFS

Destination

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Autre defer

|

EIFS

|

|

EIFS

|

|

|

|

|

|

DIFS temps

Au

Figure 1.16: Configuration où l'EIFS

est nécessaire. Figure 1.17: l'Extended Inter Frame

Spacing (IEFS).

VII. CONCLUSION

Ce chapitre a été axé sur le concept des

environnements mobiles et l'utilisation de la technologie de communication sans

fil. L'évolution rapide qu'a connue la technologie sans fil

récemment, a permit l'apparition de nouveaux systèmes de

communication qui offrent plus d'avantages par rapport aux systèmes

classiques. Les nouveaux systèmes n'astreignent plus l'usager à

une localisation fixe, mais lui permet une libre mobilité.

La compréhension parfaite de la communication

utilisée dans le nouvel environnement, nécessite la

compréhension des notions de base de la technologie sans fil comme

l'utilisation des ondes radio, la notion de bande passante, la

réutilisation des fréquences, le portée d'une unité

mobile « etc. Le but de ce chapitre a été de donner un

aperçu général sur cette technologie qui ne cesse pas de

croître.

Les environnements mobiles sont caractérisés

par de fréquentes déconnexions et des restrictions sur les

ressources utilisées, surtout si tous les usagers du système sont

mobiles ce qui est le cas pour les réseaux ad hoc. Ces limitations

transforment certains problèmes, ayant des solutions évidentes

dans l'environnement classique, en des problèmes complexes et difficiles

à résoudre. Parmi ces problèmes figure le problème

de routage que nous allons discuter dans le deuxième chapitre.

CHAPITRE II : ETUDE DES PROTOCOLES DE ROUTAGE

DANS

LES RESEAUX AD HOC

I. Introduction

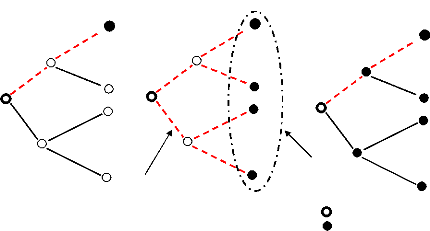

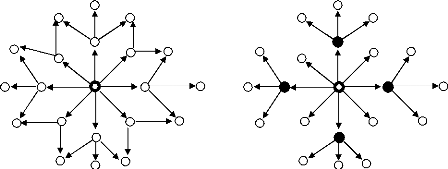

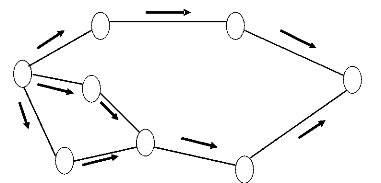

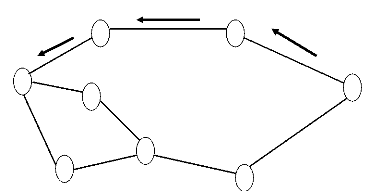

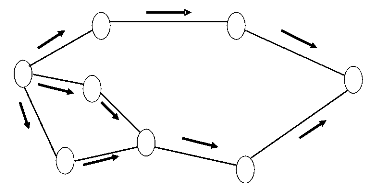

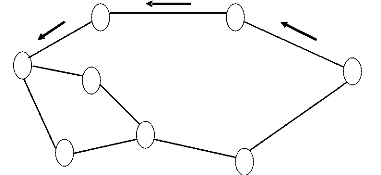

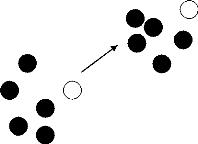

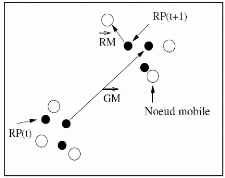

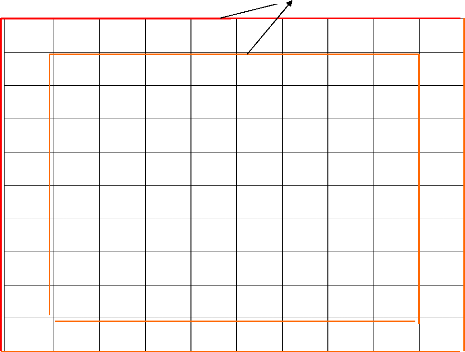

Comme nous avons déjà vu, un réseau ad