II.2.3 Les protocoles de routage hybrides

En plus des protocoles de routage proactifs et

réactifs, il existe une famille de protocole de routage qui est une

combinaison des deux précédents et est dite 'hybrides' par

exemple ZRP (the Zone Routing Protocol) et CBRP (Cluster Based Routing

Protocol).

Ils utilisent un protocole proactif, pour apprendre le proche

voisinage par exemple voisinage à deux sauts ou trois sauts. Ainsi ils

disposent des routes immédiatement dans le voisinage. Audelà de

cette zone prédéfinie, le protocole hybride fait appel aux

techniques des protocoles

réactifs pour chercher des routes. Avec ce

découpage, le réseau est partagé en plusieurs zones, et la

recherche de route en mode réactif peut être

améliorée. A la réception d'une requête de recherche

réactive, un n°ud peut indiquer immédiatement si la

destination est dans le voisinage ou non, et par conséquent savoir s'il

faut aiguiller ladite requête vers les autres zones sans déranger

le reste de sa zone. Ce type de protocole s'adapte bien aux grands

réseaux, cependant, il cumule aussi les inconvénients des

protocoles réactifs : messages de contrôle périodiques,

plus le coût d'ouverture d'une nouvelle route.

II.2.3.1 Le protocole de routage ZRP

ZRP [Haa97] est un protocole hybride. Chaque n°ud

définit une zone autour de lui dans laquelle il va utiliser son

protocole proactif. Le protocole proactif en lui-même n'est pas

imposé par ZRP, et en principe il peut être tout type de protocole

proactif. La zone du n°ud est limitée en nombre de sauts entre le

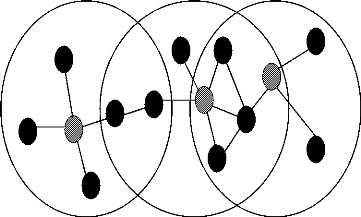

centre et les n°uds frontière (voir figure 2.7). Autrement dit un

n°ud appartient à la zone s'il est à x sauts au

maximum du n°ud central. Les n°uds qui se trouvent à la limite

de cette zone sont appelés les n°uds périphériques.

Un deuxième protocole réactif opère en dehors de cette

zone, qui permet de chercher une route vers une destination à

l'extérieur. Ce protocole réactif qui n'est pas

spécifié non plus, et intervient entre les différentes

zones.

Lorsqu'un n°ud veut en joindre un autre, il regarde tout

d'abord s'il est dans sa zone ou non. S'il est présent dans sa zone,

alors la route est connue et disponible immédiatement grâce au

protocole proactif ; sinon, une requête est envoyée aux n°uds

périphériques qui à leur tour regardent si le n°ud

recherché appartient à leurs zones respectives. Si c'est le cas,

une réponse est envoyée à la source. Dans le cas

contraire, le processus se poursuit de la même façon

jusqu'à trouver le n°ud en question. Une réponse est alors

formulée et renvoyée à la source. Chaque n°ud

maintient une liste des requêtes traitées de manière

à éviter les doublons qui seront détruits.

En résumé, ZRP définit donc deux types de

protocoles l'un fonctionnant localement, et le deuxième fonctionnant

entre les zones :

- IARP [ZHM01](IntrAzone Routing Protocol) offrant les routes

optimales vers les destination qui se trouvent à l'intérieur de

la zone à une distance déterminée, et tout changement est

répercuté à l'intérieur seulement.(voir figure

2.7).

- IERP [ZHM01] (IntErzone Routing Protocol) quant à lui

s'occupe de chercher des routes à la demande pour des destinations en

dehors d'une zone.

Figure 2.7 : Exemple de zone TARP dans ZRP

En plus ZRP utilise un troisième protocole

appelé BRP [ZHM01] (Broadcast Resolution Protocol). Ce protocole utilise

les données sur la topologie fournies par le protocole TARP pour

construire sa liste des n°uds de périphérique et la

façon de les atteindre. Tl est utilisé pour orienter la

propagation des requêtes de recherche de route de l'TERP dans le

réseau.

Le routage et la maintenance de la route dépendent du

protocole réactif utilisé. En d'autres termes, si le protocole

utilise «source routing >> comme DSR, alors, des

améliorations peuvent être faites pour raccourcir la route en

cours d'utilisation. Ou encore sans« source routing

>> à la façon d'AODV, il faudra corriger les tables de

routage des n°uds. Mais, dans tous les cas, et grâce au protocole

proactif, les liens défectueux contenus initialement dans le

résultat de la recherche de route ont des chances d'être

détournés en cours de communication.

|