|

Département Génie informatique

Cycle : Ingénieur

MAMoiRE DE FiN D'ETuDEs

Sujet : Filiation Internet - Intranet et

nouvelle dimension du

Client/serveur : Conception/Réalisation d'un

Intranet pour le Ministère de

l'Education Nationale

Présenté et soutenu par : M. Mor

Ndiaye Mbaye

Pour l'obtention du diplôme d'ingénieur

Année Universitaire : 96-97

Au nom d'Allah, Le Clément, Le

Miséricordieux,

Louange au prophète Mouhamad

(Paix et salut sur lui, sa famille et ses

compagnons)

Par la grâce de Cheikhoul

Khadim,

Cheikh Ahmadou Bamba

Sous le Guide éclairé de Cheikhouna

Cheikh Abdou Fatah Mbacké

A mes chers parents,

A ma chère épouse,

A mes chers enfants,

Envers qui je ne trouve pas les expressions adéquates

pour traduire mes sentiments,

je dédie ce travail !

Mes remerciements vont à :

Monsieur Amadou top,

Directeur de INTERACTIVE,

|

Messieurs Mamadou Sow, Chérif Sarr

et Ousseynou Sow, Ingénieurs informaticiens

à ATI/INTERACTIVE

et Mme Ly et M. Babou Cissé d'I/INTERACTIVE

|

.

|

Monsieur Alex Corenthin, mon professeur encadreur

A tous les enseignants du département Génie

Informatique de l'ESP

A tous les agents du Service du Personnel du Ministère

de l'Education Nationale

A tous ceux qui de près ou de loin ont

contribué à faire de moi ce que je suis.

SOMMAIRE

|

I-0 Introduction

|

|

8

|

|

Première partie: De l'Internet aux

Intranets

|

|

|

|

I-1 Présentation de ATI/INTERACTIVE

|

|

9

|

|

I-11 Organisation interne

|

|

10

|

|

I-12 Activités

|

|

11

|

|

I-13 Environnement de travail

|

|

11

|

|

I-2 Internet

|

|

12

|

|

I-20 Historique

|

|

12

|

|

I-21 Concept

|

|

12

|

|

I-22 Topologie

|

|

13

|

|

I-23 Quelques protocoles

|

|

14

|

|

I-230 Le TCP/IP

|

|

14

|

|

I-231 Le SMTP

|

|

15

|

|

I-232 Le SLIP

|

|

15

|

|

I-233 Le HTTP

|

|

15

|

|

I-234 Le Telnet

|

|

16

|

|

I-235 Le POP3

|

|

16

|

|

I-24 Le routage

|

|

17

|

|

I-240 L'adressage

|

|

17

|

|

I-241 La résolution de noms

|

|

19

|

|

I-2411 structure logique d'un DNS

|

|

20

|

|

I-2412 Accès à l'information

|

|

21

|

|

I-25 les services

|

|

23

|

|

I-250 Le WEB

|

|

23

|

|

I-251 La Messagerie

|

|

24

|

|

I-252 Le Transfert de fichier

|

|

25

|

|

I-253 Les Forums

|

|

25

|

|

I-254 L' Archie

|

|

26

|

|

I-255 Le Gopher

|

|

26

|

|

I-256 Le WAIS

|

|

27

|

|

I-26 Les perspectives

|

|

28

|

|

I-3 Les Intranets

|

|

28

|

|

I-30 Définitions

|

|

28

|

|

I-31 Le travail coopératif

|

|

30

|

|

I-32 Les Groupwares

|

|

30

|

|

I-320 Définition

|

|

30

|

|

I-321 Principales technologies

|

|

31

|

|

I-33 Les stratégies

|

|

32

|

|

I-34 L'administration

|

|

35

|

|

I-35 Les supports

|

|

35

|

|

I-36 La sécurité

|

|

36

|

|

I-37 Les problèmes de bande passante

|

|

38

|

|

I-4 Apports de quelques outils à la technologie des

Intranets

|

39

|

|

|

I-40 JAVA

|

|

39

|

|

I-41 ActiveX

|

|

42

|

|

I-42 ODBC

|

|

44

|

I-5 Intranet et Client/Serveur 45

I-50 Principe du Client/Serveur 47

I-51 Atouts pour l'entreprise 49

I-52 Nouvelle approche du Client/Serveur 50

Deuxième partie : Conception d'un

Intranet et solution Groupware pour le MEN

|

II-1 Etude préalable

|

|

54

|

|

II-11 Introduction

|

|

54

|

|

II-12 La mission

|

|

54

|

|

II-13 L'existant

|

|

55

|

|

II-131 Les structures

|

|

56

|

|

II-132 Organisation fonctionnelle

|

|

58

|

|

II-133 Les traitements

|

|

59

|

|

II-134 L'archivage

|

|

61

|

|

II-14 Critique de l'existant

|

|

62

|

|

II-2 Proposition d'une solution

|

|

63

|

|

II-21 Le Système Intégré de Gestion

|

|

67

|

|

II-211 Description

|

|

68

|

|

II-212 Architecture logicielle

|

|

69

|

|

II-22 Architecture matérielle

|

|

70

|

|

II-23 Etude détaillée

|

|

72

|

|

II-231 Les serveurs

|

|

72

|

|

II-2311 Les serveurs de domaines

|

|

72

|

|

II-2312 Le serveur de données

|

|

73

|

|

II-2313 Le serveur de messagerie

|

|

74

|

|

II-2314 Le serveur Web

|

|

75

|

|

II-232 Organisation des traitements

|

|

75

|

|

II-2321 Organisation générale

|

76

|

|

|

II-2322 Fonctionnement du système

|

|

77

|

|

II-2323 Connexions

|

|

78

|

|

II-2224 Sécurité

|

|

82

|

|

II-24 Module de gestion des Ressources Humaines

|

|

87

|

|

II-240 Principales fonctionnalités

|

|

87

|

|

II-241 Saisie des données

|

|

89

|

|

II-242 Choix du développeur

|

|

89

|

|

II-243 Le Modèle Conceptuel des Données

|

|

90

|

|

II-244 Le Modèle Physique des Données

|

|

93

|

|

II-3 Conclusion deuxième partie

|

|

104

|

|

III Conclusion Générale

|

|

105

|

PREMIERE pARTIE:

DE LlINTERNET AuX INTRANETs

I-0 Introduction

Dans le cadre de la formation des ingénieurs

informaticiens, le Département du Génie Informatique de l'ESP

prévoit un stage d'entreprise d'une durée de six (06) mois en vue

de préparer ses étudiants à la vie professionnelle.

C'est ainsi que nous avons eu à séjourner

à ATI/INTERACTIVE (cf. $ I-1) pour la durée sus -

mentionnée, allant du 01 février 1997 au 31 juillet 1997. Le

travail que nous y avons effectué a consisté essentiellement

à une réflexion sur un concept nouveau : les Intranets.

Il s'est agi, dans une première partie,

d'établir la filiation Internet/Intranet, c'est à dire de

décrire les liens qui unissent les deux concepts puis, dans une seconde

partie, de concevoir un Intranet pour le Ministère de l'Education

Nationale.

Cette seconde partie sera conclue par la présentation

d'une application Intranet de gestion des ressources humaines.

I-1 Présentation de ATI/I NTERACTIVE

Alliance Technologie Informatique (

A.T.I ) fut créée en 1987 avec un capital initial de 2.500.000

francs CFA porté dés 1995 à 50.000.000 francs CFA et

transformée en Société Anonyme.

Son effectif de 29 personnes en fait une structure souple et

dynamique dont la préoccupation permanente est la satisfaction des

clients à travers un service de qualité.

Avec la création de la filiale INTERACTIVE

spécialisée dans le génie logiciel et dans le

développement d'applications multimédia en 1995,

le domaine d'intervention de la société

s'étend de la vente de matériels en passant par des offres

Intranet et Internet, installations de systèmes et développement

de logiciels jusqu'à la maintenance de matériels et de sites

informatiques.

I-11 Organisation interne

Alliance Technologie informatique est structurée suivant

trois départements et une filiale nommée INTERACTIVE.

- Le département Electronique : chargé du

dépannage de matériels, du service après vente, des

livraisons et des installations.

- Le département Administration et Finances :

chargé de la comptabilité, du recouvrement et des

importations.

- Le département Commercialisation : chargé de

l'accueil clientèle,

de la gestion commerciale, de la recherche et du

suivi de marchés.

- La filiale INTERACTIVE : spécialisée dans les

offres de solutions Internet et Intranet, l'installation de systèmes, la

formation et le développement d'applicatifs.

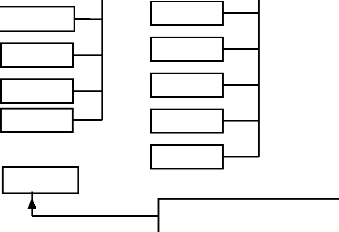

L'organigramme suivant nous décrit l'organisation interne

de la société.

Direction

Technique

Direction

Commerciale

Administration

& Finances

Comptabilité

Accueil Clientèle

Dépannage de matériels

Recherche &

Suivi de marchés

Recouvrement

Service après

Vente

Livraison & Installation

Importation

Gestion

Commerciale

Organigramme de ATI/INTERACTIVE

Direction Générale

INTERACTIVE

|

Offre de Solutions Internet/Intranet

Installation

de systèmes

Formation

Développement

Conseil

|

|

|

|

|

|

|

|

|

Personnel de ATI / Interactive

Le Directeur 1 Secrétaire 3 Ingénieurs 1

Traducteur

I-12 Activités

Alliance Technologie Informatique est une

société prestataire de services orientée vers

l'informatique. Elle offre les services suivants :

2. Vente de matériels

3. Installation de réseaux locaux

4. Distribution et installation de systèmes

informatiques

5. Développement de logiciels spécifiques

6. Maintenances de matériels et de sites informatiques

7. Câblage

8. Formations

9. Conseil et Assistance

I-13 Environnement de travail

L'environnement de travail de la filiale INTERACTIVE est le

suivant :

- Un réseau Windows NT

- Deux serveurs de domaine Windows NT

- Un serveur MS Exchange

- Un serveur SQL-Serveur

- Treize (13) postes 95 dont onze Pentium et deux 486

I-2 Internet

I-20 Historique

Internet fut créé vers

les années 70 lorsque Vinton Cerf, dans le projet ARPANET, parvint

à raccorder les quatre premiers sites. Depuis, il n'a cessé de se

développer et de s'amplifier à un rythme soutenu, doublant son

taux de croissance chaque année.

Si ce déploiement n'a été

qu'expérimental au cours des années 70 pour tester la

viabilité des nouveaux protocoles, il est devenu plus concerté

durant les années 80, mais il restait réservé aux secteurs

militaires et académiques ainsi qu'aux organismes et instituts de

recherche.

La déréglementation quasi -

générale des opérateurs de

télécommunication, survenue au début des années 90,

a ouvert la voie, offrant de la connectivité IP et des services à

valeur ajoutée.

I-21 L e Concept

L'idée de base d'Internet est

de connecter «n'importe qui (ordinateur) au moyen de n'importe quoi

(réseau)». Il devient ainsi une gigantesque interconnexion de

réseaux informatiques dépendant exclusivement de la participation

ininterrompue de tous les réseaux reliés.

Il n'est pas seulement une série d'ordinateurs et de

câbles. C'est aussi une vaste communauté d'experts et de novices

de tous ordres, utilisateurs ou professionnels de l'informatique, qui partagent

une grande variété de ressources.

Dès lors, se pose la question de savoir comment des

réseaux hétérogènes peuvent-ils communiquer et se

fournir mutuellement des services ?

Ils utilisent un ensemble de standards spécifiques

à chaque type de service disponible appelés protocoles et

s'appuient sur une topologie hiérarchique.

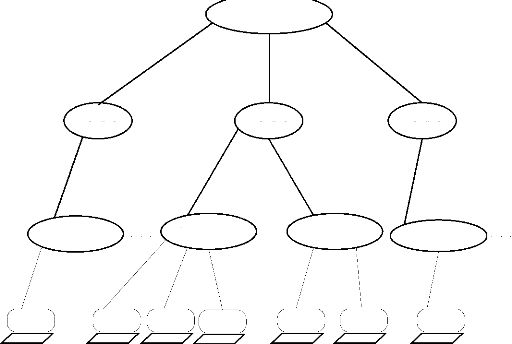

Top Level Domaine

...

Domaine Domaine Domaine

Sous-domaine

...

...

...

Sous-domaine Sous-domaine Sous-domaine

Machine

...

Machine

...

...

Machine Machine

...

Machine Machine Machine

Fig 01

I-22 La Topologie

I-23 Quelques protocoles

I-230 Le TCP/IP

C'est le « langage »

standard utilisé par Internet pour permettre la communication entre les

différents réseaux qui le composent. Il est constitué de

deux types de normes, le TCP (Protocole de Contrôle de

Transmission) et le IP (Protocole Internet).

Lorsqu'un ordinateur doit envoyer des informations à un

autre, IP divise les données en petits paquets (souvent

de 200 octets de taille environ), appose sur chaque paquet son contenu, son

numéro et sa destination. IP ne garantit pas que toutes

les parties d'un message arriveront bien à destination ; il ne s'occupe

pas non plus de leur arrivée dans la bonne séquence.

A destination, les contenus sont vérifiés puis

les paquets ré - assemblés dans leur bon ordre par TCP

grâce au numérotage effectué par

IP. Si l'un d'entre eux se trouve endommagé, il est

corrigé et, à défaut, retourné à

l'envoyeur.

Ce travail de ré - assemblage des paquets à

destination, de détection et de correction des erreurs n'est pas la

seule fonction de TCP ; il lui appartient aussi de trier et de

dispatcher les messages suivant leurs numéros de port.

I-231 Le SMTP

Le Simple Mail Transport Protocole

regroupe tous les protocoles relatifs au courrier électronique sur

Internet. C'est un protocole qui met en communication deux serveurs : celui de

l'émetteur et celui du récepteur. On dit alors qu'il fonctionne

en mode PPP ou point à point. Si les deux personnes en communication

sont sur le même serveur, le point à point se limite au seul

serveur local.

Le SMTP spécifie le format des adresses des utilisateurs,

les champs des courriers, les possibilités d'envois groupés et la

gestion des heures.

I-232 Le SLIP

Le Serial Link Internet Protocol est

un protocole permettant d'encapsuler des paquets IP sur une ligne série.

Il dispose de très peu d'options, tant en termes de

sécurité qu'en termes de contrôle de la connexion, et s'il

a été assez utilisé il y a quelques années, il est

maintenant abandonné au profit de PPP (Point to Point Protocol),

protocole beaucoup plus riche et qui tend à devenir le protocole

standard sur Internet.

I-233 Le HTTP

Les communications sur le Web sont

régies par le protocole HTTP (HyperText Transfer Protocol), et font

appel à une architecture Client/serveur fondée sur un

système de requêtes et de réponses.

Le protocole permet à un lien hypertexte de pointer

vers une page d'informations stockée n'importe où sur la toile

d'araignée mondiale. C'est le langage standard qui permet aux Clients et

Serveurs Web de communiquer.

Il permet aux Serveurs de fournir des informations dans un format

accessible par une grande variété de clients navigateurs.

Fondamentalement, un serveur HTTP n'est rien d'autre qu'un

serveur à l'écoute sur le port TCP (généralement le

port système 80, réservé au protocole HTTP), et qui,

lorsqu'il reçoit une demande de connexion suivie d'une requête de

demande de fichier, répond en envoyant ledit fichier.

I-234 Le Telnet

C'est un service qui permet

d'appeler une machine distante à travers une ligne

téléphonique et de s'y connecter comme on le ferait si on

était sur le même réseau local que lui.

Après avoir appelé un serveur par Telnet, on doit

fournir et son nom - utilisateur et son mot de passe pour pouvoir s'y connecter

effectivement.

I-235 Le POP3

Il a été conçu

pour permettre à un utilisateur de récupérer son courrier

à partir d'une machine distante lorsqu'il ne dispose pas d'une connexion

en full IP sur Internet. Le protocole de base POP gère l'envoi de

messages

identifiés par une clé et un argument, ainsi que la

réception de messages d'erreurs ou d'acquittement. Il gère les

fonctions suivantes :

LIST : donne le nombre de courriers

présents sur le serveur avec leur numéro

RETR numéro :

récupère du serveur le courrier dont le numéro est

spécifié DELE numéro : efface le

courrier dont le numéro est spécifié

NOOP : vérifie la connexion;

LAST : récupère le dernier message

arrivé sur le serveur;

QUIT : quitte la session et en autorise une

autre.

I-24 Le routage

I-240 L'adressage

Les adresses sur Internet sont

codées dans des mots de 32, d'où une représentation

décimale sur 4 octets. Elles sont divisées en cinq grandes

classes: les classes A, B, C, D et E. Les trois premières classes

d'adresses sont les plus utilisées. Elles permettent de

référencer la totalité des réseaux mais aussi des

machines existantes sur Internet (voir tableau ci-dessous).

La classe D est réservée aux machines et

réseaux qui fonctionnent suivant le mode de transmission dit Multicast

qui, par opposition à l'unicast ou la transmission point à point,

permet la transmission de données d'un poste à plusieurs ou de

plusieurs postes à plusieurs autres. Elle occupe la plage allant de

l'adresse 224.0.0.0 à l'adresse 239.255.255.255 et, ainsi, fait

disparaître la notion de réseau. Elle permet d'adresser, non pas

un hôte particulier, mais un groupe d'hôtes.

Quant à la classe E, elle occupe la plage allant de

240.0.0.0 à 255.255.255.255 et est réservée à des

extensions futures du réseau.

Présentation des trois principales classes

|

Classes

Propriétés

|

A

|

B

|

C

|

|

Nombre de réseaux

|

128

|

16.384

|

2.096.152

|

|

Nombre d'hôtes

|

16.609.216

|

65.335

|

256

|

|

Plage de numéros

|

1 - 126

|

128.0 - 191.255

|

192.0.0 - 223.255.255

|

Comme on peut le constater dans le tableau ci-dessus, on

utilise pour chaque classe d'adresses un masque réseau : 255.0.0.0 pour

la classe A, 255.255.0.0 pour la classe B et 255.255.255.0 pour la classe C.

Quand le système reçoit un paquet IP, il en

extrait l'adresse IP et identifie sans équivoque le réseau

destinataire. Pour cela, il effectue un « et logique » entre

l'adresse IP et son masque réseau.

Exemple : Adresse IP = 57.197.0.4 masque

réseau = 255.0.0.0

un « et logique » entre ces deux numéros donne

comme numéro réseau 57.0.0.0. Le numéro de la machine dans

ce réseau est alors 197.0.4.

Avec un masque réseau = 255.255.0.0 on trouve comme

numéro réseau 57.197.0.0 et comme numéro machine 4.

I-241 La résolution de noms

Les adresses sur le Net, comme on

l'a vu précédemment, sont très longues. Elles sont

codées sur 4 octets et couvrent donc une grande plage de numéros.

Par conséquent, elles sont très difficiles à retenir chez

les humains. C'est pourquoi on a recours le plus souvent à des noms

symboliques plutôt qu'aux adresses IP .

Il se pose alors le problème de l'adéquation entre

le nom symbolique dit de domaine et l'adresse IP correspondante.

Pour résoudre ce problème, les serveurs

utilisent ce que l'on appelle des DNS ou Domaine Name Server. Un DNS est une

base de données distribuée contenant, sous forme de tables, des

informations sur les machines hôtes, notamment leurs noms et adresses

IP.

L'administration distribuée de cette base de

données permet de segmenter la totalité de la base et de

déléguer la gestion des données pour chacun de ces

segments.

Toute l'information est accessible à travers le

réseau suivant un modèle Client/Serveur. Une disponibilité

permanente des données est fournie grâce à un

système de réplication des bases locales sur des serveurs

primaires et secondaires. Cette réplication permet, en cas de

dysfonctionnement d'un ou de plusieurs de ces serveurs, de faire recours

à d'autres serveurs pour la continuité du fonctionnement du

service.

I-2411 Structure logique d'un DNS

La base de données DNS a une

structure d'arbre inversé. Le nom du domaine racine est le

caractère blanc (« » ), mais il est représenté

comme un simple point dans la figure.

Chaque noeud de l'arbre représente une partie de la

base ou un domaine dans le système de domaines de noms qui peut

être partitionné en sous - domaines. Tous les noms de domaines et

sous - domaines sont référencés à partir de la

racine.

Ce système permet de localiser la position d'un domaine

donné dans la base de données DNS. Les organisations auxquelles

il a été confié l'administration de domaines ont la

possibilité de partitionner, à leur tour, leurs propres domaines

en sous - domaines et d'en déléguer la gestion à d'autres

organisations.

Les feuilles de l'arbre constituent les machines hôtes.

Chaque domaine contient les informations relatives à ses sous - domaines

et à ses hôtes. Parmi ces informations, on trouve les adresses IP,

le mécanisme de routage des messages, les alias des noms d'hôtes,

ceux des noms de domaines ou de serveurs pour les sous - domaines.

Filiation Internet/Intranet, nouvelle dimension du client

serveur par Mor Ndiaye Mbaye page 21

ROOT

""

EDU GOV MIL NET ORG INT

COM

fig. 02

I-2412 Accès à l'information

Pour accéder à cette

information, les programmes qui s'exécutent sur les machines hôtes

appellent à leur tour d'autres programmes plus connus sous le nom de

« résolveur ».

Ces derniers interagissent avec les serveurs de noms suivant

un modèle Client/Serveur. Ils envoient des requêtes aux serveurs

de noms, interprètent leurs réponses et les retournent aux

programmes qui en avaient fait la demande.

Les serveurs de noms réagissent aux requêtes soit

en fournissant les adresses IP correspondant aux noms qu'on leur soumet, soit

en déclarant le nom de machine inconnu après avoir vainement

interrogé tous les serveurs de noms.

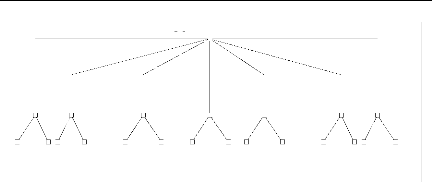

On peut à cet effet distinguer deux méthodes de

résolution : La méthode récursive et la méthode

interactive.

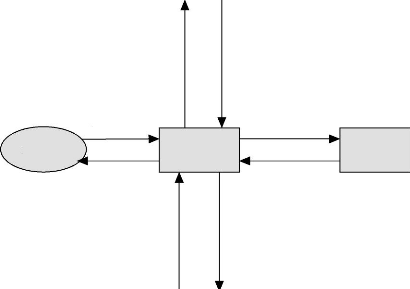

a) Méthode récursive

Dans ce mode, la requête et la

responsabilité de la résolution sont transmises d'un serveur

à un autre jusqu'à épuisement de la liste des serveurs ou

jusqu'à ce qu'il y ait résolution ; dans ce dernier cas, la

réponse parcourt le chemin inverse pour parvenir au résolveur

(fig. 03 ).

Serveur de

nom 1

Serveur de

nom 4

2- requête

7- réponse

5- réponse

4- requête

Serveur de

nom 2

Serveur de

nom 3

Résolveur

8- réponse

1- requête

3- requete

6- reponse

Fig. 03 - Mécanisme de résolution pour une

requête récursive

b) Méthode interactive

Dans ce mode, la différence

fondamentale vient du fait que le serveur de noms qui reçoit le premier

la requête demande successivement aux autres serveurs de lui envoyer

leurs réponses qui doivent nécessairement être soit

l'adresse IP recherchée, soit celle d'un serveur de noms susceptible de

fournir l'information recherchée et qui sera interrogé à

son tour ( fig. 04 ).

Serveur de

nom 2

6- reponse

6- requete

1- requête 4- requête

8- réponse

Serveur de

nom 3

2- requete

7- adresse Serveur 3

Résolveur

5-adresse serveur 4

Serveur de

nom 1

Serveur de

nom 4

Fig. 04 - Mécanisme de résolution pour une

requête interactive

I-25 les services

I-250 Le WEB

C'est une technologie qui facilite

la création, la diffusion, la récupération et la

visualisation des informations afin de rendre aisé l'accès aux

ressources d'Internet.

A l'aide d'un navigateur qui est ici le client universel,

l'utilisateur peut facilement passer d'une partie liée d'une information

à une autre en

cliquant sur un lien dit lien hypertexte. Ces liens hypertextes

sont créés en utilisant le langage HTML

(HyperText Makup Language).

A travers une succession de routines programmées, le

serveur Web est capable de collecter des informations de

nature différente sur des systèmes

hétérogènes et de les rassembler au sein d'un unique

document. La technologie Web offre les moyens permettant de:

- visualiser des documents comportant à la fois de

l'hypertexte de format varié (taille, couleurs, etc.) ,

- visualiser des images statiques ou mobiles,

- de jouer des clips audio ou vidéo.

Elle a entraîné une croissance exponentielle dans

l'utilisation

d'Internet.

I-251 La Messagerie

L'échange d'informations

électroniques est sûrement le service le plus prisé

d'Internet. Il permet à deux utilisateurs situés à deux

bouts opposés du monde, grâce au protocole SMTP, de s'envoyer

mutuellement des messages comme s'ils étaient physiquement dans le

même local.

Le principe implémenté est celui de la carte

postale. L'information n'y est donc pas sécurisée dans la mesure

où n'importe quel utilisateur du réseau peut la lire même

s'il n'en est pas le destinataire.

Lorsqu'un courrier électronique est envoyé

à quelqu'un, ce courrier est stocké dans sa boîte aux

lettres qui peut être soit sur son ordinateur personnel, soit sur un

serveur de courriers.

Dans les deux cas, le courrier reste dans la boîte

jusqu'à ce qu'il soit lu par le destinataire.

I-252 Le Transfert de fichier

C'est le service le plus

usité actuellement sous Internet. Il permet de se connecter à

distance sur des serveurs comme s'ils étaient en local et d'y

télécharger ou téléenvoyer des fichiers.

Seulement, l'accès aux fichiers dits « archives

» est très limité car il est soumis à des droits

souvent restreints. Il fonctionne suivant le mode client/serveur et dispose

d'un client facile d'utilisation et disponible sur n'importe quel type de

plate-forme.

I-253 Les Forums

Les forums de discussion ou

newsgroup sont des espaces d'échange où il est donné aux

utilisateurs la possibilité de s'organiser autour de thèmes de

leurs choix et de s'enrichir mutuellement en se communiquant leurs

connaissances et expériences sur des domaines précis.

L'idée de base est que chaque forum, accessible depuis

n'importe quel point du globe, dispose d'un thème autour duquel de

véritables conversations s'établissent.

Des utilisateurs, chercheurs et professionnels de tous ordres

y déposent leurs contributions (résultat de recherches, solutions

à certains problèmes rencontrés, perspectives de

recherche, etc.).

I-254 L' Archie

C'est un utilitaire de recherche en

ligne de commande qui explore uniquement les fichiers archives du service FTP.

Il effectue des recherches par mot - clé dans des fichiers archives et

retourne le ou les URL complets des fichiers contenant le mot cherché.

C'est un puissant moteur de recherche offrant la possibilité

d'implémenter aussi la recherche multi - critères basée

sur l'utilisation d'expressions clés.

I-255 Le Gopher

Il fournit une interface

élaborée entre services résidant sur des machines

différentes, de telle sorte que l'utilisateur ait l'impression

d'accéder à des données stockées sur une seule et

même machine comme avec le FTP.

Cette transparence est aussi ressentie au niveau du service de

téléchargement de fichiers compressés et d'images.

En effet, dans le premier cas, Gopher décompresse

lui-même les fichiers et, dans le second, il génère

automatiquement un viewer externe pour afficher l'image. Il offre en outre la

possibilité, entre autres, d'envoyer des requêtes distantes

à des services WAIS ou FTP et de retourner les résultats à

ses clients.

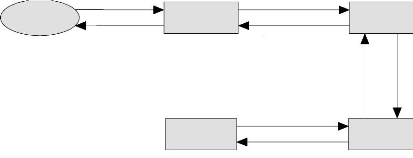

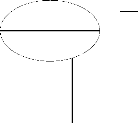

Client

WAIS

Files Ecriture index

Fig. 05

27

Lecture

Lecture Lecture

INTERNE T

Indexeur WAIS

Serveur

I-256 Le WAIS

Comme son nom l'indique, le WAIS ou

Wide Area Information Server, est un puissant moteur de recherche qui aide

à localiser des documents dans des bases de données pouvant

contenir aussi bien du texte que des images.

La recherche dans la base peut se faire par des mots ou phrases

clés

grâce à une forte interaction entre les trois

composantes du WAIS que sont : - l' »indexeur » qui crée un

index sur les données stockées dans la

base,

- le serveur qui fournit le service,

- et le client qui lance la requête.

(voir schéma fonctionnel)

Schéma fonctionnel

I-26 Les perspectives

Avec son orientation commerciale,

Internet commence à afficher de piètres performances. La vitesse

de communication diminue au fur et à mesure que le nombre d'utilisateurs

augmente. On parle déjà du syndrome du « World Wide Wait

» pour qualifier les longues attentes des usagers dues aux

problèmes de bande passante.

C'est ce qui a amené la communauté scientifique

américaine à développer le VBNS (Very

high speed Backbone Network

System), un Internet bis à très haut

débit appelé aussi Super Net. Il relie pour le

moment cinq centres de calculs américains à 150 Mbps et passera

en fin 97 à 622 Mbps puis à 2,5 Gbps en 98.

Aussi, les chercheurs travaillent à

l'amélioration de technologies émergentes comme le protocole de

réservation de ressources (RSVP) qui offre à l'utilisateur la

possibilité de réserver ponctuellement de la bande passante sur

le réseau pour une application donnée ou encore le RTP

(Real Time Protocol) pour le

transfert de flux de données en temps réel.

I-3 Les Intranets

I-30 Quelques définitions

I-301 C'est une technologie qui

permet à une structure de se définir comme une entité, un

groupe, une famille où chacun connaît le rôle qu'il doit

jouer et que tous travaillent pour la promotion et la santé de la

structure.

I-302 Intranet :

C'est l'Internet interne, donc

sécurisé. C'est le début d'une nouvelle approche

d'utilisation de l'outil informatique dans l'Entreprise.

I-303 Un Intranet

est une infrastructure de communication. Il est basé sur les standards

de communication d'Internet et les standards du

WorldWideWeb.

Il est construit à partir des mêmes outils

qu'Internet et des applications Web. La seule

différence avec ces deux derniers est que l'accès aux

informations publiées dans un Intranet est strictement

réservé aux membres du groupe propriétaire.

I-304 L' «

Intranet est l'utilisation des infrastructures, des services

et technologies Internet pour le transfert et le traitement des flots de

données internes d'une organisation ».

Les réseaux locaux d'entreprise existent, Internet les

a reliés. Qu'est - ce qui justifie alors l'émergence de ce

nouveau concept ? Qu'est - ce qu'il apporte comme service non encore offert par

l'existant ?

Nous tenterons d'apporter notre réponse à ces

interrogations en présentant dans les pages qui suivent la nouvelle

conception du travail d'équipe dans les entreprises modernes et ses

exigences en matière d'outils et de services de communication.

I-31 Le travail coopératif

Les activités professionnelles

d'aujourd'hui exigent et continueront sûrement d'exiger de plus en plus

un travail d'équipe.

Quand bien même la productivité individuelle est

un élément déterminant dans tout succès, il

apparaît que la réussite d'une entreprise est étroitement

tributaire d'une collaboration étroite et efficace entre ses acteurs.

Tout résultat positif est le fruit du travail de groupes de personnes

partageant les mêmes responsabilités et objectifs, et

animées du même esprit d'équipe.

Cependant, la motivation à elle - seule ne suffit pas.

Ces groupes de travail doivent disposer d'outils performants et efficaces dans

un environnement adapté afin de pouvoir mener à bien leurs

missions. C'est ce que les nouvelles technologies dites de groupwaring tentent

de fournir à l'Entreprise.

I-32 Les Groupwares

I-320

Définition

Le groupware ou travail en groupe,

ou collecticiel encore appelé partagiciel, est l' «ensemble des

méthodes, procédures, logiciels et plates-formes informatiques

permettant à des personnes, associées dans un même contexte

professionnel, de travailler en collaboration avec un maximum

d'efficacité » .

C'est un outil de travail moderne permettant aux personnes

d'une même corporation de travailler ensemble sur des documents,

d'organiser conjointement leurs agendas, d'automatiser le routage de

formulaires, de partager le contenu thématique de dossiers publics,

d'envoyer du courrier électronique, d'échanger des idées

dans des forums de discussions, etc.

Le groupware fournit plus que le partage d'information. Il se

positionne comme un outil universel de traitement de l'information d'entreprise

libéré des contraintes temporelles et géographiques. Il

fournit une information structurée, sécurisée, fiable et

pertinente aisément accessible.

Un groupware est ainsi du soft qui augmente la

productivité d'un groupe de travail à travers une interface

commune, indépendante de la localisation géographique et de la

plate-forme de ses membres.

I-321 Principales technologies

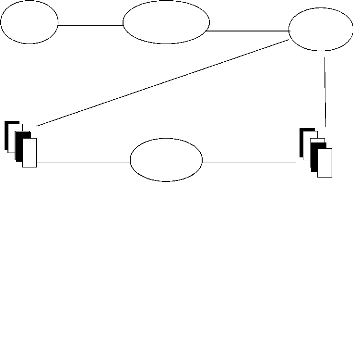

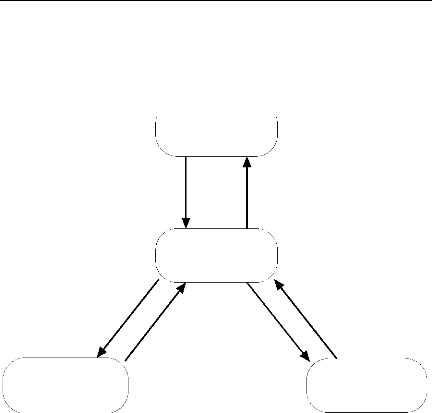

La principale distinction entre

Internet et Intranet tient plus à une question de terminologie

qu'à une technologie actuelle. Tous les deux utilisent les mêmes

protocoles, outils, techniques et produits.

L'Intranet dispose d'un très fort potentiel de

développement dans l'entreprise qui découle du format

HTML et des liens hypertextes, ainsi que de l'émergence

de solutions client/serveurs permettant de lancer des requêtes depuis un

navigateur vers des serveurs divers (Base de données, News, Web,

Courrier, etc.).

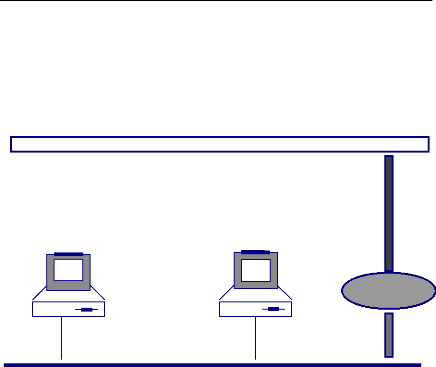

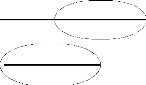

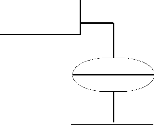

Serveur de

courrier

Serveur

Web

INTRANET

Client Navigateur

Web

Client Navigateur

Web

Client Navigateur

Web

Imprimante

partagée

Serveur de News

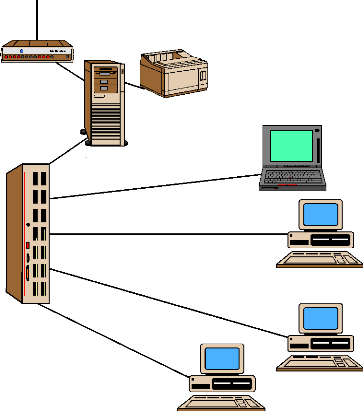

I-33 Les stratégies Intranet

Une stratégie de

développement d'un Intranet pour une corporation est de combiner des

applications groupwares avec la technologie Internet à

l'intérieur d'une entreprise.

Les concepteurs font la différenciation nette entre une

architecture simple orientée Intranet (fig- 06) et une architecture

carrément propriétaire qui est une option Intranet avec ouverture

sur l'Internet (fig-07).

a) Architecture d'une solution groupware exploitant la

technologie Internet

fig-06

b) Architecture d'une solution groupware

propriétaire s'ouvrant sur Internet

Les solutions propriétaires

sont bien plus riches que celles issues d'Internet. Cependant, leur connexion

aux différentes applications d'Internet requiert des passerelles.

Serveur de Messagerie

Imprimante

partagée

Serveur Web, Applications, etc...

INTRANET

fig. 07

INTERNET

FIREWALL

Scanner

LS

Routeur

I-34 L'administration

L'administration d'un Intranet doit

être basée essentiellement sur celle du serveur Web

mais aussi sur l'ensemble du réseau de l'entreprise.

L'administrateur du Web est responsable de la

facilitation

d'opportunités coopératives parmi la

variété de structures qui composent l'entreprise. Il doit entre

autres :

- configurer le système de surveillance afin de se

doter de la possibilité de redémarrer automatiquement les

services en cas d'arrêt du système.

- manager l'utilisation des différentes infrastructures

informatiques de l'entreprise.

- définir les différents utilisateurs du

système et leur attribuer, chacun

en ce qui le concerne, les droits et permissions qui lui

reviennent,

- définir les différents groupes d'utilisateurs et

leurs accoler des droits

et permissions,

- assurer la continuité du fonctionnement globale du

système, - paramètrer et surveiller les différents

services installés,

- etc.

I-35 Les supports

L'Intranet est, comme il a

été dit plus haut, l'Internet interne. Il utilise exactement les

mêmes protocoles et supports qu'Internet et fournit les mêmes

services.

Néanmoins, les concepteurs sont entrain de

développer un certain nombre de protocoles, pas encore

entièrement standardisés, propres aux Intranets.

On peut en citer :

- le SSL (Secure Sockets Layer ),

- le SHTTP ou Secure HTTP,

- le HTTP-NG ou HTTP Next Generation.

Ce dernier protocole inclut la gestion d'une mémoire

cache, et des sessions ouvertes entre les browsers et les serveurs.

I-36 La sécurité

Une plate-forme groupware

nécessite une sécurité suffisamment rigoureuse pour

protéger l'information sensible, assez flexible pour permettre aux

utilisateurs d'assigner des niveaux d'accès aux documents en

adéquation aux besoins de partage de documents internes.

Ainsi, l'interconnexion entre un LAN et

Internet passe par un dispositif de sécurité jouant le rôle

d'intermédiaire. Cet équipement matériel ou logiciel, peut

être administré soit directement par l'entreprise, soit par son

ISP (Internet Service Provider) ou fournisseur d'accès à

Internet.

Cette approche revient à installer un poste de douane

virtuel communément appelé Firewall ou Pare-feu qui isole le

réseau public du réseau privé (LAN), tout

en leur autorisant un certain nombre d'échanges d'informations. Il se

charge d'intercepter les tentatives externes d'accès au LAN, d'en

identifier les auteurs et soit de les autoriser, soit de les empêcher

suivant une base des utilisateurs qui lui aura été

déclarée auparavant.

L'interfaçage des deux univers est directement

assuré au niveau du logiciel d'administration du

LAN.

L'isolation, elle, s'appuie sur une solution matérielle ou

logicielle qui concilie les intérêts des systèmes

situés de part et d'autre de la barrière.

Pour aménager un accès Internet à chaque

poste de travail du réseau, il est nécessaire de mettre en place

une liaison permanente avec le réseau des réseaux ou d'utiliser

des solutions logicielles de partage d'accès.

C'est ce qui explique la présence de la ligne

spécialisée sur le schéma de la figure 07.

Dans un système propriétaire, le

développeur peut adopter le standard de sécurité de son

choix et l'inclure dans son produit. Il est possible, par exemple, de mettre

quatre niveaux de sécurité :

a) une authentification bidirectionnelle

permettant aux clients et serveurs de s'identifier mutuellement avant de

dialoguer,

b) un contrôle accès (nom

utilisateur couplé avec un mot de passe),

c) un encryptage des messages,

d) et une signature digitale

I N T E R N E T

Ligne

spécialisée

FIREWALL

INTRANET

fig-08

I-37 Les problèmes de bande passante

Pour éviter les

problèmes d'engorgement, il est nécessaire d'augmenter la bande

passante. Il faut alors recourir à une ligne haut débit pour

l'accès à Internet.

I-4 Apports de quelques outils à la technologie

des Intranets I-40 JAVA

Java est un langage de programmation

orienté objet dérivé du C++ et développé par

Sun Microsystems. C'est un langage multitâche interprété.

Sa robustesse et son indépendance vis-à-vis de toute architecture

matérielle en font un langage sécurisé, portable et

dynamique.

Pour le rendre portable, ses concepteurs ont écrit un

compilateur fournissant du bytecode (P-code) auquel est associé un

run-time. Ce dernier est donc la seule partie à adapter d'une

plate-forme vers l'autre pour s'assurer de l'entière portabilité

des applications Java.

L'un de ses principaux apports à la technologie des

Intranets tient à ses applets: nouveau concept d'applications

distribuées sur le Web et donc exécutées

à partir d'un programme de navigation World Wide Web.

Elles fonctionnent ainsi:

Lorsqu'un utilisateur rencontre une page HTML

faisant référence à une applet, cette dernière est

téléchargée depuis le serveur sur la station cliente,

interprétée puis exécutée de façon autonome

(Fig. 09).

Les applets permettent ainsi de déporter l'intelligence

jusqu'à la station cliente et peuvent entretenir un dialogue avec le

serveur afin de présenter des données en temps réel.

Il faut à ce niveau préciser que pour des

raisons de sécurité, les applets n'accèdent pas aux

ressources physiques de la machine cliente sur laquelle elles

s'exécutent. En réalité leur exécution se fait sur

un machine virtuelle.

Schéma fonctionnel

Serveur

Web

Applets

Applets

INTERNET/INTRANET

Client Web Client Web

Fig-09

Le Java est aussi doté d'un

sous-ensemble non moins important pour les Intranets : le Java Script. Il

permet de vérifier la cohérence des informations contenus dans

les formulaires HTML .

I-41 Les ActiveX

Ce sont des technologies Microsoft

qui servent de socle pour créer un contenu interactif utilisant des

composants soft, des scriptes et des applications existantes.

Elles sont basées sur les contrôles

OLE. Ces technologies permettent, pour bon nombre de

développeurs et concepteurs de pages Web, de

créer des contenus dynamiques pour l'Internet, les Intranets et le

PC.

L'intérêt de l'utilisation des technologies

ActiveX tient à leur capacité d'intégrer

des applications à l'intérieur des navigateurs de sorte que

l'administration des données par ces applications devienne accessible

comme des pages hypertextes.

Les ActiveX embrassent les contours

d'Internet et procurent aux utilisateurs un riche cadre ouvert à

l'innovation en même temps qu'un grand avantage pour leurs

investissements dans les applications, outils et code de source.

Les technologies ActiveX apportent aussi un

système intégré de navigation aux postes de travail,

permettant ainsi aux utilisateurs de « browser » des documents de la

même manière qu'ils le font couramment dans le

Web.

L'initiative du « Sweeper » de Microsoft

étendra l'usage du browser de Microsoft, Internet Explorer, au

système d'exploitation. Les utilisateurs pourront se mouvoir nonobstant

les liens entre les postes de travail Internet ou Intranet.

Les contrôles ActiveX sont petits,

rapides et constituent des composantes adéquates pour l'Internet, les

Intranets et le poste de travail. Ils représentent le socle du contenu

actif et travaillent avec une variété de langages de

programmation.

Les contrôles Activex sont

créés avec l'outil OLE scripting, une

technologie standard ouverte permettant aux développeurs de créer

leurs propres applications.

L'infrastructure OLE scripting permet aux

développeurs de raccorder n'importe quel générateur de

scriptes à leurs applications.

Grâce aux scriptes Visual Basic et

Java, les développeurs peuvent lier les contrôles

ActiveX et les applets Java, mélanger

et faire correspondre les composants pour la fonctionnalité

souhaitée en dépit de la plate-forme.

Avec les ActiveX, il est possible d'ajouter

de la dynamique aux pages Web et des extensions de scriptes

OLE pour les documents HTML, offrant ainsi

aux visiteurs la possibilité d'activer ces applications à partir

de la page qu'ils sont entrain de visiter.

Le but de la technologie ActiveX est de

faciliter pour les concepteurs d'applications, l'introduction de

l'interactivité dans leurs sites Web et de simplifier pour les

utilisateurs, l'accès aux avantages de cette interactivité

à partir de n'importe quel browser, système d'exploitation ou

plate-forme.

I-42 Les ODBC

ODBC ou Open DataBase Connectivity

est un standard d'accès à une base de données

développé par Microsoft. Son propos est d'offrir une boîte

à outils séparée et unique pour extraire les

données de différentes bases utilisant des protocoles de

communication et d'accès aux données et de nombreuses

fonctionnalités spécifiques.

Il établit une interface uniforme pour des

systèmes de bases de données hétérogènes, de

sorte qu'une seule application puisse aisément les attaquer toutes.

Ainsi, les différents clients d'un Intranet pourront,

chacun à sa guise et conformément à ses exigences de

gestion, choisir et gérer sa propre base de données dont le

contenu est accessible par n'importe quel utilisateur et à partir de

n'importe quel poste de travail de l'Intranet.

Fonctionnement :

Les concepteurs de bases de

données fournissent des Drivers qui implémentent les

spécifications d'interaction avec leur base. Dés lors, tout

utilisateur peut, par l'intermédiaire du panneau de configuration de

l'administrateur ODBC, fournir un nom logique à sa

source de données.

Les applications peuvent alors, en utilisant ce nom logique,

accéder aux données qu'elles désirent de manière

transparente.

En ignorant ainsi totalement les particularités des

SGBD qui supportent les données, les applications

deviennent compatibles avec toutes les bases de données.

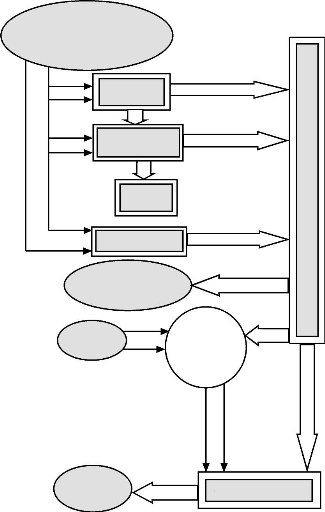

Application

cliente

Utilisateur final

|

|

ODBC

|

|

|

Manipulation des données

|

|

Accès aux données

|

|

|

Serveur

de base de de données

Méta base

Bases de données

fig. - 10 Architecture générale d'un ODBC

I-5 Intranet et Client/Serveur

Beaucoup de grandes entreprises

aujourd'hui sont confrontées au même problème de

maîtrise de leurs informations hétérogènes et

distribuées auquel Internet et le World Wide Web

tentent d'apporter une solution de façon globale.

La plupart d'entre elles ont déjà

identifié de réels profits potentiels dans le remplacement de

l'information sur papier par les flots d'informations électroniques.

Grâce aux Intranets, et par le fait qu'ils sont

internes, les standards d'accès et de sécurité peuvent

être appliqués; ce qui serait impossible à réaliser

dans un réseau public comme Internet.

Les premières technologies proposées comme

solutions à ces problèmes étaient centralisées et

difficiles à rendre courantes. Les plus récentes, dites

technologies groupware, ont tenté à leur tour de fournir une

approche distribuée, mais elles n'étaient pas facilement

accessibles et la prise en compte d'une application non prévue dans le

package groupware était du ressort exclusif d'experts.

La technologie Web est différente.

Elle permet de créer, publier, et accéder aisément

l'information; si facilement que n'importe qui, doté du protocole

TCP/IP, peut diffuser des informations accessibles à

une grande variété de plates-formes clientes.

Ainsi, le modèle Client/Serveur se précise

à travers un schéma s'appuyant sur d'une part, des fournisseurs

d'information et d'autre part des clients d'accès à

l'information.

L'Intranet, grâce aux programmes de développement

tel que Java, permet de réorganiser toute

l'informatique de l'Entreprise en un modèle

Client/Serveur basé presque entièrement sur le

Web.

I-50 Principe du Client/Serveur

Il faut au minimum un client et un

serveur. Sur le premier, un logiciel assure essentiellement l'accès aux

informations depuis l'interface habituelle du poste de travail. Sur le dernier,

un deuxième logiciel doit contenir les informations et souvent,

s'occuper du traitement des requêtes. Enfin, un troisième

élément qui, généralement est passé sous

silence mais n'en est pas pour autant moins important, assure l'interconnexion

entre les deux premiers.

Les concepteurs ont décrit l'architecture Client/Serveur

comme basée essentiellement sur huit règles :

a) Autonomie locale de travail et

accessibilité transparente maximale aux données communes

.

Dans une architecture

Client/Serveur, le client doit avoir une entière autonomie de traitement

en locale. Il ne doit dépendre de son serveur que du point de vue des

données qu'il sollicite auprès de lui. Il ne doit jamais lui

sembler que les données auxquelles il accède ne sont pas

stockées sur son poste de travail.

b) Continuité du fonctionnement du dialogue

Client/Serveur

La communication entre le client et

le serveur doit pouvoir être établie à n'importe quel

moment tant qu'il y a connexion entre eux (liaison physique et logique).

c) Indépendance totale vis- à- vis de

la localisation du serveur

La localisation physique du serveur

de même que son identification (dans un environnement multiserveurs) ne

doit pas conditionner l'architecture.

d) Indépendance totale vis- à- vis de

la gestion des transactions

La gestion des transactions est un

module des SGBD. Elle est propre à chaque type de base de données

qui implémente une des méthodes standard (Estampillage,

méthode de la date de valeur, verrouillage).

Ainsi, dans une architecture Client/Serveur, le serveur doit

être à même de gérer et traiter toute transaction

qu'il reçoit indépendamment du client qui l'a émise.

e) Indépendance totale vis- à- vis de

la gestion de l'intégrité des données

La gestion de

l'intégrité des données doit être transparente,

permanente et indépendante des plates-formes. C'est un module

intégré au gestionnaire de base de données, et ne doit

donc pas déterminer le type d'architecture à mettre en place.

f) Indépendance totale vis- à- vis de

l'application cliente, du réseau et du serveur de bases de

données

Le concept et les approches

Client/Serveur sont universels, leur implémentation est donc

indépendante des plates-formes et des applications. Ce sont ces

dernières qui s'adaptent au modèle Client/Serveur.

g) Architecture ouverte et

coopérative

L'ouverture d'une architecture

client/serveur en est un gage de performance. L'architecture doit être

multi plate-forme et doit permettre un échange d'information soutenu

avec d'autres systèmes.

h) Gestion centralisée de la coordination de

l'architecture globale

Pour assurer la cohérence du

système, sa sécurité et sa fiabilité, son

méta-modèle doit être géré de manière

globale et centralisée. Son schéma ne doit pas non plus

être accessible à n'importe qui.

I-51 Atouts pour l'entreprise

Le développement de

l'entreprise passe par la maîtrise de l'information. Une information

structurée, sécurisée, pertinente et intègre,

disponible pour qui de droit, à la bonne place et au bon moment.

Pour atteindre cet objectif,

l'entreprise doit disposer d'outils de haut niveau intégrant toutes les

fonctionnalités requises et permettant à ses employés de

travailler en groupe afin de pouvoir partager et organiser l'information. Il en

découle ainsi les avantages suivants :

De nouveaux outils de partage :

Outre les outils qui permettent le

partage de l'information et la messagerie électronique, il est aussi

possible d'accéder à l'information quelque soit sa

localisation.

Une communication universelle :

Le dialogue entre utilisateurs n'est

soumis à aucune contrainte géographique ou temporelle. Cela

permet aux utilisateurs souvent en déplacement de continuer leur travail

à n'importe quelle heure, comme s'ils étaient sur place.

Automatiser les échanges

d'information :

Le processus de transmission des

informations est devenu automatique ; il est ainsi possible de trouver «

la bonne information à la bonne place ». Les informations peuvent

être triées suivant plusieurs critères, organisées

et envoyées à qui de droit de manière totalement

automatique. En plus, l'outil de communication peut être enrichi par les

utilisateurs et les administrateurs du système en un minimum de temps et

d'efforts.

I-52 Nouvelle approche du Client/Serveur

Un Intranet met en jeu trois composants

principaux dans une architecture Client/ serveur. Il y a d'abord le

navigateur.

- Le navigateur :

Client d'accès aux

données, il permet à l'utilisateur, quelle que soit sa

plate-forme matérielle, de consulter des documents comportant du texte,

des images, ou des informations multimédia.

Souvent ce navigateur permet de consulter et d'envoyer du

courrier électronique, de participer à des forums de discussion,

voire de lancer l'exécution d'applications.

Les scriptes CGI (Common

Gateway Interface) en sont l'illustration.

Ils permettent d'écrire des routines en langage Perl,

C++, Java, Visual Basic ou

AppleScript pour envoyer les requêtes

SQL vers les SGBD de l'entreprise.

- le protocole de

communication:

Il constitue le langage grâce

auquel le dialogue entre un client et un serveur peut s'établir.

- puis enfin arrive le serveur :

Il est le fournisseur d'informations.

Il reçoit les requêtes, les traite et renvoie leurs

résultats aux clients qui les avaient émises.

Grâce aux technologies d'Internet, notamment la

possibilité de télécharger de petites applications sur une

machine cliente et de les y exécuter, une idée nouvelle est

née conférant au modèle Client/Serveur une nouvelle

dimension: il s'agit de faire exécuter les modules applicatifs

qui se trouvent sur un serveur par les postes clients de manière

dynamique. Ces modules seraient téléchargés selon les

besoins générés par les actions des utilisateurs et

exécutés sur les postes clients.

Certains parlent ainsi d'architecture Client/Serveur de

seconde génération, celle qui permet de répartir les

traitements sur le réseau. Le client tendrait ainsi à se

stabiliser et à se standardiser tandis que le réseau, lui,

deviendrait une autoroute à micro-programmes mobiles.

|

DEUXIEME PARTIE:

|

|

Conception d'un Intranet et

solution

groupware pour le MEN

|

II-1 Etude Préalable II-11

Introduction

L'Education Nationale occupe une

place de choix dans le processus de développement de toute nation

moderne. Mais, développer un système éducatif, c'est

rendre celui-ci opérationnel dans toutes ses composantes afin de pouvoir

fournir aux différents acteurs y officiant, un cadre propice

d'épanouissement en parfaite adéquation avec la technologie

moderne.

L'objectif visé à travers ce projet

d'automatisation des services du MEN s'inscrit dans ce cadre si l'on sait que

toutes les procédures de traitement et de conservation de l'information

au sein de ce grand département Ministériel sont manuelles.

Cet état de fait constitue en partie un facteur bloquant

au processus de développement du système éducatif

sénégalais.

II-12 La mission

Elle se résume à la

mise en oeuvre de la politique définie par l'Etat du

Sénégal en matière d'éducation et de formation

professionnelle. Elle s'articule autour de la prise en charge de la gestion de

tous les ordres d'enseignement allant du préscolaire au supérieur

en passant par l'élémentaire, le moyen, le secondaire

général et technique.

En effet, la loi d'orientation 91-22 du 16 Février 91

précise bien le rôle déterminant que doit jouer le MEN dans

la bonne marche du pays. Elle lui confère la charge de:

· préparer les conditions d'un développement

intégral assumé par la nation toute entière ;

· promouvoir les valeurs dans lesquelles la nation se

reconnaît ;

· élever le niveau culturel de la population

II-13 L'Existant

L'ampleur de la mission ci-dessus

décrite se traduit dans l'importance du rapport de son budget annuel sur

le budget global de l'Etat (environ 85 milliards de F CFA, soit 37 à 38

% de ce budget global en 95-96).

L'importance des ressources humaines gérées par

le MEN, tant au niveau de la diversité qu'au niveau taille, avec

près de 25 000 agents (soit plus du tiers des effectifs de la fonction

Publique), lui confère une particularité incontestable.

Il découle de cette situation :

· une multitude de structures interdépendantes,

géographiquement dispersées ;

· d'importants volumes de données à

collecter, structurer, traiter et archiver;

· une forte interaction avec d'autres départements

ministériels traduite par un dense flux d'échange

d'informations.

Pour venir à bout de cette importante mission, le MEN

s'appuie sur une organisation pyramidale décentralisée

grâce aux inspections d'académie qui s'appuient à leur tour

sur des inspections départementales et les administrations de certaines

structures d'enseignement (lycées et autres écoles de formation

professionnelles), pour gérer l'Education au niveau de chaque

région conformément à la politique de

régionalisation en vigueur au Sénégal.

Au niveau central, le MEN s'organise d'une part sur des

structures techniques d'appui et de contrôle (DAGE, UCP, CNOSP, Bureau de

Suivi, etc.) et d'autre part sur des structures d'exécution à

vocation pédagogique (Directions d'Enseignement).

II-131 Les structures (voir organigramme)

ORGANIGRAMME DU MEN

DEST

...

Inpection

d'Académie

Ministère délégué Chargé

de

l'Enseignement technique

|

IGEN

|

|

|

|

CN UNESCO

|

|

|

|

CNOSP

|

|

|

|

D.E.A.

|

|

|

|

D.EX.C.

|

|

|

|

DRTS

|

|

|

MINISTRE

D.CABINET

BS

DAJLD

DEP

OF. BAC.

.

.

OF. BAC.

INEADE

U.C.P.

D.E.S.

D.C.M.S.

DEPEE

Ministère délégué Chargé de

l'Education

de Base et de l'Enseignement élémentaire

fig. 11

voir en annexe A le glossaire

II-132 Organisation fonctionnelle

Dans son découpage fonctionnel,

le MEN répartit sa mission suivant deux grands types de structures :

a) les structures techniques d'appui et de

contrôle

Ce sont les services centraux

chargés d'apporter leur appui technique en matière de gestion et

planification des ressources (humaines, matérielles, et

financières), aux autres structures (Direction de l'Administration

Générale et de l'Equipement, Unité de

Coordination des Projets, Direction de la Planification et de la Réforme

de l'Education, Centre National d'Orientation Scolaire et Pédagogique

...) et celles chargées de contrôler les actions

spécifiques à chaque structure (Inspection des Affaires

Administratives et Financières, Bureau de Suivi etc.)

b) les directions d'enseignement

Elles sont chargées de la

gestion des différents ordres d'enseignement. Ce sont la Direction de

l'Education Préscolaire et de l'Enseignement Elémentaire, la

Direction de l'Enseignement Moyen Secondaire Général, la

Direction de l'Enseignement Secondaire Technique et la Direction de

l'Enseignement Supérieur.

Leur principale vocation est d'assurer le fonctionnement

pédagogique au sein de ces différents ordres d'enseignement

à savoir entre autres:

- Organisation des niveaux d'enseignement

- Détermination des programmes scolaires et universitaires

- Formation et encadrement des enseignants

- Etc.

II-133 Les traitements

Excepté une application de

gestion des bourses de l'enseignement moyen sous DBASE III, tous les

traitements dans toutes les structures se font de manière

manuelle.

A ce propos, quelques données chiffrées montrent

l'urgence de définir un schéma directeur global et de

procéder sans délai à sa mise en place.

A titre indicatif, nous avons constaté que :

- Pour le mouvement national du personnel

(mutations des agents), de sa préparation à sa tenue

réelle (traitement manuel d'environ 20 000 fiches/année), il est

fait appel à une cinquantaine d'agents au niveau central pour une

durée de 10 mois.

- Au niveau de la gestion du personnel, on peut

signaler entre autres:

1) l' absence de fiches individuelles pour beaucoup d'agents

2) des fiches individuelles non mises à jour

3) beaucoup d'erreurs dans la tenue des fiches

4) l'impossibilité pour le MEN de pouvoir localiser

formellement les agents qu'il gère, par conséquent de pouvoir

donner des informations fiables sur eux.

5) Etc.

- Pour la préparation du budget Chapitre

Dépenses Personnel Une

quarantaine d'agents intervient pour une durée de 3

à 4 mois et malgré tout le taux d'erreur sur la

budgétisation des agents est très élevé (doublons,

erreurs sur les noms prénoms, matricules et lieux de services des

agents).

- Au niveau des directions d'enseignement ,

l'essentiel du travail repose sur l'exploitation des documents nommés

pièces périodiques dont le plus important est le rapport de

rentrée qui comporte toutes les informations relatives aux

établissements scolaires pour une année donnée.

Les structures régionales chargées de renseigner

ce document n'y parviennent souvent que très tard dans l'année,

ce qui fait qu'une véritable exploitation n'en est faite que vers la fin

de celle-ci.

- La Direction de la Planification et de la

Réforme de l'Education produit chaque année une

multitude de documents statistiques dont le plus important, communément

appelé annuaire, présente toutes les

données statistiques du département. Ce travail, bien

qu'amélioré depuis quelques temps grâce à

l'utilisation d'outils bureautiques, commence dés le début de

l'année scolaire et ne s'achève que vers la fin de celle-ci.

Il fournit des informations chiffrées relatives :

1) au personnel enseignant ou non réparti suivant le

sexe, le grade, la discipline enseignée, le lieu d'affectation, etc.

2) à la répartition des élèves par

sexe, niveau d'étude, département, région, etc.

3) aux établissements avec répartition suivant le

degré, le département, la région, etc.

L'automatisation de la confection de ce tableau de bord

apporterait une solution à nombre de problèmes rencontrés

au M.E.N.

- A la direction des bourses, le fichier des

boursiers n'est toujours pas maîtrisé ( étudiants qui ont

terminé leur scolarité et qui continuent à figurer comme

boursiers, étudiants qui changent d'école et qui se voient

attribuer une nouvelle bourse, etc.).

II-1331 Quelques données indicatives

|

Etablissements

|

Personnel

|

Elèves

|

|

Préscolaire

|

-

|

1.374

|

19.233

|

|

Elémentaire

|

3.051

|

13.938

|

789.928

|

|

Moyen

|

58

|

5.342

|

112.226

|

|

Secondaire

général

et

technique

|

29

|

3.564

|

46.358

|

|

Total général

|

3.238

|

24.298

|

967.745

|

sources : annuaire statistique de la DPRE 1995-1996

II-134 L'archivage

Il ressort des indicateurs fournis

précédemment que les volumes de données à archiver

au niveau du MEN nécessitent des procédures et du matériel

hautement sécurisés et performants afin de leur conférer

une fiabilité et une cohérence en adéquation avec leur

importance.

A l'état actuel, la vétusté du

matériel et des locaux font vivre aux agents des situations de calvaire

chaque fois qu'il s'agit de conserver ou de retrouver des informations.

II-14 Critique de l'existant

Comme il ressort de la

présentation précédente, la plupart des structures du

Ministère de l'Education Nationale sont totalement dépourvues de

matériel informatique. Celles qui en disposent ont tout juste quelques

postes isolés réduits à des fonctions de traitements de

textes et dans de rares cas, de tableurs.

Les conséquences en sont nombreuses ; on peut citer entre

autres : - des données peu fiables, très souvent

incohérentes,

- un taux d'erreur très élevé du fait du

traitement manuel des informations,

- des pertes d'informations fréquentes du fait des

méthodes archaïques d'archivage,

- une perte de temps énorme au niveau de la recherche

de données du fait qu'elles ne sont pas structurées et bien

gardées, confinant du coup le personnel à l'exécution de

tâches répétitives et fastidieuses pour des

résultats peu fiables,

- les données d'une année scolaire ne sont souvent

disponibles qu'à la fin de celle-ci avec un taux de fiabilité

très faible,

- un fichier des boursiers incohérent (double

immatriculation, présence d'étudiants ayant fini leur

scolarité etc.),

- un niveau central toujours en déphasage avec ses

structures décentralisées provoquant ainsi une différence

de niveau d'information entre acteurs ayant la même mission,

- un manque d'enthousiasme au travail du fait des conditions

difficiles,

- etc.

II-2 Proposition d'une solution

Notre solution porte sur la

réalisation d'un Intranet avec possibilité d'ouverture sur

Internet. Elle s'appuie sur la création d'un système

intégré de gestion constitué des principaux modules de

gestion qu'on trouve au MEN. Ces modules sont calquées sur les grandes

fonctions du MEN que sont :

- la gestion du personnel,

- la gestion des établissements d'enseignement

général et technique, - la gestion de la carte scolaire du

pays,

- la gestion des bourses scolaires et universitaires,

- la gestion budgétaire,

- et les statistiques.

Il s'agira essentiellement de créer et gérer les

bases de données pouvant permettre entre autres :

- de générer, traiter et conserver toutes les

données du Ministère,

- de produire toutes les données statistiques utiles

à la confection de l'annuaire,

- de faire de la gestion prévisionnelle du personnel,

- de planifier la création des infrastructures

scolaires,

- de gérer et suivre le budget,

- de gérer les bourses scolaires et universitaires,

- de dégager et gérer la carte scolaire du

Sénégal,

- de mettre en oeuvre un système d'aide à la

décision à travers un

tableau de bord dynamique avec des indicateurs

paramètrables.

La mise à jour de ces bases sera assurée d'une

part au niveau central et d'autre part par les Inspections d'Académie

(I.A) régionales via un réseau Intranet.

L'idée de base est de doter le MEN de moyens lui

permettant de rapprocher le traitement de ses données de gestion des

lieux où elles sont générées. Les données

seront collectées, structurées, avant d'être transmises au

site central.

Il faut préciser à ce niveau que chaque

structure régionale gérera ses propres données localement

avec une réplication périodique au niveau central (voir diagramme

des flux).

Pourquoi la solution Intranet ?

Le terme Intranet est utilisé au sens large pour

décrire l'adaptation des technologies Internet aux réseaux

locaux. En dépit de son extrême jeunesse, l'Intranet arrive

déjà à un tournant. Du partage de documents, il se

transforme en infrastructure fondamentale d'un système

d'informations.

Les normes de l'Intranet vont, en effet, beaucoup plus loin

que celles du simple serveur de pages Web : elles englobent la messagerie,

l'accès aux fichiers, le groupeware (travail coopératif), les

communications entre objets, de même que la sécurisation des

données et l'authentification des utilisateurs.

L'Intranet est à la fois logiciel et matériel.

En fait, c'est le miroir l'Internet qui existe dans notre organisation et qui,

à l'instar d'Internet,

permet d'accroître les potentialités de nos

systèmes dans un environnement ouvert.

Le fonctionnement d'un Intranet ne se limite cependant pas

à la simple configuration du matériel et du logiciel. Il s'agit

d'un système qui permet à des usagers de produire, de trouver et

d'utiliser de l'information - du contenu. Il contribue également

à accélérer et à améliorer la qualité

de leur travail.

Grâce à un tel système, la

réalisation de toutes les tâches quotidiennes de partage de

documents, de travail collaboratif, et surtout de messagerie se fait plus

facilement.

Cela offre, entre autres, les avantages suivants :

- simplification de l'accès à l'information,

- amélioration des communications internes grâce

à un service de messagerie élaboré,

- simplification du développement, du déploiement

et de

l'administration des procédures de gestion

utilisées dans l'entreprise,

- rationalisation du travail collaboratif à travers le

partage de

documents électroniques,

- etc.

Diagramme des flux d'informations

Niveau Central

(Ministère)

Inspection d'Accadémie

(Région)

Lycée

Inspection Départementale

de l'Education National

Légende

Informations- décisions Informations-

représentation

Fig. 12

II-21 Le Système Intégré de

Gestion du MEN

Après avoir décrit les

grandes fonctions de gestion du MEN sous formes de modules couvrant l'essentiel

des traitement ses structures, il

convient, dans une deuxième phase, de définir

l'architecture logicielle de la solution préconisée.

Il ressort de l'étude préalable qu'il existe une

forte interdépendance entre les structures qui composent le

Ministère. Aucune d'entre eux, du point de vue des données

qu'elles manipulent, ne peut se prévaloir d'une quelconque autonomie.

Chaque fois qu'une structure doit compulser des données, celles-ci lui

proviennent toujours, totalement ou en partie, des autres structures du MEN.

Aussi les résultats produits sont - ils, dans la quasi-totalité

des cas, demandés par une ou plusieurs autres structures pour

exploitation.

C'est pour traduire cette forte interaction que la

réalisation d'un Intranet offrant des solutions groupware nous semble

être une solution idoine pour répondre efficacement aux besoins en

traitement et archivage des données de l'Education Nationale.

Ainsi il apparaît opportun de mettre en place un

Système Intégré de

Gestion qui prendra en compte l'automatisation de la quasi

totalité des procédures ci-dessus mentionnées.

II-211 Description

L'essentiel des activités du

Ministère repose sur la collecte et l'exploitation des rapports de

rentrée qui sont des documents indiquant

toutes les informations relatives à la situation des

établissements (Personnel en place, élèves,

résultats des examens, matériel didactiques, état des

lieux, etc.).

Ainsi tous les processus de gestion utilisent ce document pour y

exploiter les données qui les concernent.

Le Système

Intégré de Gestion proposé

regroupe tous les modules concourant au recensement et à l'exploitation

de ces documents, de la Gestion du Personnel à la Gestion

Budgétaire, en passant par la Gestion des Etablissements, la Gestion des

Bourses, les Statistiques et la Carte Scolaire du pays.

Il importe de préciser que la Gestion budgétaire

comporte deux sous modules : le Suivi budgétaire et la Gestion

prévisionnelle.

II-212 Architecture (fig. 13

ci-dessous)

Le Système Intégré de Gestion du

MEN

Rapports de Rentrée

Année

N

Budget

Année N+1

Budget

Année N

Annuaire

(tableau de bord)

GESTION BOURSES

GESTION

ETABLISSEMENTS

GESTION

PERSONNEL

CARTE

SCOLAIRE

Coût de

Revient de la

prise en

charge

d'un

Elève

GESTION BUDGETAIRE

S

T

A

T

I

S

T

I

Q

U

E

S

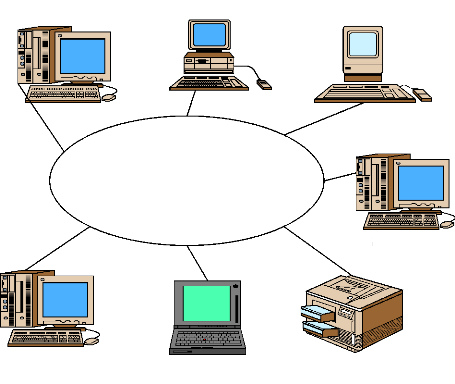

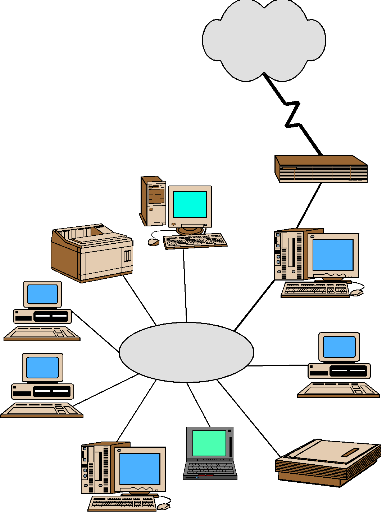

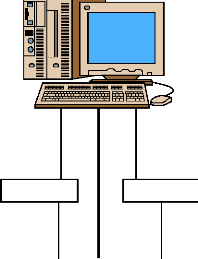

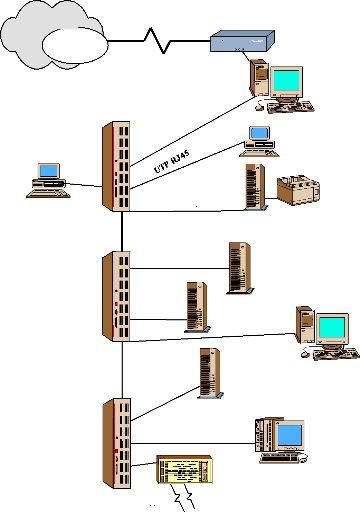

II-22 Architecture matérielle

La configuration matérielle,

pour traduire l'intégration des différents modules applicatifs

décrits plus haut, se présenterait comme un site central au

niveau du Ministère auquel seraient connectées les Inspections

d'Académie, les directions et les autres structures

décentralisées (voir architecture Fig. 14 ci-dessous ).

II-23 Etude détaillée de la solution

II-231 Les serveurs

Ils sont au nombre de cinq de haute

performance au niveau central et dix de moyenne performance au niveau des

unités régionales :

II-2311 Les serveurs de domaine

L'idée de base des

réseaux informatiques est de permettre à une multitude

d'utilisateurs géographiquement dispersés, de partager des

ressources communes (imprimantes, lecteurs CD, répertoires, etc.) pour

pouvoir ainsi échanger des informations.

Mais avec le nombre sans cesse croissant d'utilisateurs dans

les réseaux, on a senti le besoin de les regrouper en domaines pour

mieux contrôler les accès aux ressources partagées.

Cette notion de domaine, dans sa forme actuelle, est un

concept nouveau qui répond au besoin de partitionner des structures en

sous - structures autonomes au niveau de leur fonctionnement

intrinsèque, mais devant interagir à travers des échanges

soutenus de données.

Elle permet en outre à plusieurs domaines,

d'établir des relations d'approbation entre eux. Ainsi les utilisateurs

d'un domaine approuvé pourront être vus par le domaine approuvant

comme s'ils y étaient définis.

Dans la configuration précédemment décrite,

nous proposons :