(II) Certification de personnes

Elle donne le moyen à un professionnel de faire

attester par une tierce partie (organisme certificateur)

l'aptitude de son personnel à réaliser des tâches

normalisées. Elle a pour objectif de garantir aux clients la

capacité de la personne à assurer la mission qui lui est

confiée.

Souvent, l'organisme certificateur est lui-même

accrédité et doit suivre un programme de certification ce qui

permet de d'assurer un niveau d'assurance et de définir des exigences de

compétence.

(III) Certification

de produits et services

Elle permet à un client de s'assurer par l'intervention

d'un professionnel indépendant, compétent et

contrôlé, appelé organisme certificateur, de la

conformité d'un produit à un cahier des charges ou à une

spécification technique.

En France, l'Agence nationale des Systèmes de

Sécurité de l'Information (ANSSI) est chargée de la

certification de produits de sécurité des systèmes

d'information.

L'agence gouvernementale assure la mission d'autorité

nationale en matière de sécurité des systèmes

d'information ; elle est notamment chargée de délivrer

des labels aux produits de sécurité.

Elle accrédite des laboratoires, les CESTI, seuls

qualifiés pour faire les évaluations suivant le schéma

arrêté. Chaque CESTI est une tierce partie indépendante des

développeurs de produits et des commanditaires. L'ANSSI contrôle

régulièrement les CESTI.

Par exemple les CESTI sont chargés de l'évaluation

des dispositifs sécurisés de création de signature

électronique.

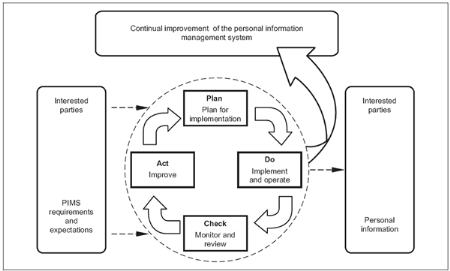

(IV) Certification de

procédure

Fondées sur une évaluation continue des processus,

les plus fréquentes portent soit sur le management de la qualité,

de l'environnement, de la sécurité de la santé ou de la

sécurité des systèmes d'information (SMSI) et plus

rarement sur le système de management de la protection de la vie

privée (PIMS).

Figure Modèle de PDCA

appliqué à un PIMS

![]()

Il existe de nombreux standards internationaux portant sur les

systèmes de management dont ISO (9001, 14001, 27001) ou OHSAS 18001 par

exemple.

Les exigences de certification peuvent aussi être

décrites dans la loi avec le support d'un cahier des charges comme c'est

le cas en Suisse. (cf.annexe 3).

La certification valide la mise en oeuvre des exigences

générales d'une norme (standard, règlementation, cahier

des charges) et son amélioration continue selon le modèle PDCA de

la roue de Deming (fig. 2). Elle atteste d'une gestion efficace et efficiente

du Système de Management au travers de sa politique et de l'atteinte des

objectifs qu'elle fixe.

|