4.3.8 Démonstrateur de l'API_IPsec

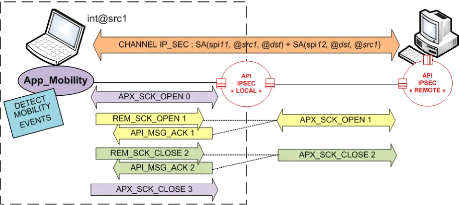

Le démonstrateur de l'API_IPsec,

présenté dans la figure suivante, a été construit

pour valider et tester les performances de l'API_IPsec. L'ordinateur portable

(à gauche) on le voit comme le client, le Mobile Noeud ou le noeud qui

change. Il utilise la Mobility_Application qui s'appuie sur l' « API_IPsec

Local » pour gérer les scénarios qu'on a planifié. Il

a une connexion de sécurité avec un autre ordinateur (à

droite), qu'on le voit comme le serveur ou le Noeud fixe qui ne change pas. Il

a une API_IPsec qui va interagir comme l' « API_IPsec Remote ». Dans

la figure on montre les messages de connexion que la Mobility_Application

envoie aux deux API_IPsec pour initialiser et arrêter le

Démonstrateur.

Figure 25. Démonstrateur de l'API_IPsec et

messages pour l'inisialiter et l'ârreter

4.4 Tests et Résultats

Cette partie décrit les tests

réalisés avec le Démonstrateur de l'API_IPsec. D'une part,

on montre les principales fonctionnalités qu'à la fin du stage

est capable de faire l'API_IPsec. D'une autre part, on mesure les performances

de l'API_IPsec par rapport à IKEv2 et MOBIKE, son extension pour la

mobilité. Il est intéressant de déterminer si l'API_IPsec,

qui a d'objectifs plus généralistes pour manager la

sécurité IPsec, permet s'approcher aux exploits de ces deux

solutions standardisés d'aujourd'hui. Comme on a déjà

justifié dans la partie théorique, l'implémentation

utilisée pour IKEv2 et MOBIKE dans les tests est strongSwan.

|

Etude d'IPsec

Projet d'une API_IPSEC pour

la Mobilite et le Multihoming

|

|

|

On a fait trois test avec l'API_IPsec: la

création d'une connexion de sécurité dans un

scénario statique, le changement d'une connexion de

sécurité dans le scénario de Mobilité et

l'héritage d'une connexion à partir d'une déjà

étable dans le scénario de Multihoming. Ensuite, on a

répété le premier test mais avec IKEv2. Puis le

deuxième, logiquement avec MOBIKE. Enfin on présente une

comparative. Le test de multihoming est hors de comparative parce que

dévient une innovation que peut faire l'API_IPsec.

Dans chaque test on présente un schéma

du scénario traité, la configuration établie dans chaque

machine avant le test, et les résultats oil on considère comme

mesure de performance : le nombre de paquets et le nombre de bytes transmis

entre les deux machines nécessaire pour gérer le scénario

et le temps utilisé. Le logicielle utilisé pour mesurer est

« Wireshark » (successeur d' «Ethereal») et on l'a

situé du côté de la Mobility_Application.

|