4.4.4 Test d'IKEv2 (strongSwan)

Même schéma que dans le Test 1.

Configuration

On prend la configuration du Test 1 mais on ajoute

une ligne d'exception pour IKE : il a besoin du port 500 libre pour

échanger des messages. Pour la configuration d'IKE, lire la part de

l'Annexe : utilisation de strongSwan.

Client (@1.5):

> sudo ifconfig eth0 192.168.1.5

> sudo ip sec restart

> sudo setkey -f ISACLI_4

flush; spdflush;

# IPSEC

spdadd 192.168.1.1[any] 192.168.1.5[any] any -P in ipsec

esp/transport//require; spdadd 192.168.1.5[any] 192.168.1.1[any] any -P out

ipsec esp/transport//require; # IKEv2 (hole)

spdadd 192.168.1.1[500] 192.168.1.5[500] any -P in none;

spdadd 192.168.1.5[500] 192.168.1.1[500] any -P out none;

|

Etude d'IPsec

Projet d'une API_IPSEC pour

la Mobilite et le Multihoming

|

|

|

Detail des connexions IKEv2 du client : # ipsec.conf -

strongSwan IPsec configuration file

conn host-host-CERT conn ho st-host-PSK

mobike=no mobike=no

left=192.168.1.5 authby=secret

leftid=@

moony.strongswan.org

left=192.168.1.5

leftcert=moonyCert.pem leftid=@

moony.strongswan.org

right=192.168.1.1 right=192.168.1.1

rightid="C=FR, L=Issy, CN=

suny.strongswan.org" rightid=@

suny.strongswan.org

type=transport type=transport

auto=add auto=add

Serveur (@1.1):

> sudo ifconfig eth0 192.168.1.1

> sudo ip sec restart

> sudo setkey -f i sa ser_4

flush; spdflush;

#IPSEC

spdadd 192.168.1.5[any] 192.168.1.1[any] any -P in ipsec

espitransportilrequire; spdadd 192.168.1.1[any] 192.168.1.5[any] any -P out

ipsec espitransportilrequire; #IKEv2 (hole)

spdadd 192.168.1.5[500] 192.168.1.1[500] any -P in none;

spdadd 192.168.1.1[500] 192.168.1.5[500] any -P out none;

IPsec configuration file

Detail des connexions IKEv2 du serveur : # ipsec.conf -

strongSwan

conn ho st-host-PSK

mobike=no authby=secret

left=192.168.1.1 leftid=@

suny.strongswan.org

right=192.168.1.5 rightid=@

moony.strongswan.org

type=transport

auto=add

conn host-host-CERT

mobike=no

left=192.168.1.1 leftid=@

suny.strongswan.org

leftcert=sunyCert.pem right=192.168.1.5

rightid="C=FR, L=Issy, CN=

moony.strongswan.org"

type=transport

auto=add

Client (@1.5):

> sudo ipsec up host-host-CERT [Répéter la

configuration antérieure]

> sudo ipsec up ho st-host-PSK

Résultats

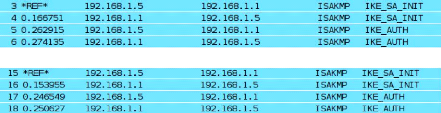

IKEv2 réalise quatre messages pour créer

deux SA dans chaque noeud et établir un canal sécurisé

d'accord avec la politique de sécurité. On a fait les deux types

de tests suivants avec IKEv2 :

Figure 34.1 IKEv2. Authentification avec

Certificats

Figure 34.2 IKEv2. Authentification avec

Pre-Shared-Key

On observe que l'authentification avec Certificats est

plus lente qu'avec PSK.

|

Étude d'IPsec

Projet d'une

API_IPSEC pour la Mobilite et le Multihoming

|

|

|

4.4.5 Test de MOBIKE (strongSwan)

Même schéma que dans le Test 2.

Configuration

Même configuration de la SPD/SAD que dans le Test

4 sauf deux changements pour spécifier le mode unique que MOBIKE utilise

: mode tunnel. Lire l'Annex : utilisation de strongSwan.

Client (@1.5) :

> sudo ifconfig eth0 192.168.1.5

> sudo ip sec restart

> sudo setkey -f ISACLI_5

ipsec esp/tunnel/192.168.1.5-192.168.1.1/require;

ipsec

esp/tunnel/192.168.1.1-192.168.1.5/require;

Detail des connexions IKEv2 du client : # ipsec.conf -

strongSwan IPsec configuration file

conn mobike-PSK

mobike=yes

authby= secret left=192.168.1.4 leftid=@

moony.strongswan.org

right=192.168.1.1 rightid=@

suny.strongswan.org

type=tunnel

auto=add

conn mobike-CERT

mobike=ye s

left=192.168.1.4

leftid=@

moony.strongswan.org

leftcert=moonyCert.pem

right=192.168.1.1

rightid="C=FR, L=I ssy, CN= suny. strong

swan.org" type=tunnel

auto=add

Serveur (@1.1) :

> sudo ifconfig eth0 192.168.1.1

> sudo ip sec restart

> sudo setkey --f ISASER_5

ipsec esp/tunnel/192.168.1.1-192.168.1.5/require;

ipsec

esp/tunnel/192.168.1.5-192.168.1.1/require;

Detail des connexions IKEv2 du serveur : # ipsec.conf -

strongSwan IPsec configuration file

conn mobike-PSK

mobike=yes authby= secret left=192.168.1.1

leftid=@

suny.strongswan.org

right=192.168.1.5 rightid=@

moony.strongswan.org

type=tunnel

auto=add

conn mobike-CERT

mobike=ye s

left=192.168.1.1

leftid=@

suny.strongswan.org

leftcert= sunyCert.pem

right=192.168.1.5

rightid="C=FR, L=I ssy, CN=moony. strong

swan.org" type=tunnel

auto=add

Client (@1.4) :

> sudo ifconfig eth0 192.168.1.4

> sudo ipsec up host-host-CERT // cela etablie les SA dans

les deux noeuds > sudo ipsec up mobike-CERT // cela fait la mobilite avec

certificats

[repeter tout l'anterieur]

> sudo ipsec up ho st-host-PSK // cela etablie les SA dans

les deux noeuds

> sudo ipsec up mobike-PSK // cela fait la mobilite avec

Pre-Shared-Keys

|

Étude d'IPsec

Projet d'une

API_IPSEC pour la Mobilite et le Multihoming

|

|

|

Résultats

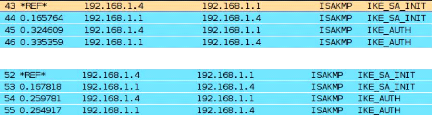

MOBIKE réalise aussi 4 messages pour

actualiser dans les SA l'adresse du noeud en mobilité. Ces paquets

comprennent deux MOBIKE_SUPPORT, le UPDATE_SA_ADDRESS et le COOKI2. Par contre,

on montre que «Wireshark» détecte qu'on traite encore avec

IKEv2 donc il affiche incorrectement les types de paquet.

On a fait les deux tests suivants avec MOBIKE

:

Figure 35.1 MOBIKE. Authentification avec

Certificats

Figure 35.2 MOBIKE. Authentification avec

Pre-Shared-Key

- On montre que pour MOBIKE l'authentification avec

certificats est plus lente qu'avec PSK.

- On observe que MOBIKE est plus lent que

IKEv2.

- On remarque un erreur avec MOBIKE : on a perdu

complètement l'adresse @1.5 lors de la mobilité. Alors MOBIKE n'a

pas pu effacer les associations de sécurité de la connexion

antérieure à la mobilité dans le noeud qui ne change

pas.

|