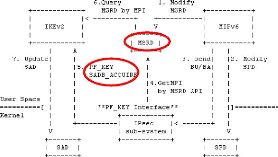

3.2.5 PF_KEY et MIP: solution "database"

Dans l'ébauche [10] il y a l'objectif de

créer une Mobility Security Reference Database (MSRD) qui doit

centraliser tous les liens entre les adresses IP et leurs

fonctionnalités MIP (CoA, HoA, HA, lifetime ...). Le design

proposé est une table indexée par un Mobile Parameter Index (MPI)

avec les données MIP, mais aucune structure n'est définitive.

D'autre part, l'interaction avec IPsec et IKE est considérée en

utilisant une extension du message PF_KEY_ACQUIRE avec le paramètre MPI

parmi d'autres.

L'interaction entre IPsec, IKE, les applications MIP et

la MSRD est étudiée pour les trois scénarios de

mobilité suivants :

|

Etude d'IPsec

Projet d'une API_IPSEC pour

la Mobilite et le Multihoming

|

|

|

- Pendant le bootstrapping : traitement du transport de

SA pour le BU/BA.

Figure 9. Architecture et interaction d'IPsec / IKE /

MIPv6 avec la base de données MSRD proposé

- Pendant le handover : Actualisation du tunnel de

SAs. Cela nécessite seulement une intervention de l'application MIPv6

pour actualiser la MSRD. PF_KEY est en train d'envoyer à IKE un message

SADB_ACQUIRE, avec lequel le correspondant MPI, alors que IKE peut actualiser

sa base de données local.

- La rénegotiation de clés des SAs : la

couche IPsec envoie un PF_KEY SADB_EXPIRE avec le message d'extension MPI au

démon IKE. IKE demande les paramètres de mobilité à

la MSRD et commence le restart.

3.2.6 HIP

Le Host Identity Protocole (HIP) [11] crée une

nouvelle couche entre les protocoles de transport et de réseau. Il

introduit le concept qui permet avoir la séparation entre la

localisation et l'identification d'un host :

|

|

- Le Host Identifier (HI) est assigné à

chaque machine comme une clé. Le Host Identity Tag (HIT) est le hash

à 128bits de HI. Il s'utilise au début des communications pour

avoir plus de sécurité. Ceci correspond à la taille d'une

adresse IPv6, et un paquet HIP a le même format que celui d'un paquet

IPv6 traditionnel. Pour IPv4, le Local Scope Identifier (SPI) représente

aussi le HI en 32bits.

- Le Locator, ou la localisation, devient l'adresse IP

de la machine.

|

-

|

Figure 10. HIP dans le

modèle OSI

|

|

|

Etude d'IPsec

Projet d'une API_IPSEC pour

la Mobilite et le Multihoming

|

|

|

HIP fournit la capacité de manager plusieurs

adresses sous une même identité (HIT) qui n'est pas impacté

par les changements d'adresses, et offre ainsi un lien constant avec les

applications. Cela fait possible une grande utilisation de HIP pour la

mobilité et le multihoming.

La mobilité d'un noeud qui change son adresse IP

est possible avec l'échange des suivants messages :

- La notification à l'autre noeud du change

d'adresse avec un paquet UPDATE.

- L'association de la nouvelle adresse IP avec le HIT

dans la couche HIP.

- La réponse avec ECHO_REQUEST pour valider la

nouvelle localisation.

Figure 11. Exemple de gestion de la mobilité

par HIP

Dans un cas de multihoming, un peut utiliser le

même mécanisme mais en ajoutant dans le message UPDATE le nouveau

Locator avec qui le noeud peut se connecter aussi.

|

Etude d'IPsec

Projet d'une API_IPSEC pour

la Mobilite et le Multihoming

|

|

|

4. La solution API_IPsec

Cela est la partie technique du stage. A partir de

l'étude théorique et l'état de l'art

précédents j'ai défini, développé et

évalué une solution d'API_IPsec qu'on présente

ensuite.

|