PARTIE VIII : ANNEXES

A. ETUDE DES APPLICATIONS STK

[1][6][10][12]

1. Présentation de la carte SIM

Une carte SIM a presque les mêmes composantes qu'un

ordinateur, à savoir un processeur (CPU) et des mémoires RAM,

ROM, EEPROM.

ü la ROM (Read Only Memory) contient le

système d'exploitation de la carte et les mécanismes de

sécurité (algorithmes spécifiques (API GSM)) ;

ü l'EEPROM (Electrically Erasable

Programmable Read Only Memory) contient des répertoires définis

par la norme GSM (tels que les numéros de téléphones

l'abonné) et des données liées aux applets (service de

messages courts et applications spécifiques) ;

ü la RAM (Random Access Memory) permet

d'effectuer des calculs ou de charger des instructions et les

exécuter.

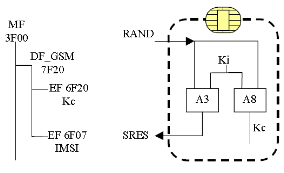

La figure 22 donne un aperçu

d'une carte SIM, et des différentes actions.

Figure 22:

Schéma illustratif d'une carte SIM.

Une carte SIM réalise les fonctions suivantes :

ü identification et authentification d'un

abonné ;

ü confidentialité des données

inchangées ;

ü sécurisation des accès aux fichiers

à l'aide d'un PIN code.

Pour effectuer toutes les fonctions précédentes,

la carte SIM :

ü contient les détails de l'abonnement : IMSI, Ki,

clé secrète d'authentification, langage de

préférence, carnet d'adresses, ...

ü contient les secrets permettant de réaliser la

confidentialité d'un Abonné :

- codes secrets PIN et PUK ;

- clés secrètes pour l'authentification ou le

cryptage ;

ü permet le chargement de services sur la carte dans un

environnement sécurisé permettant : l'interaction avec le mobile,

l'affichage d'infos sur l'écran, la saisie des données par

l'utilisateur, composer des appels, interagit avec le réseau via

l'envoi/réception de messages SMS, GPRS, obtient des infos de

localisation capable d'interagir avec le système de fichiers de la carte

SIM.

2. Le modèle SimToolKit ou SIM Application

Toolkit

Ce modèle est décrit par les deux documents

suivants :

ü «Digital cellular telecommunications system

(Phase 2+);Specification of the SIM Application Toolkit for the Subscriber

Identity Module - Mobile Equipment (SIM-ME) interface)», ETSI TS 101

267 - 3GPP TS 11.14.

ü «Digital cellular telecommunications system

(Phase 2+); GSM API for SIM toolkit stage», ETSI TS 101 476 - 3GPP TS

03.19.

2.1. Commandes proactives

On désigne par commande proactive, une action

contrôlée par la carte SIM mais exécutée par le

mobile, c'est-à-dire une STK. Les actions effectuées par une STK

sont essentiellement :

ü DISPLAY TEXT, affiche un texte sur

l'écran du mobile ;

ü GET INKEY, affiche un texte sur

l'écran du mobile et attend la frappe d'un caractère en

retour ;

ü GET INPUT, affiche un texte sur

l'écran du mobile et attend une réponse en retour ;

ü GET READER STATUS, délivre de

l'information pour un lecteur de carte additionnel disponible sur le

mobile ;

ü MORE TIME, la carte SIM indique

qu'elle a besoin de plus de temps pour traiter une requête

précédente. Le terminal acquitte cette notification par une

commande TERMINAL RESPONSE (OK) ;

ü PERFORM CARD APDU, la carte SIM

demande au terminal de router une commande APDU vers un lecteur de carte

additionnel ;

ü PLAY TONE, le mobile diffuse une

sonnerie ou tout signal sonore approprié ;

ü POWER OFF CARD, termine une session

avec une carte externe ;

ü POWER ON CARD, démarre une

session avec une carte externe ;

ü PROVIDE LOCAL INFORMATION, le mobile

renvoie des informations relatives au pays et réseau dans lequel il

fonctionne ;

ü REFRESH, demande d'initialisation de

la carte SIM et/ou indication que le contenu de fichiers EF a été

modifié ;

ü RUN AT COMMAND, envoi d'une commande

AT au mobile et attente d'une réponse AT ;

ü SEND DTMF, envoi d'un signal DMTF

durant en phase d'établissement d'appel ;

ü SEND SHORT MESSAGE, envoi d'une

message SMS vers le réseau ;

ü SEND USSD, envoi d'une chaîne

USSD vers le réseau ;

ü SET UP CALL, prise en charge d'un

appel téléphonique ;

ü SET UP EVENT LIST, la carte SIM

fournit une liste d'évènements auxquels il souscrit ;

ü SET UP IDLE MODE TEXT, une

chaîne de caractère utilisé par le mobile en mode

« stand-by mode text » ;

ü SET UP MENU, une liste de choix est

incorporée dans la structure des menus du mobile ;

ü TIMER MANAGEMENT, demande de gestion

d'une horloge (démarrage, arrêt, et lecture de la valeur

courante).

2.2. Les cartes à puces TOP de

Gemalto

Comme nous l'avons déjà signalé plus

haut, Gemalto est le leader mondial de la carte à puce, avec 80% du

marché. La carte à puce dédiée pour la sauvegarde

de répertoire est un produit de Gemalto. Tous les opérateurs qui

ont implémenté ce service dans leur plateforme

bénéficient d'un Blog sur un serveur de Gemalto, de sorte que

pour toute opération de sauvegarde utilisant le répertoire de la

carte SIM, les données de l'abonnées sont

transférées sur les serveurs de Gemalto.

En vue de permettre à plusieurs autres entreprises de

développer des applets java et de les charger sur les puces, Gemalto

offre des cartes nommées TOP : Trusted Open Platform, (plateforme

ouverte de confiance). Ces cartes disposent d'un espace de stockage de 32 Ko

à 128 Ko. Voici le tableau donnant toutes les caractéristiques de

ces cartes.

|

TOP Java

Card

|

TOP IS GX4

|

TOP IM

FIPS CY2

|

TOP IM

GX4

|

TOP DM

GX4

|

TOP DL

GX4

|

|

EEPROM

(Ko)

|

36

|

68

|

|

72 78

|

128

|

2.3. Présentation du logiciel «Gemalto

Developer Suite»[6]

Gemalto Developer Suite est une plateforme destinée aux

développements d'applications chargeables sur une carte à puce.

Ce logiciel existe en trois différentes versions :

ü Free Evaluation Kit. Cette version du

logiciel est gratuitement téléchargeable sur le site internet de

Gemalto developer.gemalto.com. Il sert juste à

avoir une vue des différentes outils de « Gemalto

Developer Suite ». Sa date d'utilisation est

limitée ;

ü Full Kit. Pour un développeur

qui apprécie les fonctionnalités de la version

précédente, il peut s'enregistrer sur le site de Gemalto et avoir

quelques fonctionnalités de plus que la version Free Evaluation

Kit ;

ü Enterprise Kit. C'est la version

entreprise. Elle est destinée aux entreprises désirant

développer des applications sur les cartes à puces. Elle est

livrée avec quelques accessoires. Il s'agit entre autres des lecteurs de

cartes à puces, d'un échantillon de cartes et d'un support

technique en vue de l'accélération du développement.

B. LOGICIELS ET MATERIELS UTILISES

1. Logiciels de travail

ü Systèmes d'exploitation Windows, Linux

CentOS.

ü La suite logicielle de Microsoft Office.

ü Putty : pour les connexions à distance.

ü Funambol Open Source.

ü Funambol Mozilla Thunderbird.

ü Funambol Outlook Sync Client.

ü Internet download Manager : pour le

téléchargement rapide des fichiers et l'aspiration du contenu de

sites internet.

ü HTTrack : pour l'aspiration des sites internet.

ü EasyPHP : voir paragraphe 3.1.1.

ü PDFCreator : convertisseur de fichiers au format

PDF.

2. Matériels utilisés

ü Un portable Nokia N95-8G.

ü Un ordinateur Pentium 4 Intel Core 2 Duo E8200 de 3,5

G. de mémoire Ram, sur lequel est installé Windows XP3.

ü Une machine serveur sur laquelle est installé

Linux CentOS pour héberger le serveur Funambol.

GLOSSAIRE

- 3G : troisième

(3ème) génération de

téléphonie mobile, appelé aussi UMTS.

- Abonné : le client voix d'un

opérateur de téléphonie mobile.

- Adresse IP : identifiant d'une machine sur

Internet quand on utilise le protocole IP.

- Base de données : ensemble

structuré d'informations. Une base de données doit être

conçue pour permettre une consultation et une modification aisée

de son contenu, si possible par plusieurs utilisateurs en même temps.

- Blog : abréviation de weblog. Log

personnel, sur le web. C'est l'espace dont dispose un

internaute sur certains sites qui en proposent à leurs visiteurs.

- Bluetooth : technologie de connexion par

micro-ondes entre appareils portables, ordinateurs,

téléphones.

- Client : utilisateur d'un service

offert par un serveur.

- Configurer : paramétrer une

application pour l'adapter à un contexte donné.

- Congestion : type

d'« embouteillage » rencontré sur le réseau

lorsque plusieurs entités utilisent le même chemin pour accomplir

des tâches.

- Consortium : groupe de travail

réfléchissant sur un projet donné.

- Constructeur : fournisseur du

matériel utilisé sur un réseau mobile.

- Convergence réseaux : jonction

des protocoles de l'informatique et des télécommunications pour

la mise en place de services.

- DAT : Digital Afrique

Télécom.

- Faille : anomalies d'une application,

la laissant ouverte aux attaques.

- Fonction : ensemble d'ordres (pouvant

être un seul ordre) accomplissant une tâche particulière.

- FreeBSD : version libre d'Unix

(système d'exploitation de AT&T).

- Funambol : société

italienne installée à San Francisco, qui a

développé le serveur Funambol. Le sigle FUNAMBOL est

décrit par le tableau suivant.

- GPRS: General Packet Radio Service. Norme

de téléphonie mobile permettant aux terminaux mobiles

d'accéder à internet.

- GSM Global System for Mobile Communication

; norme de téléphonie mobile utilisée actuellement.

- Hébergement : c'est le fait

pour une machine de contenir le contenu d'une application ou un site

internet.

- HTTP : HyperText Transfer Protocol,

protocole de transmission dédié aux clients et aux serveurs du

web.

- iCalendar : version

améliorée de vCalendar.

- IMAP : Internet Message Access

Protocol, protocole de gestion de messagerie, destiné

à remplacer POP 3.

- Infrarouge : la partie du spectre

électromagnétique situé juste en-dessous de la

lumière visible (longueurs d'ondes plus grandes).

- IrDA : InfraRed Device Association.

Organisation pour promouvoir les standards de communication en point à

point.

- Localhost : adresse locale d'un

ordinateur, qui est généralement 127.0.0.1.

- MacOS : Mac Operating System,

système d'exploitation de l'entreprise MAC.

- Navigateur : logiciel permettant

d'accéder aux pages Web.

- OBEX : Le protocole OBEX est un

protocole de transfert qui définit des objets de données ainsi

qu'un protocole de communication qui permet à deux

périphériques Bluetooth de les échanger.

- OnePIN: entreprise basée à

Boston (la capitale et la principale ville de l'Etat du Massachusetts, au

nord-est des Etats-Unis d'Amérique), développant des applications

sur carte SIM.

- Onglet : interface graphique d'un

navigateur permettant d'accéder à un seule page Web.

- Open Source : code informatique ouvert

à tous pour toutes les modifications en vue d'une adaptation à un

contexte donné.

- Oracle : système de gestion de

bases de données le plus robuste et très répandu.

- OTA : Other The Air, à travers

l'air ou les ondes radio.

- Package : ensemble de fonctions

regroupées pour former un seul programme.

- Paquet : séquence

d'informations circulant sur un réseau.

- PDA : Personal Digital Assistant, type

de terminal mobile fonctionnant comme un ordinateur.

- PIN : Personal Identification Code,

code secret d'authentification sur une puce.

- Ping : Packet INternet Groper.

« Faire un PING » consiste à envoyer une

requête ICMP à un serveur. S'il répond,

c'est qu'on a des chances de pouvoir l'atteindre. Sinon, c'est qu'il est en

panne ou inaccessible.

- Plugin : module d'extension d'un

logiciel.

- POP3 : Post Office Protocol (version

3), protocole de transfert de courrier électronique, prévu pour

synchroniser les messages.

- Port : canal de communication qui

permet à deux ou plusieurs entités d'un réseau de

s'échanger des paquets.

- Processus : programme en cours

d'exécution.

- Protocole propriétaire : norme

spécifique à une entreprise.

- Protocole : norme établie pour

spécifier le mode de fonctionnement entre des entités dans un

réseau donné.

- PUK : Personal Unlock Code,

deuxième code secret d'authentification sur une puce.

- Pull : Méthode d'accès

aux données dans laquelle l'utilisateur doit aller chercher toutes les

informations lui-même par opposition au push.

- Push : Méthode s'accès

aux données dans laquelle l'administrateur d'un service envoie des

informations aux utilisateurs sans sollicitation préalable de leur

part.

- Répertoire : noeud de

l'arborescence de fichiers, sur un disque (les fichiers sont

les feuilles de ce même arbre).

- Requête : demande

généralement venant d'un client pour effectuer des actions sur un

serveur.

- Réseau social : type de site

internet destiné à faire échanger des informations entre

amis.

- Script : Suite d'instructions simples,

peu structurées, permettant d'automatiser certaines tâches en se

passant d'un réel langage informatique.

- Serveur : logiciel ou machine plus

robuste, effectuant les tâches plus rapidement et offrant des services

spécifiques.

- Shortcode (Numéro court) :

numéro de taille plus petite réservé à un service

donné.

- SIM : Subscriber Identity Module

(Module d'identification de l'abonné). Carte à puce stockant les

données propres à l'utilisateur.

- SMS : Short Message Service, (service

de messages courts).

- SMSCID : Short Message Service Center

Identity, c'est le nom de l'opérateur qui fournit le service de messages

courts.

- SMS-MO : SMS Mobile Originated, les

messages qui proviennent d'un mobile.

- SMS-MT : SMS Mobile Terminated, les

messages qui vont vers un mobile.

- SMTP : Simple Mail Transfer Protocol,

protocole de la famille TCP/IP utilisé pour le

transfert de courrier électronique.

- STK : SimToolKit.

- SVA : Service à Valeur

Ajoutée. Il s'agit de tout service autre que celui de la voix offert par

un opérateur de téléphonie mobile.

- SyncML : Synchronisation Markup

Language.

- Table : collection de listes

d'enregistrements, ceux-ci correspondants à des champs. Une table est

donc un tableau à deux dimensions.

- TCP/IP : Transmission Control Protocol

/ Internet Protocol. Les deux protocoles de communication qui forment les

fondements de l'Internet.

- Télécharger : aspirer

depuis une machine distante un fichier numérique.

- Terminal : appareil mobile.

- Tutorial: documentation consacrée

à l'apprentissage d'une technologie.

- USB : Universal Serial Bus. Interface

destinée à remplacer pas mal de choses dans un

PC (à commencer par le port

série et le port parallèle).

- Variable : emplacement en

mémoire stockant une donnée pouvant varier au cours de

l'exécution d'un programme.

- vCalendar : Format et méthode

de transport pour l'échange de calendrier et d'emplois du temps.

- vCard : visited card, (carte de visite

au format numérique).

- WAP : Wireless Application Protocol.

C'est un standard d'accès aux services internet sur le

téléphone portable.

- WCA: West, East and Central Africa.

- WEB : méthode d'exploitation

d'internet à l'aide d'hypertexte.

- Webmail : messagerie interne à

une entreprise.

- WIFI : Wireless Fidelity ; norme

des réseaux sans fil.

- XML: eXtensible Markup Language.

Année académique :

2009-2010

Maître de stage

M. TASSIHON KPA

Directeur Technique

Encadreur pédagogique

Professeur KONAN KOUAKOU

Maître de Conférences à

l'INP-HB

Présenté par SORO Namongon

Adama

En vue de l'obtention du diplôme

d'Ingénieur en Télécommunications et

Réseaux

Période de stage : 22 Avril 2010- 22

Octobre 2010

ETUDE, CONCEPTION ET REALISATION D'UNE PLATEFORME

DE SAUVEGARDE DE REPERTOIRE

THEME

MEMOIRE DE FIN DE CYCLE

N° d'ordre : 8 / 11 / ESI / ING TLC /

2010

Génie Electrique &

Electronique

Ecole Supérieure d'Industrie

Félix Houphouët Boigny

Institut National Polytechnique

Ministère de l'Enseignement

Supérieur et de la Recherche

Scientifique

République de Côte d'Ivoire

Union - Discipline - Travail

|