|

Rapport d'audit de la sécurité Informatique

de l'ONT 1/125

REMERCIMENTS

Nous exprimons toute notre gratitude à Monsieur Khaled

Baouab, pour son encadrement exceptionnel. Nous le sommes reconnaissant pour

son soutien incessant aussi bien moral que matériel.

Nous remercions Monsieur Najib Khanouch pour son encadrement et

ses consignes.

Nous sommes particulièrement reconnaissant à

Monsieur Issam Laarif, pour ces conseils et son encadrement

Nous remercions également Messieurs les membres de jury

d'avoir accepté l'examen de ce travail.

Nous ne pouvons conclure ces remerciements sans exprimer notre

reconnaissance à tout le personnel et le corps professoral de l'ISI.

Rahmoune Mohamed Ali Maddouri Faouzi

Rapport d'audit de la sécurité Informatique

de l'ONT 2/125

Sommaire

Chapitre 1 Etude de l'existant 9

1-/ Présentation générale de l'Office

National de la Télédiffusion 9

1.1/ Les missions de l'ONT 9

2.1-/ Organigramme de l'Office 9

2-/ Structure informatique de l'Office National de la

Télédiffusion 11

3-/ Phase de Pré-audit réalisée 11

3.1-/ Interviews menés avec les responsables de l'Office

11

3.2-/ Equipements informatiques 12

4-/ Sécurité générale 15

Audit Organisationnel et Physique 16

1-/ Démarche 16

2-/ Analyse des résultats 20

3-/ Résumé des conformités par rapport

à la norme 24

Analyse de risques et mise en oeuvre d'un RIAMS 26

I/Analyse de risque 26

1/ Détermination des exigences de l'ONT en matière

de sécurité 26

2-/ Analyse de risque du système d'information de

l'ONT 27

3-/ description des risques 28

4-/ Analyse des resultas 30

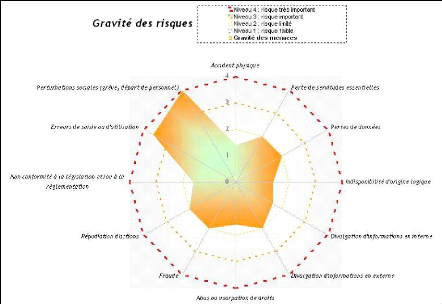

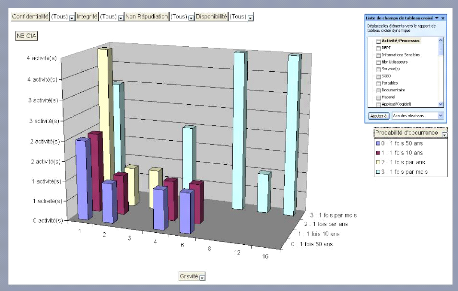

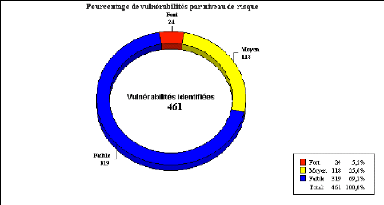

Le rosace suivant fourni par l'outil GAE, présente les

gravités des risques pour

l'ONT. 30

Rapport d'audit de la sécurité Informatique

de l'ONT 3/125

4-1/ Perturbation sociale 32

4-2/ Erreurs de saisie ou d'utilisation : 32

4-3/ Perte de servitudes essentielles 32

4-4/ Perte de données 32

4-5/ Divulgation d'informations en externe 33

5- Reduction des risques 33

II/Mise en oeuvre d'un système d'Analyse de risques

35

1/Taxonomie 38

2/Classification des équipements 41

3/Identification et description des Processus, Activité

services et fonctions 42

4/Classification des Informations 43

4.1/Impact coût Confidentialité 44

4.2/Impact coût Disponibilité 45

4.3/Impact coût Intégrité 45

4.4/Impact coût Non répudiation 46

5/Classification des Processus et activités 47

6/Identification des Risques 52

7/Classification des Risques 52

7.1/Evaluation de gravité 52

7.2/Evaluation de probabilité d'occurrence 53

7.3/Choix des mesures 53

7.4/Classification gravité/Probabilité d'occurrence

54

8/Génération des tableaux de bord 56

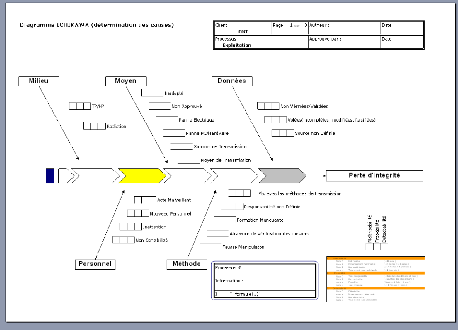

9/Recherche des causes par les diagrammes ICHIKAWA 59

Rapport d'audit de la sécurité Informatique

de l'ONT 4/125

Audit Technique 62

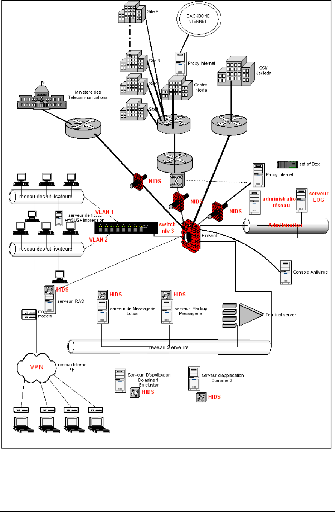

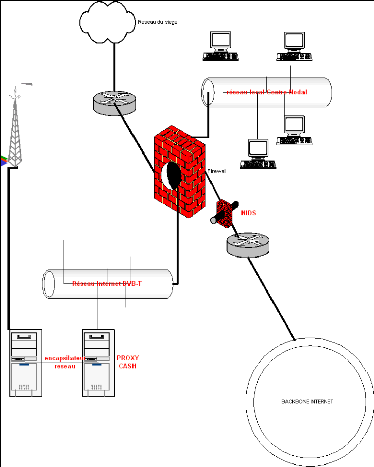

1-/ Audit de l'architecture réseau et système 62

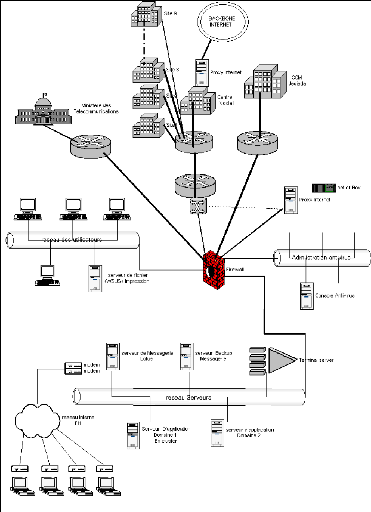

1-1-/ Topologie du réseau : 62

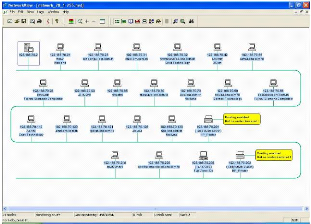

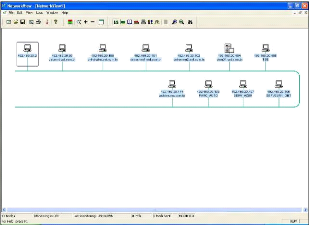

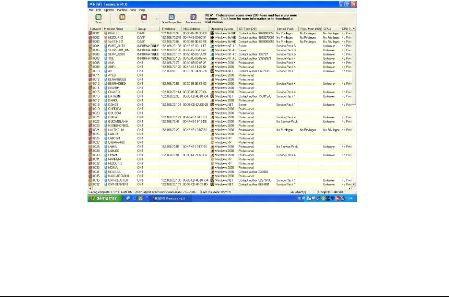

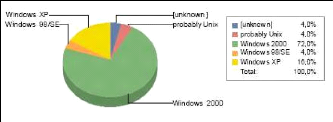

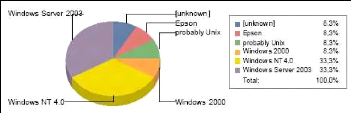

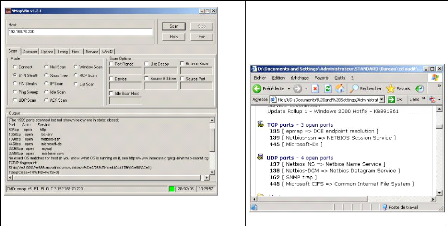

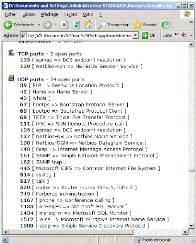

1-2-/ Sondage système 67

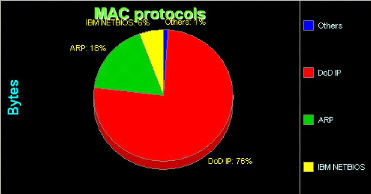

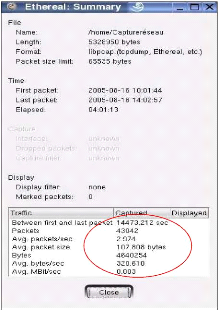

1-3-/ Sondage des flux et services réseaux 71

1-4-/ Audit de la gestion des défaillances

matérielles : 76

2-/ Audit des vulnérabilités réseau et

système 78

2-1 Audit des vulnérabilités des Serveurs en

exploitation 78

2-2 Audit des vulnérabilités des postes de travail

: 84

2-3 Audit des vulnérabilités des serveurs et postes

clients du centre Nodal 85

3-/ Audit de l'architecture de sécurité existante :

86

3-1 /Audit & vérification des règles de

filtrage au niveau des Firewalls 86

2- 2-/ Audit du Routeur 87

2-3-/ Audit des commutateurs 88

Conclusions d'audit 90

1-/ Revue des constats d'audit : 90

1-1 / Sur le plan organisationnel et physique (Audit Niveau 1),

90

1-2/ Sur le plan technique (Audit Niveau 2), 90

2-/ Recommandations 92

2-1/ Recommandations Organisationnelles et physiques 92

2-2/ Recommandations techniques 95

2-3/ Conseils pratiques 100

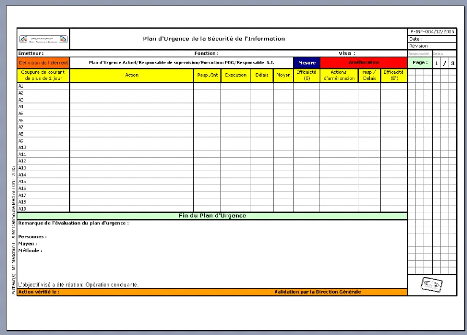

3/ PLAN D'ACTION 102

Conclusion générale 104

Rapport d'audit de la sécurité Informatique

de l'ONT 5/125

Bibliographie 105

Annexe 1 106

Rapport d'audit de la sécurité Informatique

de l'ONT 6/125

INTRODUCTION GENERALE

L'audit de sécurité des systèmes

d'information consiste à mesurer les pratiques de sécurité

existantes par rapport à un référentiel extérieur,

dit de « bonnes pratiques », puis de faire l'inventaire des risques

qui pèsent sur l'activité de l'entreprise.

Plusieurs méthodes permettent de procéder

à de tels audits. En France, les plus connues sont Mehari,

créée par le Clusif (Club de la sécurité des

systèmes d'information français), Ebios (de la Direction centrale

de la sécurité des systèmes d'information) et MV3 (de CF6,

racheté par Telindus). On rencontre également la méthode

anglo-saxonne Cobit (pour ses capacités de contrôle et de

présentation de l'existant). Enfin, les grands comptes peuvent recourir

à la méthode anglaise CRAMM exhaustive, mais plus lourde que les

précédentes.

La présente mission constitue en premier lieu une

actualisation et une révision de la situation de la

sécurité au niveau de l'ONT, telle qu'elle été

depuis la dernière mission d'audit réalisée (en 2003).

Comme toute mission d'audit, la présente, vise à

identifier de nouvelles failles, insuffisances dans la sécurité

découlant soit de l'évolution de la situation (acquisition de

nouveaux équipements, de nouveaux logiciels, évolution

technologiques, etc), soit de nouvelles exigences internes, externes ou

réglementaires, soit encore des failles non identifiées

auparavant et d'améliorer éventuellement les système de

management de la sécurité en apportant des réalisation tel

qu'un système de mangement de risque.

En effet, la mission couvrira l'audit du niveau

organisationnel et physique en premier lieu, et en deuxième lieu une

analyse et une mise en oeuvre d'un système de managment de risques, et

finalement l'audit au niveau technique qui complétera de façon

ciblée, l'audit du premier niveau.

Ce rapport se divise en trois parties :

La première partie « Audit Niveau 1 » qui

permet d'avoir une vue globale de l'état de sécurité du

système d'information et d'identifier les risques potentiels. Elle est

composée de trois chapitres.

Le premier chapitre consiste à l'étude de

l'existant, par l'identification des sites et des équipements qui feront

l'objet de l'audit.

Le deuxième chapitre « audit organisationnel et

physique », permet de dégager les failles d'ordre organisationnel

et physique à travers un questionnaire basé sur la norme ISO

17799.

Le troisième chapitre consiste à une analyse de

risque permettant d'identifier le niveau de risque du système

d'information. Il détaillera aussi que possible les choix et les

techniques de mise en oeuvre utilisés pour la réalisation d'un

système de management de risques

La deuxième partie « Audit niveau 2 »,

concerne l'audit technique et permet d'identifier les

vulnérabilités techniques présentes sur les

systèmes informatiques critiques des sites audités.

La troisième parie consiste à présenter

une liste de recommandations pour palier aux insuffisances et

vulnérabilités dégagées dans la première et

la deuxième partie, et des propositions pour améliorer le niveau

de sécurité de l'Office National de la

Télédiffusion.

Rapport d'audit de la sécurité Informatique

de l'ONT 7/125

|

Audit Niveau 1

V Etude de l'existant

V Audit Organisationnel et Physique V

Analyse des risques

|

Rapport d'audit de la sécurité Informatique

de l'ONT 8/125

Rapport d'audit de la sécurité Informatique

de l'ONT 9/125

Chapitre 1 Etude de l'existant

1-/ Présentation générale de

l'Office National de la Télédiffusion L'Office National

de la Télédiffusion (ONT) est une entreprise

publique à caractère industriel et commercial, ayant son

siège social au, Cité Ennacim 1 Bourgel ,B.P 399 ,1080 Tunis, est

représentée par un président directeur

général.

L'Office National de la Télédiffusion tunisienne a

été crée par la loi N°93-8 du premier Février

1993.

1.1/ Les missions de l'ONT

- L'office National de la Télédiffusion Assurer les

fonctions suivantes : - la diffusion des programmes radiophoniques et

télévisuelle,

- La création, l'exploitation, l'entretien et

l'extension des réseaux de diffusion des programmes radiophoniques et

télévisés.

- Le contrôle et la protection de la qualité de

la réception des émissions des programmes radiophoniques et

télévisés.

- La conduite des études et recherches portant sur le

matériel et les techniques de radiodiffusion et de

télédiffusion ainsi que la participation à la mise au

point des normes y afférentes.

- La promotion et la coopération avec les organismes

techniques internationaux et étrangers et en coordination avec les

institutions nationales concernées.

- La commercialisation des services à valeurs

ajoutés tels que, le service de TUNITRENK et le service de l'Internet

via la télévision numérique (DVB-T)

2.1-/ Organigramme de l'Office

L'Office est administré par un conseil d'administration

présidé par un président directeur

général.

Rapport d'audit de la sécurité Informatique

de l'ONT 10/125

Rapport d'audit de la sécurité Informatique

de l'ONT 11/125

2-/ Structure informatique de l'Office National de la

Télédiffusion

Le service informatique de l'ONT est composé d'un

ingénieur principal (chef de service) et d'un technicien de

maintenance.

Le chef de service assure les fonctions suivantes :

- L'administration système de l'Office

- L'administration de l'Intranet de l'ONT basé sur LOTUS

NOTES

- L'administration du système d'information de

l'Office.

- La sécurité informatique de l'ONT

- L'administration de la solution de Gestion Electronique des

Documents (GED) et développement du WORKFLOW

- L'étude et la préparation des cahiers des

charges

- La Conception et le développement des applications

spécifiques au domaine de télécommunication.

- La formation du personnel

Le technicien de maintenance assure les taches suivantes :

- la maintenance du parc informatique

- l'assistance des utilisateurs

3-/ Phase de Pré-audit

réalisée

3.1-/ Interviews menés avec les responsables de

l'Office

A fin de déterminer le périmètre de notre

mission d'audit de la sécurité informatique, nous avons

organisé une séance de travail avec les décideurs de

l'entreprise, pour déterminer les sites et les équipements qui

doivent être sécurisés. Nous avons dégagé les

informations suivantes :

Rapport d'audit de la sécurité Informatique

de l'ONT 12/125

Les sites de l'ONT :

Le siége de l'ONT est interconnecté à 20

sites pour l'exploitation de l'Intranet. Il faut signaler qu'il existe

plusieurs types de connections, à savoir :

- Des liaisons spécialisées de 128 KB/s

(propriété de l'ONT) entre le siège et les centres

d'émissions radio et Tv, utilisées pour la connexion des centres

avec le réseau Intranet de l'ONT.

- Des liaisons spécialisées de 64 KB/s entre le

siège et le centre de comptabilité matière CCM (Jedeida).

Le centre CCM utilise se support pour l'accès en mode terminal serveur

aux applications de gestion de l'Office.

- Une liaison spécialisée publique de 128 KB/s

entre l'office et le ministère de technologies des communications. Cette

liaison est utilisée pour la réplication des serveurs de

messagerie du ministère et de l'ONT.

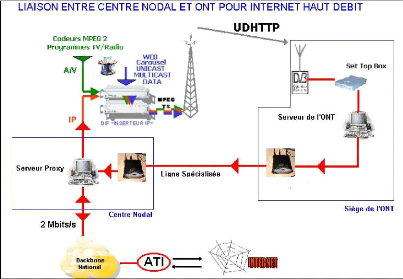

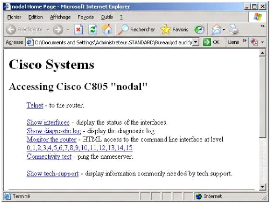

- Une liaison de Faisceau Hertzien de débit 2MB/s entre

le siège et le centre Nodal qui se trouve au local de ERTT

(Etablissement de la Radio Télévision Tunisienne). Ce centre

héberge les serveurs et les connexions de l'Internet par

télévision numérique.

- De liaisons de type RTC entre le serveur de messagerie de

l'office et des centres d'émission.

Suite à cette analyse, notre mission d'audit va porter

sur les deux sites qui couvrent 90% de l'activité réseau de l'ONT

à savoir :

- le siège de l'ONT (Mont Plaisir)

- Le centre Nodal (Rue De liberté ERTT) 3.2-/

Equipements informatiques

L'inventaire informatique montre que l'Office dispose des

équipements suivants qui sont repartis sur 20 sites distants :

|

Equipements

|

Nombre

|

|

SIEGE

|

NODAL

|

Autres

|

|

Ordinateurs

|

98

|

6

|

28

|

|

Imprimantes réseaux

|

6

|

1

|

1

|

|

Imprimants

|

33

|

1

|

15

|

|

Serveurs

|

10

|

1

|

1

|

|

Scanner

|

13

|

1

|

22

|

|

Onduleurs

|

12

|

1

|

1

|

|

Routeurs

|

4

|

3

|

11

|

|

Switchs

|

5

|

2

|

11

|

|

Hubs

|

2

|

0

|

0

|

|

Firewall

|

1

|

0

|

0

|

Les serveurs installés Au niveau Siège :

Les serveurs installés au niveau de la salle informatique

de l'O.N.T sont :

|

Serveur en exploitation

|

Applications

|

Plate-forme OS- SGBD

|

Dir ou Dép

|

Information Stockage

|

|

serveur cluster 1

|

serveur d'application Comptabilité, paie,

immobilisation,SAGE ligne 1000

|

Windows 200DAAF

|

|

RAID5

|

|

serveur cluster 2

|

serveur d'application Comptabilité, paie,

immobilisation,SAGE ligne 1000

|

Windows 200DAAF

|

|

RAID5

|

Rapport d'audit de la sécurité Informatique

de l'ONT 13/125

|

Serveur en exploitation

|

Applications

|

Plate-forme OS- SGBD

|

Dir ou Dép

|

Information Stockage

|

|

serveur d'application

|

Trésorerie CERG , gestion commerciale SAGE Lign 500,

engagement et paiement

|

Windows NT4

|

DAAF

|

|

|

serveur de données

|

SQL 6.5 carburant, parc auto, Bureau d'ordre

|

Windows NT4

|

ONT

|

|

|

serveur de fichier, d'impression

|

impression, WSUS

|

Windows 200ONT

|

|

Mirroring

|

|

serveur lotus

|

mesagerie intranet, workflow BO, congé,

|

Windows 200ONT

|

|

Mirroring

|

|

Serveur Backup Lotus

|

Archive LOTUS et GED

|

Windows 2000ONT

|

|

|

|

Serveur Antivirus

|

console d'administration, téléchargement des mises

à jour

|

Windows 200ONT

|

|

|

|

Serveur poxy

|

partage d'accès Internet

|

Windows 2000ONT

|

|

|

|

TSE

|

serveur de travail distants

|

Windows NT4 Terminal Serv

|

ONT

|

|

Les serveurs installés Au niveau Centre Nodal :

Rapport d'audit de la sécurité Informatique

de l'ONT 14/125

Les serveurs installés au niveau centre Nodal sont :

|

Serveur en exploitation

|

Applications

|

Plate-forme OS- SGBD

|

Dir ou Dép

|

Information Stockage

|

|

serveur Proxy

|

Proxy, serveur POP et SMTP

|

Windows 200Nodal

|

|

RAID5

|

|

Serveur de télésurveillance

|

Télésurveillance

|

|

|

|

4-/ Sécurité

générale

Nous avons pu recueillir les informations suivantes :

- Les moyens réglementaires de lutte contre l'incendie

sont en place ;

- Il existe des consignes de fermeture à clé des

locaux, mais aucun moyen, ni procédure de Contrôle n'ont

été mis en place ;

- La salle informatique qui se trouve en deuxième

étage est climatisée ; - Deux gardiens sont présents

durant les heures de fermeture (18h-8h) - Le service de nettoyage intervient de

7h à 8h de 12h30 à 13h45 ;

Rapport d'audit de la sécurité Informatique

de l'ONT 15/125

Rapport d'audit de la sécurité Informatique

de l'ONT 16/125

Chapitre 2

Audit Organisationnel et Physique

1-/ Démarche

Notre démarche s'articule autour de la norme ISO 17799

(version 2005). Notre approche méthodologique, basée sur des

batteries de questionnaires préétablis et adaptés à

la réalité des entités auditées de l'ONT,

permettant d'aboutir à une évaluation pragmatique des failles et

des risques encourus.

Après la validation du questionnaire auprès de

la direction des réalisations et des développements des

réseaux, une note sera attribuée à chaque question. La

note représentant la maturité des principes de l'organisme est

calculée comme suit :

- Un coefficient de pondération est attribué

à chaque question posée, ce coefficient porte sur

l'efficacité de la règle en matière de réduction du

risque.

- Pour chaque principe de la norme, nous calculons une moyenne

pondérée des notes obtenues en fonction des réponses

choisies et du coefficient d'efficacité.

Nous considérons que le niveau de maturité est

satisfaisant en matière de sécurité lorsqu'il atteint le

niveau 3.

Le tableau suivant récapitule les notes obtenues pour

chaque principe de sécurité :

Rapport d'audit de la sécurité Informatique

de l'ONT 17/125

|

Réf

|

Libelle

|

Niveau 4

|

|

Chap.1 : Politique de Sécurité

|

|

|

1.1

|

Politique de Sécurité de

l'information

|

1,00

|

|

Chap.2 : Management de la

Sécurité

|

|

|

2.1

|

Organisation de la Sécurité

interne

|

1,18

|

|

2.2

|

Stratégie de mise en oeuvre

|

1,20

|

|

2.3

|

Sensibilisation

|

4

|

|

2.2

|

Sécurité des interventions par des tiers

externes

|

3,14

|

|

Chap.3 : Inventaire et Classification des

Ressources

|

|

|

3.1

|

Inventaire des ressources

|

4,00

|

|

3.2

|

Classification des ressources

|

2,00

|

|

Chap.4 : Sécurité et Ressources

humaines

|

|

|

4.1

|

Sécurité dans la définition des

postes et des ressources

|

0,75

|

|

4.2

|

Formation du personnel à la sécurité

de l'information

|

2,00

|

|

4.3

|

Réactions aux incidents de sécurité

et aux défauts de fonctionnement

|

0,40

|

|

Chap.5 : Sécurité physique et

Sécurité de l'environnement

|

|

Rapport d'audit de la sécurité Informatique

de l'ONT 18/125

|

Réf

|

Libelle

|

Niveau 4

|

|

5.1

|

Etablissement et protection d'un périmètre

de sécurité

|

4,00

|

|

5.2

|

Protection et sécurité du

matériel

|

2,00

|

|

Chap.6 : Exploitation informatique et gestion des

réseaux

|

|

|

6.1

|

Procédures d'exploitation et

responsabilités

|

1,45

|

|

6.2

|

"Planification de la Capacité" et recette pour

mise en exploitation

|

4,00

|

|

6.3

|

Protection contre les logiciels pernicieux

|

3,22

|

|

6.4

|

Sauvegarde et journaux d'exploitation

|

2,42

|

|

6.5

|

Gestion des réseaux

|

2,00

|

|

6.6

|

Manipulation et sécurité des

supports

|

1,33

|

|

6.7

|

Echanges d'informations et de logiciels

|

2,40

|

|

Chap.7 : Contrôle d'accès

logique

|

|

|

7.1

|

Expression des exigences de l'établissement en

matière de contrôle d'accès logique

|

3,33

|

|

7.2

|

Gestion des accès des utilisateurs

|

2,57

|

|

7.3

|

Responsabilité des utilisateurs

|

2,00

|

|

7.4

|

Contrôle d'accès logique au niveau des

réseaux

|

1,00

|

|

7.5

|

Contrôle d'accès logique au niveau des

systèmes d'exploitation

|

4,00

|

|

7.7

|

Supervision des accès et de l'utilisation des

systèmes d'information

|

4,00

|

Rapport d'audit de la sécurité Informatique

de l'ONT 19/125

|

Réf

|

Libelle

|

Niveau 4

|

|

Chap.8 : Développement et maintenance des

applications et systèmes

|

|

|

8.1

|

Intégration de la sécurité dans les

développements

|

3,00

|

|

8.2

|

Cadre de mise en oeuvre des mécanismes applicatifs

et procéduraux de sécurité

|

1,00

|

|

8.3

|

Cadre de mise en oeuvre des mécanismes

cryptographiques de sécurité

|

0,00

|

|

8.4

|

Sécurité des logiciels en

exploitation

|

2,00

|

|

8.5

|

Sécurité des environnements de

développement et d'assistance

|

3,00

|

|

Chap.9 : Gestion de la continuité

|

|

|

9.1

|

Prise en compte des exigences de disponibilité de

l'établissement

|

1,33

|

|

9.2

|

Mise en oeuvre d'un plan de continuité

|

2,50

|

|

9.3

|

Maintien en condition opérationnel du plan de

continuité de l'établissement

|

0,00

|

|

Chap.10 : Respect de la réglementation externe et

interne

|

|

|

10.1

|

Respect de la réglementation externe

|

2,38

|

|

10.2

|

Conformité à la réglementation

interne

|

3,50

|

Rapport d'audit de la sécurité Informatique

de l'ONT 20/125

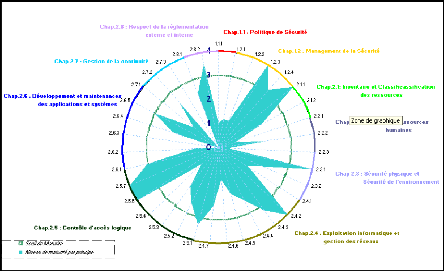

Figure 3 : Niveau de maturité par

chapitre

2-/ Analyse des résultats

Dans cette partie, nous allons détailler les

insuffisances pour chaque chapitre de la norme.

Chapitre1- Politique de sécurité de

l'information :

D'après le questionnaire, nous avons constaté

l'absence d'une politique de sécurité de l'information de

l'Office.

Nous avons proposé à l'office national de la

Télédiffusion un document de politique de sécurité

qui traite les principes, les objectifs et les exigences de la

sécurité, ainsi que la nomination des responsables de la mise en

place du système de sécurité.

Chapitre 2 - Organisation de la sécurité

:

Nous avons dégagé les insuffisances suivantes :

Rapport d'audit de la sécurité Informatique

de l'ONT 21/125

- L'absence de la nomination (par écrit) d'un RSSI dans

l'office, avec une fiche de poste, ainsi qu'une délégation

formelle mentionnant ses attributions et ses moyens d'action.

- L'absence d'un comité de sécurité de

système d'information chargé d'assister le RSSI dans le pilotage

et la coordination des actions de sécurité.

- L'absence d'une stratégie de mise en oeuvre

permettant de définir une démarche de sécurité du

système d'information.

- L'absence d'une démarche pour l'évaluation des

risques et les impacts sur l'entreprise.

Chapitre 3 - Inventaire et classification des ressources

:

Il faut signaler l'absence d'une classification de ressources

basée sur la disponibilité, l'intégrité et la

confidentialité, permettant d'attribuer à chacune d'entre elles

les besoins et la priorité de protection.

Chapitre 4 - Sécurité et Ressources

humaines :

- Nous avons constaté l'absence de la définition

des exigences de sécurité au niveau des tâches

affectées aux employés.

- Les contrats d'embauche n'incluent pas un paragraphe relatif

à la politique de sécurité de l'entreprise.

- Absence d'une charte de sécurité qui devrait

être signée par les employés, et qui devrait avoir pour

objectif de réduire les risques d'erreur humaine, d'inattention, de

fraude, ou d'utilisation malintentionnée d'équipements.

- Le personnel de l'ONT est informé partiellement de

ses droit et devoir en matière de sécurité du

système d'information.

- Absence d'un système de suivi des incidents et des

failles de sécurité,or ce système permet

l'évaluation de l'efficacité des solutions de protection mises en

place.

Rapport d'audit de la sécurité Informatique

de l'ONT 22/125

- Malgré l'effort fait en 2005 par le service

informatique pour la formation des utilisateurs du siège sur la

sécurité informatique, la formation des utilisateurs des

différents centres d'émission TV et Radio reste insuffisante.

Chapitre 5- Sécurité physique et

sécurité de l'environnement de travail :

- Le local technique de l'Office, dont la superficie ne

dépasse pas 4 m2 , héberge plus que 10 serveurs. Ce ci peut

engendrer un dégagement de chaleur très important, et par

conséquent un incendie en cas de dysfonctionnement du climatiseur.

- L'accès des visiteurs est filtré seulement

à l'entrée, ce qui permet une circulation libre à tous les

bureaux du bâtiment.

- Absence d'un système de détection d'intrusion.

- Absence d'un système de vidéosurveillance des

installations informatiques.

- Absence d'une procédure qui décrit les

règles et les contrôles à vérifier avant de

connecter un ordinateur portable au réseau de l'entreprise.

- Il n'y a pas une définition formelle des mesures

directes de protection physique.

- Nous avons constaté que l'onduleur central, ne

supporte pas l'ensemble des équipements informatique du siège, ce

qui peut engendrer une surcharge de l'onduleur.

Chapitre6 - Exploitation informatique et gestion des

réseaux :

- L'office dispose actuellement d'une armoire anti-feu pour le

stockage des bandes magnétiques contenant des informations sensibles de

l'établissement, mais l'emplacement de cette armoire n'est pas

adéquat (au bureau du responsable).

- L'absence d'une documentation d'exploitation et de

procédures formalisées de contrôle et de validation des

modifications apportées au système d'information.

Rapport d'audit de la sécurité Informatique

de l'ONT 23/125

- Les processus d'alerte en cas d'infection virale et de

réparation existe mais ils ne sont pas formalisés.

- La journalisation concerne uniquement les logs

générés par les systèmes d'exploitation et les

bases de données SQL en exploitation.

- Les sauvegardes de secours sont stockées dans un

autre site mais d'une façon non sécurisé.

- Les sauvegardes du système d'information de l'office

sont stockées dans d'une armoire anti-feu. Ce pendant, l'emplacement de

cette armoire n'est pas sécurisé.

- Le registre des anomalies est contrôlé lors des

incidents graves ou des enquêtes.

- Absence d'une charte de sécurité d'utilisation

de la messagerie et d'Internet, qui devrait être diffusée à

l'ensemble des utilisateurs.

- Il n'existe pas de consignes de confidentialité de

l'information lors des communications téléphoniques.

Chapitre 7 - Contrôle d'accès logique

:

- Les contrôles d'accès sont basés sur des

mots de passe non complexes.

- Il n'existe pas de charte d'utilisation des réseaux

définie et diffusée à l'ensemble des utilisateurs,

précisant les obligations de sécurité à

respecter.

- Le réseau informatique du siège est

protégé vis à vis de l'extérieur par un Firewall,

mais le réseau du centre nodal ne dispose pas de firewall.

- Le contrôle d'accès logique fait l'objet d'une

traçabilité, mais les journaux ne sont pas audités.

Chapitre 8 - Développement et maintenance des

applications et Des systèmes :

Rapport d'audit de la sécurité Informatique

de l'ONT 24/125

Nous avons constaté l'absence d'une politique

d'utilisation de la cryptographie qui devrait avoir comme objectif de bien

profiter des avantages de ses éléments et minimiser les risques

qu'ils puissent engendrer.

Chapitre 9 - Gestion de la continuité :

Nous avons remarqué l'absence d'un plan de

continuité permettant de maintenir ou rétablir, dans les

délais prévus, les activités de l'Office en cas

d'interruption ou de défaillance des processus cruciaux.

Le plan de continuité de service de l'Office doit

être évalué régulièrement et mis à

jour pour assurer son efficacité.

Chapitre 10 - Respect de la réglementation

externe et interne

- Les exigences légales, réglementaires et

contractuelles ne sont pas définies pour chaque système

d'information.

- Absence de mesure de contrôle à appliquer afin

de prévenir toute utilisation abusive de ces infrastructures

3-/ Résumé des conformités par

rapport à la norme

Pour avoir une vue globale de la conformité du

système d'information de l'ONT par rapport aux exigences de la norme,

nous avons calculé la moyenne de chaque chapitre (la note est comprise

entre 0 et 4)

Si la note entre [0 et 2 [, le chapitre est

considéré comme non conforme. Si la note entre [2 et 4], le

chapitre est considéré conforme.

Le tableau suivant décrit la conformité par

chapitre :

|

Chapitres

|

Note

|

Conformité

|

|

Chapitre 1

|

1

|

Non Conforme

|

|

Chapitre 2

|

2.38

|

Conforme

|

|

Chapitre 3

|

3

|

Conforme

|

|

Chapitre 4

|

1.05

|

Non Conforme

|

|

Chapitre 5

|

3

|

Conforme

|

|

Chapitre 6

|

2.4

|

Conforme

|

|

Chapitre 7

|

2.44

|

Conforme

|

|

Chapitre 8

|

1.8

|

Non Conforme

|

|

Chapitre 9

|

1.27

|

Non Conforme

|

|

Chapitre 10

|

2.94

|

Conforme

|

Rapport d'audit de la sécurité Informatique

de l'ONT 25/125

Rapport d'audit de la sécurité Informatique

de l'ONT 26/125

Chapitre 3

Analyse de risques et mise en oeuvre

d'un RIAMS

I/Analyse de risque

Après avoir obtenu une appréciation du niveau de

maturité en terme de sécurité de l'information de l'Office

National de la Télédiffusion, nous nous intéressons

à l'identification du niveau de risque en fonction de cette

maturité et des menaces pesant sur le système d'information,

ainsi que l'identification des actions prioritaires à conduire afin de

réduire les risques ainsi identifiés.

1/ Détermination des exigences de l'ONT en

matière de sécurité Chaque entreprise a ses

propres exigences. Les exigences de sécurité de l'information

d'une société dépendent de nombreux facteurs :

Activité, Dimension, Culture, Cadre socio-économique, Cadre

juridique, Cadre politique. Ces exigences peuvent être classées

sous trois types : internes, externes, réglementaires et

légales.

Pour déterminer les exigences de l'Office en

matière de sécurité de son système d'information,

nous avons demandé aux directeurs de nous exprimer leurs besoins en

sécurité. Les résultats de cette requête montrent

que

Les exigences internes de l'office national de la

télédiffusion sont les suivantes : - Assurer

l'accessibilité de l'information.

- Réduire le niveau de risques liés à

l'information.

- Réduire les coûts liés à

l'insécurité de l'information.

Rapport d'audit de la sécurité Informatique

de l'ONT 27/125

- Assurer la formation du personnel et des personnes

concernées, aux risques liés à la sécurité

de l'information et à l'application des mesures.

- Assurer et maintenir la disponibilité des moyens et

des ressources nécessaires au stockage et au traitement des

informations.

Les exigences externes de l'Office sont les suivantes

:

- Assurer la confidentialité des informations

transmises par les fournisseurs et les clients.

- Assurer l'intégrité des informations transmises

aux clients.

Les exigences réglementaires et légales de

l'office sont les suivantes :

- Préserver la propriété intellectuelle

(logiciel protéger, plan clients, etc.).

- Préserver la confidentialité,

l'intégrité et l'accessibilité des informations

administratives (bilan social, documents CNSS, code de douanes, registre du

commerce etc.).

- Préserver la confidentialité,

l'intégrité et l'accessibilité des informations

financières et fiscales (déclaration d'impôts, bilan

financier, etc.).

2-/ Analyse de risque du système

d'information de l'ONT

L'analyse de risque est l'ensemble des méthodes qui

concourent à quantifier les risques. Ces méthodes permettent aux

principaux acteurs concernés, de mieux appréhender les risques

afférents, les tâches et les projets, de mieux les maîtriser

tous et d'en réduire les effets sans pour autant les éliminer

totalement.

Selon la norme « ISO/IEC 17799» : L'analyse des

risques de sécurité consiste en une évaluation

systématique de:

Rapport d'audit de la sécurité Informatique

de l'ONT 28/125

- L'impact résultant d'une défaillance de

sécurité sur l'entreprise, en tenant compte des

conséquences de la perte de la confidentialité, de

l'intégrité ou de l'accessibilité de l'information.

- La probabilité réaliste de telles

défaillances avec la prise en considération des dommages

précédents, et des mesures en vigueur.

Pour réaliser cette analyse, nous considérons

les douze menaces suivantes, qui sont utilisées par l'outil GAE (guide

d'auto évaluation du système d'information) a savoir :

1. Accident physique

2. Perte de servitudes essentielles

3. Perte de données

4. Indisponibilité d'origine logique

5. Divulgation d'informations en interne

6. Divulgation d'informations en externe

7. Abus ou usurpation de droits

8. Fraude

9. Reniement d'actions

10. Non-conformité à la réglementation

11. Erreurs de saisie ou d'utilisation

12. Perturbation sociale

3-/ description des risques Accident physique

Rapport d'audit de la sécurité Informatique

de l'ONT 29/125

Les accidents physiques recouvrent toutes les menaces de type

« destruction de matériel suite à un accident.

Perte de servitudes essentielles

Les pertes de servitudes essentielles sont les menaces

correspondant à l'indisponibilité temporaire ou permanente d'un

service indispensable au fonctionnement du système d'information, mais

dont la fourniture ne dépend pas de l'établissement.

Perte de données

Les pertes de données correspondent à

l'indisponibilité de données définitive (et non

volontaire), suite par exemple à une destruction

physique de matériel, mais aussi suite à l'effacement ou la

corruption définitifs de ces données, qu'il soient accidentels ou

malveillants.

Indisponibilité d'origine logique

L'indisponibilité d'origine logique est

l'impossibilité d'accéder à des services ou à des

informations suite à une défaillance non matérielle ou un

manque de performance du système d'information l'amenant à un

niveau de disponibilité insuffisant.

Divulgation d'informations en interne

La divulgation d'information en interne correspond au fait

qu'un personnel de l'établissement prenne connaissance d'une information

pour laquelle il n'est normalement pas habilité, que ce soit

volontairement ou non.

Divulgation d'informations en externe

La divulgation d'information en externe correspond au fait

qu'un tiers à l'établissement prenne connaissance d'une

information pour laquelle il n'est normalement pas habilité, que ce soit

volontairement ou non .

Abus ou usurpation de droits

Rapport d'audit de la sécurité Informatique

de l'ONT 30/125

L'abus ou l'usurpation de droits consiste à outrepasser

ses droits d'accès ou à utiliser les droits d'un tiers (en

usurpant son identité ou non) pour réaliser des opérations

ou accéder à des informations sans y être

habilité.

Fraude

La fraude consiste à mener des actions illicites et

déloyales dans un but d'enrichissement Personnel.

Reniement d'actions

Le reniement d'actions consiste à nier être

l'auteur d'actions qui vous sont imputées. Non-conformité

à la législation

La non-conformité à la législation est le

fait, pour un établissement ou un membre de son personnel, de ne pas

respecter le cadre juridique et réglementaire concernant ses

activités, soit au cadre de la santé et de systèmes

d'information de santé soit

au cadre de l'informatique en général.

Erreurs de saisie ou d'utilisation

Les erreurs de saisie ou d'utilisation consistent à,

involontairement :

- Saisir dans le système d'information des informations

erronées ;

- Mal interpréter des informations restituées par

le système ;

- Mal utiliser ses fonctionnalités.

Perturbation sociale

Les perturbations sociales correspondent d'une part aux

grèves ou aux départs du personnel suite à des incidents

informatiques ou à l'utilisation des systèmes d'information ;

d'autre part à toute autre perturbation sociale ayant une

conséquence sur le fonctionnement des systèmes d'information.

4-/ Analyse des resultas

Le rosace suivant fourni par l'outil GAE, présente les

gravités des risques pour l'ONT.

Rapport d'audit de la sécurité Informatique

de l'ONT 31/125

Figure 4

Une Gravité du risque E [3,4] correspond à un

risque inacceptable qui devrait faire l'objet de mesures urgentes ;

Une Gravité du risque E [2,3[ correspond à un

risque inadmissible qui devrait être réduit à

échéance déterminée ;

Une Gravité du risque E[0,2[ correspond à un risque

toléré.

Les menaces de niveau 3 et 4 sont entre autres réellement

pertinentes ; les risques liés à ces menaces en termes d'impact

et/ou de potentialité sont très importants pour l'ONT.

Pur bien illustrer la gravité, nous allons donner des

exemples pratiques de risque pour les menaces dont le niveau dépasse

2

Rapport d'audit de la sécurité Informatique

de l'ONT 32/125

4-1/ Perturbation sociale

Le système informatique de l'office est

administré par un seul ingénieur, le départ de cet

administrateur peut engendrer une perturbation importante, puisque c'est le

seul qui connaît le système.

Il est recommandé de recruter un autre ingénieur

pour partager les charges. 4-2/ Erreurs de saisie ou d'utilisation

:

- L'absence de l'audit des accès et de la

journalisation des transactions, rend la tâche de détection des

erreurs des saisies difficile.

- L'absence de la charte d'utilisation du système

d'information, peut donner à l'utilisateur la liberté d'installer

des logiciels qui peuvent être une source de destruction du

système d'information.

- La réponse d'un utilisateur à un mail dont

l'expéditeur n'est pas connu, peut entraîner la propagation d'un

virus sur le réseau.

4-3/ Perte de servitudes

essentielles

La coupure de la liaison spécialisée entre le

centre nodal et la backbone, provoque l'arrêt du service « Internet

sur DVB-T » commercialisé par l'ONT, ce qui peut engendrer la perte

de la satisfaction des clients de l'ONT.

La panne du firewal du siège peut entraîner le

dysfonctionnement total du système d'information de l'office

4-4/ Perte de données

- Si un intrus réinitialise le mot de passe du compte

Administrateur en utilisant un support d'amorçage spécial, il

peut accéder à tous les comptes locaux, aux secrets LSA et aux

données stockées localement, ce qui peut avoir un impact sur les

autres ordinateurs du réseau ou entraîner la perte de

données importantes.

Rapport d'audit de la sécurité Informatique

de l'ONT 33/125

- Des postes critiques dans l'entreprise telles que : la

comptabilité, financier, paie, informatique et étude

nécessitent une sauvegarde de l'image du système, pour permettre

la réinstallation instantanée du système en cas de

défaillance de disque.

- L'absence d'une classification de ressources

matériels et logiciels, peuvent être une source de perte de

données.

4-5/ Divulgation d'informations en

externe

La divulgation d'une information concernant les

résultats de dépouillement des offres, peut entraîner une

poursuite juridique et perte de la crédibilité de

l'entreprise.

4-6/ Fraude

L'accès à l'application de la paie, par une

personne non autorisée, peut entraîner une modification

illégale au niveau des salaires.

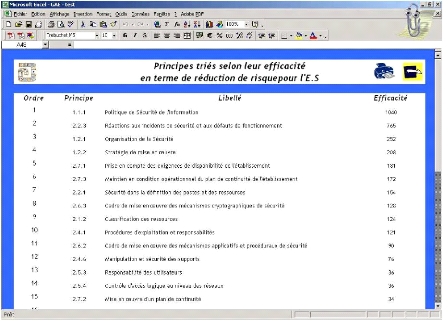

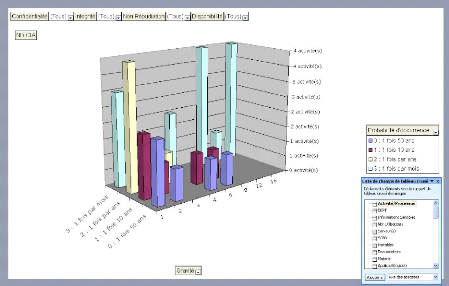

5- Reduction des risques

La Liste des principes ordonnés selon

l'efficacité décroissante en matière de réduction

des risques particuliers liés à l'office est la suivante :

Rapport d'audit de la sécurité Informatique

de l'ONT 34/125

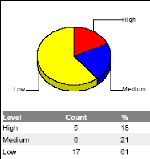

Figure 5

D'aprés ce tableau, il est recommandé que l'office

exécute en toute urgence les proositions suivantes :

- La mise en place d'une politique de

securité de l'information

- Renforcer le procédures de

réaction aux incidents et aux défauts de fonctionnement.

- Améliorer l'organisation de la

securité

- Renforcer la stratégie de mise en

oeuvre.

Rapport d'audit de la sécurité Informatique

de l'ONT 35/125

II/Mise en oeuvre d'un système

d'Analyse de risques

Un système de management des risques est tout d'abord

un système d'information qui gérer l'activité de

journalistique, de suivie, d'évaluation et de prise de décision

concernant les risques leurs impacts, leur probabilité d'occurrence et

l'efficacité des mesures antérieurs.

Il pourra être informatisé partiellement,

totalement ou bien non informatisé. Les outils et moyens de mise en

oeuvre pourrons varier du simple registre papier et de manuel de

procédures à suivre, jusqu'aux outils de systèmes

d'information informatisés tel que les bases de données, les

SGBD, les outils de production bureautique et les outils d'analyse OLAP et les

Bases de données multi dimension aussi appelée systèmes

d'aide à la décision ou communient connues sous le nom de data

warehouse.

En partant des insuffisance soulevés par les rapports

d'audit réalisé dans l'office national de

télédiffusion pour l'année 2003, la direction a eu

l'initiative de mettre en oeuvre un système de management des risques.

Cela étant proposé comme les des axes porteur de notre mission au

sein de l'ONT.

Dans le cadre de mise en oeuvre d'un système de

management des risques RIAMS, nous avons procéder comme suit:

· Elaboration d'une taxonomie soigneusement

choisie et validée pour donner une quantification métrique et

analytique et une sorte d'indexation des caractéristiques qualitatives

afin d'harmoniser et de permettre une évaluation des

risques.

· Identification des processus, activités

et taches ainsi que des données en entrée, les données en

sortie, et les données en consultation, leurs sources et leurs supports,

ainsi que leur classification par degré de sensibilité par

rapport

Rapport d'audit de la sécurité

Informatique de l'ONT 36/125

aux aspects de la sécurité :

Confidentialité, Intégrité, Disponibilité et Non

répudiation.

· Identification des risques potentiels par

scénario en partant de l'historique et d'une base de menaces assez riche

(la base de eBIOS) et en mettant les informations collectées dans des

fiches de déclaration de risque.

· Classification des processus, activités

et taches en se basant sur la taxonomie indiquée et selon les

critères suivants

o Impact stratégique

o Exigence réglementaire

o Probabilité d'occurrence d'incidents

touchant à la confidentialité

o Probabilité d'occurrence d'incidents

touchant à la disponibilité

o Probabilité d'occurrence d'incident touchant

à l'intégrité

o Probabilité d'occurrence d'incident touchant

à la Non Répudiation

o Détectabilité des

incidents

o Maîtrisabilité des

incidents

o Plan d'Urgence (existe, Testé,

appliqué)

o Impact coût perte

Confidentialité

o Impact coût perte

Disponibilité

o Impact coût perte

Intégrité

o Impact coût perte Non Répudiation

o

· Evaluation de l'impact de perte de chacun des

aspects de la sécurité qui intéressent l'organisme: perte

de confidentialité, perte de disponibilité,

d'intégrité et non répudiation.

Pour cela des règles et méthodes de calcul ont

été élaborées et validées en collaboration

avec les responsables des processus et activités en question.

Une fois le recensement des équipements, des services,

des fonctionnalités, des processus, activités et taches ont

été réalisés de la façon la plus

satisfaisante, ainsi que celle des risques majeurs et leurs scénarios

menaçant l'infrastructure informatique de l'organisme, le système

mis en place permettra de générer un tableau de bord indiquant la

potentialité des risques par processus (ou activité ou tache),

par probabilité d'occurrence et par gravité d'impact

financier.

Ce qui permet aux décideurs d'évaluer les

charges dues aux risques, avec lesquelles survies actuellement

l'activité de leurs unités au sein de l'organisme. Ce tableau de

bord permet alors à l'administration de se décider sur les

risques en les classant selon la classification STRIDE tout d'abord (ce qui est

accepte, ce qui est géré, ce

Rapport d'audit de la sécurité

Informatique de l'ONT 37/125

qui est insupportable et devra être externaliser,...) et

d'en décider des mesures à mettre en oeuvre ou à

réviser et qui serviront à réduire soit la

probabilité d'occurrence, soit la gravité d'impact financier, si

jamais l'incident se présente. De Cette façon, il sera mieux

géré et les charges conséquentes seront

maîtrisées.

Cette même étape permet de se décider sur

les mesures déjà entrepris, en exposant les frais de ces mesures,

leurs degré d'efficacité ainsi que les charges résiduelles

des impacts du risque sur la base gravité d'impacte financier et

probabilité d'occurrence. Dans cette optique, les charges dues au risque

peuvent justifier l'investissement dans des mesures en comparant simplement les

charges (charge de base et charges résiduelles après application

des mesures) et les frais de mise en place. Le décideur pourra

même choisir entre mesures de détection, mesure de protection et

mesures de prévention dont chacune admet des coûts

différents.

Ce système de management de risque permet à la

fois de donner la position et le niveau de risque de l'organisme ainsi que des

différentes équipements, services, processus et activité,

mais aussi de choisir et de justifier le choix des mesures à

entreprendre afin de réduire les risques et les coûts sou

jacentes. Et encore plus, de calculer l'amélioration de la posture et du

niveau de risque après application de ces mesures.

Et finalement il permettra d'en déduire le plan

d'applicabilité. Par ailleurs, on a complété ce

système par un mécanisme de feed-back permettant le cas

échéant d'identifier les sources d'un incident basé sur

les questionnaires de ICHIKAWA qui permettent de remonter de l'effet aux causes

éventuelles.

Dans cette conception, on s'est inspiré de la

méthode SASA, essentiellement la technique de classification des

équipements en classes critique en disponibilité et en

Rapport d'audit de la sécurité

Informatique de l'ONT 38/125

sensibilité, ainsi que l'aspect métrique des

calculs des risques de base et des risques résiduels.

Par ailleurs, on a insister durant la mise en oeuvre de ce

système sur l'aspect paramétrage, ce qui lui permettra

d'être évolutif, pour survivre et accompagne l'évolution de

l'organisme. En effet, tous les éléments du système

peuvent être actualiser ou modifier : taxonomie, indexes, règles

de calcul de gravité, méthodes de calcul de probabilité

d'occurrence, Seuils des risques acceptables, données descriptives des

équipements, activités, processus, taches, services,

déclarations de risques, classification critique des avoirs.

Ci-après, on exposera une étude de cas

permettant de montrer la démarche et la technique d'évaluation et

de classification des risques recensés.

1/Taxonomie

Ci- après nous exposons un échantillon fictif

des indices taxonomique utilisés dans notre de système d'analyse

et de management des risques.

Impact

|

Niveau de confidentialité

|

Confidentialité

Définition

|

Note

|

L'impact existentiel dépassant 15% du

C.A.

|

Total exigé

|

-Les informations ne doivent être accessible

qu'aux personnes concernées (ces personnes doivent être clairement

définies).

-Un accès non autorisé n'est pas

toléré.

|

3

|

L'impact très important entre 5% et 15% du

C.A.

|

Elevé

|

-Les informations doivent être accessibles

uniquement aux personnes concernées par l'activité. -Un

accès non autorisé n'est pas toléré.

|

2

|

L'impact moyen de 0.3 % à 5 % du

C.A.

|

Interne

|

-Les informations sont accessibles par toutes personne

interne à la société.

|

1

|

L'impact minime de moins de 0.3 % du C.A.

|

Non exigé

|

-Les informations sont accessibles par les agents

internes et externes.

|

0

|

Impact

|

Niveau d'accessibilité

|

Disponibilité

Définition

|

Note

|

L'impact existentiel dépassant 10% du

C.A.

|

Evénement inacceptable

|

-La panne est inacceptable si elle dépasse les

5mn.

|

3

|

L'impact très important entre 5% et 10% du

C.A.

|

Evènement toléré à courte

durée

|

-La panne ne doit pas avoir une durée

supérieure à 30mn.

|

2

|

L'impact moyen de 0.2 % à 5 % du

C.A.

|

Evènement toléré à moyenne

durée

|

-la panne ne doit pas dépasser les 2

heures.

|

1

|

L'impact minime de moins de

0.2 % du C.A.

|

Evènement toléré à longue

durée

|

-La panne ne doit pas dépasser les 24 heures.

Intégrité

|

0

|

|

Impact

|

Niveau d'intégrité

|

Définition

|

Note

|

L'impact existentiel dépassant 12% du

C.A.

L'impact moyen de 0.2 % à 3 % du C.A.

|

Exacte

Erreur plus ou moins tolérable

|

- Aucune erreur n'est tolérée (l'erreur

peut avoir un incident grave sur la société). Les personnes

intervenant doivent être identifiées et leurs

responsabilités bien définies.

- L'erreur est plus ou moins

tolérable.

|

3

|

|

|

L'impact minime de moins de

- L'

. . . .

Non Répudiation

|

Impact

|

Niveau de Répudiation

|

Définition

|

Note

|

L'impact existentiel dépassant y% du

C.A.

|

Prouvable

|

- Aucune erreur n'est tolérée (l'erreur

peut avoir un incident grave sur la société). Les personnes

intervenant doivent être identifiées et leurs

responsabilités bien définies.

|

3

|

L'impact moyen de x% à y% du C.A.

|

Traçable

|

- L'erreur est plus ou moins

tolérable.

|

2

|

L'impact minime de moins de x% du C.A.

|

Répudiable

|

- L'erreur est tolérable.

|

1

|

|

Figure : Tables de taxonomie d'évaluation

CDIN

Dans le tableau ci-dessus, sont indiqués les indexes

métriques qui ont été utilisés, ainsi que les

règles et les formules de calcul qui ont été

établit pour évaluer l'impacte financier et la probabilité

d'occurrence des incidents relatif aux type de risques identifiés et

cela relativement à l'aspect intégrité, à la

confidentialité, la disponibilité et la non répudiation

malgré que cette aspect ne représente pas un objectif majeur de

l'organisme.

Par exemple, dans la taxonomie relative à la

disponibilité, on a identifié 4 indexes codant 4 niveaux de

disponibilité :

· Evènement toléré à

longue durée : la panne ne doit pas dépasser les 24

heures.

(indexe 0)

· Evènement toléré à

moyenne durée : la panne ne doit pas dépasser les 2 heures.

(indexe 1)

· Evènement toléré à

courte durée : la panne ne doit pas avoir une

durée

supérieure à 30mn. (indexe 2)

· Evénement inacceptable : la panne est

inacceptable si elle dépasse les 5mn. (indexe 3)

Rapport d'audit de la sécurité

Informatique de l'ONT 39/125

La colonne impact du tableau, spécifie la

signification sur le plan financier plus précisément, un incident

sera considéré de niveau 3 si il rend l'équipement ou

l'information, ou la fonctionnalité (service) inaccessible durant une

durée supérieur à 5mn, ce qui correspond à un

impact financier de perte de 10% du chiffre d'affaire ou du budget ou capital

respectif à cette activité. Les valeurs utilisées dans

cette explication sont fictives.

Les quatre premiers tableau servent à décrire

les indexes utilisés pour classer les informations, les processus,

activité, fonctionnalité ou service et sa sensibilité

vis-à-vis de l'intégrité, de la confidentialité, de

la disponibilité et de la non répudiation.

Coût

Description

|

|

Définition

L'impact minime de moins de x% du C.A.

|

Valeur

|

Coût negligeable

|

1 fois dans les 10 ans et plus

|

|

Coût Acceptable

|

1 à 2 fois dans les 10 ans

|

L'impact moyen de x% à y% du C.A.

|

1

|

Coût Supportable

|

3mois >1 fois > 2 ans

|

L'impact très important entre y% et z% du

C.A.

|

2

|

Coût Insupportable

|

> 1 fois par 3 mois

|

L'impact existentiel dépassant z% du

C.A.

|

3

|

|

Exigence Reglementaire

Description Sans Impact légal

|

Valeur 1

|

|

p g

Impact Strategique

|

Description

|

Valeur

|

Sans Impact stratégique

|

1

|

Avec Impact Startégique

|

2

|

|

Figure : Table de taxonomie d'évaluation des

coûts d'impact financier, stratégique et légal

Les trois tableaux ci-dessus, montrent les indexes

utilisés pour l'évaluation de la gravité d'un incident

à la base des coûts des dégât (frais de reprise,

frais de réparation, perte d' (frais de reprise, frais de

réparation, reconstruction des données, immobilisation de

personnel, perte d'activité etc), de l'impact stratégique et

l'exigence réglementaire éventuellement associés à

l'information, service ou fonction sinistrée.

Rapport d'audit de la sécurité

Informatique de l'ONT 40/125

Probabilités

Description

|

Durée

|

Valeur

|

Très peu probable

|

1 fois dans les 10 ans et plus

|

0

|

Peu probable

|

1 à 2 fois dans les 10 ans

|

1

|

Probable

|

3mois >1 fois > 2 ans

|

2

|

Très probable

|

> 1 fois par 3 mois

|

3

|

|

Detectabilité

Description

|

Valeur

|

Détectable

|

0

|

Moyennement détectable

|

1

|

Non détectable

|

2

|

Totalement non détectable

|

3

|

|

Maitrisabilité

|

DescriptionDurée

|

Valeur

|

Maîtrisable

|

<1heure

|

0

|

Moyennement maîtrisable

|

1< durée < 4 heures

|

1

|

Non maîtrisable

|

4 < durée < 1 journée

|

2

|

Totalement non maîtrisable

|

>1 journée

|

3

|

|

Figure : Tables de taxonomie d'évaluation de la

probabilité d'occurrence

Les tableaux ci-dessus, on été utilisés

pour indiquer les indices utilisés pour calculer la probabilité

d'occurrence d'un incident en fonction de sa probabilité naturelle, sa

détectabilité et sa maîtrisabilité. En effet,

certains risques ne sont pas facilement détectables malgré qu'ils

aient une probabilité d'occurrence relativement élevée.

D'autres sont détectables mais non maîtrisable, ce qui leurs

donnée un aspect plus dévastateur.

Ces indices sont utilisés pour classer les risques de

façon plus adéquate et d'en calculer un degré de

probabilité.

2/Classification des équipements

Sachant que le parc de certains organismes ou entreprises est

relativement important, il est quasi-impossible et parfois même inutile

d'inspecter, de vérifier d'auditer et de faire l'inventaire des risques

menaçant chaque équipent a part.

Pour cela différentes techniques pourrons venir en

aide, réduisant ainsi l'espace de travail. C'est dans cette optique les

méthodes d'échantillonnage pourrons trouver les utilité.

Pour l'organisme dans lequel on a effectuer notre mission, à savoir

l'ONT, le patrimoine informatique s'entend même sur des sites distants

couvrant le territoire du pays entier.

Rapport d'audit de la sécurité

Informatique de l'ONT 41/125

Rapport d'audit de la sécurité

Informatique de l'ONT 42/125

Pour remédier au problème ainsi soulevé

on a tout d'abord procédé à une classification des

équipements selon leurs utilités pour les processus et

activités. En effet, les serveurs sont plus importants que les postes de

travails. Les serveurs relatifs au processus Gestion Comptable est plus

critique que les serveurs de messagerie, qui à leur tour, plus critiques

que d'autres.

Pour cela ont a identifier les équipements critiques,

sur lesquels on a définie un indice indiquant le degré

d'utilité relatif de cet équipement pour l'organisme.

Par ailleurs, pour le reste des postes de travails et autres

équipements non critiques, on a adopté la technique

d'échantillonnage pour sélectionner un sous ensemble

représentatif d'équipements depuis les sites inspectés.

3/Identification et description des Processus,

Activité services et

fonctions

L'approche d'analyse et d'étude qu'on a adopté

pour cette partie de notre mission comme indiqué, étant de cibler

les processus et activités principales et d'étudier les risques

qui menaces ces derniers.

Dans le tableau suivant, on a procéder à

l'identification des Processus et activités ainsi que les flux de

données entrants et sortants, les acteurs ou équipements depuis

ou vers lesquels seront dirigés ces flux, ainsi que la documentation qui

pourra être consultée pour la réalisation et

l'exécution de ces processus.

Malgré que cette étape est préliminaire,

cependant elle primordiale et essentielle pour le reste de la

démarche.

Activités

|

Données d'entrée

|

Origine

|

Données de sortie

|

Destinataire

|

Données consultées

|

Origine

|

Traitement des appels d'offres

|

Offres de fournisseurs

|

Fournisseurs

|

Etalisement du BC

|

Fournisseurs

|

Cahier de charges, Reglementation ds marchés pubic

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4/Classification des Informations

L'objectif de cette phase et d'arriver à

élaborer une vue globale sur l'importance des informations les unes par

rapport aux autres selon leur degré de sensiblité par rapport aux

critères CDIN.

Le tableau suivant représente le but final de cette

étape. Cependant, et avant d'arriver à remplir ce dernier

convenablement, il est essentielle de procéder à

l'évaluation détaillé de chaque information

vis-à-vis de ces critères. Pour cela on a établit d'autres

structures de tableaux qui seront détaillé ci-après.

Information

|

Confidentialité

|

Accessibilité

|

Intégrité

|

Offres de fournisseurs

|

2

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Le tableau ci-dessus, identifie l'ensembles des informations

ciblés ainsi que leur indice de classification relatif à la

confidentialité, la disponibilité et l'intégrité

(dans ce cas les dossier d'offres de fournisseurs sont classé 2 pour

l'aspect confidentiel).

Rapport d'audit de la sécurité

Informatique de l'ONT 43/125

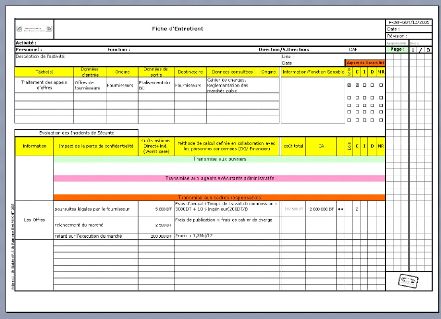

4.1/Impact coût

Confidentialité

Dans le tableau ci-dessous, on a représenté un

échantillon fictif illustrant comment on évalue le coût

d'impact financier relatif à un incident qui nui à la

confidentialité. En effet, l'information sinistré dans ce cas

c'est les Offres, qui suite à l'occurrence

d'un incident, pourra avoir comme conséquences : des

poursuites légales par le fournisseur émettant le(s) offre(s)

dévulgué(s) en question, le relance ment du

marché avec les coûts de retard d'acquisitions,

des frais d'élaboration et de suivie supplémentaires qui

s'élevant à la somme de 2500 DT (coûts directs et

indirects),

ainsi que la conséquence de retard d'exécution

du marché qui est estimé à la somme de 200 000DT.

Pour chacune des conséquence, la règle de

calcul élaboré en collaboration avec les parties

concernées est exprimée, ensuite le coûts total est

calculé et un pourcentage

et déduit. Ce taux représente ce que

représente cet impact par rapport au chiffre d'affaire et permettra de

définir l'indice de cet incident dans la tableau des indices

de l'impact financier de la perte de confidentialité

établit dans la rubrique taxonomie et discuté plus haut.

Information

|

Impact de la perte de

confidentialité

|

Coûts

estimés

Direct+Indirect.

(Worst case)

|

Méthode de calcul définie en

collaboration avec les

personnes concernées (DG/

Financier)

|

|

Les Offres

|

poursuites légales par le fournisseur

|

5000

|

Frais d'avocat+Temps de travail de commission : 3000DT + 10

j-Ingénieur(200DT/j)

|

coût total

|

CA

|

|

C

|

|

2500

|

Frais de publication + frais de cahier de charge

|

207500 2 000 000 10%

|

2

|

|

200 000

|

2mois x 1,3Md/12

|

|

|

Mesure

|

Docmentée

|

Appliquée

|

Inssuffisance

|

Occurrences Antéieurs

|

Probabilité Actuelle

|

|

procedure d'ouverture des plis

|

1

|

2

|

2

|

4

|

16

|

|

2

|

|

|

|

|

|

|

|

3

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

"=moynne de ()"

|

|

|

|

|

|

|

|

|

I

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

D

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N

|

|

Rapport d'audit de la sécurité

Informatique de l'ONT 44/125

Par ailleurs, et pour des raisons de rétro

évaluation des mesures de sécurité mis en place, ce

même tableau est complété par une section regroupant les

mesures de sécurité relatives à la gestion de ce risque.

Une description détaillée indique si cette mesure est

documentée, ce qui augment son degré d'applicabilité, si

elle est appliquée, le nombre d'occurrences antérieures de

l'incident ainsi que le degré d'insuffisance associé à ces

mesures. Ce qui permet de mieux décrire l'efficacité de cette

mesure d'une part et de servir d'un moyen plus précis pour calculer

l'indice de l'impact coût confidentialité.

4.2/Impact coût

Disponibilité

De façon similaire à l'identification des

risques qui menacent l'aspect confidentiel des processus et activités

traité plus haut dans ce rapport, on a procédé à

l'identification et la fixation des méthodes de calcul, des

conséquences que pourra avoir les incidents sur l'aspect

intégrité des données de chaque processus et/ou

activité comme indiqué dans le tableau ci-après.

|

Impact de la perte d'accessibilité

|

Coûts

estimés

Direct+Indirect.

(Worst case)

|

Méthode de calcul définie en

collaboration avec les

personnes concernées (DG/

Financier)

|

Informations

|

Offres de fournisseurs

|

choix d'un fournisseur plus cher

|

|

|

|

relancement du marché

|

2500

|

Frais de publication + frais de cahier de charge

|

|

retard sur l'execution du marché

|

200 000

|

2mois x 1,3Md/12

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4.3/Impact coût

Intégrité

Dans ce qui suit un extrait du tableau d'évaluation des

ipacts d'incidents sur

l'intégrité des données de chaque

activité.

Rapport d'audit de la sécurité

Informatique de l'ONT 45/125

Information

|

Impact de la perte

d'intégrité

|

Coûts

estimés

Direct+Indirect.

(Worst case)

|

Méthode de calcul définie

en

collaboration avec les personnes

concernées (DG/

Financier)

|

Offres de fournisseursModification

|

Modification des prix

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4.4/Impact coût Non

répudiation

L'aspect non répudiation parfois abandonné dans

l'analyse des risques, trouve son utilité étant donné

l'aspect stratégique de certains services, réalisés par

des activités et des processus, et offert à la plus part des

organismes public de l'état. En effet, l'interruption ou la modification

d'un service aussi vital ou une donnée cruciale pourra avoir des

répercutions majeurs, ce qui relève le sens de la

responsabilité et le besoin d'en assurer.

Dans le cadre de cette optique, il a été tenu

compte de cet aspect en procédant à l'identification des risques

qui peuvent altérer le fonctionnement de ces dits services

stratégiques, et par la suite, l'évaluation des

conséquences éventuelles et la fixation de règles de

calcul de l'impact.

Le tableau suivant donne les détails de cette

évaluation.

Information

|

Impact de Répudiation

|

Coûts

estimés

Direct+Indirect.

(Worst case)

|

Méthode de calcul définie

en

collaboration avec les personnes

concernées (DG/

Financier)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Rapport d'audit de la sécurité

Informatique de l'ONT 46/125

Rapport d'audit de la sécurité

Informatique de l'ONT 47/125

5/Classification des Processus et

activités

Après avoir identifier et décrit chaque

processus et activité une description orienté flux de

données (approche processus), ainsi que l'ensemble des équipement

contribuant à ce processus ou à cette activité de la

façon la plus satisfaisante comme indiqué dans la

représentation tabulaire partielle suivante, on a calculé le

degré d'importance aussi appelé l'utilité de chaque

processus ou activité pour l'organisme. Ce qui, nous a permit

d'élaborer des priorités entre l'étude

détaillée des risques.

Dans ce qui suit on a fragmenté le tableau sommaire en

trois fragments pour pouvoir le représenter dans ce document. Certaines

colonnes sont partiellement visibles ou rendu masquées ainsi que les

données qui sont totalement fictives, pour respecter le secret

professionnel et préserver le caractère confidentiel de ces

informations.

Le premier fragment représente l'identification des

processus et ou activités, le département, direction sous

direction ou service où elle est exécuter. La colonne suivante

identifie le personnel avec lesquels on a réaliser un ou plusieurs

entretiens concernant cette activité, ainsi que le site et lieu

d'entretient.

Apres avoir prélever les informations

signalétique de chaque processus et activité, on a

procéder à l'identification des informations et des fonctions

sensibles pour chaque activité, l'aspect de sensibilité

(Confidentialité, Intégrité, Disponibilité, Non

répudiation) ainsi que les moyens utiliser pour réaliser cette

activité (nombre d'utilisateur contribuant, Serveurs, SGBD, Portables,

Documentation, équipement matériel, applicatif métier,

support réseau). Par ailleurs, on a identifier les répercutions

que peut avoir l'altération de cette activité sur le site (les

locaux) ainsi que sur le personnel et l'organisation.

Par la suite on a décrit conformément à

ce qui a précéder la relation entre l'activité et les

aspects légales, disponibilité, intégrité,

confidentialité et non répudiation, en partant de la relation

déjà dégagée entre les données et ces

critères et cela par le biais d'une fonction d'agrégation.

Toutes ces informations permettront de documenter et de

calculer l'indice de priorité des activités montrant l'importance

relative de chaque activité par rapport aux autres, pour le bon

fonctionnement sécurisé de l'organisme.

Activité/Processus

Personnel/Entretient

DEPT

Site/Sujet-Lieu d'entretient

Informations Sensibles

Nbr Utilisateurs

Serveur(s)

SGBD

Portables

Documentaire

Materiel

Applicatif(logiciel)

Réseau

Site

Personnel

Organisation

Fonctions Sensibles

Lois

Disponibilité

Integrité

Confidentialité

Non Répudiation

Priorité

Comptabilité DAF Mr Mohamed Siège Laarif

-Kairedin (directeur Enregistrement Pache DAF);Mr -Tunis Mizouri comptable

Moh

m 0 0 0

m 0 0 0

m 0 0 0

m 0 0 0 0 2

m 0 0 0

0 ® ® ® ® 2

Gestion des Approvisionnements DEX Mr

AbdessalamSiège -K

m 0 0 0

m ® 0 0 0 2

Messagerie INF Mr Issaam Siège Laar -K

m 0 0 0

m ® 0 0 0 2

Affaires Générales DAF Mr

MohamedSiège -KLa

m 0 0 0

m 0 0 0 0 3

Immobilisation DAF Mr MohamedSiège

-KLa

m 0 0 0

m ® ® 0 0 3

Facturation client DC Mr DebbabiSiège

Fet-K

m 0 0 0

m 0 0 0 0 3

Acces Internet INF Mr Issaam Siège Laar

-K

m 0 0 0 0 3

Gestion de Carburant DAF Mr MohamedSiège

-KLa

m 0 0 0 0 4

Gestion de Parc Auto DAF Mr MohamedSiège

-KLa

m 0 0 0 0 4

Ressources Humaines DAF Mr MohamedSiège

-KLa

m 0 ® 0 0 4

Bureau d'Ordre DG Mme RajaaSiège ?? -K

(

m 0 0 0 0 4

Gestion des marchés DQDR Mr AbchouSiège

Feth-K

m 0 0 0 0 4

Gestion de Formation DAF Mr MohamedSiège

-KLa

m 0 0 0 0 5

Pointage DAF Mr MohamedSiège -KLa

m 0 0 0 0 5

Suivi des Projets DQDR Mr AbchouSiège

Feth-K

m 0 0 0 0 6

Gestion de l'archive documentaire DAF Mr

MohamedSiège -KLa

m 0 0 0 0

Vente DC Mr DebbabiSiège Fet-K

m 0 0 0 0

Exploitation des equipements de diffusion DEX Mr

Abdessalam Siège -Kairedine Sallem Documents Pach (directer et -Tunis

DEX);Mr Manuels Aye Fethi Techniques(sous di

m 0 0 0 0

2 - Tres sensi 0

m 0 0 0 0