A/ Les applications de gestion :

|

Logiciel

|

Marque

|

Base de Donnée

|

|

Comptabilité

|

SAGE ligne 1000

|

SQL SERVER

|

|

Immobilisation

|

SAGE ligne 1000

|

SQL SERVER

|

|

Paie et GRH

|

SAGE ligne 1000

|

SQL SERVER

|

|

Gestion commerciale

|

SAGE ligne 1000

|

SQL SERVER

|

|

Trésorerie

|

|

SQL SERVER

|

|

Parc auto et carburant

|

|

SQL SERVER

|

B/ Les applications de l'Intranet :

|

Logiciel

|

|

Système

|

|

Bureau d'ordre

|

|

Lotus

|

|

Gestion électronique

documents

|

des

|

Lotus

|

|

Messagerie

|

|

Lotus

|

C/ Les applications techniques :

|

Logiciel

|

Système

|

|

Planification des fréquences

|

|

|

Système d'information

géographique

|

MAPINFO

|

Seules les applications de gestion et de l'intranet font

l'objet des contrats annuels de maintenance et de mise à jour.

Il est recommandé d'établir des contrats de

maintenance pour les applications techniques.

Rapport d'audit de la sécurité Informatique

de l'ONT 71/125

1-2-3-/ Contrôle d'intégrité et

protection anti-virale des postes de travail :

Un antivirus est installé sur tous les postes et

serveurs de l'office. La mise à jour est instantanée moyennant

une console d'administration, connectée à l'Internet et

télécharge les mises à jour et elle les distribue sur tous

les postes du réseau.

Nous signalons que les sites distants sont connectés

à cette console, et reçoivent d'une façon

régulière les mises à jour.

L'antivirus intègre un PC firewall, un détecteur

d'intrusion et un détecteur d'espion. Ces différentes composantes

sont activées sur tous les ordinateurs de l'Office.

Signalons qu'il n `existe pas de passerelle antivirale pour le

trafic http, SMTP et POP, ainsi qu'une sonde système pour

inspecté le trafic réseau. Par ailleurs, les serveurs ne sont pas

équipés par des HIDS.

1-2-4-/ Sécurisation des serveurs :

Afin d'assurer la continuité des services des

applications de gestion, indispensables à l'office, les serveurs de

gestion sont mis en cluster avec redondance aux niveaux des cartes

réseaux, de l'alimentation et des disques du système.

Nous signalons que ces serveurs jouent plusieurs rôles :

serveur d'application, contrôleurs de domaine et DNS. Il est

recommandé de distribuer les rôles sur plusieurs serveurs.

Les serveurs sont placés dans un segment

dédié, dont les accès sont contrôlés par le

firewall.

1-3-/ Sondage des flux et services

réseaux

1-3-1-/ Sondage réseau (ports, services,

applications associées)

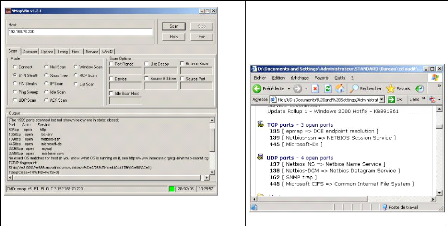

Le sondage des services réseau est une étape qui

permet de savoir quels sont les ports ouverts sur les machines du réseau

audité (ouverts, fermés ou filtrés). Pour

Rapport d'audit de la sécurité Informatique

de l'ONT 72/125

effectuer cette tâche, nous avons utilisé les

outils de Scan de ports tels que NMAP, GFI et Nessus

Nous remarquons ce qui suit :

- Les ports ouverts sur la majorité des ordinateurs dont

le système d'exploitation est Windows 2000 ou 2003 sont :

|

Application protocol

|

Protocol

|

Ports

|

|

Net BIOS Data Gram Service

|

UDP

|

138

|

|

Net BIOS Name Resolution

|

UDP

|

137

|

|

Net BIOS Session Service

|

TCP

|

139

|

|

SMB

|

TCP

|

445

|

- Les ports de type 162(Snmp Trap) et 80(http) sont ouverts

sur quelques ordinateurs, ceux-là peuvent être exploités

par un intrus pour attaquer le réseau de l'entreprise.

Figure 13

D'après le sondage réseau des serveurs, nous

constatons que le serveur de messagerie (DOMINO) et le contrôleur de

domaine NT (Serveur1-ONT ), présentent un ensemble de ports ouverts de

type UDP pouvant être exploités pour réaliser une attaque

sur le réseau de l'ONT.

Rapport d'audit de la sécurité Informatique

de l'ONT 73/125

FIG14 : Liste des Ports UDP sur un serveur de messagerie

1-3-2-/ Flux réseaux observés :

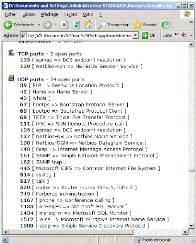

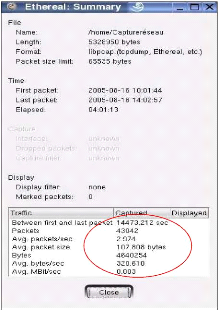

D'après l'analyse du trafic réseau par l'outil

IRIS, nous remarquons que le protocole dominant au niveau du réseau de

l'ONTest de type IP.

Fig 15 : Pourcentage d'utilisation du réseau par

protocole

Rapport d'audit de la sécurité Informatique

de l'ONT 74/125

Pour diminuer l'utilisation du protocole ARP au niveau du

réseau, il est recommandé de configurer les switchs en attribuant

à chaque port une association entre l'adresse MAC et l'adresse IP de la

machine.

Le protocole Netbios peut être éliminé du

réseau par la mise à jours des ordinateurs ayant le windows 98

comme système d'exploitation.

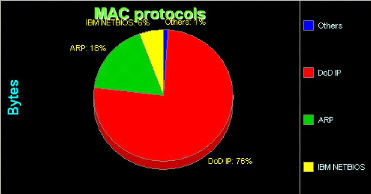

Fig 16 : Résumé sur les paquets

capturés (ETHEREAL)

L'absence des VLANs et de chiffrement des données au

niveau des différents segments, permet l'écoute et le

décodage du trafic. Ce ci peut avoir un impact très important

lorsqu'il s'agit de données confidentielles.

Rapport d'audit de la sécurité Informatique

de l'ONT 75/125

1-3-3-/ Situation des ressources et partages sur le

réseau interne :

L'analyse du rapport de l'outil de scan GFI sur les Partages

des dossiers et des imprimantes, montre qu'il existe sur 40% des ordinateurs,

des partages dont les accès sont affectés à tout le monde

avec contrôle total.

Nous constatons l'existence de partage système sur les

serveurs et sur quelques postes. Ce ci peut être exploité par un

intrus pour l'administration à distance d'un serveur ou d'un

ordinateur.

Pour les imprimantes réseaux, nous constatons qu'elles

sont installées aux bureaux des secrétaires. L'imprimante de la

direction de la qualité et de

développement des réseaux est installée

dans la salle de maintenance

informatique. L'accès fréquent

à la salle de maintenance pour chercher les documents imprimés,

peut être une source de vol de matériel ou d'équipement

informatique.

D'après l'analyse de droits d'accès sur les

imprimantes, nous constatons que tous les utilisateurs peuvent imprimer sur

n'importe quelle imprimante, à l'exception de l'imprimante laser

couleur, dont les personnes autorisées sont définies dans la

règle d'accès.

1-3-4-/ Politique de gestion des mots de passe

:

La politique de gestion des mots de passe instaurée au

niveau des deux contrôleurs de domaines (Windows 2003 et NT4) est la

suivante :

|

Durée de mot de passe

|

45 jours

|

|

longueur minimale

|

6 caractères

|

|

longueur maximale

|

|

|

Complexité

|

Non

|

|

Conserver l'historique des mots de passe

|

Après trois changements

|

|

Verrouillage de compte

|

Non

|

Rapport d'audit de la sécurité Informatique

de l'ONT 76/125

Nous remarquions que la politique de mot de passe ne respecte

pas les exigences de complexité, ceci est du au fait que les

utilisateurs préfèrent des mots de passe simples pour les retenir

facilement.

Il est recommandé de sensibiliser les utilisateurs sur

la création de mots de passe complexes, et sur les dégâts

qui peuvent être engendrés par l'utilisation de mots de passe

simples.

1-4-/ Audit de la gestion des défaillances

matérielles : 1-4-1-/ Protection physique des disques durs

:

Les deux serveurs du domaine Windows 2003, sont mis en cluster

avec une baie de stockage externe en RAID5.

Le contrôleur de domaine NT4, n'a aucune

sécurité physique sur les disques

durs.

Le serveur « Terminal server », permettant

l'exploitation de l'application gestion de stock par les utilisateurs du centre

CCM, est un simple ordinateur muni d'un disque IDE. Une panne de ce disque peut

entraîner l'arrêt de l'activité de gestion du stock des

pièces de rechanges.

1-4-2-/ Stratégie de sauvegarde des données

:

la stratégie de sauvegarde des données critiques de

l'office ,se résume comme suit :

> Les données de base SQL sont stockées sur

disque en deux étapes :

- Une sauvegarde complète des différentes bases

à 20 H.

- Une sauvegarde incrémental des différentes

bases à 12 :30 H

Cette stratégie de sauvegarde des données SQL ne

permet de perdre dans les pires des cas que le travail d'une

demi-journée.

> Les données critiques sont sauvegardées sur

des bandes magnétiques tous les jours à minuit.

Rapport d'audit de la sécurité Informatique

de l'ONT 77/125

> Chaque utilisateur ouvrant une session sur le domaine

Windows 2003, dispose automatiquement d'un raccourci réseaux vers son

dossier de sauvegarde, qui trouve sur le serveur de fichier.

> Les données de la messagerie sont

enregistrées sur DVD une fois par semaine.

> Le serveur d'archive enregistre les messages dont la date

de création dépasse 6 mois

Les bandes magnétiques sont stockées dans une

armoire anti-feu.

Chaque lundi, une copie de la bande magnétique

contenant l'activité de la semaine est envoyée au centre CCM

à Jedeida, pour servir comme site de secours en cas de perte totale de

toutes les sauvegardes du siège.

Nous remarquons que les données des utilisateurs,

stockées sur le serveur de fichier ne font pas l'objet d'une sauvegarde

régulière, et que le taux d'occupations des disques du serveur

est de 80% (les disques sont en miroring).

Il est recommandé de procéder à :

- La mise en place d'autre disque au niveau serveur de fichier

(une configuration en RAID 5 est utile).

- La création des quota pour les utilisateurs.

- La sauvegarde sur DVD des données du serveur de fichier

une fois par semaine.

- La mise en place d'une solution de clonage de disque pour la

régénération automatique des serveurs et des

données critiques de l'ONT

- La mise en place d'un site de secours où les

données sont enregistrées d'une façon automatique avec une

tolérance de perte d'une demi-journée maximum de travail.

Rapport d'audit de la sécurité Informatique

de l'ONT 78/125

2-/ Audit des vulnérabilités réseau

et système

L'objectif de cette étape est de mesurer les

vulnérabilités des parties les plus sensibles du réseau

local en opérant à partir d'une station de travail standard, dans

des conditions analogues à celles dont disposerait une personne

malintentionnée travaillant sur site. Pour réaliser cette

tâche, nous avons utilisé les outils les plus intéressants

du marché à savoir :NESSUS, ISS et GFI.

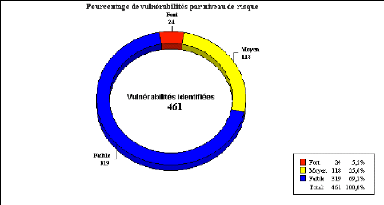

Ce graphe résume la susceptibilité des serveurs

de l'office aux attaques selon le nombre et la gravité (ou niveau de

risque) des vulnérabilités détectées par «

Internet Scanner » après avoir scanné le réseau.

Fig 17 :pourcentage de

vulnérabilités

2-1 Audit des vulnérabilités des

Serveurs en exploitation

2-1-1 Analyse des vulnérabilités du serveur

de messagerie « DOM01 »

Le graphe ci-après résume la susceptibilité

du serveur aux attaques selon le nombre et le niveau de gravité des

vulnérabilités détectées par les scanners :

|

Total Vulnérabilités graves: 1 Total

Vulnérabilités réseau: 42

|

|

|

|

Total graves / Total réseau: 2,38%

|

|

Fig 18

La vulnérabilité d'ordre grave

détectée au niveau serveur est de type autorisation de relais

SMTP, ce ci à pour consequence de permettre aux utilisateurs distants

d'envoyer les emails. Cette configuration est souvent exploitée par les

intrus pour éviter le système de protection des Emails.

En complément aux outils de scan de

vulnérabilité, nous avons posé un ensemble de questions,

pour dégager les insuffisances du serveur de messagerie sur le plan

fonctionnel.

La réponse de l'administrateur sur la liste des questions

est la suivante :

|

N°

|

Règle

|

Contrôle

|

réponse

|

Action Prévue

|

|

1

|

Sécurité du ID File

|

Est-ce que le contrôle du ID File et des mots de passe est

maintenu correctement?

|

Oui

|

|

|

2

|

Expiration des ID File

|

Tous les ID des fichiers doivent expirer dans deux ans.

|

Oui

|

|

|

3

|

Restriction de l'utilisation des iNOTES

|

Utilisation des iNOTES seulement quand les ordinateurs à

distance sont sécurisés

|

Oui

|

|

|

4

|

Logiciels de back up

|

Vérifier si l'opération de back up inclut les

fichiers ouverts

|

Non

|

|

|

5

|

Disponibilité des UPS (

Unterruptable

|

Vérifier si le serveur est connecté à un

UPS

|

Non

|

|

Rapport d'audit de la sécurité Informatique

de l'ONT 79/125

Rapport d'audit de la sécurité Informatique

de l'ONT 80/125

|

Power Supplier)

|

|

|

|

|

6

|

Suppression de tous les services et tâches inutiles

|

Arrêt de tous les services inutiles et suppression de

tous les logiciels non reliés à Lotus Notes

|

Oui

|

|

|

7

|

SMTP relaying est sécurisé

|

Notes.ini vérifier

SMTPMTA_REJECT_RELAYS=1

SMTP_OCH_REJECT_SMTP_ORIGINATED_ MESSAGES=1

SMTPMTA_RELAY_FORWARDS=1

|

Non

|

Securiser SMTP relaying

|

|

8

|

Cryptage

|

Utilisation de S/MIME

|

Non

|

|

|

9

|

Port de cryptage

|

Activation du port de cryptage pour tous les ports

|

Non

|

|

|

10

|

Anti -Virus

|

La messagerie doit être protégée par un

anti-virus

|

Oui

|

|

|

11

|

Mise à jour

|

Vérifier les dernières mises à jour du Lotus

et du système d'exploitation

|

Oui

|

|

|

12

|

Robustesse du système

d'exploitation

|

Vérifier les bonnes pratiques au niveau de l'OS

|

Oui

|

|

|

13

|

Eviter les conflits de réplication

|

Vérifier la revue des réplications de logs des

conflits par l'administrateur

|

Oui

|

|

|

14

|

Duplication de bases de données

|

Les réplications multiples de bases de données ne

doivent pas être stockées dans un seul serveur Domino.

|

Oui

|

|

|

15

|

Maintenance des utilisateurs

|

Suppression des utilisateurs qui n'ont plus le droit

d'accès. La liste des utilisateurs doit être maintenue à

jour.

|

Oui

|

|

|

16

|

Robustesse des mots de passe

|

Vérifier que les mots de passe doivent avoir au moins 8

caractères

|

6

caractères

|

Augmenter la taille des mots de passe

|

|

17

|

Listes d'accès

|

Toutes les bases de données doivent avoir leurs propres

|

Oui

|

|

Rapport d'audit de la sécurité Informatique

de l'ONT 81/125

|

|

listes d'accès

|

|

|

|

18

|

Accès au niveau OS

|

Vérifier si l e contrôle d'accès est

implémenté au niveau du système d'exploitation

|

Oui

|

|

|

19

|

Utilisation des noms complets

|

Vérifier que des noms complets sont toujours

utilisés

|

Oui

|

|

|

20

|

Restriction pour la création des bases de

données

|

La création des bases de données doit être

restreinte pour des utilisateurs spécifiques.

|

Oui

|

|

|

21

|

Revue du contrôle d'accès aux fichiers importants

|

Le contrôle d'accès aux fichiers suivants doit

être revu : LOG.NSF, STATREP.NSF, ADMIN4.NSF, EVENTS4.NSF, CERTLOG.NSF,

NAMES.NSF ? CATALOG.NSF, MAIL*.BOX, STATS*.NSF, WABADMIN.NSF, DOMCFG.NSF

|

Oui

|

|

|

22

|

Refus des connexions anonymes

|

Vérifier que le refus de connexions anonymes est

applicable à tous les documents du serveur Domino.

|

Oui

|

|

|

23

|

Sélection d'un seul protocole pour l'accès

|

Vérifier qu'un seul protocole est utilisé pour la

communication

|

Non

|

Protocole http est activé

|

|

24

|

Revue des logs

|

Vérifier l'existence des procédures de revue des

logs des sessions, les logs des activités des utilisateurs se connectant

à des bases de données critiques, les logs de réplication

les logs de certification...

|

Oui

|

|

|

25

|

Licences

|

Vérifier le nombre suffisant de licences

|

Oui

|

|

|

26

|

Administrateur certifié

|

Vérifier que l'administrateur est certifié Lotus

notes

|

Non

|

|

|

27

|

Domino comme service

|

Vérifier que Domino est exécuté comme

service au moment du démarrage de la machine.

|

Oui

|

|

Rapport d'audit de la sécurité Informatique

de l'ONT 82/125

D'après la réponse au questionnaire, il est

recommandé : - D'activer le cryptage des données.

- De mettre en place un serveur de cluster pour la messagerie,

afin d'assurer la disponibilité du service.

- De renforcer la sécurité des données et

des fichiers ID.

2-1-2 Analyse des vulnérabilités du

contrôleur de domaine NT4 «serveur1-ONT »

Le graphe ci-après résume les

vulnérabilités d'ordre grave sur le contrôleur de domaine

NT4, détectées par les scanners :

|

Total Vulnérabilités graves: 9 Total

Vulnérabilités réseau: 42

|

|

|

|

|

|

|

Total graves / Total réseau: 21,43%

|

|

Fig 19

Liste des vulnérabilités :

|

Categorie

|

Vulnerabilité

|

Conséquence

|

|

registre

|

Deni de service sur le port 135

|

Il est possible de surcharger le

processeur à 100% en envoyant sur le port 135 des

paquets malformés.

|

|

registre

|

Fragmentation des paquets ICMP

|

Il est possible d'arrêter le système par l'envoi

d'un paquet fragmenté

|

|

registre

|

Deni de service de type

LAND

|

Un attaquant peut envoyer des paquets malformés, et

suite à cette attaque, le système ne répond plus.

|

|

registre

|

Demande malformée de

LSA

|

Un attaquant peut envoyer des paquets

alformés, engendrant un arrêt

du

système

|

Rapport d'audit de la sécurité Informatique

de l'ONT 83/125

|

Categorie

|

Vulnerabilité

|

Conséquence

|

|

registre

|

Vulnérabilité au niveau de l'écran de veille

NT

|

Un attaquant peut remplacer l'écran de

veille par un trojant exécutable qui

permet de procurer les privilèges

d'administrateur.

|

|

registre

|

Denie de serice OOB

|

Un attaquant peut envoyer des paquets malformés,

engendrant un arrêt du système

|

|

registre

|

Teardrop denie de service

|

Un attaquant peut envoyer des paquets UDP malformés,

engendrant un arrêt du système

|

|

registre

|

le service : Signalement

d'erreurs est actif

|

Peut être exploité par un intrus

|

L'étude du serveur montre les failles suivantes :

- Des comptes actifs, non utilisés,dont les mot de passe

sont simples.

- Le système de fichier des disques de données

ne permet pas la configuration de sécurité, il n'est pas de type

NTFS.

- L'audit des comptes n'est pas activé sur le serveur.

2-1-3 Analyse des vulnérabilités des

serveurs d'applications en cluster « ont-server1 » et «

ont_serer2 »

Les résultats des tests intrusifs montrent qu'il

n'existe pas de vulnérabilité d'ordre grave sur les serveurs

Windows 2003, ce ci est du au fait que l'installation, par défaut du

système d'exploitation Windows 2003,n' active que les services

nécessaires.

Rapport d'audit de la sécurité Informatique

de l'ONT 84/125

Pour enrichir notre analyse, nous avons étudié

les recommandations de sécurité données par Microsoft et

nous avons dégagé les insuffisances suivantes :

- Les fichiers journaux et la base de données Active

Directory ,sont enregistrés dans l'emplacement par défaut. Ces

fichiers peuvent être une cible d'attaque. Il est recommandé de

les déplacer vers un emplacement sécurisé.

- Sur les contrôleurs de domaines, les informations

concernant les mots de passe sont stockées dans les services d'annuaire.

Les logiciels de piratage de mot de passe s'attaquent à la base de

données SAM ou aux services d'annuaire pour accéder aux mots de

passe des comptes utilisateurs. Il est recommandé d'utiliser SYSKEY pour

le cryptage renforcé des mots de passe.

- Les serveurs en cluster jouent plusieurs rôles :

serveur d'application, serveur de base de données, DNS et

contrôleur de domaines. On recommande la séparation des

rôles.

2-2 Audit des vulnérabilités des postes

de travail :

Les vulnérabilités les plus importantes sur les

postes de travail sont :

- Des partages administratifs non contrôlés.

- Des dossiers partagés avec autorisation à tout le

monde.

- Des comptes crées en local avec le privilège

« administrateur local de la

machine »

- Les composantes DCOM sont actives sur des postes, celles-

là peuvent être exploitées par les pirates pour

exécuter des codes à distance.

- Il n'existe pas de procédures d'audit

d'exécution des applications et des accès aux fichiers permettant

de connaître l'exécution des programmes inhabituels.

Rapport d'audit de la sécurité Informatique

de l'ONT 85/125

- Le compte administrateur local, doit être renommé

et son mot de passe doit être complexe.

2-3 Audit des vulnérabilités des

serveurs et postes clients du centre Nodal

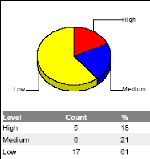

Le graphe ci-après résume la

susceptibilité du serveur aux attaques selon le nombre et le niveau de

gravité des vulnérabilités détectées par les

scanners au niveau centre nodal :

Fig 20

Les vulnérabilités les plus importantes

détectées par les scanners (ISS et GFI) se résument comme

suit :

- Des comptes locaux crées avec mots de passe vides.

- Absence de politique pour la gestion des mots de passe.

- Absence d'un contrôleur de domaine pour la gestion

centralisée des ordinateurs.

- Des mises à jour critiques du système,

manquantes, par défaut de système de mise à jour

automatique.

- Des services critiques sont activés sur le serveur et

les postes de travail, à savoir SNMP et tel net. L'exploitation de ces

ports par un attaquant peut engendrer la prise de contrôle de tout le

réseau.

Rapport d'audit de la sécurité Informatique

de l'ONT 86/125

- Les composantes DCOM sont actives sur des postes, ce ci donne

la possibilité à un intrus d'exécuter des programmes

à distance.

- Les serveurs et les postes sont vulnérables à

l'attaque de dénie de service sur le port 135.

- Absence d'un Firewall qui protége le serveur Proxy, des

accès externes et

internes venant de l'interne et des accès internes venant

du réseau local.

- Absence d'un antivirus à jour au niveau serveur

Proxy.

- Absence d'un système détection d'intrusion sur le

serveur, sachant qu'il est accessible à partir de l'Internet.

3-/ Audit de l'architecture de sécurité

existante :

3-1 /Audit & vérification des

règles de filtrage au niveau des Firewalls

L'analyse et la vérification des règles

d'accès implémentés au niveau du firewall, montre que ces

règles filtrent correctement la circulation entres les zones suivantes

:

- Zone des utilisateurs.

- Zone des serveurs.

- Zone de l'Internet.

- Zone d'accès au CCM.

- Zone d'accès au centre nodal et les autres centres

d'émission TV et Radio.

- Zone d'administration antivirus.

- Zone du réseau ministère.

Il faut signaler que les logs générés par le

Firewal, ne sont pas très lisibles. Il est recommandé de mettre

en place un système de journalisation et d'analyse des logs, afin

d'exploiter en temps réel les alertes générées par

le Firewall.

Rapport d'audit de la sécurité Informatique

de l'ONT 87/125

Le Firewal, objet de notre étude, englobe plusieurs

fonctions autre que l'inspection du trafic telles que : le filtrage

URL,passerrelle antivirale et détection d'intrusion. Pour

sécuriser au maximum le trafic circulé sur le réseau, on

recommande l'activation de ces options.

Le Firewall est le point d'accès entre les

différents réseaux : Interne et externe de l'ONT. La panne du

firewall entraîne l'isolement total des réseaux et l'arrêt

du système informatique de l'Office. A cet effet, on recommande la

duplication du firewall pour éviter ce genre de problème.

2- 2-/ Audit du Routeur

L'analyse des rapports des scanners montre que le service

finger est actif ce qui permet à un attaquant d'identifier le routeur

ainsi que sa configuration.

Le service tel net est actif sur le routeur, ce ci permet le

capture des informations tels que : le compte et le mot de passe circulant en

clair sur le réseau. Pour remédier à ce problème il

est recommandé d'utiliser le protocole SSH.

L'audit de la conformité des ACL envers la politique de

la sécurité du site, montre que les règles sont simples et

ne permettent aucun contrôle. A cet effet il est recommandé de

reprogrammer les ACL.

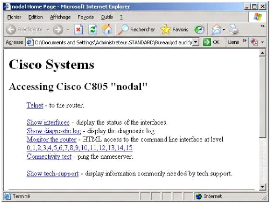

L'accès au routeur sur le port 80, par le compte du

fabriquent cisco (login « cisco » et mot de passe « cisco

»), permet l'accès au fichier de configuration, comme le montre la

capture d'écran suivante :

Rapport d'audit de la sécurité Informatique

de l'ONT 88/125

Fig 21

De ce fait, il est recommandé de renforcer la

sécurité des routeurs.

2-3-/ Audit des commutateurs

L'audit des commutateurs révèle les insuffisances

suivantes :

- Les dernières versions des correctifs et des mises

à jour ne sont pas installées. - Présence de plusieurs

ports d'administration tels que telnet, ssh et hhttp.

Rapport d'audit de la sécurité Informatique

de l'ONT 89/125

Rapport d'audit de la sécurité Informatique

de l'ONT 90/125

|