Chapitre 8 - Développement et maintenance des

applications et Des systèmes :

Rapport d'audit de la sécurité Informatique

de l'ONT 24/125

Nous avons constaté l'absence d'une politique

d'utilisation de la cryptographie qui devrait avoir comme objectif de bien

profiter des avantages de ses éléments et minimiser les risques

qu'ils puissent engendrer.

Chapitre 9 - Gestion de la continuité :

Nous avons remarqué l'absence d'un plan de

continuité permettant de maintenir ou rétablir, dans les

délais prévus, les activités de l'Office en cas

d'interruption ou de défaillance des processus cruciaux.

Le plan de continuité de service de l'Office doit

être évalué régulièrement et mis à

jour pour assurer son efficacité.

Chapitre 10 - Respect de la réglementation

externe et interne

- Les exigences légales, réglementaires et

contractuelles ne sont pas définies pour chaque système

d'information.

- Absence de mesure de contrôle à appliquer afin

de prévenir toute utilisation abusive de ces infrastructures

3-/ Résumé des conformités par

rapport à la norme

Pour avoir une vue globale de la conformité du

système d'information de l'ONT par rapport aux exigences de la norme,

nous avons calculé la moyenne de chaque chapitre (la note est comprise

entre 0 et 4)

Si la note entre [0 et 2 [, le chapitre est

considéré comme non conforme. Si la note entre [2 et 4], le

chapitre est considéré conforme.

Le tableau suivant décrit la conformité par

chapitre :

|

Chapitres

|

Note

|

Conformité

|

|

Chapitre 1

|

1

|

Non Conforme

|

|

Chapitre 2

|

2.38

|

Conforme

|

|

Chapitre 3

|

3

|

Conforme

|

|

Chapitre 4

|

1.05

|

Non Conforme

|

|

Chapitre 5

|

3

|

Conforme

|

|

Chapitre 6

|

2.4

|

Conforme

|

|

Chapitre 7

|

2.44

|

Conforme

|

|

Chapitre 8

|

1.8

|

Non Conforme

|

|

Chapitre 9

|

1.27

|

Non Conforme

|

|

Chapitre 10

|

2.94

|

Conforme

|

Rapport d'audit de la sécurité Informatique

de l'ONT 25/125

Rapport d'audit de la sécurité Informatique

de l'ONT 26/125

Chapitre 3

Analyse de risques et mise en oeuvre

d'un RIAMS

I/Analyse de risque

Après avoir obtenu une appréciation du niveau de

maturité en terme de sécurité de l'information de l'Office

National de la Télédiffusion, nous nous intéressons

à l'identification du niveau de risque en fonction de cette

maturité et des menaces pesant sur le système d'information,

ainsi que l'identification des actions prioritaires à conduire afin de

réduire les risques ainsi identifiés.

1/ Détermination des exigences de l'ONT en

matière de sécurité Chaque entreprise a ses

propres exigences. Les exigences de sécurité de l'information

d'une société dépendent de nombreux facteurs :

Activité, Dimension, Culture, Cadre socio-économique, Cadre

juridique, Cadre politique. Ces exigences peuvent être classées

sous trois types : internes, externes, réglementaires et

légales.

Pour déterminer les exigences de l'Office en

matière de sécurité de son système d'information,

nous avons demandé aux directeurs de nous exprimer leurs besoins en

sécurité. Les résultats de cette requête montrent

que

Les exigences internes de l'office national de la

télédiffusion sont les suivantes : - Assurer

l'accessibilité de l'information.

- Réduire le niveau de risques liés à

l'information.

- Réduire les coûts liés à

l'insécurité de l'information.

Rapport d'audit de la sécurité Informatique

de l'ONT 27/125

- Assurer la formation du personnel et des personnes

concernées, aux risques liés à la sécurité

de l'information et à l'application des mesures.

- Assurer et maintenir la disponibilité des moyens et

des ressources nécessaires au stockage et au traitement des

informations.

Les exigences externes de l'Office sont les suivantes

:

- Assurer la confidentialité des informations

transmises par les fournisseurs et les clients.

- Assurer l'intégrité des informations transmises

aux clients.

Les exigences réglementaires et légales de

l'office sont les suivantes :

- Préserver la propriété intellectuelle

(logiciel protéger, plan clients, etc.).

- Préserver la confidentialité,

l'intégrité et l'accessibilité des informations

administratives (bilan social, documents CNSS, code de douanes, registre du

commerce etc.).

- Préserver la confidentialité,

l'intégrité et l'accessibilité des informations

financières et fiscales (déclaration d'impôts, bilan

financier, etc.).

2-/ Analyse de risque du système

d'information de l'ONT

L'analyse de risque est l'ensemble des méthodes qui

concourent à quantifier les risques. Ces méthodes permettent aux

principaux acteurs concernés, de mieux appréhender les risques

afférents, les tâches et les projets, de mieux les maîtriser

tous et d'en réduire les effets sans pour autant les éliminer

totalement.

Selon la norme « ISO/IEC 17799» : L'analyse des

risques de sécurité consiste en une évaluation

systématique de:

Rapport d'audit de la sécurité Informatique

de l'ONT 28/125

- L'impact résultant d'une défaillance de

sécurité sur l'entreprise, en tenant compte des

conséquences de la perte de la confidentialité, de

l'intégrité ou de l'accessibilité de l'information.

- La probabilité réaliste de telles

défaillances avec la prise en considération des dommages

précédents, et des mesures en vigueur.

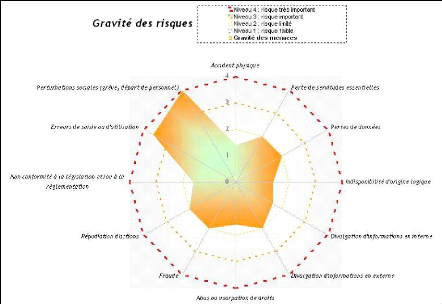

Pour réaliser cette analyse, nous considérons

les douze menaces suivantes, qui sont utilisées par l'outil GAE (guide

d'auto évaluation du système d'information) a savoir :

1. Accident physique

2. Perte de servitudes essentielles

3. Perte de données

4. Indisponibilité d'origine logique

5. Divulgation d'informations en interne

6. Divulgation d'informations en externe

7. Abus ou usurpation de droits

8. Fraude

9. Reniement d'actions

10. Non-conformité à la réglementation

11. Erreurs de saisie ou d'utilisation

12. Perturbation sociale

3-/ description des risques Accident physique

Rapport d'audit de la sécurité Informatique

de l'ONT 29/125

Les accidents physiques recouvrent toutes les menaces de type

« destruction de matériel suite à un accident.

Perte de servitudes essentielles

Les pertes de servitudes essentielles sont les menaces

correspondant à l'indisponibilité temporaire ou permanente d'un

service indispensable au fonctionnement du système d'information, mais

dont la fourniture ne dépend pas de l'établissement.

Perte de données

Les pertes de données correspondent à

l'indisponibilité de données définitive (et non

volontaire), suite par exemple à une destruction

physique de matériel, mais aussi suite à l'effacement ou la

corruption définitifs de ces données, qu'il soient accidentels ou

malveillants.

Indisponibilité d'origine logique

L'indisponibilité d'origine logique est

l'impossibilité d'accéder à des services ou à des

informations suite à une défaillance non matérielle ou un

manque de performance du système d'information l'amenant à un

niveau de disponibilité insuffisant.

Divulgation d'informations en interne

La divulgation d'information en interne correspond au fait

qu'un personnel de l'établissement prenne connaissance d'une information

pour laquelle il n'est normalement pas habilité, que ce soit

volontairement ou non.

Divulgation d'informations en externe

La divulgation d'information en externe correspond au fait

qu'un tiers à l'établissement prenne connaissance d'une

information pour laquelle il n'est normalement pas habilité, que ce soit

volontairement ou non .

Abus ou usurpation de droits

Rapport d'audit de la sécurité Informatique

de l'ONT 30/125

L'abus ou l'usurpation de droits consiste à outrepasser

ses droits d'accès ou à utiliser les droits d'un tiers (en

usurpant son identité ou non) pour réaliser des opérations

ou accéder à des informations sans y être

habilité.

Fraude

La fraude consiste à mener des actions illicites et

déloyales dans un but d'enrichissement Personnel.

Reniement d'actions

Le reniement d'actions consiste à nier être

l'auteur d'actions qui vous sont imputées. Non-conformité

à la législation

La non-conformité à la législation est le

fait, pour un établissement ou un membre de son personnel, de ne pas

respecter le cadre juridique et réglementaire concernant ses

activités, soit au cadre de la santé et de systèmes

d'information de santé soit

au cadre de l'informatique en général.

Erreurs de saisie ou d'utilisation

Les erreurs de saisie ou d'utilisation consistent à,

involontairement :

- Saisir dans le système d'information des informations

erronées ;

- Mal interpréter des informations restituées par

le système ;

- Mal utiliser ses fonctionnalités.

Perturbation sociale

Les perturbations sociales correspondent d'une part aux

grèves ou aux départs du personnel suite à des incidents

informatiques ou à l'utilisation des systèmes d'information ;

d'autre part à toute autre perturbation sociale ayant une

conséquence sur le fonctionnement des systèmes d'information.

4-/ Analyse des resultas

Le rosace suivant fourni par l'outil GAE, présente les

gravités des risques pour l'ONT.

Rapport d'audit de la sécurité Informatique

de l'ONT 31/125

Figure 4

Une Gravité du risque E [3,4] correspond à un

risque inacceptable qui devrait faire l'objet de mesures urgentes ;

Une Gravité du risque E [2,3[ correspond à un

risque inadmissible qui devrait être réduit à

échéance déterminée ;

Une Gravité du risque E[0,2[ correspond à un risque

toléré.

Les menaces de niveau 3 et 4 sont entre autres réellement

pertinentes ; les risques liés à ces menaces en termes d'impact

et/ou de potentialité sont très importants pour l'ONT.

Pur bien illustrer la gravité, nous allons donner des

exemples pratiques de risque pour les menaces dont le niveau dépasse

2

Rapport d'audit de la sécurité Informatique

de l'ONT 32/125

4-1/ Perturbation sociale

Le système informatique de l'office est

administré par un seul ingénieur, le départ de cet

administrateur peut engendrer une perturbation importante, puisque c'est le

seul qui connaît le système.

Il est recommandé de recruter un autre ingénieur

pour partager les charges. 4-2/ Erreurs de saisie ou d'utilisation

:

- L'absence de l'audit des accès et de la

journalisation des transactions, rend la tâche de détection des

erreurs des saisies difficile.

- L'absence de la charte d'utilisation du système

d'information, peut donner à l'utilisateur la liberté d'installer

des logiciels qui peuvent être une source de destruction du

système d'information.

- La réponse d'un utilisateur à un mail dont

l'expéditeur n'est pas connu, peut entraîner la propagation d'un

virus sur le réseau.

4-3/ Perte de servitudes

essentielles

La coupure de la liaison spécialisée entre le

centre nodal et la backbone, provoque l'arrêt du service « Internet

sur DVB-T » commercialisé par l'ONT, ce qui peut engendrer la perte

de la satisfaction des clients de l'ONT.

La panne du firewal du siège peut entraîner le

dysfonctionnement total du système d'information de l'office

4-4/ Perte de données

- Si un intrus réinitialise le mot de passe du compte

Administrateur en utilisant un support d'amorçage spécial, il

peut accéder à tous les comptes locaux, aux secrets LSA et aux

données stockées localement, ce qui peut avoir un impact sur les

autres ordinateurs du réseau ou entraîner la perte de

données importantes.

Rapport d'audit de la sécurité Informatique

de l'ONT 33/125

- Des postes critiques dans l'entreprise telles que : la

comptabilité, financier, paie, informatique et étude

nécessitent une sauvegarde de l'image du système, pour permettre

la réinstallation instantanée du système en cas de

défaillance de disque.

- L'absence d'une classification de ressources

matériels et logiciels, peuvent être une source de perte de

données.

4-5/ Divulgation d'informations en

externe

La divulgation d'une information concernant les

résultats de dépouillement des offres, peut entraîner une

poursuite juridique et perte de la crédibilité de

l'entreprise.

4-6/ Fraude

L'accès à l'application de la paie, par une

personne non autorisée, peut entraîner une modification

illégale au niveau des salaires.

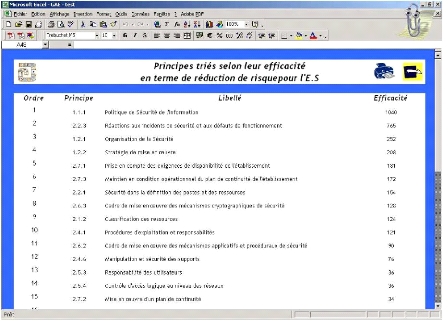

5- Reduction des risques

La Liste des principes ordonnés selon

l'efficacité décroissante en matière de réduction

des risques particuliers liés à l'office est la suivante :

Rapport d'audit de la sécurité Informatique

de l'ONT 34/125

Figure 5

D'aprés ce tableau, il est recommandé que l'office

exécute en toute urgence les proositions suivantes :

- La mise en place d'une politique de

securité de l'information

- Renforcer le procédures de

réaction aux incidents et aux défauts de fonctionnement.

- Améliorer l'organisation de la

securité

- Renforcer la stratégie de mise en

oeuvre.

Rapport d'audit de la sécurité Informatique

de l'ONT 35/125

|