|

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

UNIVERSITE METHODISTE AU KATANGA

FACULTE DES SCIENCES DE L'INFORMATIQUE

MULUNGWISHI

B.P. 521

HAUT-KATANGA

DEVELOPPEMENTD'UNE SOLUTION DE GESTION INTEGREE POUR LA

GESTION D'UN ETABLISSEMENT SCOLAIRE

Cas du Complexe Scolaire l'Age

d'or/Lubumbashi

Présenté par : NGOY Mushame

Edouard

Travail de fin d'Etude présenté et

défendu en vue

De l'obtention du grade d'Ingénieur en

sciences

De l'Informatique.

Option : Ingénierie des

Systèmesd'Information

Juillet 2019REPUBLIQUE DEMOCRATIQUE DU

CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

UNIVERSITE METHODISTE AU KATANGA

FACULTE DES SCIENCES DE L'INFORMATIQUE

MULUNGWISHI

B.P. 521

HAUT-KATANGA

DEVELOPPEMENTD'UNE SOLUTION DE GESTION INTEGREE POUR LA

GESTION D'UN ETABLISSEMENT SCOLAIRE

Cas du Complexe Scolaire l'Age

d'or/Lubumbashi

Par NGOY Mushame Edouard

Travail de fin d'Etude présenté et

défendu en vue deL'obtention du grade d'Ingénieur en Sciences

Informatiques.

Option: Ingénierie des

Systèmesd'Information

Directeur PA. MUTEBA Mayembe Elie

1èr Lecteur :Ass. MAMBWE

Kazwiba Hervé

2ème Lecteur : Ass. NZAM Mwinkeu

François

Juillet 2019

L'Université Méthodiste au Katanga n'attend ni

approuver ni désapprouver les opinions personnelles du candidat

EPIGRAPHE

« Les systèmes informatiques n'ont jamais

été autant au centre de la stratégie des entreprises

qu'aujourd'hui. Les fonctionnalités qu'ils offrent, leur facilité

d'utilisation, leur ?abilité, leur performance et leur robustesse sont

les qualités reines qui permettent aux entreprises d'être

compétitives. L'ingénierie du logiciel fournit sans cesse de

nouvelles technologies facilitant la mise en oeuvre de ces systèmes tout

en accroissant leurs qualités ».

Xavier BLANC

DEDICACE

A la grande famille NGOY wa Ilunga.

Edouard NGOY MUSHAME

REMERCIEMENTS

Lui, qui nous accorde le souffle de vie, lui qui nous accorde

l'opportunité de voir un nouveau jour se lever, lui qui nous garde, lui

qui intervient dans toutes nos activités en générale, et

dans nos études en particulier, lui qui nous a permis de terminer nos

études universitaires à l'UMK dans cinq ans, que l'honneur, la

gloire et la grâce lui soient rendu. Merci Seigneur Dieu.

A l'église méthodiste-unie, d'avoir mis à

notre disposition l'Université Méthodiste au Katanga, pour

assurer la formation des cadres universitaires dans notre cher et beau pays la

RDC ; nous remercions par cette même occasion le PO, docteur

Révérend KASAP'Owan, l'Evêque de l'Eglise

méthodiste-unie.

Nos remerciements vont au conseil d'administration de

l'Université Méthodiste au Katanga ainsi qu'à toute

autorité académique, d'avoir contribué et veiller en

même temps à notre formation d'ingénieur en informatique,

pendant cinq d'études. Par-là, nous remercions le Recteur de

l'Université le PO. KONGOLO Chijika, le P.A SUL a Nawej,

secrétaire Général Académique, le P. PITHSI Ngoy

Kazadi, Secrétaire Administratif, l'Administrateur de Budget l'Ass NZAM

Mwinkeu ; Nos plus sincèresremercient vont de plus à la

faculté de qui nous a formé, le Doyen de la faculté le P.A

MUTEBA Mayembe Elie, le vice doyen de la faculté, Master Mike NYIRONGO

Banda, le secrétaire de la faculté l'Assistant MUTUYA Agay. Nous

ne pouvons pas nous permettre d'oublier de remercier dans cette section

l'appariteur central de l'UMK, Monsieur Paul KAMANGA Kashiki.

Au corps professoral de la faculté des sciences

informatiques de l'Université Méthodiste au Katanga, Professeurs,

Chefs des travaux, Assistants, Chargés de cours et/ou Chargés de

pratiques professionnels, particulièrement, au Professeur BAVUEZA

Daniel, au CT Dieudonné YAV Muchail, à l'Ass. Hervé MAMBWE

Kazwiba, Ass. Landry MBAY Kanyimbu, Ass.Trésor POYO Ramazani, Ass.

Gauthier SULA Mashimbo et Ass.Bernard KAMONA Kipili qui ont sans doute

participé et contribué directement à notre formation.

Nous tenons à exprimer nos plus

sincèresremerciements au Professeur, Docteur MUTEBA Mayembe Elie et

l'Assistant NZAM Mwinkeu, respectivement Directeur et co-directeur, pour avoir

encadré ce travail de fin d'études. Leur disponibilité,

leurs conseils éclairés et leur soutien nous ont

été d'une aide inestimable et ont largement contribué

à notre formation. Nous n'oublierons certainement jamais cette

extraordinaire collaboration.

Les marques d'amour, indéfectible soutien moral,

spirituel, matériel, physique scientifique, sacrifices, non seulement

pendant nos cinq d'études universitaires, mais pendant toute notre

existence. Je remercie mes parents NGOY wa Ilunga Grégoire et NTALAJA

Ngoie Christine, qui ont choisis de nous conduire dans cette voix de chercheur

et scientifiques ; Avoir des parents comme eux, ce n'est pas seulement une

grâce, mais aussi une fierté.

A vous mes frères et soeurs, qui nous ont vu grandir

depuis notre bas âge, Marlene MUTOMBO Kasongo, Enoch MAKOBOKasungami,

Guershom Esdras NGOY wa Ilunga, Esther MANGI Museba, Martine KABANGE Muteba,

Dorcas MWADI Kasongo, John KANYEMBO Sambwa, Daniel KASONGO, Divina NTALAJA,

Christelle KYALWE et Benjamin-Lighten LEMBALEMBA. A vous, oncles, tantes,

cousins et cousines Papa KANYEMBO Sambwa, Maman Jacqueline MUSEBA, Maman

Solange BANZE, Papa SESE Lefeke, Astanel MASTAKI, Elie KANYEMBO, Shekina

MUSHAME Mande, Enoch MAMBWE ; Merci à vous.

Nous adressons une pensée amicale à toutes les

personnes avec qui nous avons sympathisé ensemble en auditoire, au

laboratoire, à la bibliothèque, au logement, etc., à

commencer par Pax MUTONDO Kaulu, Stéphane MALAMBA, Carlos MAKOBO,

Hornelle KABWANG, Julia BILEMO, Naomie KAM Kabash, Evodie NALEMBE,

Séraphin MAFEFE, Chancelle MAKOKE, Hadassa MULIEJI, Emmanuel MUSOLO,

Léa TSHISOLA.Il est maintenant clair que nos échanges, via notre

plate-forme collaborative, ont élargi le spectre de nos recherches et

ont renforcé l'approfondissement de nos relations.

Nous remercions sincèrement tous les membres de la

promotion, pour leur chaleureux accueil et pour les bons moments passés

ensemble et la bonne ambiance que nous avions entretenus pendant toutes ces

cinq d'études.

Enfin, à tous ceux, de près ou de loin dont

leurs noms ne figurent pas sur cette liste, et qui nous ont soutenus d'une

manière ou d'une autre dans la rédaction de ce travail, nous le

sommes infiniment reconnaissants et nous les adressons nos sincères

remerciements.

SIGLES ET ABREVIATIONS

- 2TUP : Two Tracks Unified Process

- 3V : Volumétrie, Vélocité et

Variété

- BPR : Business Process Ressource

- CMS : Customer Management System

- DAO : Data Access Object

- ERP : Enterprise Ressource Planning

- GPAO : Gestion de Production Assistée par

l'Ordinateur

- HTML : HyperText Markup Language

- http : HyperText Transfer Protocol

- MVC : Modèle Vue Contrôleur

- MySQL : My Structured Query Language

- NOSQL : No Structured Query Language

- NTIC : Nouvelles Technologies de l'Information et de la

Communication Educationnelle

- OTAN : Organisation de Traité de l'Atlantique

Nord

- PERT : Project Evaluation and Review Technic

- PGI : Progiciel de Gestion Intégrée

- PHP : Hypertext Preprocessor

- RDC : République Démocratique du Congo

- SAP : Systems, Applications and Products for data

processing

- SAS : Statistical Analysis System

- SGBD : Système de gestion de Base de

Données

- SI : Système d'Information

- SPSS : Statistical Package for the Social Science

- TICE : Technologie de L'information et de la

Communication

- UMK : Université Méthodiste au Katanga

- UML : Unified Modeling Language

- XML : eXtensible Markup Language

TABLE DES ILLUSTRATIONS

Figure 1 : Schéma simplifié d'un

système d'information d'Entreprise

3

Figure 2 : Cycle de vie d'un logiciel et ses

processus

14

Figure 3 : Architecture 2TUP

16

Figure 4 : 13 Diagrammes UML

18

Figure 5 Diagramme de contexte statique

24

Figure 6 Diagramme d'activité GESTION DE LA

SCOLARITE

25

Figure 7 : Diagramme d'activité SUIVI

PAIEMENT

26

Figure 8 Diagramme d'activité GESTION DE

COURS

27

Figure 9 Diagramme d'activité SUIVI

EVALUATIONS

28

Figure 10 Diagramme de cas d'utilisation

informatique

29

Figure 11 Diagramme de séquence du cas

d'utilisation PROGRAMMER COURS

31

Figure 12 : Diagramme de séquence du cas

d'utilisation s'authentifier

32

Figure 13 : Diagramme de séquence

élaborer fiche disciplinaire

33

Figure 14 : Diagramme de séquence consulter

résultat

34

Figure 15 Diagramme de séquence du cas

d'utilisation CREATION D'UN NOUVEAU COMPTEss

35

Figure 16 Diagramme de séquence du cas

d'utilisation FIXER FRAIS DE PAIEMENT

36

Figure 17 Diagramme de séquence du cas

d'utilisation GERER COTES ELEVES

38

Figure 18 Diagramme de séquence du cas

d'utilisation GERER LE PAIEMENET

39

Figure 19 Diagramme de séquence du cas

d'utilisation INSCRIRE ELEVE

40

Figure 20 Diagramme de séquence du cas

d'utilisation OCTROYER DROITS

41

Figure 21 Diagramme de séquence du cas

d'utilisation GERER LES PROFILS

42

Figure 22 Modèle de spécification

matérielle

44

Figure 23 Diagramme de cas d'utilisation

technique

45

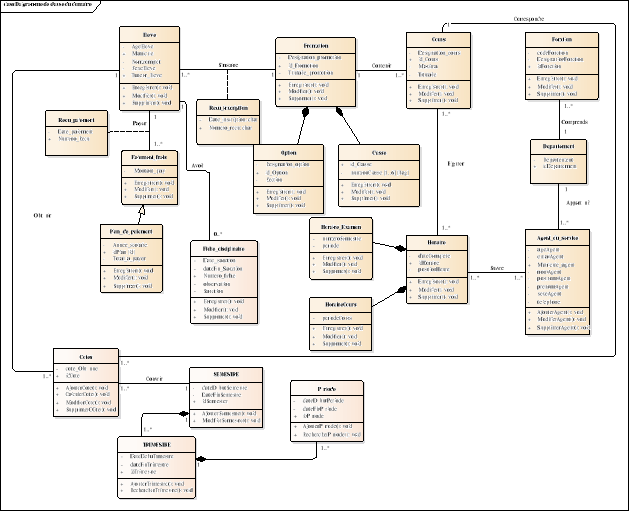

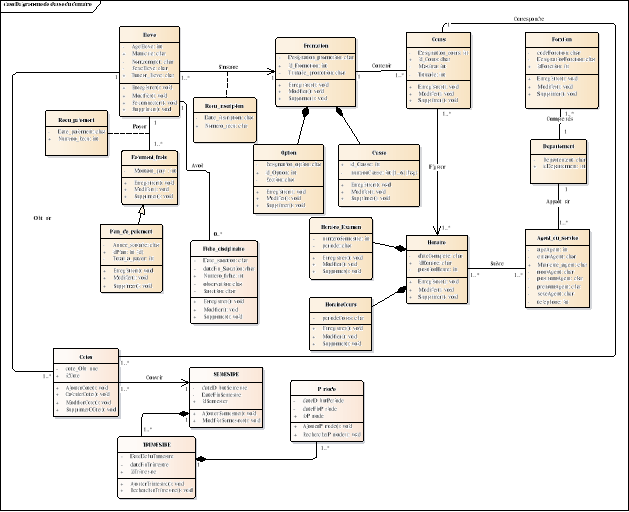

Figure 24 Modèle de classe du domaine

46

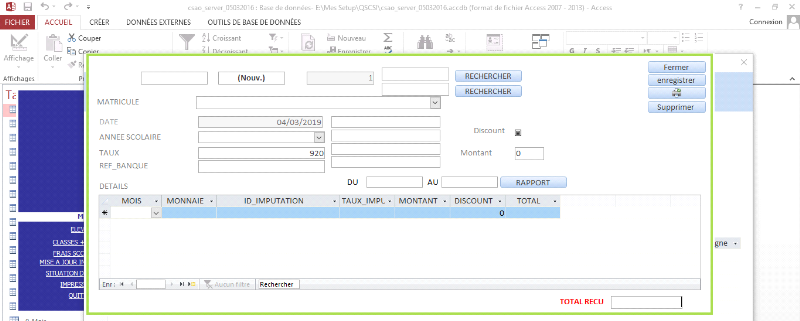

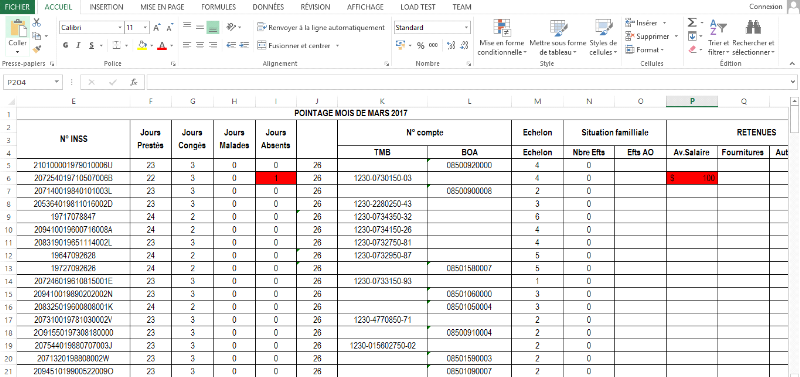

Figure 25 : Système informatique existant

47

Figure 26 Diagramme de classe participante du cas

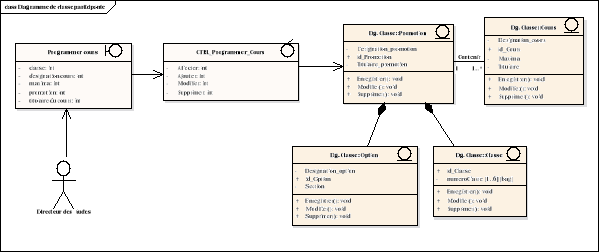

d'utilisation Programmer cours

51

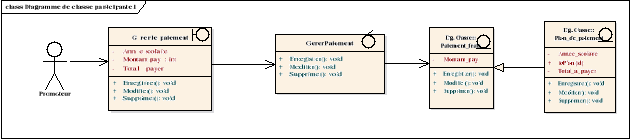

Figure 27 Diagramme de classe participante

Gérer le paiement

51

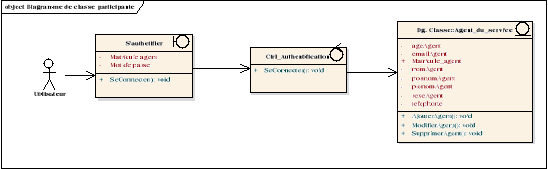

Figure 28 Diagramme de classe participante

s'authentifier

52

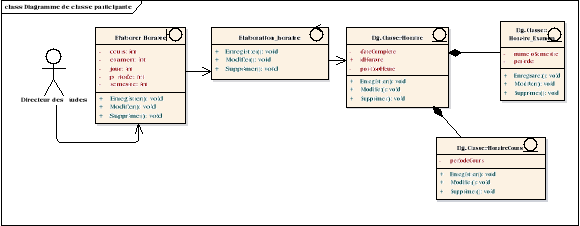

Figure 29 Diagramme de classe participante Elaborer

Horaire

52

Figure 30 Diagramme de classe participante Elaborer

les fiches disciplinaires

52

Figure 31 Diagramme de classe participante

Gérer les cotes des élèves

53

Figure 32 Digramme de classe participante Consulter

horaire

53

Figure 33 Diagramme de classe participante Consulter

résultats

53

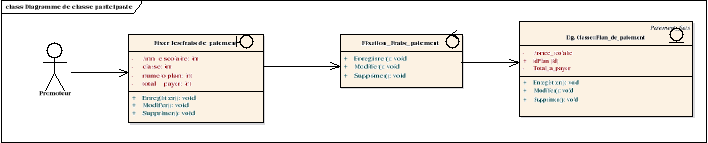

Figure 34 Diagramme de classe participante Fixer les

frais de paiement

54

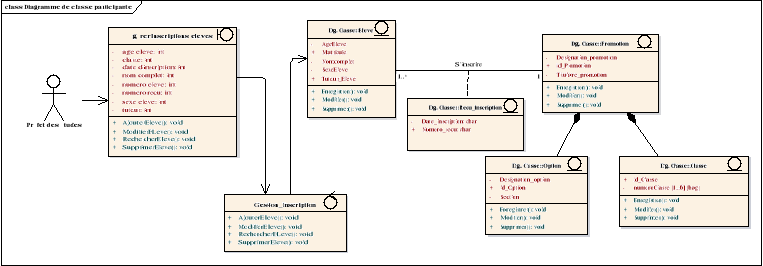

Figure 35 Diagramme de classe participante

gérer inscriptions élèves

54

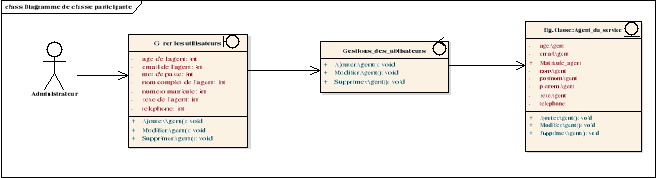

Figure 36 Diagramme de classe participante

gérer les utilisateurs

54

Figure 37 Modèle dynamique programmer

cours

55

Figure 38 Modèle dynamique gérer le

paiement

55

Figure 39 Modèle dynamique s'authentifier

56

Figure 40 Modèle dynamique élaborer

horaire

56

Figure 41 Modèle dynamique ELABORER LES

FICHES DISCIPLINAIRES

57

Figure 42 Modèle dynamique gérer les

cotes des élèves

57

Figure 43 Modèle dynamique consulter

horaire

58

Figure 44 Modèle dynamique consulter

résultats

58

Figure 45 Modèle dynamique fixer les frais de

paiement

59

Figure 46 Modèle dynamique gérer les

inscriptions

59

Figure 47 Les classes de conception

préliminaire

61

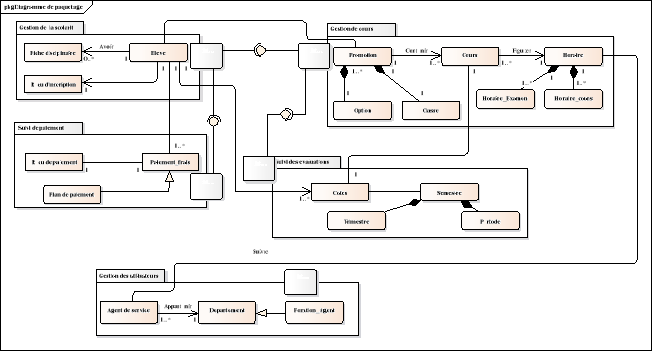

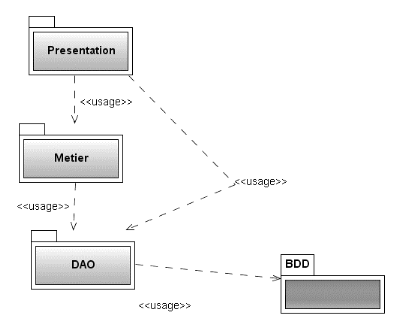

Figure 48 Diagramme de paquetage

62

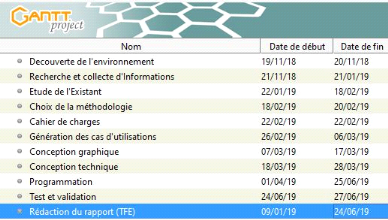

Figure 49 Description des taches

63

Figure 50 Diagramme de Gantt

64

Figure 51 Fonctionnement de PHP

66

Figure 52 : Architecture 3 tiers

68

Figure 53 Modèle relationnel

72

Figure 54 IHM Accueil ERP

73

Figure 55 Page d'authentification à la

plateforme

73

Figure 56 Page de l'Enseignant

73

Figure 57 IHM module suivi scolarité

74

Figure 58 IHM gestion de la scolarité

Inscription

74

Figure 59 IHM gestion de la scolarité Liste

des élèves

75

Figure 60 Extrait de la classe control Connexion

75

Figure 61 Extrait de la classe control suivi de

cours

76

Figure 62 Extrait classe control gestion de la

scolarité

76

TABLE DES MATIÈRES

EPIGRAPHE

iii

DEDICACE

ii

REMERCIEMENTS

iii

SIGLES ET ABREVIATIONS

v

TABLE DES ILLUSTRATIONS

vi

TABLE DES MATIÈRES

viii

INTRODUCTION GENERALE

1

I. Justification de la recherche

1

II. L'état de la question

2

A. La connaissance antérieure à

la recherche

2

1. Les idées de Brigitte DENIS

2

2. Les idées de Charles DUCHATEAU

2

3. Les idées de Pascal PEROTIN

3

4. Les idées de Sukkhleen KAUR

BAWEJA

3

5. Les idées de Yaser DALVEREN

4

B. La synthèse des idées des

auteurs

4

1. Synthèse de Brigitte DENIS

4

2. Synthèse de Charles DUCHATEAU

4

3. Synthèse de Pascal PEROTIN

4

4. Synthèse de Sukkhleen KAUR

BAWEJA

4

5. Synthèse de Yaser DALVEREN

5

C. L'évaluation des connaissances

antérieures

5

D. L'orientation de la recherche

5

II. La problématique

5

III. La question de la recherche

6

IV. Hypothèses de la recherche

6

V. Méthodologie

7

A. Méthodes scientifiques

7

B. Méthodes d'ingénierie

7

C. Techniques de collecte de

l'information

7

D. Sources d'information

7

VI. Délimitation du sujet

8

VII. Subdivision et structure

8

CHAPITRE PREMIER

9

CONSIDERATIONS THEORIQUES

9

I. INTRODUCTION

9

II. Théorie sur les systèmes

d'information et le génie logiciel

9

A. Théorie sur les Systèmes

d'information

9

1. Typologie des systèmes

d'information

10

2. Les Technologies de l'Information et la

Communication Educationnelles

11

B. Théorie sur le Génie

logiciel

12

1. La crise du logiciel et la naissance du

Génie logiciel

12

2. Le logiciel et le cycle de vie du

logiciel

13

III. LES PROGICIELS DE GESTION INTEGREE

(PGI)

14

IV. Les méthodes, la notation et le

langage de programmation

15

A. Les méthodes utilisées

15

1. Utilisation de la méthode

scientifique

15

2. La méthode de 2TUP

15

B. La notation et le langage de

modélisation

17

1. Le Langage de modélisation UML

17

2. Le langage de programmation

19

V. Théorie sur les données et

le stockage de données

19

A. Théorie sur les données

19

1. Théorie sur les bases de

données

19

2. Théorie sur les Big Data

19

B. Théorie sur le stockage de

données

20

CHAPITRE DEUXIEME

22

PRESENTATION DU CHAMP D'ETUDE ET ANALYSE DE

L'EXISTANT

22

I. PRESENTATION DU CHAMP D'ETUDE

22

A. Présentation

22

B. Aperçus historique

22

C. Organisation administrative

23

II. ANALYSE DE L'EXISTANT

23

A. Etude préliminaire

23

1. Identification des acteurs

23

2. Modèle de contexte statique

24

3. Les Diagrammes d'activité

25

B. Capture de besoins

28

1. Besoins fonctionnels

28

3. Besoins techniques

43

C. Etude des supports d'échanges

informationnels

46

D. Présentation du diagnostic de

l'existant

47

III. CRITIQUES DE L'EXISTANT

47

IV. PROPOSITION ET PRESENTATION DE LA

NOUVELLE SOLUTION

49

CHAPITRE TROISIEME

50

ANALYSE ET CONCEPTION OBJET DU SYSTEME DE GESTION

INTEGREE POUR LA GESTION DU CS. L'AGE D'OR

50

I. INTRODUCTION

50

II. ANALYSE OBJET

50

A. Typologie de classes d'analyse

50

1. Les classes dialogues

50

2. Les classes contrôles

50

3. Les classes métiers ou les classes

entités

50

B. Modèle de classe participante

50

1. Programmer cours

51

2. Gérer le paiement

51

3. S'authentifier

51

4. Elaborer horaire

52

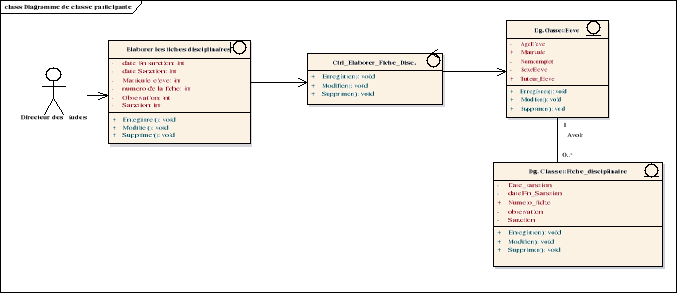

5. Elaborer les fiches disciplinaires

52

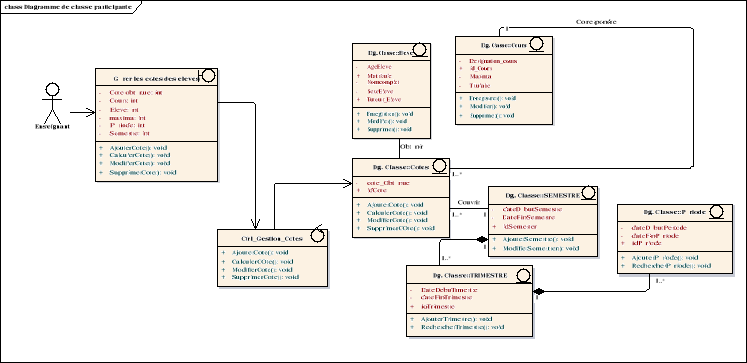

6. Gérer les cotes des

élèves

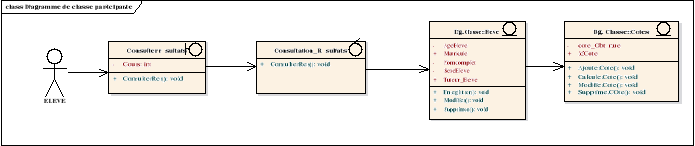

53

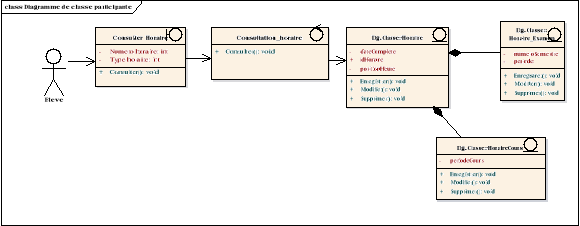

7. Consulter résultats

53

8. Fixer les frais de paiement

54

9. Gérer les inscriptions des

élèves

54

10. Gérer les comptes des

utilisateurs

54

C. Développement du modèle

dynamique

54

1. Programmer cours

55

2. Gérer paiement

55

3. S'authentifier

56

4. Elaborer Horaire

56

5. Elaborer les fiches disciplinaires

57

6. Gérer les cotes des

élèves

57

7. Consulter horaire

58

8. Consulter résultats

58

9. Fixer les frais de paiement

59

10. Gérer les inscriptions des

élèves

59

11. Gérer les comptes des

utilisateurs

60

III. CONCEPTION OBJET

60

A. Classes de conception

préliminaire

60

B. Classes de conception globale

61

IV. PLANIFICATION DES TACHES DE

REALISATION

63

A. Planification

63

1. Description des taches

63

2. Diagramme de GANTT

64

CHAPITRE QUATRIEME

65

ARCHITECTURE TECHNIQUE ET CODAGE DU SYSTEME DE

GESTION INTEGREE POUR LA GESTION DU CS. L'AGE D'OR

65

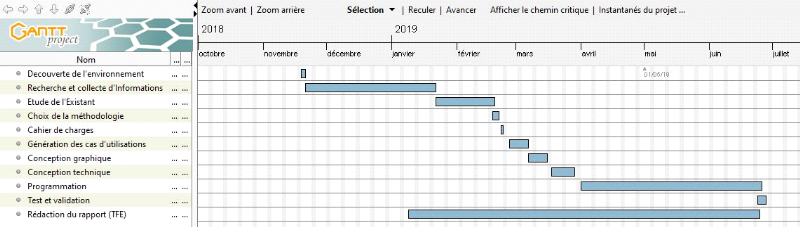

I. CHOIX DE TECHNOLOGIES

65

A. Langage et plateforme de

développement

65

1. Présentation du langage de

programmation PHP

65

2. Fonctionnement de PHP

65

3. Principales caractéristiques de

PHP

66

B. Moyen de sauvegarde de données

67

II. ARCHITECTURE DE DEPLOIEMENT

67

A. Architecture 3-Tiers

68

B. Architecture MVC

68

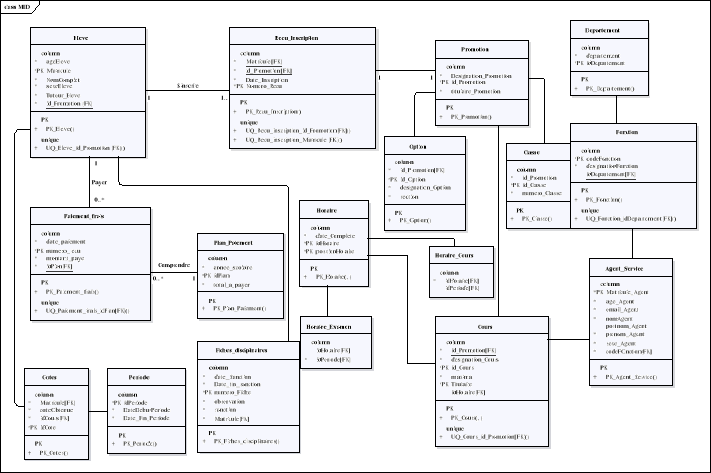

III. PRESENTATION DU MODELE LOGIQUE

RELATIONNEL

69

A. Règles de conversion

69

1. Transformation des classes et

attributs

69

2. Transformation des attributs

dérivés et méthodes

70

3. Transformation des associations

70

C. Présentation du modèle

72

IV. IMPLEMENTATION

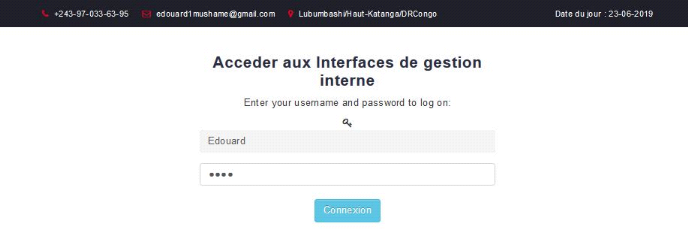

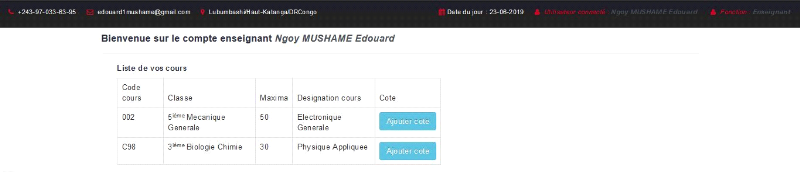

73

A. Présentation des classes

dialogue

73

1. Interface d'accueil

73

2. Page d'authentification

73

3. Affichage de l'interface de

l'enseignant

73

4. Interface module suivi de cours

74

5. Module gestion de la scolarité

74

6. Interface Liste des élèves

inscrits

75

D. Extrait des classes contrôles

75

1. Extrait de la classe control pour la

connexion

75

2. Extrait de la classe control gestion

cours

76

3. Extrait de la classe control suivi de la

scolarité

76

CONCLUSION GENERALE

77

BIBLIOGRAPHIE SOMMAIRE

78

I. OUVRAGES

78

II. COURS SUIVIS

79

III. SITES WEB

79

IV. MEMOIRES ET THESES

80

1. INTRODUCTION GENERALE

I. Justification de la recherche

Aujourd'hui l'enseignement est devenu un pas vers la

révolution du monde, ceci dit ; il fournit des étapes

très avancées pour tout être humain, dans le but de pouvoir

se familiariser avec les notions importantes d'une discipline quelconque de la

science, en RDC ; notre pays, l'enseignement se poursuit sous plusieurs

angles, généralement quatre ; parmi lesquels nous

citons ; le degré inferieur ou élémentaire ou encore

primaire, le degré moyen ou secondaire, le degré supérieur

ou universitaire, ainsi que le degré professionnel. L'enseignement

secondaire, emmène l'apprenant vers un nouveau monde scientifique en

l'initiant au domaine quelconque de la science. Le but poursuivit est de faire

connaitre à l'apprenant les notions ainsi que les connaissances de base

d'une discipline choisie.Cette tache attribuée à l'enseignement

secondaire, devient de plus en plus complexe, du fait que les écoles se

retrouvent dans l'obligation de pouvoir gérer un grand nombre

d'informations, stockées non seulement de jour en jour, semaine en

semaine, ou de mois en mois, mais encore plus d'années en

années ; la sauvegarde d'un grand nombre d'informations perturbent

la plupart d'établissement scolaire actuellement.

L'informatique est définie comme étant une

science de traitement automatique et rationnel de l'information circulant dans

une organisation à l'aide des outils que nous appelons

« ordinateur ». Faciliter la gestion d'un

établissement scolaire, en optimisant les qualités de

services ; rapidité, exactitude et précision, est l'une de

taches les plus importantes de l'informatique ; L'ordinateur est devenu un

objet de consommation courante, distribué dans les grandes surfaces

(critère certain de diffusion dans toutes les classes sociales). Ce

tableau un peu de la situation ne doit cependant pas nous faire oublier que la

diffusion de l'informatique est une réalité qui présente

de nombreux aspects positifs.1(*)

Le but de cette recherche est de mener une analyse et

étude approfondie sur le système d'information du complexe

scolaire l'Age d'or, pour comprendre sa complexité dans le but de

présenter une solution qui répondre à la

problématique constaté, et aux besoins que présente ladite

institution.

Le choix de cet objet d'étude à l'Age d'or, est

motivé par un besoin que nous avions constaté, le besoin

étant de faire communiquer l'information dans différents

services, nous nous sommes donné le courage d'en apprendre beaucoup plus

sur ce besoin constaté. Mener ces recherches en nous orientant dans le

domaine de conception de système d'information et génie logiciel,

n'est pas un hasard, c'est que nous visons non seulement à

présenter une solution consistante pour l'institution en besoin, mais

aussi expérimenter le métier d'un ingénieur en

système d'information, qui consiste à présenter un aspect

problème/solution dans des organisations.

A. II. L'état de la question

B. La connaissance antérieure

à la recherche

1. Les idées de Brigitte DENIS

Quels usages des logiciels en mettre en oeuvre en contexte

éducatif ?

L'auteur propose une classification multidimensionnelle et

panoramique des usages pédagogiques de l'ordinateur. Elle les met en

lien avec différents paradigmes d'apprentissage/enseignement. Divers

exemples illustrent la catégorisation proposée.

2. Les idées de Charles

DUCHATEAU

Pourquoi l'école ne peut intégrer les nouvelles

technologies ?

L'auteur dit dans cet ouvrage, que cette communication tentera

de cerner les causes des échecs répétés

d'introduction des nouvelles technologies de l'information et de la

communication (NTIC) dans le milieu scolaire. Pour cela, il comparera les deux

univers en présence ; celui de l'école d'une part, celui des

nouvelles technologies d'autre part. Dans le monde de l'usage de

l'environnement informatisés, tout se conjugue au futur et même au

futur antérieur, c'est une fuite en avant permanente, les versions de

logiciels se succédant sans arrêt, devenant de plus en plus

gourmandes en terme de capacité du matériel requis, obligeant

à une mise à jour permanente des savoirs et savoir-faire des

utilisateurs... c'est aussi un univers où contrairement aux assertions

des constructeurs et des vendeurs de logiciels, les instruments sont complexes

et les environnements de travail artificiel.2(*)

3. Les idées de Pascal

PEROTIN

Les progiciels de gestion intégrée, instruments

de l'intégration organisationnelle ? Etude de cas ;

L'auteur a posé la question du Progiciel de Gestion

Intégrée, outil utilisable dans le cadre du changement

organisationnel. L'analyse en profondeur d'un cas de mise en place d'un PGI a

permis de vérifier que le PGI permet de réaliser l'objectif

d'intégration. L'auteur a vu à quelles conditions en

décrivant la stratégie employée par la direction du

projet, et en mettant en évidence des facteurs déterminants du

succès ; le PGI est associée au BPR, pour jouer le

rôle d'un outil de gestion aux mains des dirigeants afin de

réaliser un changement organisationnel. Cette vision

téléologique du changement met en avant le potentiel du PGI pour

intégrer et standardiser l'organisation dans les circonstances

spécifiques qu'il a pu observer.3(*)

4. Les idées de Sukkhleen KAUR

BAWEJA

Uses of educationnal Enterprise ressource planning,

traduit par « l'utilisation des progiciels de gestion

intégrée éducationnels »;

L'auteur a mené des études sur les Progiciels de

Gestion Intégrée, qui sont une solution logicielle

utilisée dans les systèmes d'information, aussi dans les affaires

et le milieu éducatif. Il a présenté dans ce document les

progiciels de gestion intégrée éducationnel, en

précisant leurs modules et leurs objectifs ;

généralement toutes les institutions éducatives, en

trouvent les bénéfices de cette intégration, la solution

présente un contact Enseignant-Parent-Elève.En sa conclusion les

PGI, sont actuellement des outils indispensables non seulement dans des

organisations industrielles, mais aussi dans des systèmes d'information

scolaire ou éducative, puisqu'ils présentent une cohérence

des informations de l'école, entre les acteurs concernés ci-haut

cités.4(*)

5. Les idées de Yaser DALVEREN

Using E-Learning in Enterprise Resource Planning (ERP)

Training : A case study to assist curriculum designer in turkey; traduit

par « l'utilisation de l'enseignement à distance, assistance

à l'élaboration de curriculum en Turquie ».

L'auteur a donné des résultats sur des

recherches effectuées sur l'intégration des PGI dans un parcours

universitaire pour l'enseignement à distance ; il présente

ensuite que la mise en fonction d'un PGI au sein d'une institution

universitaire, permet de suivre les parcours académique des

étudiants, en représentant les études faites, dans un

domaine quelconques.5(*)

C. La synthèse des idées des

auteurs

1. Synthèse de Brigitte DENIS

Selon elle, l'utilisation de l'outil informatique, en

occurrence l'occurrence serait indispensable, pour permettre un suivi du

modèle Apprentissage/Enseignement ; en utilisant des logiciels

adaptés pour les informations qui transitent.

2. Synthèse de Charles

DUCHATEAU

Charles DUCHATEAU présente une idée

paradoxale, il insiste sur le pourquoi est-il bien difficile, d'intégrer

des logiciels dans un milieu éducatif, suite aux versions de logiciels

qui accroissent du jour au lendemain, et l'indisponibilité des

éditeurs de logiciels, conduit à ce que les écoles,

n'arrivent pas à intégrer des logiciels.

3. Synthèse de Pascal PEROTIN

Selon Pascal PEROTIN ; les organisations actuellement

présentent une bonne organisation, lorsqu'un progiciel de gestion

intégrée se trouve dans le système ; sur ce, il a

donné les approches de l'intégration est basé actuellement

sur les PGI.

4. Synthèse de Sukkhleen KAUR

BAWEJA

Le présent auteur aprésenté, les

avantages d'un PGI dans un milieu éducatif, qui est celui de faciliter

la communication ENSEIGNANT-PARENT-ELEVE ;

5. Synthèse de Yaser DALVEREN

Les PGI, permettent aux institutions éducatives, de

faire un suivi sur le parcours académiques des étudiants qui font

les études à distances, ces outils facilitent les

étudiants à avoir une facilité dans la

génération de leurs parcours académiques.

D. L'évaluation des connaissances

antérieures

Les auteurs présentent ici l'importance des progiciels

de gestion intégrée en milieu éducatif. Ils

présentent les objectifs des PGI, les modules pour un PGI

éducationnel, l'intégration d'un PGI pour le parcours du cursus

académique pour l'enseignement à distance, ainsi que

l'organisation dans une Enterprise pour y intégrer un progiciel de

gestion intégrée. Ces solutions ne suffisent pour une gestion

améliorée d'une école, d'une université, bref d'une

institution éducative, le besoin dans de milieu scolaire, est aussi la

gestion des effectifs des élèves, la comptabilité, etc.

l'intégration d'un PGI en milieu éducatif ne doit pourtant pas se

limiter qu'aux modules de parcours académique.

E. L'orientation de la recherche

Ayant évalué les idées des auteurs sur

les PGI en milieu éducatif, nous avons choisis d'orienter nos recherches

vers une intégration, incluant les modules importants d'une

école, qui n'est pas seulement la communication

Enseignent-Parent-Elève, ou le suivi du parcours scolaire ; mais

une intégration basée sur la gestion d'une école, les

modules varieront en fonction de besoins présents sur le champ de la

recherche en occurrence la gestion de la comptabilité, le suivi

élève, etc.

II. La

problématique

Ladite organisation (L'Age d'or) présente un besoin de

communication entre différents services ; actuellement il

possède d'un système d'information informatisé, qui

gères en utilisant des technologies différentes les

différents services, entre autre, la comptabilité, les cours, le

personnel, les élèves, etc.

Parmi ces technologies nous avons remarqué en

occurrence MS Excel et MS Access. L'utilisation de ces technologies implique

une répétition des mêmes informations, dans plusieurs

classeurs au besoin. Les informations qui transitent dans les services

différents, ne sont pas faciles à être

contrôlées et vérifiées par les agents

concernés ; ce qui nous causent les conséquences telles

que : La lenteur dans le traitement de ces données, Le non

transparence des données qui circulent, les données de la

comptabilité par exemple, Les statistiques ainsi que les traces des

opérations ne sont pas gérés, inexactitude des

élèves par année, dans des classes différentes,

perte de certains fichiers de la comptabilité, ce qui conduit à

un recours aux reçus de paiement parfois le carnet des reçus

n'est plus disponible ou que les élèves ont également

perdu les copies.

Parfois le système de conserve pas les archives (MS

Excel), en fin d'année, considéré comme un nouvel

exercice, le fichier ancien est écrasé en créant un

nouveau fichier, ce qui à ce que l'encodage des mêmes

informations, parfois avec ajout de quelques nouvelles, est

constaté ; Le traitement des réponses est trop lourd, les

informations demandées prennent du temps à être

retournées ; Les mêmes données sont collectées

plusieurs fois, dans des systèmes différents ; Les

données stockées avec redondance sont incohérentes dans

les différents fichiers et bases de données ;

III. La question de la recherche

La question de la recherche sera utilisée comme guide,

dans la conduite de ces recherches scientifiques, pour cela nous nous sommes

posés la question de savoir :

- Comment devons-nous procéder pour donner une solution

consistante aux problèmes qu'a actuellement le complexe scolaire l'Age

d'or ?

IV. Hypothèses

de la recherche

Partant de cette question, nous suggérons de

procéder par une étude de solutions pouvant s'adapter aux types

de problèmes ici présents de mettre en place une plateforme

logicielle, qui pourra faciliter l'administration des services du complexe

scolaire l'Age d'or, en mettant en place une technique de centralisation de

données (Créer un système de stockage de données),

qui sera accessible dans chaque service les nécessitant, en plus ce

système permettra de produire des statistiques dans les services tels

que la comptabilité, les inscriptions, la rémunération,

etc.

V. Méthodologie

A. Méthodes scientifiques

Tout au long de ces recherches, nous avons utilisé les

méthodes scientifiques qui nous donnerons une démarche pour

présenter et mener une recherche scientifique, en respectant les

exigences d'une institution universitaire (la nôtre UMK) ;

B. Méthodes

d'ingénierie

Et pour suivre les processus métier du système

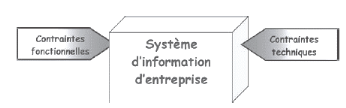

cible, nous allons utiliser la méthode d'ingénierie 2TUP. 2TUP

signifie « 2 Track Unified Process» .C'est un processus qui

répond aux caractéristiques du Processus Unifié. Le

processus 2TUP apporte une réponse aux contraintes de changement

continuel imposées aux systèmes d'information de l'entreprise. En

ce sens, il renforce le contrôle sur les capacités

d'évolution et de correction de tels systèmes. « 2

Track» signifie littéralement que le processus suit deux chemins.

Il s'agit des « chemins fonctionnels » et

« d'architecture technique », qui correspondent aux deux

axes de changement imposés au système d'information.6(*)

C. Techniques de collecte de

l'information

Nous avons également utilisé certaines

techniques, pour poursuivre cette recherche, entre autre la technique

d'interview, qui ouvrira un canal entre nous et l'Age d'or en posant de

questions sur notre objet d'étude ; la technique d'observation, qui

consistera à se rendre sur le champ cible pour observer les processus

métier et l'administration de l'école en étant

nous-même sur le lieu. Nous allons également nous servir de la

technique documentaire, en utilisant les différents documents officiels

à l'école, nous comprendrons la complexité de ce

système ainsi que leur système de gestion.

D. Sources d'information

Enfin, pour collecter les informations dont nous aurons

besoins, nous allons utiliser certaines sources d'informations, de

préférences internet ; cette source elle est pertinente, car

elle nous permet de récolter certaines données en consultant des

pageset de sites web ; nous allons également utiliser la

bibliothèque, un endroit pour consulter des livres au besoin et enfin la

documentation de l'école.

VI.

Délimitation du sujet

Ainsi pour notre cas nous avions effectué nos

recherches au Complexe Scolaire l'Age d'or; ladite institution est

située dans la province du Haut-Katanga à plus oumoins 120 Km de

la ville de Likasi.

Dans cette partie nous établirons le temps dans lequel

nous étions en train d'effectuer nos recherches dans ladite institution,

nos recherches se sont déroulées au cours de l'année

académique 2018-2019, la solution proposée pourra donc être

en fonctionnement jusqu'à une nouvelle version qui pourra venir

après un délai selon les besoins des utilisateurs.

VII. Subdivision et structure

Pour appréhender le développement de notre

thème d'étude, nous avons voulu subdivisé ce

mémoire en 4 grandes parties, qui couvrent nos chapitres, mises a part

l'introduction et la conclusion ; nous avons entre autre :

- Le premier chapitre, intitulé CONSIDERATION

THEORIQUE ; ce chapitre traite des notions théoriques non seulement

du thème d'étude, mais également du domaine dans lequel

nous avons mené ces recherches

- Le deuxième chapitre, PRESENTATION DU CHAMP D'ETUDE

ET ANALYSE DE L'EXISTANT, qui traite sur l'étude détaillée

du système d'information dans lequel nous appliquons les fruits de ces

recherches, nous avons présenté ici ; les différents

besoins que présente le Complexe Scolaire Age d'or dans le but de

pouvoir améliorer sa qualité de gestion.

- Le troisième chapitre, ANALYSE ET CONCEPTION OBJET DE

LA NOUVELLE SOLUTION, qui a porté sur l'étude approfondie de

besoins techniques et fonctionnelle, pour ensuite arrivé à une

conception objet de la nouvelle solution proposée

précédemment.

- Le dernier chapitre intitulé ARCHITECTURE TECHNIQUE

ET CODAGE, présente dernièrement l'infrastructure réseau,

les classes dialogues et quelques classes contrôle ; pour illustrer

la mise en place de la nouvelle intégrée.

CHAPITRE PREMIER

CONSIDERATIONS

THEORIQUES

INTRODUCTION

Ce chapitre est typiquement théorique, parlant des

généralités, nous parlerons dans cette première

partie du travail des notions théoriques sur ce qui constituent notre

thème, le domaine d'étude et le domaine technique ; nous

serons amenés à parler des systèmes d'information et des

progiciels de gestion intégrée ainsi que d'autres notions

théoriques.

VIII. Théorie sur les

systèmes d'information et le génie logiciel

A. Théorie sur les

Systèmes d'information

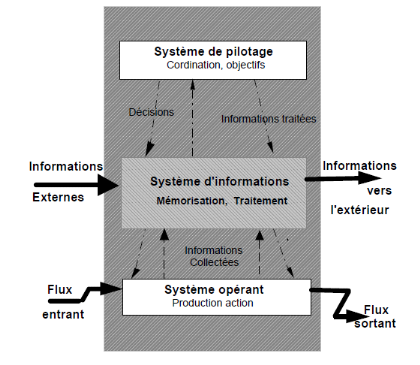

Un système d'information noté SI, est un

ensemble structuré des ressources matérielles, logicielles,

humaines, des données et de réseaux qui recueille, traite,

transforme et diffuse de l'information dans une entreprise.7(*)Un système est un

élément fini dont le périmètre est une

frontière qui le sépare de son environnement.Il interagit avec

son environnement grâce à des flux d'informations entrantes, qu'il

va traiter et restituer àl'environnement sous forme de flux

d'informations sortantes.Le système va générer des

informations qui rendent compte de son comportement à la fois au sein

del'environnement, mais aussi pour son propre compte.

Un système communique.Un système a besoin, pour

prendre des décisions, de stocker et de traiter des informations.

Figure 1 : Schéma

simplifié d'un système d'information d'Entreprise

1. Typologie des systèmes

d'information

On peut distinguer différents types de systèmes

d'information suivant le support de l'information et les outils utilisés

:

- Les SI informels : ils « dépendent de

règles de comportement non prédéterminées

»8(*). Ce sont, par

exemple, les discussions autour de la machine à café, les rumeurs

ou les réseaux sociaux sur Internet.

- Les SI formels : à l'inverse des SI informels, les SI

formels sont structurés et fonctionnent conformément à des

règles prédéterminées. Ils sont en

général supportés par des outils dédiés

construits par l'homme. Ce sont, par exemple, les SI informatisés.

- Les SI informatisés : ils se fondent sur les

technologies informatiques et de télécommunication.

- Les SI manuels : ils utilisent des moyens «

traditionnels » de type papier et crayon

Désormais, avec la montée en puissance des

nouvelles technologies, le terme « SI » indique

généralement un système d'information formel

informatisé.

2. Les Technologies de l'Information et

la Communication Educationnelles

Depuis les années quatre-vingts, les TICE n'ont pas

manqué d'alimenter les réflexions dans le monde entier. Les

années Internet et les multiples mutations engendrées n'ont fait

que les renforcer. Baron, Bruillard et bien d'autres ont investi ce domaine et

offert d'abondantes ressources les traitant sous des angles aussi divers que

variés. L'école primaire, le collège, le lycée,

l'enseignement supérieur et la formation à distance aussi bien en

France qu'à l'international en ont constitué les principaux

axes.

Les Technologies de l'Information et de la Communication pour

l'Enseignement (TICE) recouvrent les outils et produits numériques

pouvant être utilisés dans le cadre de l'

éducation et de l'

enseignement (TICE =

TIC

+ Enseignement). Les TICE regroupent un ensemble d'outils conçus et

utilisés pour produire, traiter, entreposer, échanger, classer,

retrouver et lire des

documents

numériques à des fins d'enseignement et d'

apprentissage.

Pour esquisser une typologie rapide des ressources

apportées par les TICE, on retiendra six familles de

ressources :

- Logiciels généraux (texte, son, image

numériques) utilisés à des fin d'enseignement ou

d'apprentissage.

- Banques de données et d'informations (documents

numériques : textes, images, vidéos...) pouvant être

utilisés comme supports de cours et d'illustrations par l'enseignant ou

pouvant servir comme source d'information pour les élèves lors de

recherche documentaire.

- Manuels numériques enrichis de données

nouvelles (vidéos...) et d'outil de navigation unique

5.

- Outils de travail personnel (

exerciseurs, laboratoires personnels)

capables de s'adapter au niveau des apprenants, à leurs objectifs et

à leurs parcours.

- Simulateurs, systèmes experts, permettant de

modéliser les phénomènes étudiés et d'en

faire varier les paramètres.

- Dispositifs de travail collectif, de mise en réseau,

de communication.9(*)

Les exemples d'outils existants sont nombreux. Ils vont du

simple didacticiel, à la plateforme d'apprentissage en ligne. Et surtout

les méthodes d'appropriation des outils et l'usage de ces outils sont

excessivement variables d'un "Éducateur" à l'autre. Une

pédagogie des TICE prenant sa source dans les savoirs issus des

sciences de

l'éducation se façonne actuellement.

B. Théorie sur le Génie

logiciel

1. La crise du logiciel et la naissance

du Génie logiciel

a. La crise du logiciel

Le terme « crise du logiciel »,

« software crisi » en anglais ;

désigne la situation générale qui caractérisa les

échecs de développement logiciel dans les années soixante

et soixante-dix. Dans son essence le terme fait référence

à la difficulté d'écrire des programmes informatiques

corrects, compréhensibles et vérifiables. On retiendra trois

principales causes à l'origine de ce phénomène :

- La complexité du logiciel

- Les attentes trop importantes des utilisateurs et des

clients ; et

- Les changements à apporter aux produits logiciels.

Ce qui est paradoxal à notre époque et ce,

depuis les années 60, c'est la difficulté de produire des

logiciels de qualité à bon prix et dans des délais

raisonnables. Les causes de la crise du logiciel sont nombreuses : Il y a

d'abord les raisons liées à l'essence, à la nature

même du logiciel, ce que nous appelons les propriétés

essentielles du logiciel, particulièrement sa virtualité. Il y a

ensuite les raisons liées aux problèmes qui entourent la

production du logiciel, ce que nous appelons les propriétés

accidentelles du logiciel, par exemple les besoins des utilisateurs qui

changent sans cesse, la demande de fonctionnalités sophistiquées,

les courts délais de livraison, l'inexpérience des

développeurs, etc.10(*)

b. La naissance du Génie Logiciel

Pour résoudre la crise du logiciel, il fallait

comprendre tous les phénomènes sociotechniques observés

autour de la production de logiciels et proposer une technique industrielle de

production de logiciels s'appuyant sur la connaissance de ces

phénomènes. Il fallait donc une science et une technique de la

production du logiciel. Ce qui conduisit les universitaires, les praticiens et

les organisations divers réunis sous les hospices de l'OTAN en 1968 et

1969 en Allemagne à créer la discipline nommée «

Software Engineering », « génie logiciel » en

français, discipline scientifique et technique chargée des deux

missions.

La crise du logiciel est toujours d'actualité. Les

facteurs explicatifs du phénomène sont permanents : il y a

toujours des clients pressés, des utilisateurs incompris, des

informaticiens pas ou peu compétents, et le logiciel est toujours

virtuel. Ce qui fait de l'étude du génie logiciel une exigence

permanente dans la formation de l'informaticien.11(*)

2. Le logiciel et le cycle de vie du

logiciel

a. Le logiciel

Le premier concept à saisir est le concept de logiciel,

software en anglais. On peut saisir le concept sur le plan

étymologique ou selon les usages courants. Étymologiquement, le

terme logiciel dérive du mot logique, par opposition à physique

ou matériel. Il fut créé en 1972 du terme anglais

software d'après l'encyclopédie Wikipédia. La

traduction française a été officialisée par un

arrêté publié au Journal officiel français du 17

janvier 1982. Dans l'usage courant, le terme peut être employé au

sens particulier ou au sens général. Au sens particulier, le

terme logiciel désigne un programme ou un paquet de programmes

installés sur un ordinateur afin d'y effectuer une tâche. Ici, on

fait référence à une entité informatique

distinguable et dénombrable (un logiciel, deux logiciels, des logiciels,

nos logiciels, leurs logiciels, ce logiciel-ci, ce

logiciel-là).12(*)

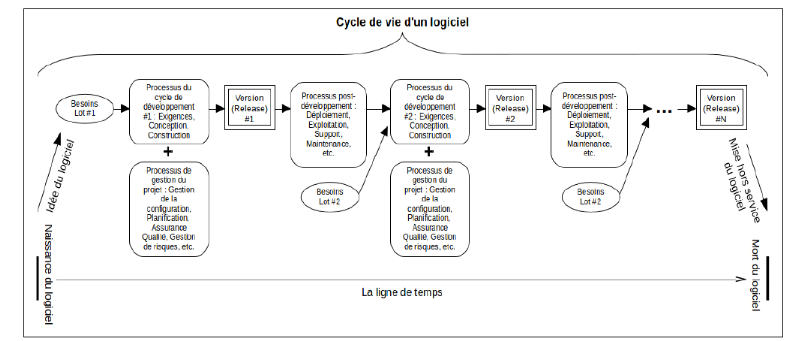

b. Le cycle de vie d'un logiciel

Le « cycle de vie d'un logiciel » (en anglais

software lifecycle), désigne toutes les étapes du

développement d'un logiciel, de sa conception à sa disparition.

L'objectif d'un tel découpage est de permettre de définir des

jalons intermédiaires permettant la validation du développement

logiciel, c'est-à-dire la conformité du logiciel avec les besoins

exprimés, et la vérification du processus de

développement, c'est-à-dire l'adéquation des

méthodes mises en oeuvre.Voici l'image qui illustre le cycle de vie d'un

logiciel, avec toutes ses étapes :

Figure 2 : Cycle de vie d'un

logiciel et ses processus

IX. LES PROGICIELS

DE GESTION INTEGREE (PGI)

Des années soixante-dix, les premiers progiciels ont vu

le jour, notamment dans le domaine comptable en offrant de nouvelles approche

en parallèle avec le développement spécifique

réalisé par les informaticiens de l'entreprise. Ils

étaient le plus souvent la reprise d'une application

développée pour une entreprise et adaptée à une

autre du même secteur d'activité ; leur dépendance par

rapport à un environnement technique était importante, en effet,

ils ne fonctionnent que sur les ordinateurs ayant un système

d'exploitation d'un constructeur donné.

Les progiciels se développèrent durant des

années quatre-vingt, en luttant contre le syndrome « il

existe pas deux entreprises pareilles », et tout en restant

prisonnier de leur domaine technique. A partir du domaine comptable et

financier ce développement, se poursuivit vers le domaine de la paie et

de la GPAO et enfin celui des ventes ; les progiciels devinrent donc des

briques applicatives répondant aux besoins d'un domaine fonctionnel

spécifique, le finance, les ventes, la production.

La fin des années quatre-vingt, de début des

années quatre-vingt-dix virent apparaitre les premières

installations, en France les premières ERP, SAP R/2, le plus souvent

dans les filiales françaises de groupes allemands.13(*)

X. Les méthodes, la notation et

le langage de programmation

A. Les méthodes

utilisées

1. Utilisation de la méthode

scientifique

Désigne l'ensemble des canons guidant ou devant guider

le processus de production des connaissances scientifiques, qu'il s'agisse

d'observations, d'expériences, de raisonnements, ou de calculs

théoriques. À la suite de cette découverte scientifique,

ou parallèlement, les chercheurs tentent d'expliquer le

phénomène par des hypothèses. Une hypothèse, pour

être scientifiquement admissible, doit être réfutable,

c'est-à-dire doit permettre des expérimentations qui la

corroborent (la confirmation) ou la réfutent (l'infirmation).

Ce sont les preuves répétées et

confirmées par d'autres chercheurs, diverses et variées, qui

confortent une hypothèse. C'est son acceptation par de nombreux

chercheurs qui conduit à un consensus sur l'explication du

phénomène. L'acceptation de l'hypothèse peut se manifester

par la citation de travaux précédents qui servent souvent de

repères de validation5. Elle devient ainsi la nouvelle théorie

consensuelle sur le phénomène considéré et enrichit

ou remplace une théorie précédemment admise (ou plusieurs,

ou en partie). La démarche qui nous a permis de justifier l'objectif

notre recherche c'est la méthode inductive qui part d'observations ou

d'interviews et mène à une hypothèse ou un modèle

scientifique.14(*)

2. La méthode de 2TUP

Le processus 2TUP apporte une réponse aux contraintes

de changement continuel imposées aux systèmes d'information de

l'entreprise. En ce sens, il renforce le contrôle sur les

capacités d'évolution et de correction de tels systèmes.

«2 Track » signifie littéralement que le processus suit deux

chemins.

Il s'agit des chemins « fonctionnels » et «

d'architecture technique », qui correspondent aux deux axes de changement

imposés au système informatique.15(*)

Figure 3 : Architecture

2TUP

La branche gauche (fonctionnelle) comporte ; la capture

des besoins fonctionnels, qui produit un modèle des besoins

focalisé sur le métier des utilisateurs. Elle qualifie au plus

tôt le risque de produire un système inadapté aux

utilisateurs. De son côté, la maîtrise d'oeuvre consolide

les spécifications et en vérifie la cohérence et

l'exhaustivité l'analyse, qui consiste à étudier

précisément la spécification fonctionnelle de

manière à obtenir une idée de ce que va réaliser le

système en termes de métier. Les résultats de l'analyse ne

dépendent d'aucune technologie particulière.

La branche droite (architecture technique) comporte :

- La capture des besoins techniques, qui recense toutes les

contraintes et les choix dimensionnant la conception du système. Les

outils et les matériels sélectionnés la conception

préliminaire, qui représente une étape délicate,

car elle intègre le modèle d'analyse dans l'architecture

technique de manière à tracer la cartographie des composants du

système à développer ;

- la conception détaillée, qui étudie

ensuite comment réaliser chaque composant ;

- l'étape de codage, qui produit ces composants et

teste au fur et à mesure les unités de code

réalisées ;

- l'étape de recette, qui consiste enfin à

valider les fonctions du système développé.16(*)

- ainsi que la prise en compte de contraintes

d'intégration avec l'existant conditionnent généralement

des prérequis d'architecture technique ;

- la conception générique, qui définit

ensuite les composants nécessaires à la construction de

l'architecture technique. Cette conception est la moins dépendante

possible des aspects fonctionnels. Elle a pour objectif d'uniformiser et de

réutiliser les mêmes mécanismes pour tout un

système.

L'architecture technique construit le squelette du

système informatique et écarte la plupart des risques de niveau

technique. L'importance de sa réussite est telle qu'il est

conseillé de réaliser un prototype pour assurer sa

validité.

La branche du milieu comporte :

B. La notation et le langage de

modélisation

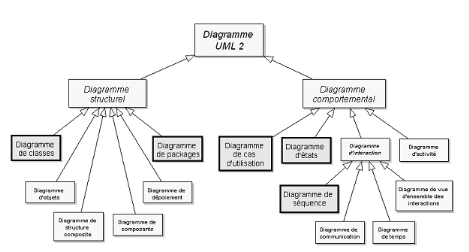

1. Le Langage de modélisation

UML

L'UML se définit comme un langage de

modélisation graphique et textuel. Il est destiné à

comprendre et décrire des besoins, spécifier et documenter les

systèmes, et sert aussi à esquisser des architectures

logicielles, concevoir des solutions et communiquer des points de vue. L'UML

unifie à la fois les notations et les concepts orientés objet. Il

ne s'agit pas d'une simple notation graphique, car les concepts transmis par un

diagramme ont une sémantique précise et sont porteurs de sens au

même titre que les mots d'un langage.17(*)

UML s'articule autour de 13 diagrammes qui servent à la

modélisation des systèmes, dont 7 diagrammes comportementaux et 6

diagrammes structurels.

a. Les diagrammes structurels

- Diagramme de classes : Il montre les briques de base

statiques : classes, associations, interfaces, attributs, opérations,

généralisations, etc.

- Diagramme d'objets : Il montre les instances des

éléments structurels et leurs liens à

l'exécution.

- Diagramme de packages : Il montre l'organisation

logique du modèle et les relations entre packages.

- Diagramme de structure composite : Il montre

l'organisation interne d'un élément statique complexe.

- Diagramme de composants : Il montre des structures

complexes, avec leurs interfaces fournies et requises.

- Diagramme de déploiement : Il montre le

déploiement physique des « artefacts » sur les ressources

matérielles.

b. Les diagrammes comportementaux

- Diagramme de cas d'utilisation : Il montre les

interactions fonctionnelles entre les acteurs et le système à

l'étude.

- Diagramme de vue d'ensemble des interactions : Il

fusionne les diagrammes d'activité et de séquence pour combiner

des fragments d'interaction avec des décisions et des flots.

- Diagramme de séquence : Il montre la

séquence verticale des messages passés entre objets au sein d'une

interaction.

- Diagramme de communication : Il montre la communication

entre objets dans le plan au sein d'une interaction.

- Diagramme de temps : Il fusionne les diagrammes

d'états et de séquence pour montrer l'évolution de

l'état d'un objet au cours du temps.

- Diagramme d'activité : Il montre

l'enchaînement des actions et décisions au sein d'une

activité.

- Diagramme d'états : Il montre les

différents états et transitions possibles des objets d'une

classe.18(*)

Figure 4 : 13 Diagrammes

UML

2. Le langage de programmation

En

informatique,

un langage de

programmation est

une notation conventionnelle destinée à formuler des

algorithmes et

produire des

programmes

informatiques qui les appliquent. D'une manière similaire

à une langue naturelle, un langage de programmation est composé

d'un

alphabet, d'un

vocabulaire, de

règles de

grammaire et de

significations

1,

2.

Les langages de programmation permettent de décrire

d'une part les structures des données qui seront manipulées par

l'appareil informatique, et d'autre part d'indiquer comment sont

effectuées les manipulations, selon quels algorithmes. Ils servent de

moyens de communication par lesquels le programmeur communique avec

l'ordinateur, mais aussi avec d'autres programmeurs ; les programmes

étant d'ordinaire écrits, lus, compris et modifiés par une

équipe de programmeurs

3.

La possibilité d'écriture abstraite libère l'esprit du

programmeur d'un travail superflu, notamment de prise en compte des

spécificités du matériel informatique, et lui permet ainsi

de se concentrer sur des problèmes plus avancés

2.

XI. Théorie

sur les données et le stockage de données

A. Théorie sur les

données

1. Théorie sur les bases de

données

Une base de données désigne un objet

informatique qui permet de stocker et de gérer les données en les

structurant ; dans le but de permettre d'effectuer assez simplement de

dénombrements, des statistiques et/ou des recherches à

l'intérieur des données stockées en suivant des

critères bien définis.19(*)

2. Théorie sur les Big Data

Les Big data englobe tout terme pour décrire toute

collection de données tellement volumineuse et complexe qu'il devient

difficile de la traiter en utilisant des outils classiques de traitement

d'applications.20(*) Les

Big data est donc une collection de données dont la taille

dépasse la capacité de capture, de stockage, de gestion et

d'analyse des systèmes de gestion de bases de données classiques.

Les Big data sont dit en un concept de 3V (Volumétrie,

Vélocité, Variété) ;

- Volumétrie : Grande quantité de

données,

- Vélocité : Flux continus de

données (Capteurs, appareils mobiles, réseaux sociaux) ;

- Variété : Différents formats

(séquences, graphes, etc.)

Vocabulaire de base :

|

MOT

|

DESCRIPTION

|

|

MAP REDUCE

|

Principe de programmation qui consiste à distribuer et

paralléliser le traitement sur plusieurs noeuds

|

|

HADOOP, HDFS (Hadoop Distributed File System)

|

Hadoop est une plateforme informatique open source de la

fondation apache, capable de gérer/traiter des Big data sur une

architecture distribuée. HDFS est le système de fichier de base

qui supporte Hadoop

|

|

NOSQL

|

Technologie qui se différencie à la notion

relationnelle de données, adaptée à de données peu

structurées ;

|

|

HBase, Cassandra, MongoDB, Couche DB, Redis, NE04J

|

SGBD qui supporte l'approche d'interrogation de données

NoSQL ;

|

|

SAS, Talend, R, Python, SPSS

|

Outils et/ou environnement de programmation et analyses

adaptés au Big Data

|

|

Cloud Computing

|

Ensemble de processus permettant d'offrir un espace de

stockage sous formes de serveurs, accessibles à distance sous forme de

location.

|

B. Théorie sur le stockage de

données

Le logiciel qui permet à un utilisateur d'interagir

avec une base de données est un système de gestion de base de

données (SGBD). Il permet principalement d'organiser les données

sur les supports périphériques et fournit les procédures

de recherche et de sélection de ces mêmes données. Pour

aboutir à ce résultats, l'utilisateur décrit en termes

abstraits ce qu'il souhaite faire sur les données, laissant le soin su

système d'effectuer les taches de recherche en fonction de la

représentation et de l'organisation des données sur les supports

physiques.

Ce ne sont pas les seules fonctions que doit assurer un

SGBD.

CHAPITRE DEUXIEME

PRESENTATION DU CHAMP

D'ETUDE ET ANALYSE DE L'EXISTANT

I. PRESENTATION DU CHAMP D'ETUDE

A. Présentation

Le complexe scolaire l'Age d'or est une école

d'obédience chrétienne se trouvant dans la ville Lubumbashi,

province du haut Katanga ; ayant comme objectifs la formation de nouveaux

cadres scientifiques dans différents domaines. Le complexe scolaire

l'Age d'or comporte trois sections, dont maternelle, une primaire et une autre

secondaire.

L'école fonctionne tous les jours c'est-à-dire

du Lundi au Vendredi de 8h00' à 11h30' pour la section maternelle et de

7h30' à 12h30' pour la section primaire et secondaire

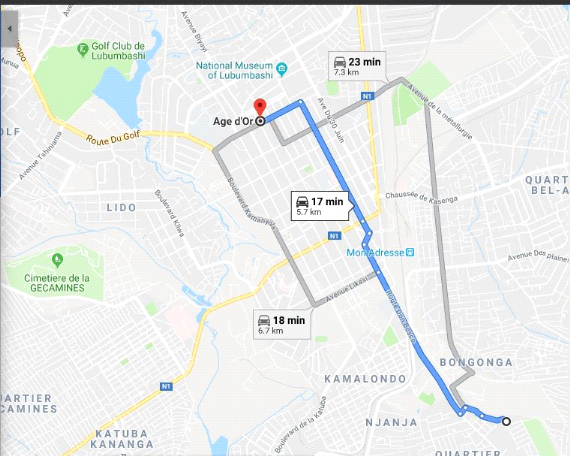

Figure 5 Situation Géographique du complexe scolaire

l'Age d'or

B. Aperçus historique

Le complexe scolaire l'Age d'or, que nous avons

présenté ci-dessus, a été créé vers

le début de l'année scolaire 2013-2014.

C. Organisation administrative

Figure 6 Organigramme administratif

II. ANALYSE DE

L'EXISTANT

A. Etude préliminaire

1. Identification des acteurs

Le but ici est de constituer et Vérifiez que les

acteurs communiquent bien directement avec le système, par

émission et/ou réception de messages. Une erreur fréquente

consiste à répertorier en tant qu'acteurs des entités

externes qui n'interagissent pas directement avec le système, mais

uniquement par le biais d'un des véritables acteurs.21(*) Pour notre cas voici entre

autres les acteurs :

- Le Directeur des études : Il fait un suivi sur

le déroulement de l'enseignement au sein de l'Ecole

- Le secrétaire : il travaille sous la direction

directe du préfet des études, ayant comme mission la

rédaction des fiches d'inscriptions pour les élèves,

l'envoi et la réception des courriers.

- Le préfet des études : il est le

représentant direct de l'établissement, il coordonne toutes les

activités au sein de l'institution et établit le rapport à

l'inspection.

- Le parent : le parent représente la famille qui

envoie leurs enfants dans cette institution, il peut être son tutelle ou

autre personne habilité à veiller sur l'élève.

- L'enseignant : il est chargé de fournir de

l'enseignement aux élèves,

- L'élève : il est l'élément

moteur de l'éducation, considéré comme le client de

l'établissement scolaire

- Le promoteur : comme nous travaillons dans une

institution éducative privée, le promoteur est le garant de

l'établissement ; il est sensé gérer et coordonner

sur toutes les activités qui se passe dans cette institution.

- Le comptable : il gère les activités

ainsi que les flux financiers de l'établissement

- Le directeur de discipline : il est chargé de

veiller sur la conduite des enfants (élèves).

2. Modèle de contexte

statique

Tous les messages (système ? acteurs) identifiés

précédemment peuvent être représentés de

façon synthétique sur un diagramme, que l'on peut qualifier de

diagramme de contexte dynamique.

Figure 7 Diagramme de contexte

statique

3. Les Diagrammes d'activité

Dans cette partie du mémoire, nous allons devoir

présenter les diagrammes d'activité du système de gestion

de notre champ d'étude, sur ce, nous présenterons cela en trois

diagrammes d'activités différents.

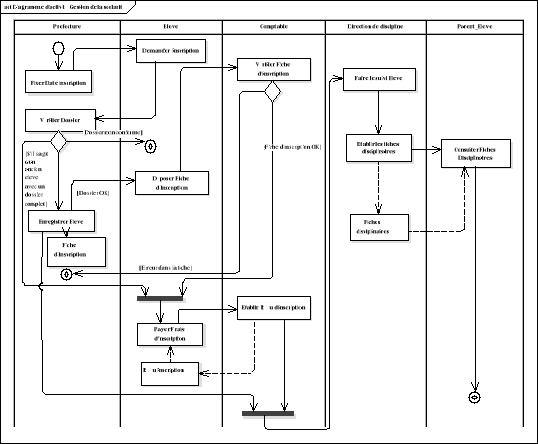

a. Diagramme d'activité Gestion de la

scolarité

Figure 8 Diagramme

d'activité GESTION DE LA SCOLARITE

Ce processus est déclenché ; lorsque la

préfecture fixe et publies la date des inscriptions, ensuite

l'élève demande l'inscription à la préfecture, une

fois la demande reçu, il dépose son dossier qui est

vérifié, s'il s'agit d'un faut dossier la demande est

annulée, sinon s'il s'agit d'un nouvel élève la

préfecture enregistre les informations de l'élève en

remplissant sa fiche d'inscription et la remet à l'élève

qui va avec à la comptabilité. La comptabilité

vérifie ensuite la fiche d'inscription et lui fixe les frais

d'inscriptions. L'élève paie, la comptabilité lui

établit le reçu d'inscription. Pour les anciens

élèves, une fois qu'ils se présentent à la

préfecture pour la réinscription, la préfecture

vérifies son dossier et le conduit à la comptabilité

là qu'on va lui attribuer le reçu d'inscription après

versement. Une fois que l'élève est inscrit pendant les

études, la direction des études fait un suivi ELEVE, en

élaborant des fiches disciplinaires en cas de punitions infligées

à l'élève (retards, absences, ou toutes autres formes de

punitions). L'élève ou même les parents de

l'élève peuvent consulter ses fiches disciplinaires.

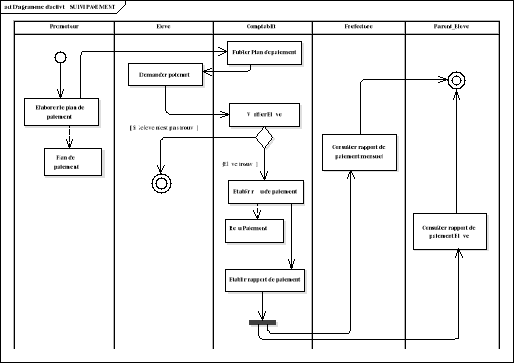

b. Diagramme d'activité SUIVI DE PAIEMENT

Figure 9 : Diagramme

d'activité SUIVI PAIEMENT

Ce processus est lancé lorsque le promoteur

établit un plan de paiement annuel et par promotion, une fois que le

plan de paiement établit le comptable publies le plan de paiement, et

attends lorsqu'un élève viendra se présenter pour demander

un paiement. En cas de demande de paiement l'élève se

présente à la comptabilité, qui lui vérifie, s'il

est vérifiés, il verse l'argent avec le motif concerné,

ensuite la comptabilité lui établit et lui livre un reçu

de paiement. En fin du mois, le comptable établit un rapport de paiement

mensuel, qui est livré à l'administration.

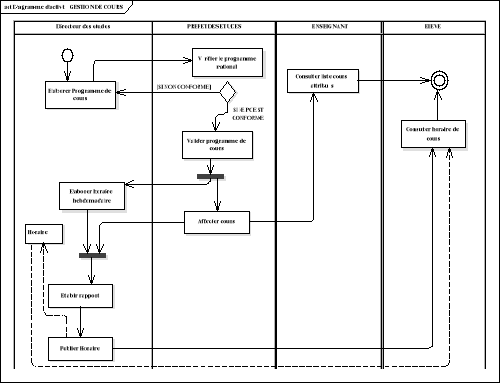

c. Processus métier GESTION DE COURS

Ce processus commence lorsque le Directeur des Etudes

établit un programme de cours par classe, qui est validé par le

préfet. Une fois le programme validé le Directeur des Etudes

affecte les cours aux enseignants et informe chacun sur ses cours

attribués ; et chacun consulte en rapport ses cours. Après

le Directeur des études établit un horaire de cours hebdomadaire

sur accort de son chef direct, qui est le Préfet des Etudes. NB :

les élèves peuvent consulter le programme de cours de leur

promotion en cas de besoin.

Figure 10 Diagramme

d'activité GESTION DE COURS

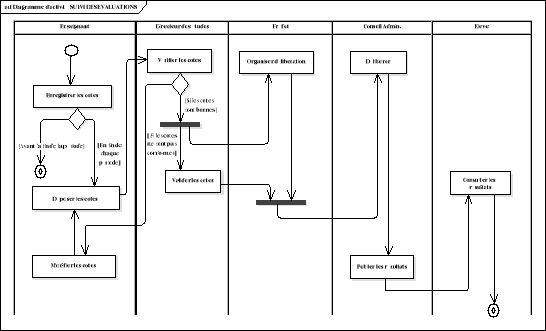

d. Processus métier SUIVI DES EVALUATIONS

Ce processus est déclenché par l'enseignant qui

enregistre les cotes obtenues par les élèves aux travaux. Une

fois que les cotes sont enregistrées, en fin de période les

enseignants déposent les cotes à la direction des études

pour vérification ; les cotes sont vérifiées par le

préfet, après le conseil administratif, constitué du

préfet, directeur des études ainsi que du corps enseignant

délibère les cotes et rend public les résultats qui seront

à la portée des élèves et de des parents des

élèves.

Figure 11 Diagramme

d'activité SUIVI EVALUATIONS

B. Capture de besoins

1. Besoins fonctionnels

La capture des besoins fonctionnels est la première

étape de la branche gauche du cycle en Y. Elle formalise et

détaille ce qui a été ébauché au cours de

l'étude préliminaire. Elle est complétée au niveau

de la branche droite du Y par la capture des besoins techniques et

prépare l'étape suivante de la branche gauche : l'analyse.

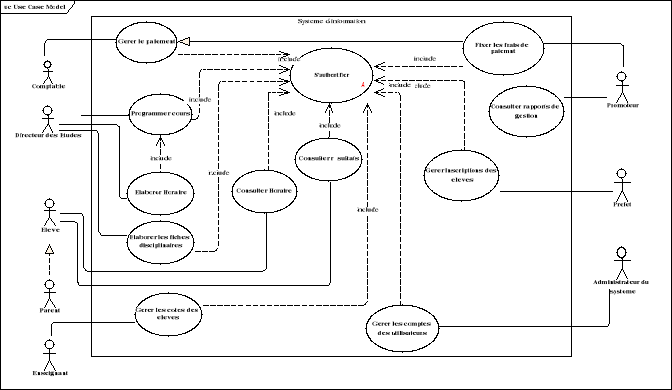

a. Diagramme de cas d'utilisation fonctionnel du

système

Le diagramme de cas d'utilisation, est un diagramme UML qui

permet de modéliser les besoins des utilisateurs du système

informatique en conception. Ce diagramme est un diagramme pivot du processus

unifié avec la méthode 2TUP, car l'un des principes de 2TUP est

que cette dernière est orientée utilisateur.22(*) L'identification des cas

d'utilisation une première fois, nous donne un aperçu des

fonctionnalités futures que doit implémenter le système.

Cependant, il nous faut plusieurs itérations pour ainsi arriver à

constituer des cas d'utilisation complets. D'autres cas d'utilisation vont

apparaître au fur à mesure de la description de ceux-là, et

l'avancement dans le « recueil des besoins

fonctionnels ».

Pour constituer les cas d'utilisation, il faut

considérer l'intention fonctionnelle de l'acteur par rapport au

système dans le cadre de l'émission ou de la réception de

chaque message. En regroupant les intentions fonctionnelles en unités

cohérentes, on obtient les cas d'utilisations.

Voici la représentation du diagramme de cas

d'utilisation :

Figure 12 Diagramme de cas

d'utilisation informatique

a. Description des cas d'utilisation (Diagramme de

séquences systèmes)

Un cas d'utilisation représente un ensemble de

séquences d'interactions entre le système et ses acteurs. Pour

décrire la dynamique du cas d'utilisation, le plus naturel consiste

à recenser toutes les interactions de façon textuelle. Le cas

d'utilisation doit par ailleurs avoir un début et une fin clairement

identifiés. Il doit préciser quand ont lieu les interactions

entre acteurs et système, et quels sont les messages

échangés. Il faut également préciser les variantes

possibles, telles que les différents cas nominaux, les cas alternatifs,

les cas d'erreurs, tout en essayant d'ordonner séquentiellement les

descriptions, afin d'améliorer leur lisibilité. Chaque

unité de description de séquences d'actions est appelée

enchaînement. Un scénario représenteune

succession particulière d'enchaînements, qui s'exécute du

début à la fin du cas d'utilisation.23(*)

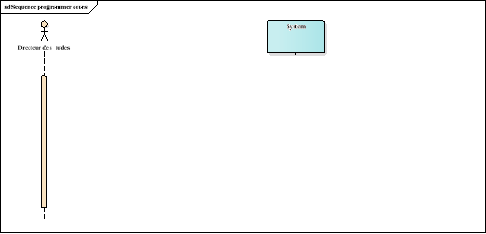

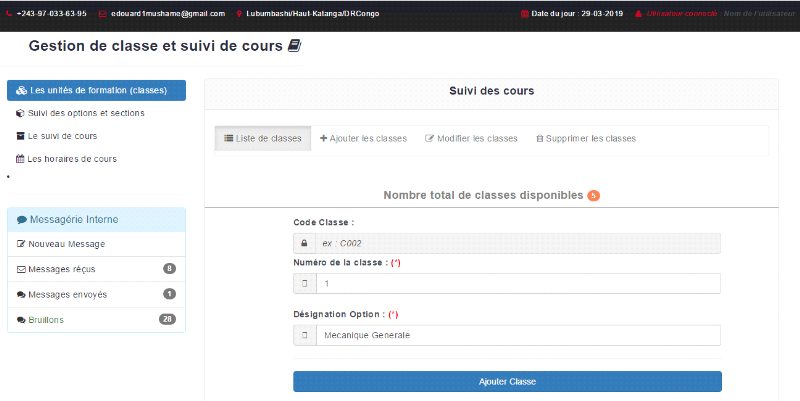

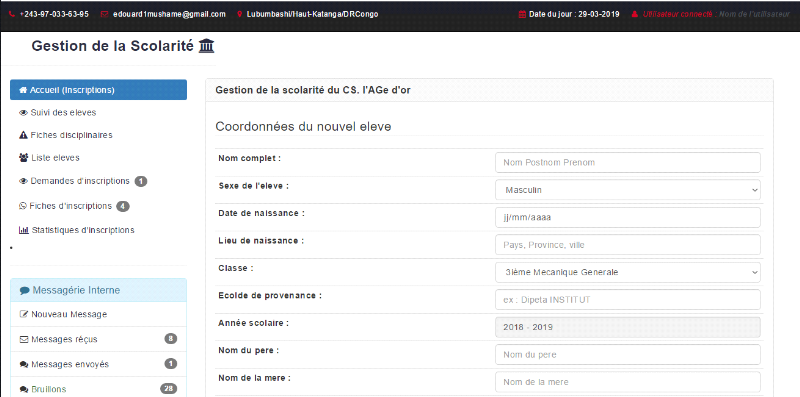

i. Cas d'utilisation PROGRAMMER COURS

|

PROGRAMMER COURS

|

|

But

|

Le but de ce cas d'utilisation est de programmer le cours dans

une classe et une période donnée, à partir des enseignants

disponibles.

|

|

Acteurs

|

Directeur des études (principal)

|

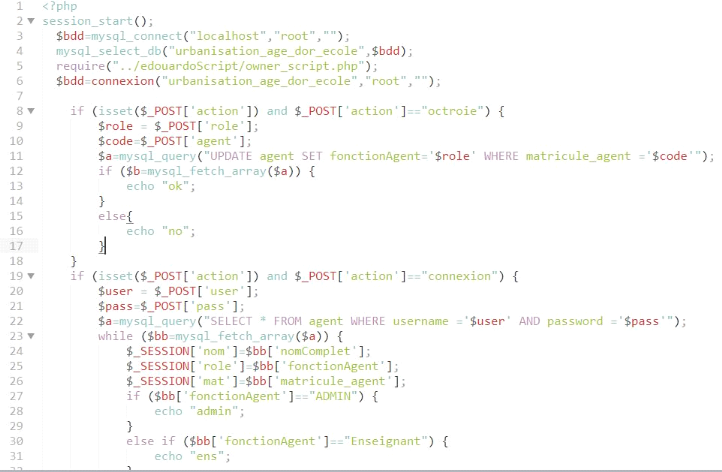

|

Préconditions

|

- Le Directeur des études est authentifié

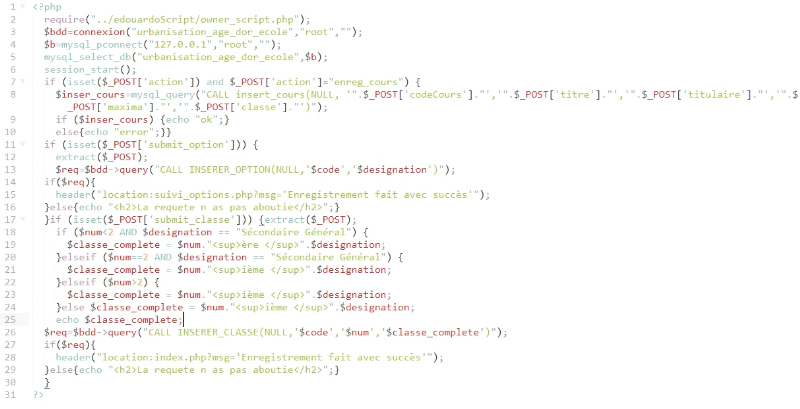

- Il existe au moins une commande confirmée à

programmer

- Avoir une liste des enseignants, des classes, ainsi que le

programme de cours ;

|

|

Scenario nominal

|

Ce cas d'utilisation commence lorsque le Directeur des

études demande au système de programmer un cours

- Le système affiche la liste de classes disponibles

- Le Directeur des études, commence par

sélectionner la classe dont le cours devra être

programmé

- Il spécifie ensuite le cours sur la liste de

cours ;

- Il valide ensuite le choix du cours qu'il a

programmé, et lance la publication aux utilisateurs concernés

- Le système valide ces actions et renvoie un message

de confirmation

|

|

Scenario alternatif

|

Enchainement(b) : -

|

|

Post condition

|

|

Les scenarios que nous avons ci-haut explicités, sont

alors présentés par le diagramme de séquence

ci-dessous :

Figure 13 Diagramme de

séquence du cas d'utilisation PROGRAMMER COURS

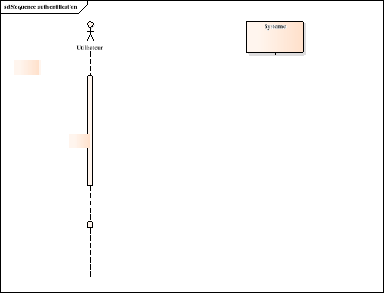

ii. Cas d'utilisation S'AUTHENTIFIER

|

S'AUTHENTIFIER

|

|

But

|

Le but de ce cas d'utilisation est de protéger

l'accès à la gestion et l'utilisation du système

|

|

Acteurs

|

Directeur des études, Elève, Enseignant, Promoteur,

Comptable, Préfet, Administrateur

|

|

Préconditions

|

- Démarrage de l'application

- Affichage de la fenêtre d'authentification

|

|

Scenario nominal

|

- L'utilisateur accède à la page

d'authentification

- L'utilisateur saisit ses coordonnées de connexion au

système

- Le système vérifie les données

fournies

- Le système affiche le compte de l'utilisateur

|

|

Scenario alternatif

|

- Lorsque les coordonnées sont incorrectes :

§ Le système revérifie et affiche un

message d'erreur

§ Le système demande à l'utilisateur de

ressaisir ses coordonnées

|

|

Post condition

|

Affichage de la fenêtre principale de gestion

concernée (compte de l'utilisateur)

|

Dans la partie qui suit, nous avons détaillés

les scenarios, en montrant son diagramme de séquence :

Figure 14 : Diagramme de

séquence du cas d'utilisation s'authentifier

iii. Cas

d'utilisation ELABORER FICHE DISCIPLINAIRE

|

ELABORER FICHE DISCIPLINAIRE

|

|

But

|

Elaborer des rapports sous formes de fiches disciplinaires, pour

faire un suivi sur la conduite de l'élève

|

|

Acteurs

|

Directeur des études

|

|

Préconditions

|

- Etre authentifié

- Avoir les informations d'un élève inscrit

|

|

Scenario nominal

|

1. Le Directeur de discipline saisit le code de

l'élève

2. Le système recherche les informations de

l'élève contenant ce code

3. Le système affiche les informations de

l'élève

4. Le Directeur clique sur la commande ajouter fiche

disciplinaire

5. Le système affiche le formulaire de la page

d'édition de la fiche

6. Le Directeur des études saisit les informations

concernant la fiche disciplinaire

7. Le système enregistre ces informations et affiche le

message « Fiche ajoutée avec succès »

|

|

Scenario alternatif

|

Si aucun résultat ne correspond à la recherche

effectuée

1. Le système affiche un message

qu' « aucun élément ne correspond à la

recherche effectuée »

2. Le système demande au Directeur de ressaisir

l'élément de recherche

|

|

Post condition

|

Quitter la page d'Edition de la fiche disciplinaire

|

Voici le diagramme de séquence du cas d'utilisation

Elaborer fiches disciplinaires :

Figure 15 : Diagramme de

séquence élaborer fiche disciplinaire

iv. Cas d'utilisation CONSULTER

RESULTATS

|

CONSULTER RESULTATS

|

|

But

|

Ce cas d'utilisation permet à l'élève de

consulter ses cotes en ligne ou en local, via son compte

|

|

Acteurs

|

Elève

|

|

Préconditions

|

Il doit être authentifié à son compte

|

|

Scenario nominal

|

1. L'élève lance la commande de

vérification de ses résultats

2. Le système recherche les critères de

recherche

3. Le système affiche les critères de

recherche

4. L'élève sélectionne un critère

de recherche

5. Le système recherche le résultat

correspondant

6. Le système affiche les résultats

|

|

Scenario alternatif

|

Si aucun résultat ne correspond à la recherche

lancée

1. Le système affiche un message `Aucune cote' et

2. Le scenario reprend au nominal 4

|

|

Post condition

|

|

Diagramme de séquence qui détaille les scenarios

ci-dessus :

Figure 16 : Diagramme de

séquence consulter résultat

v. Cas d'utilisation CREATION D'UN NOUVEAU COMPTE

|

CREATION D'UN NOUVEAU COMPTE

|

|

But

|

Ce cas d'utilisation permet à l'Administrateur de

créer un nouveau compte utilisateur ;

|

|

Acteurs

|

Administrateur

|

|

Préconditions

|

Avoir les coordonnées de l'utilisateur, être

authentifié

|

|

Scenario nominal

|

1. L'administrateur lance la création d'un nouveau

compte

2. Le système recherche le formulaire

d'enregistrement

3. Le système affiche le formulaire d'ajout de

l'utilisateur

4. L'administrateur saisit les coordonnées

5. Le système valide la saisie et enregistre

l'utilisateur

6. Le système envoie le message d'enregistrement

|

|

Scenario alternatif

|

S'il y a une erreur dans la saisie des données de

l'utilisateur :Le système affiche un message d'erreur

|

|

Post conditions

|

Octroyer les droits au nouvel utilisateur

|

Le cas d'utilisation ajouter un nouveau compte, est bien

démontré dans la figure qui suit, avec tous les détails

sur les différents scenarios :

Figure 17 Diagramme de

séquence du cas d'utilisation CREATION D'UN NOUVEAU COMPTE

vi. Cas d'utilisation FIXER FRAIS DE

PAIEMENT

|

FIXER LES FRAIS DE PAIEMENT

|

|

But

|

Le but de ce cas d'utilisation est de pouvoir élaborer un

plan de paiement de frais d'une année

|

|

Acteurs

|

Promoteur

|

|

Préconditions

|

Etre authentifié avec les privilèges

« Promoteur »

|

|

Scenario nominal

|

1. Le promoteur demande l'affichage du formulaire

2. Le système génère le formulaire

3. Le système affiche le formulaire

4. Le promoteur sélectionne la classe correspondante et

introduit les coordonnées de paiement de l'année

5. Le système valide la saisie et enregistre

6. Le système affiche le plan de paiement

7. Le promoteur lance l'impression du plan ou l'enregistrement

au format PDF

8. Le système imprime et/ou enregistre le PDF

|

|

Scenario alternatif

|

Si le promoteur lance l'impression :

1. Le système imprime le plan de paiement

2. Le système affiche un message après

impression

Sinon si le promoteur lance l'enregistrement au PDF :

1. Le système enregistre

2. Le système affiche le message d'enregistrement

|

|

Post conditions