|

ETUDE ET MISE EN OEUVRE D'UN PLAN DE REPRISE

D'ACTIVITE

DANS UN ENVIRONNEMENT DE STOCKAGE

(Cas du CDI/Lubumbashi)

Par GOY KABAMBA Daniel

Option : Réseaux et

Télécommunications

Travail présenté et défendu en vue

d'obtention du Grade d'Ingénieur en Sciences informatiques

JUILLET 2017

REPUBLIQUE DEMOCRATIQUE DU CONGO

UNIVERSITE

LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

ETUDE ET MISE EN OEUVRE D'UN PLAN DE REPRISE

D'ACTIVITE

DANS UN ENVIRONNEMENT DE STOCKAGE

(Cas du CDI/Lubumbashi)

Par GOY KABAMBA Daniel

Dirigé par Prof. Blaise FYAMA

Codirigé par Ass. Yannick KAMWANJI

Année Académique 2016-2017

REPUBLIQUE DEMOCRATIQUE DU CONGO

UNIVERSITE

LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

I | P a g e

EPIGRAPHE

« Le pilote calme et tranquille peut souvent

prévenir le naufrage. La véritable valeur n'est autre

que la prudence.

Euripide

II | P a g e

DEDICACE

A mon père XABAMBA N'jila-Panda et ma

mère XAMWANYA GOY

Mamie ainsi qu'à toute ma famille.

A tous ceux qui de loin comme de près pour toute

pierre apportée pour la composition de ce travail.

Daniel GOY KABAMBA

III | Page

AVANT PROPOS

Au seuil de ce modeste oeuvre, qu'il nous soit permis

d'exprimer notre gratitude à tous ceux qui de près ou de loin ont

contribué à son élaboration.

Nos sincères remerciements à l'Eternel, lui

qui nous a donné le souffle de vie pour que ce travail s'accomplisse en

pleine bonté.

Le présent travail de fin de cycle est le fruit

synthétique d'une oeuvre de formation et d'éducation subies au

cours de notre cycle universitaire durant les cinq dernières

années. Nos sincères remerciements.

A cet effet, notre profonde gratitude va à l'endroit

du Professeur Blaise FYAMA, directeur du présent travail pour sa

disponibilité et la synergie de travail avec lesquelles nous avons eu

à évoluer tout au long de la rédaction. Ses remarques et

suggestions nous ont été d'une utilité vitale.

Exprimons nos sentiments de gratitude à

l'égard de l'Ingénieur Yannick XAMWANJI MUSENGA co-directeur de

ce travail. Son savoir-faire sa bravoure, sa détermination et sa

disponibilité pour mener à bien cette étude, ont servi de

socle dans la réalisation de cette oeuvre.

Que tous le corps professoral académique de

l'Université Liberté UL en sigle, trouve au travers de ces lignes

l'expression de sentiments de satisfaction et de gratitude.

A mes frères et soeurs, Deborah Odia, Crioni

Xabamba, Jonathan Xabeya, Michaél Busangu, Miriam Xamwanya, Aaron

Mutombo pour les sacrifices fraternels consentis. Nous ne pouvons pas

outrepasser sans exprimer notre reconnaissance à la famille XILIMA et la

famille BUSANGU pour leurs soutiens, encouragements et

persévérance témoigné pour nous et qui nous ont

servi de modèle dans la vie quotidienne.

Que tous les collègues et compagnons de lutte,

David Xapend, JC Bope, Dieumerci Mahusa, Prince Makasa, Deda Light, Pamela

Tabita, Sarah Namwan, Mechack Mpoyi, Beldony Tribunal, Aaron Mbayo, Brel

Xisimba, Dally Daniel, etc... se sentent concernés au travers de ces

lignes.

Aux membres du groupe Xnet que nous ne saurons nommer en

entièreté, nous citons Jeff Muanaut, Tony Ngoy, Patrick Xanyinda,

Michée Muamba, Gloire Makolo, Clémence, Selua, Arnauld et Annie

Mankand.

Daniel GOY KABAMBA

LISTE DES ABREVIATIONS

1. NTIC : Nouvelle Technologie de l'Information et de

Communication

2. CDI : Centre Des Impôts

3. PRA : Plan de Reprise d'Activité

4. DRP : Disaster Recovery Plan

5. PRA : Plan de Reprise d'Activité

6. SI : Système d'Information

7. PCA : Plan de Continuité d'Activité

8. PCO : Plan de Continuité des

Opérations

9. PCC : Plan de

Communication de Crise

10. PRII : Plan de Réponse aux Incidents

Informatiques

11. PIU : Plan d'Intervention d'Urgence

12. RTO : Return Time on Objective

13. RPO : Recovery Point Objective

14. CID : Confidentialité, Intégrité et

Disponibilité

15. RAID : Redundant Array of Inexpensive Disks

16. CLUSIF : CLUB de la Sécurité Informatique

Français

17. 2PC : Two-Phase-Commit

18. EBIOS : Expression de Besoins et Identification des

Objectives de Sécurité

19. DPI : Direction Provinciale des Impôts

20. DGI : Direction Générale des

Impôts

21. DGE : Direction des Grandes Entreprises

22. CSI : Centre des Impôts

Synthétiques

23. UTP : Unshielded Twisted Pair

24. IP : Internet Protocol

25. AMR : Avis de Mise en Recouvrement

26. CTRS : Centre de Traitement du Recouvrement et de

Saisie

27. MEP : Mise en Demeure de Payer

IV | P a g e

28. ATD : Avis à Tiers Détenteur

29. I/F : Information/Fonction

30. ISO : International Standard Organization

31. CMDB : Configuration de Management DataBase

32. VPN : Virtual Private Network

33. SSH : Secure Shell

34. WAN : Wide Area Network

35. FAI : fournisseur d'Accès Internet

36. ATM : Asynchronous Transfer Mode

37. MPLS : MultiProtocol Label Switching

38. UIT : Union Internation de

Télécommunication

39. DFS : Distributed File System

40. R-DFS : Réplication DFS

41. AD : Active Directory

42. RDC : Remote Differential Compression

V | P a g e

VI | P a g e

LISTE DE FIGURES

Figure 1. Réplication symétrique 15

Figure 2. Réplication symétrique de deux DB

16

Figure 3. Réplication asynchrone symétrique

17

Figure 4. Réplication asynchrone asymétrique

18

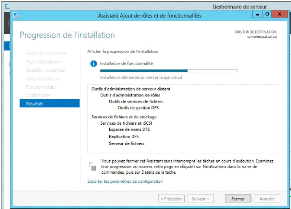

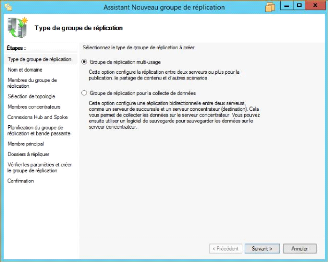

Figure 5. Architecture de simulation 59

Figure 6. Progression d'installation Réplication DFS et

Espace de nom 60

Figure 7. Type de groupe de réplication 60

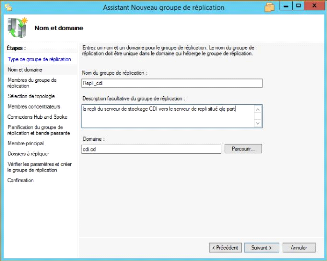

Figure 8. Nommage de domaine de réplication 61

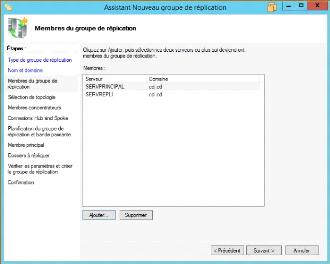

Figure 9. Ajout de membres du groupe de réplication

61

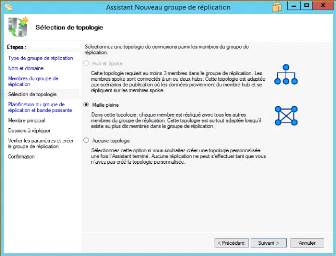

Figure 10. Sélection de topologie 62

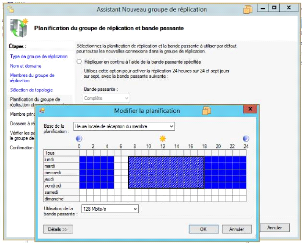

Figure 11. Planification de réplication 62

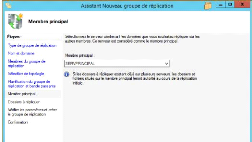

Figure 12. Choix du membre principal 63

Figure 13. Ajout de dossier à répliquer 63

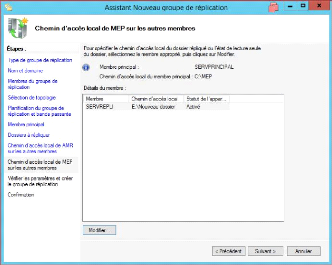

Figure 14. Chemin d'accès au dossier de destination

64

VII | P a g e

LISTE DE TABLEAUX

Tableau 1 les plans existants 7

Tableau 2. Relation Fonction/Entités et

Informations/Entité 28

Tableau 3. Les sources de risques 32

Tableau 4. Fiches d'expressions des besoins en termes de

sécurité 36

Tableau 5. Synthèse de besoin de sécurité

38

Tableau 6. Les menaces génériques 39

Tableau 7. Vulnérabilités spécifiques

42

Tableau 8. Les risques spécifiques 43

Tableau 9. Confrontation des risques aux besoins 47

Tableau 10. Les mesures de sécurité retenues

53

Tableau 11. Plan de nommage 59

Tableau 12. Quantification de données 64

Tableau 13. Evaluation de coût 65

Tableau 14. Vulnérabilités spécifiques

(Suite du tableau 7) 69

1 | P age

0. INTRODUCTION GENERALE

0.1. Présentation du sujet

De nos jours, l'informatique est devenue une science qui

lorgne tous les domaines de la vie active. Grace au progrès

informatique, il est logique que nous puissions avoir une autre vision de

gestion dans tous les domaines de l'activité humaine (gestion du

personnel, partage d'information, sécurité de l'information,

etc.).

Nous parlons des nouvelles technologies de l'information de la

communication (NTIC en sigle), avec l'informatique qui devient de plus en plus

un instrument incontournable. L'informatique s'impose plus que jamais, comme un

outil cher utilisé par toute entreprise qui veut augmenter sa

productivité et continuer d'être compétitive sur le niveau

national ou international.

La croissance des volumes de données structurées

et non structurées est d'ores et déjà un enjeu majeur pour

les entreprises. C'est un phénomène que l'on associe au Big Data.

Les technologies de stockage, le mode d'accès et la localisation

géographique présentent une plus grande diversité de

solutions (centralisées, locales, sur Internet).

Cependant, les entreprises sont exposées à des

menaces qui ne deviennent un risque que lorsque leurs processus sont

visés. Pour autant, avoir une vision claire de l'interférence

entre les menaces et les processus critiques de l'entreprise ne va pas de soi.

Pour avancer, toute organisation doit donc mener des actions visant à

prendre conscience de son environnement et à comprendre son propre

fonctionnement. Ce n'est qu'à cette condition qu'elle aura en main les

paramètres lui permettant de maîtriser sa reprise.

En effet, la mise en place d'un PRA (Plan de Reprise

d'Activité) permet aux organisations de s'assurer qu'en cas de sinistre,

incendie ou un accident quelconque ; le système d'information de

l'entreprise peut rapidement redémarrer ses activités tout en

limitant la perte de données. Dans ce domaine, quelques

éléments de bonne pratique s'imposent, à commencer par la

réalisation de tests réguliers.

Surtout, il est désormais possible de mettre en oeuvre

un PRA quelle que soit la structure et la taille de l'entreprise. Raison pour

laquelle, nous initions la présente étude dont la

thématique porte sur « Etude et mise en oeuvre d'un plan de reprise

d'activité dans un environnement de stockage » dans le but

d'élucider les questions autour de la reprise d'activité dans un

espace de stockage.

2 | P age

0.2. Choix et intérêt du sujet 0.2.1.

Choix du sujet

Il est évident que le choix d'un sujet suppose toujours

un intérêt quelconque de la part de son auteur. Le choix de notre

sujet a été motivé par la soif que nous avions de

travailler sur un sujet convenant avec la formation que nous avons

reçue.

L'objectif de notre travail est de permettre au Centre des

Impôts de Lubumbashi d'avoir une infrastructure de stockage hautement

disponible. En cas de sinistre informatique ou un accident quelconque ;

l'entreprise peut sans inquiétude remonter ces données qui ont

été répliquées dans un site distant.

0.2.2. Intérêt du

sujet

L'intérêt qui découle de ce présent

travail est double : d'un côté pour les entreprises : ce travail

constituera un support dans la conduite et la réalisation des projets

autour de la réplication d'un environnement de stockage à un site

géographiquement éloigné ; d'autre part : il pourra de

même intéresser les informaticiens en général et

tout chercheur en particulier qui s'appuieront sur notre étude afin de

mener d'autres projets de recherche sur la réplication de données

et à grande partie de l'ensemble de plan de reprise d'activité

dans une entreprise.

0.3. Problématique

L'information est considérée comme un bien vital

pour le développement de l'activité d'une entreprise, voire pour

la croissance de l'économie d'un pays. Alors, reposer le système

d'information de l'entreprise sur un système numérique suscite de

nombreuses préoccupations.

La perte de données dans cette régie

financière peut mettre en péril l'entreprise toute entière

; Pour conserver ses données aussi longtemps que possible et

prévenir une catastrophe informatique ou toute forme d'incident, le

Centre des impôts fait recours à un système de sauvegarde

dans différents supports amovibles que dispose l'entreprise. Cela a

comme inconvénients :

? La perte de temps pour retrouver le support concerné

à la mise à jour de ses données ;

? L'encombrement des supports dans la salle ;

? Parfois, manque de précision lors de l'enregistrement

;

? Pas de discrétion pour le personnel chargé de

déplacer les supports lors d'une mise à jour d'information ;

3 | P a g e

? Un même enregistrement peut être retrouvé

plusieurs fois, donc il y a consommation d'espace disque pour la même

entrée.

Cette situation devient de plus en plus préoccupante du

fait de la montée de nombre de contribuables à gérer, du

nombre de fois qu'il faut faire des mises à jour et la sollicitation

d'un même support par plusieurs personnes simultanément.

Notre préoccupation ainsi contenue dans les grandes

lignes précédentes ; le centre des impôts du Haut Katanga

se trouve confronté à une véritable problématique

dont la quintessence peut se formuler autour de questions suivantes :

? Quel moyen d'optimisation appliquer pour satisfaire aux

exigences des managers tout en assurant une flexibilité de l'ensemble de

l'entreprise en améliorant l'agencement, la structuration et

l'exploitation de ces outils informatiques ?

? Quelle politique devrions-nous adopter pour arriver à

une mise en place effective de cette nouvelle solution ?

0.4. Hypothèses

L'hypothèse d'une oeuvre est une proposition des

réponses aux questions que l'on se pose à propos de l'objet de la

recherche formulée en termes tels que l'observation et l'analyse

puissent fournir une réponse ; elle n'est rien d'autre que le fil

conducteur pour un chercheur engagé dans une recherche.

Au regard de toutes les questions ci-haut qui constituent

l'essentiel de notre problématique, il apparaît donc claire que le

Centre des Impôts devrait songer de remettre à niveau son

infrastructure informatique en adoptant l'approche du plan de reprise

d'activité pour améliorer sa flexibilité, son

efficacité et sa performance. La réplication de données

est l'une des solutions que nous pensons au cours de cette étude,

être au coeur de cette modernisation.

Nous pensons qu'en vue de nouvelles perspectives pour la

reprise d'activité de l'environnement de stockage, la mise en oeuvre

d'un plan de reprise d'activité apporterait l'accès en continu

aux données grâce à des noeuds redondant, la suppression

des interruptions planifiées ou imprévues grâce à la

réplication de système de fichiers distribué (DFS-R) dont

sa puissance réside dans ses différentes caractéristiques

techniques que nous avons pu exploités dans la suite de notre travail

pour la réalisation de ce dernier.

4 | P a g e

DFSR permet de répliquer des dossiers de manière

efficace (y compris les dossiers désignés par un chemin

d'accès à un espace de noms DFS). Parmi les

caractéristiques techniques de DFSR nous pouvons énumérer

:

? La restauration facile du site central ; ? Consolidation de la

reprise d'activité ;

? Utilisation de l'algorithme RDC (compression

différentielle à distance) ;

? Elimination des interruptions liées au stockage.

0.5. Méthodes et techniques 0.5.1.

Méthodes utilisées

V' EBIOS (Expression des Besoins et Identification des

Objectifs de Sécurité) : EBIOS est une méthode

d'analyse des risques en sécurité de système d'information

(SSI), elle permet d'apprécier et de traiter les risques. Elle fournit

également tous les éléments nécessaires à la

communication au sein de l'organisation et vis-à-vis de ses partenaires,

ainsi qu'à la validation du traitement des risques. Elle constitue de ce

fait un outil complet de gestion des risques [1]. Cette méthode permet

d'analyser les risques en cinq étapes qui sont :

o Etude du contexte ;

o Expression des besoins de sécurité ;

o Etude de menaces ;

o Analyse des risques ;

o Etude des mesures de sécurité.

0.5.2. Techniques utilisées

V' Technique d'administration réseau : cette technique

permet à l'administrateur réseau d'assurer la gestion efficace

d'un réseau c'est-à-dire, elle permet à un administrateur

réseau de pouvoir planifier et de définir un plan de

sécurité, en fin de garantir la confidentialité,

l'intégrité et la disponibilité d'un réseau.

5 | P a g e

0.6. Délimitation du sujet 0.6.1. Dans le

temps

La délimitation temporelle a pour objectif la

circonscription des faits dans le temps, en vue de préciser avec

exactitude la période de phénomène examiné. Ce

travail a été rédigé au cours de l'année

académique 2016-2017.

0.6.2. Dans l'espace

Dans le but de rendre possible et concrète notre

étude, nous avons délimité spatialement notre travail

à la régie financière CDI/Lubumbashi, sise sur l'avenue

KAPENDA ; notre solution va s'appliquer précisément dans la

cellule de recouvrement.

0.7. Présentation sommaire du travail

À l'exception de l'introduction et de la conclusion

générale respectivement qui inaugure et achève le

présent travail, notre travail de fin d'étude s'est

articulé autour de quatre chapitres.

Chapitre un nommé « ETAT DE L'ART SUR PLAN DE

REPRISE D'ACTIVITE ». Il définit compendieusement les concepts des

bases et les notions sur le plan de reprise d'activité contenus dans ce

sujet, ainsi que quelques techniques et tactiques nécessaires à

la reprise d'activité dans un environnement de stockage.

Le chapitre deuxième, intitulé «

PRESENTATION DU CENTRE D' IMPOTS ». Quant à ce chapitre nous

présentons notre cadre d'étude, à savoir la CDI, nous

décrivons son objet social en passant par l'historique et enfin nous

présentons son infrastructure réseau. Ce chapitre nous aidera

à faire ressortir tous les aspects nécessaires à la

compréhension de notre étude ainsi que le critique aussi bien de

l'existant que de ses besoins.

Le troisième chapitre concentré sur la gestion

de risque ainsi que l'application de la méthode, les méthodes et

quelques techniques qui peuvent être mise en place dans une entreprise ;

ce chapitre est simplement intitulé « GESTION DE RISQUES ».

Enfin, le chapitre qui clôture notre travail

dénommé « DEPLOIEMENT DE LA REPLICATION DFS ». Dans ce

chapitre, nous essayerons d'implémenter notre solution. Il

présentera le choix de la plateforme, certaines captures

commentées de la configuration et le test de la solution retenue.

6 | P a g e

CHAPITRE I. ETAT DE L'ART DU PLAN DE REPRISE

D'ACTIVITE

Dans ce chapitre, nous allons présenter les

généralités sur le plan de reprise d'activité,

quelques solutions à envisager ainsi que certaines méthodes en

rapport avec notre travail, en vue d'avoir les idées apparentes sur ce

que nous allons développer.

I.1. NOTIONS GENERALES SUR LE PLAN DE REPRISE D'ACTIVITE

I.1.1. Définition des concepts de bases et connexes

? Plan de reprise d'activité PRA

L'élaboration d'un plan de reprise d'activité

informatique est une opération complexe par le nombre de situations

à envisager (sinistre de locaux, panne de matériel, erreurs,

malveillance, etc.) et par le nombre et la difficulté des tâches

à réaliser pour rétablir une situation acceptable pour

l'entreprise. Cette opération est toujours longue à mettre en

place et suppose une charge de travail importante des équipes

concernées. Les exigences de reprise des activités ou de service

sont de plus en plus fortes et conduisent à des solutions

coûteuses. Ainsi, convient-il de définir une stratégie de

reprise adapté aux enjeux et aux contraintes de l'entreprise.

Selon l'encyclopédie Wikipédia, le plan de

reprise d'activité (Disaster Recovery Plan ou DRP en anglais)

permet d'assurer, en cas de crise majeure ou importante d'un centre

informatique, la reconstruction de son infrastructure et la remise en route des

applications supportant l'activité d'une organisation. [2]

Ce système de reprise d'activité doit permettre,

en cas d'un accident donné ou d'un sinistre, de basculer sur un

système de relève capable de prendre en charge les besoins

informatiques nécessaires à la survie de l'entreprise.

? Plan de continuité d'activité

PCA

Le plan de continuité prend en charge toutes les

mesures qui permettent d'assurer la continuité des activités. Ce

qui inclut la reprise d'activité, le PRA fait donc partie

intégrante du PCA.

7 | P a g e

Les plans existants

Tableau 1 les plans existants

|

Nom français

|

Nom anglais

|

Objectif

|

|

Plan de reprise d'activité (PRA)

|

Disaster Recovery Plan (DRP)

|

Fournir les procédures

détaillées nécessaires pour

faciliter la reprise des activités à partir d'un

autre site.

|

|

Plan de continuité d'activité

(PCA)

|

Business Continuity Plan (BCP)

|

Fournir les procédures

nécessaires pour maintenir les activités

essentielles suite à une importante perturbation.

|

|

Plan de continuité des

opérations (PCO)

|

Continuity of Operations plan (COOP)

|

Fournir les procédures et les

capacités nécessaires pour

transférer et maintenir les

fonctions stratégiques et

essentielles d'une

organisation vers un autre site.

|

|

Plan de communication de crise (PCC)

|

Crisis Communications Plan

(CCP)

|

Fournir les procédures

nécessaires pour diffuser les

rapports de situation aux

employés et au public.

|

|

Plan de réponse aux incidents informatiques (PRII)

|

Cyber Incident Response Plan (CIRP)

|

Fournir les stratégies pour

détecter, répondre, et limiter les

conséquences d'une action

malveillante.

|

|

Plan d'intervention d'urgence (PIU)

|

Emergency Response Plan

(ERP)

|

Fournir les procédures

nécessaires pour réduire au

minimum les

pertes en vies humaines et protéger les biens contre des dommages, en

cas de menace physique.

|

Les entreprises ne peuvent pas toujours détourner les

catastrophes, mais avec une prévision prudente, les effets d'un sinistre

ou incident exprès ou pas ou encore d'un désastre peuvent

être atténués.

8 | P a g e

Le plan de reprise d'activité a comme rôle de

permettre aux entreprises petite ou grande soient elles, une reprise

d'activité la plus rapide possible. Il convient aux entreprises pouvant

se permettre de courtes pannes de leur système d'information.

Nous pouvons affirmer qu'un PRA minimise les temps morts et la

perte de données dans une entreprise. L'objectif premier d'un PRA est de

protéger l'organisation dans l'éventualité qu'une partie

ou la totalité de ses opérations et services informatiques soit

inutilisables. Il diminue la perturbation des opérations et assure un

certain niveau de stabilité organisationnelle et le

rétablissement de ces données sera prioritaire après le

désastre.

Avant toute chose, il est impératif d'évaluer

les risques susceptibles d'affecter l'infrastructure du réseau et les

machines qui le composent, qu'il s'agisse d'une panne d'un des

équipements, d'une panne électrique, d'une erreur humaine, d'un

disfonctionnement d'un logiciel ou d'un sinistre comme une inondation ou un

désastre informatique ou toute forme d'incendie qui peuvent survenir.

Dès lors, les mesures visant à rétablir les services le

plus rapidement possible peuvent être prises, tout en ayant fixé

un délai maximal d'interruption.

Dans un second temps, il faut évaluer la

tolérance à la panne et faire en sorte d'éviter dans la

mesure du possible des pannes potentielles d'où l'intérêt

d'avoir de la redondance, permettant de retrouver les données

concernées dans leur intégralité.

Dans un troisième lieu, le système d'information

doit pouvoir faire des sauvegardes, qu'elles soient en temps réel ou en

différé, en fonction des besoins et de l'importance des

données. Bien entendu, il est indispensable d'évaluer le taux de

perte de données maximale admissible, ce qui suppose d'évaluer le

type de données générées par l'entité et

éventuellement les classer afin de prioriser leur sauvegarde.

I.1.2. Principe de plan de reprise d'activité

Pour permettre la reprise après sinistre, des serveurs,

périphériques de stockage et périphérique

réseau identique à ceux installés sur le site principal

sont installés sur un site secondaire, appelé site de reprise.

Réplication en continu (dans le cadre de la réplication

synchrone) des informations de ce site principal vers le site de reprise est

ensuite assurée par un outil de réplication. En cas de

défaillance ou panne intervenant sur le site principal, les applications

sont redémarrées sur le site de reprise à l'aide des

toutes dernières informations disponibles.

La formalisation du plan de reprise consiste à

décrire clairement les processus à mettre en place sur le site de

repli, ainsi que les profils humains et les moyens techniques

nécessaires pour les supporter. Afin d'assurer la transition vers la

nouvelle organisation, des processus de

9 | P a g e

gestion de crise sont également définis. Une

bonne gestion de crise réduira l'impact sur les métiers, en

particulier sur les aspects de coordination et de communication. Un plan de

reprise d'activité se constitue de deux notions phares : la

prévention et la reprise.

a. Les mesures préventives

Consiste à mettre l'entreprise à l'abri de

désagréments et risques liés à une interruption du

Système d'Information. Ces mesures permettent de réduire la

probabilité d'occurrence d'un incident susceptible d'interrompre les

services fournis aux métiers par le SI. Il existe plusieurs mesures

préventives pouvant être mise en oeuvre telle que :

V' La sauvegarde en ligne

La sauvegarde en ligne consiste à stocker

systématiquement l'infrastructure ou les données sur un espace

hébergé, en dehors de l'entreprise. Il est important de ne pas

stocker ces copies de sauvegarde à côté du matériel

informatique, voire dans la même pièce car elles disparaitront en

même temps que les données à sauvegarder en cas d'incendie,

de dégât des eaux, de vol, etc.

V' Les systèmes de secours

Il s'agit de disposer d'un système informatique

équivalent à celui pour lequel on veut limiter

l'indisponibilité : ordinateur, périphérique,

système d'exploitation, programmes particuliers, ... Une des solutions

consiste à créer et maintenir un site de secours, contenant un

système en ordre de marche capable de prendre le relais du

système défaillant. Le système de secours peut être

implanté sur le site d'exploitation (on parle de IN SITE) ou sur un lieu

géographiquement différent, on parlera alors d'un secours

déporté.

Ces mesures couvrent l'ensemble des procédures et

moyens mobilisés afin de reconstituer un SI opérationnel et

stable, capable de rendre les services attendus dans un mode non

dégradé.

V' La redondance

La redondance consiste à dupliquer un

élément essentiel ou d'un système informatique au

fonctionnement normal du système informatique, en vue de pallier la

défaillance éventuelle de cet élément et d'assurer

ainsi la continuité d'une fonction informatique vitale. La

réplication est parmi les méthodes qui permettent de doubler les

données d'un site local vers un site distant.

Ajoutons en ceci, des mesures techniques : des mesures de

sécurité contre les malveillances (verrouillage des locaux

techniques, antivirus...) ou contre les incidents

10 | P a g e

physiques (prévention et détection des

incendies, des fuites d'eau dans les locaux informatiques...) ; Double

adduction réseau, onduleur, générateur

électrique... ; Systèmes de disques durs en miroir ou en RAID,

salle complète en redondance, « load balancing ». On peut

aussi ajouter la mesure préventive humaine qui va consister à la

formation du personnel qui exploite le SI afin d'éviter les erreurs de

manipulation.

Tout plan de reprise d'activité doit être

construit sur base des deux notions suivantes :

· RTO (Return Time on Objective) : la

durée maximale d'interruption admissible

· RPO (Recovery Point Objective) : la

perte de données maximale admissible.

Return Time on Objective

Le RTO définit le temps maximal acceptable durant

lequel une ressource informatique peut se trouver indisponible suite à

un incident. Ce temps d'interruption prend en compte :

· Le délai pour la détection de

l'incident,

· Le temps nécessaire pour décider de lancer

la procédure de reprise,

· Le délai de mise en oeuvre du plan de reprise

d'activité (configuration du réseau, restauration des

données, contrôle de la qualité et du niveau de

service).

Recovery Point Objective

Il détermine la quantité maximale de

données qui peut être perdue suite à un sinistre

informatique. Cette valeur constitue la différence entre la

dernière sauvegarde et l'incident. Elle est exprimée dans la

plupart des cas en minutes/heures.

En fonction de l'importance du sinistre, un plan de reprise

doit pouvoir prendre en compte de nombreux scénarios de reprise

d'activité en allant d'actions simple à des mécanismes

complexes. Concrètement, une entreprise s'expose quotidiennement

à de nombreux risques, pouvant entrainer un sinistre et justifiant

l'activation d'un plan de reprise.

b. Les mesures curatives

Ce sont toutes les méthodes qui permettent de

redémarrer l'activité après un sinistre. Elles sont

nécessaires car aucun système n'est fiable à 100%. En

fonction du sinistre et de la criticité des systèmes

touchés, la stratégie définit des mesures de reprise

différentes.

· La reprise des données ou restauration des

données, grâce à un système de sauvegarde des

données sans défaillance permise (réplication synchrone).

Si les données à reprendre sont bien identifiées, cela

peut se faire dans un laps de temps (quelques heures)

· Le redémarrage des applications

11 | P a g e

? Le redémarrage des machines

Les mesures palliatives permettent au système

d'information de continuer à fournir certains services, le cas

échéant en mode dégradé, quand tout ou partie du SI

de production normal ne fonctionne plus. Elles doivent être simples

à mettre en oeuvre, car elles sont mobilisées dans des situations

d'urgence, avec des moyens humains peut-être limités. Elles sont

généralement destinées à être

opérationnelles rapidement.

I.1.3. Contenu d'un PRA

Un plan de reprise d'activité décrit la

stratégie de redémarrage adoptée pour faire face, par

ordre de privilège, à des risques identifiés et

classés selon la gravité de leurs effets et leur

crédibilité. Il décline cette stratégie en termes

de ressources et de procédures documentées qui vont servir de

références pour répondre, rétablir, reprendre et

retrouver un niveau de fonctionnement prédéfini, lorsque celui-ci

a été interrompu à la suite d'une perturbation

importante.

Un PRA est nécessairement un plan évolutif car

les priorités de l'organisation évoluent avec les modifications

d'objectifs, d'obligations contractuelles ou réglementaires, de

relations avec des partenaires externes et d'appréciations du risque. Il

doit être revu régulièrement pour tenir compte de

l'évolution de ces paramètres.

Toute personne chargée d'une action relevant d'un PRA

doit connaître précisément son rôle et ce qu'elle

doit faire concrètement en cas de sinistre. Elle doit avoir par coeur la

finalité recherchée, afin d'inscrire son action correctement dans

la cohérence globale de l'organisation.

Notons qu'un Plan de reprise d'activité doit

impérativement contenir les points suivants, qui doivent être

élaborés successivement :

? Contexte : les objectifs et obligations de

l'organisation, dont la description se prolonge logiquement par la liste des

activités essentielles pour l'atteinte des objectifs et la tenue des

obligations, ainsi que par la liste des processus clés,

nécessaires au fonctionnement des activités essentielles.

? Les risques : outre que le contexte, les risques

retenus comme les plus critiques pour la reprise d'activité doivent

être clairement explicités au moyen de scénarios. Il est

fortement conseillé de conduire une analyse complète des risques,

de façon à disposer d'une grille d'évaluation et de

critères objectifs pour décider des priorités [3].

Néanmoins, en l'absence d'une démarche de gestion des risques,

une approche par scénarios, focalisée sur les conséquences

sans décrire les causes, peut suffire à élaborer

12 | P a g e

une première version de PRA simplifiée. La

section suivante décrira en long et en large la notion sur la gestion

des risques.

· Stratégie de reprise d'activité

: la stratégie de reprise, établie et décrite en

précisant, pour chaque activité indispensable, les niveaux de

service retenus et les durées d'interruption maximale admissibles (RTO)

pour ces différents niveaux de service, ainsi que les ressources et

procédures permettant d'atteindre les objectifs, en tenant compte des

ressources critiques qui peuvent avoir été perdues,

jusqu'à la reprise de la situation normale.

· Le rôle des différents responsables

de la reprise : la responsabilité première et ultime du

management de la reprise d'activité devrait s'établir au niveau

du comité de direction.

· Dispositif de gestion de crise : permet de

conduire la mise en oeuvre du PRA en assurant le pilotage des actions de

réponse et de gestion de l'incertitude, à travers les

procédures de détection d'incident, de qualification, d'escalade,

d'alerte, de mobilisation, d'activation de la cellule de crise, d'anticipation,

d'intervention, de déclenchement des dispositions du PRA (solution

palliative, mode secours avec fonctionnement dégradé, plan de

l'activité normale).

I.1.4. Périmètre du PRA

Il est primordial de délimiter le champ d'action du

plan et d'en prévoir un découpage adapté à son

exécution. En général, chaque site important

possède son propre plan.

Le lecteur de ce plan doit y trouver facilement les

données concernant son site, et uniquement cela, afin de ne pas

parasiter la lecture. Au sujet des autres sites, seules les informations ayant

des similitudes ou des relations importantes avec le site sinistré

seront retenues.

Le périmètre doit fournir une liste de tout

élément permettant de délimiter le champ d'action à

l'intérieur comme à l'extérieur de l'entreprise, notamment

les paramètres de réaction :

· La durée maximale attendue pour les

opérations de récupération et de redémarrage ;

· Les événements types susceptibles de

déclencher le plan de reprise ;

· Les personnes habilitées à invoquer le plan

de reprise.

Le périmètre doit déterminer en

priorité :

· Le centre de gestion de crise où transmettre

l'information ;

·

13 | P a g e

Les sites de la société (couverts ou non) ;

· Les entités métier concernées ;

· Les partenaires métier (prestataires, clients et

fournisseurs) ;

· Les sites de secours pour les bureaux, l'informatique ou

les machines ;

· Les sites d'archivage ou de stockage distants ;

· Les fournisseurs à impliquer en cas de sinistre

(pour les mesures de secours informatique) ;

· Les autorités locales (pompiers,

sécurité civile, etc.).

I.2. TYPES DE SAUVEGARDE

Les sauvegardes peuvent être

différenciées selon leur utilisation et leur mode de

réalisation [4]. En fonction des destinations, il y a lieu de distinguer

les sauvegardes de production des sauvegardes de recours. Les premières

sont destinées à faire face à un incident courant

d'exploitation tel que l'écrasement d'un fichier. Elles doivent

être accessibles rapidement et peuvent donc être stockées

sur le site d'exploitation. Les secondes sont destinées à faire

face à un sinistre majeur nécessitant le recours à des

moyens externes. Elles doivent notamment permettre de faire face à une

destruction du site d'exploitation et seront donc impérativement

acheminées sans délais sur un site distant. Les sauvegardes de

recours (ou encore de « dernier recours ») doivent être

absolument fiables et ne seront utilisables que sur autorisation

spéciale de la structure de crise. Afin de garantir leur

fiabilité et leur intégrité, elles doivent être

réalisées selon des procédures de sécurité

renforcées (procédures de sauvegardes sécurisées et

différentes des procédures de sauvegardes d'exploitation,

contrôles renforcés, sécurité renforcée des

transferts et des lieux de stockage).

Une troisième catégorie de sauvegarde peut

être considérée pour l'archivage. Dans cette

dernière, les exigences de délais de reprise sont en

général plus faibles que pour les deux autres catégories

mais le caractère de preuve doit souvent y être

préservé.

Nous pouvons envisagés ces différents modes de

réalisation des sauvegardes :

· Sauvegarde physique ;

· Sauvegarde logique. I.2.1. Sauvegarde

physique

La sauvegarde physique est simplement la sauvegarde volume par

volume de tout ou partie des données. Elle est utilisée pour la

restauration d'un disque après un incident d'exploitation (atterrissage

de tête, problème d'arrêt intempestif, ...). Il est

souhaitable que ces

14 | P a g e

sauvegardes fassent l'objet d'une durée de conservation

étudiée. Elles peuvent également être

utilisées dans le cadre d'un plan de secours si la configuration de

secours est identique et si le matériel le permet. Le recours à

la technologie de disques RAID permet également de faire face à

ce type d'incidents d'exploitation par une redondance des données sur

des disques différents et grâce à des dispositifs de

remplacement de composant sans arrêt de la production.

I.2.2. Sauvegarde logique

a. Sauvegarde logique complète

Elle est essentiellement utilisée pour reconstituer le

système d'information sur une configuration de secours plus ou moins

réduite par rapport à la configuration d'origine. Son principal

avantage est de faciliter la synchronisation des données mais en

contrepartie sa durée d'exécution est très longue. Il

convient de s'assurer de la cohérence des niveaux système,

application et données restaurées.

b. Sauvegarde incrémentale

Ce type de sauvegarde permet d'optimiser la durée de

sauvegarde et les performances ; Elle consiste à sauvegarder des

fichiers qui ont été modifiés entre deux moments

identifiés.

La sauvegarde incrémentale est rapide mais ne doit pas

être utilisée sur une longue période, car il y a des risque

d'incohérence. Il faut alors pouvoir disposer d'une sauvegarde

complète dont l'ancienneté ait encore un sens pour les

utilisateurs [5].

c. Sauvegarde différentielle

Après la réalisation d'une première

sauvegarde complète, on sauvegarde alors uniquement les

différences entre cette toute première sauvegarde et

l'état actuel des données. Cette méthode requiert moins

d'espace qu'une sauvegarde complète ; il faut cependant restaurer la

première sauvegarde puis la dernière, ce qui rend donc la

restauration plus longue.

I.2.3. Techniques de réplication

Le choix des techniques de réplication dépend

à la fois des exigences fonctionnelles (fraicheur des données

à restaurer, délais de mise à disposition,

cohérence entre les ensembles de données restaurées) ainsi

que des contraintes techniques (délais d'acheminement sur le site de

secours, volumes à restaurer, performances des outils de

réplication et de restauration).

L'objectif principal de la réplication est de faciliter

l'accès aux données en augmentant la disponibilité. Soit

parce que les données sont copiées sur différents sites

permettant de

15 | P a g e

répartir les requêtes, soit parce qu'un site peut

prendre la relève lorsque le serveur principal s'écroule.

La réplication de données peut se condenser de la

façon suivante :

? Duplication des données sur des stockages

différents

? Cohérence des différents stockages

? Tolérance aux pannes.

En informatique, la réplication est un processus de

partager d'informations pour assurer la cohérence de données

entre plusieurs sources de données redondantes, pour améliorer la

fiabilité, la tolérance aux pannes, ou la disponibilité.

On parle de réplication de données si les mêmes

données sont dupliquées sur plusieurs périphériques

[6].

Le principe de la réplication, qui met en jeu au

minimum deux serveurs, est assez simple et se déroule en trois temps

:

1. Le serveur maitre ou la base maitre reçoit un ordre de

mise à jour

2. Les modifications faites sur les données sont

détectées et stockées en vue de leur propagation.

3. Un processus de réplication prend en charge la

propagation des modifications à faire sur

une seconde base dite

esclave. Il peut bien entendu y avoir plus d'une base esclave.

I.4.1.1. Réplication symétrique

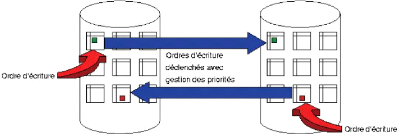

On va parler de la réplication symétrique ou

bidirectionnelle lorsque la réplication se passe dans deux sens (de

l'esclave vers le maitre et inversement).

Figure 1. Réplication symétrique

I.4.1.2. Réplication

asymétrique

Contrairement à la première, la

réplication asymétrique ou unidirectionnelle est celle dont la

réplication est possible qu'en un seul sens, c'est-à-dire du

maitre vers l'esclave ; elle est aussi appelée réplication en

lecture seule.

De plus la réplication peut être faite de

manière synchrone ou asynchrone.

16 | P a g e

I.4.1.3. Réplication Synchrone

Le mode synchrone est effectué en temps réel

puisque chaque requête est déployée sur l'ensemble des

bases de données avant la validation de la requête sur le serveur

où la requête est exécutée. Cette réplication

assure un haut degré d'intégrité des données ;

cependant, elle souffre d'une distance très limitée et

nécessite une disponibilité permanente des serveurs et de la

bande passante.

La réplication synchrone garanti que, lorsqu'une

transaction met à jour une copie primaire, toutes ses copies secondaires

sont mises à jour dans la même transaction ; elle est

implémenté par un protocole two-phase-commit (2PC).

Figure 2. Réplication symétrique de deux

DB

I.4.1.4. Réplication asynchrone

La réplication asynchrone s'affranchit quant à

elle de toute notion de distance. Les données les plus récentes

sont perdues mais on peut conserver une image constante des bases. Ce type de

réplication est plus flexible que la réplication synchrone ; il

permet en effet de définir les intervalles de synchronisation, ce qui

permet à un site de fonctionner même si un site de

réplication n'est pas joignable. Si le site distant tombe en panne,

l'absence de synchronisation n'empêche pas la consistance de la base

maitresse.

Le trafic sur le réseau est plus compact ; par contre,

la planification de réplication est dans ce cas plus complexe, puisqu'il

s'agit de gérer les conflits émanant d'un éventuel

accès en écriture sur une base esclave entre deux mises à

jour. Il est donc possible à partir de ces quatre types de

réplication d'avoir quatre modèles.

a. La réplication synchrone

symétrique

Dans le cas de la réplication synchrone

symétrique, c'est avant tout une réplication symétrique,

c'est-à-dire le maitre n'existe et l'esclave non plus ; cependant cette

réplication se

17 | P a g e

passe en temps réel, ce qui fait que ce genre de

réplication demande beaucoup en terme de ressource.

b. La réplication synchrone

asymétrique

La réplication synchrone asymétrique est celle

qui permet la duplication d'une base instantanément à partir du

maitre vers l'esclave.

c. La réplication asynchrone

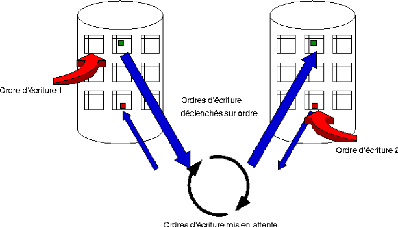

symétrique

Toute modification sur toute table de toute base est

stockée dans une file pour être rejouée

ultérieurement. De fortes incohérences des données sont

à craindre.

Figure 3. Réplication asynchrone

symétrique

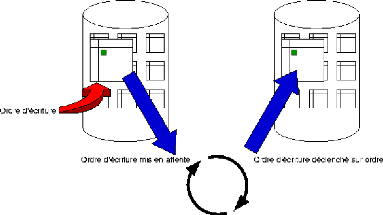

d. La réplication asynchrone

asymétrique

La réplication se fait en un sens et les mises à

jour sont stockées dans une file d'attente et ne seront propagées

que lors d'un déclenchement programmé.

18 | P a g e

Figure 4. Réplication asynchrone

asymétrique

Conclusion partielle

Dans ce premier chapitre, nous avons présenté

les notions générales sur le plan de reprise d'activité

dans une entreprise ; nous avons présenté l'élaboration

d'une PRA, son contenu, son principe et plusieurs techniques qui peuvent

être implémentés. Le chapitre prochain explicitera notre

cadre d'expérimentation à savoir la CDI.

19 | P a g e

CHAPITRE II. PRESENTATION DU CENTRE DES IMPOTS

DE

LUBUMBASHI

Dans ce chapitre, il sera question de présenter notre

cadre d'étude, à savoir le Centre des Impôts (CDI en

sigle), puis de faire une prise de connaissance du traitement de l'information

en vue de présenter le projet de reprise d'activité en son

sein.

Le Centre Des Impôts est une division de la Direction

Provinciale des Impôts (DPI) qui s'occupe de la mobilisation des recettes

fiscales et de la gestion des contribuables au niveau de la province du haut

Katanga, ceux qui constituent même ses missions principales. Dans ce

stade, nous allons représenter l'entreprise grâce à la

première étape de notre méthode EBIOS.

II.1. ETUDE DE CONTEXTE

Le but de cette étape est d'identifier globalement le

système-cible (la prise de

connaissance du domaine à étudier, le situer dans

son environnement), et de déterminer

précisément la cible de l'étude.

Dans cette partie, nous aurons comme résultat :

? Le champ de recherche de l'étude est clairement

déterminé ;

? Les obligations et les contraintes sont recensées ;

? Les sujets à traiter sont reconnus.

II.1.1. Etude de l'organisation

II.1.1.1. Présentation de

l'organisation

II.1.1.1.1. Situation géographique et

historique

Le Centre des Impôts de Lubumbashi, CDI en

sigle, est situé sur l'avenue Kapenda entre les avenues

Moero et Des Usines dans la commune de Lubumbashi. Le CDI est l'une des

nouvelles structures de gestion des impôts qui a ouvert ses portes en

Juillet 2008 pour les contribuables de taille moyenne c'est-à-dire tout

contribuable ayant un chiffre d'affaires annuel compris entre 50.000$ et

400.000$.Cette nouvelle structure dépend de la Direction Provinciale des

Impôts(DPI) dans sa configuration actuelle créée par le

décret-loi n° 017 /203 du 02 mars 2003 tel que modifié et

compté par le décret-loi n° 04 /009 du 30 décembre

2004. Ce texte a remplacé l'ordonnance n° 88.

Ce nouveau système de gestion de l'Impôt est

informatisé selon les exigences de la procédure en rapport avec

la réforme fiscale en RDC. Cette réforme consiste en une

implantation dans le chef-lieu de chaque province et / ou dans un centre urbain

en fonction du potentiel fiscal qui s'y trouve à raison d'un centre des

Impôts par localité et cela Conformément à l'article

19 du décret précité.

20 | P a g e

C'est ainsi qu'en Janvier 2005 dans la ville de Kinshasa, le

premier Centre des Impôts a été mis en place ; il s'agit du

Centre des Impôts pilote de Kinshasa. Le deuxième Centre à

voir le jour fut celui de Lubumbashi : le CDI de Lubumbashi.

II.1.1.1.2. Structure organique

La Direction Générale des Impôts est

dirigé par un Directeur Général assisté par deux

Directeurs Généraux des Adjoints, nommés et, le cas

échéant, relevés de leurs fonctions par le

Président de la République sur proposition du Ministre ayant les

finances dans ses attributions. Elle comprend une Administration Centrale, une

Direction Opérationnelle, une Direction Urbaine, des Directions

Provinciales et des Services Extérieurs rattachés à ces

deux dernières.

La Direction Opérationnelle est la Direction des

Grandes Entreprises, DGE en sigle. Elle est chargée de la gestion de

l'ensemble des opérations fiscales des entreprises, personnes physiques

ou morales, dont le chiffre d'affaires annuel est supérieur à

l'équivalent en FC de 400.000 Ff.

Elles disposent des Services Extérieurs, à

savoir les Centres des Impôts (CDI) et les Centre d'Impôts

Synthétiques (CIS).

Les CDI sont chargés de gérer les contribuables

dont le chiffre d'affaires annuel est situé entre l'équivalent en

FC de 50.001Ff et 400.000Ff et les CIS, ceux dont les chiffre d'affaires annuel

est situé entre l'équivalent en FC de 10.001 Ff et 50.000Ff.

II.1.1.2. Etude de l'organisation cible

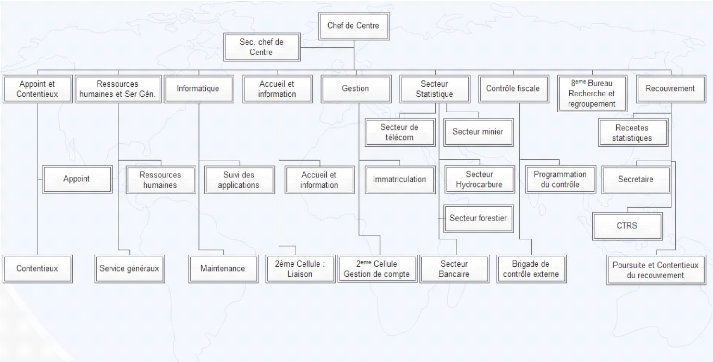

Le Centre des Impôts de Lubumbashi (CDI/L) regorge en son

sein 9 services dont :

a. Division de Ressources humaines

Chargée de :

· La gestion du personnel affecté à la CDI

· La formation en cours de carrières des agents

b. Bureau recherche et recoupement

S'occupe de l'identification et raisonnement du contribuable

évoluant dans le secteur informel, et est chargé aussi de la

collecte de données auprès des services tiers pour permettre

d'asseoir convenablement l'impôt.

Le bureau recherche s'occupe également de :

· L'identification du contribuable

· Suivre leur obligation déclarative

· Analyser leur déclaration

c. Bureau Gestion

Dans ce bureau, on y trouve 2 cellules.

· La cellule d'immatriculation et tenu de dossier

· 21 | P a g e

La cellule liaison

d. Bureau accueil et information

Ce bureau est constitué de deux cellules :

· Cellule accueil : s'occupe de recueillir les

informations des contribuables et les orientés , réceptionner

aussi les correspondances provenant de l'extérieur les enregistrer et

les tra nsmettre à la cellule liaison.

· Cellule liaison : s'occupe de faire parvenir toutes

les correspondances à destination

e. Bureau Appoint et contentieux

f. Bureau recouvrement

Il a pour attribution la définition de

stratégie ainsi que des objectifs quantitatifs et qualita tifs en

matière de recouvrement.

g. Bureau secteur stratégique Les

secteurs stratégiques sont :

· Secteur minier ;

· Secteur bancaire ;

· Secteur de télécommunication ;

· Secteur des hydrocarbones ;

· Secteur forestier

h. Bureau secrétariat

Il sert à faire le trait d'union entre le chef de

centre et les différents bureaux, il dépouille les

correspondances reçues, le traite et les garde.

Inspection : qui contrôle les fonctionnaires et proposer

les sanctions.

II.1.1.3. Organigramme

Source : Ir. Mike TSHITUNDU Janv. 2017

22 | P a g e

23 | P a g e

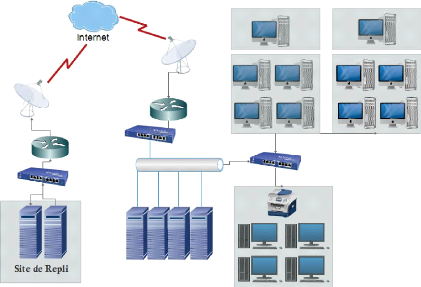

II.1.1.4. Architecture physique du cdi/Lubumbashi

Salle serveurs

Source : Ir. Mike TSHITUNDU Janv. 2017

Description de l'architecture

Toutes les machines sont connectées au serveur par le

biais des câbles UTP, ces derniers sont placés dans des

goulottes.

Voici la liste des matériels utilisés pour la mise

au point du réseau :

· Les goulottes

· Les câbles UTP

· Les switchs manageables

· Le routeur

· L'antenne VSat

· Les ordinateurs de marque HP

· Les imprimantes industrielles

· Quatre serveurs

La topologie qu'on a utilisée dans le réseau est

celle en étoile, les Switchs qui sont utilisés sont manageables

c'est-à-dire que ces derniers ont la possibilité d'être

configurés à

24 | P a g e

partir d'une machine et plus ils sont montés en

cascade, toutes les salles sont bien climatisées pour la bonne

protection des machines.

Le fournisseur d'accès internet est MICROCOM. Dans

chaque département ou bureau, il y a une imprimante

départementale qui est installée pour servir chaque bureau pour

l'impression de différents documents pour chaque bureau. La

particularité de cette imprimante c'est qu'on lui attribue une adresse

IP et on la configure aussi. Cette imprimante présente une performance

d'imprimer au moins 12000 à 14000 pages par cartouche.

Il y a aussi des prises murales qui ont de connecteurs RJ 45

femelles dans lesquelles on peut enficher le câble.

Dans la salle des serveurs nous avons quatre serveurs qui

sont :

· Le serveur de données ;

· Le serveur d'antivirus ;

· Le serveur d'impression;

· Le serveur de téléphonie.

Toujours dans la salle de serveurs, nous avons le rack

à l'intérieur duquel il y a un routeur ainsi que les

différents câbles de connexion qui y sont branchés.

Dans l'entreprise pour la protection ainsi que la

sécurité des données et des ordinateurs, il a

été mis au point deux systèmes :

· Le système électrique : il y a

présence d'onduleurs pour qu'en cas de la coupure brusque du courant

avant que la sauvegarde de données ne soit faite, les machines ne

puissent pas s'éteindre, il y a aussi le paratonnerre pour éviter

que les charges de la nature de se décharger sur une machine. Il y a

également quelques extincteurs

· Le système logiciel : il y a des programmes

d'antivirus qui sont mis à jour.

Hormis l'architecture donnée, le service de

contribution dispose des supports amovibles qui lui permettent d'effectuer le

backup de données.

II.1.1.5. Contraintes

a. Contrainte structurelle : les responsables de l'entreprise

loin soient-ils doivent être tenus au courant de l'amélioration de

leur système.

b. Contrainte relative au personnel : le personnel utilisant

l'outil informatique dans la régie de finance CDI/Lubumbashi est un

utilisateur non spécialiste ; les clients sont reçu dans le

centre de traitement du recouvrement et de saisie.

c. Contrainte d'ordre environnementale : notre cible qui est

le centre de recouvrement de centre des impôts/Lubumbashi se trouve

à un immeuble à deux

25 | P a g e

niveaux en plein centre-ville et à un endroit où la

circulation de personnes est intense ; nous retrouvons aussi d'autres services

dans ce même immeuble.

II.1.2. Etude du système cible

II.1.2.1. Le chef du bureau de recouvrement

Il a pour fonction du receveur des imports. Ses attributions sont

:

· Mobilisation des recettes fiscales ;

· Conception de la politique de recouvrement et

supervision des actions des poursuites en recouvrement forcé ;

· Rédaction des AMR (Avis de Mise en

Recouvrement) ;

· Participation aux réunions internes de

recouvrement avec les trois cellules à savoir :

o Cellule CTRS

o Cellule Poursuites et Contentieux de Recouvrement

o Cellule recettes et statistiques

II.1.2.2. Le secrétariat du receveur

Il a pour attributions :

· Traitement et saisie des correspondances entrantes et

sortantes ;

· Elaboration des rapports mensuels et annuels du

recouvrement ;

· Traitement des données informatiques du

recouvrement en rapport avec les besoins du Receveur ;

· Organisation et élaboration de compte-rendu des

réunions du receveur ;

· Validation et émission des MEP (Mise en Demeure

de Payer).

II.1.2.3. Cellule Recettes Et Statistiques

Elle a pour attributions :

· Apurement et encaissement des paiements de

contribuables à l'aide des relevés bancaires ;

· Evaluation et édition des tableaux de

nivellement des recettes journalières, mensuelles ou annuelles ;

· Elaboration des différents types des

statistiques ;

· Edition des quittances.

II.1.2.4. La cellule CTRS (Centre de Traitement du

Recouvrement et de Saisie)

Les attributions de cette Cellule sont les suivantes :

· La saisie informatique des déclarations ;

26 | P a g e

? Edition des récépissés ;

? Proposition des tableaux de Mise en Demeures de Payer (MEP)

;

? Edition des tableaux de souscriptions journalières,

mensuelles et annuelles.

II.1.2.5. La cellule poursuite et contentieux du

recouvrement

Elle comporte un chef de la cellule et quelques

préposés à la cellule, en plus cette cellule est

constituée des huissiers fiscaux.

Elle a comme attribution :

? Déclencher et pratiquer la procédure des

poursuites (recouvrement forcé) à l'aide des outils suivants :

o Contrainte décernée par le receveur

o Commandement élaboré par l'huissier

o Main levée en vue de libérer les biens ou les

actifs saisis par le recev eur ou huissier

o L'ATD (Avis à Tiers Détenteur) pour saisir

des biens, les actifs ou le s finances du contribuable poursuivi, à

travers son tiers détenteur (la s aisie, la vente publique).

II.1.2.6. LA RECEPTION

Elle a pour rôle de vendre les déclarations aux

contribuables et de leur fournir des renseignements.

II.1.3. Détermination de la cible de

l'étude

L'objectif ici est de déterminer les entités sur

lesquelles nous nous appuierons pour réaliser des mesures

sécuritaires. Il est question de faire l'inventaire des entités

et les décrire, de déterminer pour chaque fonction et information

essentielles, les entités qui concourent à leur

réalisation.

1.3.1. Caractérisation des moyens de la cible de

l'étude

En ce stade, nous allons détailler tous les moyens

utilisés par le système cible. Nous trouvons plusieurs types de

moyens utilisés (type matériel, logiciel, réseau, site et

type personnel).

a. Type matériel

M1 : Ordinateur du chef de bureau de recouvrement

M2 : Ordinateur du secrétariat

M3 : Ordinateur de la cellule recettes et statistiques

M4 : Ordinateur de la CTRS (Centre de Traitement du Recouvrement

et de Saisie)

27 | P a g e

M5 : Serveur de données

M6 : Serveur d'impression

M7 : Le serveur d'antivirus

M8 : Le serveur de téléphonie

b. Type Logiciel

L1 : Logiciel de gestion

L2 : Outil Microsoft Office

L3 : Navigateur web

c. Type Réseaux

R1 : Réseau local

R2 : Réseau Internet

d. Type personnel

P1 : Chef de bureau de recouvrement

P2 : Secrétaire du receveur

P3 : Personnel de recette et statistique

P4 : Personnel de la CTRS

e. Création de tableau

Fonctions/Entités et Informations/ Entités du système

cible

Ce tableau va nous permettre de faire une liaison entre les

fonctions, les entités qui contribuent à leur réalisation,

les informations ainsi que les entités qui concourent au traitement des

informations. Les informations (I) et les fonctions par (F) sont en ligne

tandis que les entités sont en colonne

28 | P a g e

Tableau 2. Relation Fonction/Entités et

Informations/Entité

|

|

|

|

|

|

|

|

|

|

|

|

|

ENTITES

|

|

|

|

|

|

|

|

|

|

|

|

|

MATERIELS

|

|

|

|

LOGICIELS

|

|

|

RESEAU

|

|

PERSONNELS

|

|

|

|

M1

|

M2

|

M3

|

M4

|

M5

|

M6

|

L1

|

L2

|

L3

|

R1

|

R2

|

P1

|

P2

|

P3

|

P4

|

|

F1:Rédaction Avis de mise en recouvrement

|

+

|

|

|

|

+

|

|

+

|

+

|

|

+

|

|

+

|

+

|

|

|

|

F2:Traitement et saisie des correspondances

|

|

+

|

|

|

+

|

|

+

|

|

|

+

|

|

|

+

|

|

|

|

F3:Elaboration des rapports du recouvrement

|

|

+

|

|

|

+

|

|

+

|

|

|

+

|

|

|

+

|

|

|

|

F4:Traitement des données informatiques du

recouvrement

|

|

+

|

|

|

+

|

|

+

|

+

|

|

+

|

|

|

+

|

|

|

|

F5:Elaboration des comptes rendus

|

|

+

|

|

|

+

|

|

+

|

+

|

|

+

|

|

+

|

+

|

|

|

|

F6:Elaboration et édition des tableaux de nivellement

des recettes

|

|

|

+

|

|

+

|

|

|

+

|

|

|

|

|

|

+

|

|

|

F7:Validation et émission des MEP

|

|

+

|

|

|

+

|

|

|

+

|

|

+

|

|

|

+

|

|

|

|

F8:Edition des quittances

|

|

|

+

|

|

+

|

|

+

|

|

|

+

|

|

|

|

+

|

|

|

F9:Saisie des déclarations

|

|

|

|

+

|

+

|

|

+

|

|

|

|

|

|

|

|

+

|

|

F10:Edition des récepissés

|

|

|

|

+

|

+

|

+

|

+

|

|

|

+

|

|

|

|

|

+

|

|

F11:Edition des tableaux de souscription

|

|

|

|

+

|

+

|

|

+

|

|

|

|

|

|

|

|

+

|

|

I1:AMR

|

+

|

|

|

|

+

|

+

|

+

|

+

|

|

+

|

+

|

|

|

|

|

|

I2:Correspondances

|

|

+

|

|

|

+

|

+

|

+

|

|

|

|

|

|

|

|

|

|

I3:Rapport de recouvrement

|

|

+

|

|

|

+

|

+

|

+

|

|

|

+

|

|

+

|

+

|

|

|

|

I4:Comptes rendus

|

|

+

|

|

|

+

|

+

|

+

|

|

|

+

|

|

+

|

+

|

|

|

|

I5:Tableau de nivellement des recettes

|

|

|

+

|

|

+

|

|

+

|

|

|

+

|

|

+

|

+

|

|

|

|

I6:MEP

|

|

+

|

|

|

+

|

+

|

+

|

|

+

|

|

+

|

+

|

|

|

|

|

I7:Déclarations

|

|

|

+

|

|

+

|

+

|

+

|

|

|

+

|

|

+

|

|

|

|

29 | P a g e

II.1.4. Diagnostic de l'existant

Le diagnostic du système informatique de la

régie financière du haut Katanga nous amènera à

relever les points forts ainsi que les points à améliorer, tout

en établissant une série de critiques. Ce diagnostic ainsi fait,

nous a amené à rechercher des solutions futures adéquates

aux difficultés citées ci-haut. Ces aspects méritent

d'être examinés, parce que le besoin de l'amélioration est

toujours perçu par les personnels de ladite société.

II.1.4.1. Point fort

Le réseau informatique du Centre des impôts (CDI

en sigle) est configuré actuellement pour le partage des données

et ressources. Ces derniers permettent aussi le partage des

périphériques très couteux tels que les imprimantes, les

scanneurs, ... les échanges et transfert des fichiers entre plusieurs

stations sont possibles mais avec quelques restriction dues aux comptes

utilisateur.

Les informations sensibles telles que quittance, AMR, Edition

des récépissés, fiche de prise en charge, les archives et

certains programmes de fonction commune sont stockés sur un serveur de

stockage et sont simultanément à la portée de tous les

ayant droit de l'entreprise. Cela facilite les sauvegardes manuelles et

automatiques et un gain de temps non considérable.

II.1.4.2. Point à améliorer

Ayant le souci de prévenir l'incident qui pourrait

survenir dans le système informatique, le centre des impôts

dispose d'un lot de disques durs externes qui le sert de système de

Backup ; Cependant, cela a surmonté plusieurs problèmes entre

autre la non-discrétion entre agent, la mobilité de ces

périphériques pour ne citer que cela.

II.1.4.3. Suggestion

Nous suggérons à l'entreprise de mettre en

oeuvre un système de réplication qui lui servira de remonter ses

données d'une manière automatique dans un site de repli, afin de

prévenir cette régie d'une catastrophe quel que soit son origine.

Cette solution ne concernera exclusivement que les données

délicates du CDI/Lubumbashi.

30 | P a g e

II.1.5. Architecture proposée

Serveurs Principal

LAN

Conclusion partielle

Ce chapitre qui est le deuxième dans cette oeuvre, nous

a permis de faire une étude préalable de notre champ

d'étude qui est le Centre des Impôts par où serait

déployé notre système de réplication de

données. Cette étude a été menée grâce

à la première partie de notre méthode qui est EBIOS.

Le prochain chapitre aura pour but, dans la première

section une théorie sur les risques informatiques et la seconde section

explicitera à l'aide toujours de la méthode les processus qui

nous conduiront à trouver des mesures sécuritaires qui peuvent

être mise en place.

31 | P a g e

CHAPITRE III. GESTION DE RISQUES

L'analyse et gestion de risque sur les activités, aussi

appelée « bilan de l'impact sur l'activité » consiste

à étudier comment les sinistres, lorsqu'ils se produisent,

affectent le déroulement des activités de l'entreprise. Notre

étude se portera sur les activités dites critiques,

c'est-à-dire les plus vitales pour l'entreprise et dont la perte est la

plus grave pour elle.

En ce qui concerne l'étude des risques qui est l'objet

de notre troisième chapitre, notre choix est porté sur la

méthode EBIOS.

Cette méthodologie fournit de même tous les

éléments nécessaires à la communication au sein de

l'organisme, ainsi qu'à la validation du traitement des risques. Elle

satisfait les exigences de l'ISO 27001 qui étudie la réalisation

de l'ensemble de la phase de planification de la sécurité de

l'information.

Elle s'accomplit grâce aux cinq étapes qui sont :

l'étude de contexte, l'expression des besoins de la

sécurité, l'étude des menaces, l'étude des risques,

ainsi que Etude des mesures de sécurité.

III.1. THEORIES SUR RISQUES

La gestion des risques est un processus mis en oeuvre par le

conseil d'administration, la direction générale, le management et

l'ensemble des collaborateurs de l'organisation. Elle est prise en compte dans

l'élaboration de la stratégie ainsi que dans toutes les

activités de l'organisation. Cette gestion est conçue pour

identifier les événements potentiels susceptibles d'affecter

l'organisation et pour gérer les risques dans les limites de son

appétence pour le risque. Il vise à fournir une assurance

raisonnable quant à l'atteinte des objectifs de l'organisation. [7]

La notion de risque peut être employée comme

synonyme de danger (ou péril). Le risque, toutefois, est lié

à la vulnérabilité, tandis que le danger est

associé à la possibilité de tout préjudice ou

dommage. Il est donc possible de faire la différence entre risque (la

possibilité de dommage) et danger (la probabilité d'accident).

Autrement dit, le danger est une cause du risque.

La gestion de risque a pour objectif de limiter les effets de

l'incertitude sur l'atteinte des objectifs de l'organisation. C'est un travail

d'anticipation qui consiste à identifier les risques potentiels,

à en évaluer les effets possibles et la probabilité

d'occurrence, de manière à pouvoir définir l'ordre de

priorité des actions à conduire pour limiter l'impact et la

vraisemblance des risques identifiés comme majeurs.

32 | P a g e

Quant à la menace, elle est un autre concept lié

au risque. Une menace est une cause potentielle d'incident, qui peut

résulter en un dommage au système ou à l'organisation. Une

chose est considérée comme une menace lorsqu'il existe au moins

un incident spécifique pendant lequel la menace eu lieu.

III.1.1. Les étapes de risques

Selon le guide Réaliser un plan de

continuité d'activité, la gestion du risque comprend quatre

étapes : identification des risques de toutes natures, analyser les

risques en les regroupant par scénario significatif, évaluer ces

risques en fonction du contexte et des enjeux de l'organisation, ainsi que le

traitement des risques pour en limiter la probabilité d'occurrence et

les impacts [3].

III.1.1.1. Identification de risque

Dans cette étape d'identification des risques, et pour un

niveau d'organisation donné, l'approche par les objectifs qui peuvent

être affectés permet d'aider à répertorier les

risques. D'une manière générale sur le risque, il est

important d'étudier les sources des menaces, en les catégorisant

selon les trois sources : nature, humaine ainsi que technique. ? Source

naturelle : la source naturelle telle que climatique (intempéries,

foudre, tornade, sécheresse, tempête, etc.), les accidents

géologiques (tremblement de terre, volcans) hydrauliques (inondations,

torrents de boue, avalanches) ou autres sources.

? Source technique : cette source concerne la menace provenant

d'un mauvais fonctionnement d'un matériel ou d'une partie d'un

matériel. On classe dans cette catégorie les pannes de machines,

l'usure de pièces ou matériaux provoquant des ruptures, des

écroulements, etc., mais aussi les bogues (erreurs) logiciel qui peuvent

bloquer des équipements.

? Source humaine : une menace est provoquée par source

humaine lorsque l'origine de la menace est une volonté ou humaine. Dans

cette origine nous pouvons citer l'erreur pure ou simple, mais aussi la

grève, le sabotage, le terrorisme. Parfois certaines situations sont

exclues de l'étude ou traitées séparément, pour des

raisons de confidentialité.

Tableau 3. Les sources de risques

|

Source naturelle

|

Source Technique

|

Source humaine

|

|

Tremblement de terre

|

Panne électrique

|

Grève

|

|

Tempête

|

Panne de disque dur

|

Hacking

|

|

Inondation

|

Panne de contrôleur réseau

|

Maladie

|

|

Foudre

|

Panne de climatisation

|

Erreur de manipulation

|

33 | P a g e

Un risque peut être caractérisé par trois

composantes : la menace ou le scénario matérialisant la source de

risque, la vulnérabilité que la menace peut exploiter pour avoir

des impacts, elle représente les facteurs intrinsèques ou

faiblesses d'un système qui le rendent sensible ou fragile devant un ou

plusieurs types de menace, et les impacts qui sont classés selon le

niveau de gravité.

Risque = menace * vulnérabilité * impact

Risque = probabilité (menace *

vulnérabilité) * impact

III.1.1.2. Traitement des risques

identifiés

Le traitement du risque peut inclure les actions de types

suivants :

? Accepter le risque : ceci consiste à ne rien faire

face au risque. Deux circonstances sont susceptibles d'amener à cette

décision : soit le risque est considéré comme

négligeable, soit toutes les autres options sont estimées comme

trop onéreuses. Vu de l'extérieur, accepter le risque peut

paraître curieux et passer pour une démission face aux

difficultés. Formalisée comme une décision de management,

cette option prend toute sa force : il ne s'agit pas d'insouciance, mais d'un

choix réfléchi, qui doit être expliqué et

documenté. Il faudra couramment vérifier que les motifs qui le

fondent sont encore admissibles.

? Refus du risque en décidant de ne pas démarrer

ou poursuivre l'activité porteuse du risque ;

? Elimination de la source de risque, en sortant des

conditions de sa réalisation : on effectue alors un changement important

qui fait que le risque ne s'applique plus, prenons l'exemple en relocalisant

des bureaux pour les éloigner d'une zone inondable ;

? Réduction de risque en jouant sur ses deux

paramètres de cout/impact et de probabilité d'occurrence, par des

actions de prévention, de protection et de détection (mesures de

protection physique ou logique, sensibilisation et mesures comportementales,

détection rapide de signaux précurseurs, contrôle interne,

actions de dissuasion face à des menaces humaines, intervention

préventive...) ;

? Transfert du risque avec une ou plusieurs autres parties

(incluant des contrats d'assurance du risque) ;

III.1.2. Détermination des activités

critiques

On appelle les activités critiques, celles dont la

disparition endommage le plus l'entreprise, car elles en constituent le

soubassement. Ces activités critiques feront l'objet d'une

34 | P a g e

attention particulière en cas de sinistre. Elles

bénéficieront de moyens plus résilients et seront

privilégiées dans les actions de reprise et de

redémarrage. Cette étude des activités de l'entreprise est

un exercice difficile. Toute la difficulté consiste à obtenir une

vision partagée de ce que sont ces activités jugées

critiques.

III.1.3. Conséquence sur les actifs

On entend au mot « actif », tout ce qui entre en jeu

pour le bon fonctionnement de l'entreprise. Une classification des actifs

pouvant se relever utile, distinguons donc :

· Les ressources humaines - personnel, compétence

particulières, savoir-faire humains, titulaires de droits d'accès

spéciaux aux logiciels, etc. ;

· Les ressources intangibles - fichiers, bases de

données (informations ou non), informations confidentielles ou

secrètes, procédures, et également l'image de la

société sur son marché, sa bonne réputation, etc.

;

· Les biens tangibles - locaux, machines, logistique,

serveurs et postes de travail, téléphonie, réseau, etc.

Cette partie a une importance capitale dans notre travail,

car elle permet de ne rien négliger. Notre attention sera