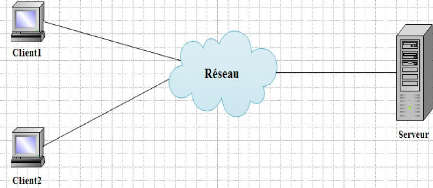

II.3. Choix du type d'architecture

L'objectif premier d'un système d'information quel

qu'il soit étant de permettre à plusieurs utilisateurs

d'accéder aux mêmes informations et ce en même temps, il

faudrait regrouper les informations utilisées par l'entreprise. Pour ce

faire, l'utilisation d'une architecture client/serveur est indiquée.

Un environnement client-serveur

désigne un mode de communication à travers un

réseau entre plusieurs programmes ou logiciels : l'un, qualifié

de client qui envoie des requêtes et l'autre qualifié de serveur,

qui attend les requêtes des clients, les traite et émet des

réponses. Soit la figure représentant une architecture

client-serveur :

Figure 7 : Représentation d'une architecture

client-serveur constituée de deux clients

Dans notre cas, nous avons eu recours à une architecture

3-tiers. Dans cette architecture, nous distinguons trois niveaux que sont :

? Le client qui est l'ordinateur demandeur de ressources

équipé d'une interface utilisateur, généralement un

navigateur web chargé de la présentation.

? Un serveur d'application qui fournit la ressource, et traite

les différentes requêtes des clients.

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 30

Présenté par NGONO NGONO Arlène

Murielle

METHODOLOGIE

? Un serveur de données, qui est dans notre cas un

annuaire, qui fournit au serveur d'application les données requises pour

répondre aux clients.

II.4. Modélisation de la solution

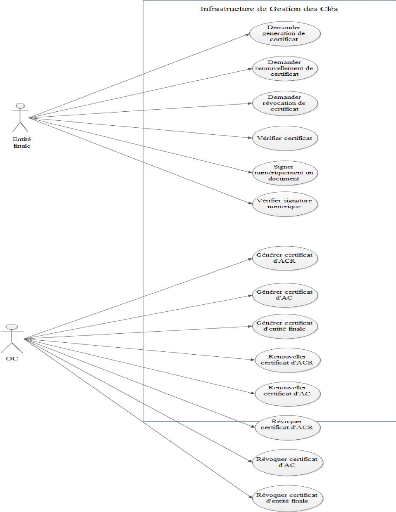

II.4.1. Diagramme de cas d'utilisation

Le principal rôle d'un diagramme de cas d'utilisation

est d'exprimer de manière simple des besoins. Il permet de recueillir,

analyser et organiser les besoins et également de recenser les grandes

fonctionnalités d'un système. Il s'agit de la première

étape d'analyse d'un système.

Soit le diagramme de cas d'utilisation de notre solution :

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 31

Présenté par NGONO NGONO Arlène

Murielle

METHODOLOGIE

Figure 8 : Diagramme de cas d'utilisation

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 32

Présenté par NGONO NGONO Arlène

Murielle

METHODOLOGIE

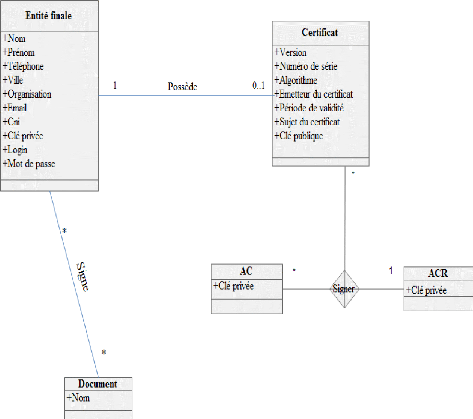

II.4.2. Diagramme de classes

Le diagramme de classes permet de montrer la structure interne

du système. Il permet de fournir une représentation abstraite des

objets du système qui vont interagir ensemble pour réaliser les

cas d'utilisation.

Soit le diagramme de classe de notre solution :

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 33

Présenté par NGONO NGONO Arlène

Murielle

Figure 9 : Diagramme de classe

METHODOLOGIE

|