I.1.3. Etat de l'art des infrastructures de gestion de

clés

I.1.3.1. Concepts de base des infrastructures de

gestion de clés I.1.3.1.1. Notion de cryptographie

La cryptographie peut être définie comme

étant la science du chiffrement, le chiffrement étant la

transformation d'un texte à l'aide d'un code secret en un texte

inintelligible pour toute personne ne possédant pas le code. Elle

utilise des fonctions mathématiques pour chiffrer et déchiffrer

des données et permet de ce fait de stocker des informations sensibles

et de les transmettre à travers des réseaux non sûrs tels

qu'Internet de telle sorte qu'elles ne puissent être lues par une tierce

personne, mais par leur destinataire.

La cryptographie distingue deux grandes familles de techniques

à savoir la cryptographie à clé secrète et la

cryptographie à clé publique.

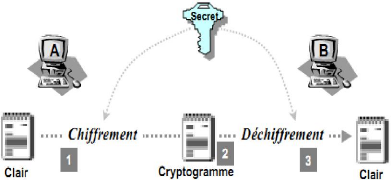

a. Cryptographie à clé

secrète

La cryptographie à clé secrète encore

appelée cryptographie symétrique repose sur le chiffrement des

données à l'aide d'un algorithme connu et d'une clé qui

est un nombre aléatoire généré par

l'émetteur, laquelle clé constituant le secret partagé par

les deux parties

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 5

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

de l'échange. Les opérations de chiffrement et

de déchiffrement s'appuient sur la même clé. Cette

clé est appelée clé secrète de chiffrement.

Soit la figure récapitulant le principe de cryptographie

symétrique :

Figure 1 : Principe de fonctionnement de la

cryptographie symétrique

La cryptographie symétrique est la technique la plus

répandue, la plus ancienne et la plus simple à mettre en oeuvre

mais elle présente toutefois deux inconvénients majeurs qui

rendent la gestion difficile dans de grands réseaux :

? Les difficultés liées à la

transmission du secret

Lorsque deux parties ne se connaissant pas décident

d'échanger des données chiffrées, elles doivent au

préalable s'échanger une clé secrète via un canal

sécurisé. Ceci

impose souvent dans la majorité des cas une rencontre

physique des deux parties.

? La multiplication du nombre de clés avec le

nombre de correspondants

Pour assurer la confidentialité des échanges deux

à deux parmi N correspondants, il faut N (N-1)/2

clés. Ainsi, lorsque le nombre de correspondants augmente, le

nombre de clés devient difficile à gérer.

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 6

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

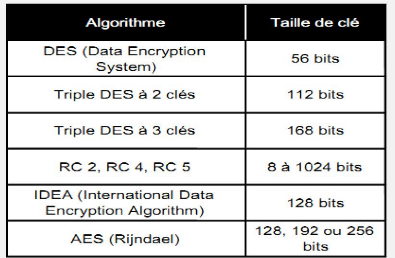

Plusieurs standards de chiffrement symétrique existent,

les plus répandus étant répertoriés dans le tableau

ci-dessous :

Tableau 1 : Standards de chiffrement

symétrique

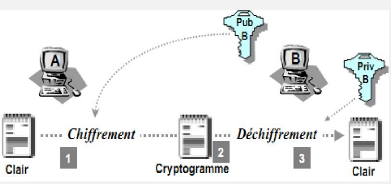

b. Cryptographie à clé publique

Les inconvénients posés par la cryptographie

symétrique ont conduit à la cryptographie à clé

publique encore appelée cryptographie asymétrique. Elle repose

sur un schéma asymétrique qui utilise une paire de clés

appelée bi-clé. L'opération de

chiffrement est effectuée à l'aide d'un algorithme connu et de

l'une des clés de la bi-clé, le déchiffrement étant

effectué à l'aide du même algorithme et de l'autre

clé de la bi-clé. Les deux clés constituant la

bi-clé sont générées simultanément et sont

intrinsèquement liées par des algorithmes mathématiques de

telle sorte que tout message chiffré avec l'une des clés ne peut

être déchiffré que par l'autre clé.

L'une des clés de la bi-clé choisie

arbitrairement est dite publique, peut être distribuée à

tout le monde et est publiée dans un annuaire tandis que l'autre

clé dite privée constitue le secret de l'utilisateur ayant

généré la bi-clé. Ainsi, un nouvel utilisateur aura

uniquement besoin de son couple de clés et de publier sa clé

publique dans l'annuaire pour pouvoir

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 7

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

communiquer avec l'ensemble des autres entités. La

sécurité des techniques cryptographiques asymétriques

repose sur l'impossibilité de retrouver la clé privée qui

est secrète connaissant la clé publique.

Soit la figure récapitulant le principe de cryptographie

asymétrique :

Figure 2 : Principe de fonctionnement de la

cryptographie asymétrique

En cryptographie à clé publique, on distingue

plusieurs types de bi-clés en fonction de l'usage que l'on souhaite en

faire. Nous avons ainsi :

? Les bi-clés de chiffrement

Elles sont utilisées pour assurer les services de

confidentialité entre l'émetteur et le destinataire d'un message

en constituant une enveloppe électronique permettant l'échange de

clés symétriques de chiffrement et facilitant ainsi l'utilisation

du chiffrement symétrique.

? Les bi-clés de signature

Elles sont utilisées pour assurer les services

d'intégrité et de non-répudiation et permettent ainsi de

créer des signatures électroniques.

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 8

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

? Les bi-clés d'authentification

Elles sont utilisées pour assurer les services

d'authentification pour l'accès à des données ou à

des transactions.

La cryptographie asymétrique présente de

multiples avantages. En effet, le nombre de bi-clés par utilisateur est

réduit ce qui simplifie la gestion des clés. Par ailleurs, elle

permet à des gens qui n'ont pas d'accord de sécurité

préalable d'échanger des messages de manière sûre.

La nécessité pour l'expéditeur et le destinataire de

partager des clés secrètes via un canal sécurisé

est éliminée. Toutes les communications impliquent uniquement des

clés publiques et aucune clé privée n'est jamais transmise

ou partagée.

Des exemples d'algorithmes à clé publique sont :

- El Gamal du nom de son inventeur

Taher El Gamal

- RSA algorithme à clé

publique le plus utilisé. Il repose sur la complexité de

factorisation des nombres entiers à plusieurs centaines

de chiffres. La taille des clés

peut varier de 512 à 2048 bits en fonction du

degré de sécurité que l'on veut atteindre. -

Diffie-Hellman du nom de ses inventeurs

- DSA inventé par David

Kravitz

|