Formation: M2 MIAGE SIID

L'interception SSL/TLS

Le fonctionnement,

Entre enjeux et risques,

Les bonnes pratiques.

Edouard Petitjean

25 août 2017

Préambule

La sécurisation des échanges numériques,

un domaine difficile à appréhender. Autrefois

réservés aux forces militaires, les moyens permettant de chiffrer

des données se sont répandus aux organisations privées et

étatiques. Suite à la démocratisation du SSL/TLS qui

permet de sécuriser des échanges liés au web, aux mails et

d'autres moyens de communication, le mode d'utilisation d'Internet a

radicalement changé. Le lieu où la confiance ne pouvait

régner, voir qualifié de « sans foi ni loi »

1, est devenu depuis lors le réseau des communications

privées, des achats, de la gestion administrative, etc...

Après que les banques et les sites de e-commerces

utilisaient le SSL/TLS pour sécuriser les échanges avec leurs

clients, ce sont les plates-formes de communications (webmails, réseaux

sociaux, etc...) qui ont adopté cette technologie. Avec cette

dernière pratique, ce fut les principes du respect de la vie

privée et du secret des correspondances qui faisaient office de

justification pour sécuriser les échanges. Mais c'est avec les

révélations d'Edward Snowden sur PRISM2 que

l'échange des données sécurisé entre un client et

un serveur et de façon qu'aucun intermédiaire ne puisse

comprendre la communication

est devenu l'argument commercial majeur pour la plupart des

acteurs du web. Par conséquent, nous pouvons voir de plus en plus de ces

communications sécurisées, souvent via SSL/TLS,

apparaître.

Il est tout à fait normal de nos jours, que les

utilisateurs d'un système informatique d'une entreprise accèdent

à ces sites sécurisés, que ça soit dans le cadre

professionnel ou personnel. Or, ces échanges sécurisés,

entre un utilisateur et le site distant, ne laissent aucune visibilité

à l'entreprise sur leurs contenus. Loin de vouloir « espionner

» les employés, ce sont les éventuelles fuites de

données et la récupération de fichiers malveillants qui

posent problème. En effet, sans pouvoir comprendre les échanges,

les différents systèmes de sécurité permettant

à une entreprise de se protéger deviennent aveugle. La solution?

L'interception SSL/TLS. Mais est-elle bénéfique? Sans

risques?

Ce présent article va présenter la technique

dite interception SSL. Il sera découpé en trois parties.

La première expliquera le protocole SSL/TLS ainsi que la technique

d'interception SSL/TLS. Puis dans un second temps, cet article

traitera des enjeux et risques que présente l'interception SSL/TLS.

Nous terminerons par les bonnes pratiques en matière de

déploiement et d'utilisation de cette technique.

1.

Edouard Petitjean M2 MIAGE SIID 1

Expression dite par Alain Finkielkraut le 31/01/2014 sur la

chaîne de BFMTV

2. Vaste programme de surveillance des communications mondiales

mis en place par la NSA en 2007

Edouard Petitjean M2 MIAGE SIID 2

Sommaire

|

I

|

L'interception SSL

|

4

|

|

1

|

Quelle différence entre SSL et TLS?

|

5

|

|

1.1

|

Historique du SSL et du TLS

|

5

|

|

1.2

|

Obsolescence du SSL

|

5

|

|

1.3

|

Un abus de langage historique

|

7

|

|

2

|

TLS : un protocole

compliqué?

|

8

|

|

2.1

|

Les objectifs du TLS

|

8

|

|

2.2

|

Le positionnement du TLS dans le modèle TCP/IP

|

8

|

|

2.3

|

Un protocole fortement évolutif

|

9

|

|

2.4

|

Rappel cryptographique

|

9

|

|

|

2.4.1 Chiffrement symétrique

|

9

|

|

|

2.4.2 Chiffrement asymétrique

|

10

|

|

|

2.4.3 Empreinte numérique

|

11

|

|

2.5

|

Authentification: un principe de confiance

|

12

|

|

|

2.5.1 Certificat X.509 : La carte d'identité

numérique

|

13

|

|

|

2.5.2 La relation de confiance

|

14

|

|

|

2.5.3 PKI : La confiance via un tiers

|

15

|

|

2.6

|

TLS : le protocole en détail

|

17

|

|

|

2.6.1 Les messages d'extension

|

17

|

|

|

2.6.2 TLS Record Protocol

|

17

|

|

|

2.6.3 Handshake Protocol

|

19

|

|

|

2.6.4 Alert Protocol

|

22

|

|

|

2.6.5 Change Cipher Spec Protocol

|

22

|

|

3

|

L'interception TLS

|

23

|

|

3.1

|

L'interception TLS sortante

|

24

|

|

|

3.1.1 Le placement du proxy TLS

|

25

|

|

|

3.1.2 Une autorité de certification interne

|

25

|

|

3.2

|

L'interception TLS entrante

|

26

|

|

|

3.2.1 Le placement du proxy TLS

|

27

|

|

|

3.2.2 Hébergement des clefs privées

|

27

|

II Des Enjeux et Des Risques 28

4 L'origine du chiffrement des échanges

29

5 Aspect technique 31

5.1 Enjeux sécuritaires 31

5.1.1 Les pare-feux nouvelle génération: l'analyse

poussée 31

5.1.2 Utilisation d'un proxy 32

5.1.3 Journalisation des connexions 32

5.2 Risques : les contraintes techniques 33

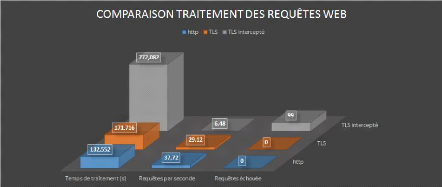

5.2.1 La performance 33

Edouard Petitjean M2 MIAGE SIID 3

|

|

|

SOMMAIRE - SOMMAIRE

|

|

5.3

|

5.2.2 L'interception

5.2.3 Les protections des clients

5.2.4 La protection des serveurs

Récapitulatif

|

34

36

37

38

|

|

6

|

Une législation complexe

|

39

|

|

6.1

|

Un chiffrement libre sous condition

|

39

|

|

6.2

|

Les obligations légales

|

40

|

|

|

6.2.1 Données personnelles : la protection quoiqu'il

arrive

|

40

|

|

|

6.2.2 L'interception TLS dans la protection des données

|

40

|

|

|

6.2.3 La responsabilité en cas de crime ou délit

|

41

|

|

|

6.2.4 L'obligation d'une journalisation

|

42

|

|

|

6.2.5 La loi HADOPI

|

42

|

|

|

6.2.6 Interception dans le cadre judiciaire

|

42

|

|

6.3

|

La légalité de l'interception TLS

|

43

|

|

|

6.3.1 Des atteintes aux secrets

|

43

|

|

|

6.3.2 La sous-traitance

|

44

|

|

|

6.3.3 Atteinte au STAD?

|

44

|

|

6.4

|

Récapitulatif

|

44

|

|

7

|

L'impact sociologique

|

46

|

|

7.1

|

La destruction de la relation de confiance

|

46

|

|

7.2

|

Une surveillance en trop ?

|

46

|

|

7.3

|

La nécessité d'informer

|

47

|

III Quelques bonnes pratiques 48

8 Des réflexes à avoir 49

9 La mise en oeuvre technique 50

9.1 L'interception sortante 50

9.1.1 Gestion de l'AC interne 50

9.1.2 Protection des clefs privées 50

9.1.3 Sécurité des connexions entre les clients

internes et le proxy TLS 50

9.1.4 Sécurité des connexions entre le proxy TLS et

les serveurs 51

9.1.5 Protection de la vie privée 51

9.2 L'interception entrante 51

9.2.1 Sécurisation entre les clients externes et le

reverse proxy TLS 51

9.2.2 Protection des clefs privées 52

10 Informations et obligations légales

53

10.1 Vis à vis des utilisateurs 53

10.2 Rappel sur l'obligation des administrateurs 53

11 Conclusion 54

Edouard Petitjean M2 MIAGE SIID 4

Première partie

L'interception SSL

Edouard Petitjean M2 MIAGE SIID 5

Chapitre 1

Quelle différence entre SSL et TLS?

Avant de commencer à expliquer le fonctionnement du

protocole, l'article va traiter de la différence entre SSL 1

et TLS 2. Ceci afin d'éviter toutes confusions sur la suite

de ce texte.

1.1 Historique du SSL et du TLS

Pour la petite histoire, le SSL fut créé par

Netscape en 1994. Baptisée « SSL 1.0 », cette version resta

dans le domaine de la théorie. C'est en 1995 avec l'arrivée du

« SSL 2.0 » que le protocole fut utilisé. Mais cette version

présentait plusieurs failles, par conséquent, la version «

SSL 3.0 » fut créée en 1996. Avec cette nouvelle version, et

une nouvelle RFC3 (6101), le protocole devint de plus en plus

utilisé et permet une nouvelle utilisation d'internet. Notamment,

l'émergence du e-commerce est fortement due à la

sécurisation des connexions que procurait le « SSL 3.0 ».

En janvier 1999, un nouveau protocole fut défini, le

« TLS 1.0 » mais par l'IETF4 et non plus par Netscape. Ce

« nouveau » protocole découle directement du « SSL 3.0

», au point où le numéro de version de « TLS 1.0 »

est 3.1 : « SSL 3.1 ». La structure reste la même,

seules quelques fonctionnalités liées à la cryptographie

sont améliorées. Ces modifications empêchent une

compatibilité directe entre le « SSL 3.0 » et le « TLS

1.0 », mais ce dernier à la capacité de basculer en «

SSL 3.0 » selon le besoin. Ce qui permet au TLS de se déployer

petit à petit tout en gardant l'utilisation du SSL possible. Par la

suite, le TLS va subir des modifications afin qu'il soit plus

sécurisé et plus abouti. On peut noter le support du

Kerberos5, de l'AES6 ou encore du SNI7.

Par la suite, les versions « TLS 1.1 » (2006) et

« TLS 1.2 » (2008) furent créées, chacun apportant son

lot d'amélioration et surtout de sécurisation dans

l'établissement du canal entre le client et le serveur. De nos jours,

seules les versions « TLS 1.1 » et « TLS 1.2 » sont

épargnées de vulnérabilité connue. La version

« TLS 1.0 » fut victime de BEAST8, ce sont les navigateurs

qui permettent la protection contre cette attaque. Par conséquent, le

« TLS 1.0 » est considéré comme vulnérable

même si c'est le protocole le plus utilisé à ce jour. Le

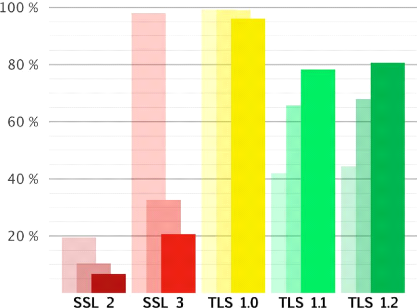

graphique fig. 1.1 p.6 9 présente l'évolution

d'utilisation des différents protocoles entre 2014 et 2016.

1.2 Obsolescence du SSL

Comme nous l'avons vu précédemment, les versions

« SSL 2.0 » et « SSL 3.0 » datent respectivement de 1995 et

1996. La première fut remplacée à cause des

vulnérabilités découvertes. Par conséquent, la RFC

6176 créée en 2011, prohibe l'utilisation de cette version.

1. Secure Socket Layer, protocole permettant de créer un

canal d'échange sécurisé entre un client et un serveur.

2. Transport Layer Security, protocole permettant de

créer un canal d'échange sécurisé entre un client

et un serveur. Successeur du SSL.

3. Request for comments : document décrivant un aspect

technique

4. Internet Engineering Task Force : regroupement de

personnes créant des RFC

5. Protocole d'authentification et d'autorisation basé

sur des tickets

6. Advanced Encryption Standard: protocole de chiffrement

symétrique

7. Server Name Indication : extension TLS permettant

d'annoncer le CommonName du certificat à demander

8. Browser Exploit Against SSL/TLS : attaque via injection de

cookie pour détourner une session SSL/TLS

9. Source :

https://www.trustworthyinternet.org/ssl-pulse/

Edouard Petitjean M2 MIAGE SIID 6

Quelle différence entre SSL et TLS? - Obsolescence du

SSL

FIGURE 1.1 - Evolution d'utilisation des protocoles entre 2014

et 2016

Edouard Petitjean M2 MIAGE SIID 7

Quelle différence entre SSL et TLS? - Un abus de langage

historique

Néanmoins, elle n'est pas la seule impactée, en

effet, suite à l'attaque POODLE 10 (2014),

la version « SSL 3.0 » fut considérée comme peu

sûre et une RFC (7568) mit la version au statut «

désapprouvé » en 2015.

Par conséquent, depuis 2015, tout système

informatique qui se respecte devrait avoir supprimé toute utilisation

des versions SSL.

1.3 Un abus de langage historique

Pourquoi le terme de SSL est encore très présent

dans le monde informatique alors que depuis 2015, les versions SSL ne devraient

plus être utilisées?

Cet abus de langage de nos jours est surtout historique. En

effet, alors même que les versions TLS se développaient,

énormément de serveurs présentèrent du « SSL

3.0 ». Beaucoup l'utilisèrent encore à cause de la

méconnaissance des administrateurs de l'époque. En effet, il

n'est pas évident de comprendre par exemple la numérotation de

version du TLS qui reprend celle du SSL dans les échanges alors que le

protocole est défini avec d'autres numéros. Le SSL et le TLS

utilisent des notions, que nous verrons par la suite, qui ne sont pas simples

à appréhender. Aussi, dans certains domaines comme le e-commerce,

il était compliqué de s'aventurer dans la migration d'un

protocole de sécurisation que peu de personnes maîtrisaient, et

surtout où aucune attaque sérieuse n'avait été

découverte. Ce n'est qu'en 2014 suite aux attaques BEAST et POODLE que

les entreprises ont compris que même si un protocole permettait de

sécuriser une connexion, celui-ci peut lui-même être

vulnérable.

Dans la suite de cet article, le terme SSL sera

supprimé pour ne garder que le terme TLS.

10. Padding Oracle On Downgraded Legacy Encryption : attaque

utilisant le « downgrade dance » et exploite le manque de

vérification du « SSL 3.0 »

Edouard Petitjean M2 MIAGE SIID 8

Chapitre 2

TLS : un protocole compliqué?

Afin de bien comprendre comment fonctionne l'interception TLS,

il est déjà important de bien comprendre ce qu'est le TLS.

2.1 Les objectifs du TLS

Le TLS a été développé pour

répondre à 3 fonctions bien identifiées :

Authentification : Le TLS a pour but de

fournir une garantie de l'identité d'un serveur à un client.

Optionnellement, le TLS peut également assurer l'identité du

client auprès du serveur. Cette fonction sera assurée par des

algorithmes cryptographiques basés sur des clefs asymétriques et

de certificats numériques. Actuellement, c'est l'emploi de certificat

X.509 1 qui est utilisé pour authentifier les serveurs.

Confidentialité : Le TLS va s'assurer

que les communications entre un client et un serveur ne puissent être

comprises par un tiers. Un algorithme de chiffrement à base de clefs

hybrides fournit cette confidentialité. Un système à base

de clefs asymétriques permettra l'échange des clefs de

symétriques, qui elles, permettront le chiffrement des

données.

Non répudiation et intégrité

: Le TLS doit gérer l'intégrité des

données2 échangées et vérifier de

façon certaine l'émetteur des données. La signature des

données sera utilisée pour remplir cette fonction.

2.2 Le positionnement du TLS dans le modèle

TCP/IP

Savoir positionner un protocole sur des modèles comme

OSI ou TCP/IP peut paraître négligeable, pourtant, savoir

positionner un protocole permet de mieux comprendre son utilité et sa

définition.

Le TLS fut conçu pour répondre à un

besoin de sécurisation des applications ayant une architecture

basée sur le modèle « client-serveur3 ». De

ce fait, le protocole TLS est donc lui-même basé sur un

modèle client-serveur. Mais attention, le TLS ne fait pas partie de la

couche application du modèle TCP/IP. le TLS aura pour but de

créer un canal d'échange sécurisé pour une

application donnée, mais ne va pas agir ou formater des données

comme le ferait une application. Il en ressort donc qu'il agit plus comme un

protocole de transport qu'un protocole applicatif. Néanmoins, il n'est

pas non plus un protocole de transport à proprement parler. Puisqu'il se

base sur le protocole TCP pour échanger entre deux hôtes. De plus,

le TLS permet également une gestion des sessions TLS entre deux

hôtes (que nous verrons par la suite). Or, cette gestion de la session

est complètement indépendante à la fois de la session de

l'application encapsulée, que de la session TCP. Par conséquent,

nous pouvons placer le TLS entre les couches 3 et 4 du modèle TCP/IP. Il

encapsule mais ne transporte pas, et ne gère pas à proprement

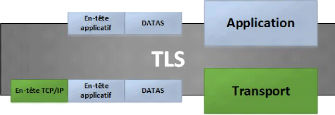

parler des données. La figure fig. 2.1 p.9 donne une

représentation du modèle TCP/IP avec la position du TLS.

1. Certificat qui base sa validité sur une

autorité centralisée hiérarchisée.

2. L'intégrité des données permet

de garantir que les données n'ont subi aucune modification

(intentionnelle ou non)

3. Modèle basé sur une entité

mettant à disposition des ressources, et une multitude de tiers venant

accéder ces ressources.

TLS: un protocole compliqué? - Un protocole fortement

évolutif

Edouard Petitjean M2 MIAGE SIID 9

FIGURE 2.1 - SSL sur le modèle

TCP/IP

2.3 Un protocole fortement évolutif

Le TLS à une très forte capacité

évolutive. Comme vu précédemment, le TLS va utiliser des

moyens cryptographiques pour remplir ses objectifs. Or, même si ces

derniers sont essentiels au TLS, celui-ci n'est pas dépendant

d'algorithme de chiffrement précis. Aussi, tant qu'un algorithme reste

compatible avec les besoins du TLS, celui-ci pourra être utilisé

par ce dernier. Par conséquent, il est relativement simple pour TLS

d'ajouter ou supprimer le support d'un algorithme pour augmenter la

sécurité.

Par ailleurs, la structure du TLS se base sur un

système d'extension permettant de rajouter des fonctionnalités

sans pour autant devoir à modifier la structure du protocole. L'avantage

de cette architecture permet d'assurer une interopérabilité

minimale entre un client et un serveur même s'ils ne supportent pas les

mêmes extensions. Ce service minimum regroupe bien entendu les trois

objectifs vus précédemment. A titre d'information, nous pouvons

citer le SNI ou l'ALPN4 comme extensions utiles. Mais leur

non-support ne présente aucune incidence majeure sur le protocole TLS

lui-même.

2.4 Rappel cryptographique

Avant d'aller plus loin, il est important de procéder

à quelques rappels de base sur la cryptographie. Le protocole TLS va

utiliser plusieurs notions cryptographiques différentes qui se

compléteront entre elles afin de fournir un niveau de

sécurité acceptable. Le but de cette section n'étant pas

de voir en détail les algorithmes existants et utilisés, mais de

comprendre les différentes notions cryptographiques qui sont

utilisées par le TLS.

2.4.1 Chiffrement symétrique

Le chiffrement symétrique est un moyen de chiffrement

qui utilisera la même clef pour chiffrer et déchiffrer les

données. Cela repose sur un secret partagé entre toutes les

identités ayant besoin d'échanger des données de

façon sécurisée.

4. Application Layer Protocol Negotiation : Extension TLS

permettant d'annoncer le protocole transporté par TLS.

Edouard Petitjean M2 MIAGE SIID 10

TLS : un protocole compliqué? - Rappel cryptographique

Soit,

m : le message

e : le message chiffré k : la clef symétrique

c : la fonction de chiffrement

d : la fonction de déchiffrement alors,

e = ck(m)

m = dk(e)

et,

m = dk(ck(m))

Ce type de chiffrement ne permet pas d'assurer que la

confidentialité des données. À aucun moment il n'est

possible de s'assurer de l'identité de l'expéditeur d'un message,

ni même de fournir une garantie de l'intégrité du message.

Pourtant, le chiffrement symétrique a deux atouts majeurs dans son

utilisation. La première est le faible coût en ressource qu'il

nécessite comparé à un algorithme asymétrique.

D'autre part, les algorithmes symétriques sont plus complexes et donc

plus sécurisés.

Pour finir, la principale faiblesse dont souffre le

chiffrement symétrique est de savoir comment échanger les

différentes clefs entre les différentes identités, sans

que celles-ci ne puissent être interceptées par un tiers

n'étant pas dans la confidentialité.

2.4.2 Chiffrement asymétrique

Les algorithmes de chiffrement symétrique ont la

particularité d'avoir plusieurs rôles. En plus de pouvoir assurer

la confidentialité en chiffrant les données, ils ont la

capacité de générer leurs propres clefs ainsi que de

pouvoir « signer » les données, répondant aux besoins

de non répudiation et d'intégrité du TLS.

La plus grosse différence avec le chiffrement

symétrique est l'utilisation d'une paire de clefs par identité.

Chaque identité aura deux clefs, une dite publique et la

seconde dite privée.

La clef publique sera annoncée à

quiconque voulant s'adresser à son propriétaire. Elle servira

à la fois à chiffrer les données qui devront être

envoyées à son possesseur, ainsi qu'à la

vérification de la signature envoyée.

La clef privée sera toujours gardée

secrète par son propriétaire. C'est celle-ci qui permettra de

déchiffrer les données reçues. Donc le principe de

confidentialité est lié au fait que l'identité à

destination du message soit la seule à pouvoir en comprendre le sens. La

clef privée sera également utilisée pour signer

un message envoyé, de ce fait, le destinataire du message pour

vérifier l'identité de l'expéditeur en vérifiant la

signature via la clef publique de l'expéditeur.

Edouard Petitjean M2 MIAGE SIID 11

TLS : un protocole compliqué? - Rappel cryptographique

Soit,

kpub : la clef publique kpri : la clef

privée

m : le message

e : le message chiffré

s : la signature du message envoyé

c : la fonction de chiffrement

d : la fonction de déchiffrement

alors pour chiffrer,

e = ckpub(m)

m = dkpri(e)

et pour signer,

s = ckpri(m) m = dkpub(m)

Ce type d'algorithme propose clairement un principe de

confidentialité plus important que le chiffrement symétrique,

dans le sens où un message sera chiffré autant de fois qu'il y

aura de destinataires. Également, en se basant sur un couple de clefs

dont une est publique, le problème de communication des clefs de

chiffrement ne se pose plus. Alors pourquoi TLS utilise-t-il le chiffrement

symétrique?

Pour commencer, comme évoqués

précédemment, les algorithmes asymétriques reposent sur

des notions mathématiques simples. En effet, tous vont se reposer

à la base sur un couple de nombres premiers, où leur

multiplication sera annoncée de façon publique. Aussi, savoir

factoriser un nombre en nombres premiers permet de « casser » la

sécurité de ces algorithmes. Pour pallier cela, ces derniers

utilisent maintenant des nombres très grands. De nos jours, il est

courant que ces nombres utilisent une longueur de 2048 bits, soit des nombres

avec plus de 600 décimales! Si les algorithmes asymétriques sont

encore utilisés de nos jours, cela est uniquement dû à

l'incapacité technique et mathématique à factoriser des

nombres si grands en des temps raisonnables 5.

En reprenant le point précédent, les clefs des

algorithmes asymétriques sont donc très grandes. Or, il n'est pas

aisé, même en informatique, de faire des calculs avec des nombres

si grands. Cela demande des algorithmes mathématiques spécifiques

pour la gestion de la mémoire, mais aussi, des ressources très

importantes, contrairement au chiffrement symétrique.

Néanmoins, les algorithmes de chiffrement ont deux

rôles majeurs, le premier, assurer l'identité et

l'intégrité des messages. Mais également de palier au

principal défaut du chiffrement symétrique : l'échange des

clefs. En effet, les algorithmes asymétriques seront utilisés

pour chiffrer, non pas de la donnée directement, mais les clefs

symétriques afin de pouvoir les échanger en toute

quiétude.

A ce stade, il est important de faire attention à une

autre limite des algorithmes asymétriques. Ils permettent de signer un

message pour s'assurer l'identité de l'expéditeur, mais cette

fonctionnalité a l'inconvénient de rendre le message lisible par

tous et ne permettant plus d'assurer la confidentialité. Les fonctions

utilisées pour signer le message et vérifier la signature sont

les mêmes que pour chiffrer et déchiffrer le message. Par

conséquent, en envoyant la signature, qui n'est rien d'autre que le

message chiffré avec la clef privée de

l'expéditeur, n'importe qui pourrait prendre connaissance du message en

déchiffrant la signature avec la clef publique de cet

expéditeur.

2.4.3 Empreinte numérique

Une empreinte numérique est une représentation

chiffrée d'un message. Elle s'effectue au travers d'un algorithme de

chiffrement irréversible aussi dit « hash ». Cela

veut dire deux choses :

1. En utilisant un même algorithme, une donnée aura

toujours la même empreinte numérique,

5. Nous parlons de temps raisonnable lorsque la durée

de factorisation est inférieure à la durée de vie de

l'information à déchiffrer

Edouard Petitjean M2 MIAGE SIID 12

TLS : un protocole compliqué? - Authentification: un

principe de confiance

2. Il n'existe aucun algorithme permettant de retrouver une

donnée à partir de son empreinte numérique6.

|

Soit,

m : le message

h : l'empreinte numérique du message

alors,

h = Hash(m)

|

Cette particularité d'irréversibilité

sera utilisée par TLS pour combler le défaut de la signature des

messages. Aussi, ça ne sera plus le message lui-même qui sera

chiffré pour servir de signature, mais l'empreinte numérique de

celui-ci. Aussi, peu importe si les personnes peuvent déchiffrer la

signature, le résultat sera l'empreinte du message. Et par

conséquent, impossible de retrouver le message. Pour ce qui en est du

destinataire, celui-ci fera une comparaison de l'empreinte numérique

reçue, avec l'empreinte numérique du message qu'il aura

déchiffré avec sa propre clef privée.

Soit,

Alicepub : la clef publique d'Alice

Alicepri : la clef privée d'Alice Bobpub

: la clef publique de Bob Bobpri : la clef

privée de Bob m : le message

e : le message chiffré

s : la signature du message envoyé

c : la fonction de chiffrement

d : la fonction de déchiffrement

Alice envoie un message à Bob,

e =

cBobpub(m)

s =

cAlicepri(Hash(m))

Bob reçoit le message,

m =

dBobpri(e) h =

Hash(m)

h' =

dAlicepub(s)

Si h et h' sont

identiques, Bob prend en compte le message et sait qu'il vient d'Alice.

Pour finir avec ce rappel, en combinant ces 3 types

d'algorithmes de chiffrement, TLS peut répondre à deux de ses

objectifs principaux : « Confidentialité » et « non

répudiation et intégrité ».

2.5 Authentification: un principe de confiance

Le dernier objectif auquel TLS doit répondre est «

l'authentification ». Mais pas n'importe laquelle. Puisque le TLS est

censé répondre à un comportement de « client-serveur

», il doit pouvoir permettre aux clients d'authentifier de façon

sûre le serveur à joindre. L'authentification des clients est

également

6. Nous ne prendrons pas en compte les diverses attaques par

collisions permettant de retrouver éventuellement une donnée.

Edouard Petitjean M2 MIAGE SIID 13

TLS : un protocole compliqué? - Authentification: un

principe de confiance

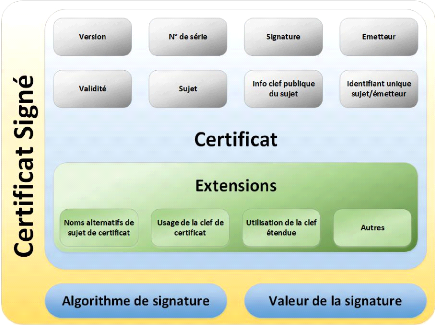

FIGURE 2.2 - Structure d'un certificat X.509

prévue par le TLS mais d'une manière

optionnelle, aussi, seule la présentation de l'authentification du

serveur sera expliquée.

Comme dit précédement, les systèmes

à chiffrement asymétrique permettent de répondre au besoin

d'« identification ». Or, quelle est la différence entre

« identification » et « authentification »? Dans le cas

présent, le premier va permettre de s'assurer qu'un message a bien

été envoyé à partir d'une clef privée

précise (conjointe de la clef publique connue). Mais nous nous

retrouvons dans un problème de sécurité important :

comment peut-on être sûr de l'identité derrière ce

couple de clefs? En reprenant l'exemple d'Alice et Bob, comment Alice peut-elle

être sûre que c'est bien Bob qui soit derrière la clef

publique? Inversement, comment Bob peut s'assurer que c'est Alice qui lui

envoie un message? C'est là qu'intervient le principe d'«

authentification » : s'assurer de l'identité derrière une

clef publique.

Cette partie d'« authentification » va être

gérée par un certificat. Le rôle d'un tel certificat est de

jouer la carte d'identité numérique.

2.5.1 Certificat X.509 : La carte d'identité

numérique

Un certificat X.509 suit une structure spécifique

décrite dans la RFC 5280. Elle se compose de champs basiques,

et de champs d'extensions. Cela permet une véritable

évolutivité de ce type de certificat, au même titre que le

TLS. En effet, l'utilisation d'extension permet de rajouter des rôles

à ce type de certificat, sans pour autant perturber l'objectif de base

qui est d'authentifier son propriétaire. Par ailleurs, le certificat

sera signé par une AC . La figure fig. 2.2 p.13 montre

la structure d'un certificat X.509.

Un certificat signé est donc conçu de trois

champs majeurs :

7. Autorité de Certification : est une entité

ayant pour rôle de délivrer des certificats et d'attester de

l'identité précise derrière ces certificats

Edouard Petitjean M2 MIAGE SIID 14

TLS : un protocole compliqué? - Authentification: un

principe de confiance

· Un certificat regroupant toutes les

informations permettant d'établir l'identité publique de son

propriétaire.

· L'algorithme de signature

utilisé par l'AC, défini dans le certificat, pour signer

ledit certificat. Ce champ sera généralement défini par

deux algorithmes : un algorithme de hash8 et un algorithme

asymétrique.

· La valeur de la signature qui sera

utilisée pour confirmer la relation de confiance entre le certificat et

l'AC.

Le certificat est donc défini par:

· Version: désigne un

numérique, utilisé selon l'implémentation visée du

certificat.

· Numéro de série : un

numéro qui doit être unique parmi tous les certificats

délivrés par une AC. Le but étant que le couple

d'information (numéro de série, AC) doit être

unique pour tous certificats.

· Signature: désigne les

algorithmes utilisés par l'AC pour créer la signature. Ce champ

doit être identique à « L'algorithme de signature » vu

précédemment.

· Émetteur : est le

DN9 (Distinguished Name) de l'AC qui a signé et

délivré le certificat.

· Validité : va définir

une date de début et de fin pour le certificat.

· Sujet : est le DN pour lequel le

certificat a été créé. Souvent, le CN 10

du DN sera le nom de domaine pour lequel le certificat a été

créé.

· Info clef publique du sujet :

contient deux champs, l'un contient la clef publique, l'autre indique les

algorithmes qui seront utilisés avec la clef de chiffrement.

· Identifiant unique émetteur/sujet

: sont deux champs optionnels. Ils permettent de donner un

deuxième nom à l'émetteur ou au sujet, si le premier

peut-être commun à plusieurs AC.

· Extensions : va regrouper plusieurs

champs qui définiront des paramètres optionnels. En règle

général, ces paramètres ont pour but de faciliter et

optimiser la gestion des certificats. Une des extensions la plus utile est sans

doute le « Noms alternatifs de sujet de certificat » qui

permet de rendre le certificat compatible avec plusieurs noms de domaines, au

lieu d'un seul à la base.

2.5.2 La relation de confiance

Maintenant, voyons comment l'utilisation d'un certificat peut

permettre d'accéder à un site web sécurisé

(fig. 2.3 p.14). C'est le cas le plus classique et le plus simple

à comprendre. Dans ce schéma, la signature d'une AC ne sera pas

prise en compte.

FIGURE 2.3 - Echange avec un serveur utilisant un certificat

non signé

Dans cet exemple simple, la relation de confiance entre le

client et le serveur est très forte. En effet, le client ne va reposer

sa confiance que sur la correspondance entre le nom de domaine qu'il a

demandé

8. Un algorithme de chiffrement irréversible permettant

de générer une empreinte numérique

9. Distinguished Name : l'identifiant unique d'un objet

situé dans un ensemble de données hiérarchisé (ex :

LDAP). Le DN d'un objet est aussi appelé le chemin de l'objet.

10. Common Name: nom commun d'un objet dans un ensemble de

données hiérarchisé. Permet d'appeler rapidement un objet

quand le CN est unique.

Edouard Petitjean M2 MIAGE SIID 15

TLS : un protocole compliqué? - Authentification: un

principe de confiance

et le sujet du certificat qu'il aura reçu. Or, cette

forte confiance pose un problème majeur : comment repérer une

usurpation d'identité? Prenons le cas d'un serveur malveillant qui

serait configuré pour répondre au même nom de domaine que

notre exemple, soit «

www.edouard.petitjean.com

». Celui-ci proposerait également un certificat valide pour le nom

«

www.edouard.petitjean.com

» mais avec une clef publique complètement différente. Dans

ce cas, comment Bob peut s'assurer de communiquer avec le bon serveur et non

pas le malveillant? Dans le contexte de l'exemple, c'est impossible. Pour

pallier ce défaut, un système basé sur plusieurs relations

de confiance fut pensé : la PKI (Public Key Infrastructure).

2.5.3 PKI : La confiance via un tiers

Le système de PKI a été pensé pour

renforcer la confiance qu'un client peut avoir envers un certificat. Le

principe de base est simple et se repose sur une chaîne de relation de

confiance. Lorsqu'un client voudra vérifier l'authenticité d'un

certificat, il vérifiera l'entité qui l'a signé

(l'entité s'engage donc sur l'authenticité du certificat). Si

cette entité fait partie de la liste de confiance du client, alors le

client fera confiance au certificat.

Pour cela, la PKI à plusieurs fonctions : la

création, le renouvellement et la publication des certificats,

gérer une liste de révocation et la publier pour définir

les certificats n'étant plus de confiance. Pour remplir ses fonctions,

une PKI reposera sur plusieurs entités :

· Autorité de certification (AC)

: signe les demandes de certificats (CSR11) et gère la liste

de révocation. Cette entité est la plus critique car les clients

en ont besoin pour vérifier les certificats. Il est aussi important de

noter que dans les PKI publiques, il existe des AC racines et des AC

intermédiaires. Les clients font confiance aux AC racines

mais afin de se protéger12, ces dernières vont

déléguer la signature de certificats à une ou plusieurs AC

intermédiaires.

· Autorité d'enregistrement (AE)

: vérifie les informations sur l'identité des

propriétaires de certificats.

· Autorité de dépôt

: stocke les certificats et les listes de révocation.

· Entité finale (EE :

End Entity) : est l'entité qui va utiliser le

certificat (serveur web, mail, client, etc...).

· Autorité de séquestre

13 : stocke les clefs privées liées aux certificats.

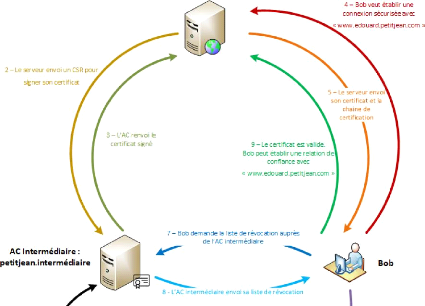

Le schéma fig. 2.4 p.16 montre en

détail le déroulement des étapes qui sont

effectuées pour que la relation de confiance entre un serveur et un

client soit à l'oeuvre.

Ce schéma n'est pas exhaustif dans l'ensemble des

vérifications qui sont réellement faites dans la

réalité, mais il donne une bonne image du mécanisme de

confiance qui est mis en jeu. En effet, avec l'ajout d'une entité

tierce, les clients ne font pas confiance au serveur directement, mais aux

entités qui ont attesté de l'identité du serveur. Aussi,

les risques qu'un serveur malveillant se fasse passer pour un serveur

légitime sont très limités, car il existe peu de chance

qu'il parvienne à avoir une signature d'une AC de confiance.

11. Certificate Signing Request : requête

envoyée à une AC pour signer un certificat. L'AC renvoie un

nouveau certificat avec sa signature.

12. La protection évoquée ici est la mise hors

ligne de l'AC racine. Celle-ci est remise en ligne uniquement pour la

création d'une AC intermédiaire.

13. Contrairement aux quatre précédents, cette

entité n'est pas définie par l'IETF.

Edouard Petitjean -- M2 MIAGE SIID 16

TLS : un protocole compliqué ? - Authentification : un

principe de confiance

Certiica client final

Sujet: wwe .edouard.petitjean.com

E metteu r :

petitj ean. interm ediaire

Certtica signé par

« petitjean. intermédiaire »

www.edouard.petitjean.com

3-- L'AC renvoi le certiftat sgné

--Le certificat est valide.

Bob peut établir une rely

ion de

confiance avec

r www.edouard.petitjeancom

A -- Bob veut établir une con nation

sécurisée avec

evvrw.edouard.petitjean.com

e

2 --Le serveur envoi un CSR pour

saner son certifica

5-- Le serveur envoi son certificat et la

chaire de

certification

7 -- Bob demande l liste de révocaion auprés de rAC

intermédiaire

AC intermédiaire :

petit

jean.intermédiaire

Bob

8 - L'AC intermédiaire envoi sa liste de

révocation

1 - Délégation de la gestion

|

des oertificetsé une AC Irrtermediaire

|

6 -- Le certificat reçu est

signé par uneAC Intermédiaire

dé pende nt ô un AC

Racine.

Bob va vérifier la signature de l'AC Racine avec celle

de

sa base de connaissances erti lccA sur sorti poste

1

|

|

|

|

Base c rAC Racine de confiance

|

FIGURE 2.4 - Echange avec un serveur utilisant

un certificat signé

Edouard Petitjean M2 MIAGE SIID 17

TLS : un protocole compliqué? - TLS : le protocole en

détail

2.6 TLS : le protocole en détail

Comme dit précédemment, le TLS est un protocole

à mi-chemin entre le transport et l'applicatif. Cette

ambiguïté est fortement marquée quand nous regardons de plus

près les spécifications détaillées dans la RFC

5246. Le TLS communique entre le client et le serveur au travers de 4 types de

messages principaux différents (appelés aussi high-level)

:

· Handshake protocol: permet

d'échanger sur les algorithmes de chiffrements qui seront

utilisés, mais également sur les différentes valeurs pour

générer les clefs de chiffrement. L'authentification des parties

via un certificat est gérée par ce type de message, et est

considérée comme optionnelle. Néanmoins, dans le contexte

de cet article, l'authentification du serveur sera considérée

comme obligatoire.

· Alert protocol : est en charge de la

notification d'erreurs repérées lors d'un échange TLS.

· Change cipher spec protocol: notifie

une volonté de changer les algorithmes de chiffrement utilisés

pour une session TLS en cours.

· Application data protocol : contient

la charge utile du TLS, c'est-à-dire, les données appli-catives

chiffrées.

Et un dernier pour les transporter tous : le TLS Record

Protocol qui a pour rôle d'annoncer et encapsuler les

différents messages du protocole.

2.6.1 Les messages d'extension

Il existe d'autres types de message mais qui sont liés

à des extensions TLS. Ces messages permettent d'ajouter des

paramètres lors de l'établissement d'une session TLS. Pour

exemple, il existe le type de message CertificateURL qui permet, lors

de l'authentification du client, que celui-ci n'envoie pas un certificat, mais

une URL vers un certificat pour l'authentifier. Cet article ne s'attardera pas

sur ces messages annexes, mais il est important de connaître leur

existence pour comprendre certaines problématiques de l'interception TLS

qui seront abordées dans d'autres chapitres.

2.6.2 TLS Record Protocol

Le TLS Record Protocol a plusieurs rôles à son

actif qui seront tous décrits :

· La gestion des états des connexions

· La fragmentation des données

· La compression et décompression des

données

· Le chiffrement des données envoyées

La gestion des états de connexions

C'est un concept important dans le TLS. Pour rappel, le TLS

va utiliser un chiffrement asymétrique en début de session puis

par la suite utiliser un chiffrement symétrique. Or, une des attaques

les plus fréquentes contre ce genre de chiffrement est l'analyse de

fréquence et l'attaque par message connu. Pour faire simple, un

même message chiffré avec la même clef donnera fatalement le

même message chiffré. Or, le TLS chiffre des informations

provenant de diverses applications, qui elles-mêmes utilisent un

formalisme pour la présentation des données. Par

conséquent, les en-têtes des messages applicatifs sont souvent les

mêmes et font des cibles parfaites pour l'attaque par message connu. Pour

pallier cela, il est important de changer régulièrement la clef

de chiffrement afin de limiter le nombre de messages chiffrés avec la

même clef. TLS propose donc de découper une session en plusieurs

connexions à état.

C'est-à-dire que chaque connexion aura son propre

environnement les valeurs qui permettent la

création des clefs de

chiffrement symétrique changeront entre chaque connexion.

Pour cela, le client et le serveur vont générer

une structure de données, appelée SecurityParame-ters(fig.

2.5 p.18), qui établira le contexte de la connexion.

Cette structure s'instancie suite aux premiers

échanges entre le client et le serveur à travers des messages

Handshake protocol. Nous y reviendrons en détail par la

suite.

Une fois cette structure remplie, les champs

prf_algorithm, master_secret, client_random et ser-ver_random

seront utilisés pour générer six nouvelles clefs :

Edouard Petitjean M2 MIAGE SIID 18

TLS : un protocole compliqué? - TLS : le protocole en

détail

uint8 enc_

key_length ;

length;

uint8 block_

iv_length ;

uint8 fixed_

uint8 record_

iv_length ;

MACAlgorithm mac_algorithm ;

uint8 mac_

uint8 mac_

CompressionMethod compression_algorithm ;

opaque master_secret [ 4 8 ] ;

opaque client_random [ 3 2 ] ;

opaque server_random [ 3 2 ] ;

} SecurityParameters ;

key_length ;

length;

struct {

ConnectionEnd entity;

PRFAlgorithm prf_algorithm ;

BulkCipherAlgorithm bulk_cipher_algorithm ;

CipherType cipher_type ;

FIGURE 2.5 - Définition de SecurityParameters dans la

RFC5246

struct {

ContentType type;

ProtocolVersion version;

uint16 length;

opaque fragment [ TLSPlaintext . length];

} TLSPlaintext ;

FIGURE 2.6 - Définition de TLSPlaintext dans la

RFC5246

-- client write MAC key

-- server write MAC key -- client write encryption key -- server

write encryption key -- client write IV

-- server write IV

Ce sont ces six clefs qui seront utilisées pour

chiffrer et signer les messages. Les clefs client write seront

utilisées par le serveur quand il recevra des messages du client, tandis

que le client utilisera les clefs server write. Une fois ces clefs

générées, l'échange de message chiffré

pourra se faire. Pour finir, chaque connexion se verra attribuer un identifiant

unique appelé sequence number

Record Layer

C'est la couche en charge du transport des données

TLS. Pour que le client et le serveur puissent comprendre les données

TLS, celles-ci doivent être formatées de façon

précise. Notamment, le TLS utilise une notion de message de base

(TLS record Protocol) et de message high-level, or ces

derniers seront eux-mêmes encapsulés dans des messages de base. Le

formatage des données va respecter la structure TLSPlaintext (fig.

2.6 p.18) définie par la RFC5246.

A ce stade, il est important de comprendre chaque attribut de

cette structure.

· type : est un champ sur 1 octet qui

permet de définir le type de message qui sera contenu dans fragment.

Ce champ peut prendre les valeurs suivantes:

-- 20 : change_cipher_spec

-- 21 : alert

-- 22 : handshake

Edouard Petitjean M2 MIAGE SIID 19

TLS : un protocole compliqué? - TLS : le protocole en

détail

-- 23 : application_data

· version : est un champ composé

de 2 octets représentant respectivement la version majeure et mineure du

protocole utilisé. Le passage de SSL à TLS rend ce champ peu

instinctif pour ceux ne connaissant pas l'historique. Ce champ peut prendre les

valeurs suivantes:

-- 2 et 0 : SSL 2.0

-- 3 et 0 : SSL 3.0 -- 3 et 1 : TLS 1.0 -- 3 et 2 : TLS 1.1 -- 3

et 3 : TLS 1.2

· length : est un champ sur 2 octets

donnant la taille du buffer stocké dans fragment. Cette valeur

ne pas excéder 214, taille maximale pour fragment

· fragment : est un buffer contenant la

charge utile. C'est-à-dire les messages high-level. La

fragmentation de fragment.

La taille maximale prévue pour le buffer fragment

est de 214 octets. Il est rare que toutes les données

d'un message puissent être stockées dans un buffer de cette

taille. Par conséquent, le TLS record Protocol va

procéder à la fragmentation des données, puis envoyer

plusieurs messages TLS. Par la suite, le correspondant récupérera

tous ces fragments puis les concaténera pour reformer le message

envoyé.

La compression des messages

Elle permet de réduire la taille de la charge utile

à travers le TLS. Même si la compression n'est pas

utilisée, la structure TLSPlaintext sera transformée en

une structure TLSCompressed. Les attributs de la structure ne changent

pas. Mais son utilisation apporte quelques changements quant à la

structure utilisée pour échanger des messages. La taille limite

du buffer fragment (qui est donc de la donnée

compressée) est de 214 + 1024. Afin de prendre en compte

l'en-tête lié à l'algorithme de compression utilisé.

Mais il existe aussi une vérification lors de la décompression.

Si la donnée décompressée dépasse les

214 octets, alors TLS générera une erreur fatale et

mettra fin à la connexion en cours.

La protection de fragment

Elle va procéder au chiffrement de fragment.

Comme précédemment, la structure va changer et devenir une

structure TLSCiphertext. Cette fois, la taille limite de fragment

passe à 214 + 2048 octets. De plus, fragment ne

contiendra plus la donnée (compressée ou non), mais la

donnée chiffrée ainsi que la signature MAC. Cette dernière

sera un hash créé à partir de la MAC write key,

ainsi que de la concaténation des éléments suivants :

sequence number de la connexion, type, version, length et

fragment. Après cette dernière étape, le message

est envoyé au correspondant.

2.6.3 Handshake Protocol

Le Handshake Protocol est constitué de

messages permettant de gérer les échanges sur les informations

liées à l'établissement d'une session TLS. La

compréhension du Handshake Protocol est capitale pour

comprendre la technique de l'interception TLS que nous verrons par la

suite. Donc, ce type de message sera détaillé afin

d'appréhender sereinement la suite. Parmi les informations

échangées par le Handshake Protocol, il y a :

· session identifier : une séquence

d'octets permettant d'identifier une session.

· peer certificate : l'échange des

certificats et leur authentification.

· compression method : l'algorithme de compression

utilisé par TLS avant le chiffrement de données

· cipher spec : les différents

algorithmes de chiffrement qui seront utilisés par TLS

(génération de clefs, chiffrement, signature). Également

certaines valeurs sur la longueur des clefs ou de la signature.

Edouard Petitjean M2 MIAGE SIID 20

TLS : un protocole compliqué? - TLS : le protocole en

détail

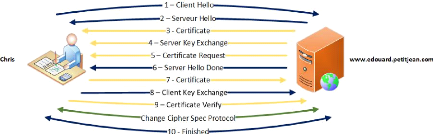

FIGURE 2.7 - Echange TLS Handshake Protocol

· master secret : une séquence de 48

octets qui est un secret partagé entre le client et le serveur. Ce

secret sera par la suite utilisé comme source entropique pour

générer les clefs de chiffrement vues

précédemment.

· is resumable : un indicateur permettant de

définir si la session peut être réutilisée pour une

nouvelle connexion.

Toutes ces informations vont s'échanger en un minimum

d'échange pour accélérer l'établissement des

sessions. Le schéma fig. 2.7 p.20 donne un aperçu des

échanges.

Les échanges en bleus sont obligatoires dans le

protocole TLS alors que les échanges en jaunes sont facultatifs. La

flèche verte indique l'utilisation d'un autre protocole qui sera vu par

la suite.

Client Hello est le message envoyé

par le client au serveur qui va permettre le début de communication TLS.

Ce message est composé des éléments suivants :

· client_version : la version du protocole la

plus récente que le client supporte. La version reprend la codification

indiquée au paragraphe Record Layer p.18.

· random : un nombre composé de la

concaténation d'un horodatage représentant le nombre de secondes

depuis le 1er janvier 1970 sur 4 octets. Ainsi que

d'un nombre aléatoire de 28 octets généré via un

algorithme de génération sécurisée. Cette valeur

sera utilisée pour générer les clefs décrites au

paragraphe La gestion des états de connexions p.17.

· session_id : un nombre permettant

d'identifier la session en cours. Un champ vide (égale 0)

représente la volonté du client d'ouvrir/réinitialiser la

session actuelle.

· cipher_suites : la liste des suites de

chiffrements que le client supporte. Cette liste est ordonnancée par

ordre de préférence du client. Souvent, les protocoles les plus

sécurisés sont annoncés en début de liste, mais

certains clients peuvent préférer d'annoncer les suites de

chiffrement les plus stables en fonction de leur implémentation.

· compression_methods : une liste des

méthodes de compression supportées par le client. Son

ordonnancement suit la même logique que l'élément

précédent.

· extensions : une suite

d'éléments, tous indépendants les uns des autres, que le

client voudrait utiliser avec le serveur. La structure d'un

élément extension sera composée d'un identifiant

numérique de 2 octets, ainsi que de la donnée que l'extension va

utiliser. Il n'existe pas d'ordre de préférence pour annoncer les

extensions, mais chaque extension ne peut être annoncée qu'une

seule fois.

Server Hello est le message envoyé

par le serveur au client pour notifier le choix des options qu'il aura

établi en fonction des préférences du client et de ses

capacités. Les éléments qui composent ce message sont les

mêmes que pour Client Hello :

· server_version : la version la plus faible du

client et qui correspond à la version la plus haute du serveur.

Edouard Petitjean M2 MIAGE SIID 21

TLS : un protocole compliqué? - TLS : le protocole en

détail

· random: un nombre généré

aléatoirement par le serveur en se servant de la même

méthode que le client. A l'instar de la valeur contenue dans le

Client Hello, cette valeur sera utilisée lors de la

génération des clefs vues précédemment.

· session_id : un nombre permettant

d'identifier la session en cours. Si lors du message Client Hello, la

valeur est nulle, alors le serveur va renvoyer les valeurs qu'il aura choisies

pour cette session. Dans le cas contraire, le serveur va vérifier si la

valeur est en cache ou non. Si oui, alors le serveur va reprendre les valeurs

en cache. Sinon, il renvoie un session_id nul pour notifier au client

qu'un échange complet est nécessaire.

· cipher_suites : la suite de chiffrement qui

aura été retenue par le serveur. Pour choisir, le serveur

parcourra la liste envoyée par le client et récupérera la

première valeur qu'il supporte.

· compression_methods : la méthode de

compression retenue par le serveur. Son choix est similaire au

cipher_suites.

· extensions : les extensions demandées

par le client. Seules les extensions à l'initiative du client peuvent

être présentes.

Server Certificate est le message contenant

le certificat du serveur et est envoyé au client. Si besoin, ce message

est envoyé directement après le Server Hello sans

attendre une réponse du client. Le Server Certificate n'est

obligatoire que si la méthode d'échange de clefs utilise des

certificats pour l'authentification. A savoir que dans la RFC 5246 qui

définit le TLS 1.2, seule la méthode d'échange anonyme

(DH_anon) n'utilise pas de certificat. Donc le certificat du serveur est une

quasi-obligation lors de l'utilisation du TLS 1.2.

Le certificat du serveur n'est pas la seule donnée qui

transite dans ce message. Pour rappel, les clients ne connaissent

généralement que les autorités de certificats racines. Par

conséquent, c'est souvent un certificat chaîné14

qui sera utilisé dans ce message.

Server Key Exchange est envoyé

immédiatement après un Server Certificate sans attendre

de réponse du client. Il est utilisé dans le cas où le

message précédent ne contient pas de données permettant au

client d'échanger de façon sécurisée la clef

premaster secret, qui servira à générer la clef

master secret vu au paragraphe Handshake Protocol p.19.

Si ce message est utilisé, alors il fournira au client

une clef publique permettant l'utilisation d'un algorithme de chiffrement

asymétrique pour générer (Diffie-Hellman) ou chiffrer

(RSA) la clef premaster secret.

Certificate Request est envoyé quand

le serveur à besoin d'authentifier formellement le client. Cette demande

est envoyée directement après un message Server Certificate

ou un message Server Key Exchange et uniquement si le serveur

s'authentifie auprès du client. Un serveur anonyme ne peut pas demander

une authentification à un client.

Ce message contiendra une liste de tous les DN des

autorités de certification qui devront avoir signé le certificat

du client. Aussi, le client ne peut pas présenter un certificat

signé par une AC ne se trouvant pas dans la liste envoyée par le

serveur.

Server Hello Done est le message

envoyé par le serveur au client pour notifier qu'il a terminé

d'envoyer les informations relatives à l'établissement de

session. Ce message ne contient aucune information. Une fois ce message

envoyé, le serveur se met en attente de réponse de la part du

client. Quant à ce dernier, son rôle à ce moment est de

procéder à la vérification du certificat du serveur, puis,

si celui-ci est valide, de finir la génération des clefs qui

seront utilisées par la suite.

Client Certificate est le premier message

envoyé par le client suite au Server Hello Done si le serveur a

procédé au préalable à un Certificate Request.

Le client envoie donc une chaîne de certificat comportant son

certificat ainsi que ceux des autorités de certification

intermédiaires. Si le client n'a pas de certificat, alors il renvoie un

message avec une chaîne vide. Par la suite, c'est au serveur de prendre

la décision s'il accepte ou non de traiter avec un client anonyme.

14. une succession de certificat permettant de retrouver le

certificat du serveur, mais également les certificats des

autorités de certification intermédiaires

Edouard Petitjean M2 MIAGE SIID 22

TLS : un protocole compliqué? - TLS : le protocole en

détail

Client Key Exchange est le message qui permet

de finaliser l'échange de la clef premaster secret, soit par

génération conjointe (Diffie-Hellman), soit par échange

chiffré (RSA). Si le client est authentifié par un message

auprès du serveur, et qu'il utilise une clef publique statique, alors le

contenu de ce message sera vide. Néanmoins, même vide, ce message

doit être envoyé.

Certificate Verify est envoyé pour

fournir une vérification explicite du certificat du client. Suite

à ce message, le client et le serveur ont généré

les différentes clefs de chiffrement symétriques

énoncées au paragraphe Handshake Protocol p.19.

Finished est le premier message

chiffré et signé avec les clefs générées. Le

but de ce message, envoyé par le client au serveur et inversement, est

de s'assurer que les deux protagonistes puissent échanger de

manière compréhensible avec les nouvelles clefs. Si c'est le cas,

alors ces clefs seront utilisées pour chiffrer et signer tous les autres

messages de la session TLS.

2.6.4 Alert Protocol

Le protocole Alert Procotol a pour rôle la

notification des erreurs à l'interlocuteur. Il permet d'envoyer des

messages avec un niveau d'alerte : warning ou fatal le premier notifie

seulement, le second indique que la session doit être interrompue. Ainsi

qu'une description du message d'erreur codé sur un octet.

2.6.5 Change Cipher Spec Protocol

Ce protocole est très simple car il ne comporte qu'un

message contenant un seul octet défini à 1. Ce protocole est

utilisé par le client et le serveur pendant la phase de

négociation juste avant les messages Finished. Il permet de

signaler que les échanges qui auront lieu par la suite seront

chiffrés symétriquement via les nouvelles clefs

générées.

Edouard Petitjean M2 MIAGE SIID 23

Chapitre 3

L'interception TLS

L'interception TLS est une technique basée sur

Man In The Middle (l'homme du milieu) qui consiste à interposer

un proxy TLS entre un client et un serveur, puis usurper

l'identité de chacun auprès de l'autre comme le montre le

schéma fig. 3.1 p.23.

Ce schéma très grossier représente

parfaitement l'idée derrière cette technique. Détruire

l'idée d'un canal de bout en bout afin de créer deux canaux, un

du client au proxy TLS, l'autre du proxy TLS au serveur.

Ainsi, il n'y a pas de déchiffrement mais juste deux connexions TLS

bien distinctes permettant au proxy TLS de voir le contenu en

clair. Bien sûr, cette technique est loin d'être anodine et demande

une grande vigilance quant à son exécution. Pour rappel, le

TLS se base sur l'authentification de chaque partie pour s'assurer de

l'identité de chaque partie. En outre, c'est surtout le client qui a

besoin de connaître l'identité du serveur. Or, avec cette

technique d'usurpation, comment faire pour outrepasser le système

d'authentification? En effet, l'identité du serveur est censée

être approuvée et contrôlée par une autorité

de certification indépendante ce qui permet d'éviter toutes

formes d'usurpations à partir des éléments publics. Pour

répondre à cette question, il est nécessaire de voir en

détail les étapes permettant de mettre en place cette

technique.

L'interception TLS n'est pas une technique

normalisée, notamment parce qu'elle met à mal la

sécurité du TLS définie dans la RFC 5246. Par

conséquent, tous les équipements et logiciels permettant de

mettre en place cette technique ont leur propre implémentation. Cet

article va présenter la façon générale et les

détails qui doivent être pris en compte pour réussir cette

technique. Pour cela, il est important de comprendre qu'il existe deux types

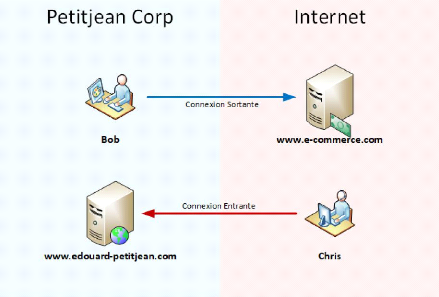

d'interception TLS : l'interception sortante et entrante. Pour mieux

saisir ces notions d'entrant et sortant, le schéma fig. 3.2 p.24

les illustre.

L'interception sortante portera donc sur les flux

initiés depuis l'environnement géré (ex : Petitjean Corp)

vers d'autres environnements (ex : Internet). A l'inverse, l'interception

entrante se basera sur les connexions venant depuis d'autres environnements (ex

: Internet) que celui qui est géré (ex : Petitjean Corp).

FIGURE 3.1 - Man In The Middle

Edouard Petitjean M2 MIAGE SIID 24

L'interception TLS - L'interception TLS sortante

FIGURE 3.2 - Différence entre connexion

entrante et sortante

3.1 L'interception TLS sortante

L'interception TLS sortante est la pratique la plus courante

et la plus compliquée à mettre en place. Elle va permettre

d'intercepter toutes les connexions dont les sources sont souvent les

utilisateurs d'une entreprise vers des sites distants. Pour cela, les

utilisateurs passeront, de façon transparente', par un proxy TLS qui

interceptera les requêtes, puis ce dernier va initialiser lui-même

les connexions vers les diverses destinations. Néanmoins, cette pratique

à une limite : la rupture de la confiance. En effet, il ne faut pas

oublier que le client va vérifier l'identité du serveur de son

côté. Or, dans cette architecture basée sur l'interception,

le client va établir une session TLS avec le proxy TLS à son

insu, donc le certificat que va renvoyer le proxy TLS ne correspondra pas, tant

sur son nom que sur l'AC, à ce qu'aura demandé le client.

Pour pallier cette limitation, le proxy TLS devra avoir la

capacité de générer des certificats à la

volée et considérés comme valides par le client. Comment?

Le proxy TLS devra utiliser une autorité de certification reconnue par

les clients. Le schéma fig. 3.3 p.25 montre un exemple.

1. Chris veut établir une connexion avec «

www.site-sécurisé.com

». Pour cela, il envoie une requête Client Hello à

«

www.site-sécurisé.com

»

2. Le proxy TLS est positionné dans l'architecture

réseau de telle sorte qu'il soit sur le chemin allant vers «

www.site-sécurisé.com

». Lorsqu'il voit une requête TLS, il va l'intercepter et mettre le

client en attente. Puis il va établir une connexion avec «

www.site-sécurisé.com

», soit en reprenant exactement les paramètres que le client a

indiqués dans son Client Hello, soit en modifiant certaines

valeurs pour accentuer les paramètres de sécurité par

exemple.

3. Le serveur «

www.site-sécurisé.com

» établit une connexion sans problème particulier. Pour lui,

le proxy TLS est un client comme un autre. Par conséquent, le serveur

renvoie les paramètres qu'il aura choisis ainsi que son certificat et sa

chaîne de certificat. Dans le schéma, le certificat a

été

1. Pour que cette technique fonctionne, le client ne doit pas

repérer une quelconque interception du flux. Puisque le TLS a

été pensé pour justement éviter les

interceptions.

Edouard Petitjean M2 MIAGE SIID 25

L'interception TLS - L'interception TLS sortante

FIGURE 3.3 - Interception TLS sortante

créé pour répondre au nom «

www.site-sécurisé.com

» et il a été signé par « AC

Intermédiaire » (une AC publique quelconque mais dont la racine est

reconnue par les navigateurs).

4. Après que le proxy TLS ait reçu le certificat

du serveur et sa chaîne, il procède aux vérifications

d'usage et décide si la connexion peut-être établie. Une

fois la session TLS établie, elle reste en attente jusqu'à ce que

le vrai client envoie des données. Par la suite, le proxy TLS va

reprendre les données du certificat du serveur pour en recréer un

autre temporaire et qui sera signé par son AC interne à

l'entreprise « proxytls.local » et qui est connu par les navigateurs

de l'entreprise. Puis ce nouveau certificat sera utilisé par le proxy

TLS pour usurper l'identité de «

www.site-sécurisé.com

» auprès du client.

Le faux certificat généré par le proxy

TLS aura donc les caractéristiques suivantes :

-- Sujet :

www.site-sécurisé.com

-- Emetteur : proxytls.local

Par conséquent, lorsque le client voudra

vérifier le certificat qui lui est présenté, il pourra

constater que le sujet correspond au domaine et que l'AC qui a signé le

certificat est reconnue par le client. Il établira donc une connexion

TLS sécurisée avec le proxy TLS en pensant être directement

connecté à «

www.site-sécurisé.com

»

3.1.1 Le placement du proxy TLS

Le proxy TLS doit avoir une position particulière sur

le réseau afin de mener sa tâche. Même s'il est couramment

appelé Proxy TLS, il est assez rare qu'il représente un

équipement dédié. En effet, c'est souvent un proxy ou

pare-feu qui porte ce rôle. Une préférence d'ailleurs pour

les pare-feux qui font maintenant de l'analyse protocolaire et donc portent des

analyses d'inspections. Le rôle d'interception TLS est tout

indiqué pur ces équipements qui mutualisent les analyses de haut

niveau.

L'emplacement du proxy TLS dans l'architecture du

réseau est également une notion importante. Il doit être

« transparent » pour le client, donc il doit être un

noeud obligatoire du chemin réseau entre le(s) client(s) et les sites

distants. Les proxy TLS seront donc très souvent proches des

accès Internet, voir sont les équipements frontaliers entre le

réseau d'entreprise et Internet. Cette transparence n'est pas

anodine. Le TLS a été conçu pour créer des canaux

sécurisés pour la confidentialité et se repose sur des

systèmes d'authentification (certificat X.509) afin d'éviter les

usurpations d'identités. Donc, il n'est pas prévu pour les

clients d'avoir une fonctionnalité permettant de passer par un serveur

mandataire TLS qui ferait de l'interception comme pour des services proxy tels

que HTTP, FTP, IMAP, etc...

3.1.2 Une autorité de certification interne

Pour recréer des certificats et les signer à la

volée, le proxy TLS devra contenir une autorité de certification

qui permettra de procéder à ces opérations. Or cette

autorité ne se sera pas reconnue par défaut par les clients.

Seules les autorités racines publiques le sont, et aucune d'entre elles

n'accepterait de délivrer une autorité de certification

intermédiaire à un tiers quelconque pour deux raisons.

La première est que ça voudrait dire que

l'autorité de certification publique délègue le droit

à un tiers de créer et signer des certificats à son nom.

Ce genre de délégation peut-être dangereuse et engagerait

la responsabilité de l'autorité. La deuxième raison est

que la technique d'interception TLS va en l'encontre de ce que protège

les autorités de certification : l'identité derrière les

certificats. Le

Edouard Petitjean M2 MIAGE SIID 26

L'interception TLS - L'interception TLS entrante

FIGURE 3.4 - Interception TLS Entrante

risque pour une autorité de certification d'outrepasser

ce principe est très important. L'histoire de MCS Holding qui

avait reçu une délégation de la part de la

CNNIC2, avait outrepassé ses droits en créant

un faux certificat Google pour tester une technique d'interception

TLS. Google ayant repéré ce certificat avait décidé

de révoquer dans son navigateur Chrome l'autorité de

certification racine provenant de la CNNIC. Conséquence, les

utilisateurs utilisant Chrome (environ 45% de part de marché au moment

des faits 3) pouvaient accéder à ces sites mais une

erreur de certificat apparaissait.

Puisqu'il n'est pas possible de passer par une autorité

publique pour obtenir une AC permettant de faire de l'interception TLS, il faut

utiliser une AC interne au système informatique. Pour cela, plusieurs

solutions sont possibles.

-- PKI interne: elle est souvent

utilisée dans les grandes organisations qui utilisent des certificats

pour authentifier leurs équipements en interne. Avec une PKI interne, il

est possible d'exporter les clefs (publique et privée) pour les importer

dans le proxy TLS. Une bonne pratique serait de créer une

sous-autorité dédiée au proxy TLS.

-- Le déploiement par GPO : les

structures se basant sur Active Directory ont la possibilité de

déployer massivement des certificats sur les postes. Pour cela, le proxy

TLS hébergera une autorité de certification auto signée

puis son certificat sera déployé par une GPO 4.

-- Autres déploiements: Dans les

autres architectures utilisant des navigateurs comme Firefox, d'autres moyens

de déploiement doivent être pensés. C'est souvent cette

problématique qui freine les entreprises voulant mettre en place cette

technique. Il existe cependant plusieurs techniques nécessitant ou non

une manipulation des utilisateurs. Par exemple pour Firefox, celui-ci utilise

son propre magasin de certificat, néanmoins, la version ESR et les

dernières versions basiques ont une fonction permettant d'utiliser le

magasin Windows. Autre exemple, il est possible de publier le certificat de

l'autorité sur une page Web, ajoutable par action manuelle de

l'utilisateur, ou encore via du code JavaScript dans un fichier de

configuration du navigateur. D'autres techniques existent en fonction du

contexte. Le plus compliqué étant de trouver la meilleure

méthode de déploiement en fonction des contraintes propres aux

réseaux de l'entreprise.

3.2 L'interception TLS entrante

Cette fois, le serveur accessible par les clients se situe en

interne du système géré alors que les clients proviennent

de n'importe où. Cette technique est plus simple à mettre en

place, et pour cause, l'identité que le proxy TLS doit usurper est

gérée par le système d'information. Ainsi il n'y aura pas

de création de certificats à la volée. Mais un doublon de

clefs (publiques et privées) sera présent sur le réseau.

En effet, le proxy TLS portera les deux clefs du serveur interne qu'il

présentera aux différents clients. Le schéma fig. 3.4

p.26 montre un exemple de cette interception.

2. China Internet Network Information Center, autorité de

certification chinoise

3. Mars 2015 :

https://www.w3counter.com/globalstats.php?year=2015&month=3

et http://gs.statcounter.com/

browser-market-share/all/worldwide/2015

4. Les GPO (Group Policy Object) sont des ensembles de

paramétrages de postes Windows, récupérés depuis un

serveur, qui sont appliqués à divers moments selon des

critères précis.

Edouard Petitjean M2 MIAGE SIID 27

L'interception TLS - L'interception TLS entrante

1. Bob veut établir une connexion

sécurisée avec «

www.edouard-petitjean.com

». Il envoie une requête Client Hello à «

www.edouard-petitjean.com

»

2. Le proxy TLS intercepte la requête du client. Il

récupère les différents paramètres que le client a

initié et établi une connexion TLS avec le serveur interne.

3. Le proxy répond au client avec un Server Hello

et envoie le certificat du serveur. La connexion TLS s'établit

normalement. Puisque le certificat est valide (il correspond au domaine

requêté et est signé par une AC publique), aucune erreur

n'est détectée par les clients.

3.2.1 Le placement du proxy TLS

Comme pour la technique précédente, le proxy TLS

devra se placer en coupure réseau entre les clients et le serveur. Sauf

que cette fois, sa position sur le réseau peut-être à

plusieurs endroits selon l'architecture en place. Il peut être proche de

l'accès externe tout comme proche du serveur. Bien que la seconde option

est préférable de par la présence des clefs privées

des serveurs qu'il héberge et la possibilité d'ajouter des

couches de sécurité réseau entre le client et le

serveur.

3.2.2 Hébergement des clefs privées

Cette technique ne va pas se baser sur une AC interne qui va

régénérer des certificats. A la place, le proxy TLS va

stocker toutes les paires de clefs des serveurs dont il devra usurper

l'identité. Ainsi, comme le proxy TLS va intercepter les requêtes

des clients, il pourra présenter sans problème le certificat

concerné et déchiffrer le trafic grâce à la clef

privée. La « simplicité » de cette technique

tient au fait que le système informatique gère le serveur ainsi

que le certificat et la clef privée associée. Il est donc simple

d'importer cette paire de clefs à un proxy TLS qui répondra

favorablement aux requêtes des clients.

Deuxième partie

Edouard Petitjean M2 MIAGE SIID 28

Des Enjeux et Des Risques

Edouard Petitjean M2 MIAGE SIID 29

Chapitre 4

L'origine du chiffrement des

échanges

Le TLS permet à la fois d'assurer l'identité,

l'intégrité, la non-répudiation et la

confidentialité des données lors d'un échange biparti. Les

trois premiers points sont purement « bénéfiques ».

C'est-à-dire qu'ils apportent une sécurité sans compromis.

En effet, ils permettent de s'assurer que nous échangeons bien avec la

personne voulue, que la donnée reçue soit identique à

celle envoyée, et donc que personne ne l'a modifiée en cours de

route. Ainsi que de permettre de dire que l'émetteur à bel et

bien envoyé un message et ne pourra pas le nier. Ces trois points sont

donc essentiels à un échange sécurisé mais surtout,

n'apporte aucune problématique particulière.

A l'inverse, le rôle de confidentialité

qu'apporte le TLS est au centre de débats importants et houleux. Comme

vu précédemment, la confidentialité des données est

garantie par la cryptographie. Or, ce chiffrement des données est assez

mal vu par certains organismes. Et pour cause, reprenons rapidement

l'évolution du chiffrement dans l'histoire.

Le but de la cryptographie a toujours été

d'assurer la confidentialité d'une donnée en la rendant illisible

pour tout individu n'ayant pas les connaissances suffisantes pour

décoder le message. Cette pratique remonterait, au moins, au

XVIième avant J.C. Un document

retrouvé en Irak semble avoir fait l'objet d'une technique

cryptographique, en effet, un potier a voulu protéger sa recette, en

modifiant l'orthographe de certains mots et en supprimant des consonnes 1.

Par la suite, la cryptographie a eu une place importante dans

les stratégies et tactiques militaires. Elle permettait de pouvoir

communiquer entre différentes parties sans vraiment se soucier que le

message puisse être intercepté. Par conséquent, une

cryptographie bien pensée offrait un avantage important lié

à la communication. Dans les cas les plus connus de cryptographie

militaire, nous pouvons citer le décalage de

César2 ainsi que la machine Enigma3

utilisée par l'Allemagne lors de la Seconde Guerre Mondiale. C'est donc