|

REPUBLIQUE DU SENEGAL

Un peuple - un but - une foi

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR DE LA

RECHERCHE ET DE

L'INNOVATION

DIRECTION GENERALE DE L'ENSEIGNEMENT SUPERIEUR

DIRECTION DE

L'ENSEIGNEMENT SUPERIEUR PRIVE

ECOLE SUPERIEURE DE TECHNOLOGIE ET DE

MANAGEMENT

MEMOIRE DE FIN DE CYCLE

Pour l'obtention de la Licence en

TELEINFORMQTIQUE

Option

Télécommunication et Réseaux

INTITULE

Dimensionnement et mise en place d'une solution VoIP

sécurisée

|

Présenté et soutenu par : Mlle Diouma

DIACK

|

Sous la direction de : Dr Moustapha MBAYE

Spécialité : Enseignant

chercheur

|

Année académique : 2018-2019

REPUBLIQUE DU SENEGAL

Un peuple - un but - une foi

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR DE LA

RECHERCHE ET DE

L'INNOVATION

DIRECTION GENERALE DE L'ENSEIGNEMENT SUPERIEUR

DIRECTION DE

L'ENSEIGNEMENT SUPERIEUR PRIVE

ECOLE SUPERIEURE DE TECHNOLOGIE ET DE

MANAGEMENT

MEMOIRE DE FIN DE CYCLE

Pour l'obtention de la Licence en

TELEINFORMQTIQUE

Option

Télécommunication et Réseaux

INTITULE

Dimensionnement et mise en place d'une

solution

VoIP sécurisée

|

Présenté et soutenu par : Mlle Diouma

DIACK

|

Sous la direction de : Dr Moustapha MBAYE

Spécialité : Enseignant

chercheur

|

Année académique : 2018-2019

Dimensionnement et mise en place d'une solution VoIP

sécurisée

A LA MÉMOIRE DE

? Diouma DIACK

Tous ceux qui ont contribué à notre

éducation, à notre formation et à notre réussite et

qui ne sont plus là malheureusement :

· Ma soeur NDAYE DIACK

· Mon frère BADARA DIACK

· Ma grande mère FATOUMATA DIOUF

· Mon grand-père MODOU DIOUF

· Ma grande mère SASSOUM FALL

· Mon grand-père SALIOU DIACK

· Mon frère PAPE DIACK

Paix à leur âme et que Dieu les accueille au

paradis. Amine.

P a g e I | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

DÉDICACE

La vie n'est qu'un éclair,

Et un jour de réussite est un jour très

cher.

? Diouma DIACK

A mon cher père, Et ma

chère mère.

Pour l'éducation et le grand amour dont ils m'ont

entouré depuis ma

naissance.

A mon cher oncle DAOUDA DIOUF A mon cher

frère ABDOU DIACK

A ma soeur THIORO DIACK

Qui m'ont soutenue et encouragée depuis le début de

mon cursus. Que ce travail témoigne de mon affection et soit

l'expression de vos voeux. Merci pour votre aide, vos soutiens et vos

sacrifices pour ma personne vraiment chapeau à vous et merci beaucoup

!

Autant de phrases et d'expressions aussi embellies soient-elles

ne sauraient exprimer ma gratitude et ma reconnaissance envers vous.

P a g e II | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

REMERCIEMENTS

J'exprime tout d'abord mon éternelle reconnaissance

à mon DIEU, le maître du temps et circonstances, qui a permis que

ce travail soit possible.

Je ne saurai poursuivre sans avoir remercié :

A ma tante ABY DIOUF qui m'a soutenue et

d'avoir pris le rôle de mère

A mes belles-soeurs NOGAYE DIOUF et KHOUDIA NDOUR

pour m'avoir montré tous les jours la valeur que j'ai

A ma soeur Mame Diarra DIOUF

A toute la famille SARR de la commune de NDANGALMA

car c'est eux qui m'ont donnée le courage et la force de finir

mes étude du lycée.

A mes frères et soeurs de toute la famille

DIACK qui m'ont encouragée tous les jours durant la

période de ma formation.

A mes cousins et cousine de toute la famille DIOUF

qui m'ont encouragée Mention spéciale

:

À mon encadreur Dr MOUSTAPHA MBAYE qui

s'est toujours montré disponible tout au long de la réalisation

de ce mémoire

À mon Maitre de stage MOUHAMADOU SOW

pour sa tendresse et sa complicité.

A NDEYE MATY SAMB qui m'a soutenue depuis le

début dans les aspects économique et moral

Merci également à mes camarades de classe

Alioune GUEYE, Balla SYLLA, Abdoulahat SAMB, Maréme SAMB pour tous les

moments partagés.

Diouma DIACK

P a g e III | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

AVANT-PROPOS

L'école supérieure de technologie et de

management (ESTM) est une école privée d'enseignement

supérieur, universitaire et professionnel. Elle a été

créée par des professionnels des secteurs des technologies de

l'information, de la communication et de la gestion. Les enseignements

dispensés s'inspirent des normes exigées par le CAMES (Centre

africain et malgache pour l'enseignement supérieur) et sont donc

superposables à ceux dispensés dans les meilleures écoles

tant sur le continent africain que dans le reste du monde. Le programme de

l'ESTM est élaboré en fonction des besoins du monde professionnel

et adapté à l'évolution de la nouvelle technologie de

manière à donner à l'étudiant des

compétences aussi bien théoriques que pratiques.

Ainsi l'école forme les techniciens supérieurs

en informatique de gestion, réseau informatique, maintenance

informatique, Réseau télécom et Réseau

téléinformatique en deux ans.

Pour l'obtention de la licence en télécom

réseau, l'ESTM exige de ces étudiants l'élaboration d'un

mémoire de fin de cycle. C'est dans ce cadre que nous

rédigeons ce document qui s'intitule :

Dimensionnement et mise en place d'une solution VoIP sécurisée :

cas d'ISS Afrique SA.

Ce document constitue notre premier travail de recherche

académique,

c'est pourquoi nous sollicitons de la part du jury, beaucoup

d'indulgence pour ce qui concerne son évaluation

Pour les difficultés rencontrées, avec les

nombreux sites web qui se trouvent sur internet en ce moment, il est difficile

d'identifier les bons sites web et tirer les bonnes informations. On avait

aussi un problème avec le temps puisque c'est notre premier document de

recherche on n'avait pas une bonne maitrise du temps.

P a g e IV | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

RÉSUME

Ce mémoire traite la mise en place d'une solution de

voix sur IP dans une

infrastructure de trois couches via la solution VoIP open

source « Asterisk» au sein de l'entreprise «ISS AFRIQUE

S.A».

Nous parlerons en premier lieu les notions de base

essentielles pour la compréhension du déroulement de cette

technologie ainsi que sa sécurisation.

Nous mettrons ensuite notre solution dans un environnement de

test avec le serveur Asterisk, deux clients Softphone. Nous avons

installé par la suite des logiciels d'attaque : pour l'écoute du

trafic via la voix IP et réaliser une série d'attaque visant les

vulnérabilités d'une communication via la voix sur IP, suite

à ses attaques, Nous venons de proposer les mesures de

sécurité à implémenter dans l'infrastructure

existante.

P a g e V | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

ABSTRACT

This memory treats with the implementation of a voice over ip

solution in

a three-layer infrastructure via the open source VoIP solution

"Asterisk" within the company "ISS AFRIQUE S ;A".

First of all, we expose the basic notions essential for

understanding the unfolding of this technology as well as its security. We then

install our solution in a test environmentwith the Asterisk server, two

Softphone clients. We installed the Linux Khali audit and attack software suite

to listen for IP voice traffic and perform a series of attacks targeting the

vulnerability of a voice over ip communication, following its attacks; we have

just proposed the security measures to implement in the existing

infrastructure

P a g e VI | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

SOMMAIRE

A LA MÉMOIRE DE I

DÉDICACE II

REMERCIEMENTS III

AVANT-PROPOS IV

RÉSUME V

ABSTRACT VI

SOMMAIRE VII

GLOSSAIRE IX

LISTE DES FIGURES X

LISTE DES TABLEAUX XII

INTRODUCTION GÉNÉRALE 1

PREMIERE PARTIE : 3

CADRES THÈORIQUE ET MÈTHODOLOGIQUE 3

CHAPITRE 1 : PRESENTATION DU LIEU DE STAGE ET DU PROJET 4

1.1 PRESENTATION D'ISS AFRIQUE S.A 4

1.2 PRESENTATION DU SUJET 6

CHAPITRE 2 : GÉNÉRALITÉ DE LA VOIX SUR IP

10

2.1 INTRODUCTION 10

2.2 PRESENTATION DE LA VOIX SUR IP 10

2.3 LES PROTOCOLES DE SIGNALISATIONS 12

2.4 PROTOCOLE IAX 15

2.5 PROTOCOLES DE TRANSPORTS 17

2.6 CONCLUSION 19

CHAPITRE 3 : DIMENSIONNEMENT D'UNE SOLUTION VOIP ET BONNES

PRATIQUES 20

3.1 DIMENSIONNEMENT ET QUALITES DE SERVICES 20

3.2 L'IMPACT D'UN MAL DIMENSIONNEMENT DANS UN RESEAU VOIP

21

3.3 SECURISATION DE LA VOIP ET BONNE PRATIQUE 23

3.4 PRINCIPAUX RISQUES 23

3.5 ATTAQUE SUR LE PROTOCOLE 23

3.6 CONCLUSION 25

DEUXIÈME PARTIE : 26

IMPLEMENTATION DEPLOIEMENT ET TESTS 26

CHAPITRE 4 : ETUDE COMPARATIVE DES SOLUTIONS VOIP 27

4.1 INTRODUCTION 27

4.2 PRESENTATION DE QUELQUES SOLUTIONS LIBRES 27

4.3 CONCLUSION 30

CHAPITRE 5 : INSTALLATION, CONFIGURATION ET SECURISATION

D'UNE SOLUTION DE VOIP

BASEE SUR L'OUTIL ASTERISK 31

P a g e VII | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

5.1 INTRODUCTION 31

5.2 ARCHITECTURE PROPOSE 31

5.3 INSTALLATION D'ASTERISK 16.6.1 32

5.4 SECURISATION DE LA SOLUTION VOIP SUR ASTERISK 40

5.5 CONCLUSION 62

CONCLUSION GÉNÉRALE 63

WEBOGRAPHIE XIII

ANNEXES XV

TABLE DES MATIERES XXII

P a g e VIII | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

GLOSSAIRE

|

ABBREVIATION

|

SIGNIFICATION

|

|

IAX

|

Inter-Asterisk eXchange

|

|

IP

|

Internet Protocol

|

|

IPBX

|

Internet Protocol Private Branch eXchange

|

|

LAN

|

Local Area Network

|

|

MGCP

|

Media Gateway Control Protocol

|

|

NAT

|

Network Address Translation

|

|

OSI

|

Open Systems Interconnexion

|

|

PABX

|

Private Automatic Branch EXchange

|

|

PLC

|

Paquet Loss Consealment

|

|

QoS

|

Quality of service

|

|

RTCP

|

Real-time Transport Control Protocol

|

|

RTP

|

Real time Transport Protocol

|

|

SIP

|

Session Initiation Protocol

|

|

TCP

|

Transmission Control Protocol

|

|

UDP

|

Le User Datagram Protoco

|

|

VOIP

|

Voice over Internet Protocol

|

|

WAN

|

Wide Area Network

|

P a g e IX | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 1 : L'organigramme de l'ISS Afrique S.A 4

Figure 2 : Le réseau Informatique

d'ISS Afrique S.A 7

Figure 3 : adressage ISS Afrique SA 8

Figure 4 : architecture existant d' l'ISS AFRIQUE 8

Figure 5 : la voie sur un réseau IP

11

Figure 6 : Standard

Téléphonique PABX 11

Figure 7 : IPBX 12

Figure 9 : le protocole H.323 13

Figure 10 : Le protocole SIP 14

Figure 11 : Rôle du Protocol IAX 16

Figure 12 : Le Protocole RTP 17

Figure 13 : Le protocole RTCP 18

Figure 14 : Exemple de détournement d'appel " Man in

the middle" 24

Figure 14 : Architecture interne d'Asterisk 28

Figure 15 : Réseau VoIP déployé 31

Figure 16 : console d'asterisk 32

Figure 17 : les utilisateurs 35

Figure 18 : Téléphone IP 36

Figure 19 : Zoiper 36

Figure 20 : Champ à remplir 37

Figure 21 : X-lite 37

Figure 22 : appel entre deux clients 38

Figure 23 : configuration cascade 38

Figure 24 : appel cascade 38

Figure 25 : configuration appel simultané 39

Figure 26 : appel simultané 39

Figure 27 : configuration boit vocal 39

Figure 28 : la conférence d'appel 40

Figure 29 : vulnérabilité dans le fichier

sip.conf 41

Figure 30 : vulnérable dans la console 41

Figure 31: Modification du secret 42

Figure 32 : cryptage des mots des identifiants 42

Figure 33 : Intrusion du haker 43

Figure 34 : L'interface de Cain & Abel. 44

Figure 35 : configuration de la carte réseau 44

Figure 36 : réseau scanne 44

Figure 37 : détection des adresses IP 45

Figure 38 : Requêtes serveur-client 45

Figure 39 : table arp 46

Figure 40 : l'attaque 46

Figure 41 : Détournement du trafic par pirate 47

Figure 42 : table arp 47

Figure 43 : Contrôle du trafic par le pirate 48

Figure 44 : Les paquets de SIP 49

P a g e X | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 45 : les protocoles du réseau 49

Figure 46 : les protocoles circulant 50

Figure 47 : recherche de mot de passe 50

Figure 48 : password 51

Figure 49 : champ password 51

Figure 50 : craquage du mot de passe 52

Figure 51 : Approximation du mot de passe 52

Figure 52 : mot de passe trouvé 53

Figure 53 : résultat du craquage 53

Figure 54 : Décryptage impossible 54

Figure 55 : capture de tous les paquets dans le réseau

55

Figure 56 : sélection des paquets rtp 55

Figure 57 : chargement des flux rtp 56

Figure 58 : sélection de tous les paquets rtp 56

Figure 59 : jouer le flux rtp 56

Figure 60 : l'écoute du contenue des paquets rtp 56

Figure 61 : Certificat et clé pour chiffrer la

communication. 58

Figure 62 : configuration de TLS 59

Figure 63 : sélection res_srtp 60

Figure 64 : configuration du poste client 61

Figure 65 : imposer le port 5061 au client 61

Figure 66 : sécurisation des paquets RTP 61

Figure 67 : annexe A1 XV

Figure 68 :annexe B1 XV

Figure 69 : annexe B2 XV

Figure 70 : annexe B3 XVI

Figure 71 : annexe B4 XVII

Figure 72 : annexe B5 XVIII

Figure 73 : annexe B6 XVIII

Figure 74 : annexe B7 XIX

Figure 75 : annexe B8 XIX

Figure 76 : annexe B9 XIX

Figure 77 : annexe B10 XX

Figure 78 :annexe B11 XXI

P a g e XI | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

LISTE DES TABLEAUX

Tableau1 : Codecs les plus utilisés et leurs vitesses

d'échantillonnage 20

Tableau 2 : les seuils des valeurs pour le paramètre

critiques et les conséquences 22

Tableau 5 : Tableau Récapitulatif 30

P a g e XII | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

INTRODUCTION GÉNÉRALE

La qualité de service rendu au client est le souci

majeur de toute entreprise qui veut assurer sa pérennité et sa

position sur le marché. Ceci, ne peut être réalisé

qu'à travers le développement des systèmes d'informations

à l'aide des nouvelles technologies d'information et de communication.

L'avènement de la téléphonie sur IP est apparu

ressèment avec le besoin de diminuer, les coûts des communications

téléphoniques longues distances nationales et internationales.

Toutefois, les enjeux de la voix sur IP sont aussi techniques

et dépassent la simple idée de la communication

téléphonique à moindre coût. Du fait de la

convergence voix, données et images, il devient plus facile de

gérer un support de transmission unique pour l'ensemble des services

(tout sur IP).

Les entreprises comme ISS Afrique SA dépensent

énormément en communication téléphonique, or le

prix des communications de la VoIP est moindre en comparaison. Il suffit

simplement de louer des hébergeurs pour transmettre les communications.

Avec la VoIP, le transport se faisant par le biais du réseau

informatique, il n'est donc pas nécessaire de devoir mettre en place un

réseau téléphonique à part.

Notre objectif est de dimensionner une solution VoIP avec

l'ensemble des

services permettant aux entreprises de

bénéficier des offres et de la sécurisation de la voix sur

IP.

Pour ce faire nous allons répondre à ces deux

questions: comment établir un bon dimensionnement des réseaux de

la voix sur IP au sein des entreprises ? Et, aussi comment mettre en place des

paramètres de sécurités qui vont diminuer

considérablement les risques d'attaques au niveau du réseau VoIP

?

L'accomplissement de ces objectifs nous amène à

émettre l'hypothèse suivante : si un réseau VoIP bien

dimensionné et sécurisé ne serait pas la meilleure pour

régler les problèmes de communication téléphonique

au niveau des entreprises.

P a g e 1 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Pour réaliser un système répondant

à ce cahier de charge, plusieurs techniques d'investigation ont

été utilisées, notamment celles basées sur la

recherche documentaire à travers des ouvrages scientifiques, des sites

internet, la consultation de certains mémoires et des guides

d'entretien.

Pour l'élaboration de ce document : nous aurons comme

premier chapitre : présentation du lieu d'stage et du projet. Dans le

second chapitre : généralité de voix sur IP, dans le

chapitre trois dimensionnement d'une solution VoIP Et bonnes pratique.

Sécurisation de la solution VoIP et bonnes pratique de

sécurisation dans le chapitre quatre. Et enfin dans le chapitre cinq :

installation, configuration et sécurisation d'une solution de VoIP

basée sur l'outil asterisk.

P a g e 2 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

PREMIERE PARTIE :

CADRES THÈORIQUE ET

MÈTHODOLOGIQUE

P a g e 3 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

CHAPITRE 1 : PRESENTATION DU LIEU DE STAGE ET

DU PROJET

1.1 Présentation d'ISS Afrique S.A

Dans cette section, nous allons parler de l'historique

d'ISS Afrique S.A, son organigramme, spécifier les

services offerts et détailler l'architecture réseau de l'ISS.

1.1.1 Historique d'ISS Afrique S.A

Gagnant du prestigieux prix «Excellence en

Innovation» au Canada en 2015, ISS AFRIQUE SA est renommée

à l'échelle internationale pour son expertise en

sécurité électronique et sécurité des

Systèmes de l'Information. Nous avons porté notre priorité

sur le service, l'installation, le suivi, la formation, et la maintenance. La

ville de Dakar a été élue pour abriter le siège

social, le Centre de stockage, de distribution ainsi que le Centre de

formation.

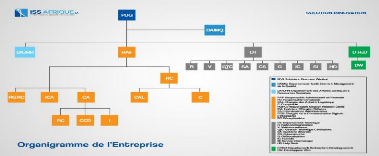

1.1.2 L'organigramme de l'entreprise

Vous trouverez ci-après le schéma de

l'organigramme de l'entreprise ISS AFRIQUE S.A.

Figure 1 : L'organigramme de l'ISS Afrique S.A

P a g e 4 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

1.1.3 Mission d'ISS Afrique S.A.

ISS Afrique s'est donnée la mission d'accompagner

l'Etat et les entreprises dans la sécurisation de leurs

données.

Cette mission est centrée en autre sur les points suivants

:

? La prévention : nous anticipons pour

faire face aux nouvelles menaces. Il s'agit pour ISS Afrique de prévoir

les mesures capables de limiter la probabilité qu'un incident de

sécurité ne se produise pas Une veille sur les points de

vulnérabilité devient indispensable pour identifier, analyser les

nouvelles menaces puis décider des actions correctrices à

effectuer.

? La détection : effectuer l'audit du

système d'information. La détection d'une attaque est une

information cruciale. En effet, ignorer une attaque interdit tout

déclenchement rapide des mesures de défense destinées

à limiter les dégâts. La sophistication des techniques

d'attaques que nous proposons, exige de disposer de moyens permettant de

signaler rapidement toute anomalie du Système d'Information et de

stopper ainsi toute tentative d'intrusion.

? La défense : définir un plan

de secours

? Le contrôle : ISS Afrique s'adapte en

permanence sur les processus et les moyens de sécurité.

1.1.4 Les services offerts aux clients

Il est important de se rapprocher d'un professionnel pour tous

ceux qui veulent bénéficier d'une qualité de service

irréprochable quelle que soit la nature des activités. En effet,

les entités de ce genre possèdent non seulement un savoir-faire

spécifique dans le domaine, mais sont également dotées de

plusieurs années de pratiques probantes. Généralement, les

prestataires les plus performants se démarquent des autres. Et par la

même occasion, qui ne cessent de développer leur service. En

tournant le regard sur le domaine du télécom et de la

sécurité, ISS Afrique S.A offre de nombreux services à ses

clients parmi lesquels :

a) Le cyber sécurité

ISS AFRIQUE SA propose des solutions personnalisées

offrant une

protection maximale à la fois à votre entreprise et

à vos clients.

P a g e 5 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

b) Le système d'alarme et contrôle

d'accès

ISS AFRIQUE SA est l'un des plus importants revendeurs

d'équipements

de radio bidirectionnels au Sénégal. Il offre

à ses clients une expertise complète en matière de

conception, d'installation et de maintenance pour les besoins de leurs

systèmes radio.

c) Le système d'incendie

ISS AFRIQUE SA propose aux clients un système de

sécurité incendie

comprenant un ensemble de matériels servant à

collecter des informations liées à la sécurité

incendie, pour protéger un établissement contre le feu.

d) Ingénierie digital

ISS Afrique ouvre désormais ses services à la

dématérialisation et

digitalisation des outils d'entreprise, en toute

sécurité. Une équipe compétente et dynamique vous

accompagne à 360° dans la réalisation de tous vos projets de

développement web

e) Gestion technique centralise

Le système de gestion technique centralisée d'ISS

AFRIQUE SA permet

de piloter à distance des infrastructures techniques,

c'est un mode de supervision par automate centralisé : modification des

paramètres (heure de fonctionnement), régulation, mesures,

alarmes.

1.2

|

Présentation du sujet

|

Les réseaux de données et de voix étaient

clairement distincts (avec des câblages différents, des protocoles

différents et des fonctionnalités différentes).

Aujourd'hui la tendance a nettement changé, on assiste à une

convergence des données, de la voix et même de la vidéo,

à tel point que les principaux moteurs de développement des

réseaux sont la voix et la vidéo. La voix sur IP devient

aujourd'hui une solution incontournable pour les entreprises qui voudraient

soit remplacer l'ancien système PBX en faveur d'une plate-forme VoIP ou

en créer un pour la réalisation efficiente et efficace d'un

système de communication basé sur IP.

P a g e 6 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

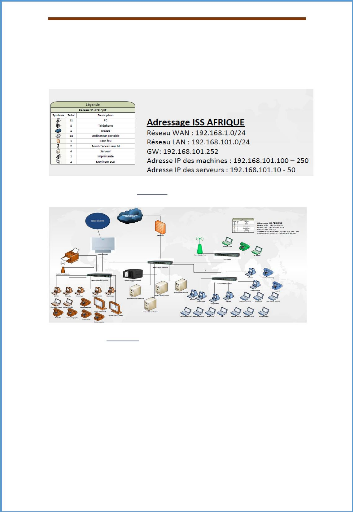

1.2.1 Le réseau d'ISS Afrique S.A Voici le

réseau existant d'ISS Afrique SA composé comme suis :

Figure 2 : Le réseau Informatique

d'ISS Afrique S.A

1.2.2 Etude de l'existant

Nous ne saurions commencer ce travail sans avoir une

idée claire et précise du système existant.

L'entreprise ISS Afrique occupe deux étages d'un

immeuble et possède une architecture de niveaux trois (3) dans laquelle

on a un réseau LAN avec plusieurs répartitions.

Un switch principal de marque CISCO 3560 Poe qui permet

d'isoler les utilisateurs des deux étages et les serveurs afin que

seules les personnes qui sont autorisées y accèdent et est

interconnecté par un serveur de sauvegarde NAS, un serveur

système d'alarme, un serveur Géolocalisation, un serveur

MONITORING, un serveur contrôleur AD et trois switchs dont chacun

gère un département reparti comme suit :

? l'un pour la direction du PDG connecte

à un point d'accès, un téléphone fixe et deux

ordinateurs portables.

? l'autre pour l'administration est

interconnecté à cinq PC, cinq téléphones fixes,

deux moniteurs LCD, deux ordinateurs portables et une solution

téléphonique analogique basée sur le modèle SIEMENS

avec huit entrées et deux sorties et Il utilise des

téléphones Alcatel, Avaya et Yealink.

P a g e 7 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

? le dernier switch OPENSPACE IT est relié à cix

PC, dix ordinateurs portables et deux postes de téléphones.

L'adressage de l'architecture de l'ISS est défini est

comme ainsi :

Figure 3 : adressage ISS Afrique SA

Figure 4 : architecture existant d' l'ISS AFRIQUE

1.2.3 Critique de l'existant

ISS Afrique SA utilise un autocommutateur SIEMENS avec huit

entrées et deux sorties, nous constatons que le nombre de poste

téléphonique à raccordé est atteint et les autres

bureaux restants ne pourrons pas être raccordé au réseau

téléphonique interne. Deux solutions s'opère soit acheter

un autre autocommutateur SIEMENS de 16 ports ou mettre en place mettre en place

un système de téléphonie sur IP.

En plus la solution ne permettait pas de

bénéficier de certains services comme : la

visioconférence, le centre d'appel, appel simultané, la

conférence et

P a g e 8 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

d'autre services que les entreprises adoptent pour pouvoir

satisfaire leurs communications.

Après étude avec notre maître de stage, il

nous a convié le projet de mise en place d'une solution VoIP

sécurisé au sein de l'entreprise ISS AFRIQUE.

1.2.4 Objectifs

En fonction des besoins réels de l'entreprise,

différents arguments plaident en faveur d'une solution VoIP, raison pour

laquelle l'objectif principal poursuivi dans ce travail est de montrer

l'importance de l'intégration de la solution VoIP qui est assez

flexible, peu couteux et protéger contre les différentes attaques

dans les entreprises.

P a g e 9 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

CHAPITRE 2 : GÉNÉRALITÉ DE LA VOIX

SUR IP

2.1 Introduction

La " VoIP " ou littéralement "

voix sur IP " en Français désigne l'ensemble des

technologies permettant de communiquer oralement via un réseau utilisant

le protocole IP. Le terme "VoIP" est en général

utilisé pour décrire des communications "Point à Point".

Pour la diffusion de son sur IP en multipoints, on parlera plutôt de

streaming (comme les radios sur Internet, par exemple).

2.2

|

Présentation de la voix sur IP

|

VoIP signifie Voice over Internet Protocol ou Voix sur IP.

Comme son nom l'indique, la VoIP permet de transmettre des sons (en particulier

la voix) dans des paquets IP circulant sur Internet. La VoIP peut utiliser du

matériel d'accélération pour réaliser ce but et

peut aussi être utilisée en environnement de PC.

2.2.1 Définition de quelques éléments

VoIP

Dans cette partie, on va parler de la description de quelques

termes de la VoIP.

a) IP (Internet Protocol)

Internet Protocol, généralement

abrégé IP, est un protocole de communication de réseau

informatique, il correspond à un protocole de niveau 3 dans le

modèle OSI et du modèle TCP/IP permettant un service d'adressage

unique pour l'ensemble des terminaux connectés.

P a g e 10 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

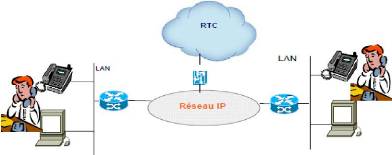

Figure 5 : la voie sur un réseau IP

Apres la description d'Internet Protocol, on va parler du

PABX.

b) PABX

PABX (signifie : Privat Automatic Branch eXchange) sert

principalement à

relier les postes téléphoniques d'un

établissement (lignes internes) avec le réseau

téléphonique public (lignes externes). Il s'agit en quelque sorte

d'un Switch doté de fonctionnalités particulières et peut

être considéré comme étant le coeur d'un

réseau privé de téléphonie.

Figure 6 : Standard Téléphonique

PABX

Comme le PABX, on va parler de l'IPBX.

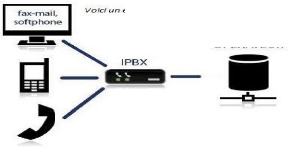

c) IPBX

Dans l'industrie des télécommunications, on

désigne par PABX IP ou

encore IPBX ; un autocommutateur

téléphonique privé utilisant le protocole internet (IP)

pour gérer les appels téléphoniques d'une entreprise, en

interne sur

P a g e 11 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

son réseau local (LAN). Couplé à des

technologies de voix sur IP, les communications téléphoniques

peuvent ainsi être acheminées sur le réseau étendu

(WAN) de l'entreprise. Un IPBX est d'abord une solution de standard interne,

c'est-à-dire qu'il est installé et hébergé dans vos

locaux

Figure 7 : IPBX

2.3

|

Les protocoles de signalisations

|

La signalisation dans un environnement VoIP active et

coordonne les ifférents éléments de cet environnement afin

qu'un appel puisse être effectué (et eçu). Cette

signalisation consiste en l'échange de messages dans un environnement

IP. Le format de ces messages dépend du protocole utilisé. Voici

les protocoles de signalisation les plus utilisé :

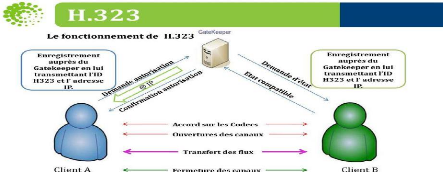

2.3.1 Protocole H323

a) Description du protocole H.323

Le protocole H323 est un protocole de signalisation appartenant

à la

couche transport du modèle OSI et associant un ensemble

de protocole de communication de la voix, d'image et de données sur

IP.

Le protocole H.323 fait partie de la série H.32x qui

traite de la vidéoconférence au travers différents

réseaux.

P a g e 12 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 8 : le protocole H.323

b) Avantages et inconvénients de la technologie

H.323

1) Avantages

Plus qu'un protocole, H323 ressemble davantage à une

association de plusieurs protocoles différents et qui peuvent être

regroupés en trois catégorie. Ces les principaux

bénéfices qu'apporte la norme 11.323 sont les suivants :

? Codecs standards : H.323 établit des standards pour

la compression et la décompression des flux audio et vidéo. Ceci

assure que des équipements provenant de fabricants différents ont

une base commune de dialogue.

? Interopérabilité : Les utilisateurs veulent

pouvoir dialoguer sans avoir à se soucier de la compatibilité du

terminal destinataire

? Indépendance vis à vis du réseau :

H.323 est conçu pour fonctionner sur tout type d'architecture

réseau

? Indépendance vis à vis des plates-formes et

des applications : 11.323 n'est lié à aucun équipement ou

système d'exploitation

2) Inconvénients

Protocole complexe, créé initialement pour les

conférences multimédia et qui incorpore des mécanismes

superflus dans un contexte purement téléphonique.

P a g e 13 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Ceci a notamment des incidences au niveau des terminaux 11.323

(téléphones IP, par exemple) qui nécessitent de ce fait

une capacité mémoire et de traitement non sans incidence au

niveau de leur coût.

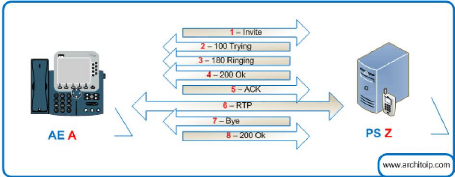

2.3.2 Protocole SIP

Apres le protocole 11323, on va parler du protocole SIP.

a) Description du protocole SIP

Session Initiation Protocol (SIP) est un protocole de

signalisation et la gestion des sessions de communication multimédias.

Il fonctionne sur Transmission Control Protocol (TCP), Datagram Protocol

utilisateur (UDP) ou un flux de protocole de contrôle de transmission

(SCTP). Il peut être utilisé pour le transfert de données

entre les deux parties (unicast) et une session Multicast.

Figure 9 : Le protocole SIP

b) Avantages et inconvénients 1) Avantages

? Ouvert : les protocoles et documents officiels sont

détaillés et accessibles à tous en

téléchargeant

? Standard : l'IETF a normalisé le protocole et son

évolution continue par la création ou l'évolution d'autres

protocoles qui fonctionnent avec SIP

P a g e 14 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

+ Simple : SIP est simple et très similaire à

http

+ Flexible : SIP est également utilisé pour tout

type de sessions multimédia (voix, vidéo, mais aussi musique,

réalité virtuelle, etc.)

2) Inconvénients

+ Basé sur l'adresse IP : SIP ne traverse pas les NAT,

mais cela peut être résolu en déployant des

mécanismes client-serveur supplémentaires.

+ Mauvaise implémentation : une mauvaise

implémentation ou une implémentation incomplète du

protocole SIP dans les User Agents peut perturber le

fonctionnement ou générer du trafic superflu sur le

réseau.

+ Présence et messagerie instantanée : SIP

montre un certain nombre de faiblesses dans la gestion de la présence et

la messagerie instantanée.

+ Faible nombre d'utilisateurs : SIP est encore peu connu et

utilisé par le grand public, n'ayant pas atteint une masse critique, il

ne bénéficie pas de l'effet réseau

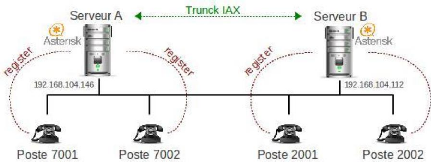

a) Description du protocole IAX

Protocole de signalisation de voix/ vidéo sur IP,

IAX (Inter Asterisk

eXchange), est un protocole qui fonctionne

sur le port 4569 en UDP et transporte à la fois les données

(voix) et la signalisation. L'intérêt principal de ce protocole

est d'être fait pour traverser le NAT (Network Address Translation un

routeur fait la traduction d'adresse réseau) et qu'il est possible de

créer des trunks IAX (appelés également Canaux

(définissant le nombre d'appels simultanés entre un

opérateur IP et un IPBX)), entre les serveurs dans lesquels les

communications RTP sont multiplexées ainsi on économise les

surcharges d'entêtes IP.

P a g e 15 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 10 : Rôle du Protocol IAX

b) Avantages et inconvénients

1) Avantage d'IAX

Le protocole d'Echange Inter-Asterisk (Inter-Asterisk

eXchange, IAX) version 2 (IAX2) propose une alternative aux protocoles de

signalisation tels que SIP. IAX2 a été créé dans le

cadre du projet de PBX Open source Asterisk. Contrairement à SIP qui

utilise 2 paires de flux (l'une pour la signalisation, l'autre pour la voix),

IAX utilise une seule paire de flux pour communiquer entre les

extrémités de la ligne (téléphone ou central

téléphonique).

2) Inconvénients de IAX

IAX n'est pas sans inconvénients, le premier est la

difficulté consiste à étendre le protocole IAX en raison

de l'absence d'un mécanisme d'extension générique dans

IAX, il est nécessaire que de nouveaux ajouts soient ajoutés

à la spécification. Ce qui n'est pas le cas de SIP qui peut

être étendu assez facilement.

Le deuxième inconvénient est du fait que le

Protocole n'est pas standard et Peu rependu à l'heure actuelle.

P a g e 16 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

2.5

|

Protocoles de transports

|

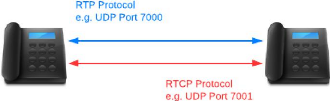

2.5.1 Le protocole RTP

a) Description générale de RTP

RTP (Real time Transport Protocol), standardisé en

1996, est un protocole qui a été développé par

l'IETF afin de faciliter le transport temps réel de bout en bout des

flots données audio et vidéo sur les réseaux IP, c'est

à dire sur les réseaux de paquets. RTP est un protocole qui se

situe au niveau de l'application et qui utilise les protocoles sous-jacents de

transport TCP ou UDP

Figure 11 : Le Protocole RTP

b) Avantages et inconvénients

1) Avantages

Construit sur le protocole UDP, RTP ne garantit pas

exactement que tout paquet spécifique arrive à sa destination. De

cette façon, cependant, maintient un média synchronisé en

continu, ce qui signifie que vous ne verrez images de la vidéo qui

arrivent à vous vivre, comme un exemple. RTCP, la version du

contrôleur de la RTP, vient-main dans la main avec le protocole pour

contrôler le flux de paquets et assurez-vous que l'ordinateur ne soit pas

maximisé sa capacité lors de la transmission d'images ou de

sons.

2) Inconvénients

Depuis RTP utilise un autre protocole, il devient difficile de

dire ce qui a

mal tourné quand quelque chose fait. Pour ajouter

à cette difficulté, le protocole qu'il est construit sur ne

nécessite aucune connexion, vous donnant aucune

P a g e 17 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

indication si le paquet que vous avez envoyé atteint sa

destination ou non. Entre deux clients, il devient difficile de

déterminer ce qui est arrivé le long du chemin.

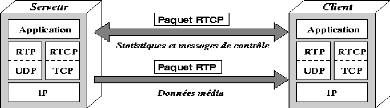

2.5.2 Le protocole RTCP

Après la description de RTP, on va parler de RTCP.

a) Description générale de RTCP

Le protocole RTCP est fondé sur la transmission

périodique de paquets de contrôle à tous les participants

d'une session. C'est le protocole UDP (par exemple) qui permet le multiplexage

des paquets de données RTP et des paquets de contrôle RTCP.

Figure 12 : Le protocole RTCP

b) Avantages et inconvénients

1) Avantages de RTCP

Construit sur le protocole UDP, RTP ne garantit pas exactement

que tout paquet spécifique arrive à sa destination. De cette

façon, cependant, maintient un média synchronisé en

continu, ce qui signifie que vous ne verrez images de la vidéo qui

arrivent à vous vivre, comme un exemple. RTCP, la version du

contrôleur de la RTP, vient-main dans la main avec le protocole pour

contrôler le flux de paquets et assurez-vous que l'ordinateur ne soit pas

maximisé sa capacité lors de la transmission d'images ou de

sons.

P a g e 18 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

2) Inconvénients de RTCP

L'inconvénient majeur du RTCP est son coût.

L'entretien des câbles en cuivre prend du temps et coûte de

l'argent. L'essor de la connexion sans fil a fait en sorte qu'installer et

entretenir des connexions câblées d'un point à un autre

est, en règle générale, moins judicieux. Le

caractère universel du RTCP est un atout indéniable.

2.6 Conclusion

La VoIP est une technologie

révolutionnaire qui défie les règles dictées par la

téléphonie RTC à l'appui de ses protocoles. Elle est plus

souple, conviviale, ne nécessite pas un investissement lourd,

coûte moins chère, propose de nouveaux services et beaucoup

d'autres avantages, si bien que toute entreprise qui se veut Compétitive

et moderne aujourd'hui, jette son dévolu sur la téléphonie

sur IP pour gérer ses communications tant internes qu'externes.

Actuellement il est évident que la VoIP va continuer à

évoluer. Elle vise principalement à améliorer le cadre de

travail des employés de l'entreprise en libérant l'utilisateur du

lieu d'implantation du poste téléphonique.

P a g e 19 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

CHAPITRE 3 : Dimensionnement d'une solution VoIP ET

bonnes pratiques

3.1

|

Dimensionnement et qualités de

services

|

3.1.1 Les Eléments déterminent pour la

qualité de la voix sur IP

Les éléments déterminants pour la

qualité de la voix sur un réseau sont le traitement de la voix,

la clarté, le délai de bout en bout et l'écho. Ils

dépendent des différents composantes de la chaine de

transmission, de leurs paramétrage, de l'architecture

générale de la chaine, et dans le cas de la VoIP des flux

concourants. Ces aspects sont les suivants :

? Traitement de la voix : lors de l'émission du signal,

la voix est traité,

c'est-à-dire code et éventuellement

compressée, avant d'être transmise ? La clarté est la

mesure de fidélité de la voix reçue par rapport à

la voix

émise

? Le délai de bout en bout est le temps de propagation

de la voix à travers le réseau de l'émetteur vers le

récepteur

? L'écho est le son émis par l'émetteur

qui lui revient

3.1.2 Les codecs

Le paramètre d'échantillonnage ou codec (pour

compression /décompression) est structurant en VoIP. Le codec

détermine à quelle vitesse la voix est

échantillonnée et dimensionne par la même le flux de

données numérique que va générer la transformation

d'un échantillon temporel de voix analogique. Les codecs sont

répertoriés par leur nom à L'ITU. Les codecs les plus

utilisés et leurs vitesses d'échantillonnage sont les

suivants.

Tableau1 : Codecs les plus utilisés et leurs

vitesses d'échantillonnage

|

Codec

|

Vitesse échantillonnage

|

|

G.726

|

32 kbps

|

|

G.711

|

64 kbps

|

|

G.726

|

24 kbps

|

P a g e 20 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

|

G.28

|

16 kbps

|

|

G.29

|

8 kbps

|

|

G.728.1MPMLQ

|

6.3 kbps

|

|

G.728.ACELP

|

5.3 kbps

|

3.2

|

L'impact d'un mal dimensionnement dans un réseau

VoIP

|

Un mauvais dimensionnement d'un réseau VoIP impacte les

éléments suivants :

3.2.1 Délais de transit

C'est le temps que va mettre en moyenne un paquet IP contenant

un

échantillon de voix pour traverser l'infrastructure

entre deux interlocuteurs. Ce temps de transit comporte quatre composantes :

? Le délai d'échantillonnage

Le délai d'échantillonnage est la durée

de numérisation de la voix l'émission puis de conversion en

signal voix à la réception. Ce temps dépend du type de

codec choisi et varie de quelques milliseconde avec le codec G.711

(échantillonnage 64 kbps) a plus de 50ms en G.723

(échantillonnage 6,3 ou 5,3 kbps).

? Le délai de transport

Le délai de transport est la durée passée

à travers les routeurs, les commutateurs et les autres composants du

réseau et de l'infrastructure de téléphonie IP. L'ordre de

grandeur est de plusieurs dizaines de millisecondes, voir centaines de

millisecondes.

? Le délai des buffers de gigue

Le délai des buffers de gigue est le retard introduit

à la réception en vue de lisser la variation de temps de transit,

et donc de réduire la gigue de phase. L'ordre de grandeur est de 50ms.

Les éléments d'infrastructure, notamment les routeurs peuvent

également mettre en oeuvre des buffers de gigue.

? Le délai de propagation

P a g e 21 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

En traitement du signal, le temps de propagation de

groupe ou retard de groupe est le retard

infligé par un filtre, en secondes, de l'enveloppe en amplitude pour un

signal à bande étroite. Le retard de phase est

le retard (en secondes) de chaque composante fréquentielle

calculé à partir de la réponse en phase du filtre.

3.2.2 La gigue de phase

La variation de temps de transit ou gigue de phase, est la

conséquence du fait que tous les paquets contenant des

échantillons de voix ne vont pas traverser le réseau à la

même vitesse. Cela crée une déformation de la voix ou un

hachage.

3.2.3 La perte de données

La transmission de la voix par paquets s'appuie sur le

protocole RTP. Ce dernier permet de transmettre sur IP les paquets de voix en

reconstituant les informations même si la couche de transport change

l'ordre des paquets. Il utilise pour cela des numéros de séquence

et s'appuie sur UDP.

3.2.4 Comment assurer la qualité de la voix sur

IP

Les spécifications G.114 et G.131 fournissent les

valeurs recommandées pour les délais de transite de la voix de

bout en bout à 150ms.

Le tableau ci-après présente les seuils de

valeurs pour le paramètre critiques et les conséquences

constatées pour le niveau de service de VoIP en code G.711 64 kb.

Tableau 2 : les seuils des valeurs pour le

paramètre critiques et les

conséquences

|

Description

|

Bon

|

Moyen

|

Mauvais

|

|

Délai de transit

|

D<150ms

|

150ms<D<400ms

|

400<D

|

|

Gigue de phase

|

G<20ms

|

20ms<G<50ms

|

50<D

|

|

Perte de données

|

P<1%

|

1%<P<3%

|

3%<P

|

P a g e 22 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

3.3

Sécurisation de la VoIP et bonne

pratique

La voix sur IP présente un nombre de

vulnérabilités en terme : de protocole, de logiciel, de

système d'exploitation, d'infrastructure physique et d'erreur humaine.

Il convient d'étudier avec précaution ses

vulnérabilités dans le but d'établir une protection

efficace contre les attaques.

3.4

Principaux risques

Cette étape permet de déterminer les menaces et

d'identifier les sources de menaces. Une menace est une violation potentielle

de la politique de service à cause d'une attaque ou d'une action

involontaire ou négligente qui compromet la sécurité.

3.5

|

Attaque sur le protocole

|

3.5.1 Sniffing

Un renfilage (Sniffing) peut avoir comme conséquence un

vol d'identité et la révélation d'informations

confidentielles. 11 permet également aux utilisateurs malveillants de

rassembler des informations sur les systèmes VoIP. Ces informations

peuvent par exemple être employées pour mettre en place une

attaque contre d'autres systèmes ou données.

3.5.2 Injection de paquet RTP

Cette attaque se fait au niveau du réseau LAN/VPN. Elle

cible le serveur registrer, et a pour but de perturber une communication en

cours. L'attaquant devra tout d'abord écouter un flux RTP de l'appelant

vers l'appelé, analyser son contenu et générer un paquet

RTP contenant un en-tête similaire mais avec un plus grand numéro

de séquence, afin que ce paquet soit reproduit avant les autres paquets.

Ainsi, la communication sera perturbée et l'appel ne pourra pas se

dérouler correctement

P a g e 23 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

3.5.3 Détournement d'appel (Call Hacking)

Le Call Hacking consiste à détourner un appel.

Plusieurs fournisseurs de service VoIP utilisent le web comme interface

permettant à l'utilisateur d'accéder à son système

téléphonique. Un utilisateur authentifié peut changer les

paramètres de ses transferts d'appel à travers cette interface

web. C'est peut être pratique, mais un utilisateur malveillant peut

utiliser le même moyen pour mener une attaque. Un appel

détourné en lui-même est un problème, mais c'est

encore plus grave quand il est porteur d'informations sensibles et

confidentielles.

Figure 13 : Exemple de détournement d'appel " Man in the

middle"

3.5.4 L'écoute clandestine

L'écoute clandestine désigne

une surveillance non autorisée, pouvant intervenir sur tout

réseau de télécommunications, que ce soit le

téléphone, les courriels ou tout mode de communication

privée. Bien entendu, être témoin d'une conversation

publique n'entre pas dans le cadre des écoutes clandestines.

3.5.5 Les vulnérabilités de l'infrastructure

VoIP

Une infrastructure VoIP est composée de

téléphones IP, Gateway, serveurs (proxy, registre, etc.). Chaque

élément, que ce soit un système embarqué ou un

serveur standard tournant sur un système d'exploitation, est accessible

via le réseau comme n'importe quel ordinateur. Chacun comporte un

processeur qui

P a g e 24 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

exécute des logiciels qui peuvent être

attaqués ou employés en tant que points de lancement d'une

attaque plus profonde.

3.6 Conclusion

La voix sur IP devient jour après jour plus

ciblé. Il existe plusieurs autres

attaques qui menace la sécurité du VoIP, les

attaques cité dans ce chapitre sont les plus fameux et courant dans les

réseaux VoIP.

Mais en suivant certaines bonnes pratiques parmi les

cités, on peut créer un réseau bien

sécurisé.

P a g e 25 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

DEUXIÈME PARTIE :

IMPLEMENTATION DEPLOIEMENT ET TESTS

P a g e 26 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

CHAPITRE 4 : ETUDE COMPARATIVE DES SOLUTIONS VOIP

4.1 Introduction

La VoIP, actuellement en plein

développement, pouvant faire sujet d'attaque des pirates informatiques,

au niveau spécifique des réseaux IP ou la

VoIP proprement dite.

4.2

|

Présentation de quelques solutions

libres

|

Un logiciel libre est un logiciel dont l'utilisation,

l'étude, la modification, la duplication et la diffusion sont

universellement autorisées sans contrepartie.

Le logiciel libre a fait une incursion remarquée dans

le monde de la téléphonie, par le biais de solutions PC-PBX (un

ordinateur de type PC muni de cartes d'interface spécifiques) tournant

sous Linux (ou un autre système libre) et équipées de

logiciels Open source comme Asterisk, Yate, VOCAL, etc. Nous décrivons

ici les forces et faiblesses de ces différentes plateformes afin de

choisir en fonction des besoins exprimés, la solution qui sera

implémentée.

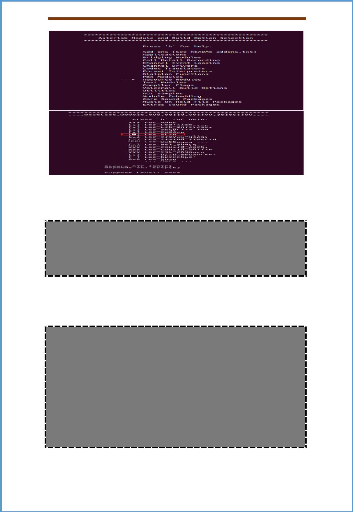

4.2.1 Asterisk

Asterisk est un IPABX logiciel libre, multiplateforme,

publié sous licence GPL par Mark Spencer de la

société Digium. Asterisk permet, entre autres, la messagerie

vocale, la conférence, les serveurs vocaux, la distribution des appels.

Asterisk implémente les protocoles H323 et

SIP, ainsi qu'un protocole spécifique nommé IAX

(Inter-Asterisk eXchange). Ce protocole IAX permet la communication

entre client et serveur Asterisk ainsi qu'entre deux serveurs Asterisk.

Asterisk est un système flexible grâce à sa

structure interne constitué

de quatre APIs (Application Programming Interface)

spécifiques autour du «

P a g e 27 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

central core system ». Celui-ci manie les connexions

internes du PBX en faisant abstraction des protocoles, des codecs, des

interfaces téléphoniques et des applications (d'où la

possibilité d'utiliser n'importe quel hardware et n'importe quelle

technologie).

Asterisk joue le rôle de middleware (intergiciel) entre

les technologies de téléphonie et les applications

(conférence, messagerie vocale, IVR).

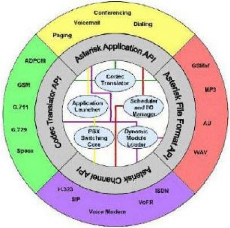

Figure 14 : Architecture interne d'Asterisk 4.2.2

SipXecs

SipXecs est une solution IPBX gratuite pouvant être mise

en oeuvre au sein d'infrastructure de différentes tailles. Elle peut

être intégrée dans des infrastructures de très

petites tailles à des infrastructures allant jusqu'à 6000

d'après les développeurs de la communauté. Ce produit a

pour particularité de supporter uniquement le protocole SIP.

SipXecs doit sa création à la

société Pingtel Corp qui réalisa le développement

du produit en 1999. Ce produit a été développé

à partir des langages C/C++ et basé sur une interface

d'administration WEB afin de réaliser la gestion des différents

services offerts par le produit tel que le plan de numérotation, les

utilisateurs ou bien les téléphones. Il permet une

intégration complète d'un système de messagerie

unifié pour Microsoft Outlook.

P a g e 28 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

4.2.3 CallWeaver

CallWeaver est un IPBX qui a été

développé autour du projet Asterisk. Ce produit est basé

sur une licence de type GPL. Callweaver est capable de s'interfacer sur

plusieurs types de réseaux, tel que le raccordement à un

réseau téléphonique traditionnel ou IP. Ce produit a

été conçu de sorte à ce qu'il puisse gérer

un ensemble de protocoles de signalisation de Voix sur IP (H323, IAX2, MGCP,

SIP...). Call weaver permet d'administrer le serveur, comme une interface WEB

plus simple pour les adeptes de l'interface graphique.

4.2.4 FreeSwitch

Freeswitch est une solution Open source de

téléphonie sur IP, sous une licence MPL (Mozilla Public License),

développé en C. Elle permet la mise en place de communications

vers un téléphone virtuel via un commutateur virtuel. Freeswitch

peut être utilisé comme un simple commutateur, un PBX, une

passerelle ou un serveur d'applications IVR (Interactive Voice Response) en

utilisant des scripts ou des fichiers XML permettant d'automatiser certaines

tâches et de développer de nouveaux services.

Freeswitch fonctionne sur plusieurs systèmes

d'exploitation, notamment Windows, Mac OS X, Linux, BSD et sur les deux

plates-formes Solaris (32 bits et 64 bits). Une Interface Web pour Freeswitch

est disponible sous le nom Wiki PBX.

La configuration de Freeswitch peut s'effectuer de deux

manières :

? En ligne de commande (CLI), ? En Interface graphique (Web).

4.2.5 YATE

La société Null Team qui a été

fondée en 2004, après quelques années d'expérience

dans le domaine de la téléphonie et de la création de

logiciel. Yate se distingue sous deux versions : YATE 1 et YATE 2.

P a g e 29 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Il peut réaliser la fonction de passerelle entre le

réseau public et le réseau IP ou entre un PC et un

téléphone, afin de réaliser l'acheminement des

communications ver le réseau de l'opérateur.

Tableau 3 : Tableau Récapitulatif

|

|

Description

|

Asterisk

|

Sipxecs

|

Call weaver

|

Freeswitch

|

Bayonne

|

YATE

|

|

Licence

|

GPL2

|

GPL21

|

GPL2

|

MPL

|

GPL

|

GPL

|

|

H323

|

OUI

|

NON

|

OUI

|

OUI

|

OUI

|

OUI

|

|

SIP

|

OUI

|

OUI

|

OUI

|

OUI

|

OUI

|

OUI

|

|

MGCP

|

OUI

|

NON

|

OUI

|

NON

|

NON

|

NON

|

|

IAX

|

OUI

|

NON

|

OUI

|

OUI

|

NON

|

OUI

|

|

Interface

|

OUI

|

OUI

|

OUI

|

OUI

|

OUI

|

OUI

|

web

ADPCMG711a(A-Low) etG.711u(u-

Low) G.722,

G.723.1,

G.726,GSM

|

G.722, G.723.1, G.726,GSM Spee

|

|

G.729, G.723.1

|

|

G.722, G.723.1, G.726,GSM Speex

|

|

G.729, G.711

|

|

G.729

|

4.3 Conclusion

L'étude nous a permis de voir que les logiciels libres

sont très intéressants, présentent de nombreuses modules

et accessible. Certains sont plus intéressant en terme de

capacité que d'autre c'est ce qui a fait porte notre choix sur la

solution asterisk.

P a g e 30 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

CHAPITRE 5 : INSTALLATION, CONFIGURATION ET

SECURISATION D'UNE SOLUTION DE VOIP BASEE SUR L'OUTIL ASTERISK

5.1 INTRODUCTION

Asterisk est un IPBX applicatif open source permettant

d'interconnecter en temps réel des réseaux de voix sur IP via

plusieurs protocoles (SIP, H323, ADSI, MGCP) et des réseaux de

téléphonies classiques via des cartes d'interface

téléphonique ou des lignes VOIP, tout ceci à moindre

coût. Asterisk comprend un nombre très élevé de

fonctions, tel que les appels téléphoniques, la messagerie

vocale, les files d'attentes, les conférences, etc.

Durant ce chapitre, on montrera les étapes

d'installation et de configuration d'Asterisk sous le système

d'exploitation Linux (Ubuntu), ainsi que l'installation et la configuration des

clients et de la sécurité d'asterisk.

5.2 ARCHITECTURE PROPOSE

Figure 15 : Réseau VoIP déployé

P a g e 31 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

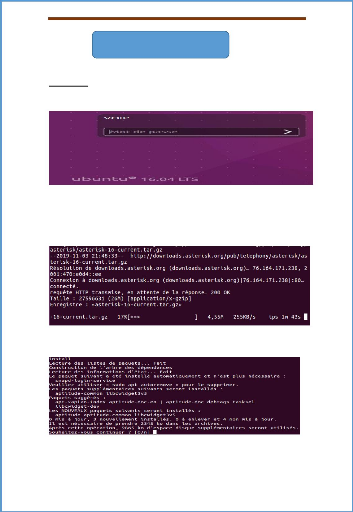

5.3 INSTALLATION D'ASTERISK 16.6.1

5.3.1 Détermination des

prérequis

ISS AFRIQUE a mis à notre disposition un serveur

poweredge R230 avec :

? 8 Go de RAM

? 500 Go disque dur

? 2 core de processeur

Il nous faut d'abord un serveur(Ubuntu) sur lequel sont

installé asterisk.

Ensuite pour commencer ouvrons un terminal sur Ubuntu

16.04 et loguons-nous en mode root, cela supprimera

tous les problèmes de droit et d'accès au fichier. Ensuite la

première chose à faire est de vérifier que votre

système est à jour à l'aide des commandes suivantes :

# Apt-get upgrade # Apt-get update

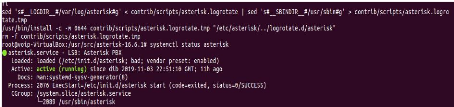

Pour permettre au service Asterisk de démarrer au

démarrage du système, tapez la commande suivante :

#systemctl enable asterisk

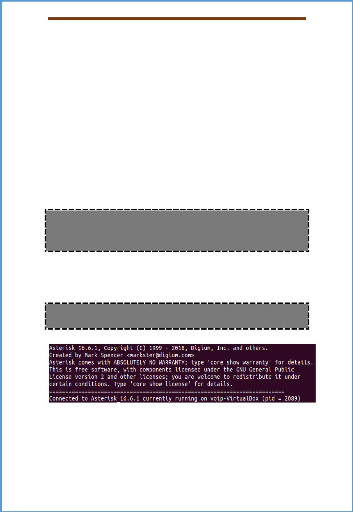

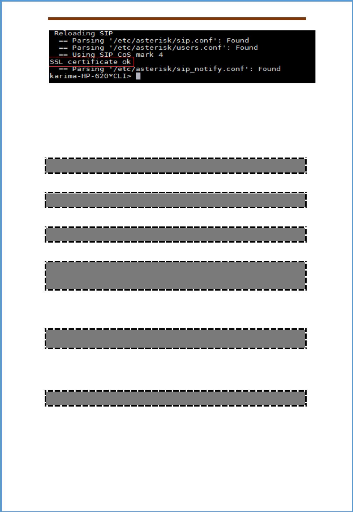

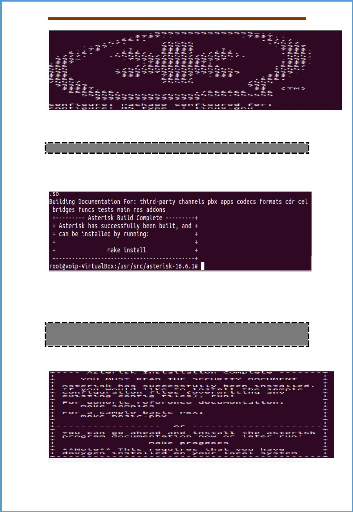

Figure 16 : console d'asterisk

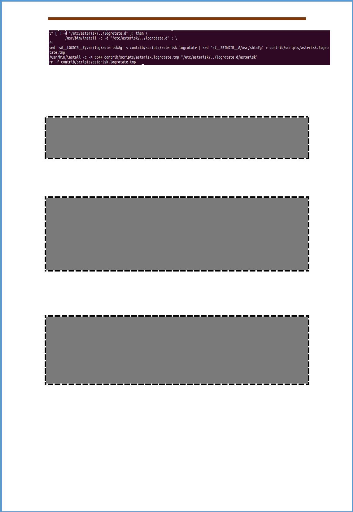

On a fait une compilation complète d'asterisk on va

maintenant passer à l'identification et la modification des fichiers de

configuration.

P a g e 32 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

5.3.2 Identification des fichiers de configuration

Une fois l'installation d'Asterisk est effectuée,

plusieurs fichiers sont créés :

+ /usr/sbin/ : Contient le fichier binaire

d'Asterisk (programme principal).

+ /usr/lib/asterisk/ : Contient les fichiers

binaires qu'Asterisk utilise pour

fonctionner.

+ /usr/lib/asterisk/modules/ : Contient les

modules pour les applications,

les codecs, et les drivers.

+ /var/lib/asterisk/sounds/ : Contient les

fichiers audio utilisés par

Asterisk, par exemple

Pour les invites de la boite vocale.

+ /var/run/asterisk.pid : Fichier contenant le

numéro du processus Asterisk

en cours.

+ /var/spool/asterisk/outgoing/: continent les

apples sortants d'asterisk.

+ /etc/asterisk/ : Contient tous les fichiers de

configuration.

Ce dossier nous intéresse vu qu'il contient les fichiers

de configuration du serveur

Asterisk, parmi ces fichiers on trouve :

+ asterisk.conf : Définit certaines

variables pour l'utilisation d'Asterisk. Il

sert essentiellement à indiquer à Asterisk

où chercher certains fichiers et

certains programmes exécutables.

+ extensions.conf : Configure le comportement

d'Asterisk.

+ iax.conf : Configure les conversations VoIP en

utilisant le protocole

Inter-Asterisk- Exchange (IAX).

+ rtp.conf : Ce fichier de

configuration définit les ports à utiliser pour le

Protocol RTP (Real-Time Protocol). Il faut noter que les

numéros listés sont des

ports UDP.

+ sip.conf : Il contient les

informations relatives aux téléphones sip

Pour configurer notre serveur Asterisk nous allons modifier les

fichiers suivants :

+ sip.conf : pour la configuration

générale d'Asterisk

+ users.conf : pour la configuration des

utilisateurs

+ extensions.conf : pour la configuration du

Dialplan

+ voicemail.conf pour la configuration du boit

vocal

P a g e 33 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

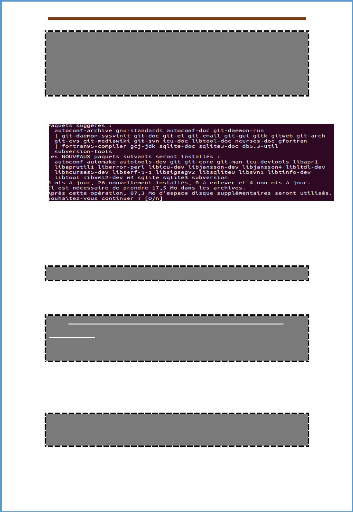

5.3.3 Configuration de sip.conf

Ce fichier contient la configuration générale

d'asterisk .On commence de mettre les sons par défaut en Français

dans général

[general]

Language=fr

static=yes writeprotect=no clearglobalvars=no [globals]

CONSOLE=Console/dsp IAXINFO=guest TRUNK=DAHDI/G2 TRUNKMSD=1

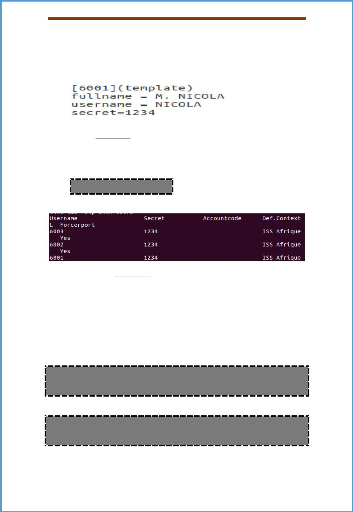

5.3.4 Configuration des comptes users

La création des utilisateurs se fait donc dans le fichier

users.conf

Plusieurs options permettent de définir et de

paramétrer un client :

fullname => Prénom et nom de

l'utilisateur (ce qui sera afficher sur le téléphone

lors d'un appel)

Username => Si Asterisk agit entre un

client SIP et un serveur SIP distant, ce

champ est utilisé pour authentifier le message

INVITE envoyé par Asterisk au

serveur (Identifiant de l'utilisateur)

Type => il existe 3 types d'utilisateurs :

? user = peut appeler mais ne peut pas recevoir

d'appel

? peer = peut recevoir des appels

? friend = peut appeler et recevoir des

appels

Secret => Mot de passe de l'utilisateur

Host => dynamic : Le client s'enregistre

auprès du serveur

? nom d'hôte : Nom d'hôte du

client

? adresse IP : Adresse IP du client.

Context => Contexte (Utiliser dans le fichier

extensions.conf)

P a g e 34 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

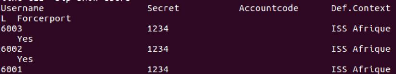

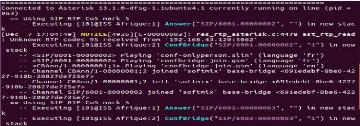

Une fois le fichier users.conf

enregistré allons dans la console Asterisk,

tapons reload et après on tape la commande sip

show users, les comptes utilisateurs que nous venons de créer

devrait y apparaître.

Figure 17 : les utilisateurs

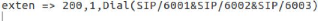

5.3.5 Configuration des extensions

Nous allons donc configurer Asterisk de telle

sorte qu'un utilisateur puisse appeler Un autre utilisateur.

La syntaxe du fichier extensions.conf est sous le format

suivant :

Exten => extension, priorité, commande

(paramètre)

Exten : permet de définir une nouvelle

extension.

? Extension : C'est généralement

le numéro de téléphone ou le nom du client.

? Priorité : C'est un numéro qui

indique la priorité de la commande, le serveur prend en

Considération la priorité de la commande en

utilisant le numéro inscrit dans la syntaxe.

? Commande : C'est la commande qui peut exister,

comme la commande dial (appel),

voicemail.conf (boîte vocale), etc.

On peut utiliser plusieurs options pour un seul numéro

d'appel, on peut mettre par exemple un transfert d'appel vers un autre

numéro ou vers la boite vocale selon des priorités.

Voici donc le contenu du notre fichier

extensions.conf

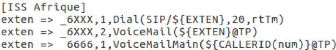

[ISS Afrique]

exten => _6XXX,1,Dial(SIP/${EXTEN},20) exten =>

_6XXX,2,Hangup()

P a g e 35 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

5.3.6 INSTALLATION ET CONFIGURATION

DES CLIENTS IP

Les clients "logiciels" n'ont généralement

besoin que de quelques infos : Un nom (qui apparaitra en clair sur le client de

destination lors d'un appel), un login et son mot de passe associé, et

l'adresse du serveur VOIP. Leur configuration étant assez simple et

disponible sur beaucoup de pages internet, elle ne sera pas

détaillée ici.

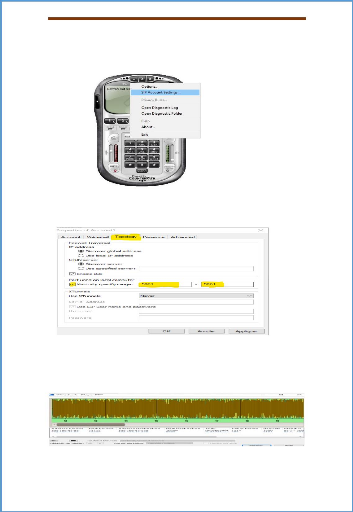

5.3.7 Téléphone IP

Figure 18 : Téléphone IP

5.3.8 Software IP

a) Zoiper

Figure 19 : Zoiper

b) X-LITE

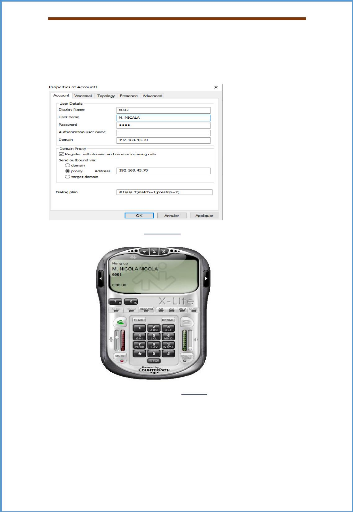

Pour configurer le logiciel X-Lite Dans la fenêtre qui

s'ouvre, il suffit de remplir les champs illustré suivant des

utilisateurs :

User ID:

- Domain:

P a g e 36 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

- Password:

- Display name:

- Nom sous lequel l'autorisation d'accès

est possible

Figure 20 : Champ à remplir

Figure 21 : X-lite

Appel entre les clients 6001 et

6002

P a g e 37 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 22 : appel entre deux clients

5.3.9 Les services implémentés

On voie maintenant que deux clients du serveur communiquent,

passons à la configuration de quelques services offert par asterisk

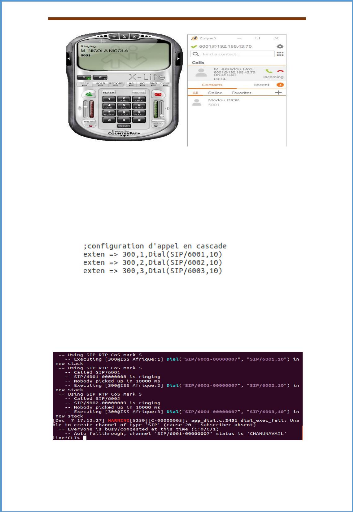

? Appel cascade

Figure 23 : configuration cascade

Cette configuration se fait au niveau du fichier

extention.conf et permet à l'appelant s'il compose le

numéro 300 de joindre dans l'ordre 6001

sil sonne pendant 10s et que ce dernier ne repond pas

que l'appel passe au niveau de 6002

Figure 24 : appel cascade

? Appel simultané

P a g e 38 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 25 : configuration appel simultané

Cette ligne permet si on appelle numéro 200 que tous les

postes clients sonnent en meme temps

Figure 26 : appel simultané

? Boitevoical

Figure 27 : configuration boit vocal

Ces trois ligne permet si on appelle un numéro

commençant par 6 et contenant quatre chiffre que

ça sonne en premier au niveau du poste client appeler pendant

20s si ce dernier ne décroche pas on tombe sur sa boit

vocal en second et on compose le 6666 pour écouter la

boit vocal. On spécifiera les numéros qui vont utiliser la boit

vocal au niveau du fichier voicemail.conf et le mot de passe

pour y accéder si besoin est.

? Conférence d'appel

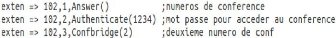

On doit configurer deux fichiers meetme.conf et

le dosier extensions .conf ? meetme.conf

P a g e 39 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

on indique le contexe du conference,la priorite si on a configure

plusieus conference et mot de passe pour acceder au conference si

nécessaire.

? Extensions.conf

On indique le numéro de conférence et les

informations qui ont été ajoutées dans Le fichier

meetme.conf

Figure 28 : la conférence d'appel

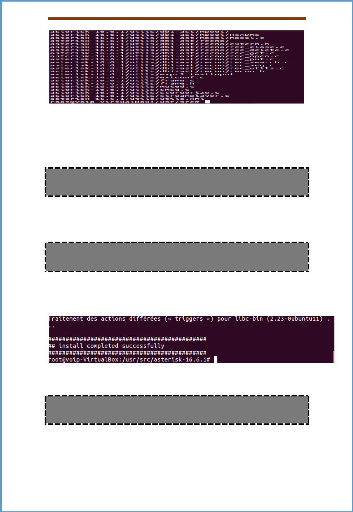

5.4 Sécurisation de la solution VoIP sur

asterisk

Dans cette partie nous allons faire des analyses de

vulnérabilités et identifier les faiblesses et les défauts

des mesures de sécurité, afin de simuler et corriger les points

faibles et mettre en place des mesures de sécurité qui garantit

une communication fiable et robuste.

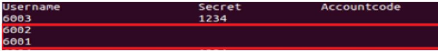

5.4.1 Attaque sur les mots de passe

Les mots de passe des clients SIP sont stockés en clair

dans le serveur Asterisk non sécurisé, et peuvent être

identifiés par plusieurs méthodes :

P a g e 40 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

? Dans le fichier Sip.conf, lorsqu'on

définit les mots de passe des utilisateurs :

Dans notre cas le mot de passe du client 6001

est 1234

Figure 29 : vulnérabilité dans le fichier

sip.conf

? Ils peuvent aussi être identifiés dans la console

d'asterisk lorsqu'on tape la commande :

>sip show users

On verra clairement les identifiant de l'utilisateur.

Figure 30 : vulnérable dans la console

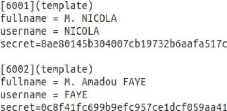

5.4.2 Mécanisme pour sécuriser

l'authentification

? Création d'un mot de passe crypté

Les mots de passe sont cryptés à l'aide de la

méthode MD5, utilisé comme couche de

sécurité de base. Voici la structure nécessaire pour la

génération du hash MD5 par les commandes

suivantes :

Asterisk# echo -n "6001 :asterisk:1234"

|

md5sum8ae80145b304007CB1973b6aafa517c -

Asterisk# echo -n "6002 :asterisk:1234"

|

md5sum0c8f41fc699b9efc957ce1dcf059aa41 -

P a g e 41 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Des modifications seront nécessaires dans

users.conf pour que la configuration soit fonctionnelle.

Dans notre cas on a crypté les deux clients

6001 et 6002 mais on n'a pas crypté le

client 6003 pour voir un peu la différence. Donc on

change la ligne secret par :

Figure 31: Modification du secret

Apres ces modifications opérées, on verra le

résultat ci-dessus.

Figure 32 : cryptage des mots des identifiants

Les mots de passe des utilisateurs 6001 et

6002 ne sont plus visibles contrairement au mot de passe de

6003.

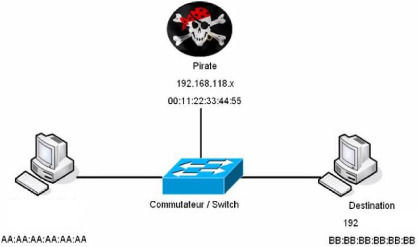

5.4.3 Attaque MITM (Man In The Middle)(homme Du Milieu)

? Prérequis :

Machine de Hacker : On a installé Cain &

Abel, un outil gratuit de récupération de mot de passe

fonctionnant sous Windows. Il permet la récupération facile de

divers genres de mots de passe en sniffant le réseau,

cassant des mots de passe hachés en utilisant des attaques par

dictionnaire, par recherche exhaustive ou encore via des tables arc-en-ciel.

Il est capable d'accomplir des attaques sur le protocole ARP

pour se positionner en tant que "man in the middle". Une fois

placé en tant que tel, il permet :

? De faire transiter le flux par l'ordinateur pirate

P a g e 42 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

? d'infecter, de remplacer et de supprimer des données

dans une connexion ? de découvrir des mots de passe pour des protocoles

comme FTP, HTTP, SSH1...

Topologie du réseau : On doit ajouter une machine pour le

hacker dans le réseau.

Figure 33 : Intrusion du haker

On remarque que chaque hôte à une adresse mac

différent aux autres. On lance Cain & Abel et

l'interface est comme suit

P a g e 43 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

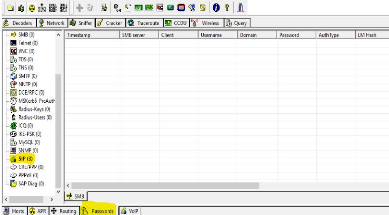

Figure 34 : L'interface de Cain & Abel.

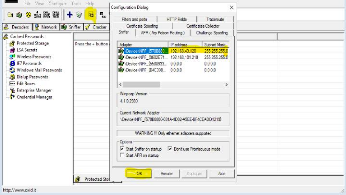

Avec l'interface, la première chose à faire est de

configurer la carte réseau que l'on utilise comme suit :

Figure 35 : configuration de la carte réseau

Apres la configuration du réseau, on va faire un scanner

complet de celle-ci.

Figure 36 : réseau scanne

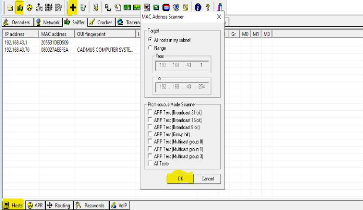

Maintenant on peut détecter les adresses IP et adresse MAC

connectaient sur le réseau.

P a g e 44 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 37 : détection des adresses IP

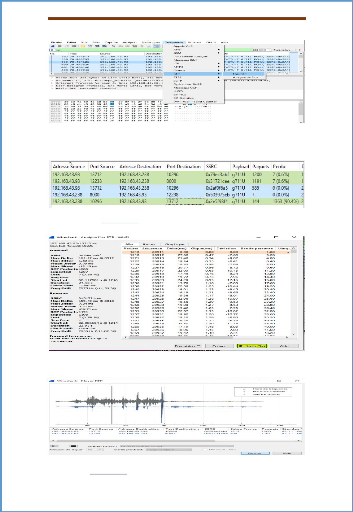

Maintenant on appui sur ARP pour pouvoir intercepter les

requêtes entre le serveur et le client.

Vous verra les paquets ARP ici.

Figure 38 : Requêtes serveur-client

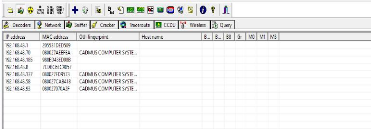

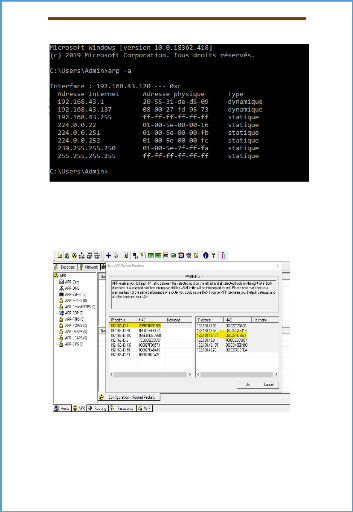

On va alors faire une capture de la table ARP de l'un des clients

avec la commande arp-a.

P a g e 45 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 39 : table arp

Ici on voie que chaque adresse IP est associe à un

Adresse mac. Apres on peut maintenant passer à la mise en place de

l'attaque.

Figure 40 : l'attaque

Dans cette capture on impose dit au serveur que la machine

d'adresse IP 192.168.43.137 a pour adresse Mac

205531DED509.

P a g e 46 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

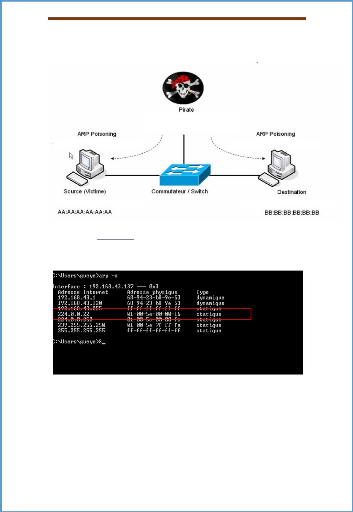

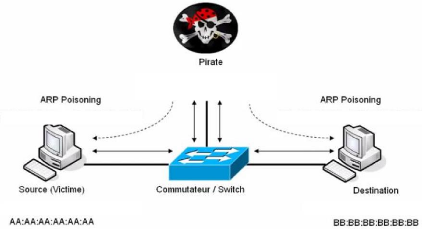

Cette figure montre comment ça se fait dans le

réseau.

Figure 41 : Détournement du trafic par pirate

Retapons la commande arp -a pour revoir la table

ARP ;

Figure 42 : table arp

Ici on remarque que les clients 192.168.43.1

et 192.168.46.120 ont même adresse mac ce qui

fait que tout requêtes entre le serveur et le client passera par le

pirate d'adresse IP 192.168.43.1

P a g e 47 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Donc, la table ARP de notre cible est falsifiée, il va

former ces trames avec l'adresse IP du serveur mais va en fin de compte les

envoyer au pirate car il formera ses requêtes avec comme adresse MAC de

destination celle du pirate.

Figure 43 : Contrôle du trafic par le pirate 5.4.4

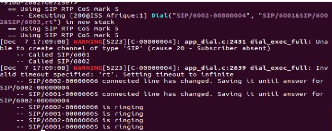

Attaque usurpation d'identité

Cette attaque permet de récupérer les informations

nécessaires des utilisateurs, entre autre identifiants et mots de

passe.

? Prérequis

On utilise le même logiciel Caïn & Abel

dans le sciage de l'attaque Man In The Middle les paquets du protocole

SIP.

P a g e 48 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

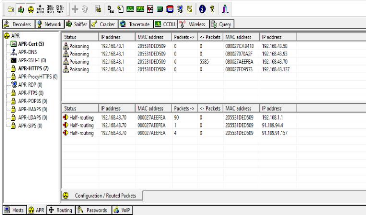

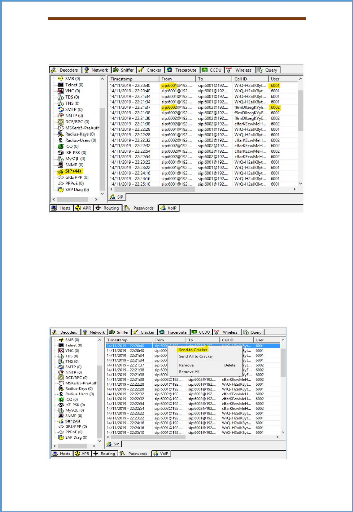

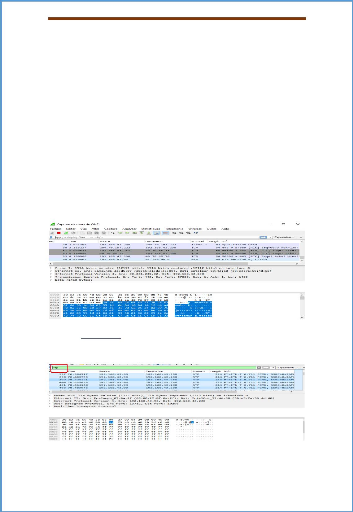

Figure 44 : Les paquets de SIP

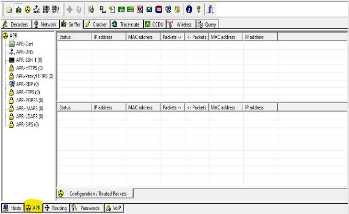

On peut maintenant appuis sur ARP en bat et

sur passwords pour voire les différents protocoles

circulants dans le réseau.

Figure 45 : les protocoles du réseau

Parmi les protocoles circulants dans le réseau tout en bat

on voit sip et le nombre de paquets capturés.

Si l'on appuis on verra ceci :

P a g e 49 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 46 : les protocoles circulant

Ici on voit les différentes informations concernant

l'utilisateur 6002 : numéro, adresse IP, protocole

...

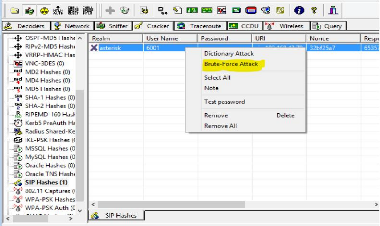

Pour trouver le mot de passe on peut procéder en

utilisant l'attaque par force bruite

Clique droite sur une ligne d'information puis send to

craker :

Figure 47 : recherche de mot de passe

P a g e 50 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

En haut appuis sur Cracker et dans le rang des protocoles on

choisit sip.

Figure 48 : password

On voie ici que le champ password en vide.

Figure 49 : champ password

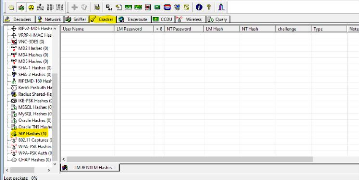

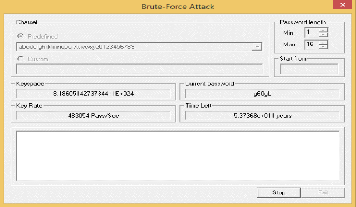

Procédons maintenant au craquage du mot de passe. Clique

droite et sur Brute-Force Attack.

P a g e 51 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

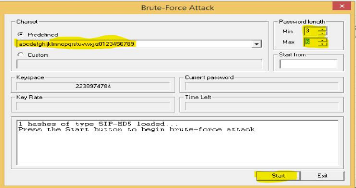

Figure 50 : craquage du mot de passe

De là on choisit le format qu'on veut, le nombre de

caractères minimales et maximales, on lance le craquage. La durée

du temps pour trouver le mot de passe dépendra de la difficulté

de celle-ci d ou l'importance d'utiliser des mots de

passes pas simples.

Figure 51 : Approximation du mot de passe

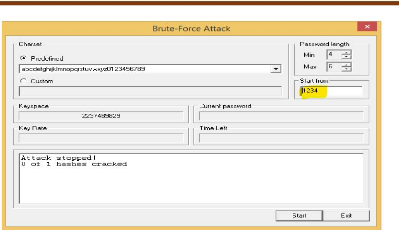

Au bout d'une dizaine de minute on réussit à avoir

le mot passe.

P a g e 52 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 52 : mot de passe trouvé

Apres le processus terminer on voit que mot de passe pour cette

utilisateur est 1234.

Si on recule on voit que la partie password

n'est plus vide et contient le mot passe de l'utilisateur. Quelqu'un de mal

intentionné peut utiliser le numéro et le mot de passe de

l'utilisateur pour se connecter.

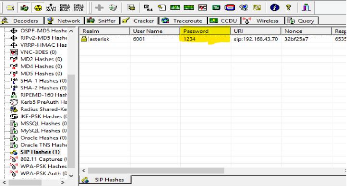

Figure 53 : résultat du craquage 5.4.5

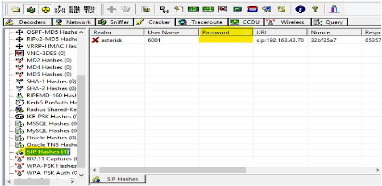

Mécanisme de sécurisation

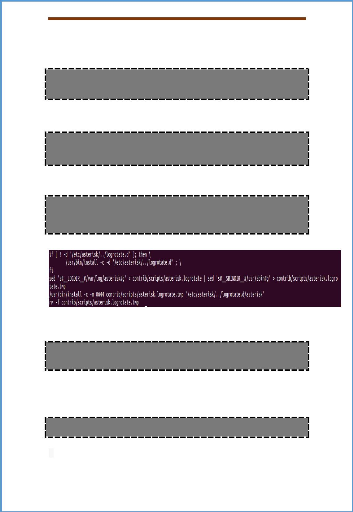

On doit ajouter dans le fichier sip.conf les

lignes suivantes :

[general]

P a g e 53 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

allowguest=no

alwaysauthreject = yes

Après cette modification de sip.conf, on

refait la même attaque on voit qu'il n'est plus possible le

décryptage du mot passe par force bruite :

Figure 54 : Décryptage impossible

allowguest=no Ceci interdit les connexions

SIP invité, valeur par défaut et de permettre les connexions des

clients. SIP nécessite normalement l'authentification, mais peut

accepter les appels des utilisateurs qui ne prennent pas en charge

l'authentification.

alwaysauthreject = yes Si cette option est

activée, chaque fois que Asterisk rejette une invitation, il sera

toujours rejeté en envoyant un message ` 401 Unauthorized message' au

lieu de laisser l'appelant savoir s'il y avait un utilisateur correspondant

pour sa demande.

5.4.6 Attaque Eaeaveasdropping

Cette attaque est utilisée pour écouter et

enregistrer les conversations entre

les interlocuteurs mais aussi de récupérer un