2.3.2 Protocole SIP

Apres le protocole 11323, on va parler du protocole SIP.

a) Description du protocole SIP

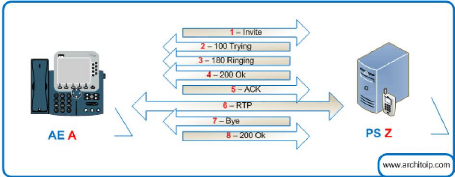

Session Initiation Protocol (SIP) est un protocole de

signalisation et la gestion des sessions de communication multimédias.

Il fonctionne sur Transmission Control Protocol (TCP), Datagram Protocol

utilisateur (UDP) ou un flux de protocole de contrôle de transmission

(SCTP). Il peut être utilisé pour le transfert de données

entre les deux parties (unicast) et une session Multicast.

Figure 9 : Le protocole SIP

b) Avantages et inconvénients 1) Avantages

? Ouvert : les protocoles et documents officiels sont

détaillés et accessibles à tous en

téléchargeant

? Standard : l'IETF a normalisé le protocole et son

évolution continue par la création ou l'évolution d'autres

protocoles qui fonctionnent avec SIP

P a g e 14 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

+ Simple : SIP est simple et très similaire à

http

+ Flexible : SIP est également utilisé pour tout

type de sessions multimédia (voix, vidéo, mais aussi musique,

réalité virtuelle, etc.)

2) Inconvénients

+ Basé sur l'adresse IP : SIP ne traverse pas les NAT,

mais cela peut être résolu en déployant des

mécanismes client-serveur supplémentaires.

+ Mauvaise implémentation : une mauvaise

implémentation ou une implémentation incomplète du

protocole SIP dans les User Agents peut perturber le

fonctionnement ou générer du trafic superflu sur le

réseau.

+ Présence et messagerie instantanée : SIP

montre un certain nombre de faiblesses dans la gestion de la présence et

la messagerie instantanée.

+ Faible nombre d'utilisateurs : SIP est encore peu connu et

utilisé par le grand public, n'ayant pas atteint une masse critique, il

ne bénéficie pas de l'effet réseau

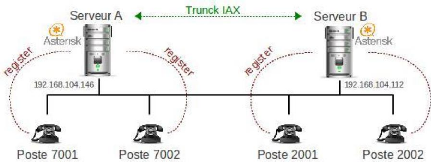

a) Description du protocole IAX

Protocole de signalisation de voix/ vidéo sur IP,

IAX (Inter Asterisk

eXchange), est un protocole qui fonctionne

sur le port 4569 en UDP et transporte à la fois les données

(voix) et la signalisation. L'intérêt principal de ce protocole

est d'être fait pour traverser le NAT (Network Address Translation un

routeur fait la traduction d'adresse réseau) et qu'il est possible de

créer des trunks IAX (appelés également Canaux

(définissant le nombre d'appels simultanés entre un

opérateur IP et un IPBX)), entre les serveurs dans lesquels les

communications RTP sont multiplexées ainsi on économise les

surcharges d'entêtes IP.

P a g e 15 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 10 : Rôle du Protocol IAX

|