4.2. Les Différents type de VPN

Les besoins en VPN ne sont pas tous les mêmes. On

distingue trois situations :

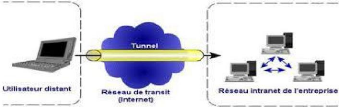

? Les VPN d'accès : il est utilisé pour

permettre à des utilisateurs itinérants

d'accéder au réseau de leur entreprise.

L'utilisateur se sert d'une connexion internet afin d'établir une

liaison sécurisée

Ousmane AMAR Page | 18

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 4.2 Le réseau VPN

d'Accès

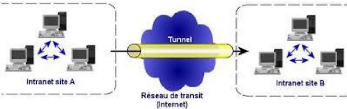

? L'intranet VPN : il est utilisé pour relier deux

ou plusieurs intranets d'une

même entreprise entre eux. Ce type de

réseau est particulièrement utile au sein d'une entreprise

possédant plusieurs sites distants. Cette technique est également

utilisée pour relier des réseaux d'entreprise, sans qu'il soit

question d'internet (partages de données, de ressources, exploitations

de serveurs distant...).

Figure 4.3 Le réseau VPN intranet

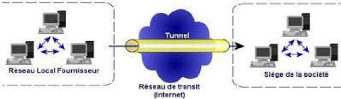

? L'extranet VPN : une entreprise peut utiliser le VPN

pour communiquer avec

ses clients et ses partenaires. Elle ouvre alors son

réseau local à ces derniers, ainsi qu'une trace des

différents accès. De plus, seul une partie des ressources sera

partagée, ce qui nécessite une gestion rigoureuse des espaces

d'échanges.

Ousmane AMAR Page | 19

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 4.4 Le réseau VPN extranet

4.3. Les protocoles de tunnelisation

Les protocoles utilisés dans le cadre d'un VPN

sont suivant le niveau de la couche OSI auquel ils travaillent :

? Les protocoles de niveau 2 comme PPTP ou L2TP ? Les

protocoles de niveau 3 comme IPsec ou MPLS ? Les protocoles de niveau 4 comme

SSL ou SSH

Le protocole PPTP

Développé par Microsoft, ce protocole

est à présent un standard public (RFC 2637). Il permet

l'établissement d'un lien PPP au-dessus du protocole IP.

L'authentification est réalisée par le protocole MsCHAP. Le

transport des données est assuré par une amélioration du

protocole GRE développé par Cisco. L'établissement et le

contrôle de tunnel est assuré par une connexion TCP

parallèle. N'offrant pas à l'origine de mécanisme de

chiffrement des données véhiculées, PPTP s'est vu

étendu. Il supporte à présent le chiffrement des

données via le protocole RC4, avec des clés de 40 ou 128 bits.

Cependant, PPTP n'offre aucun mécanisme de contrôle

d'intégrité des paquets.

Le protocole L2TP

L2TP est une évolution d'un protocole

initialement développé par Cisco, pour y ajouter certaines

idées de PPTP. Il est standardisé par la RFC 2661. Comme L2F, il

permet d'établir un lien PPP sur un protocole de niveau 2, ou sur UDP

dans le cas d'un transport sur IP. Comme PPTP, il utilise un flux pour

transporter les données, et un flux de contrôle.

L'authentification est réalisée par MsCHAP. Si un

mécanisme de chiffrement et de contrôle d'intégrité

doit être mis en place, on utilisera les mécanismes fournis par

IPsec, en particulier ESP.

Le protocole IPsec

Ousmane AMAR Page | 20

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le protocole IPsec découle des

réflexions de l'IETF sur la sécurité de la version 6 du

protocole IP (IPv6). IPsec (RFCs 2401 à 2412) permet le transport des

paquets IP au-dessus du protocole IP de la manière la plus sure et la

plus efficace qui soit. IPsec met en oeuvre deux protocoles le premier, ESP

permet le chiffrement et le contrôle de l'intégrité des

données transportées dans le tunnel. Le second, AH permet de

contrôler l'intégrité des paquets IP complets

réalisant le tunnel. Ces deux protocoles sont donc

complémentaires et peuvent utiliser seuls ou ensembles, selon le

degré de sécurité souhaité. IPsec supporte deux

modes : le mode tunnel qui permet la liaison de deux réseaux distants,

et le mode transport permet à deux hôtes de communiquer

directement.

IPsec fait un large usage de procédés

cryptographiques. Les mécanismes de protocoles utilisés sont

extensibles à souhait, mais l'usage de certains est standardisé.

Le chiffrement fort est assuré, ainsi que le contrôle de

l'intégrité, aussi bien pour AH que pour ESP. L'authentification

des deux parties se fait par le protocole ISAKMP qui assure l'authentification

sécurisée par mot de passe, par clé publique ou par

certificat x509, ainsi que l'échange des clés de session par le

protocole IKE, et leur renouvellement périodique.

Le protocole SSL

SSL est un protocole utilisé par une

application pour établir un canal de communication

sécurisé avec une application. Il a deux grandes

fonctionnalités : l'authentification du serveur et du client à

l'établissement de la connexion et le chiffrement des données

durant la connexion.

SSL est le dernier arrivé dans le monde des VPN

mais un gros avantage dans la mesure où coté client, il ne

nécessite qu'un navigateur internet standard. Ce protocole est celui qui

est utilisé en standard pour les transactions sécurisées

sur internet.

L'inconvénient, néanmoins, de ce

protocole est qu'il se limite au protocole https, ce qui n'est pas le seul

besoins de connexion des entreprises.

Les avantages d'un VPN

Les principaux avantages sont souplesse par rapport

aux lignes louées car un utilisateur itinérant peut

accéder aux services d'un réseau sécurisé (VPN) via

une simple connexion internet. Une fois un réseau VPN est mis en place,

on peut y intégrer différents types de service de manière

sécurisée par exemple la téléphonie sur IP. Pour

cette dernière, un réseau VPN permet d'unifier virtuellement les

différents sites d'une entreprise en un seul

Ousmane AMAR Page | 21

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

réseau local. En effet, on peut établir

des tunnels à la demande, pour inclure un utilisateur nomade tant que la

personne dispose d'une connexion internet.

Par rapport à son aspect économique, les

réseaux VPN utilisent les circuits de communication classique qui est

principalement l'internet. Cela permet aussi d'économiser des

équipements, par exemple, pour la téléphonie sur IP, au

lieu d'avoir deux PABX on aura besoin qu'un seul.

De plus, un avantage cl é est la totale

transparence pour les logiciels applicatifs par ce que sont les pares feu qui

gèrent les SA (services, modes, clés et algorithmes).

Les contraintes d'un VPN

Afin de gérer la transparence au niveau

utilisateurs, nous avons ces différentes contraintes :

? Nécessité d'une authentification des

utilisateurs

? Une méthode de cryptage efficace pour chiffrer

les données ? Une bonne gestion des clés entre le client et le

serveur ? Une prise en charge multi protocole

|