|

Page | I

EPIGRAPHE

« La science n'est rien d'autre que le raffinement de

notre pensée quotidienne ».

Albert Einstein

Page | II

DEDICACES

« If privacy is outlawed, only outlaws will

privacy »

Philip Zimmermann

À Dieu tout puissant, créateur du ciel et de

la terre, source d'intelligence et de la sagesse, pour le souffle de vie qu'il

nous accorde tous les jours ainsi que la protection que nous avons

bénéficiée tout au long de nos études ;

À mon oncle paternel Willy MUSWILA MUTOMBO

et

maman Antoinette KANKOLONGO, pour leur affection et pour

avoir fait de mes études leur préoccupation quotidienne.

À mes frères et soeurs : Jean-Paul MUTOMBO,

Rosette MUANGA, Daniel KUNDA, Olivier BUKASA, Gracias MATANDA, Naomie KAMUANYA,

Shekinah MUTOMBO, Merdie KAPEMBA, Evodie NGOLELA, Glonel KANKOLONGO, etc. vous

faites la fierté de notre famille ; et vous qui m'avez toujours soutenu

au mérite des renoncements qui ne peuvent être

oubliés.

Je dédie ce travail.

Marcel MUSWILA

Marcel MUSWILA

Page | III

REMERCIEMENTS

Cette oeuvre est un fruit issu d'une lutte menée

pendant un nombre important d'années reflétant des nombreux

efforts conjugués tant pour sa conception que pour sa

réalisation. Tout ceci a l'aide du soutien de plusieurs

personnes.

Pour cette raison, nous sommes contraints de nous

acquitter de ce devoir, celui de montrer notre gratitude envers tous ceux qui,

d'une manière ou d'une autre, de loin ou de prêt, y ont

apporté une contribution matériel ou morale, nous disons

merci.

Par conviction personnelle et par esprit de conformisme,

qu'il me soit permis de remercier en premier lieu l'Eternel Dieu Tout Puissant

pour m'avoir permis de mener à terme ce travail.

Qu'il me soit permis de remercier mes pauvres parents :

MUSASA MAKAND Edmond et MUANGA Margueritte qui ont accepté que je sois

né sur cette terre. Que leurs âmes se reposent en paix.

Je suis particulièrement reconnaissant à

l'égard de mon oncle paternel Willy MUSWILA MUTOMBO et maman Antoinette

KANKOLONGO pour avoir su changer le train de ma vie en me proposant de

rebrousser le chemin et poursuivre mes études universitaires. Ce sont

eux qui m'ont orienté vers cette source d'eau féconde qui

altère la soif de la connaissance en déracinant

l'ignorance.

Que le corps académique de l'université

Notre-Dame du Kasayi en général, et de la faculté des

sciences informatiques en particulier, le potier dont nous sommes l'un des

vases d'honneur en pleine formation, trouve ici l'expression de nos

sincères remerciements.

Ce travail n'aurait pas vu son éclosion sans le

soutien de mon directeur Professeur, Docteur MABELA Rostin qui a

accepté, malgré ses multiples occupations et son agenda

chargé, de diriger ce travail. Sa rigueur scientifique, son goût

d'un travail soigné, m'ont été d'une grande

utilité. Et nous témoignons notre profonde reconnaissance

à mon encadreur Chef de Travaux MUSUBAWO Patient pour avoir

accepté la codirection de ce travail.

Aucune personne ne peut évaluer la gratitude qui

est due aux membres de la famille d'un auteur. Je suis particulièrement

redevable à l'endroit de toute famille composant la tribu de

Cléophas MUTOMBO KAMITATU, mes frères et soeurs, en particulier

Daniel KUNDA, Olivier BUKASA, Séraphin MUTOMBO, Shekinah MUTOMBO pour

leur amour qu'ils n'ont pas cessé de me témoigner.

Ce serait pour nous une ingratitude manifeste, si nous

passions sous silence sans remercier les héros dans l'ombre et

témoins oculaires des souffrances académiques : Lafontaine MBUYI,

Ambroise TSHILULU, Elisée MPUNGA, Patrick KASHALA, Symphorien BIDUAYA,

Gérard BAKAMPAKA, Denis NKASHAMA, Justine KANKU, Fiston UTULU et

Clémence THIABU pour votre attachement, votre assistance permanente, et

pour votre franche collaboration, nous vous témoignons notre

reconnaissance. A tous les amis et connaissances.

Page | IV

LISTES DES ABREVIATIONS

|

ABREVIATIONS

|

SIGNIFICATION

|

|

A à F

|

|

|

AAA :

|

Authentication, Authorization and Accounting

|

|

AD DS

|

Active Directory Domain Server

|

|

AD CS

|

Active Directory Certificate Server

|

|

ADSL :

|

Asymmetric Digital Subscriber Line

|

|

AES :

|

Advanced Encryption Standard

|

|

AP :

|

Access Point

|

|

APSD :

|

Automatic Power Save Delivery

|

|

ARPA :

|

Advanced Research Project Agency

|

|

ASCII :

|

American Standard Code for Information Interchange

|

|

ASFI :

|

Accès sans fil à Internet

|

|

ASK :

|

Amplitude Shift Keying

|

|

BLR :

|

Boucle locale radio

|

|

BSS :

|

Basic Service Set

|

|

CPL :

|

Courant porteur en ligne

|

|

CSMA/CA :

|

Carrier Sense Multiple Access/Collision Avoidance

|

|

CSMA/CD :

|

Carrier Sense Multiple Access /Collision Detection

|

|

DDoS :

|

Distributed Denial of Service

|

|

DES :

|

Data Encryption Standard

|

|

DFS :

|

Dynamic Frequency Selection

|

|

DHCP :

|

Dynamic Host Configuration Protocol

|

|

DoS :

|

Denial of Service

|

|

DPSK :

|

Differential Phase Shift Keying

|

|

EAP :

|

Extensible Authentication Protocol

|

|

EAPol :

|

EAP over LAN

|

|

ESSID :

|

Extended Service Set IDentifier

|

|

FAI :

|

Fournisseur d'accès à Internet

|

|

FSK :

|

Frequency Shift Keying

|

|

H à P

|

|

|

HTTP :

|

HyperText Transfer Protocol

|

|

HTTPS :

|

HyperText Transfer Protocol over TLS

|

|

IEEE :

|

Institute of Electrical and Electronics Engineers

|

|

IETF :

|

Internet Engineering Task Force

|

|

Internet :

|

Inter Networking

|

|

IP :

|

Internet Protocol

|

|

IPSec :

|

IP Security

|

|

L2TP :

|

Layer 2 Transport Protocol

|

|

LAN :

|

Local Area Network

|

|

LLC :

|

Logical Link Control

|

|

MAC :

|

Medium Access Control

|

|

MAN :

|

Metropolitan Area Network

|

|

MD 5 :

|

Message Digest 5

|

|

MiM :

|

Man in the Middle

|

|

NTIC :

communication

|

Nouvelles technologies de l'information et de la

|

Page | V

|

OSI :

|

Open Systems Interconnection

|

|

PAN :

|

Personal Area Network

|

|

PDA :

|

Personal Digital Assistant

|

|

PKI :

|

Public Key Infrastructure

|

|

PPP :

|

Point to Point Protocol

|

|

PPTP :

|

Point to Point Tunneling Protocol

|

|

Q à W

|

|

|

QoS :

|

Quality of Service

|

|

RADIUS :

|

Remote Authentication Dial In User Service

|

|

RC4 :

|

Rivest Cipher n4

|

|

RFC :

|

Request for Comments

|

|

RLAN :

|

Radio Local Area Network

|

|

RNIS :

|

Réseau numérique à intégration de

service

|

|

RPV :

|

Réseau privé virtuel

|

|

RSA :

|

Rivest, Shamir and Adelman

|

|

RTC :

|

Réseau téléphonique

commuté

|

|

SMTP :

|

Simple Mail Transfer Protocol

|

|

SNMP :

|

Simple Network Management Protocol

|

|

SSID :

|

Service Set IDentifier

|

|

TCP :

|

Transmission Control Protocol

|

|

UDP :

|

User Datagram Protocol

|

|

U.KA :

|

Université Notre-Dame du Kasayi

|

|

USB :

|

Universal Serial Bus

|

|

VLAN :

|

Virtual Local Area Network

|

|

VPN :

|

Virtual Private Network

|

|

WAN :

|

Wide Area Network

|

|

WAP :

|

Wireless Application Protocol

|

|

WDS :

|

Wireless Distribution System

|

|

WECA :

|

Wireless Ethernet Compatibility Alliance

|

|

WEP :

|

Wired Equivalent Privacy

|

|

WiFi :

|

Wireless Fidelity

|

|

WiMax :

|

Worldwide Interoperability for Microwave Access

|

|

WLAN :

|

Wireless Local Area Network

|

|

WPA :

|

WiFi Protected Access

|

|

WPA2 :

|

WiFi Protected Access 2

|

Page | VI

LISTES DES TABLEAUX

Tableau 1. Catégories de Wi-Fi 13

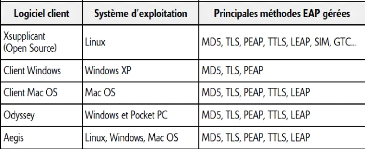

Tableau 2. Le logiciel client 31

Tableau 3. Configuration matérielle minimale du serveur

d'authentification 48

LISTE DES FIGURES

Figure I.1. Les grandes catégories de réseaux

informatiques 5

Figure I.2. Les différents réseaux sans fil 10

Figure I.3. Périphériques utilisant la

technologie Bluetooth 10

Figure I.4. Logo du Wifi 11

Figure I.5. La technologie HyperLAN2 12

Figure I.6. Equipements du CPL 12

Figure I.7. Les points d'accès 14

Figure I.8. Le mode Ad hoc 15

Figure I.9. Mode infrastructure BBS 15

Figure I.10. Associations, architectures cellulaires et

itinérance 16

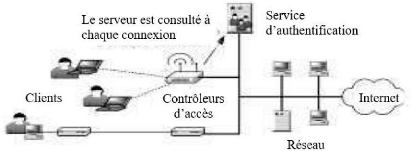

Figure II.1. Un réseau sans fil isolé 26

Figure II.2. La solution VPN. 27

Figure II.3. Une vue générale de la solution

29

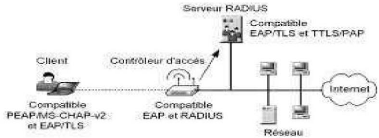

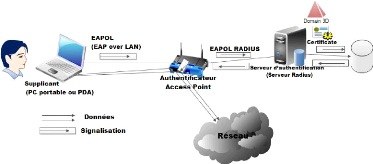

Figure II.4. Vue d'ensemble du protocole EAP. 30

Figure II.5. Un exemple de configuration EAP 30

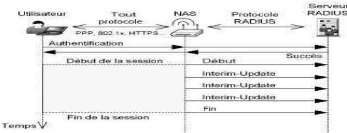

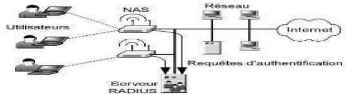

Figure II.6. La comptabilisation des connexions. 36

Figure II.7. L'architecture RADIUS 36

Figure II.8. Une architecture 802.1x avec un serveur RADIUS

37

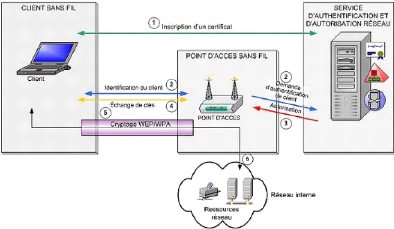

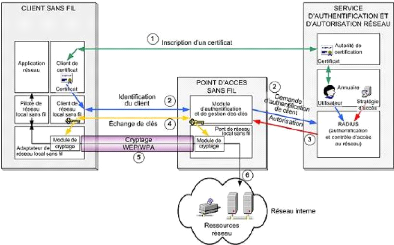

Figure IV.1. Conception physique de la solution 45

Figure IV.2. Concept de solution basé sur

l'authentification EAP-TLS 802.1X 45

Figure IV.3. Vue détaillée du processus

d'accès EAP-TLS 802.1X 47

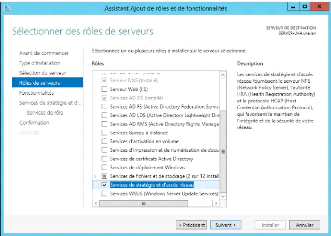

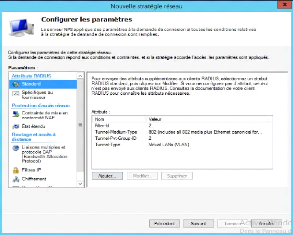

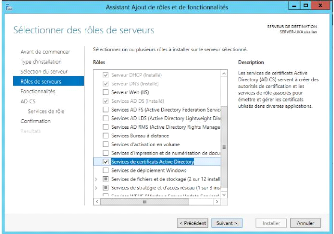

Figure IV.4. Sélection de Services de stratégie

et d'accès réseau 49

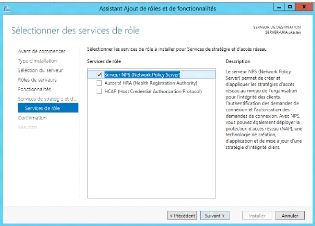

Figure IV.5. Sélection du Serveur NPS 49

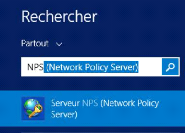

Figure IV.6. Zone de recherche, page d'accueil (Tuiles) de NPS

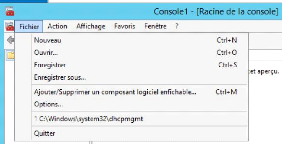

50

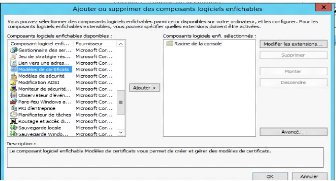

Figure IV.7. Console mmc 50

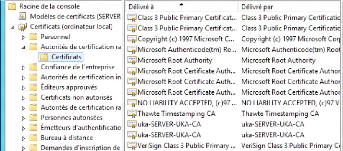

Figure IV.8. Modèle de certificats 50

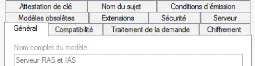

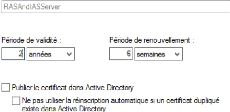

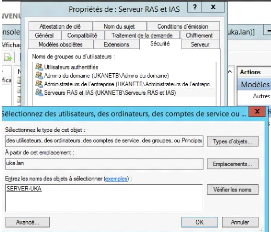

Figure IV.9. Propriétés du serveur RAS et IAS,

onglet général 51

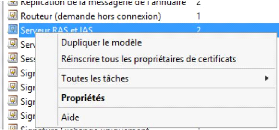

Figure IV.10. Propriétés du serveur RAS et IAS,

onglet sécurité. 52

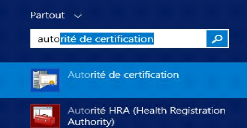

Figure IV.11. Zone de recherche, page d'accueil (Tuiles)

d'autorisation de certification. 52

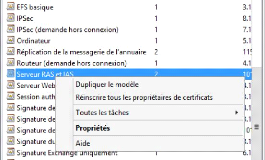

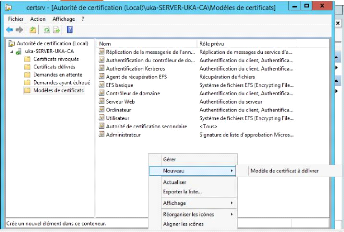

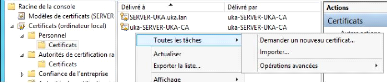

Figure IV.12. Clic-droit sur Modèles de certificats

53

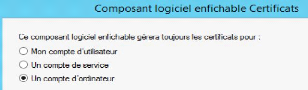

Figure IV.13. Composant logiciel enfichable certificats 53

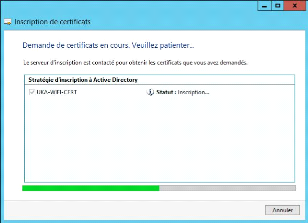

Figure IV.14. Inscription de certificats 54

Figure IV.15. Serveur NPS 54

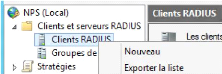

Figure IV.16. Ajout des protocoles EAP 55

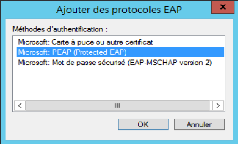

Figure IV.17. Le résumé des paramètres

56

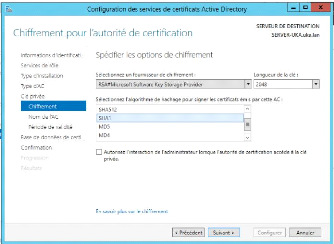

Figure IV.18. Sélection de services de certificats

Active Directory 57

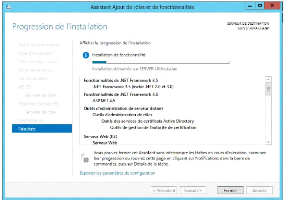

Figure IV.19. Installation d'AD CS et du serveur web (IIS) en

cours. 57

Figure IV.20. Sélection de SHA1 58

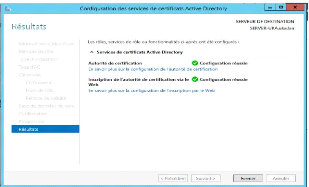

Figure IV.21. Résultat de la configuration des services

de certificats AD 58

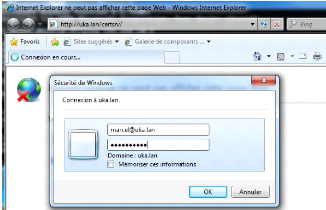

Figure IV.22. Connexion sur le serveur de l'autorité de

certification. 59

Figure IV.23. Page d'accueil des certificats 60

Page | 1

0. INTRODUCTION GENERALE

0.1. Contexte

Tenant compte de l'évolution de la technologie dans ce

siècle présent, l'informatique reste l'outil indispensable pour

pallier à d'énormes difficultés surgissant dans le secteur

socio-économique causées par l'utilisation de système de

gestion manuelle, devenus archaïques et qui nécessitent

d'être révisés ou soit réaménagés en

vue de les adapter aux nouvelles technologies de l'information. Cependant,

l'apparition des technologies sans fil modifie la manière

d'appréhender la sécurité, car la morphologie des

réseaux évolue vers des formes floues, puisque le medium

utilisé est par nature hertzien et diffusant, donc sans frontière

précise. Le WiFi peut alors devenir une porte d'entrée sur le

réseau d'entreprise qui permet de déjouer les mécanismes

d'authentification classiques.

En effet, dans l'objectif de garantir une meilleure

accessibilité aux services réseaux, plusieurs architectures de

communication modernes ont privilégié l'abandon des câbles

de transmission au profit des liaisons radios. Ces liaisons peuvent être

soit du type infrarouge, Bluetooth ou Hertziennes.

Nous parlons des liaisons sans fils, qui ont pris une

grande ampleur avec l'apparition de concentrateurs qui permettent de connecter

simultanément plusieurs noeuds entre eux. Il peut s'agir d'ordinateurs,

d'imprimantes, de terminaux GSM ou de périphériques divers. Les

liaisons radios sont même utilisées pour interconnecter des

réseaux. Les technologies dites « sans fils », la norme

802.11g en particulier, facilitent et réduisent le coût de

connexion pour les réseaux de grande taille. Avec peu de

matériels et un peu d'organisations, de grandes quantités

d'informations peuvent maintenant circuler sur plusieurs centaines de

mètres, sans avoir recours à une compagnie de

téléphones ou de câblage.

La mise en oeuvre des réseaux sans fils est facile,

mais la sécurité des données qui y sont transmises n'est

pas toujours assurée. Ceci est dû, en grande partie, aux

vulnérabilités intrinsèques de la liaison radio. Une

attaque qui a pour but d'intercepter les communications sans fils entre deux

parties, sans que ni l'une ni l'autre ne puisse se douter que le canal de

communication a été compromis, peut avoir lieu si le canal n'est

pas sécurisé. L'intrus est alors capable d'observer,

d'intercepter et de modifier les messages d'une victime à l'autre. Son

intrusion est possible, quand le réseau en question n'est pas assez

sécurisé, d'autant plus facile que l'accès au

réseau est ouvert. Cet utilisateur malveillant peut accéder au

réseau sans fil qu'il attaque, tout en utilisant une fausse

identité. Il peut, par exemple, modifier un message M partant d'un

expéditeur X au destinataire Y selon l'attaque dite MAN IN THE

MIDDLE, qui lui permet de remplacer le message M par un autre message M

après l'avoir modifié, sans que X et Y ne s'en rendent compte.

Ainsi, ce type d'attaque, et plusieurs autres, dont notamment

le vol des informations du type propriétés intellectuelles, le

déni de service et l'usurpation d'Identité, nous ont

appelé à étudier ces vulnérabilités

d'authentification des réseaux Wi-Fi, et à trouver des solutions

potentielles, basées sur des protocoles d'authentification, en prenant

la norme 802.1x comme solution adéquate. Pour réaliser ce travail

de fin de cycle, nous avons commencé par effectuer des recherches, pour

étudier :

? Les faiblesses des réseaux Wi-Fi, et notamment les

possibilités techniques de se connecter sous une fausse identité

;

? Les types d'attaques qui peuvent avoir lieu dans un

environnement académique ;

? Les mécanismes de protection existants des

réseaux Wi-Fi, et leur efficacité par rapport aux attaques visant

l'authentification.

Page | 2

Après avoir effectué ces recherches, et pour

pouvoir choisir le protocole d'authentification qui conviendra à nos

besoins, nous avons effectué :

? Une étude comparative des protocoles d'authentification

pour les réseaux Wi-Fi.

? Une revue des services d'authentification applicatifs

disponibles pour les réseaux Wi-Fi.

Sur base de cette étude, nous avons proposé une

architecture qui permet de subvenir aux besoins de l'U.KA, en termes de

protection contre l'usurpation d'identité. Le coût de la solution,

en termes d'effort de déploiement, a été aussi pris en

compte, lors de la conception de cette architecture.

Enfin, pour que cette étude théorique soit

évaluée, nous avons effectué les étapes

suivantes :

? La mise en place d'un réseau de test, qui permet de

simuler l'environnement réel. ? L'évaluation des performances de

la solution proposée.

0.2. Présentation du sujet

C'est ainsi que, notre thème s'intitule :

« Mise en place d'une politique d'accès

à un réseau sans fil avec l'authentification basée sur la

norme 802.1x. Cas de l'U.KA ».

0.3. Problématique

Ainsi, tout au long de ce travail, nous chercherons à

analyser la question de la mise en place d'une politique d'accès

à un système de réseau sans fil basé sur

l'authentification.

Connaissant ce qu'est la problématique, nous serons

amenés à nous poser les questions suivantes :

? Quel mécanisme de sécurité peut-on

appliquer pour contrôler les accès au réseau de l'U.KA?

? Quel rôle aura la politique de sécurité

une fois mise en oeuvre sur le réseau de l'U.KA?

0.4. Hypothèses

L'hypothèse se définit comme étant une

proposition des réponses provisoires aux questions que l'on se pose

à propos de l'objet de recherche formulé en termes tels que

l'observation et l'analyse puissent fournir une réponse. Ainsi, pour

mieux évoluer avec ce travail, nous tacherons tout d'abord de

répondre à notre problématique :

? Le mécanisme de sécurité à

appliquer pour contrôler les accès au réseau de l'U.KA

serait l'authentification basée sur la norme 802.1x avant

d'accéder dans ce réseau ;

? Une fois la nouvelle politique de sécurité

mise en place, elle consistera de contrôler tous les accès au

réseau, cette opération sera effectuée dès

l'accès physique de tous les utilisateurs autorisés et non

autorisés à accéder au réseau de l'U.KA, mais

l'accès aux ressources du système d'information serait

conditionné par une authentification. La politique mise en place aura

pour rôle de sécuriser le réseau sans fil de l'U.KA contre

toutes les intrusions.

Page | 3

0.5. Choix et intérêt du

sujet

Le choix et intérêt de notre sujet

dépendent du domaine d'étude et rejoignent les compétences

et les aptitudes de celui qui l'étudie. Notre choix de ce sujet est

lié à l'importance de renforcer les mesures de

sécurité, dans le but de maintenir la confidentialité,

l'intégrité et le contrôle d'accès au réseau

pour réduire les risques d'attaques dans le réseau 802.1x, dont

son rôle primordial est l'authentification et l'identification.

L'étude et la connaissance sur la

sécurité d'un système nouveau, la recherche scientifique

pour l'obtention d'un diplôme de licence et la réalisation d'un

ouvrage de référence, justifient notre intérêt pour

ce sujet.

0.6. But du travail

La mise en place d'une sécurité de réseau

sans fil basée sur la norme 802.1x est le but de ce travail.

Son but primordial, est qu'à la fin de sa

rédaction et sa présentation, que nous puissions présenter

une politique d'accès à un réseau sans fil

contrôlé capable de résoudre les failles trouvées

sur terrain et de leur offrir un nouveau système.

0.7. Délimitation du sujet

Toute étude scientifique pour qu'elle soit plus

concrète, doit se proposer des limites dans son champ d'investigation ;

c'est-à-dire qu'elle doit être circonscrite dans le temps et dans

l'espace. Dans le temps, notre travail couvre la période

académique allant de 2018-2019, et dans l'espace, notre champ

d'investigation demeure l'Université Notre-Dame du Kasayi, qui se trouve

dans la République Démocratique du Congo, province du Kasaï

Central, et plus précisément dans la ville de Kananga Chef-lieu

de la province, dans la Commune de LUKONGA, cette institution est située

à KAMBOTE.

0.8. Méthodes et techniques

utilisées

Dans tout travail scientifique, il y a toujours une

méthodologie propre afin d'atteindre ses objectifs. Dans notre travail,

nous avons utilisé la méthode expérimentale qui permet

d'affirmer une chose qu'après test ou expérience. Quant à

la technique, qui est un ensemble d'outils indispensables utilisés pour

aboutir à un résultat, nous avons utilisé la technique

documentaire qui nous a permis de consulter divers documents, entre autre des

ouvrages scientifiques, des livres et même des sites Internet.

0.9. Subdivision du travail

Outre l'introduction générale et la conclusion

générale, quatre grands chapitres permettront une prise en main

rapide. En premier lieu, le premier chapitre parlera sur les réseaux

sans fil, le deuxième sur la sécurité de réseau

sans fil et le standard 802.1x, le troisième chapitre sur l'analyse de

l'existant, le quatrième chapitre et le dernier s'expose sur le

déploiement et l'installation de la solution retenue.

Page | 4

CHAPITRe I. LES RESEAUX SANS FIL

Ce premier chapitre a pour but de présenter

brièvement l'aperçu général des réseaux

informatiques, l'histoire de la technologie Wifi, son contexte technique, ses

applications principales, ses catégories, les technologies concurrentes

et enfin, ses avantages et ses inconvénients.

1.1. Les réseaux informatiques

Selon la définition du Petit Robert, un

réseau est « un ensemble de points communiquant entre eux ».

Dans le monde numérique, ces « points » ou « noeuds

» du réseau sont des équipements informatiques. Il peut

s'agir d'ordinateurs bien sûr, mais aussi d'imprimantes, de

systèmes de vidéosurveillance, de téléphones

portables ou de tout autre matériel électronique. On parlera de

« périphérique », d'« hôte » ou de

« station » pour désigner ces équipements. La «

topologie » du réseau représente l'agencement des noeuds

entre eux : des réseaux peuvent être organisés en boucle,

en arborescence, en mailles, etc. Afin que ces stations puissent communiquer

entre elles, il est nécessaire d'une part qu'elles sachent exploiter un

média de communication adapté (des câbles

électriques ou optiques, des ondes radio, la lumière

infrarouge...), mais aussi et surtout qu'elles soient capables de se

synchroniser et de se comprendre. Pour cela, des règles de communication

doivent être définies. Le rôle d'un standard réseau

est donc de définir des protocoles (c'est-à-dire des

modalités précises) de communication entre les

périphériques d'un réseau : quand prendre la parole,

comment définir, qui s'adresse à qui, etc.

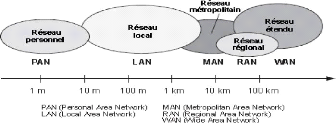

On distingue généralement cinq catégories

de réseaux informatiques, différenciées par la distance

maximale séparant les points les plus éloignés du

réseau :

? Les réseaux personnels, ou PAN

(Personal Area Network), qui interconnectent, sur quelques mètres, des

équipements personnels tels que terminaux GSM, portables, organiseurs,

etc., d'un même utilisateur.

? Les réseaux locaux, ou LAN (Local

Area Network), qui correspondent, par leur taille, aux réseaux intra

entreprise. Ils servent au transport de toutes les informations

numériques de l'entreprise. En règle générale, les

bâtiments à câbler s'étendent sur plusieurs centaines

de mètres. Les débits de ces réseaux vont aujourd'hui de

quelques mégabits à plusieurs centaines de mégabits par

seconde.

? Les réseaux métropolitains, ou

MAN (Metropolitan Area Network), qui permettent l'interconnexion des

entreprises ou éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole. Ils doivent être

capables d'interconnecter les réseaux locaux de différentes

entreprises pour leur donner la possibilité de dialoguer avec

l'extérieur. Ces réseaux sont examinés essentiellement

pour les environnements hertziens.

? Les réseaux régionaux, ou RAN

(Regional Area Network), ont pour objectif de couvrir une large

surface géographique. Dans le cas des réseaux sans fil, les RAN

peuvent avoir une cinquantaine de kilomètres de rayon, ce qui permet,

à partir d'une seule antenne, de connecter un très grand nombre

d'utilisateurs.

? Les réseaux étendus, ou WAN

(Wide Area Network), sont destinés à transporter des

données numériques sur des distances à l'échelle

d'un pays, voire d'un continent ou de plusieurs continents. Le réseau

est soit terrestre, et il utilise en ce cas des infrastructures au niveau du

sol, essentiellement de grands réseaux de fibre optique, soit

hertzien,

Page | 5

comme les réseaux satellite1. La figure

1.1 illustre sommairement ces grandes catégories de

réseaux informatiques.

Figure I.1. Les grandes catégories de réseaux

informatiques

1.1.1. L'architecture OSI 2

Les informations transmises à travers les

réseaux de communication sont de nature très différente en

fonction de l'application dont elles proviennent. D'autre part, les

systèmes informatiques connectés à un réseau

donné sont également de nature, de technologie et d'origine

très différentes (ordinateurs, microordinateurs,

périphériques, automates programmables, etc.). Il arrive que

certains constructeurs proposent pour ses systèmes, un, voire plusieurs

réseaux de communication qui ne sont souvent compatibles qu'avec

eux-mêmes. Cet état de fait rend difficile, sinon impossible, leur

connexion avec des systèmes d'origines diverses. L'intérêt

d'une normalisation des réseaux permettant l'interconnexion aisée

de matériels hétérogènes est évident. Cette

normalisation doit être assez complète et précise afin de

prendre en compte l'ensemble des problèmes liés à la

communication :

? Connexion physique des systèmes (supports, connectiques,

codage des signaux, etc.) ; ? Organisation et échange fiable des

données organisées en trames ;

? Gestion des conflits d'accès support dans le cas de

liaisons multipoints ;

? Adressage des stations concernées par l'échange

;

? Découpage des fichiers en paquets de longueurs

compatibles avec celles des trames ; ? Contrôle des flux de

données et synchronisation des entités différentes

communicantes ; ? Transcodages éventuels des données pour les

rendre exploitables par la station

destinatrice ;

? Déclenchement des échanges.

Le modèle OSI de l'ISO est une base de

référence, un modèle justement pour identifier et

séparer les différentes fonctions d'un système de

communication. Comme modèle, il sert donc uniquement de point de

repère et n'est donc pas une norme à laquelle un système

de communication doit adhérer ! Les fonctions des systèmes

ouverts de communication se décomposent selon les sept couches

définies par le modèle OSI. Les couches 1

à 3 sont orientées vers la transmission des données. Les

couches 4 à 7 sont orientées vers le traitement des

données :

1 Guy PUJOLLE, Les réseaux, 6ème

éd., Eyrolles, Paris, 2008, pp. 14-15.

2 Lacène Beddiaf, Vidéosurveillance, Principes et

technologies, Ed. Dunod, Paris, 2008, pp. 158-160

Page | 6

La couche 1 (physique) définit les

caractéristiques physiques de la partie communication d'un circuit. En

particulier dans ce niveau sont définis les potentiels, les courants,

les connecteurs, le système de codage électrique ou optique. Le

câble proprement dit n'est cependant pas compris dans ce niveau, car le

modèle OSI s'applique uniquement aux caractéristiques de

communication d'un noeud d'un réseau, et pas au réseau

lui-même.

La couche 2 (liaison) définit le

format de la trame et son codage logique, ainsi que les mécanismes de

protection, l'insertion automatique de bits pour éviter la transmission

d'une séquence trop longue de signaux identiques.

Au niveau de la couche 3 (réseau) sont

décrites les caractéristiques du réseau, dans le but

d'assurer que les trames d'information sont acheminées selon le parcours

choisi de la source au consommateur. Ce niveau est indispensable lorsque

plusieurs parcours sont possibles et actifs en même temps.

Au niveau de la couche 4 (transport) est

définie la façon dont on procède à la connexion et

à la déconnexion, ainsi qu'à l'établissement d'un

canal de communication à travers le réseau entre deux noeuds.

Au niveau de la couche 5 (session) ; une fois

établi un canal logique de communication entre deux points, ceux-ci

peuvent commencer à synchroniser leurs applications, respectivement

à ouvrir une session de travail. Ces opérations se

déterminent à ce niveau.

En ce qui concerne la couche 6 (présentation)

: lorsque les deux noeuds en communication utilisent un système

différent de présentation des données, comme par exemple

le code ASCII et un code étendu à 16 bits, c'est à ce

niveau que sont définies les correspondances.

La couche 7 (application) ; qui est le

dernier niveau, concerne la description de l'interface vers l'application. Ce

niveau ne comprend pas l'application elle-même, car celle-ci ne fait pas

partie du système de communication.

1.1.2. L'architecture TCP/IP3

Cette architecture, dite TCP/IP, est à la source du

réseau Internet. Elle est aussi adoptée par de nombreux

réseaux privés, appelés Intranet. Les deux principaux

protocoles définis dans cette architecture sont les suivants :

? IP (Internet Protocol), de niveau réseau, qui assure un

service sans connexion.

? TCP (Transmission Control Protocol), de niveau transport,

qui fournit un service fiable avec connexion.

TCP/IP définit une architecture en couches qui inclut

également, sans qu'elle soit définie explicitement, une interface

d'accès au réseau. En effet, de nombreux sous-réseaux

distincts peuvent être pris en compte dans l'architecture TCP/IP, de type

aussi bien local qu'étendu.

3 Guy PIJOLLE, Les Réseaux, 5ème

éd. Eyrolles, Paris, 2006 p. 64.

Page | 7

Il faut noter que l'apparition d'un autre protocole de niveau

message (couche 4), UDP (User Datagram Protocol). Ce protocole utilise un mode

sans connexion, qui permet d'envoyer des messages sans l'autorisation du

destinataire.

1.2. Introduction aux réseaux sans fil

Un réseau sans fil (en anglais Wireless Network) est,

comme son nom l'indique, un réseau dans lequel au moins deux terminaux

peuvent communiquer sans liaison filaire. Grâce aux réseaux sans

fils, un utilisateur a la possibilité de rester connecté tout en

se déplaçant dans un périmètre géographique

plus ou moins étendu, c'est la raison pour laquelle on entend parfois

parler de «mobilité ».

Les réseaux sans fils sont basés sur une liaison

utilisant les ondes radioélectriques (radio et infrarouges) en lieu et

place des câbles habituels. Il existe plusieurs technologies se

distinguant d'une part par la fréquence d'émission

utilisée, ainsi que le débit et la portée de

transmission.

Les réseaux sans fils permettent de relier très

facilement des équipements distants d'une dizaine de mètres

à quelques kilomètres. En contrepartie, se posent deux

problèmes :

? La règlementation relative aux transmissions

radioélectriques ;

? De plus, les ondes hertziennes sont difficiles à

confirmer dans une interface géographique restreinte, il est donc facile

pour un pirate d'écouter le réseau si les informations circulent

en clair.

1.2.1. Historique

? La naissance des ondes

Le « sans fil » est à la mode aujourd'hui.

Pourtant, c'est déjà de l'histoire ancienne. Cette histoire

commence à la fin du XIXe siècle avec la découverte des

ondes électromagnétiques par le physicien allemand Heinrich Hertz

en 1888. Dix ans plus tard, le 5 novembre 1898, Eugène Ducretet,

assisté d'Ernest Roger, établit la première communication

radio à « longue distance », sur 4 kilomètres, entre la

Tour Eiffel et le Panthéon : c'est le début de la

Télégraphie sans fil (TSF). En 1908, ces ondes radio transportent

déjà la voix et la musique, grâce à Lee de Forest !

Deux ans plus tard, celui-ci retransmet même un opéra donné

au Metropolitan Opera House à New York : c'est l'une des

premières émissions de radio. En 1924, John Loggie Baird

retransmet sur les ondes des images d'objets en mouvement, à la Royal

Institution. Encore deux ans plus tard, il permet à un visage humain de

s'afficher pour la première fois sur un écran de

télévision via les ondes radio : la

télévision hertzienne est née. Les techniques se

perfectionnent tout au long du siècle et en particulier pendant la

deuxième guerre mondiale : certaines des techniques du Wi-Fi sont

d'ailleurs nées des recherches militaires.

? Les réseaux sans fil

Le premier véritable réseau numérique

sans fil date de 1970 : cette année-là, des chercheurs de

l'université d'Hawaï sous la direction de Norman Abramson

réunissent les technologies radio et les technologies numériques

de communication par paquets de données. Il s'agit du réseau sans

fil AlohaNet. Pour la première fois, plusieurs ordinateurs sont

reliés

Page | 8

entre eux grâce aux ondes radio. Ce réseau sans

fil s'offre même le luxe d'une connexion par satellite à Arpanet,

l'ancêtre de l'Internet créé en 19694!

Les réseaux locaux sans fil sont en plein

développement du fait de la flexibilité de leur interface, qui

permet à un utilisateur de changer de place dans l'entreprise tout en

restant connecté. Ces réseaux atteignent des débits de

plusieurs mégabits par seconde, voire de plusieurs dizaines de

mégabits par seconde. Bien que plusieurs de ces réseaux, tels

Wi-Fi ou WiMax, ne soient pas directement des réseaux de la boucle

locale, ils commencent à être utilisés pour recouvrir une

ville ou une agglomération.

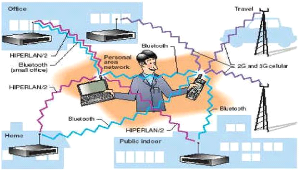

Les points suivants donnent une représentation de

principaux réseaux disponibles ou en cours de normalisation à

l'IEEE ou à l'ETSI. La norme IEEE 802.21 fait référence au

passage d'une norme à une autre au milieu d'une communication, ce que

l'on appelle un handover vertical.

1.2.2. Présentation du Wi-Fi (norme 802.11)

La norme IEEE 802.11 (ISO/IEC 8802.11) est un standard

international décrivant les caractéristiques d'un réseau

local sans fil ou WLAN. Le nom Wifi (contraction de Wireless Fidelity, parfois

noté Wi-Fi) correspond initialement au nom donné à la

certification délivré par la Wi-Fi Alliance, anciennement WECA

(Wireless Ethernet Compatibility Alliance), organisme chargé de

maintenir l'interopérabilité entre les matériels

répondant à la norme 802.11.

Grâce au Wi-Fi, il est possible de créer des

réseaux locaux sans fil à haut débit pour que la station

à connecter ne soit pas trop distante par rapport au point

d'accès. Dans la pratique, le Wi-Fi permet de relier des ordinateurs

portables, des machines de bureau, des assistants personnels (PDA) ou tout type

de périphérique à une liaison haut débit (11 Mbps

ou supérieur) sur un rayon de plusieurs dizaines de mètres en

intérieur (généralement entre une vingtaine et une

cinquantaine de mètres) à plusieurs centaines de mètres en

environnement ouvert.

1.2.3. Les différentes normes Wi-Fi

Les standards de l'IEEE (l'Institute of Electrical and

Electronics Engineers), la normalisation du groupe de travail IEEE 802.11 pour

les réseaux locaux par voie hertzienne, ou WLAN (Wireless Local Area

Network) ont donné naissance au label de produits Wi-Fi. Les

communications peuvent se faire soit directement de station à station,

mais sans qu'une station puisse relayer les paquets vers une autre station

terminale, soit en passant par une borne de concentration. Les débits

s'échelonnent d'une dizaine à plusieurs dizaines de

mégabits par seconde.

Le projet 802 divise le niveau physique en deux sous couches.

La première est nommée contrôle d'accès au

média, ou Medium Access Control (MAC). Elle est propre à chaque

type de réseau. La seconde, nommée contrôle de la liaison

logique, ou Logical Link

4 Aurélien Géron,Wifi professionnel. La norme

802.11, le déploiement, la sécurité. 3ème

éd. Dunod, Paris, 2004, 2006, 2009, p. 3.

Page | 9

Control (LLC), est indépendante du type de

réseau. Les différents thèmes de travaux sont

répartis entre des groupes de travail. On peut citer, parmi

eux5 :

? 802.2, Logical Link Control (LLC) Working Group ;

? 802.3, Ethernet Working Group (type LAN) ;

? 802.11, Wireless LAN Working Group (type WLAN) ;

? 802.15, Wireless Personal Area Network Working Group (type

WPAN) ;

? 802.16, Broadband Wireless Access Working Group (type

WMAN).

La technique d'accès générique

employée est le CSMA/CD (Collision Detection), utilisé dans les

réseaux Ethernet. Toutefois, comme la détection de

collision n'est pas possible dans un réseau hertzien, on recourt au

CSMA/CA (Collision Avoidance). Pour éviter les collisions, plusieurs

temporisateurs sont déterminés, chaque station possédant

des valeurs de temporisateur qui lui sont propres. Lorsqu'une station

écoute la porteuse et que le canal est vide, elle transmet avec une

probabilité de collision quasiment nulle.

En effet, une collision entre deux stations émettant

aléatoirement ne peut avoir lieu que si elles démarrent dans la

même microseconde. À l'inverse, lorsqu'une transmission a lieu et

que d'autres stations se mettent à l'écoute et y restent, la

collision est inévitable. Pour empêcher la collision, il faut que

les stations attendent avant de transmettre un temps aléatoire

permettant de séparer leurs instants d'émission respectifs. Le

débit maximal que peut espérer un utilisateur dans la

première génération de réseaux Wi-Fi est

théoriquement de 11 Mbit/s. En réalité, sur une

fréquence partagée, la technique d'accès ne permet pas de

dépasser 6 Mbit/s, même si le client est seul sur sa

fréquence6.

1.2.4. Catégories de Wi-Fi

Il existe deux types de réseaux Wi-Fi :

? Les réseaux de type Ad Hoc, où les stations

communiquent directement entre elles ;

? Les réseaux de type Infrastructure, où les

stations communiquent par le biais de points d'accès.

Plusieurs solutions de connectivité peuvent être

envisagées. Soit la communication hertzienne s'effectue sur l'ensemble

du site, et tous les terminaux sont connectés directement entre eux par

un même point d'accès, encore appelé station de base ou

borne d'accès, soit les communications s'effectuent à

l'intérieur de microcellules de quelques dizaines de mètres de

diamètre. Les points d'accès permettant aux terminaux de se

connecter sont dans ce cas, reliés entre eux par un réseau

filaire.

5 Philippe ATELIN, WiFi. Réseaux sans fil 802.11 :

Technologie - Déploiement, Sécurisation, Seconde Ed., Paris,

ENI, 2003, p. 9.

6 Guy PUJOLLE., Op.cit. pp. 270-271.

Page | 10

Figure I.2. Les différents réseaux sans

fil

1.2.4.1. Réseaux personnels sans fils (WPAN)

Le réseau personnel (appelé également

réseau individuel sans fils ou réseau domestique sans fils et

noté WPAN pour Wireless Personal Area Network) concerne les

réseaux sans fils d'une faible portée : de l'ordre de quelques

dizaines de mètres. Ce type de réseau sert

généralement à relier des périphériques

(imprimante, téléphone portable, appareils domestiques,...) ou un

assistant personnel (PDA, déjà expliqué) à un

ordinateur sans liaison filaire ou bien à permettre la liaison sans fils

entre deux machines très peu distantes. Il existe plusieurs technologies

utilisées pour les WPAN, nous citons :

? La technologie Bluetooth (norme IEEE 802.15.1)

C'est la principale technologie WPAN, lancée en 1994,

proposant un débit théorique de 1Mbps pour une portée

maximale d'une trentaine de mètres à travers une liaison

hertzienne. Elle possède l'avantage d'être très peu

gourmande en énergie, ce qui la rend particulièrement

adaptée à une utilisation au sein de petits

périphériques, elle n'est pas spécialisé

réseaux.

Au sein d'un réseau Bluetooth, un appareil sert de

maître et jusque sept périphériques esclaves qui se

partagent la bande passante. Il est possible, en théorie, de faire

communiquer jusque dix groupes d'appareils. Sécurisée, cette

connexion est transparente uniquement si les deux appareils se connaissent.

Figure I.3. Périphériques utilisant la

technologie Bluetooth

? La technologie HomeRF (pour Home Radio Frequency)

Page | 11

Elle est lancée en 1998 par le HomeRF Working Group

(formé notamment par les constructeurs Compaq, HP, Intel, Siemens,

Motorola et Microsoft) propose un débit théorique de 10 Mbps avec

une portée d'environ 50 à 100 mètres sans

amplificateur.

? La technologie ZigBee (Norme IEEE 802.15.4)

Elle permet d'obtenir des liaisons sans fil à

très bas prix et avec une très faible consommation

d'énergie, ce qui la rend particulièrement adaptée pour

être directement intégrée dans de petits appareils

électroniques (appareils électroménagers, hifi, jouets,

...).

? La technologie infrarouge

Les liaisons infrarouges permettent de créer des

liaisons sans fils de quelques mètres avec des débits pouvant

monter à quelques mégabits par seconde. Cette technologie est

largement utilisée pour la domotique (télécommandes), mais

souffre toutefois des perturbations dues aux interférences

lumineuses.

1.2.4.2. Réseaux locaux sans fils (WLAN)

Le réseau local sans fils (noté WPAN pour

Wireless Local Area Network) est un réseau permettant de couvrir

l'équivalent d'un réseau local d'entreprise, soit une

portée d'environ une centaine de mètres. Il permet de relier

entre eux les terminaux présents dans la zone de couverture. Il existe

plusieurs technologies concurrentes, voici quelques-unes:

? La technologie Wifi (norme IEEE 802.11)

Elle est composée de plusieurs normes qui

opèrent sur des fréquences radios différents. Elle permet

de monter un réseau sans fil entre les différents

équipements informatiques (PC, Consoles de jeu, PDA...) grâce au

WIFI, nous pourrons partager nos fichiers et notre connexion ADSL avec nos

proches sans l'encombrement des fils. Nous bénéficierons ainsi de

tous les avantages du haut débit à n'importe quel endroit et

n'importe quel moment.

Figure I.4. Logo du Wifi

? La technologie hiperLAN2 (High Performance Radio LAN 2.0)

C'est une norme européenne élaborée par

l'ETSI (European Telecommunications Standards Institute). HiperLAN2 permet

d'obtenir un débit théorique de 54 Mbps sur une zone d'une

certaine de mètres dans la gamme de fréquence comprise entre 5150

et 5300 MHz. L'HyperLAN2 a une nette supériorité technique par

rapport au Wifi, notamment en matière de qualité de service.

Page | 12

Figure I.5. La technologie HyperLAN2 ? Introduction aux

CPL (Courants Porteurs en Ligne)

CPL, toute technologie qui vise à faire passer de

l'information à bas débit sur les lignes électriques en

utilisant des techniques de modulation avancées. Selon les pays, les

institutions, les sociétés, les courants porteurs en ligne se

retrouvent sous plusieurs mots-clés différents :

V' CPL (Courants Porteurs en Ligne) V' PLC

(PowerLine Communications) V' PLT (PowerLine Telecommunication) V'

PPC (Power Plus Communication)

Figure I.6. Equipements du CPL

1.2.4.3. Réseaux métropolitains sans fils

(WMAN)

Il est connu sous le nom de Boucle Locale Radio (BLR). Les

WMAN (Wireless Metropolitan Area Network) sont basés sur la norme IEEE

802.16. La boucle locale radio offre un débit utile de 1 à 10

Mbps pour une portée de 4 à 10 kilomètres, ce qui destine

principalement cette technologie aux opérateurs de

télécommunication.

1.2.4.4. Réseaux étendus sans fils (WWAN)

Ce réseau est également connu sous le nom de

réseau cellulaire mobile. Il s'agit des réseaux sans fils les

plus répandus, puisque tous les téléphones mobiles sont

connectés à un réseau étendu sans fils. Les

principales technologies sont les suivantes :

Page | 13

? GSM (global for mobile Communication ou en français

Groupe Spécial Mobile) dont le débit est de 9 kbps ;

? GPRS (General Packet Radio Service) dont le débit est de

20-30 kbps ;

? UMTS (Universal Mobile Telecommunication System) dont le

débit est de 1 Mbps.

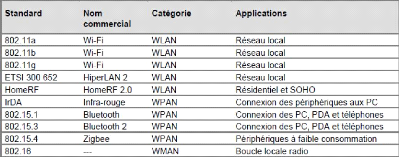

Selon leur domaine d'application, on peut le ranger dans trois

catégories : WPAN pour les micro-réseaux personnels, WLAN pour

les réseaux locaux Ethernet, WMAN pour les réseaux à

l'échelle d'une grande ville7.

Tableau 1. Catégories de Wi-Fi

1.2.5. Propagation des ondes radios

« Les ondes radioélectriques

correspondent à des fréquences comprises entre 10 kHz et 2

GHz. Un émetteur diffuse ces ondes captées par des

récepteurs dispersés géographiquement. Contrairement aux

faisceaux hertziens, il n'est pas nécessaire d'avoir une

visibilité directe entre émetteur et récepteur, car

celui-ci utilise l'ensemble des ondes réfléchies et

diffractées. En revanche, la qualité de la transmission est

moindre car les interférences sont nombreuses et la puissance

d'émission beaucoup plus faible8».

Il est nécessaire d'avoir une culture minimum sur la

propagation des ondes hertziennes afin de pouvoir mettre en place une

architecture réseau sans fil, et notamment de disposer les bornes

d'accès (point d'accès) de telle façon à obtenir

une portée optimale. Les ondes radio (notées RF pour Radio

Frequency) se propagent en ligne droite dans plusieurs directions. La vitesse

de propagation des ondes dans le vide est de 3.108mps. Dans tout

autre milieu, le signal subit un affaiblissement dû à :

? La réflexion, lorsqu'une onde radio

rencontre un obstacle, tout ou partie de l'onde est réfléchie,

avec une perte de puissance. La réflexion est telle que l'angle

d'incidence est égal à l'angle de réflexion.

? La réfraction, c'est la

déviation de l'onde lors d'un changement de milieu;

7 Jean-Luc MONTAGNIER, Réseaux d'entreprise, par la

pratique, édition Eyrolles, Paris, 2008, p. 84.

8 Danièle DROMARD et Dominique SERET, Architecture des

réseaux, Synthèse des cours & exercices corrigés,

Université Pierre et Marie Curie (Paris 6) & Université

René Descartes (Paris 5), 2009, p. 13.

Page | 14

? La diffraction, lorsqu'une onde

arrive sur un obstacle, elle se retrouve divisée

(éparpillée) en plusieurs ondes ;

? L'absorption, lorsqu'une onde

radio rencontre un obstacle, une partie de son énergie est

absorbée et transformée en énergie, une partie continuera

à se propager de façon atténuée et une partie peut

éventuellement être réfléchie (réflexion).

1.2.6. Les équipements Wi-Fi

Il existe plusieurs équipements pour la mise en place

d'un réseau sans fil, nous citons quelques-uns:

? Les adaptateurs sans fil ou cartes

d'accès (en anglais Wireless adapters ou Network Interface

Controller, noté NIC) : il s'agit d'une carte réseau à la

norme 802.11 permettant à une machine de se connecter à un

réseau sans fil. Les adaptateurs WiFi sont disponibles dans des nombreux

formats (carte PCI, carte PCMCIA, adaptateur USB, carte CompactFlash,...). Tout

équipement possédant une telle carte réseau est

appelé « station ».

? Les points d'accès

(notés AP pour Access Point, parfois appelés bornes sans

fil) permettent de donner un accès au réseau filaire aux

différentes stations avoisinantes équipées de cartes Wifi.

Certains points d'accès peuvent être alimentés en lignes

(à travers le câble réseau). Ceci permet d'en faciliter le

câblage. Les points d'accès sont de plusieurs types :

V' AP pont vers un réseau filaire :

Un pont est en général assez malin pour ne relayer vers

le réseau filaire que le trafic qui doit l'être et vice

versa.

V' AP répétiteur : Il

peut être relié sans fil à un ou plusieurs autres AP et

étendre ainsi la couverture d'un réseau sans fil sans avoir

à être relié directement au réseau filaire.

V' AP routeur : Il s'agit d'un

produit deux en un : un AP et un routeur IP classique, permettant de connecter

le réseau sans fil à Internet ou bien à un autre

réseau IP. Il possède les fonctions habituelles d'un routeur,

telles qu'un serveur DHCP, un pare-feu ou encore le NAT.

V' Hotspot-in-a-box : C'est un AP

routeur intégrant un contrôleur d'accès pour

hotspot. Il peut mettre en oeuvre des fonctions avancées telles

que l'authentification des clients par portail captif en HTTPS

(éventuellement en interrogeant un serveur RADIUS ou LDAP), la

transparence SMTP ou proxy, etc.

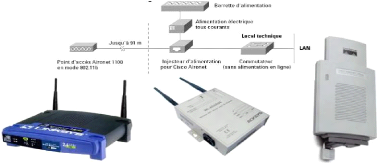

Figure I.7. Les points d'accès

9 Ibid. p.21.

Page | 15

1.2.7. Modes opératoires ? Le mode ad hoc :

Ce mode est également baptisé point à

point, ou ensemble des services de base indépendants. Ce mode permet de

créer rapidement et simplement un réseau sans fil là

où il n'existe pas d'infrastructure filaire ou encore là

où une telle infrastructure n'est pas nécessaire pour les

services attendus.

Avec le WiFi, il est possible de construire de simples liens

sans fil, d'un point à un autre, à haut débit. Ceci est

utile pour relier entre eux deux sites difficilement joignables par voie

filaire, comme deux bâtiments d'une entreprise. La distance maximale

entre les deux bâtiments dépend du débit que l'on souhaite

garantir (plus la distance sera grande, plus le débit sera faible) et de

la bande de fréquence choisie, mais on peut atteindre plusieurs

mégabits par seconde jusqu'à 2 à 3 kilomètres en

vision directe, c'est-à-dire sans obstacle sur l'axe ou proche de l'axe

entre l'émetteur et le récepteur9.

Figure I.8. Le mode Ad hoc

? En mode infrastructure BBS :

Le réseau sans fil consiste au minimum en un point

d'accès connecté à l'infrastructure du réseau

filaire et un ensemble de postes réseaux sans fils. Cette configuration

est baptisée Basic Service Set (BBS, ou ensemble des services de base).

Il s'agit généralement du mode par défaut des cartes

802.11b.

Figure I.9. Mode infrastructure BBS

? Associations, architectures cellulaires et

itinérance :

L'interface réseau est responsable de la lumière

dont un client s'associe à un point d'accès. Lorsqu'un client

802.11 entre dans le rayon d'action d'un ou plusieurs points d'accès, il

choisit l'un de ces points pour s'y connecter en fonction de la puissance du

signal, des taux d'erreurs observés dans la transmission des paquets, et

de la charge. Une fois accepté par le

Page | 16

point d'accès, le client règle son canal radio

sur celui du point d'accès. Périodiquement, il explore tous les

canaux 802.11 pour déterminer si un autre point d'accès est

susceptible de lui offrir des performances supérieures. S'il

détermine que c'est le cas, il s'associe au nouveau point

d'accès, se réglant sur le canal radio de ce point

d'accès.

Figure I.10. Associations, architectures cellulaires et

itinérance 1.2.8. Programmation des canaux

? Choix des canaux :

Pour une transmission de 11 Mbps correcte, il est

nécessaire de transmettre sur une bande de 22 MHz car, d'après le

théorème de Shannon, la fréquence d'échantillonnage

doit être au minimum égale au double du signal à

numériser.

1.2.9. La portée et les débits

L'IEEE 802.11b définit un débit de transmission

allant jusqu'à 11 Mbps. Ils communiquent donc par les structures d'un

bâtiment et qu'elles peuvent se réfléchir pour contourner

les obstacles. Le débit du WLAN dépend de plusieurs facteurs, qui

sont les suivants :

? Le nombre d'utilisateurs ;

? La portée des microcellules ;

? Les interférences ;

? La propagation sur de multiples chemins ;

? Le support de standards ;

? Le type de matériel ;

? Les protocoles supplémentaires, les règles

d'accès.

Ils réduisent en pratique la bande passante de 4

à 5 Mbps. Bien entendu, tout ceci affecte le trafic des données

sur les portions filaires du réseau.

1.2.10. Les applications du Wifi ? Les Hotspots

Un hotspot est un point d'accès sans fil

à Internet (ou plus généralement à des services

web), ou lieu public où l'on peut se connecter à un réseau

sans fil (selon le Jargon Informatique). Il s'apparente donc à un

cybercafé, le client l'utilise pour connecter son propre ordinateur

équipé de la technologie WiFi (ou son « Smartphone

» compatible WiFi, comme l'iPhone par exemple). Ceci lui permet de

conserver, d'un hotspot à un autre, le même

Page | 17

environnement de travail : le sien. On trouve des hotspots

dans de nombreux sites où transitent des hommes d'affaires

équipés d'ordinateurs portables : des aéroports, des

gares, des hôtels, des centres de conférence, mais aussi des

cafés, des restaurants, des universités et plus

généralement presque tout type de lieu public.10

? Le Wi-Fi dans l'industrie

Une des preuves de la maturité du WiFi est le fait

qu'on l'utilise pour faire davantage que de simples réseaux :

l'industrie emploie de plus en plus d'applications variées qui reposent

sur le WiFi. En voici quelques-unes des plus significatives :

y' Les inventaires : des PDA,

Smartphones ou Tablet PC sont équipés d'une connexion WiFi et

permettent ainsi aux employés de réaliser des inventaires qui

sont enregistrés en temps réel dans la base de données de

l'entreprise. Ceci peut être utile pour les inventaires d'une grande

surface, par exemple, pour gagner du temps.

y' Le positionnement : des logiciels

installés sur des PDA équipés en WiFi permettent, en

mesurant la puissance du signal radio provenant des différentes antennes

WiFi voisines, de positionner avec une relative précision (moins de 2

mètres) le porteur du PDA, moyennant un étalonnage initial assez

simple.

y' La voix : l'une des grandes promesses du

Wi-Fi est sa capacité à gérer les communications

audionumériques grâce aux technologies de voix sur IP (Voice

over Internet Protocol, VoIP). Lorsque la VoIP est réalisée

sur un réseau sans fil, on parle parfois de VoWIP (le « W»

vient de Wireless), mais la technologie est absolument identique.

Déjà, des sociétés proposent des

téléphones VoWIP, reliés à notre réseau

grâce au Wi-Fi.

1.2.11. Les standards de l'IEEE

La normalisation du groupe de travail IEEE 802.11 pour les

réseaux locaux par voie hertzienne, ou WLAN (Wireless Local Area

Network) a donné naissance au label de produits Wi-Fi. Les

communications peuvent se faire soit directement de station à station,

mais sans qu'une station puisse relayer les paquets vers une autre station

terminale, soit en passant par une borne de concentration. Les débits

s'échelonnent d'une dizaine à plusieurs dizaines de

mégabits par seconde.

1.2.12. Les avantages et les inconvénients

Comme les autres réseaux sans fil, le Wi-Fi

possède plusieurs avantages :

? La facilité de déploiement ; ? Le faible

coût d'acquisition ; ? La mobilité.

De plus, le Wi-Fi est interopérable avec les

réseaux filaires existants et garantit une grande souplesse sur la

topologie du réseau. La principale qualité du Wi-Fi est la

simplicité. De plus, les fréquences exploitées par ses

techniques de transmission sont d'usage libre et ne nécessitent pas de

licence. Ainsi, tout le monde peut mettre en oeuvre un réseau de ce

type, sans toutefois outrepasser certaines règles, qui seront

exposées plus tard. Faire communiquer des

10 Aurélien Géron, Op.cit., p. 16.

Page | 18

appareils en Wi-Fi ne présente pas de

difficultés et ne demande qu'un minimum de connaissances.

Malheureusement, le principal inconvénient provient du

support lui-même, l'onde radio, et de l'utilisation anarchique des

fréquences utilisées. En effet, les limites de communication sont

plus difficilement maîtrisables que celles d'un réseau filaire. Et

bien souvent, par manque de compétence, la personne qui déploie

le réseau n'est pas sensible à cette notion. Potentiellement, les

ondes peuvent aller polluer les communications d'un réseau voisin, qui

devient moins performant.

Page | 19

Conclusion partielle

Dans ce chapitre, nous avons commencé par un rappeler

les réseaux informatiques, les termes et concepts fondamentaux des

réseaux : les couches de protocoles, le modèle OSI, TCP/IP, et

les principaux types de réseaux : PAN, LAN, MAN, WAN et leurs variantes

sans fil, dont le WLAN (ou RLAN si la technologie est la radio).

Nous avons ensuite donné un aperçu historique

des ondes radio, les principales applications du Wi-Fi : réseau

d'entreprise, réseau familial, hotspots, réseau

communautaire, connexion de point à point, inventaires, positionnement

ou voix sur IP.

Nous avons présenté différentes

catégories de matériels Wi-Fi : les adaptateurs, les points

d'accès, les périphériques, les antennes, etc. pour le

déploiement Wi-Fi. Les adaptateurs mettent en oeuvre le 802.11 pour

permettre à un équipement de communiquer en Wi-Fi. Ils se

présentent sous diverses formes : cartes PCMCIA, PCI ou encore Compact

Flash, bundles ou sticks USB, petits boîtiers à connecter au port

Ethernet, etc. Nous avons présenté les différents points

d'accès : AP pont vers un réseau filaire, AP

répétiteur, AP routeur et Hotspot-in-a-box. Les modes

opératoires : ad hoc ou point à point, le mode infrastructure.

Enfin, nous avons également présenté les

différentes applications Wi-Fi, le standard IEEE et, les avantages et

inconvénients du Wi-Fi. Le chapitre (deuxième) suivant passera en

revue la sécurité du réseau sans fil et le standard

802.1x.

Page | 20

CHAPITRe

II. LA SECURITE DE

RESEAU SANS FIL ET LE STANDARD 802.1X

Ce chapitre présente, les différentes solutions

proposées pour sécuriser le Wi-Fi. Ces solutions ne proposent pas

simultanément facilité d'utilisation et sécurité

renforcée. Au cours de ce deuxième chapitre, nous commencerons

par définir ce qu'est la sécurité dans un environnement

sans fil, et nous ferons le tour de différentes attaques et leurs

solutions de sécurité existantes. Nous détaillerons les

plus importantes d'entre elles. Ce chapitre a pour but de présenter

rapidement les mécanismes et la mise en oeuvre du WEP, entre autres pour

nous convaincre de ses défauts, mais surtout pour mieux comprendre le

WPA. Le but du protocole EAP qui est d'identifier et d'« authentifier

» les utilisateurs (c'est-à-dire vérifier leur

identité) avant de les laisser rentrer sur le réseau.

Enfin, nous parlerons du serveur RADIUS, ses

différentes fonctions : l'authentification des utilisateurs, la

définition de leurs autorisations et la comptabilisation de leur

connexion.

2.1. Introduction à la sécurité

Les réseaux locaux sans fil (WLAN) envahissent notre

quotidien, car la valeur ajoutée qu'ils offrent aux utilisateurs,

à un coût raisonnable, est incontestable. Comme ces réseaux

possèdent des frontières à géométrie

variable et surtout difficilement contrôlables, il est indispensable de

les protéger. Cependant, les mécanismes de sécurisation du

Wi-Fi, tels que WEP sont très facilement cassables en

téléchargeant des logiciels sur Internet, et la simplicité

de déploiement, et le coût réduit des WLAN font que

beaucoup d'individus installent ce type de réseaux, mais oublient de les

administrer et les sécuriser.

2.1.1. Définition de la sécurité

Définition de base: La sécurité

informatique c'est l'ensemble des moyens mis en oeuvre pour minimiser la

vulnérabilité d'un système contre des menaces

accidentelles ou intentionnelles11.

La première fonction d'un système d'information

est de stocker et de permettre l'échange de données.

Sécuriser un réseau consiste donc à prendre en compte tous

les risques possibles, tels que les attaques volontaires, les accidents, les

défauts logiciels ou matériels, ou encore les erreurs humaines et

à les réduire autant que possible12.

La politique de sécurité informatique fixe les

principes visant à garantir la protection des ressources informatiques

et de télécommunications en tenant compte des

intérêts de l'organisation et de la protection des

utilisateurs.

Les ressources informatiques et de

télécommunications doivent être protégées

afin de garantir confidentialité, intégrité et

disponibilité des informations qu'elles traitent, dans le respect de la

législation en vigueur.

11 Michée K., Cours de sécurité

informatique, L1 et L2 Réseaux, U.KA, 2017-2018. p. 11.

12 Yannick T. et Marcel K., Notes de cours de transmission de

données et sécurité

informatique, première Licence Génie

Informatique, UNIVERSITE DE MBUJIMAYI, 2016 - 2017, p. 35.

Page | 21

2.1.1.1. Les qualités CID13

Trois qualités fondamentales sont à prendre en

compte pour un réseau sécurisé. On les appelle les

qualités CID (d'après leurs initiales), Un réseau

sécurisé assure la confidentialité,

l'intégrité et la disponibilité des données:

? La confidentialité : l'accès

aux données (et d'une façon générale aux ressources

gérées par le système) doit être

réservé aux personnes autorisées. Cela suppose un

mécanisme d'identification des utilisateurs, la définition de

règles d'accès, et la protection des données pendant leur

transport, par le biais d'un cryptage.

? L'intégrité : les

données ne doivent pas être modifiées ou perdues. Il faut

en particulier pouvoir s'assurer que ce qui est reçu correspond bien

à ce qui a été envoyé.

? La disponibilité : le réseau

doit être accessible en tout temps et dans des conditions acceptables.

À ces trois qualités, s'ajoutent ceux qui

permettent de prouver l'identité des entités (notion

d'authentification) et ceux qui indiquent que des actions ou

événements ont bien eu lieu (notions de non-répudiation,

d'imputabilité, voire de traçabilité).

2.1.2. Les attaques d'un réseau

Lorsqu'un point d'accès est installé sur le

réseau local, il permet aux stations d'accéder au réseau

filaire et éventuellement à Internet si le réseau local y

est relié. Un réseau sans fils, non-sécurisé,

représente de cette façon un point d'entrée royal pour le

pirate au réseau interne d'une entreprise ou d'une organisation. Outre

le vol ou la destruction d'informations présentes sur le réseau

et l'accès à internet gratuit pour le pirate, le réseau

sans fils peut également représenter une possibilité pour

ce dernier dans le but de mener des attaques sur Internet.

2.1.2.1. Types de programmes malveillants14

Il existe une quantité phénoménale des

programmes indésirables. Tous ces programmes portent le nom

générique de "malware". Mais sous cette appellation se cache des

familles bien différentes les unes des autres. Nous allons les

détailler afin d'y voir un peu plus clair dans cette jungle :

? Virus : Un virus est un logiciel capable de

s'installer sur un ordinateur à l'insu de son utilisateur

légitime.

? Ver : Un ver (worm) est une

variété de virus qui se propage par le réseau.

? Cheval de Troie : Un cheval de Troie

(Trojan horse) est un logiciel qui se présente sous un jour

honnête, utile ou agréable, et qui une fois installé sur un

ordinateur y effectue des actions cachées et pernicieuses.

? Porte dérobée : Une porte

dérobée (backdoor) est un logiciel de communication

caché, installé par exemple par un virus ou par un cheval de

Troie, qui donne à un agresseur extérieur accès à

l'ordinateur victime, par le réseau.

? Bombe logique : Une bombe logique est une

fonction, cachée dans un programme en apparence honnête, utile ou

agréable, qui se déclenchera à retardement, lorsque

sera

13 Aurélien Géron, Op.cit., p. 196.

14 Laurent B. et Christophe W., Sécurité

informatique Principes et méthode à l'usage des DSI, RSSI et

administrateurs, Éditions Eyrolles, Paris, 2007, p. 55-61.

15 Cédric L., Laurent L., Denis V., Tableaux de

bord de la sécurité réseau, 2ème

éd., Eyrolles, Paris, 2006, p. 29.

Page | 22

atteinte une certaine date, ou lorsque surviendra un certain

événement. Cette fonction produira alors des actions

indésirées, voire nuisibles.

? Logiciel espion : Un logiciel espion, comme

son nom l'indique, collecte à l'insu de l'utilisateur légitime

des informations au sein du système où il est installé, et

les communique à un agent extérieur, par exemple au moyen d'une

porte dérobée.

? Courrier électronique non sollicité

(spam) : Le courrier électronique non sollicité

(spam) consiste en « communications électroniques

massives, notamment de courrier électronique, sans sollicitation des

destinataires, à des fins publicitaires ou malhonnêtes »,

selon Wikipédia.

2.1.2.2. Les risques sur un réseau Wi-Fi

Les risques liés à la mauvaise protection d'un

réseau sans fils sont multiples : ? L'interception des données

:

Par défaut un réseau sans fils est non

sécurisé, c'est-à-dire qu'il est ouvert à tous et

que toute personne se trouvant dans le rayon de portée d'un point

d'accès peut potentiellement écouter toutes les communications

circulant sur le réseau. Pour un particulier la menace est faible car

les données sont rarement confidentielles, si ce ne sont pas les

données à caractères personnel. Pour une entreprise en

revanche, l'enjeu stratégique peut être très important.

? Le brouillage radio :

Les ondes radios sont très sensibles aux

interférences, c'est la raison pour laquelle un signal peut facilement

être brouillé par une émission radio, ayant une

fréquence proche de celle utilisée dans le réseau sans

fils. Un simple four à micro-ondes peut ainsi rendre totalement

inopérable un réseau sans fils lorsqu'il fonctionne dans le rayon

d'action d'un point d'accès.

? Le déni de service :

Le "Denial-of-service" ou déni de service est une

attaque très évoluée visant à rendre muette une

machine en la submergeant de trafic inutile. Il peut y avoir plusieurs machines

à l'origine de cette attaque (c'est alors une attaque distribuée,

voir fiche DDoS) qui vise à anéantir des serveurs, des

sous-réseaux, etc. D'autre part, elle reste très difficile

à contrer ou à éviter15. Le déni de

service a plusieurs buts possibles :

? Le vandalisme gratuit ou intéressé (quand il est

réalisé par un concurrent, par exemple);

? L'assouvissement d'une vengeance ;

Le pirate peut faire une attaque DoS assez brève dans

le but de déconnecter des utilisateurs pour les forcer à se

reconnecter quelques instants après. Le but est alors d'essayer de

subtiliser leurs mots de passe pour pouvoir faire plus tard une attaque

d'intrusion.

2.1.2.3. Le wardriving

Etant donné qu'il est très facile de

réaliser des « écoutes » sur les réseaux sans

fils, une pratique simple consiste à se promener en voiture avec une

antenne WiFi et à noter la

Page | 23

position et les caractéristiques de tous les AP que

l'on puisse trouver, il s'agit du wardriving (Que l'on peut traduire

par : la guerre en voiture)16. Des logiciels (NetStumbler)

spécialisés dans ce type d'activité, permettant même

d'établir une cartographie très précise en exploitant un

matériel de géolocalisation (GPS= Global Positionning System).

2.1.2.4. L'intrusion

Une intrusion réussie permet au pirate de se comporter

exactement comme un utilisateur normal: au point qu'il est souvent difficile de

s'apercevoir qu'une intrusion a eu lieu ou même qu'elle est en cours, car

tout se passe comme si un utilisateur normal accédait au système.

Il s'agit donc d'une attaque extrêmement dangereuse.

L'intrusion est bien sûr tout à fait triviale si

aucune sécurité n'est mise en oeuvre : il suffit de s'associer

normalement à l'un des AP du réseau, et le tour est joué.

En revanche, si l'association impose un mécanisme d'identification avant

d'autoriser l'ouverture d'une session sur le réseau, le pirate aura

essentiellement deux options :

? Ouvrir une nouvelle session en se faisant passer pour un

utilisateur légitime ; ? Détourner une session existante

(hijacking).

Idéalement, les mots de passe des utilisateurs doivent

être assez longs et complexes pour qu'il soit impossible de les deviner

en quelques tentatives, le système doit détecter et bloquer les

attaques de dictionnaire en ligne, et il doit également utiliser un

protocole d'authentification invulnérable aux attaques de dictionnaire

hors ligne.

2.1.2.5. La modification des messages

Un autre type d'attaque est la modification des messages

échangés, à l'insu des interlocuteurs. On peut facilement

voir les conséquences désastreuses que cela peut avoir : imaginez

que votre lettre d'amour soit remplacée par une lettre d'insultes ! Un

autre exemple, plus sérieux : imaginons qu'un employé souhaite

effacer un fichier sur un serveur : il envoie alors une requête à

ce serveur demandant à effacer le fichier choisi. À ce moment

précis, un pirate intercepte la requête et parvient à la

modifier en remplaçant le nom du fichier à effacer par un autre.

On peut imaginer une foule d'autres exemples de ce type.

2.1.2.6. Les attaques MiM

C'est un type d'attaque, lors de laquelle, un pirate place sa

machine sur le chemin logique entre deux autres machines qu'il veut attaquer.

Une fois dans cette position, il peut alors lancer un grand nombre d'attaques,

particulièrement dangereuses. Il y a plusieurs types d'attaques pour

devenir « man in the middle ».

Moins connue, mais tout aussi efficace, cette attaque permet

de détourner le trafic entre deux stations. Imaginons un client C

communiquant avec un serveur S. Un pirate peut détourner le trafic du

client en faisant passer les requêtes de C vers S par sa machine P, puis

transmettre les requêtes de P vers S. Et inversement pour les

réponses de S vers C.

16 Aurélien Géron, Op.cit., p. 201.

Page | 24

Totalement transparente pour le client, la machine P joue le

rôle de proxy. Il accédera ainsi à toutes les

communications et pourra en obtenir les informations sans que l'utilisateur

s'en rende compte17.

2.1.3. Les premières solutions

2.1.3.1 Limiter les débordements

Une première mesure de protection contre les attaques

du réseau sans fil consiste à s'assurer que les ondes radio ne

débordent pas (ou peu) sur l'extérieur de l'entreprise. Ce n'est

évidemment pas une énorme protection mais elle limite la

tentation des curieux ou le fait que votre réseau figure dans les cartes

de WarDriving sur Internet!

Cette protection doit être pensée au moment de

l'audit de site et du déploiement, en positionnant correctement les AP

pour que le niveau du signal soit très faible à

l'extérieur des locaux.

2.1.3.2. Éviter les AP pirates

Même si le réseau est parfaitement

sécurisé, il suffit qu'un seul employé ait la mauvaise

idée d'installer un AP non sécurisé et de le connecter au

réseau filaire pour que toute la sécurité soit

anéantie. À ce sujet, il faut rappeler que l'une des principales

raisons pour lesquelles les employés peuvent être tentés

d'installer des AP pirates est qu'ils ne captent pas correctement le signal

WiFi du réseau sans fil ou ne savent pas comment s'y connecter. Une

façon de sécuriser le réseau est donc de mettre en place

un réseau WiFi de bonne qualité, avec une couverture dans

l'ensemble des locaux et une capacité suffisante et d'informer

correctement les employés.

2.1.3.3. La supervision radio

Il peut également être intéressant

d'installer des sondes WiFi ou d'exploiter les fonctions de supervision radio

offertes par certains AP, pour détecter les AP non

sécurisés. La supervision radio peut permettre de détecter

des AP non sécurisés, voire même certains types d'attaques

WiFi, comme par exemple le spoofing d'adresse MAC ou certaines attaques DoS.

Bien entendu, ce n'est qu'une mesure palliative, et non préventive :

elle ne peut pas être utilisée seule. Un réseau WiFi bien

sécurisé est aussi un réseau bien supervisé.

2.1.3.4. Masquer le SSID

Puisque toute requête d'authentification doit contenir

le bon SSID, on voit qu'un premier niveau de sécurité pour un

réseau WiFi consiste à configurer les points d'accès pour

qu'ils ne diffusent pas leur SSID. Si quelqu'un ne connaît pas le SSID du

réseau, il ne parviendra pas à s'y associer.

Un passant équipé d'un matériel WiFi

classique ne saura pas qu'un réseau sans fil se trouve à

proximité ou en tout cas ne saura pas s'y associer facilement.

Toutefois, il ne s'agit que d'une protection très faible, car il suffit

de sniffer les ondes radio au moment où un utilisateur légitime

se connecte : le SSID se trouve alors en clair dans sa requête

d'association.

17Yannick T., et Marcel K., Op.cit., .p. 49.

Page | 25

En outre, chaque utilisateur légitime devra saisir

manuellement le SSID du réseau sur son ordinateur. Bref, cette mesure

apporte plus d'inconvénients que d'intérêts.

2.1.3.5. Le filtrage par adresse MAC

Bien que cela ne soit pas officiellement dans la norme 802.11,

rien n'empêche à un AP de vérifier si l'adresse MAC de la

station qui cherche à s'authentifier se trouve bien dans une liste

d'adresses MAC autorisées. En effet, l'adresse MAC d'une station est

présente dans tous les paquets qu'elle émet, et donc en

particulier dans la requête d'authentification. On pourra, par exemple,

n'autoriser que les adresses MAC des machines de l'entreprise. Ce type

d'authentification peut être employé en complément d'un

autre type d'authentification (WEP, WPA, WPA2...).

De nombreux AP disposent de cette fonction de filtrage par

adresse MAC. Les adresses autorisées sont souvent stockées dans

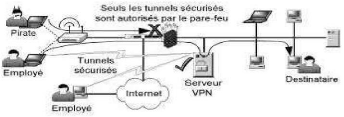

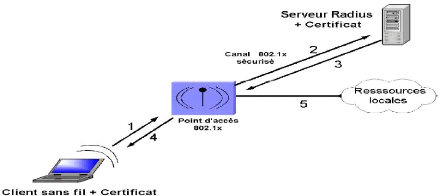

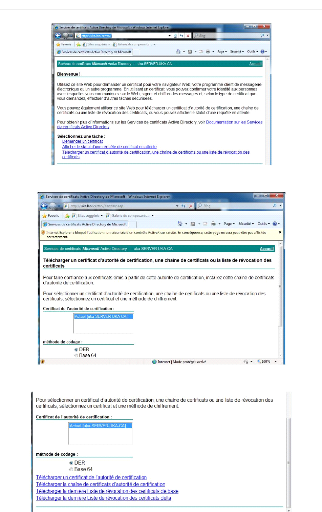

chaque AP, ce qui signifie qu'il faut modifier tous les AP lorsque l'on