4.2.2.2. Installation et paramétrage

Dans l'onglet Général, Renseigner le nom du

modèle, UKA-WIFI-CERT dans notre cas. Laisser la

période de validité de 2 années et cocher la case «

Publier le certificat dans Active Directory », Dans l'onglet

Sécurité, vérifier que le poste

SERVER-UKA est bien présent avec les bonnes

autorisations :

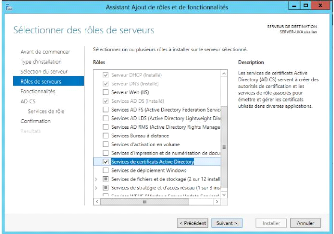

1) Paramétrage de l'autorité de

certification

? Installation du rôle Services de certificats

Active Directory

Retourner au Gestionnaire de Serveur et de cliquer en

haut à droite sur Gérer, puis Ajouter des

rôles et fonctionnalités. Passer la première

fenêtre en cliquant sur Suivant, puis vérifiez de

sélectionner votre serveur actuel (SERVER-UKA dans ce

cas) et cliquer sur Suivant. A l'étape Rôles de

serveurs, sélectionner Services de certificats Active

Directory. Une fenêtre va s'afficher, sélectionner

Ajouter des fonctionnalités.

Page | 57

Figure IV.18. Sélection de services de certificats

Active Directory

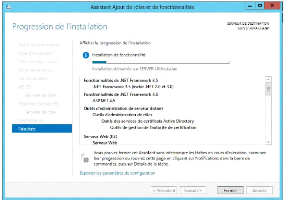

Nous retournons sur la fenêtre précédente,

cliquer sur Suivant puis Suivant, car nous ne voulons pas

ajouter d'autres fonctionnalités. Sélectionner

Autorité de certification et Inscription de

l'autorité de certification via le Web et cliquer sur

Suivant.

Comme nous avons coché Inscription de

l'autorité de certification via le Web précédemment,

le rôle Web Server (IIS) s'est ajouté. A cette

fenêtre, cliquer simplement sur Suivant. Laisser les cases

cochées par défaut et cliquer sur Suivant.

Vérifier les informations, puis cliquer sur Installer. Pour

finir, appuyer sur Fermer.

Figure IV.19. Installation d'AD CS et du serveur web (IIS)

en cours.

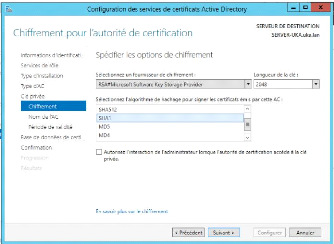

2) Paramétrage du rôle Services de

certificats Active Directory

Revenons sur le Gestionnaire de Serveur et cliquer

sur le point d'interrogation en haut à droite, puis sur Configurer

les services de certificats Active Director, A la fenêtre

Informations d'identification, laisser le compte par défaut

et

Page | 58

cliquer sur Suivant ; Laisser cocher les deux

rôles sélectionnés plus haut et cliquer sur

Suivant.

Sélectionner le type d'installation en «

Autorité de certification d'entreprise », Spécifier

une Autorité de certification racine, ce sera la

première. Il est quand même conseillé d'en installer une

secondaire. Laisser Créer une clé privée et

cliquer sur Suivant, Laisser une clé SHA1

d'une longueur de 2048, Modifier le "Nom Commun

de notre AC" à votre convenance mais laisser "Suffixe du nom

unique" et "Apercu du nom unique" par defaut :

Figure IV.20. Sélection de SHA1

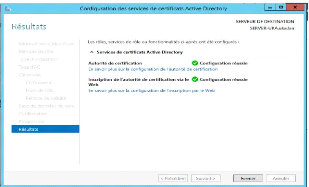

Laisser une période de validité de certification

de 5 ans pour l'autorité de certification. Ne rien

modifier aux emplacements des bases de données. Vérifier les

informations, puis cliquer sur Configurer. Vérifier que les

configurations ont fonctionné et cliquer sur Fermer :

Figure IV.21. Résultat de la configuration des

services de certificats AD

Page | 59

|