|

REPUBLIQUE DU SENEGAL

Un Peuple - Un But -Une Foi

Ministère de l'Enseignement Supérieur de la

Recherche et de l'innovation

Direction Générale de l'Enseignement

Supérieur Privé

Km1, Avenue Cheikh Anta Diop BP : 28 110 Dakar

Sénégal / Tel : 33 822 19 81 / Fax : 33 822

31 90

Site Web :

www.isi.sn

MEMOIRE DE FIN DE CYCLE EN VUE DE L'OBTENTION DU

DIPLOME DE LICENCE

SPECIALITE : INFORMATIQUE

OPTION : RESEAU

INFORMATIQUE

Etude et Mise en place d'un système de prévention

des intrusions avec alerte

Présenté et soutenu

par :

Mohamed Cherif Haidara

Sous la direction de :

M. Racine Oumar Sall

Formateur en réseau et système

Année Académique 2021 - 2022

Dédicace

Je dédie ce document

A Allah le tout puissantqui m'a donné la vie, la

santé et la force de poursuivre les études jusqu'au niveau

supérieur.

A mes parents biologiques qui m'ont soutenu, encadré,

et encouragé durant mes années d'études. Qu'ils trouvent

ici le témoignage de ma profonde reconnaissance.

A toutes celles et ceux qui contribués à ma

formation, singulièrement, à tout le personnel de ISI, qui m'ont

chaleureusement supporté et encouragé durant mon parcours

universitaire.

A ma famille, mes amis, mes proches et à tous ceux qui

m'ont donné de l'amour et de l'affection.

Que ce travail soit l'accomplissement de vos prières et

voeux tant formulés et le fruit de votre soutient infaillible.

Puisse Dieu vous accorder santé, bonheur et longue vie

afin que nous pussions un jour vous combler de bonheur.

Remerciements

Je tiens à remercier toutes les personnes qui de loin

où de près ont contribué à mon éducation qui

ont financé mes études et qui m'ont aidée lors de la

rédaction de ce mémoire.

Je voudrais remercier mes parents, pour leur soutien constant

leurs encouragements leurs patiences de m'avoir guidé vers l'avenir afin

qu'un jour qu'on puisse les soutenir dans n'importe quel moment.

Je voudrais dans un premier temps remercier, mon directeur de

mémoire M. Racine Sall, professeur de réseau informatique et

système à l'université de ISI Keur Massar, pour sa

patience, sa disponibilité, son dévouement et surtout ses

judicieux conseils, qui ont contribués à alimenter ma

réflexion.

Je remercie également toute l'équipe

pédagogique de l'université de ISI Keur Massar, le service

technique le PDG de ISI et les intervenants professionnels responsables de ma

formation, pour avoir assuré la partie théorique durant ces trois

années difficiles.

Je tiens à témoigner toute ma reconnaissance

à ces personnes, pour leurs aident dans la réalisation de ce

mémoire :

Je tiens à remercie la directrice de ISI Keur Massar

Madame Diallo qui m'a beaucoup aidé à faire de bon choix de

filière. Elle a partagé ses connaissances et expériences

dans ce milieu, tout en m'accordant sa confiance et une large

indépendance dans l'exécution des missions.

Avant-propos

L'Institut Supérieur d'Informatique (ISI) est un

Institut d'Enseignement Supérieur qui justifie d'une expérience

de plus de 20 ans dans la formation continue de type académique et

particulièrement dans les domaines de l'informatique, de la gestion, et

du développement web.

Leader dans le domaine de la formation au

Sénégal et dans la sous-région, l'Institut

supérieur d'Informatique ISI, a bâti sa réputation sur

l'excellence, la qualité, la rigueur et la pertinence de ses

enseignements.

L'institut ISI en partenariat avec (Huawei, Cisco) pour aider

les étudiantsà la livraison des équipements de pointes

afin qu'ils puissent maitriser et pratiquer sans difficultés et savoir

utiliser ces technologies modernes.

L'institut assure et aide les étudiants dans leurs

insertions professionnelles età faire des concours afin d'obtenir des

diplômes secondaires, enrichir leur expérience dans leur domaine

précis et faciliter la tâche aux entreprise pour leur

employabilité.

Pour l'obtention de la licence en réseau informatique,

ISI exige aux étudiants la rédaction d'un mémoire de fin

de cycle. C'est dans ce cadre que nous avons élaboré ce document

qui a pour sujet : Etude et Mise en place d'un système de

prévention des intrusions avec alerte.

La supervision va permettre de détecter les actions qui

essaient de compromettre la confidentialité, l'intégrité

ou la disponibilité d'une ressource. La détection d'intrusion

peut être effectuée manuellement ou automatiquement. Dans le

processus de détection d'intrusion manuelle, un analyste humain

procède à l'examen de fichiers de logs à la recherche de

tout signe suspect pouvant indiquer une intrusion. Mais dans le cas d'une

détection d'intrusion automatique le système crée des bips

pour alerter les administrateurs afin qu'ils puissent y remédier.

Ce document constitue mon premier travail de recherche

académique, c'est pourquoi nous sollicitons de la part du jury, beaucoup

d'indulgence pour ce qui concerne son évolution.

Glossaire

CSA: Cisco Security Agent

DOS: Denial of Service

DMZ: Demilitarized Zone

DNS: Domain Name System

EAP:Extensible Authentication Protocol

FTP: File Transfer Protocol

HTTP: Hypertext Transfer Protocol

HIPS: Host Based Intrusion Detection

System

HIDS : System de détection et

intrusion sur les hôtes

IP: Internet Protocol

IPSEC: Internet Protocol Security

ISS: Internet Security System

IPS:Intrusion Prevention System

IDS: Intrusion Detection System

KIPS:Kernel Intrusion Prevention System

LDAP:Lightweight Directory Access Protocol

NIDS: Network Intrusion Detection System

NNIDS:Network Node Intrusion Detection

system

NIPS : System de protection contre les

intrusions en réseaux

OSI: Open system interconnect

SNORT: The Open Source Network Intrusion

Detection System.

SNMP: Simple Network Management

Protocol

TCP: Transmission

Control Protocol

UDP: Unit Datagram Protocol

VPN:Virtual Private Network

Liste

des figures

Figure 1 Réseau sans fin lié par

Bluetooth

1

Figure 2 Périphérique communiquant

par Ethernet

8

Figure 3 Communication sans fil par Wi-Fi

8

Figure 4 Topologie en bus

10

Figure 5 Topologie en étoile

10

Figure 6 Topologie en anneau

11

Figure 7 Topologie en arbre

11

Figure 8Modèle OSI

12

Figure 9 Protocole DHCP

14

Figure 10 Fonctionnement du protocole DNS

15

Figure 11 Fonctionnement du serveur FTP

16

Figure 12 Protocole IMAP IMPA4

17

Figure 13 Serveur POP3

18

Figure 14 Serveur FTP

19

Figure 15 protocole TCP

20

Figure 16 Architecture de déploiement et

fonctionnement pfsense

33

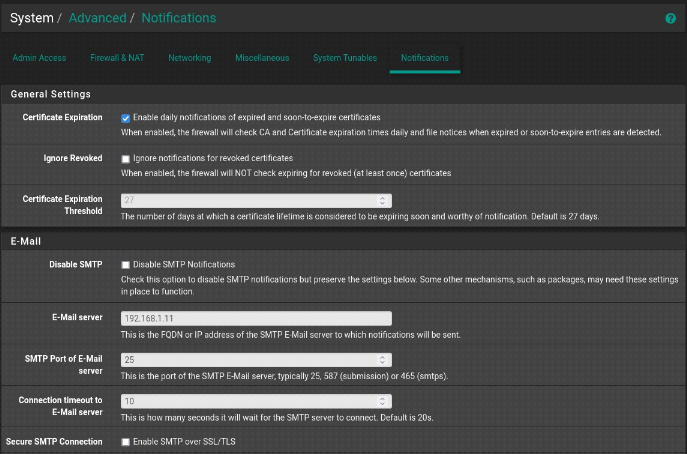

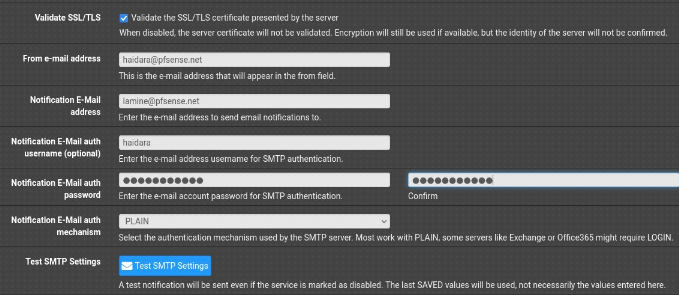

Figure 17 Dérouler le menu services puis

cliquez sur Advanced

36

Figure 18 Renseigner les champs et passer à

l'étape suivante

37

Figure 19 Remplir tous les champs et cliquez sur

TEST SMTP Settings

37

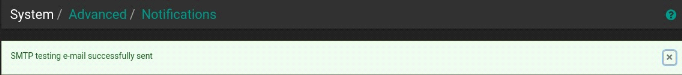

Figure 20 Message envoyé avec succès

alors la configuration est bonne.

37

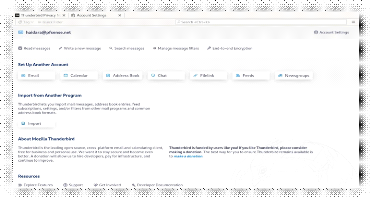

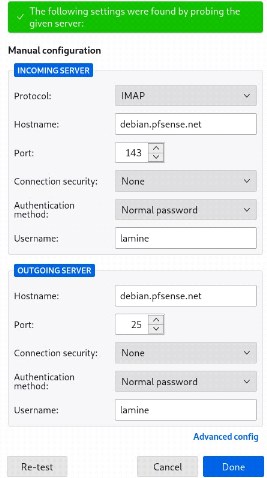

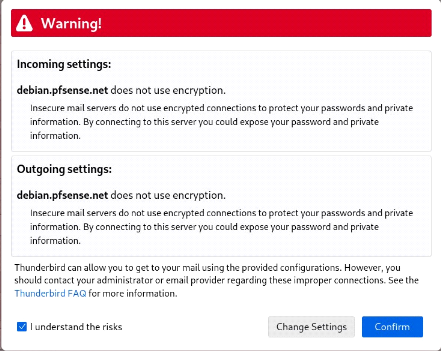

Figure 21 Interface de Thunderbird pour identifier

les emails créer

37

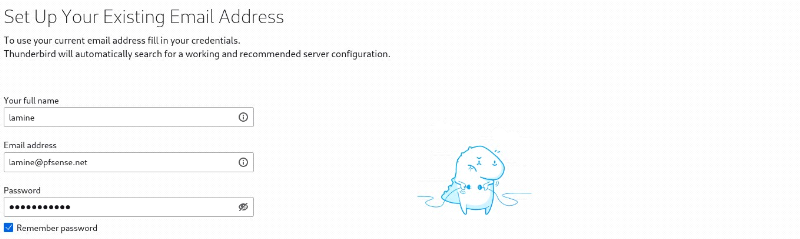

Figure 22 Entrer le nom, l'e-mail et le mot de

passe de l'utilisateur.

38

Figure 23 L'utilisateur a bien été

enregistré dans le base.

38

Figure 24 Cette fenêtre nous montres les

informations du domaine du serveur entrant et sortant

39

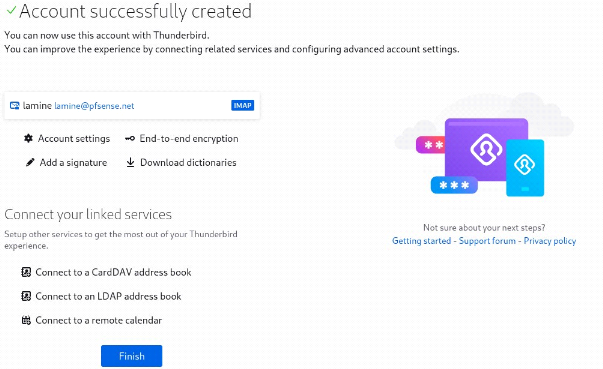

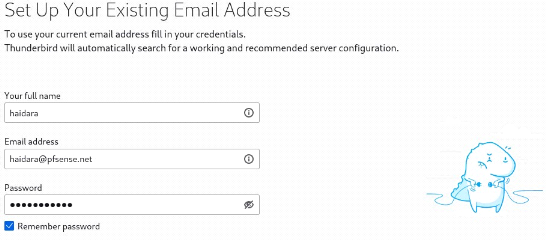

Figure 25 Compte créer avec succès et

on passe au deuxième utilisateur.

39

Figure 26 Même procédure que le

premier utilisateur.

40

Figure 27 Ce compte aussi a été

créer avec succès.

40

Figure 28Voici les emails envoyés par

pfsense

40

Figure 29 Cliquer sur Package Manager pour Commence

installer Snort

41

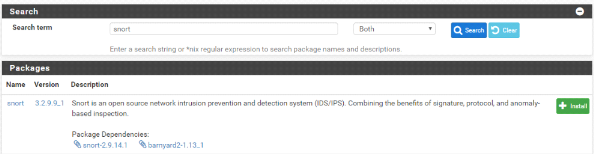

Figure 30 On clique sur Avalable Package puis

rechercher Snort et l'installer

41

Figure 31 Snort n'est pas installé d'abord

procéder à l'installation

42

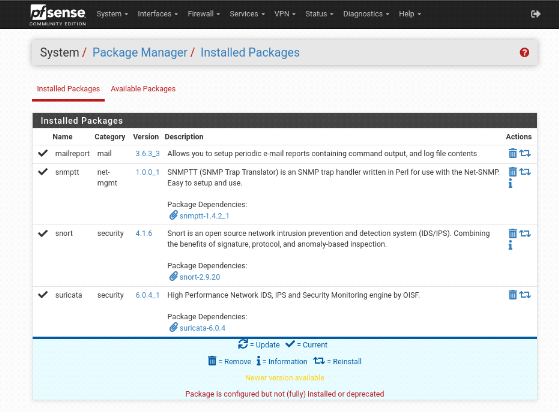

Figure 32 Snort est installé avec

succès passons à l'étape suivante

42

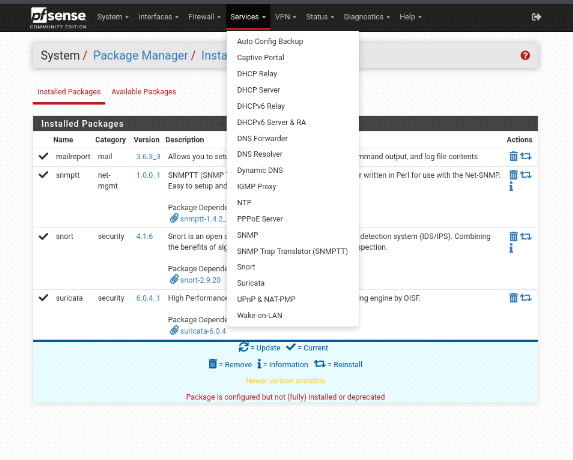

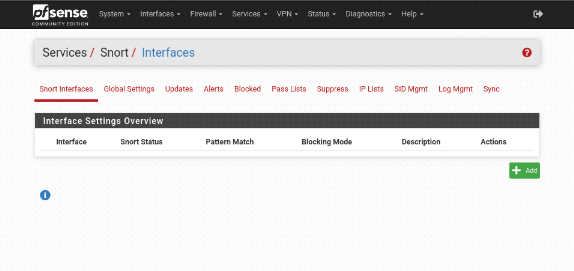

Figure 33 Cliquer sur Snort et accéder

à la page suivante pour commencer la configuration

42

Figure 34 Cliquer sur Global Setting pour aller

dans les paramètres globaux.

43

Figure 35 Créer un compte Snort pout

générer le code à insérer

43

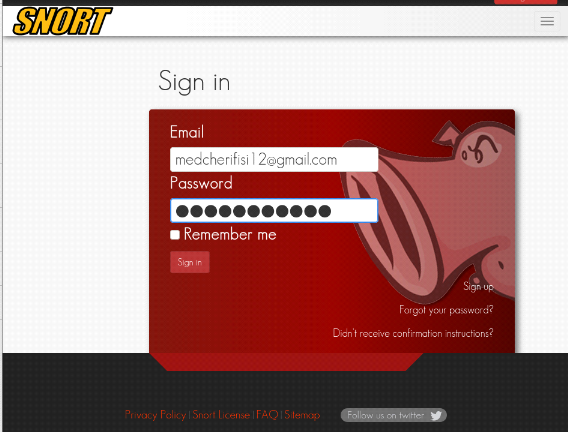

Figure 36 Après avoir créé un

compte Snort connectez-vous et généré le hash

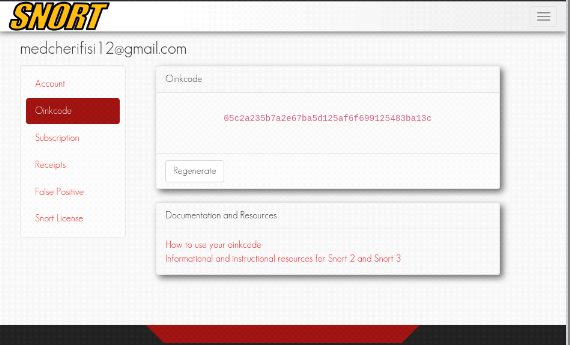

43

Figure 37 Vous Sélectionnez Oinkcode pour le

code à générer.

44

Figure 38 Voici le code générer que

nous allons utiliser puis copier dans la page web de pfsense.

44

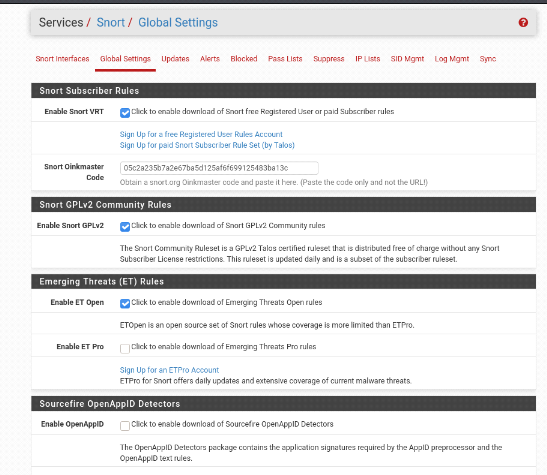

Figure 39 Paramètres Globale ou nous allons

commencer la configuration

44

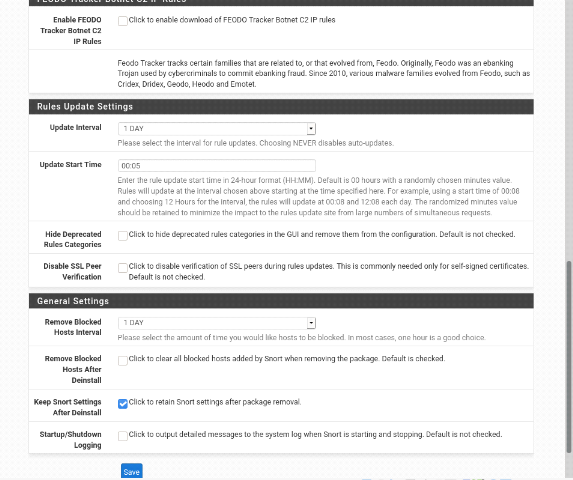

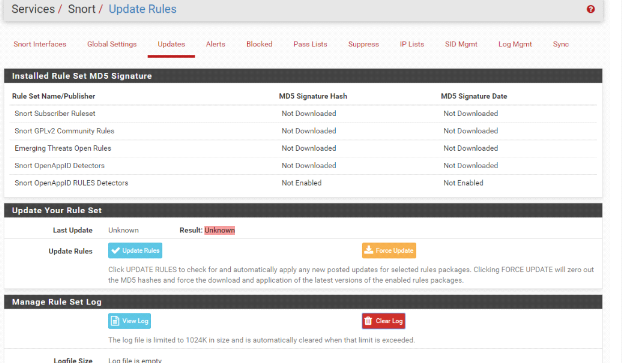

Figure 40 Cette partie consiste à

télécharger les mise à jour de Snort afin que les

configurations soient appliquées.

46

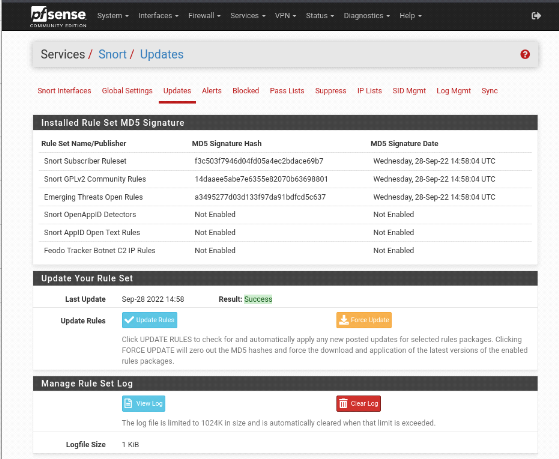

Figure 41 Les mises à jours ont bien

été télécharger comme on peut l'observer

46

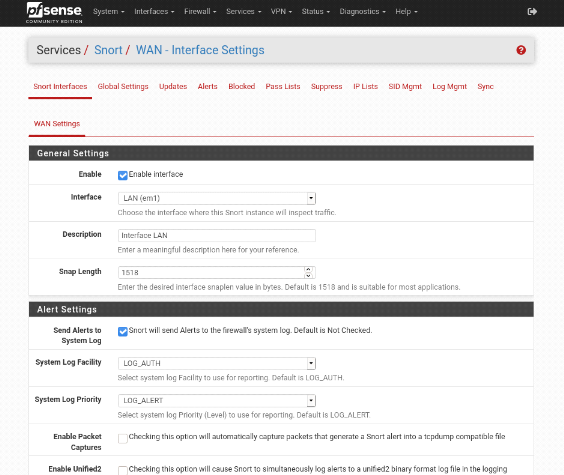

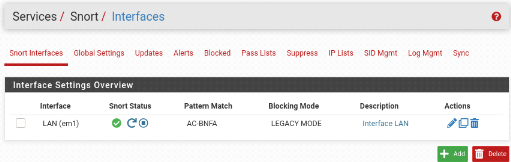

Figure 42 Commencer la configuration de l'interface

et ensuite créer les alertes.

47

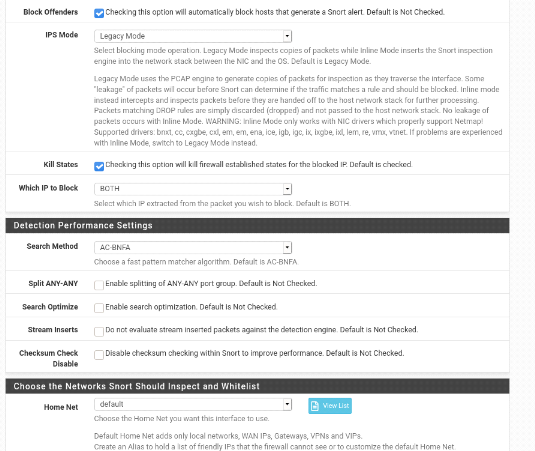

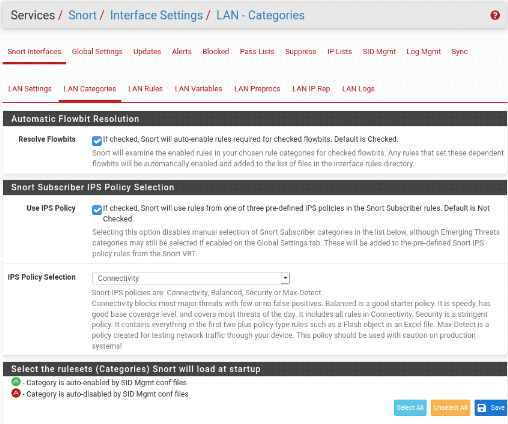

Figure 43 Cocher les cases ensuite sur LAN

Catégories

48

Figure 44 Apres configuration voici la

règles créer pour Snort

48

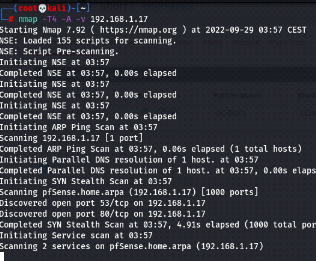

Figure 45 Kali linux nous servira de client pour

l'intrusion

48

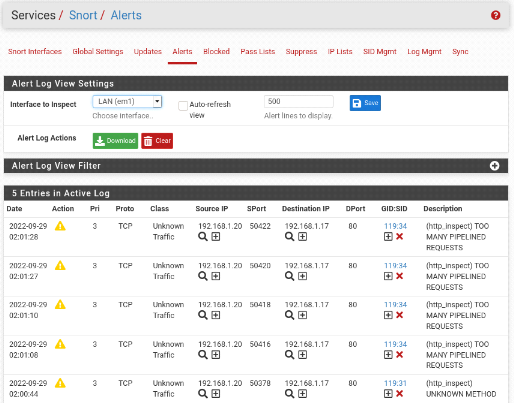

Figure 46 Détection des intrusions avec

Pfsense dans le bloc Alertes

49

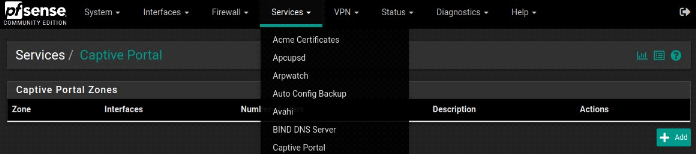

Figure 47 Cliquez sur Services ensuite sur Captive

portail

49

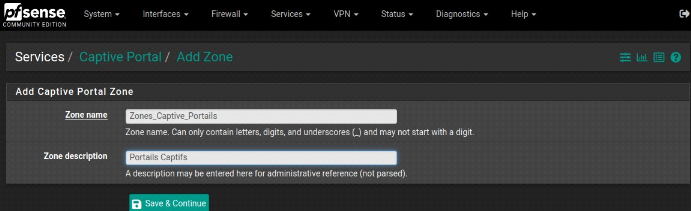

Figure 48 Renseigner le nom de la zone et ça

description

49

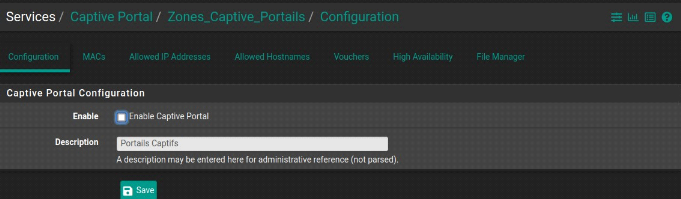

Figure 49 Après avoir fait la description

alors il faut choisir le LAN pour continuer.

50

Liste

des tableaux

1Différence des couches modèle

OSI

Erreur ! Signet non

défini.

2Comparaison de solution libre

14

Introduction Générale

Avant la propagation des connexions inter-réseaux qui

amena l'Internet actuel, la plupart des réseaux étaient

limités à des communications entre les postes de ce même

réseau. Quelques réseaux avaient des passerelles ou des ponts les

reliant entre eux, mais la plupart du temps ils étaient limités

ou conçus pour un usage unique. Une méthode déjà

utilisée dans les réseaux de télécommunication

reposait sur un ordinateur central raccordé à ses terminaux via

de longues lignes.

La sécurité informatique protège

l'intégrité des informationscomme les attaques, systèmes

de transfert de fichiers, évalue le trafic réseaux, et les

données des entreprises, les dommages causés ou les accès

non autorisés.Donc la sécurité de l'information est un

mécanismes d'authentification et de contrôle d'accès dont a

besoin une entreprise afin de construire un système

sécurisé déterminant et éliminant ces

vulnérabilités.

Pour répondre aux besoins des entreprises,

l'administration de réseau ne cesse d'évoluer pour

s'équiper avec de nouvelle technologie récente pouvant faire face

aux attaques afin de pouvoir améliorer la sécurité des

données et leurs acheminements.

Les entreprises jouent un rôle très important

dans notre sociétémais de nos jours ils ont besoin de soutien de

la part des informaticiens spécialisés en sécurité

informatique, de plus en plus d'équipement avec des technologies de

pointes quileurspermettent de bien gérer leur infrastructure (serveur,

imprimante, téléphonie IP, Ordinateur). Il est difficile

d'administrer un réseau informatique avec l'ensemble des

équipements, et les administrateurs ont beaucoup de taches à

effectuer.

L'objectif de ce présent

mémoire et de mettre en place un système de détection

d'intrusion avec alerte qui est un mécanisme destiné à

repérer les activités anormales ou suspectes sur la cible

analysée (réseau ou hôte). Il permet ainsi d'avoir une

connaissance sur les tentatives réussies comme

échouées.Pour notre documentation il a fallu recourir à la

recherche documentaire comme technique d'investigation.

Pour bien mener à notre but, il s'agira de

réaliser une étude approfondie sur la supervision du trafic

réseau et détecter des anomalies dans le réseau. Notre

étude sera répartie en trois parties : la première

partie sera sur le cadre théorique et méthodologique, puis la

deuxième partie sera basée sur le cadre conceptuel et enfin la

troisième partie portera sur l'étude et la mise en oeuvre de

notre outil de supervision.

PREMIERE PARTIE : CADRE THEORIQUE ET CADRE

METHODOLOGIQUE

ICadre Théorique.

1.1Problématique

Le réseau informatique est l'ensemble

équipements (router, switch) qu'utilise les entreprises pour

interconnecté leurs équipements, avec la modernisation et la

technologie elles s'accointent au fur et à mesure et elles ont besoins

de sécurisées leurs données leurs informations. Avoir un

pare-feu dans une entreprise est un moyen de lutter efficace pour lutter contre

les menaces. Le fait est de constater que même si elles sont

équipées de matériels performant, ces systèmes sont

souventconfrontés à de nombreux problèmes comme, les

pannes, la baisse de performance, et beaucoup d'autres problèmes ou de

manque de ressources.Pour la prévention des intrusions l'entreprise peut

sécuriser les environs en faisant l'acquisition d'une clôture et

d'un portail, mais aussi en isolant les éléments dangereux par

des marquages ou des clôtures.Se protéger contre les intrus

empêcher que des informations sensibles et des données

personnelles en tombant entre les mains des personnes extérieures et

protéger les périphériques physiques.

Pourquoi utiliser des technologies IPS ou IDS pour

sécuriser les entreprises ?

Pourquoi doit-on installer un système de

détection d'intrusion pour les entreprises ?

L'ensemble de ces interrogations constituent la

problématique de notre sujet.

Nous allons passer aux objectifs de recherches.

1.2Objectif de Recherche

Nous commençons avec l'objectif général

avant de passer à l'objectif spécifiques.

Notre objectif général est mettre en place un

système de détection d'intrusion avec des alertes pour

évaluer le trafic réseaux afin de détecter des intrus avec

des outils open source et les étudiée, et savoir comment les

installées et voir comment ils fonctionnent au seins du réseau et

d'avoir les possibilités qu'ils offrent afin de faire une étude

approfondie sur notre objectif spécifique.

Les objectifs spécifiques sont les suivants :

· Surveiller les machines hôtes et étudier

le trafic

· Etudier et analyser les suspects pendant un temps

· Vérifier l'état du réseau

Cette section a constitué nos objectifs de recherches.

Entre temps il devient nécessaire de déterminer un ensemble

d'hypothèse à émettre afin de répondre à la

question posée.

1.3

Hypothèse de recherches

Pour apportés des solutions aux problèmes

soulevés, notre travail consiste à mettre en place un

mécanisme de surveillance et de supervision afin de réduire les

risques entre l'apparition d'un problème et son traitementet d'effectuer

un signal pour les alertes suspects. Ainsi nos recherches seront basées

sur :

§ La surveillance du trafic réseau

§ La vérification des composants du

système

§ La mise en alerte en cas de problème ou

d'intrus

§ Les actions à effectuer en fonction des alertes

et voyant

Le choix de notre solution sera basé sur plusieurs

critère dépendant de ce que nous allons présenter au fur

et à mesure de notre étude.

1.4 Pertinence du Sujet

Les systèmes de détections d'intrusions sont

intéressant à étudier car ils apportent beaucoup de

solutions ils peuvent etre des pare-feu conçusdans le but de contrer les

attaques et les intrusions non identifiés. Ilssont devenus un

élément clé dans un avenir prévisible en ce qui

concerne la sécurité des entreprises car de nos jours toutes les

entreprises sont confrontés à l'insécurité et aux

attaques pouvant mener à leurs pertes.

Au cours des dernières années, beaucoup

d'entreprise ont été victimes d'attaques et ont perdus beaucoup

de clients,de nos jours la sécurité est l'une des branches les

plus importantes dans le domaine de l'informatique il est présent dans

la (programmation web, sécurisation des fichiers, le réseau) pour

s'assurer qu'au qu'une perte ne se fasse.

Cette étude vise à contribuer et à aider

les grandes ou petites sociétés à protéger leurs

données et leurs éviter des pertes de clients et de

sécurisé leurs données en utilisant la technologie

moderne.

Ce premier chapitre nous a permis d'apprendre l'ensemble des

questions soulevé par le sujet. Maintenant nous allons passer au cadre

méthodologique du sujet.

II Cadre Méthodologique

De nos jours les réseaux informatiques sont

indispensables pour les entreprises du monde il facilite l'échange des

données par l'intermédiaire des logiciels qui effectue des taches

afin de pouvoir communiquer par (VOIP, courriel, serveurs de fichiers, serveurs

DHCP). Ces entreprises subissent des attaques pouvant entrainer des pertes de

données et la faillite. Mais les systèmes de détection, et

prévention d'intrusions, sont en effet puissant, utile, et conçut

pour contrer ces attaques et trouver des solutions à ces attaques. Ils

sont largement répandus pour la sécurité de ces

systèmes informatiques puisqu' ils permettent à la fois de

détecter et de répondre à une attaque en temps réel

ou en hors-ligne.

En

effet, dans cette partie nous allons d'abord présenter le cadre

d'utilisation de détection d'intrusions puis délimiter notre

champ de recherches, ensuite nous parler des techniques d'investigations

utilisées et enfin les difficultés rencontrées durant nos

recherches.

2.1 Cadre de l'étude

Notre étude se focalise sur les réseaux

informatiques. Toute entreprise à besoin d'échange d'information

elle a une valeur qui doit être convenablement protégé

entre autres (ces données, ces utilisateurs, et son fonctionnement).

L'approche de la sécurité de l'information permet de

protéger l'information des menaces qui pourraient corrompre sa

qualité tout en garantissant à la continuité des

activités de l'entreprise, en minimisant les pertes et en maximisant le

retour sur l'investissement et les opportunités.

2.2

Délimitation du champ de l'étude

Cette étude se focalise principalement sur la

surveillance des systèmes de détection d'intrusion (IDS) et de

prévention d'intrusion (IPS) qui surveillent notre réseau en

permanence afin d'identifier les incidents potentiels.

Ils consignent les informations afférentes dans des

journaux, résolvent les incidents et les signalent aux administrateurs

chargés de la sécurité. Les systèmes de

détection d'intrusions, sont des systèmes software ou hardware

conçus afin de pouvoir automatiser le monitoring

d'événements survenant dans un réseau ou sur une machine

particulière.

Système IPS considère le paquet inoffensif, il

le transmet sous forme d'un élément traditionnel de couches 2 ou

3 du réseau. Les utilisateurs finaux ne doivent en ressentir aucun

effet. Cependant, lorsque le système IPS détecte un trafic

douteux il doit pouvoir activer un mécanisme de réponse

adéquat en un temps record. L'IPS doit aussi, offrir un moyen de

diminuer considérablement l'utilisation des ressources humaines

nécessaires au bon fonctionnement des IDS.

2.3

Technique d'investigation

Ce mémoire n'aurait pas de sens si aucune recherche

n'avait étéeffectuée. La technique adoptée pour

réaliser ce travail est la recherche documentaire en faisant recours aux

sites internet et aux mémoire. Cette partie nous a permis de connaitre

l'ensemble des technique d'investigations auxquelles nous avons eu recours

durant l'élaboration de ce mémoire.

2.4

Difficultés rencontrées

Au cours de mes recherches, j'ai eu àrencontrer des

difficultés, j'avoue que ce n'est pas du tout facile à

écrire un mémoire, un ouvrage où toutes nos idées

liées au sujet qu'on veut traiter doivent être rassemblées

de manière cohérente et harmonieuse.

· Je commencerai par évoquer lesdifficultés

rencontrées sur le choix du titre de mon mémoire.

· Ensuite les difficultés rencontrées

pendant la rédaction du mémoire.

Je vais conclure en disant que pour tout problème il y

a une résolution. A force de travailler onfinit par obtenir de bons

résultats.

DEUXIEME PARTIE :

CADRE CONCEPTUEL

III Rappel sur le Réseau et la

Sécurité

3.1Rappel sur les

Réseaux

3.1.1 Définition des

Réseaux Informatiques

Les réseaux informatiques sont des

périphériques électronique (ordinateurs, imprimantes,

tablettes) capables d'échanger des informations grâce à des

lignes physiques puis les transmettre en données numériques.Ces

réseaux informatiques sont indispensables pour les entreprises, car les

systèmes d'exploitation, les logiciels informatique, les serveurs, les

routeurs et les switches, utilisent des protocoles réseaux afin de

parvenir les informations à destination. Afin que ces outils

informatiques puissent communiquer ils utilisent des protocoles réseaux

pour mieux parvenir les informations à destination. L'objectif est de

permettre aux composants électronique, matériels et logiciels de

communiquer entre eux à travers des protocoles normalisés du

modèle OSI de façon à ce que l'usage du réseau soit

le plus efficace possible à ses utilisateurs.

Un réseau informatique peut avoir plusieurs

objectifs distincts :

· Le partage de ressources (fichiers, applications ou

matériels, connexion à internet, etc.)

· La communication entre personnes (courrier

électronique, réseaux sociaux etc.)

· La communication entre processus (entre des ordinateurs

industriels par exemple etc.)

· Une garantie de l'unicité et de

l'universalité de l'accès à l'information (bases de

données)

· Le jeu vidéo multi-joueurs

· Téléchargement des fichiers et

applications.

3.1.1.1 Les type de

réseaux

On distingue plusieurs types de réseaux selon leurs

catégories leurs infrastructures, et leurs fonctionnements, en fonction

des systèmes informatiques ou encore de leurs technologies.

3.1.1.2 Définition des

réseaux sans fil

Les réseaux sans fil, comme son nom l'indiquent ce sont

des réseaux à travers lesquels les périphériques

peuvent communiquer sans liaison filaire. Les réseaux sans fils sont

basés sur une liaison utilisant des ondes radioélectriques (radio

et infrarouges) en un lieu où est placé des antennes.

3.1.1.3 Les Réseaux WPAN

(Wireless Personale Area Network)

Un réseau WPAN est un réseau personnel qui

couvre une plage d'espace limitée entre dix et trente mètres

selon la capacité des appareils utilisés pour sa connexion. Ils

peuvent être connectés à partir d'ordinateurs, de

téléphones portables, d'imprimantes et d'appareils photo. Par

exemple (Bluetooth, HomeRF).

Figure 1 Réseau sans fin

lié par Bluetooth

3.1.1.4 Les réseaux

locaux LAN (Local Area Network)

C'est un ensemble d'appareils informatiques ou d'ordinateurs

appartenant à une même organisation et qui sont reliés par

un réseau, souvent à l'aide d'une même technologie (la plus

répandue étant Ethernet).

Il se trouve dans un espace limité, comme une

pièce, un ou un ensemble de bâtiments. La vitesse de transfert de

ces réseaux peut variées entre (10 Mbps pour l'Ethernet, et 1

Gbps pour les FDDI ou Gigabit Ethernet).

Figure 2

Périphérique communiquant par Ethernet

3.1.1.5 Les réseaux

locaux WLAN (Wireless Local Area Network)

Ces réseaux permettant de couvrir l'équivalent

d'un réseau local d'entreprise, soit une portée d'environ une

centaine de mètres. Ils permettent de relier entre eux les terminaux

présents dans la zone de couverture. On peut citer comme exemple la

technologie Wi-Fi.

Figure 3 Communication sans fil

par Wi-Fi

3.1.1.6 Les réseaux

locaux WMAN (Wireless Metropolitan Area Network)

Les WMAN sont basés sur la norme IEEE 802.16. La boucle

locale radio offre un débit utile de 1 à 10 Mbit/s pour une

portée de 4 à 10 kilomètres, ce qui destine principalement

cette technologie aux opérateurs de télécommunication.

3.1.1.7 Les réseaux

MAN

C'est une Infrastructure réseau qui couvre une zone

plus vaste qu'un LAN, mais moinsétendue qu'un WAN (par exemple, une

ville). Les MAN sont généralement gérées par

uneseule entité, comme une grande entreprise. En général

le câble coaxial est le support physique le plus utilisé dans ce

type de réseau il peut etre public ou privé sa norme est

IEEE-802.6.

3.1.1.8 Les réseaux

locaux WAN

Un réseau étendu WAN est un réseau

informatique ou un réseau de télécommunications couvrant

une grande zone géographique, permettant de relier plusieurs pays

où continent etde nombreux serveurs et succursales internationales

utilisent un WAN pour connecter les réseaux de leurs entreprises. Le

plus grand WAN actuellement est le réseau Internet.

3.1.1.9 Les attaques

réseaux

C'est une attaque répandue qui a pour but d'intercepter

les communications entre de tierces personnes, sans que ces utilisateurs ne se

doutent que le canal a été compromis.Les hackers sont souvent

basés sur ce type d'attaque car ils peuvent utiliser et écouter

le trafic qui se passent entre les ordinateurs de l'entreprise et une machine

tierce.

3.1.1.10 Les attaques

réseaux sans fil

C'est l'attaque la plus classique. Elle consiste à

écouter les transmissions des différents utilisateurs d'un

réseau sans fil, et de récupérer n'importe quelle

donnée transitant su ce réseau si elles ne sont pas

cryptées.

3.1.1.11 L'interception des

données

Par défaut un réseau sans fil est non

sécurisé, c'est-à-dire qu'il est ouvert à tous, et

que toute personne se trouvant dans le rayon de portée d'un point

d'accès peut potentiellement écouter toutes les communications

circulant sur le réseau. Pour une entreprise l'enjeu stratégique

est très important.

3.1.1.12 L'usurpation d'adresse

IP

Est une technique de piratage informatique qui consiste

à envoyer des paquets IP en utilisant une adresse IP source qui n'a pas

été attribuée à l'ordinateur qui les émet.

Le but peut être de masquer sa propre identité lors d'une attaque

d'un serveur, ou d'usurper en quelque sorte l'identité d'un autre

équipement du réseau pour bénéficier des services

auxquels il a accès.

3.1.1.13Les réseaux

locaux VLAN (Virtual Local Area Network)

Les vlan sont des réseaux virtuels dans lesquels un

réseau physique peut-être subdivisé en plusieurs

réseaux logiques. La norme 802.1Q fut sortie par Cisco et

l'implémenta aussi dans ses switches avec la possibilité sur

certains switches Cisco de décider quel trunk effectuer entre le ISL ou

le 802.1Q.

3.1.1.14Les réseaux

locaux sans fils (WIFI)

Un réseau sans fil est un réseau

numérique dans lequel les différents postes communiquent par

ondes radio ou sans liaisons filaire. Ces réseaux nous offrent une

possibilité d'être connecté en un périmètre

géographique étendue.

Ces technologies se distinguent par leur fréquence,

leur débit, ainsi que leur transmission. Ils relient très

facilement des périphériques informatiques d'une dizaine de

mètres ou de kilomètres.

3.1.2 Catégories des

réseaux informatiques

On distingue deux types de réseaux qui sont les

suivants :

3.1.2.1 Les réseaux P2P

(Peer to Peer où pair à pair)

Les logiciels clients et ceux des serveurs sont

généralement exécutés sur des ordinateurs

distincts, mais un seul des deux peut tenir simultanément ces doubles

rôles. Ils arrivent que les ordinateurs fassent à la fois office

de client et de serveur sur le réseau.

3.1.2.2 Les réseaux

serveurs/clients

Sur un réseau a architecture client-serveur, tous les

ordinateur (client) sont connectés à un ordinateur central (le

serveur de réseau), une machine généralement très

puissante en terme de capacité, elle est utilisé pour le partage

de connexion, les logiciels centralisés et les fichier.

3.1.3Les différent types

de topologie réseau

3.1.3.1Définition du topologie réseau

La topologie d'un réseau correspond à

son architecture physique, en ce sens où leur

structure détermine leur type. Les architectures suivantes ont

effectivement été utilisées dans des réseaux

informatiques grand public ou d'entreprise.

3.1.3.2Topologie en bus

Une topologie en bus est une configuration réseau dans

laquelle chaque ordinateur et chaque périphérique réseau

sont connectés à un seul câble ou à un réseau

fédérateur. Selon le type de carte réseau utilisé

dans chaque ordinateur de la topologie en bus, un câble coaxial ou un

câble réseau RJ-45 est utilisé pour les connecter

ensemble.

Figure 4 Topologie en

bus

Cette topologie a pour avantage d'être facile à

mettre en oeuvre et de posséder un fonctionnement simple. Elle est

vulnérable car si l'une des connexions est défectueuses,

l'ensemble du réseau est affecté.

3.1.3.3 Topologie en

étoile

C'est la topologie la plus courante actuellement elle est

omniprésente, elle est très souple en

matière de

gestion et dépannage de réseau, la panne d'un noeud ne perturbe

pas le fonctionnement global du réseau. En revanche un commutateur

(switch) qui relie tous les noeuds constitue un point unique de

défaillance, une panne à ce niveau rend le réseau

totalement inutilisable. Le réseau Ethernet est un exemple de

topologie en étoile. L'inconvénient principal de cette topologie

réside dans la

longueur des

câbles utilisé.

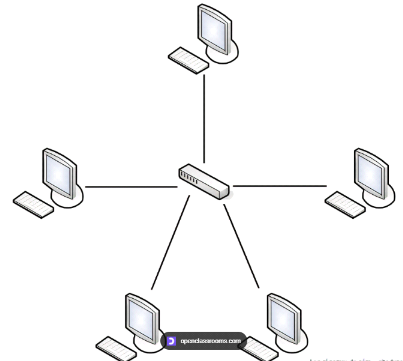

Figure 5 Topologie en

étoile

Contrairement à la topologie en bus les topologies en

étoiles sont moins vulnérables car une connexion peut être

débranchée sans que les reste des périphériques du

réseau ne soient paralyser, elles ont besoins d'un hub pour pouvoir

fonctionner.

3.1.3.4 Topologie en anneau

La topologie en anneau est une configuration réseau

dans laquelle les connexions de périphériques créent un

chemin de données circulaire. Chaque appareil du réseau est

entièrement connecté à deux autres, l'avant et

l'arrière, formant ainsi un seul chemin continu pour transmettre le

signal, comme les points dans un cercle. Cette topologie peut également

être appelée topologie active.

Figure 6 Topologie en

anneau

La topologie en anneau connecte chaque

périphérique à exactement deux périphériques

formant un seul chemin continu similaire à un anneau.

3.1.3.5Topologie en arbre

Une topologie en arbre peut également être

décrite comme une combinaison des topologies en

étoile et en bus. Le noeud primaire ou racine est connecté

à un ou plusieurs noeuds secondaires, qui sont connectés à

des noeuds tertiaires, formant ainsi une structure hiérarchique ou

arborescente.

Figure 7 Topologie en

arbre

La topologie en anneau est moins fiable car la

défaillance d'un appareil peut perturber l'ensemble du réseau. La

topologie en anneau est moins chère que la topologie en arbre.

3.1.4 Les différents

types de routages

3.1.4.1Définition du

concept Routage

Le routage est une règle

intégrée dans les logiciels qui permettent aux routeurs

de passer des informations entre les réseaux. Ce protocole de routage

permet également aux routeurs de déterminer les

itinéraires disponibles ainsi que de déterminer les

itinéraires les plus efficaces pour le trafic réseau.

3.1.4.2Routage statique

Le routage statique est une forme de routage qui permet

d'ajouter des informations dans la table de routage de façon manuel

à chaque modification topologique du réseau.

On utilise ce type de routage quand on veut spécifier

le chemin que doit emprunter la route pour arriver à destination ou du

routeur prochain, plutôt que des informations provenant du trafic de

routage dynamique.

3.1.4.3 Routage Dynamique

Le routage dynamique utilise plusieurs algorithmes et

protocoles pour fonctionner. Le routage dynamique permet aux routeurs de

sélectionner les chemins en fonction des changements de disposition du

réseau logique en temps réel.Les protocoles de routages (RIPv2,

OSPF, EIGRP).

3.1.4.4Le routage

centralisé

Le modèle de routage centralisé est un

modèle de routage dans lequel le routage est effectué de

manière centralisée à l'aide d'une base de données

centralisée. En d'autres termes, la table de routage est

conservée à un seul noeud "central", qui doit être

consulté lorsque d'autres noeuds doivent prendre une décision de

routage.

3.1.5La norme du modèle

OSI

3.1.5.1 Définition

Le modèle OSI (Open System Interconnections) est un

modèle générique et standard d'architecture d'un

réseau en 7 couches, élaboré par l'organisme ISO

(Organisation Internationale de normalisation) en 1984.

La mise en évidence de ces différentes couches

se base sur les caractéristiques suivantes qui étaient

recherchées par l'ISO :

Ø Création d'une couche lorsqu'un niveau

d'abstraction est nécessaire.

Ø Définition précise des services et

opérations de chaque couche.

Ø Définition des opérations de chaque

couche en s'appuyant sur des protocoles normalisés.

Ø Choix des frontières entre couches de

manière à minimiser le flux d'information aux interfaces.

Ø Définition d'une couche supplémentaire

lorsque des opérations d'ordre différent doivent être

réalisées.

3.1.5.2 Les différentes

couches du modèle OSI

Le modèle standard OSI comporte 7 couches et chacune

joue un rôle important dans l'acheminement des données.

Tableau 1 Couche du Modèle OSI

|

N°

|

Couches modèle OSI

|

Protocole de chaque couche

|

|

7

|

Application

|

DNS, FTP, http, IMAP, POP3,SMTP, SNMP

|

|

6

|

Présentation

|

AFP, ASN.1, ASCII, MIME, SMB

|

|

5

|

Session

|

AppleTalk, ISO 8327 / CCITT X.225

|

|

4

|

Transport

|

ATP, TCP, UDP, SCTP

|

|

3

|

Réseau

|

ARP, CLNP, DDP, ICMP, IGMP, IP

|

|

2

|

Liaison

|

PPP, RADIUS, RNIS, Wi-Fi, Bluetooth

|

|

1

|

Physique

|

Matériel et parfois propre aux constructeurs

|

3.1.5.3 La couche Physique

Comme son nom l'indique, la couche physique est responsable de

l'équipement qui facilite le transfert des données, comme les

câbles et les routeurs installés sur le réseau.Sans normes,

la transmission entre les appareils de différents fabricants est

impossible. Matériaux propres aux constructeurs.

3.1.5.4 La couche liaison de données

Spécifie comment les données sont

expédiées entre deux noeuds/routeurs dans une distance d'un saut.

Elle est responsable du multiplexage des données, du contrôle

d'erreurs, de l'accès au media ainsi d'assurer la liaison point à

point où multipoint dans un réseau de communication.

Ø La norme Bluetooth est une norme de

télécommunications permettant l'échange bidirectionnel de

données à courte distance en utilisant des ondes radio UHF sur la

bande de fréquence de 2,4 GHz. Son but est de simplifier les connexions

entre les appareils électroniques à proximité en

supprimant des liaisons filaires.

Ø Le wifi ou

Wi-Fi(WirelessFidelity)est une technologie de réseau

informatique sans fil mise en place pour fonctionner en réseau interne

et, depuis, devenue un moyen d'accès à haut débit à

Internet. Il est basé sur la norme IEEE 802.11 (ISO/CEI 8802-11).

3.1.5.5 La couche Réseau

Lorsque l'on communique au sein d'un même réseau,

la couche réseau est inutile, mais la plupart des utilisateurs se

connectent à d'autres réseaux, tels que les réseaux dans

le cloud.Lorsque les données traversent différents

réseaux, la couche réseau est chargée de créer de

petits paquets de données acheminés vers leur destination, puis

reconstruits sur l'appareil du destinataire.

Protocol Ipv4 (Internet protocol version 4)La

version 4 du protocole Internet est la quatrième version du protocole

Internet. C'est l'un des protocoles de base des méthodes

d'interconnexion de réseaux basées sur des normes dans Internet

et d'autres réseaux à commutation de paquets.

ICMP (Internet Control Message Protocol) est

l'un des protocoles fondamentaux constituant la suite des protocoles Internet.

Il est utilisé pour véhiculer des messages de contrôle et

d'erreur pour cette suite de protocoles, par exemple lorsqu'un service ou un

hôte est inaccessible

3.1.5.6 La couche Transport

Cette couche est chargée du transport des

données, de leur découpage en paquets, du contrôle de flux,

de la conservation de l'ordre des paquets et de la gestion des

éventuelles erreurs de transmission.

Ø TCP (Transmission Control Protocol)

est situé au-dessus de IP. Les applications transmettent des flux de

données sur une connexion réseau. TCP découpe le flux

d'octets en segments dont la taille dépend de la MTU du réseau

sous-jacent (couche liaison de données).

Ø UDP (Protocole de Datagramme

Utilisateur) est un des principaux protocoles de

télécommunication utilisés par Internet qui n'est pas

sécurisé le rôle de ce protocole est de permettre la

transmission de données (sous forme de datagrammes) de manière

très simple entre deux entités, chacune étant

définie par une adresse IP et un numéro de port.

3.1.5.7 La couche Session

Pour communiquer entre deux appareils, une application doit

d'abord créer une session, qui est unique à l'utilisateur et

l'identifie sur le serveur distant.Lorsque de gros volumes de données

sont transférés, la session est chargée de s'assurer que

le fichier est transféré dans son intégralitéet que

la retransmission est établie si les données sont

incomplètes.

Ø NetBIOS (Network Basic Input Output

System)Ce n'est pas un protocole réseau, mais un système

de nommage et une interface logicielle qui permet d'établir des sessions

entre différents ordinateurs d'un réseau.

Ø RPC (Remote procédure

call)Chaque message d'appel est associé à un message de

réponse. Le protocole RPC est un protocole de transmission de messages

qui implémente d'autres protocoles non RPC tels que le traitement par

lots et la diffusion d'appels distants

3.1.5.8 La couche Présentation

La couche application affiche des informations aux

utilisateurs, mais la couche présentation est celle qui prépare

les données pour qu'elles puissent être affichées à

l'utilisateur. La communication avec un serveur Web via HTTPS utilise des

informations chiffrées. La couche présentation est responsable de

l'encodage et du décodage des informations afin qu'elles puissent

être affichées en clair.

Ø Protocol ASCII (American Standard Code for

Information Interchange) est le format le plus courant des fichiers

texte dans les ordinateurs et sur Internet. Dans un fichier ASCII, chaque

caractère alphabétique, numérique ou spécial est

représenté par un nombre binaire sur 7 bits une chaîne

composée de sept 0 ou 1.

Ø Protocole SMB (Server Message Block)

est un protocole permettant le partage de ressources sur des réseaux

locaux avec des PC sous Windows La version 2 de SMB est apparue dans Vista,

Windows 7 et Windows 8.

3.1.5.9 Couche Application

C'est la seule couche qui interagit directement avec les

données de l'utilisateur. Les applications logicielles comme les

navigateurs web et les logiciels de messageries se servent de la couche

applicative pour initier des communications. Toute fois les applicationsne font

pas partie de la couche application.

Ø Protocole SMTP (Simple Mail Transfer

Protocole)est un protocole de communication utilisé pour

transférer le courrier électronique (courriel) vers les serveurs

de messagerie électronique il utilise le port (25).

Ø POP3 (Post Office Protocol version

3permet comme son nom l'indique d'aller récupérer son

courrier sur un serveur distant (le serveur POP). Les personnes n'étant

pas connectées en permanence à Internet afin peuvent consulter

les mails reçus hors connexion il utilise le port (110).

Ø DNS (Domain Name System) Le Domain

Name System ou DNS est un service informatique distribué qui

résout les noms de domaine Internet en adresse IP

3.1.5.10 Le modèle TCP/IP

PTCP/IP est un protocole de liaison de données

utilisé sur Internet pour permettre aux ordinateurs et autres appareils

d'envoyer et de recevoir des données. L'acronyme TCP/IP signifie

Transmission Control ProtocolInternet Protocol. Il permet aux appareils

connectés à Internet de communiquer entre eux via les

réseaux.

Tableau de découpage en couche du modèle

TCP/IP.

Tableau 2 Tableau de découpage du Modèle

TCP/IP

|

Modèle OSI

|

Modèle TCP/IP

|

|

7

|

Application

|

4

|

Application

|

|

6

|

Présentation

Session

|

|

5

|

|

4

|

Transport

|

3

|

Transport (TCP)

|

|

3

|

Réseaux

|

2

|

Internet (IP)

|

|

2

|

Liaison de donnée

|

1

|

Accès au réseau

|

|

1

|

Physique

|

3.1.6 Définition de la cryptographie

La cryptographie permet l'échange sûr des

renseignements privés et confidentiels. On peut également

utiliser la cryptographie pour assurer l'authentification, la

non-répudiation et l'intégrité de l'information,

grâce à un processus cryptographique spécial appelé

signature numérique.

3.1.6.1 Les différents types de cryptographies

Il existe deux types de chiffrement ou de protocol de routage

selon leur degré de chiffrement et leur technologie. La Cryptographie

symétrique et celle asymétrique.

3.1.6.2 La cryptographie symétrique

Elle a été très longtemps utilisée

pour le chiffrement des messages sensé être confidentiel. Dans le

chiffrement à clé symétrique ou clé secrète,

c'est la même clé qui sert à la fois à chiffrer et

à déchiffrer un message.

Les différents types de chiffrements

cryptographiques.

Ø Advanced Encryptions Standard (AES)

: standard de chiffrement avancé C'est l'algorithme de chiffrement

actuellement le plus utilisé et le plus sûr.

Ø Data Encryptions Standard (DES), est

un algorithme de chiffrement symétrique par bloc utilisant des

clés de 56 bits. Il n'est plus recommandé aujourd'hui, car il est

lent à l'exécution et de son espace de clés trop petit,

permettant une attaque systématique en un temps raisonnable.

Ø International Data Encryptions Algorithme

(IDEA) : Une clé de chiffrement longue de 128 bits choisie

aléatoirement est utilisée pour le chiffrement des

données. La même clé secrète est requise pour le

déchiffrement. L'algorithme consiste à appliquer huit fois une

même transformation suivie d'une transformation finale appelée

demi-ronde.

3.1.6.3 La cryptographie asymétrique

La cryptographie asymétrique est utilisée dans

le but de garantir la confidentialité d'une donnée, ou d'assurer

la sécurité, et établir l'authenticité d'une

transaction en employant une technique de chiffrement. Il utilise une

clé privée et un autre public pour éviter le

déchiffrement du message avant destination.

3.1.7 Définition d'un serveurs Proxy

Le serveur proxy est un serveur intermédiaire qui

sépare les utilisateurs des sites Web sur lesquels ils naviguent. Ils

assurent différents niveaux de fonctionnalité, de

sécurité et de confidentialité, selon le type

d'utilisation, vos besoins ou la politique de votre entreprise.

3.1.7.1 Serveur proxy niveau application et circuit

Ø Proxy de niveau application

(Application-Levels-Proxy) :il utilise la couche7 du

modèle OSI. Ainsi, ce type de serveur proxy dispose de fonctions dont le

but est d'analyser des paquets de données, de bloquer, de modifier, et

de transmettre en fonction des règles préconfiguréeset

filtré les applications.

Ø Proxy de niveau circuit

(Circuit-Levels-Proxy) : il fonctionne sur la couche de transport

(niveau 4) du modèle de référence OSI et ne peut pas

analyser des paquets de données. Il est en général

utilisé comme un module de filtre et de pare-feu il permet de filtrer

des paquets de données via des ports et des adresses il ne peut pas

influencer la communication. Les paquets de données sont soit transmis

soit bloqués.

3.1.7.2 Serveur proxy dédié ou

générique

Ø Proxy dédié : un

serveur proxy dédié définit un protocole de communication

particulier. En général, ces serveurs proxy fonctionnent

parallèlement aux protocoles tels que HTTP, FTP ou SMTP.

Ø Proxy générique :

à l'inverse des proxys dédiés, un serveur proxy

générique n'est pas spécialisé et est

utilisé pour plusieurs protocoles de communication (SMTP, HTTP).

3.1.8 Les réseaux

privés virtuels(VPN)

Est un système permettant de créer un lien

direct entre des ordinateurs distants, qui isole leurs échanges du reste

du trafic se déroulant sur des réseaux de

télécommunication publics.

III.2Rappels sur la sécurité

3.2.1 Définition de la

sécurité informatique

La sécurité informatique est un terme

utilisé pour décrire l'ensemble des stratégies,

méthodes, solutions, et outils utilisés pour protéger la

confidentialité, l'intégrité, la disponibilité des

données, etressources numériques d'une entreprise.Cette

stratégie s'appuie sur une combinaison de technologies avancées

et de ressources humaines pour prévenir, détecter et neutraliser

une multitude de cybermenaces et de cyberattaques. Elle couvre la protection de

l'ensemble des systèmes matériels, des applications logicielles,

ainsi que du réseau et de ses différents composants, comme les

datacenters physiques ou basés dans le cloud.

3.2.1.1 Types de sécurité informatique

La sécurité informatique est une mesure ou outil

destiné à protéger les ressources numériques d'une

entreprise. Elle comprend plusieurs aspects dont entre autres :

Ø La

cybersécurité :quia pour butde protéger le

ressources numériquesd'une entreprise (réseaux, systèmes,

ordinateurs, données, serveurs, etc.) contre les cyberattaques.

Ø La sécurité des

Endpoint : ou protection des end points, est l'approche qui vise

à protéger les end points (ordinateurs de bureau, ordinateurs

portables, terminaux mobiles, etc.) contre les activités

malveillantes.

Ø La sécurité du

cloud : regroupe la stratégie et les solutions de

protection contre les cybermenaces de l'infrastructure cloud, ainsi que de tout

service ou application hébergé dans l'environnement cloud.

Ø La sécurité du

réseau : désigne les outils, les technologies et

les processus utilisés pour protéger le réseau et

l'infrastructure critique contre les cyberattaques et les activités

malveillantes. Elle inclut un ensemble de mesures préventives et

défensives conçues pour refuser tout accès non

autorisé aux ressources et aux données.

Ø La sécurité de

l'IoT : est une subdivision de la cybersécurité qui

couvre la protection, la surveillance et la neutralisation des menaces ciblant

l'(IOT) et le réseau de ces terminaux connectés qui collectent,

stockent et partagent des données via Internet.

3.2.1.2 Différence entre sécurité

informatique et Sécurité des informations

Ø La sécurité

Informatique : elle consiste à protéger un

système informatique contre toute violation, intrusion,

dégradation ou vol de données au sein du système

d'information.

Ø La sécurité

del'information :elle consiste à protéger un

système informatique contre toute violation, intrusion,

dégradation ou vol de données au sein du système

d'information(Serveurs, courriel, données).

3.2.1 Les objectifs

spécifiques de la sécurité

L'arrivée d'internet et des nouvelles technologies ont

permis de développer et d'améliorer de manière

considérable la communication. Cependant, ces nouvelles technologies ne

sont pas invulnérables, les failles de sécurités sont

fréquentes, c'est ainsi que la question de la sécurité des

réseaux a pris une place importante dans la société

actuelle.

Authentification et identification

L'authentification des services permet de bien assurer qu'une

communication est authentique dans les réseaux. On distingue

généralement deux types d'authentification :

ü L'authentification d'un tiers consiste à prouver

son identité

ü Et l'authentification de la source des données

sert à prouver que les données reçues viennent bien d'un

tel émetteur déclaré.

Avec la vulnérabilité constamment liée

à l'utilisation des mots de passe, il est important de recourir aux

mécanismes très robustes tels que l'authentification par des

certificats [ISO-9594], des clés publiques [River78] ou à travers

des centres de distribution des clés [RFC1510].

La confidentialité

La confidentialité est un service de

sécurité qui assure l'autorisation d'une seule personne à

prendre la connaissance des données. En général on utilise

un algorithme cryptographique de chiffrement des données

concernées pour avoir ce service.Si seul les données sont

chiffrées, une oreille espionne peut tout de même écouter

les informations de l'en- tête, elle peut ainsi, à partir des

adresses source et destination, identifier les tiers communicants et analyser

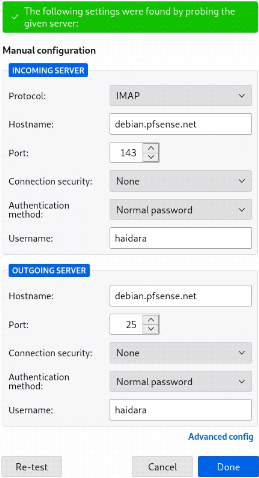

leur communication : fréquence des envois, quantité de

données échangée, etc. Il y a de protection contre

l'analyse de trafic quand en plus de la confidentialité, on garantit

l'impossibilité de connaitre ces informations.

Protection d'identités

La vérification efficace des événements

liés à la sécurité se fonde aussi sur la

capacité d'identifier chaque utilisateur. Il est très

nécessaire que chaque utilisateur de l'internet ait une identité

distincte, qui est une combinaison qui donne le nom de l'utilisateur et

possiblement celui de son Pc, de son organisation et son pays. Comme nous

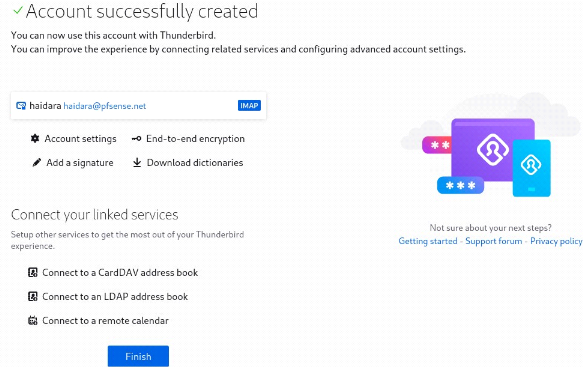

l'avons défini avant au niveau de la première catégorie

active de la sécurité, la connaissance de ces informations par un

tiers malveillant peut être considérée à la vie

privée des usagers.

Contrôle d'accès

La demande d'accès distant sécurisé vers

les réseaux privés des entreprises a poussée à la

majorité des entreprises à adapter des solutions de

sécurité basées sur des points d'accès

situés aux frontières des réseaux privés. Ces

points d'accès sont aussi très intéressants dans le sens

où ils constituent un point unique et la sécurité peut

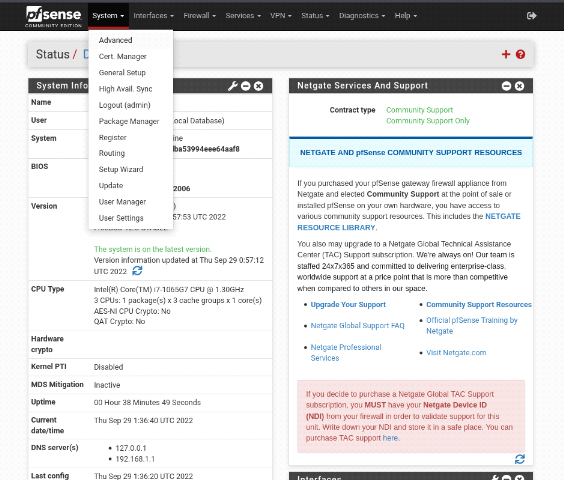

être imposée. Ils donnent des ressèmes de trafic, des

statistiques sur ce trafic, et encore toutes les connexions entre les deux

réseaux.

Attitude des entreprises face aux risques

Prendre conscience de la menace et identifier les risques

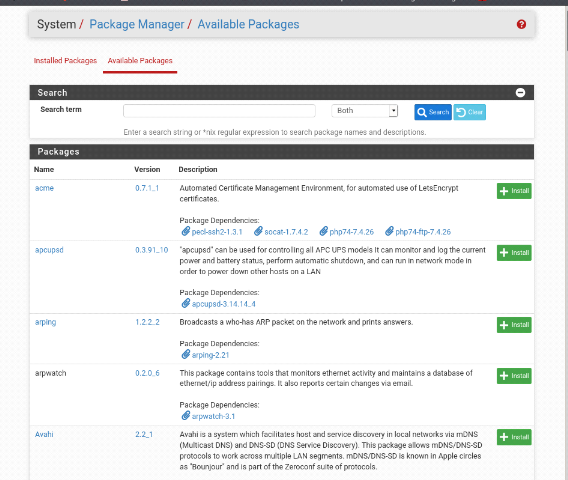

devient important. Les entreprises adoptent, en général un

ensemble de mesures préventives parmi lesquelles la gestion et le

transfert des risques figurent en bonne place. Le recours à l'assurance

constitue l'ultime filet de sécurité des entreprises.

3.2.2 Les différents

types d'attaques

Dans cette section, nous allons nous concentrer sur les

différents types d'attaques les plus courantes existant sur les

appareils mobiles Android, mais également sur les divers types de

menaces mettant en danger la sécurité des appareils mobiles. Ces

différentes menaces venant généralement de pirates,

escrocs, hackers, peuvent perturber le fonctionnement d'un appareil mobile,

modifier les données d'un utilisateur et également transmettre

des données, comme le ferait un logiciel malveillant les hackers ne

manquent pas d'imagination pour mettre à mal la sécurité

des utilisateurs et de certaines entreprises.

Les attaques par rebond

Lors d'une attaque, le pirate garde toujours à l'esprit

le risque de se faire repérer, c'est la raison pour laquelle les pirates

privilégient habituellement les attaques par rebond (par opposition aux

attaques directes), consistant à attaquer une machine par

l'intermédiaire d'une autre machine, afin de masquer les traces

permettant de remonter à lui.

Les logiciels malveillants

Un logiciel malveillant, c'est un logiciel qui est

installé sur un ordinateur sans le consentement de son

propriétaire. La famille des logiciels malveillants est très

vaste : elle comprend notamment les virus furtifs, qui s'attaquent aux

logiciels antivirus pour les rendre incapables de détecter d'autres

virus, et les logiciels espions, qui récoltent des informations sur les

utilisateurs. Ces logiciels servent à attaquer un système

permettant aux hackers d'accéder à l'ordinateur. Les virus macro

infectent les fichiers Microsoft et Excel et compromettent les données,

tandis que les vers se propagent dans les boites emails.

3.2.3 Les techniques

d'attaques

Protection par mot de passe

Les attaques de mot de passe constituent l'une des formes les

plus courantes de violation des données d'entreprise et personnelles.

Une attaque de mot de passe est tout simplement une tentative de vol de mot de

passe par un hacker. En 2020, 81 % des violations de données

étaient dues à des informations d'identification compromises.

Dans la mesure où les mots de passe ne peuvent comporter qu'un nombre

limité de lettres et de chiffres, ils deviennent de moins en moins

sécurisés.

Attaque Hybride

Les attaques hybrides visent particulièrement les mots

de passe constitués d'un mot traditionnel et suivi d'une lettre ou d'un

chiffre tel que (marechal6). Il s'agit d'une combinaison d'attaque par force

brute et d'attaque par dictionnaire. Il existe enfin des moyens permettant au

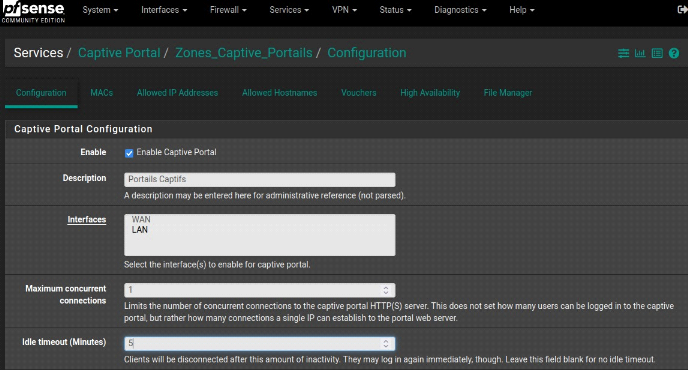

pirate d'obtenir les mots de passe des utilisateurs.

Exemple d'attaques Hybrides

L'ingénierie sociale consiste à

exploiter la naïveté des individus pour obtenir des informations.

Un pirate peut ainsi obtenir le mot de passe d'un individu en se faisant passer

pour un administrateur du réseau en demandant de réinitialiser le

mot de passe.

Attaque par Réflexion

La technique dite attaque par réflexion (en anglais

smurf) est basée sur l'utilisation de serveurs de diffusion (broadcast)

pour paralyser un réseau. Un serveur broadcast est un serveur capable de

dupliquer un message et de l'envoyer à toutes les machines

présentes sur le même réseau.

Attaque par Usurpation d'Adresse IP

L'usurpation d'adresse IP est une technique consistant

à remplacer l'adresse IP de l'expéditeur d'un paquet IP par

l'adresse IP d'une autre machine. Cette technique permet ainsi à un

pirate d'envoyer des paquets anonymement. Il ne s'agit pas pour autant d'un

changement d'adresse IP, mais d'une mascarade de l'adresse IP au niveau des

paquets émis.

IV

Généralités sur les systèmes de détection et

de prévention

Définition

Les systèmes de détection et de

prévention d'intrusions permettent de repérer et d'empêcher

l'intrusion d'un utilisateur malveillant dans un système

distribué comme une grille informatique ou un réseau en nuage.

4.1 Présentation des

systèmes de détections d'intrusion

Définition

Un système de détection d'intrusion (IDS) est

chargé d'identifier les attaques et les techniques et est souvent

déployé hors bande en mode écoute seule afin qu'il puisse

analyser tout le trafic et générer des événements

d'intrusion à partir de trafic suspect ou malveillant.

4.1.1 Les différents

types de détection d'intrusion

Host Intrusion Detection Systems (HIDS)

Un HIDS (Host Intrusion Détection

System) sont les systèmes de détection d'intrusions

réseaux, où des systèmes de sécurité des

réseaux informatiques utilisés pour se protéger contre les

virus, les logiciels espions et les logiciels malveillants et d'autres types de

fichiers malveillants.

Network-based Intrusion Detection system

(NIDS)

Les NIDS (Network-based intrusion détection system) est

un système de détection d'intrusion réseau qui observe le

trafic sur une branche du afin d'y repérer des tentatives d'attaques,

soit à partir des signatures soit en identifiant les comportements

anormaux.

Wireless Intrusion Detection System

Ce type de système de détection d'intrusion

permet de détecter et d'avertir sur les attaques spécifiques

liées aux réseaux sans-fils.

Système de détection d'intrusion

basé sur un protocole PIDS

Un système de détection d'intrusion basé

sur un protocole PIDS est principalement implémenté sur un

serveur Web. La fonction d'un PIDS est d'examiner le flux de communication

entre les différents appareils sur un réseau ainsi que ses

ressources en ligne. Il surveille etévalue la transmission des

données via HTTP et HTTPS.

4.1.2Classification des

systèmes de détection d'intrusion

Les ??systèmes de détection d'intrusion peuvent

également être classés en deux catégories à

savoir actifs et passifs.

IDS actif

Également appelé système de

détection et de prévention des intrusions IDPS, un IDS actif

examine le trafic à la recherche d'activités suspectes. Il est

automatisé pour bloquer les activités malveillantes à

l'aide d'adresses IP bloquantes et restreindre l'accès non

autorisé aux données sensibles sans intervention humaine.

Détection d'intrusion basée sur les

signatures

Un système IDS peut identifier une attaque en la

vérifiant pour un comportement ou un modèle spécifique

comme des signatures malveillantes, des séquences d'octets.

Détection basée sur la

réputation

C'est à ce moment qu'un IDS peut détecter les

cyberattaques en fonction de leurs scores de réputation. Si le score est

bon, le trafic obtiendra un laissez-passer, mais si ce n'est pas le cas, le

système vous informera immédiatement pour agir.

SNORT

Protégez votre réseau avec un puissant logiciel

de détection open source - Snort. Cet IPS utilise un ensemble de

règles pour définir les activités malveillantes sur le

réseau et trouver des paquets pour générer des alertes

pour les utilisateurs.

IDS passif

Contrairement à un IDS actif qui a la capacité

de bloquer les adresses IP face à une activité suspecte, un IDS

passif ne peut qu'alerter l'administrateur pour une enquête plus

approfondie après avoir détecté une activité

suspecte.

Avantage des systèmes de détection

d'intrusion

· Pouvoir surveiller des événements locaux

jusqu'au host, détecter des attaques qui ne sont pas vues par NIDS

· Le trafic réseau est crypté lorsque les

sources des informations des host-based sont générées

avant d'arriver à destination.

Inconvénients des systèmes de

détection d'intrusion

· NIDS ne peut pas analyse des informations

chiffrées (cryptées). Ce problème a lieu dans les

organisations utilisant le VPN.

· Il est difficile à traiter tous les paquets

circulant sur un grand réseau. De plus il ne peut pas reconnaître

des attaques pendant le temps de haut trafic.

4.2 Présentation des

systèmes de prévention d'intrusion

Définition

Un système de prévention des intrusions (IPS)

est une forme de sécurité réseau qui sert à

détecter et prévenir les menaces identifiées. Les

systèmes de préventions des intrusions surveillent en permanence

votre réseau, recherchant les éventuels actes de malveillance et

capturent des informations à leur sujet. L'IPS signale ces

événements aux administrateurs du système et prend des

mesures préventives, telles que la fermeture des points d'accès

et la reconfiguration des firewalls pour empêcher de futures attaques.

Les administrateurs de sécurité de réseau

ont besoin d'aide en ce qui concerne la surveillance du trafic. Il y a de

nouvelles menaces chaque jour, et même la plupart des systèmes de

sécurité de réseau de haute technologie ne peuvent pas

prédire les virus les plus récents. Cependant, les

systèmes de prévention des intrusions travaillent constamment

à résoudre les comportements suspects sur les réseaux.

Utilisation d'un système de prévention d'intrusion permet

d'éliminer le trafic et les pirates indésirable.

4.2.1 Les différents

types de système de préventions d'intrusions

- Intrusion Prevention Network-Based

System

Pour la sécurité du réseau, un

système de prévention d'intrusion basée sur le

réseau (PIN) dispose d'un réseau, à la recherche

d'activités suspectes à travers une analyse de données de

protocole. Un NIPS identifie et bloque les attaques sur le réseau.

- Système de prévention des intrusions

basé sur l'hôte (HIPS)

Ce logiciel réside sur l'ordinateur client ou le

serveur et surveille les événements et les fichiers sur le

dispositif.

- Systèmes de prévention des intrusions

sans fil

Comme un NIPS, le système de prévention des

intrusions sans fil (WIPS) cherche trafic suspect en évaluant les

protocoles réseau. Cependant, un WIPS surveille un réseau sans

fil. Un WIPS utilise couramment un appareil qui surveille les activités

non autorisées, comme l'abus de points d'accès. Par exemple, il

protège contre quelqu'un d'autre en utilisant votre réseau sans

fil pour obtenir de l'information privée. Un WIPS empêche contre

les intrus et travaille pour démasquer les criminels, empêchant

ainsi d'autres attaques.

- La détection d'intrusion basée sur

noyau KIPS

Les KIPS (Kernel Intrusion Prévention Système)

leur particularité est de s'exécuter dans le noyau d'une machine

pour y bloquer toute activité suspecte. Ils peuvent également

interdire l'OS d'exécuter un appel système qui ouvrirait un Shell

de commandes. Puisqu'un KIPS analyse les appels systèmes ils

ralentissent l'exécution c'est pour quoi ils sont moins

utilisés.

Avantage des systèmes de préventions

d'intrusion

· Supprimera ou remplacera tout contenu malveillant

resté sur le réseau suite à une

attaque.

· Mettra fin à la session TCP qui est

exploitée et bloquer l'adresse IP source ou le compte utilisateur fautif

pour empêcher l'accès non éthique à toute

application, hôte cible ou ressource réseau.

Inconvénients des systèmes de

préventions d'intrusions

· Ils bloquent toute activité qui lui semble

suspect, mais n'étant pas fiable à 100% donc ils ne bloquent pas

tous les trafics ils bloquent quelques-uns.

· Ils laissent parfois passer certaines attaques sans les

repérés et permettent donc aux pirates d'attaques d'un PC.

4.2.2 La différence

entre IPS et IDS

La différence entre l'IPS et l'IDS est l'action prise

lorsqu'un incident potentiel est détecté.

· Un IPS estun système de prévention des

intrusions qui contrôlent l'accès à un réseau

informatique et le protègent contre les abus et les attaques. Ces

systèmes sont conçus pour surveiller les données

d'intrusion et prendre les mesures nécessaires pour éviter qu'une

attaque ne se déclenche.

· Un IDS est un système de détection des

intrusions qui n'est pas conçus pour bloquer les attaques. Ils se

contentent de surveiller le réseau et d'envoyer des alertes aux

administrateurs si une menace potentielle est détectée.

4.3 Présentation de

solution

4.3.1 Choix de solution

Pour la supervision du trafic réseau au niveau des

entreprises ou des sociétés, nous avons choisi PFSENSE comme

étant un outil excellent à mettre en place.

Notre choix s'est basé sur les points forts de cet

pare-feu notamment sa haute disponibilité (HA) qui permet aux

infrastructure ou bien à un service d'etre joignable il possède

une interface graphique qui est facile à configurer et facilite la

tâche aux administrateurs réseaux afin d'effectuer toutes les

configurations possibles et d'éviter des attaques.

4.3.2 La sécurité

améliorée

Pfsense est un système IPS et IDS qui contribue

à améliorer la posture de sécurité de votre

organisation en vous aidant à détecter les

vulnérabilités, les attaques, et les empêcher d'infiltrer

vos systèmes, appareils connectés aux réseau.

4.3.3 Automatisation des

taches

L'utilisation des solutions IDS et IPS permettent

d'automatiser les tâches de sécurité. Les systèmes

vous aideront à automatiser ces tâches pour vous libérer du

temps consacré à la croissance de votre entreprise. Cela

réduit non seulement les efforts, mais également les

coûts.

4.3.4 La conformité aux

règles

IDS et IPS vous aident à protéger les

données de vos clients et de votre entreprise et vous assistent lors des

audits. Il vous permet de respecter les règles de conformité et

d'éviter les sanctions.

4.3.5 Raisonde choix de

solution

Pfsense est un excellent pare-feu et dans certains cas aussi

il se comporte comme un routeur donc il est le pare-feu le plus important pour

les entreprises pour :

Sa force

Pfsense possède de nombreuses fonctionnalités et

capacités avancées qui garantissent qu'il suit toujours les

règles par défaut ou personnalisées. Il filtre

également le trafic séparément, qu'il provienne de votre

réseau interne d'appareils ou de l'Internet ouvert, vous permettant de

définir des règles et des politiques différentes pour

chacun.

Sa flexibilité

Étant donné que le pare-feu pfsense vous permet

d'ajouter et d'intégrer des fonctionnalités

supplémentaires sous forme de code, il est suffisamment flexible pour

fonctionner à la fois comme pare-feu de base et comme système de

sécurité complet.

Avec pfsense, vous pouvez inclure la détection et la

prévention des intrusions IPS / IDS pour intercepter les pirates qui

tentent d'accéder à votre réseau, ainsi que le blocage de

liste de masse, où vous introduisez une base de données de sites

infestés de logiciels malveillants connus,adresses IP malveillantes et

sites de pirates informatiques au cas où il y aurait une intrusion.

Il est Open-Source

C'est un logiciel dont l'intégralité du code est

àportée de main au public pour l'examiner et le modifie sans se

soucier de la violation du droit d'auteur. Le logiciel open source est une

initiative publique collaborative, où toute personne qualifiée

peut contribuer à l'amélioration du logiciel et faire

vérifier son travail pard'autres pour la qualité et

l'authenticité.

TROISIEME PARTIE : MISE EN OEUVRE DE LA SOLUTION

4.4 Présentation de la

solution retenue

Justement notre pare-feu Pfsense est l'un des pare-feu le

plus utilisé dans les entreprises pour sa fiabilité et son

efficacité lié aux besoins des entreprises et la

sécurisation de leurs données. Pfsense est un système

d'exploitation orienté à un niveau professionnel, à la

fois dans l'environnement domestique avec des utilisateurs avancés

etdans les petites et moyennes entreprises pour segmenter correctement leur

réseau et disposer de certains services.

Contrairement aux autres pare-feu, Pfsense possède une

interface graphique vraiment complète et très intuitive, cette

interface permet aux administrateurs de bien gérer configurer les

options possibles. C'est un système d'exploitation très fiable

pour les entreprises car il consomme très peu de ressources.

Un autre point en faveur de Pfsense sont les mises à

jour continues que nous avons, à la fois du système

d'exploitation de base, ainsi que de tous les packages que nous pouvons

installer en plus. Dans un pare-feu / routeur exposé à Internet,

il est très important d'avoir des mises à jour pour éviter

les failles de sécurité qui pourraient être

trouvées.

Grâce à la possibilité d'installer des

logiciels supplémentaires, nous pouvons disposer d'un puissant IDS / IPS

(système de détection et de prévention des intrusions) tel

que Snort ou Suricata et installer une troisième carte pour la DMZ.Nous

pouvons filtrer les paquets rapidement de manière très

avancée, en fonction du matériel, nous pouvons atteindre des

bandes passantes supérieures à 10 gbps.Pfsense dispose non

seulement d'un pare-feu puissant pour atténuer et / ou bloquer les

attaques Dos et DDoS.

4.4.1 Architecture de

Solution

Le firewall Pfsense est un routeur/pare-feu open

source basé sur le système

d'exploitation FreeBSD. Il a pour but d'assurer la

sécurité périmétrique. Il comporte

l'équivalent libre des outils et services utilisés habituellement

sur des routeurs professionnels propriétaires.

En plus du pare-feu, il offre de nombreuses

fonctionnalités comme par exemple :

· Serveur DHCP

· Serveur DNS

· Translation d'adresses (NAT)

· Portail captif

· VPN IPsec, OpenVPN

· Authentification RADIUS

Installation de Pfsense avec 3 interfaces

réseau :

· Interface WAN

· Interface LAN

· Interface DMZ

Ce qu'il vous faut :

· Oracle VM Virtual Box

· Firewall pfsense

4.4.2 Déploiement

Pfsense fonctionne sur l'architecture x86, étant

compatible avec les processeurs 64 bits récents, en outre, il peut

être installé sur presque toutes les plates-formes cloud telles

qu'Amazon.Pour procéder à l'installation de Pfsense, il est

nécessaire dans un premier temps de télécharger la

distribution :

- Au format ISO

- Utiliser la bonne version de distribution en fonction de

votre processeur.

Indépendamment du nombre de processeurs et de coeurs

(nous recommandons 1 CPU4 coeurs), et minimum une (RAM de 4 Go), nous devons

ajouter une deuxième carte réseau, car nous aurons le WAN

Internet et le LAN.

Premièrement nous procèderons à

l'installation de la solution et en seconde partie la configuration de

Pfsense.

Dans notre cas nous utiliserons des machines hôtes pour

pouvoir communiquer avec le serveur et ensuite Virtual Box pour le

déploiement.

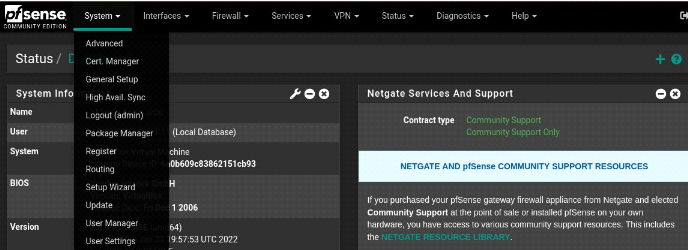

Figure 8 Architecture de

déploiement et fonctionnement pfsense

Pfsense utilise un pare-feu SPI (Stateful Packet Inspection)

basé sur des règles, comme d'habitude. Nous pouvons filtrer les

paquets rapidement de manière très avancée, en fonction du

matériel, nous pouvons atteindre des bandes passantes supérieures

à 10 Gbps. Grâce à l'interface utilisateur graphique, nous

pouvons créer des « alias » pour créer des groupes

d'adresses IP et de ports, pour l'appliquer ultérieurement aux

règles, et de cette façon, ne pas avoir des centaines de

règles dans le pare-feu, il est très important de savoir quoi

nous filtrons et maintenons les règles correctement mises à

jour.

4.4.3 Présentation de

Suricata

Suricata est un logiciel open source de détection

d'intrusion (IDS), de prévention d'intrusion (IPS), et de supervision de

sécurité réseau (NSM). Il est développé par

la fondation OISF (Open Information Security Fondation). Suricata permet

l'inspection des Paquets en Profondeur.

4.4.4 Présentation de

Snort

Le système de détection et de prévention

des intrusions (IDS/IPS) Snort a la capacité d'effectuer une analyse du

trafic en temps réel et un enregistrement des paquets sur les

réseaux IP. Snort effectue l'analyse des protocoles, la recherche et la

mise en correspondance des contenus.

4.4.5 Présentation de

OSSEC

OSSEC est un HIDS (Host Intrusion Détection System). Il

a pour objectif de détecter un comportement anormal sur une machine. Il

collecte les informations qui lui sont envoyées par les

équipements, il utilise les signatures ou le comportement pour

détecter une anomalie. Un agent est installé sur chacune des

machines. Je vais vous expliquer comment mettre celui-ci en place lors de ce

tutoriel.

3Comparaison de solution

libre

|

Solutions

|

Points fort

|

Point Faible

|

|

Pfsense

|

-Filtrage des sources de destinations au niveau des adresses

IP, protocole et port UDP TCP

-Capacité à limiter le nombre de connexion

règle par règle.

-Pfsense utilise pf0 pour filtrer un système

d'exploitation qui initie la connexion utilisant des systèmes FreeBSD

|

-La mauvaise configuration peut causer des problèmes

-Mettre en danger en ayant pas trop métriser la

sécurité ou fait des recherches

|

|

SURICATA

|

-Analyse protocolaire

-Interactionavecles transferts de fichiers

-performance élevé

|

-Mono serveur

-Vulnérabilités des sondes

Taux positifs

|

|

SNORT

|

-Base de signature importante

-Documentation riche

-Couplage avec d'autres outils

-Moteur de détection

Mis à jour régulière de la signature

|

-Vulnérabilités des ondes

-nombreuses fonctionnalités payantes

-Avoir des connaissances en sécurité

|

|

OSSEC

|

-Vérification de l'intégrité de la

solution

-Surveillances de journal

-Détection de rootkit

|

-Manques informations sur les alertes

-vulnérabilités des sondes

|

4.5.6 Outil technologie mise

en oeuvre

Pour installer pfsense on aura besoin de

télécharger le fichier iso dans le site de pfsense et commencer

à crées la machine virtuelle dans Virtual box.

4.5.7 Outil technologie mise

en oeuvre

Pour installer pfsense on aura besoin de

télécharger le fichier iso dans le site de pfsense et commencer

à crées la machine virtuelle dans Virtual box.

Ø Installation de pfsense

ü Pour l'installation de pfsense nous allons

télécharger le fichier iso dans le site de pfsense