2009-2010

Conception et réalisation d'un

système

multi-agents pour les enchères en

ligne

Chouchane Med Redha Sahraoui Yacine

Ministère de l'enseignement supérieur et

de la recherche scientifique

Université Larbi Ben M'hidi

d'OEB

Département d'informatique

Mémoire de fin d'études

Pour l'obtention du diplôme

d'Ingénieur d'Etat

en informatique

Option : Systèmes parallèles

distribués

Thème

Conception et réalisation d'un

système

multi-agents pour les enchères en

ligne

Réalisé par : Encadré par

:

-Mr SAHRAOUI Yacine -Mr Berkane Mohamed

-Mr CHOUCHENE Med Redha

IRgrng~cigrngnts

throub temetcionb Ale tout puibbant de noub avoit

donne la fotce et le couta~e pout taalibet ce ttavail.

2l ebt toujoutb delicat de temetciet l'enbemdle deb

petbonneb ?ui ont conttibud a l'ahoutibbement de ce ttavail de tliabe. Que ceux

?ui ne bont pab mentionnab ne noub en tiennent pab ti~ueut..

throub temetcionb donc vivement notte enbei~nant

cfietkane diolamed, de noub avoit ptopobe ce bujet et de noub avoit

encadté conjointement pendant celle-ci. et pout beb nombteux conbeilb

.

throub le temetcionb encote pout ba

dibponibilité, et ba toactivité a la lectute et a la cottection

de nob documentb, et de bon boutien.

throb temetciementb itont natutellement vetb toub

ceux ?ui ont accept~ avec bienveillance de patticipet aujut# de

thebe.

cfnfin un ~tand

metci a toub nob amib ~ui noub ont encoutage de ptab ou de loin pendant la fin

de ce thebe.

Vdicacs

Se dadie ce ttavail :

cc me, &cab elLetb patella, ri font tosyoutb a

'nab aotab a

tout moment. Qua cpieu voub =cattle une longue et

houteube

vie ;

cc mon. cleat Imp ;

e 'nab datab bcautb ;

cc moo

cleat ftete dtgick ri n.'on.tjamaib came de me boutenit ;

041

tore met andb, r11~ mexeubent de ne lab avoit pub eitab ;

cc

notte quiee national de football ri hanote

l'ofetia.

lacine.

DED1CACE

A votes pareits

A votes sceurs

VOWS VOWS rtes olepews6s pour ma saws compter.

ew

recowwai.ssawce de tour Les snort-Roes cowsewti.s par tour et

cknout pour

vote perw.ettre ot'attei,144tre cette 6tape de ma vile.

Avec toute ovta

tewolresse.

atte olittt VOWS prote e et Vous b6wisse

A vt,ta raioe voi.re , votes otn.cLes, taintes,

cottstins et coustints.

vows avez de pr.s ott de Law cowtri,lott6 A wta

forovtattow.

Affectueuse recoWN411.ssawoe

A tout Les novas A A1,14, B,ei,ola et

ailLeurs

A outs camarades orattolitares et tour pew( de La

facuLt6 des scitinzes exacter de

L'RtAlversi,t6 Luria 13etn,

Mlitoli,.

Je Mate ce travail.

Sommaire

Résumé 1

Problématique et objectifs 2

CHAPITRE I: Le système

client/serveur.

1. Introduction 4

2. Le paradigme client/serveur 5

3. Présentation du modèle

client/serveur 5

3.1. Caractéristiques du serveur 6

3.2. Caractéristiques du client 7

3.3. Point commun entre le client et le serveur 7

3.4. Caractéristiques du modèle client/ serveur

7

4. Le modèle pair à pair 9

4.1. Présentation du modèle pair- à-pair

9

4.2. Caractéristiques du modèle pair- à-pair

9

4.3. Typologies du modèle pair-à- pair 10

4.3.1. Le modèle centralisé 10

4.3.2. Le modèle hybride 11

4.3.3. Le modèle pur 12

4.3.4. Synthèse des typologies du modèle pair-

à-pair 12

4.4. Avantages et inconvénients du pair- à-pair

13

5. Types de conceptions client/ serveur 14

5.1. Conception à 2 niveaux 14

5.2. Conception à 3 niveaux 14

5.3. Comparaison des deux types de conceptions 15

6. Synthèse 15

7. Conclusion 17

CHAPITRE II: La vente aux enchères en

ligne.

1. Introduction 19

2. Définition de l'e-commerce et ces

types 19

2.1. Définition 19

2.2.Les formes du commerce électronique 20

3. Fonctionnement de la vente aux enchères en

ligne 21

3.1. La théorie des enchères 22

4. Avantages de la vente aux enchères en

ligne 22

5. Les paramètres des enchères

23

6. Protocoles d'enchère 23

6.1. Enchère anglaise (premier-prix offre-publique) 23

6.2. Enchère premier-prix offre-cachée 24

6.3. Enchère hollandaise (descendante) 24

6.4. Enchère Vickery (deuxième-prix

offre-cachée) 24

6.5. Enchères tous-payent 24

7. Problèmes avec les protocoles d'enchère

26

8. Exemples de sites Web de vente aux

enchères 26

9. Le centre commercial virtuel 26

10. Traitement du paiement 28

11. Conseils concernant la protection des transactions

en ligne 30

12. Conclusion 30

Chapitre III : Les agents & Les

systèmes multi-agents

1. Introduction 32

2. L'agent :définitions 32

2.1. Définition de Woodbridge 32

2.2. Définition de Ferbert 32

2.3. Définition de Maes 33

3. Propriétés d'un agent 33

4. Classement des agents 33

4.1.relatives à leur réactivité 33

4.2.par rapport à leur mobilité 34

5. Le rôle 35

6. Le comportement 36

7. L'agent comme entité d'un système

36

7.1. Définition d'un système multi-agent(SMA)

36

7.2. Caractéristiques d'un SMA 37

8. Architecture du SMA 37

8.1. Organisation centralisée 37

8.2. Organisation libre (non centralisée) 38

9. L'environnement 38

10. Communication entre les agents 39

10.1. Communication asynchrone 39

10.2. Communication synchrone 39

10.3. Communication directe (monocast) 40

10.4. Communication en groupe de diffusion (multicast) 40

10.5. Transport des messages 40

11. Format d'échange des données

41

11.1. Format XML (description de la forme) 41

11.2. Format ACL / KIF / KQML (description du fond) 42

12. Coopération 43

13. La coordination 44

13.1.Définition 44

14. Négociation 44

14.1.Définition 44

15. Champs d'application des SMAs 44

15.1. Simulation 44

15.2. Résolution de problème 45

15.3. L'Intégration 45

16. Exemple de systèmes multi agents (commerce

électronique) 46

16.1. Les agents dans le commerce électronique 46

16.2. Agents existent déjà dans le commerce

électronique 47

17. Inconvénients des SMAs 48

18. Conclusion 49

Chapitre IV : Analyse et Conception

1. Introduction 51

1.1. Description fonctionnelle du système (Besoins

fonctionnelles) 51

1.1.1. Front-office 51

1.1.2. Back-office 51

1.2. Choix de la méthode 51

2. Analyse 53

2.1. Identification des Agents 53

2.1.1 Les agents de la plateforme Client 53

2.1.2 Les agents de la plateforme serveur 53

2.1.3. Schéma général du système

54

2.2. Identification des Interactions 55

2.3. Environnement du système 56

2.4. Organisation 57

2.5. Utilisateurs 57

3. Conception 58

3.1 Scénario du processus de déroulement 58

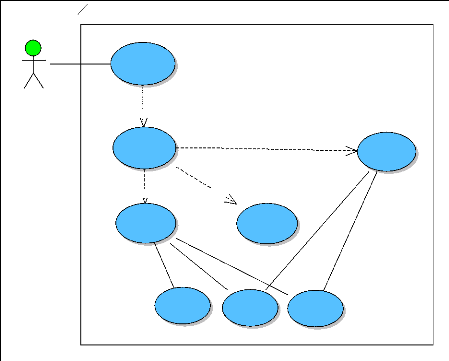

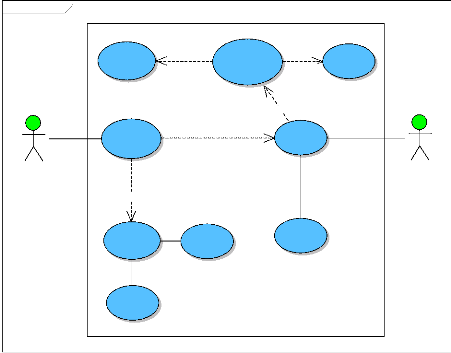

3.2 Diagrammes de cas d'utilisations 60

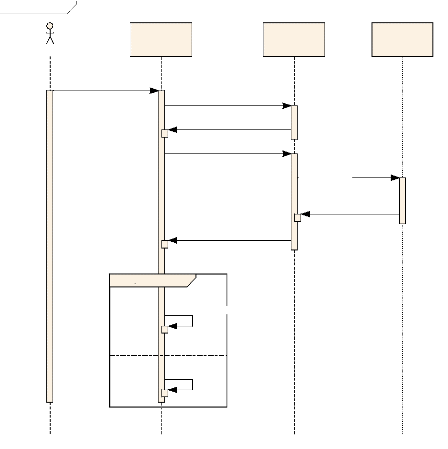

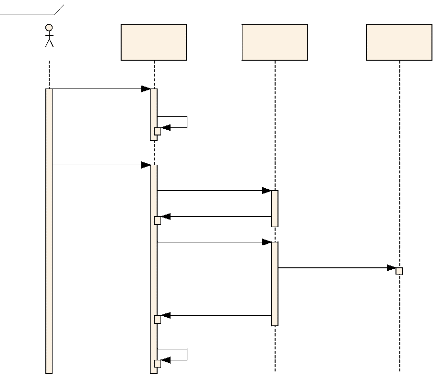

3.3. Diagrammes de séquences 62

3.4. Diagrammes de classes 71

3.4.1. Conception de la base de données 71

3.4.2. Classes internes du système 73

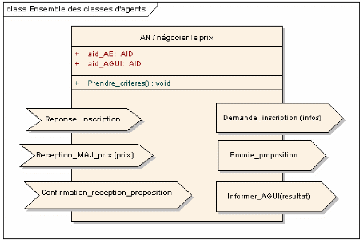

3.4.3. Diagramme de classe d'agents 76

4. Conclusion 78

Chapitre V :

Réalisation.

1. Introduction 80

2. Environnement de développement 80

2.1. Choix de la plateforme multi-agents 80

2.2. Choix du langage de la programmation 81

2.3. Choix du SGBD 81

2.4. Environnement de programmation 82

2. Architecture du prototype 82

3.1. Architecture logicielle 82

3.2. Caractéristiques du système 82

3. Réalisation du système 83

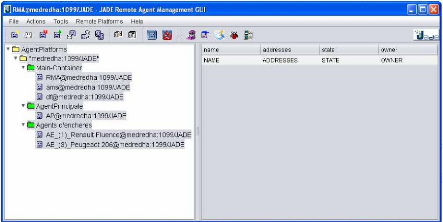

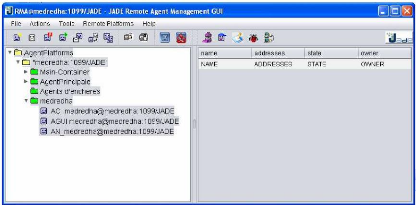

4.1. Les agents de notre système 83

4.2. Les interfaces du système 84

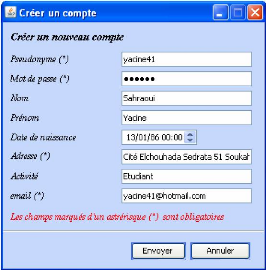

4.2.1. Interface de l'authentification 84

4.2.2. Interface d'inscription 84

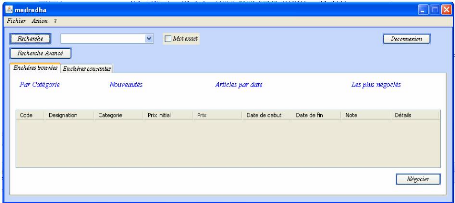

4.2.3. Interface d'interaction client 85

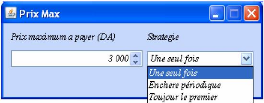

4.2.4. Interface pour poser des offres 85

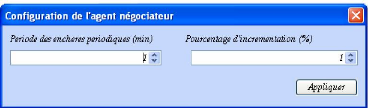

4.2.5. Interface pour configurer l'agent négociateur

86

4.2.6. Interface de payement 86

4.2.7. Interface pour l'administrateur 86

4. Conclusion 90

Conclusion et perspectives 91

Perspectives 92

Conclusion 92

Glossaire.

Bibliographie.

Annexes :

Annexe A :

La plateforme jade.

Annexe B : AUML.

Liste des Figures :

Fig.1 : Une architecture client serveur 6

Fig.2 : Topologie d'un modèle centralisé 11

Fig.3 : Topologie d'un modèle Hybride 11

Fig.4 : Topologie d'un modèle Pur 12

Fig.5 : Conception à deux niveaux 14

Fig.6 : Conception à trois niveaux 15

Fig.7 : transaction via un grand (banque) 29

Fig.8 : Simulation de la vente aux enchères sur Internet

37

Fig.9 : Architecture libre (non centralisée) du SMA 38

Fig.10 : Shema represente la notion de boucle 39

Fig.11 : Représentation symbolique d'un système

multi-agents 52

Fig.12 : Architecture générale du SMA(1) 54

Fig.13 : Architecture générale du SMA(2) 55

Fig.14 : Organisation du système multi-agents 57

Fig.15 : Diagramme de cas d'utilisation <SMA

d'enchères> (Vue globale) 60

Fig.16 : Diagramme de cas d'utilisation <rechercher produit

61

Fig.17 : Diagramme de cas d'utilisation <Négocier

produit> 62

Fig.18 : Diagramme de cas d'utilisation <Achat produit >

63

Fig.19 : Diagramme de cas d'utilisation < Gérer le

catalogue de produits > 64

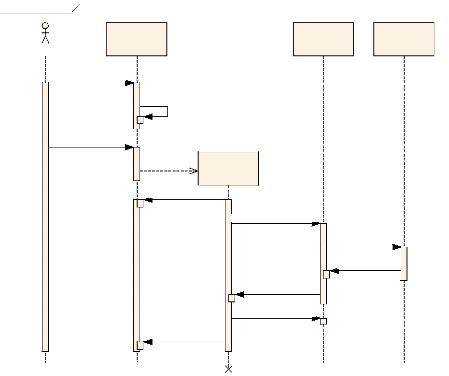

Fig.20 : Diagramme de séquences < Authentification >

65

Fig.21 : Diagramme de séquences < Inscription >

66

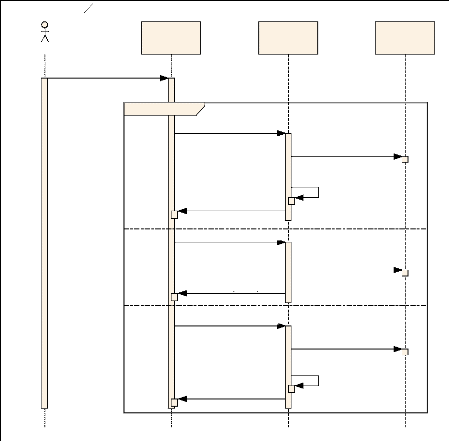

Fig.22 : Diagramme de séquences < Chercher produit >

67

Fig.23 : Diagramme de séquences < Gestion du catalogue

produit > 68

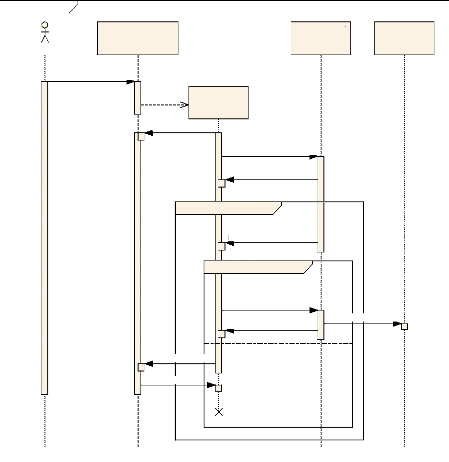

Fig.24 : Diagramme de séquences < Négocier

produit > 69

Fig.25 : Diagramme de séquences < Valider achat >

70

Fig.26 : Diagramme de Classe UML < Entités de la

BDD> 72

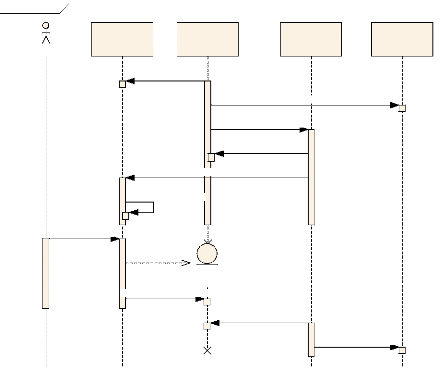

Fig.27 : Architecture logicielle du système 82

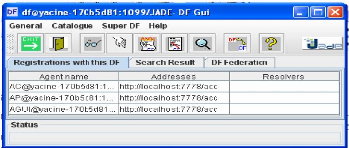

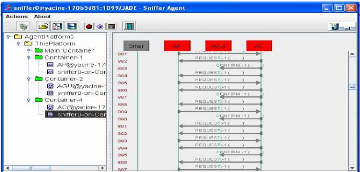

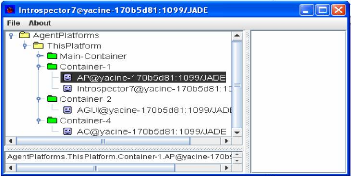

Fig.28 : AP et AE dans la plateforme jade 83

Fig.29 : AGUI, AC, AN dans la plateforme jade 84

Fig.30 : Interface de l'authentification 84

Fig.31 : Interface d'inscription 85

Fig.32 : Interface d'interaction client 85

Fig.33 : Interface pour proposer des offers 86

Fig.34 : Interface pour configurer l'agent négociateur

86

Fig.35 : Interface de payement 86

Fig.36 : Interface pour l'administrateur 87

Fig.37 : Interface pour ajouter un produit 88

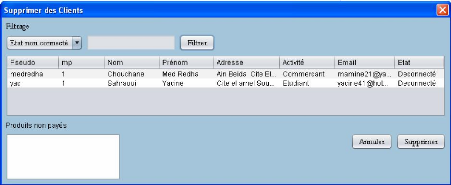

Fig.38 : Interface pour supprimer un produit 88

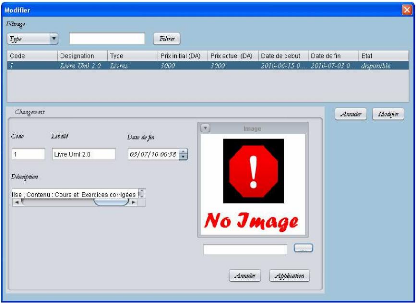

Fig.39 : Interface pour la modification d'un produit 89

Fig.40 : Interface pour supprimer un produit 89

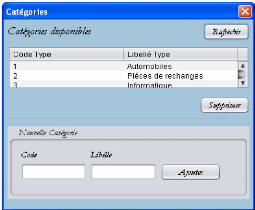

Fig.41 : Interface pour visionner les categories 90

Liste des tables :

Tab.1 : Comparaison entre les différentes

implémentations du client/serveur 9

Tab.2 : Comparaison entre les typologies du modèle

pair-à- pair 13

Tab.3 : Synthèse des avantages et inconvénients du

modèle client/serveur 17

Tab.4 : Comparaison entre agents cognitifs et agents

réactifs 34

Tab.5 : Description des classes 72

Tab.6 : Description des associations 72

Introduction generale :

Notre thèse a pour but de développer un

système multi-agents pour les enchères en

ligne qui permet d'automatiser les opérations commerciales

aux acheteurs, en offrant un catalogue qui contient les produits mis

en enchère afin de satisfaire les besoins du client.

Le but essentiel c'est d'avoir un certain degré

d'autonomie a l'aide de ces entités logicielles

intelligentes ou tout simplement agents qui sont des

programmes auxquels on peut déléguer une

tache. Le système diffère du logiciel

traditionnel grace a ces entités autonomes qui

négocient entre elles . Cette particularité les rend

utiles pour l'environnement du commerce électronique notamment les

enchères.

Dans ce contexte, on créer un système

multi-agents oil les agents sont

programmé en JAVA sous la plateforme JADE et se communiquent

avec le langage commun FIPA-ACL.

Notre travail consiste a comprendre le fonctionnement de deux

architectures a savoir le paradigme client-serveur et celui des

systèmes multi-agent ainsi que le concept du

e-commerce en particulier la vente aux enchères, pour cela nous avons

entrepris notre étude selon les 5 chapitres suivants :

Chapitre / : il est consacré a une étude sur le

modèle client-serveur (Présentation du modèle

client-serveur, modèle pair -a- pair, types de

conceptions...).

Chapitre 2 : ce chapitre est consacré a une

étude globale sur le concept de la vente aux enchères

en ligne.

Chapitre 3 : vu que nous somme en train de développer un

système multi-agent , un chapitre sur la notion

des agents et les systèmes multi-agents

s'avers indispensable pour notre étude. Chapitre 4 : il est

consacré a la conception du système a mettre en ceuvre

en suivant la démarche défini par la

méthodologie voyelle.

Chapitre 5 : nous arrivons dans ce chapitre a

l'implémentation de notre système.

Est enfin nous terminerons par une conclusion

générale ,qui résume l'apport essentiel de notre

travail , qui tente de s'ouvrir sur des nouveaux éléments de

réflexions et propose quelques perspectives de recherche ,Deux annexes

sont ajoutées a la fin pour éclaircir les notions non

approfondis

Mot cles : Systèmes Multi

agents, la vente aux enchères, commerce

électronique.

Problématique et Objectifs

Problématique :

Les sites de vente en ligne se manquent

d'automatisation et d'autonomie, notamment les sites de vente en encheres au

niveau de la médiation entre vendeurs et acheteurs et de la

négociation automatique des offres et des prix.

Ainsi la non satisfaction des vendeurs et acheteurs tels que le

but du vendeur est d'obtenir le plus haut prix pour son produit, et celui des

acheteurs est d'obtenir ce produit au plus bas prix.

Objectifs :

Dans ce projet on va construire un système de

vente aux encheres ou les négociations se déroule

selon un protocole anglais en se basons sur des agents de

la plateforme Jade , ces derniers permettent de chercher un produit que le

client le désir et de négocier (faire des propositions

de prix avec différentes stratégies) de maniere

automatique.et de signaler au gagnant lorsque

l'enchere est achevée.

Chapitre I.

LES SYSTEMES CLIENT/SERVEUR

~ Iln'~ a pas de grandeurpour qui veut grandir. Il n'~

a

pas de modèle pour qui cherche ce qu'il n'a jamais

vu »

-- Paul Eluard.

Résumé : Nous presentons dans ce

chapitre le paradigme client/serveur puis nous decrirons cette technologie du

point de vue modele en citant ses caracteristiques , puis on met l'accent sur

l'architecture peer to peer, nous presenterons aussi les differents types de

conceptions utilisees pour ce modele .

Et enfin, pour conclure nous en deduirons les faiblesses de ce

paradigme.

1. Introduction

Dans l'informatique moderne, de nombreuses applications

fonctionnent dans

un environnement client/serveur ; cette denomination signifie que

des machines clientes (faisant partie du reseau) contactent un serveur - une

machine generalement tres puissante

en terme de capacite d'entre/sortie de memoire et de processeur

-- qui leurs fournit des services(/).

Jusqu'a ce jour, la technologie client/serveur s'est developpee

en suivant la genese ciapres:

- la premiere vague : celle de l'apparition du partage

des ressour ces ; differents dispositifs sont alors mis en commun tels

que des imprimantes et des lecteurs. C'est donc principalement le debut des

serveurs de fichiers ; le client demande des enregistrements de fichiers au

serveur.

- la deuxieme vague : celle des applications

centralisées de bases de données. Le client forme des

messages de requetes (2) pour que le serveur selectionne dans sa

base l'information demandee et la lui renvoie via le reseau. Le client recoit

donc juste ce qui

l'interesse et non un fichier complet.

- la troisième vague : celle des objets

distribués. qui regroupent toutes les possibilites de

techniques anterieures en leur ajoutant la capacite de repartir au mieux les

fonctions

entre clients et serveurs .

De nos jours, il existe quatre modèles de client/serveur a

savoir le contexte du travail

qui sont : le client serveur « traditionnel

» -utilisant la methode RPC-, le Client/serveur a

objet -RMI, CORBA et DCOM-, le client serveur de

données - Requetes SQL- et

le modèle client/serveur web-CGI,

Servlet, asp, jsp, php...

[RDJ, 99]

(1).Programmes ournissant des acces a des

ressources : utilisation CPU (ressources physiques), d'interrogation.

(2).d'une base de donnies (ressource logicielle), l'heure, des

ichiers, une connexion, etc.

2. Le paradigme client/serveur

Le client/serveur qui est une evolution du mainframe (Systemes

centralises) permet, par l'utilisation de nouvelles methodes et techniques, de

passer outre les limites que l'on connaissait avec de tels systemes, ou :

· La logique de traitement : se situe sur

la machine hOte, l'utilisateur interagissant avec celui-ci a travers un

terminal PC en mode caractere ;

· Les donnees : le systeme centralise est

base sur une architecture de fichiers partages qui sont traites dans leur

totalite ;

· Les applications : sont developpees sans

decomposer leurs trois champs d'activite (la presentation, le noyau applicatif

et l'acces aux ressources)

[BRN, 95]

Par contre, l'idee du client/serveur est la suivante :

· Le systeme de fi chier : est

remplace par une base de donnees que l'utilisateur interroge a travers des

requetes.

· Les communications : entre clients et

serveur se font soit par RPC(3) (Remote Procedure Call : Appel de

procedure distantes) soit par requetes SQL.

De plus, l'idee du client/serveur est plus large ; un reseau

n'est pas toujours necessaire.

1l est possible de le realiser sur une machine en degageant deux

processus l'un -le client- qui envoie des requetes a l'autre -le serveur- ce

dernier traitant les requetes et renvoyant des reponses.

[ROU,02]

3. Presentation du modele client/serveur

Le modele client/serveur est une des modalites des

architectures informatiques distribuees.

Au sein de cette architecture, les processus sont classes entre

offreurs de services (serveurs) et consommateurs de services (clients).

Le terme serveur s'applique a tout

programme qui offre un service que l'on peut atteindre a travers un reseau.

Le serveur accepte des demandes issues du reseau, les traite et

renvoie le

resultat au demandeur. Quant au terme

client, il s'applique a tout programme qui emet une demande a une

serveur et qui attend une reponse(4).

[DCO, 95]

(39.+echnique permettant d'appeler une

procedure distante comme une procedure locale, en rendant transparents les

messages ichanges.

(49.-essage transmis par un serveur a un

client suite a l'exécution d'une operation .

Fig.1 : Une architecture client /serveur.

· Le client émet une requete vers le serveur grace a

son adresse IP et le port, qui désigne un service particulier du

serveur.

· Le serveur recoit la demande et répond a l'aide de

l'adresse de la machine cliente et son port.

3.1. Caracteristiques du serveur

Le rOle du serveur est l'hébergement des services. Il est

peut etre spécialisé

en serveur d'applications, de fichiers ou de terminaux ou de

messagerie électronique(5).

· Il est Passif (esclave), en attente d'une requete ;

· Il est a l'écoute, pret a répondre aux

requetes envoyées par les clients ;

· Des qu'une requete lui parvient, il la traite et envoie

une réponse ;

· Il est capable de traiter les requetes et répondre

a plusieurs clients simultanément (multi-threading) ;

· Il est contrOleur d'acces et garant de

l'intégrité globale.

· Les serveurs peuvent etre mis a niveau sans effet sur les

clients tant que l'interface des messages reste la meme.

(5).11 s'agit de courrier

dectronique.

3.2. Caractéristiques du client

· Actif (maitre) ;

· Envoie des requetes au serveur ;

· Attend et recoit les reponses du serveur.

Les systèmes client/serveur peuvent etre : soit plats

dans le cas ou tous les clients communiquent seulement avec un seul serveur

soit hierarchiques dans le cas ou les clients n'ont de contact qu'avec les

serveurs de plus haut niveau qu'eux (les serveur DNS).

3.3. Point commun entre le client et le serveur

Le client et le serveur doivent, bien sur utiliser le meme

protocole de communication.

3.4. Caracteristiques du modele client/ serveur [ERA,

04]

Les systèmes client/serveur partagent les

caracteristiques suivantes constituant une base pour la conception

d'application en reseau :

· Le partage de ressources : plusieurs

clients peuvent etre o servis » simultanement et leurs accès aux

ressources est controle.

· La transparence : la localisation des

clients et des serveurs est transparente aux deux.

· L'echelonnage : Supporte mieux une

augmentation du nombre de clients.

· L'interoperabilite : les plates formes

clients peuvent etre heterogènes (le lien est fait grace au

protocole).

· La delocalisation : il y a peu ou pas de

contraintes de proximite entre les clients et le serveur.

· Système ouvert :

s'appuie sur des standards (ISO, ANSI, IEEE...) pour permettre la portabilite,

le remplacement d'un composant d'un constructeur par celui d'un autre conforme

aux standard.

· L'integrite : le code et les donnees du

serveur sont geres de facon centralisee, ce qui garantit un moindre cout de

maintenance et une meilleure integrite des donnees partagees.

· Echange de messages : les clients et les

serveurs interagissent par l'intermediaire de messages, le message est le

mecanisme d'emission des demandes de services et des reponses a celles-ci.

L'union entre le concept d'objet et de repartition a donne

naissance a un nombre impressionnant de langages , de systèmes,de

bibliothèques d'objets repartis ,et de produit commerciaux, parmi

lesquels :CORBA ,DCOM, java (java RMI) ou encore

.NET, qui sont consideres très branches comme technologies ,le

tableau ci-dessous synthetise la difference entre ces systèmes :

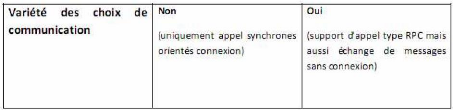

Tab.1 :Comparaison entre les differentes implementations

du client/serveur (in cluent .net et les web services ).

4. Le modèle pair a pair [CAB, 07]

Dans ce qui suit, nous presenterons les notions de base du

paradigme pair-a-pair et ses differentes caracteristiques, ensuite, ses

differentes topologies et en citer ses avantages et inconvenients pour enfin,

le comparer avec le modele client/serveur.

4.1. Presentation du modèle pair- a-pair

Le modele pair-a-pair (peer to peer) est un modele de reseau

informatique ou tous

les nceuds jouent a la fois le role de client et de serveur.

Depuis les annees 90, ce modele est en pleine expansion ; les scientifiques se

sont apercus de son enorme potentiel alors que jusqu'ici, c'est le modele

client/serveur pur qui a ete adopte vu la simplicite de sa mise en ceuvre et la

maitrise acquise au fils des annees. Le modele pair -a- pair profitant de

l'expansion des acces a Internet et de la disponibilite de millions de

machines, repousse considerablement les limites imposees par le modele

client/serveur et a demontre ses avantages par rapport a ce modele par le

partage de fichiers multimedias. Ainsi, des applications qui etaient

developpees sur le modele client/serveur sont revues et repensees pour les

faire tourner sous le modele

pair -a- pair (calcul distribue, espaces

collaboratifs...etc.).

4.2. Caractéristiques du modèle pair -a-

pair [CAB, 07]

· La decentralisation : c'est la principale

caracteristique du modèle pair -a- pair, elle s'applique aux differentes

topologies. Dans le cas du modèle centralise, seules les ressources sont

decentralisees, mais les mecanismes de recherche et de localisation restent

centralises. Alors que dans le cas du modèle pur, tout est decentralise

: les

ressources, les mecanismes de recherche, la localisation, la

securite, le routage.

· Passage a l'echelle : On denombre un tres grand nombre de

participants aux differents reseaux de pair -a- pair sans pour autant poser de

problemes au bon fonctionnement des applications. Ces caracteristiques sont

limitees par des facteurs comme la quantite de messages echanges entre

differents pairs.

· L'anonymat : est une fonction qui permet de ne pas etre

identifiable sur un reseau. On peut distinguer six formes d'anonymat :

l'auteur, l'editeur, le serveur, le document et la requete.

· L'auto-organisation : Necessaire en raison du passage a

l'echelle et de l'absence d'un element central vu qu'il est difficile de

prevoir le nombre des utilisateurs et la charge sollicitee comme, plus le

passage a l'echelle augmente, plus la probabilite de fautes augmente d'oU la

necessite d'une auto-maintenance

et d'une auto-reparation du systeme.

· Connectivite Ad Hoc(6): Du fait de la

volatilite des pairs, des mecanismes de duplication et de synchronisation sont

mis en place a travers differents terminaux mobiles formant un reseau ad

Hoc.

4.3. Typologies du modele pair-a- pair

Le modele pair-a-pair peut etre soit centralise

soit hybride ou bien pur :

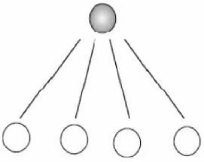

4.3.1. Le modele centralise :

1l est tres proche du modele client/serveur, repose sur un

serveur central detenant l'ensemble des connaissances, les clients envoient et

recoivent les informations a travers le serveur mais les ressources sont

hebergees par les clients. Une fois qu'un client a recu du serveur la liste des

ressources et des clients les hebergeant, il peut interagir directement avec

les autres. C'est la principale difference avec le modele client/serveur.

Plusieurs systemes s'appuyant sur ce modele existent : Serveurs

de base de donnees, serveurs web, etc.

(6). Réseaux sansfils capables de

s'organiser sans infrastructure définie préalablement oir chaque

naud communique directement avec son voisin contrairement aux réseaux

d'échange en mode infrastructure oh il est nécessaire de faire

passerpar un point d'accès.

Fig.2 : Topologie d'un modèle

centralisé

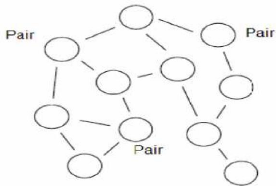

4.3.2. Le modèle hybride :

Avec ce modèle, le contrOle des informations

s'échange a travers le serveur

alors que les flux de données sont échangés

de pair a pair, le serveur de commande agit en tant qu'agent de surveillance

pour tous les autres pairs et assure la concordance

de l'information.

Les serveurs de tel modèle sont utilisés pour

assurer des fonctions relatives au routage, a la comptabilité ou a

l'organisation fonctionnelle des pairs.

Fig.3:Topologie d'un modèle

Hybride

4.3.3. Le modèle pur :

Dans ce type de modele, il n'y a aucun serveur. Le fait qu'un

pair quitte le reseau n'affecte pas le systeme. Les pairs sont consideres comme

strictement equivalents.

Differentes applications sont construites sur ce type de

topologie : Gnutella, toutes les infrastructures a base de table distribuee tel

que Chord, Pastry, Tapstry, CAN...

Fig.4:Topologie d'un modèle Pur

4.3.4. Synthèse des typologies du modèle

pair -a- pair

Résumons dans le tableau en page suivante, les

principales differences qui existent entre les différentes typologies du

modèle pair -a- pair :

Tab.2 : Comparaison entre les typologies du

modèle pair -a- pair

4.4. Avantages et inconvenients du pair - a- pair

Le pair -a- pair est une technologie émergeante. Son

utilité dans de différentes applications devient de plus en plus

évidente a cause de :

· son coUt réduit (les coUts engendrés par un

tel réseau sont le matériel, les cables et la maintenance).

· sa simplicité a toute épreuve!

Mais :

· Ce système n'est pas du tout centralisé, ce

qui le rend très difficile a administrer

· Sa sécurité est très peu

présente

· Aucun maillon de ce système n'est fiable

Ainsi, les reseaux d'egal a egal ne sont valables que pour un

petit nombre d'ordinateurs (generalement une dizaine), et pour des applications

ne necessitant pas une grande securite (il est donc deconseille pour un reseau

professionnel avec des donnees sensibles).

5. Types de conceptions client/ serveur .

5.1. Conception à 2 niveaux

La conception a deux niveaux (aussi appelee architecture

2-tiers, « tier » signifiant etage en anglais)caracterise les

systèmes clients/serveurs dans lesquels le client demande une ress ource

et le serveur la lui fournit directement. Cela signifie que le serveur ne fait

pas appel a une autre application afin de fournir le service.

Fig.5: Conception a deux niveaux

5.2. Conception a 3 niveaux

Dans la conception a 3 niveaux (appelees architecture 3-tiers),

il existe un niveau intermediaire, c'est-à-dire que l'on a generalement

une architecture partagee entre :

· Le client : le demandeur de ressources.

· Le serveur d'application (appele aussi middleware) :

C'est le serveur charge de fournir la ressource mais faisant appel a un autre

serveur.

· Le serveur secondaire (generalement un serveur de base de

donnees), fournissant un service au premier serveur.

Fig.6: Conception a trois niveaux

5.3. Comparaison des deux types de conceptions

Le choix entre les deux conceptions 2-tiers et 3-tiers

dépend de la facon dont l'application client/serveur est partagée

en unités fonctionnelles(7).

Le besoin de l'architecture 3-tiers s'est

révélé lorsque le client/serveur s'est agrandi (cas

d'applications critiques ayant prises des proportions intergalactiques).

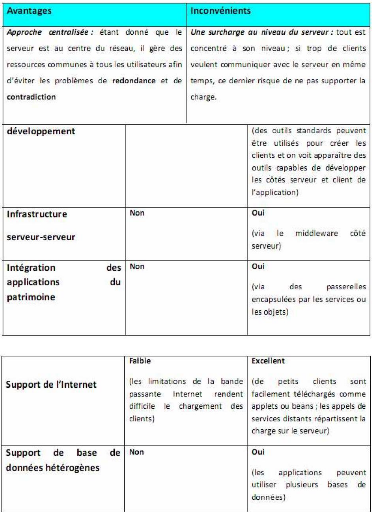

6. Synthèse

Quelle que soit l'implémentation utilisée (CORBA,

DCOM, Java RMI, .Net ou encore la technologie des Web service) et quelle que

soit l'organisation

adaptée (les différentes typologies du pair -a-

pair), le modèle client/serveur présente des avantages et des

inconvénients que nous avons résumés dans le tableau

ci-dessous :

.

(7)*Inter ace utilisateur, logique de

traitement et les données partagees

Tab.3: Synthèse des avantages et in

convénients du modèle client/serveur

7. Conclusion

Nous avons étudié dans ce chapitre le fameux

modèle client/serveur, nous nous sommes

un peu étalées sur l'architecture peer to peer, ce

que nous pouvons conclure est que ce type d'architecture fonctionne très

bien dans les systèmes locaux et fermés (les intranets a titre

d'exemple) dans lesquels les roles de client et de serveur sont établis

a l'avance mais elle est une vision centralisée, rigide et passive, est

controlée par le programmeur, ne supporte ni la taille, ni la

complexité ni l'évolutivité croissante des nouvelles

applications .En effet, le modèle client/serveur ne peut pas

répondre a certaines contraintes (temps de réponses,

disponibilité des services) qu'impose le volume d'information

énorme sur le réseau Internet induit par le

nombre croissant

des utilisateurs Web.

On est ainsi conduit a chercher a donner plus d'autonomie et

d'initiatives aux différents modules logiciels.

Plusieurs approches ont été proposées

pour pallier aux problèmes du modèle

client/serveur parmi

lesquelles la mobilité des codes qui sera l'objet d'un autre chapitre

.

Chapitre II~

LA VENTE AUX ENCHERES EN

LIGNE

« Rien n'est plus dangereux qu'une idee, quand on n'a

qu'une idee. » - Alain(Ernile Chartier, dit)

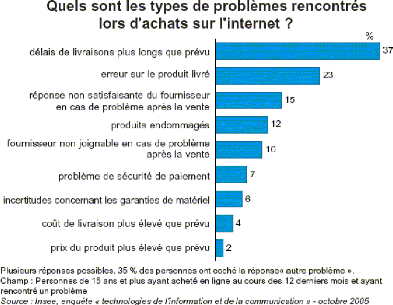

Résumé : Ce chapitre presente

les notions de commerce electronique et la vente aux encheres, ainsi que les

deferents types d'e-commerce et les protocoles de la vente aux encheres, on

donnant quelques exemples sur les sites les plus connus d'enchere.

1. Introduction

La nouvelle ere de l'information va revolutionner les processus

de gestion dans de nombreux domaines surtout le commerce electronique

(e-commerce, en anglais). Aujourd'hui, l'informatique est devenue le moteur de

l'economie, donc le terme du e-commerce a ete etabli, et les applications de la

vente et l'achat en ligne ont ete rapidement diffusees autour du monde. Ou on a

tres souvent recours a la vente aux encheres sur Internet pour se debarrasser

d'o bjets superflus. La vente aux encheres permet aux petits entrepreneurs de

liquider des marchandises excedentaires ou defraichies, de maniere rentable, et

meme d'evaluer le potentiel de vente d'un produit particulier sur Internet.

En fait, la vente aux encheres sur Internet a en partie

modifie le fonctionnement des microentreprises. Pour la premiere fois, les

vendeurs peuvent, a domicile, se brancher rapidement au marche mondial, et a un

prix aborda ble.

De nos jours, le chef de file de la vente aux encheres, eBay, a

plus de 65 millions d'usagers actifs.

Dans le monde actuellement, plusieurs milliers de commercants

soucieux d'economie, gagnant leur vie a domicile en vendant des produits sur

eBay.

2. Definition de l&e-commerce et ces types

Avant d'entamer a la vente aux encheres, tout d'abord, il faut

savoir la notion d'e-commerce.

2.1. Definition

Le commerce electronique (e-commerce, en anglais) designe

l'echange de biens et de services entre deux entites sur les reseaux

informatiques, notamment Internet.

Le client effectuant des achats sur Internet est appele

cyberconsommateur. Le e-Commerce ne se limite pas a la seule vente en ligne,

mais englobe egalement :

· La realisation de devis en ligne

· Le conseil aux utilisateurs

· La mise a disposition d'un catalogue electronique

· Un plan d'acces aux points de vente

· La gestion en temps reel de la disponibilite des produits

(stocks)

· Le paiement en ligne

· Le suivi de la livraison

· Le service apres-vente

Attention! : Il ne faut pas confondre e-

business et e-commerce, e- business est plus large :

e- business designe tous les processus economiques

transformes par le Web : l'integration des systemes d'information avec les

clients et les fournisseurs (via des sites web a acces reserve : les

extranets), le travail dans l'entreprise (via un site web reserve aux employes

: l'intranet), le recrutement, la finance, le marketing (publicite p.ex.),

etc.

2.2. Les formes du commerce electronique

Il existe plusieurs formes de l'e-commerce a savoir :

- Business-to-Consumer (B2C) : Le B2C

(prononcez " bi-tou-ci") designe le commerce en ligne de biens ou de services

entre une entreprise et des particuliers. C'est notamment le cas pour les sites

de vente en ligne.

- Business-to-Business (B2B) : les achats et

les ventes des biens ou des services entre les societes sur le Web. C'est le

modele d'e- business qui concerne les relations interentreprises. Il concerne

la majeure partie des activites de l'e- business; la plupart des analystes

considere que le Business to Business offre beaucoup plus de perspectives que

le Business to Consumer.

- Consumer-to-Consumer (C) : Les affaires

qui se deroulent entre les particuliers ou bien les clients. Expression

designant les sites constituant des points de rencontre entre les Internautes

("chat club", forums, sites de vente aux encheres).

- Business-to-Employee (B2E) : Ce sont les

relations commerciales entre les entreprises et les employes. De plus, il

designe les applications et les services informatiques mis par les entreprises

a disposition de leur personnel, generalement sur un Intranet. Y figurent en

bonne place les portails d'entreprises accessibles sur les Intranet.

- Business to gouvernement (B2G) : Echange

electronique entre les entreprises privees et le gouvernement en faisant et

investissant des projets en ligne.

Noter bien qu'un site peut tres bien etre a la fois B2C et

B2B.

Donc, l'apparition d'e-commerce implique l'apparition d'enchere

sur Internet.

3. Fonctionnement de la vente aux encheres en

ligne

La vente aux encheres electronique s'appelle souvent la place du

marche en ligne. Elle reunit acheteurs et vendeurs sur Internet dans le but

d'echanger biens et services.

La plupart du temps, le processus de vente aux encheres

electronique se deroule selon le modele des encheres traditionnelles.

En general, un acheteur rencherit sur d'autres acheteurs pour o

btenir un produit ou un service en particulier, et le plus offrant peut se

procurer l'article au terme du processus.

Si vous voulez acheter un produit, vous pouvez explorer un site

de vente aux encheres en ligne en examinant differentes categories de produits,

ou utiliser des mots cles qui decrivent ce que vous cherchez. Au moment oil

vous participez au processus d'achat du produit, la plupart des sites de vente

aux encheres electronique peuvent rencherir a votre place (en reponse a

d'autres mises), jusqu'à concurrence du montant limite que vous avez

determine d'avance.

Par consequent, vous n'avez pas besoin de verifier sans cesse

sur le site pour savoir si vous avez fait la meilleure offre, ou pour

rencherir.

Les vendeurs, pour leur part, peuvent etablir un prix minimal

(le plus bas prix acceptable). Il peut egalement y avoir une limite temporelle

aux encheres, au terme de laquelle le produit ou service ira a la personne qui

aura fait la meilleure offre.

Les sites de vente aux encheres electronique peuvent accepter

des modes de paiement varies tels que le paiement par carte de credit, les

services de reglement en ligne tels que PayPal ou Escrow, le paiement par carte

bancaire, les cheques personnels, les cheques de banque ou les mandats.

En general, les modes de paiement acceptes sont affiches sur le

site Web.

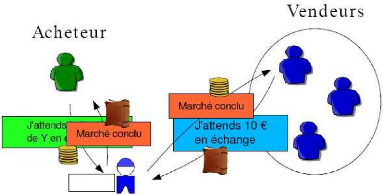

3.1. La theorie des encheres = les

protocoles et les strategies des agents dans les encheres.

· L'initiateur veut vendre un objet au plus grand prix et

les participants veulent l'acheter au plus petit prix possible.

· Un protocole centralise, inclut un initiateur et

plusieurs participants.

· L'initiateur annonce un objet pour la vente. Dans

certains cas, l'o bjet peut etre une combinaison d'autres objets, ou un objet

avec plusieurs attributs.

· Les participants font des soumissions (offres). Cela peut

etre fait plusieurs fois, en fonction du type d'enchere.

· L'initiateur choisi le gagnant.

4. Avantages de la vente aux encheres en ligne

Vendre aux encheres sur Internet presente des avantages

tangibles compare aux autres types de vente en ligne, voici quelques avantages

clefs de la vente aux encheres en ligne :

· La vente aux encheres est ouverte au monde 24 heures

sur 24. Cela rend la vente aux encheres fortes commodes pour les vendeurs et

les acheteurs vivant dans des fuseaux horaires differents.

· La vente aux encheres gen~re une certaine fe brilite,

propice aux ventes et aux achats, la vente aux encheres cree des clients

assidus, amateurs d'emotions fortes.

· Les sites de vente aux encheres presentent donc une mise

en marche rentable de vos produits, la vente aux encheres attire un grand

nombre d'usagers. Il s'agit donc d'un systeme fort rentable de

commercialisation de vos produits, un systeme oa le coat d'exploitation et le

capital investi sont faciles a recuperer.

· Echanges et commentaires creant une certaine

convivialite, vendeurs et acheteurs ajoutent de commentaires susceptibles de

renforcer ou de miner les reputations a l'interieur du reseau. En creant un

sentiment d'appartenance, reliant des usagers disperses de par le monde.

5. Les parametres des encheres

> Encheres avec valeur privee: la valeur

d'un agent pour un objet depend seulement de ses preferences privees.

> Encheres avec valeur commune: la valeur de

l'o bjet depend completement de l'evaluation des autres.

> Encheres avec valeur correlee: la valeur

de l'objet depend des evaluations internes et externes.

6. Protocoles d'enchère

6.1. Enchere anglaise (premier-prix

offre-publique) -- chaque participant annonce publiquement son offre.

Le participant avec la plus grande soumission gagne l'o bjet au prix de son

offre.

Strategie:

Dans les encheres a valeurs privees la strategie dominante est

de

toujours faire une offre avec un peu plus grande que la plus

grande offre actuelle et s'arreter quand la valeur privee est atteinte.

Dans les encheres a valeurs correlees, le participant augmente le

prix a une rate constante ou a une rate qu'il considere appropriee.

6.2. Enchere premier-prix offre-cachée --

chaque participant soumet une

offre sans savoir les offres des autres. Celui qui fait la plus

grande soumission gagne l'o bjet et paye le montant de son offre.

Strategie:

Pas de strategie dominante.

Offrir moins que sa vraie evaluation, mais cela depend des autres

soumissions qui sont pas connues.

6.3. Enchere hollandaise (descendante) --

l'initiateur diminue tout le temps le prix jusqu'a ce qu'un des participants

achete l'objet au prix actuel. Strategie:

Equivalente du point de vue strategique avec l'enchere

premier-prix offre-cachee.

Efficiente en temps reel.

6.4. Enchere Vickery (deuxieme-prix

offre-cachee) -- chaque participant

soumet une offre sans savoir les offres des autres. Celui avec la

plus grande offre gagne, mais au prix de la deuxieme plus grande offre.

Strategie:

La strategie dominante du participant est d'offrir sa vrai

evaluation.

6.5. Encheres tous-payent -- chaque participant

doit payer le montant de son offre (ou un autre montant) a l'initiateur.

Les diagrammes ci-dessous présentent les

principales differences entre les enchères anglaises et les

enchères hollondaises

· Vente aux enchères anglaises

· Vente aux enchères

hollondaises

7. Problèmes avec les protocoles

d'enchère

n Des blocages peuvent apparaitre.

n Initiateur menteur :

o Probleme dans l'enchere Vickery.

o Probleme dans l'enchere anglaise -- l'initiateur utilise des

faux participants dans

l'enchere pour augmenter l'evaluation de l'o bjet par

les autres participants.

o L'initiateur offre le deuxieme plus grand prix pour o btenir

son prix reserve -- il est possible qu'il arrive a garder l'o bjet.

o Les encheres avec des valeurs communes peuvent etre soumises a

la malediction du gagnant ("winner's curse").

o Des encheres inter-liees -- le participant peut mentir sur la

valeur d'un objet pour obtenir une com binaison d'o bjets a leur prix

d'evaluation.

8. Exemples de sites Web de vente aux

enchères(8)

·

www.uBid.com (site de

vente aux encheres non specialise).

·

www.eBay.com (site de

vente aux encheres non specialise).

·

www.alibaba.com

(site de vente aux encheres non specialise).

·

www.bidville.com

(site de vente aux encheres non specialise).

·

www.liquidation.com

(stocks commerciaux et biens gouvernementaux excedentaires -- large eventail de

categories de produits).

·

www.dovebid.com

(fournisseur international de services de vente aux encheres, d'evaluation,

d'echange et de gestion des actifs immobilises).

·

www.elance.com (axe

sur les services. Vous pouvez chercher un fournisseur en fonction de la

categorie ou afficher votre projet et recevoir des propositions de fournisseurs

de services).

9. Le centre commercial virtuel

9.1. En quoi consiste un centre commercial virtuel?

Un centre commercial virtuel (ou cybercentre commercial ou centre

commercial en ligne) consiste en un site Internet qui fonctionne sur le mode du

centre commercial. On peut acceder a un vaste ensemble de vendeurs et de

produits a partir d'un seul site Web. Dans certains cas, les centres

commerciaux electroniques disposent d'un panier d'achat virtuel et

(8)Sources : Index de

web.com

www.indexoftheweb.com/Shopping/

Auctions.htm

www.emarketservices.com,

http:// www.e-bc.ca

/pages/ressources/internet-auctions.php

d'un systeme de paiement communs a l'ensemble des vendeurs. Dans

d'autres sites, les vendeurs ont davantage de controle sur les fonctions de

commerce electronique, de paiement et de livraison.

9.2. Son fonctionnement

En general, l'exploitant ou l'hote d'un centre commercial virtuel

exige le paiement de droits pour etablir et maintenir le kiosque ou la boutique

du marchand et pour inclure ses produits dans le catalogue. De plus, l'hote

peut exiger que le vendeur lui paie une redevance sur chaque vente ou chaque

fois que quelqu'un clique sur un de ses produits.

Les frais de listage peuvent varier de 25 cents a 2 $ ou plus par

produit. Les frais de parachevement de la vente se situent entre 1,25 et 5 %,

habituellement en fonction du prix de l'article.

Les centres commerciaux virtuels ne sont pas tous exploites de la

meme facon. Dans le cas de certains sites pleinement integres, l'hote assume le

traitement du paiement et le catalogue du site tandis que dans d'autres cas, il

incombe au marchand de veiller '

l'apparence de la boutique et au traitement du paiement, et de

s'occuper de la livraison et des remboursements.

En ce qui concerne les sites plus integres de centres commerciaux

virtuels, l'hote peut egalement elaborer des profils d'utilisateur ayant trait

aux clients qui accedent a l'un ou l'autre des magasins en ligne. Cette methode

permet de developper des centres commerciaux hautement specialises

(c.-à-d. axes sur des creneaux de marche particuliers).

www.etsy.com: c'est un exemple de

centre commercial virtuel le plus frequente.

9.3. Comment les centres commerciaux virtuels

peuvent-ils aider les

petites entreprises?

Avez-vous deja voulu vendre vos produits et services en ligne,

sur votre propre site Web, tout en ayant le sentiment de ne pas etre pret? Les

centres commerciaux virtuels peuvent vous procurer l'acces a un marche plus

grand, a peu de frais. Il s'agit egalement d'un bon moyen d'annoncer vos

produits et services sur le Web.

Dans l'optique de l'acheteur, les centres commerciaux virtuels

permettent de comparer les produits sans devoir multiplier les demarches.

Gardez a l'esprit que les centres commerciaux virtuels se

fondent sur le modele des magasins de detail, et ils constituent a court terme

l'une des facons les plus simples d'etablir votre site de commerce

electronique.

Grace aux centres commerciaux virtuels, vous n'avez pas a vous

soucier de mettre sur pied un site de cybercommerce.

Les centres commerciaux virtuels peuvent attirer des clients qui,

autrement, ne trouveraient peut-etre pas votre site Web. Il s'agit d'une

solution peu risquee et peu couteuse pour eprouver en ligne le marche de vos

produits.

Si vous parvenez a asseoir la reputation de votre entreprise en

ligne, vous pourriez alors envisager d'autres solutions telles que votre propre

magasin electronique.

9.4. Y a-t-il des risques?

Les centres commerciaux virtuels pourraient ne pas constituer

la solution ideale si vous souhaitez que votre entreprise se demarque. Meme si

on a lance un bon nombre de centres commerciaux sur le Web au cours des

dernieres annees, beaucoup echouent dans les deux ans qui suivent leur

creation. Les entrepreneurs doivent evaluer avec soin si le recours a un

cybercentre commercial d'un type particulier leur convient.

10. Traitement du paiement

Beaucoup d'encre a coule a propos des moyens de paiement en

ligne. Il en existe de nombreuses categories, mis a disposition par de nombreux

prestataires. Bien sur, tous les moyens de paiement classiques sont disponibles

(cheques, mandats...), et ne necessitent peu ou pas de developpements. A

l'inverse, le "paiement securise par carte bancaire" necessite une interface

avec les reseaux cartes bancaires (RCB), il implique donc l'intervention d'un

intermediaire specialise.

> Paiements off-line

C'est de tres loin le plus simple a mettre en oeuvre ; les

clients paient avec les moyens habituels: cheque, mandat, ou n° CB par

courrier/fax/telephone.

Les deux premiers vont de soi, mais le paiement par CB off-line

necessite l'utilisation par le marchand d'une interface bancaire de saisie des

transactions CB (minitel, Internet, ...). Dans ce dernier cas, la banque

prendra sa commission de 1 a 3% sur chaque transaction.

> Sites de banques :

Ce sont les solutions les plus simples a mettre en oeuvre ; en

gros, quand le client desire payer, il est redirige vers une page hebergee par

une banque avec comme parametres son identifiant et le montant a payer. La page

de la banque, securisee, permet a l'internaute de saisir ses informations

bancaires. Lorsque la transaction est terminee, l'internaute est a nouveau

redirige vers le site marchand avec comme parametre son identifiant le resultat

de la transaction que le marchand enregistre. L'inconvenient de ce systeme est

le va-et-vient du client qui risque d'abandonner en cours.

> Batch CB

Cette solution ressemble a la precedente, si ce n'est que la page

securisee est geree par le marchand et non plus par la banque. L'avantage est

l'ergonomie, la souplesse fonctionnelle et la continuite de la navigation du

client.

L'inconvenient majeur est que le marchand est responsable de

la securite des informations ainsi rescues, et qu'il doit veiller a ce qu'elles

demeurent inaccessibles a toute personne mal intentionnee (en interne comme en

externe). En outre, il doit les detruire des qu'il n'en a plus

L'usage (c'est la loi), et veiller a la recense de tous les

certificats et logiciels de securite necessaires a la securite.

> Argent electronique (eCash) :

Analogue electronique de l'argent liquide. L'argent electronique

a emis par une banque, et chacun des billets (ou chacune des pieces)

electronique comporte un numero de serie unique et represente une somme

d'argent precise. L'argent electronique peut etre stockee sur un support

materiel tel le porte monnaie electronique ou sur le serveur d'une banque tel

le porte monnaie virtuel.

D'autres institutions financiere permettent au client de deposer

une somme d'argent et

d'o btenir des " jetons "(argent electronique) pouvant etre

utilises chez les vendeurs acceptant ce type de paiement. Le chargement du

porte monnaie se fait par un autre moyen de paiement (CB, mandat, ...).

Grand

ig.7 :transaction via un grand (banque).

> Autres moyens de paiement : la liste des

modes de paiement que nous avons donnee n'est pas exhaustive, voici quelques

autres modes de paiement :

- Cartes bancaires jetables : numeros de CB emis par une banque

a usage unique,

- Telephone surtaxe : pour payer, l'internaute doit telephoner

ou envoyer un certain SMS. "Au moment d'utiliser le service de paiement en

ligne offert par une societe specialisee. " Selon Wikipedia (

www.wikipedia.org),

PayPal (

www.paypal.com) est

l'entreprise specialisee dans le traitement des paiements en ligne qui connait

la plus grande popularite.

Selon

www.canadaone.com les petites

entreprises ont recours aux systemes d'organisations telles que PayPal (

www.paypal.com), CCNow,

(

www.ccnow.com) PsiGate (

www.Psigate.com), Beanstream

(

www. beanstream.com) et

InternetSecure (

www.internetsecure.com)

", en ce qui a trait a des transactions liees a une vente aux encheres ou

effectuees dans des centres commerciaux virtuels, tant les acheteurs que les

vendeurs doivent habituellement creer des comptes qui leur permettent de faire

un paiement ou de le recevoir. La plupart des societes de paiement en ligne

imputeront des frais au vendeur en echange de leurs services (recevoir des

fonds d'un compte et les transferer dans un autre). Les acheteurs et les

vendeurs doivent tenir compte de plusieurs elements au moment de determiner le

mode de paiement qui leur conviendra".

11. Conseils concernant la protection des transactions

en

(9)

ligne

n Verifiez s'il est possible de renverser les paiements.

n Examinez les conditions du paiement en ligne ou du service

d'entiercement.

n Examiner la politique de confidentialite des services en ce

qui a trait au mode de paiement, et les mesures de securite.

n Verifiez la legitimite des cheques ou mandats.

n Les vendeurs doivent imputer le montant de la vente a la carte

de credit seulement apres avoir procede a l'expedition du produit.

n Verifiez la legitimite du service d'entiercement ou de

paiement en ligne, surtout si vous ne le connaissez pas.

12. Conclusion

Aujourd'hui, Internet nous offre la possibilite d'ouvrir des

boutiques accessibles a tout le monde partout dans le monde. Malheureusement,

ce nouveau mode d'achat presente des inconvenients a savoir la mefiance

vis-a-vis des sites de vente.

Internet est aussi un moyen tres efficace pour rester en contact

avec le client pour comprendre ces besoins et les satisfaire. Ainsi, on

augmente les chances qu'il reste fidele a l'entreprise.

(9) Source :

http://www.ftc.gov/bcp/conline/pubs/online/auctions.shtm

et Internet Auctions - What You Should Know Before You Buy or Sell. Australian

Competition & Consumer Information.

Chapitre III.

LES AGENTS &

LES SYSTEMES MULTI-AGENTS

ol'esprit est une societe d'agents plus simples qui

cooperent

ou se font concurrence»

(La

société de Pesprit. InterEditions19 88)

Résumé : Ce chapitre presente les

notions d'agents et de systemes multi-agents. Ces systemes possedent des

proprieties remarquables qu'il est utile de presenter des a present. Nous

presenterons notamment leur typologie , leur comportement et leur caractere

adaptatif lors de situations d'interaction et de cooperation.

1. Introduction

Le domaine des systemes multi-agents (SMAs) n'est pas recent, il

est actuellement un champ de recherche tres actif. Cette discipline est a la

connexion de plusieurs domaines en particulier de l'intelligence artificielle ,

des systemes informatiques distribues et du genie logiciel. C'est une

discipline qui s'interesse aux comportements collectifs produits par les

interactions de plusieurs entites autonomes et flexibles appelees agents, que

ces interactions tournent autour de la cooperation, de la concurrence ou de la

coexistence entre ces agents.

2. L' AGENT: definitions

2.1. Definition de Wooldridge:

Agent intelligent [Woold, 2001] est une entite

situee dans un environnement, capable de realiser des actions flexibles et

autonomes dans cet environnement dans le but d'atteindre ses objectifs .

2.2.Definition de Ferber :

Jacques Ferber, propose cette definition [Ferber,

1995] et dans [Ferber, 1999]. « On appelle

agent une entitephysique ou virtuelle :

· qui est capable d'agir dans un environnement,

· qui peut communiquer directement avec d'autres agents,

· qui est mue par un ensemble de tendances (sous la forme

d'objectifs individuels ou

d'une fonction de satisfaction, voire de survie , qu'elle

cherche a optimiser),

· qui possede des ressources propres ,

· qui est capable de percevoir (mais de maniere limitee)

son environnement ,

· qui ne dispose que d'une representation partielle de cet

environnement (et eventuellement aucune) ,

· qui possede des competences et offre des services,

· qui peut eventuellement se reproduire , mourir et changer

d'etat

· dont le comportement tend a satisfaire ses objectifs , en

tenant compte des

ressources et des competences dont elle dispose, et en fonction

de sa perception, de

ses representations et des communications qu'elle recoit

».

2.3. Définition de Maes :

Pattie Maes [Maes, 1995] du groupe de recherche

SMA au MIT propose une bonne definition generique du terme

agent: "An agent is a computational system that inhabits a

complex' dynamic environment. The agent can sense' and

act on' its en vironment' and has a set ofgoals or

motivations that it tries to achieve through these actions."

De ces definitions on va deduire les notions fontamentales qui

caractirisent un agent: Capable de percevoir, decider et agir.

3. Propriétés d'un Agent

Ø Autonome:

La prise de decision sur son comportement est uniquement en

fonction de ses perceptions, connaissances , et representation du monde (un

agent peut etre dependant et autonome).

Ø Proactif :

Gen~re ses buts, prise d'initiative pour satisfaire ses buts,

pas dirige seulement par les evenements.

Ø Flexible:

Reaction aux changements dans l'environnement; adaptation aux

ressources disponibles.

Ø Social:

Capacite d'interagir pour atteindre ses buts, pour aider

d'autres agents dans leurs activites.

Ø Situé:

Capacite de percevoir l'environnement et a y agir de façon

limitee.

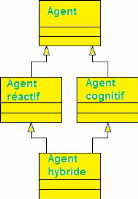

4. Classement des agents

4.1. Relative a leur réactivité

Les agents peuvent etre classes en deux categories principales

selon leur comportement et leur granularite. Cette notion de granularite est

bien sur tres subjective, elle exprime la complexite de « raisonnement

» d'un agent afin de separer les agents dits "intelligents" et des agents

moins "intelligents". On parle d'agents cognitifs et d'agents reactifs.

· Cognitifs:

Ils peuvent anticiper, prevoir le futur, memoriser des choses

... ils reflechissent.

· Réactifs:

Ils reagissent directement a l'environnement percu, par pulsion

(ex : les fourmis).

Systèmes d'agent cognitifs

|

Systèmes d'agent réactifs

|

Présentation explicite del'environnement

|

Pas de représentation

|

Peut tenir compte de son passé

|

Pas de mémoire de son historique

|

Agents complexes

|

Fonctionnement stimulus/action

|

Petit nombre d'agents

|

Grand nombre d'agent

|

Tab.4 : Comparaison entre agents cognitifs et agents

réactifs.

|

|

· Hybride: Combinaison des deux, il est

conçu pour allier des capacités réactives à des

capacités

cognitives, ce qui lui permet d'adapter leur comportement en

temps réel à l'évolution de leur univers. Un agent hybride

est composé de plusieurs couches arrangées selon une

hiérarchie.

4.2. Par rapport a leur mobilité

· Agents fixes

C'est le systeme le plus immediat (facile) a implementer. Un SMA

avec des agents non mobile presente tous les interets d'un SMA classique :

Execution des divers agents en parallele (en general sous forme

de threads) et donc independance d'execution des differents agents,

Communication grace a un protocole et un systeme de

communication (en reseau si c'est le cas) ,

Libre arbitre des agents : ils decident de repondre ou non aux

sollicitations (messages) exterieures ,

Les agents peuvent etres de n'importe quel type : reactif,

cognitif, etc.

· Agents mobiles

Lors de l'utilisation d'agents mobiles toutes les

caracteristiques des agents fixes sont conservees. L'utilisation des agents

mobiles presente en outre ,

plusieurs avantages :

De la charge de calcul : un agent mobile peut en effet se

deplacer sur un ordinateur plus puissant pour effectuer un calcul complexe. De

meme il peut quitter une machine qui est sature pour aller sur une autre.

reduction du trafic reseau : un agent qui a besoin de traiter une

grande quantite de donnees situees sur un autre ordinateur (base de donnees par

exemple) peut se deplacer sur l'ordinateur possedant les donnees et revenir

avec le resultat. Cela permet d'eviter de faire transiter les donnees sur le

reseau.

Les agents mobiles presentent des interets evidents , mais sont

cependant plus complexes a gerer. Par exemple :

- Il faut faire suivre les messages lorsque l'agent se

deplace.

- Pour qu'un agent puisse se deplacer, il faut bien entendu que

des sites d'accueil existent.

- L'utilisation de plusieurs langages de programmation peut

poser des problemes pour la mobilite des agents.

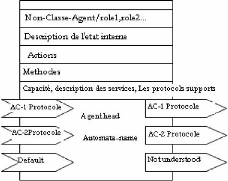

5. Le role

Le role est une representation abstraite d'une fonction ou d'un

service propose par un agent. Un role peut etre attribue dynamiquement a un

agent. Il peut par exemple jouer un role de client ou de fournisseur ou meme

les deux simultanement. D'autres roles peuvent etre definis comme le role de

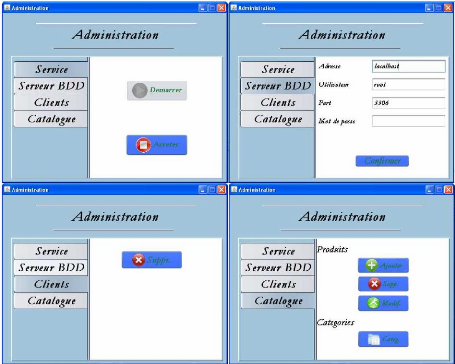

mediateur qui se charge de la mise en relation des clients et des

fournisseurs.

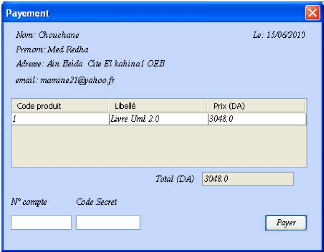

Chaque methodologie peut apprehender le role de differentes

façons. Certaines proposent d'associer potentiellement plusieurs roles a

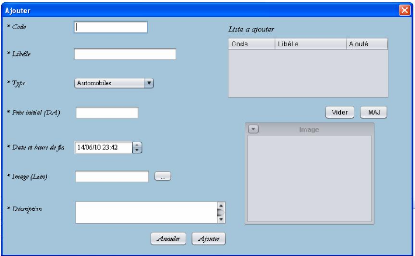

un agent. D'autres specifient qu'un role est au contraire tenu par plusieurs

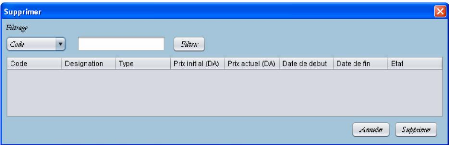

agents.

Dans Aalaadin [Ferber & Gutknecht, 1997]

, chaque agent peut prendre en charge plusieurs roles et un role

identique peut etre tenu par plusieurs agents mais le role sera toujours local

a l'agent.

Dans [Drogoul, 199 8] , un agent est vu comme un

ensemble de roles, parmi lesquels on peut distinguer trois niveaux :

· Les roles individuels qui sont les differents

comportements que les agents sont capables de tenir sans se soucier de la

strategie choisie pour les tenir.

· Les roles relationnels qui concernent comment ils

choisissent d'interagir avec un autre

(en activant ou en desactivant les roles individuels) avec le

respect des dependances mutuelles de leurs roles individuels.

· Les roles organisationnels ou comment les agents peuvent

gerer leurs interactions pour devenir ou rester organises (en activant ou en

desactivant des roles relationnels).

6. Le comportement

Un comportement est une reponse a un evenement ou une situation.

Dans ce contexte , un evenement est une chose qui se produit et qui change

l'environnement ou l'etat de l'agent. Un agent defini son comportement en

fonction des evenements qui lui arrivent. Un evenement peut etre par exemple

l'arrivee d'un courier electronique.

Lorsqu'un evenement se produit, l'agent doit l'analyser et

l'evaluer pour produire une reponse adaptee.

La decision d'un agent va donner lieu a une action, cette

derniere n'est pas seulement envisagee comme le resultat de ce que font les

agents mais comme le resultat des reactions du monde aux influences des

agents.

Le comportement d'un agent peut etre considere d'un point de vue

externe ou interne a l'agent. Le comportement externe d'un agent correspond a

l'observation d'une suite d'actions entreprises par celui-ci , alors que son

comportement interne correspond a l'expression de ses capacites de perception,

de decision, et d'action.

Pour nous, le comportement interne d'un agent exprime quand et

comment un agent va utiliser ses connaissances , ses savoir-faire et ses

facultes de perception de l'environnement, ou de communication pour decider de

ses actions. Pour un concepteur, la definition du comportement est alors :

"comment assembler les di**~rentes parties d'un agent de mani.re qu'il

accomplisse les actions que l'on attend de lui ? ".

7. L'agent comme entite d'un systeme

7.1. Definition d'un systeme multi-agent (SMA).

· Agents intelligents interagissant [Weiss, 1999]

Agent +autonomie

Intelligent +but, tiches

Interagissant +prise en compte des autres.

· Systeme distribue compose d'un ensemble d'agents.

· Un ensemble organise d'agents [Briot,

2001].

Un SMA peut-etre ouvert (cas d'un magasin ou des clients entrent

et sortent

librement) ou ferme (l'ensemble d'agents reste le meme comme dans

un match de football). Un SMA peut etre homogene, c'est-à-dire que tous

les agents sont construits sur le

meme modele (ex: une reunion de travail, une

colonie de fourmis) ou heterogene, c'est-àdire que les agents sont

construits de modeles differents et/ou de granularite differentes (ex:

un eco-systeme).

7.2. Caracteristiques d'un SMA

ü Chaque agent a des informations ou des capacites de

resolution de problemes limitees , ainsi chaque agent a un point de vue

partiel.

ü Il n'y a aucun controle global du systeme multi-agent.

ü Les donnes sont decentralisees.

ü Le calcul est asynchrone.

. Architecture du SMA

8.1. Organisation centralisee

Dans une conception centralisee , un agent connait tous les

autres agents.

Ainsi lorsque l'on a besoin d'une competence particuliere ou

d'un agent particulier on s'en refere a cet agent pour connaitre le/les agents

concernes.

On peut noter que ces deux fonctionnalites font partie de CORBA.

Ainsi , si tous les agents sont des objets CORBA , il n'y a plus grand chose a

faire.

> Désavantages des Systèmes

centralises:

L'avantage de la methode est sa simplicite de mise en oeuvre.

Cependant , un seul objet gerant toutes les adresses , il peut devenir un

goulet d'etranglement et grever de façon significative les performances

du systeme. De meme, si l'objet gerant le systeme d'adressage plante , le

systeme plante avec.

Ex : vente aux enchéres

100 agents, chacun 10 comportements ce qui implique

10100comportements possibles. Comment gerer tout cela de maniere

centralisee lors de la conception ?

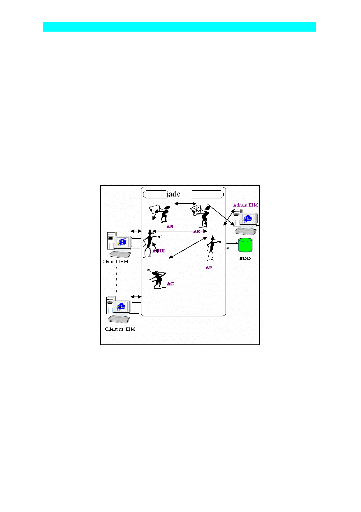

Fig. 8:Simulation de la vente aux encheres sur

Internet.

8.2. Organisation libre (non centralisee)

Aucun agent ne connait tous les agents. Localement, un agent

peut connaitre les agents avec il est susceptible de traiter, mais personne

n'a, a priori, de vision globale.

Personne ne connait personne a priori et c'est en dialoguant que

l'on trouve les autres.

On peut par exemple s'inscrire sur un groupe de diffusion qui

nous interesse pour entrer en contact avec d'autres agents.

Envoi de

messages

Agent

Fig.9 : Archetecture libre (non centralisee) du SMA

Avantages des Systemes non centralises:

Cette methode presente l'avantage d'être plus "distribue"

que la method centralisee. En cas de defaillance d'une partie du systeme, le

reste peut continuer a fonctionner.

Cependant la recherche d'un agent donn~e ou d'une categorie

d'agent ayant des competences particulieres est moins directe.

De meme l'attribution d'adresses unique a chaque agent est moins

directe que dans la methode centralisee.

9. L'environnement

Un agent ne peut exister sans environnement et sans systeme

multi-agents ,

Donc l'environnement est une structure dans laquelle l'agent

evolue. Un agent va agir sur son environnement et l'environnement va agir sur

l'agent.

On retrouve cette notion de boucle de retro-action dans la

« commande » de Francisco Varela [Varela, 19 89].

Fig.10 :Shema represente la notion de

boucle.

Cette structure peut etre centralisee et on la represente comme

un bloc monolithique. Elle peut aussi etre formee de cellules reunies en reseau

et on la represente sous forme d'un automate cellulaire. On parle dans ce

dernier cas d'environnement distribue. Chaque cellule se comporte comme un

environnement centralise en miniature.

Ce qui distingue un environnement distribue d'un environnement

centralise tient en quatre points :

ü L'etat de la cellule depend des autres cellules qui

l'environnent et donc aussi des influences produites par les agents dans les

cellules voisines.

ü La perception des agents s'etend generalement au-dela

d'une cellule , ce qui fait qu'il n'est pas possible d'envoyer a l'agent

uniquement les informations de l'etat de la cellule sur laquelle il se

trouve.

ü Les agents se deplacent de cellule en cellule , ce qui

fait qu'il faut gerer les liens que les agents entretiennent avec une cellule

particuliere.

ü Des signaux peuvent se propager de cellule en cellule.

Cette propagation prend un certain temps et il faut alors synchroniser le

deplacement des signaux avec les mouvements des agents.

10. Communication entre les agents

10.1. Communication asynchrone :

Reponse non donnee immediatement. On demande et on n'attend pas

la reponse, on fait autre chose en attendant.

10.2. Communication synchrone :

La communication synchrone est celle que l'on a le plus

l'habitude de manipuler : c'est, par exemple , un appel de methode. Un objet

demande quelque chose a un autre objet et attend la reponse avant de poursuivre

son execution.

10.3. Communication directe (monocast) :

On discute directement d'un agent avec un autre agent : les deux

agents sont en communication directe. En fonction des implementations, les deux

objets se "connaissent" directement via leurs references, connaissent

un proxy de l'objet ou ne connaissent que le nom de l'objet et

utilisent les services d'un facteur pour delivrer le message. Les diverses

implementations dependant du niveau d'independance que l'on veut donner aux

agents.

10.4. Communication en groupe de diffusion (multicast)

:

Inscription a une liste de diffusion et reception de tous les

messages qui y sont associes (utilisation des sockets multicast).

La difference entre la communication directe et les listes de

diffusion, est exactement la meme que celle qui existe entre le mail et les

mailing-list. (On peut noter que les listes de diffusion s'apparentent a la

technologie push.)

Dans le cas ou plusieurs listes existent, il est possible de les

structurer sous forme d'une liste ou d'une arborescence. Cette derniere

possibilite est beaucoup plus souple. De meme un objet partage peut gerer la

liste des sujets et en ajouter a la demande d'un utilisateur.

Un cas particulier de la communication multicast est la

communication broadcast. La communication broadcast consiste a envoyer un

message a tous les agents du SMA. Ceci permet, par exemple , a un agent

d'indiquer sa presence aux autres agents. Ce type de communication s'implemente

tres facilement si l'on dispose d'une couche de communication multicast.

Note : Les sockets multicast sont basees sur le

protocole UDP. Ce protocol se situe un niveau en dessous les sockets TCP/IP et

ne garantie pas la reception des donnees envoyees. Il se peut donc que certains

messages envoyes via les multicast sockets n'arrivent jamais.

10.5. Transport des messages :

Le transport des messages est un point important dans les SMAs :

les agents "dialoguent" uniquement par echange de message, donc les

performances du transport de messages influencent directement les performances

du SMA.

Le transport des messages peut se faire de diverses manieres :

- a l'aide d'objets CORBA ou des sockets pour la couche de

transport des donnees.

- D'autres systemes proprietaires permettent aussi de

transporter des messages : PRC en C/C++ , RMI en Java, COM/DCOM sous

Windows...,

- Par appel de methode directe sur l'agent ou appel de

methodes sur un objet proxy de l'agent (celui-ci permettant aux autres

objets/agents de ne jamais connaitre directement l'agent) ,

- Par utilisation d'un MOM (Message Oriented Middleware) qui

agit comme un facteur et distribue les messages aux agents interesses.

Nous venons d'evoquer les methodes de transport susceptibles

d'etres utilisees pour la communication directe entre deux agents, pour la

communication multicast, on peut rajouter d'autres points :

- la gestion des differents sujets des listes de diffusion,

- la diffusion des messages d'un point de vue materiel : on peut

utiliser la couche de transport de messages directs ou utiliser des protocols

multicast, comme les multicast socket. Il faut aussi noter que dans le cas

d'une implementation reseau , il faut definir un "reseau virtuel" logiciel

au-dessus de la couche reseau materielle. En effet il faut pouvoir donner une

adresse (equivalent a de l'adresse IP pour les machines) a tous les agents

presents dans le systeme. Il faut aussi pouvoir router les messages afin que

n'importe quel agent puisse dialoguer avec n'importe quel(s) autre(s) agent(s).

Plusieurs solutions sont envisageables pour resoudre ce probleme :

- Un objet distribue unique qui attribue les adresses (objet

CORBA par exemple) et qui gere le routage des messages,

- Une architecture du type reseau Ethernet (il me semble) ,

c'est a dire avec des routeurs (gateway) a differents niveaux. Par exemple un

routeur par SMA puis un routeur pour un groupe de SMA. Cette architecture peut

etre auto-configurable (en se basant en partie sur les adresses IP des machines

par exemple) ou etre configuree par des fichiers d'initialisations par

exemple.

11. Format d'échange des données

11.1. Format XML (description de la forme)

XML : permet de decrire des structures de

donnees aussi bien que de representer des donnees. Ceci permet donc au

langage XML d'être un bon candidat pour l'echange de

donnees entre les differents agents du systeme.

Plusieurs solutions se presentent tout de meme pour l'echange de

donnees avec XML : Les donnees que l'on echange n'ont pas une

structure fixe (a priori), il faut donc :

- Soit decrire la structure des donnees dans le document XML

puis construire un objet qui puisse accueillir ces informations ;

- Soit definir une bibliotheque d'objet qui sont susceptibles

d'etres echanges ,

et se referer a cette bibliotheque lorsque l'on echange des

informations.

Les deux solutions semblent envisageable et presentent chacune

leurs

avantages et leurs inconvenients.

Il faut noter que l'utilisation de langages differents entraine

d'autres problemes, notamment sur les types de base : un entier n'a pas la meme

plage de valeur

dans tous les langages , etc.

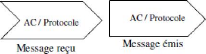

11.2. Format ACL / KIF / KQML (description du

fond)

KQML (Knowledge Query Modeling Langage) :

Est un langage qui permet de definir un moyen de communication

uniforme entre les divers acteurs du systeme multi-agents. Ce langage ,

contrairement a XML decrit la forme dont les donnees sont echangees (du

pseudo-lisp) mais aussi le fond, c'est a dire les informations a mettre dans le

message. Meme si l'on utilise XML pour la forme, pour le

contenu du message il peut etre interessant de regarder ce qui a ete fait

avec KQML , Le nom de l'expediteur , du destinataire , le

sujet du message, l'intention du message et/ou le type du message, la priorite

du message, la date d'emission , la duree de validite (dans le cas d'une

application oil la notion de temps est importante) le type de contenu de

message, le contenu du message, etc.

FIPA-ACL :

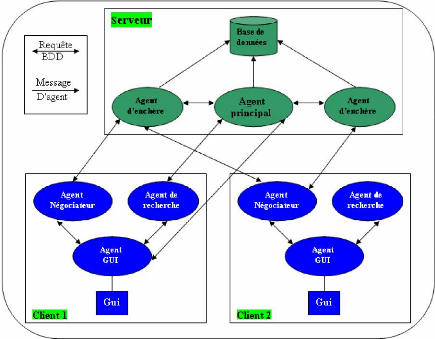

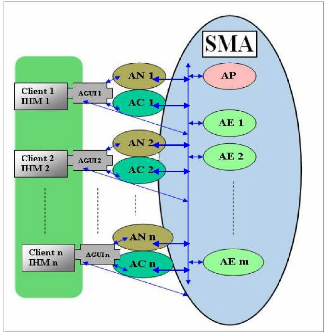

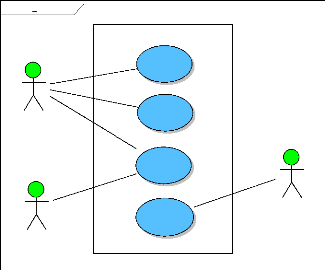

Ces dernieres annees , KQML semble perdre du