2.1.1. Conception du diagramme de séquence

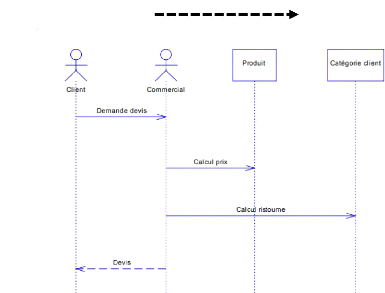

A. Ligne de vie.

Chaque participant possède une ligne de vie

représentée par une ligne verticale en pointillée. Une

flèche reçue par un participant modélise la

réception d'un message et se traduit par l'exécution d'une

opération. La durée de vie de l'opération est

symbolisée par un rectangle appelé dans la notation UML une barre

d'activation.

B. Message synchrone et asynchrone.

Dans un diagramme de séquence, deux types de messages

peuvent être

distingués :

? Message synchrone : Ce graphique

représente une opération d'appel synchrone dans laquelle l'objet

source envoie un message et attend un message de retour de la cible avant de

poursuivre.

Authentification

Menu principale ()

Exemple :

? Message asynchrone : Ce graphique

représente un signal asynchrone ou un appel asynchrone, pour lequel

l'objet source envoie le message et passe directement à l'étape

suivante.

68

2.1.2. Présentation de diagramme de

séquence

Après l'étude des cas d'utilisation, nous avons

pu dégager les diagrammes de

séquences correspondants dont voici les importants :

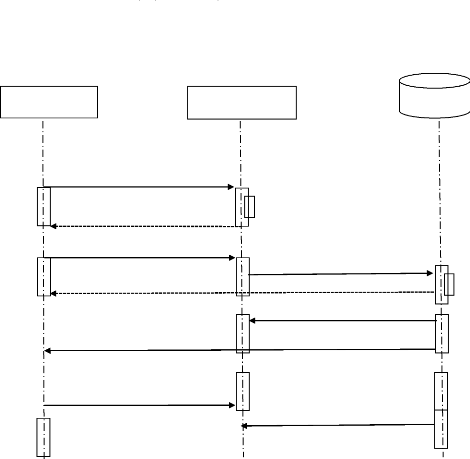

A. Diagramme de séquence « Authentification

»

Utilisateur

Saisie le login et mot de passe

Demande d'assistance

Saisir opération

Accès refusé

Erreur

Système

Analyse de l'information fourni

Affichage du formulaire

Confirmation

BOO

X X X

Figure 29 : Diagramme de séquence «

Authentification »

Lorsque l'utilisateur demande l'accès à

l'application, il doit tout d'abord s'identifier par un login et mot de passe

via le serveur d'application qui prend en charge de vérifier et

consulter la base de données. S'il est accepté, donc il y aura

l'accès au système et aux applications du menu correspondant.

Sinon le serveur d'application lui affiche un message d'erreur afin de

rectifier ses données

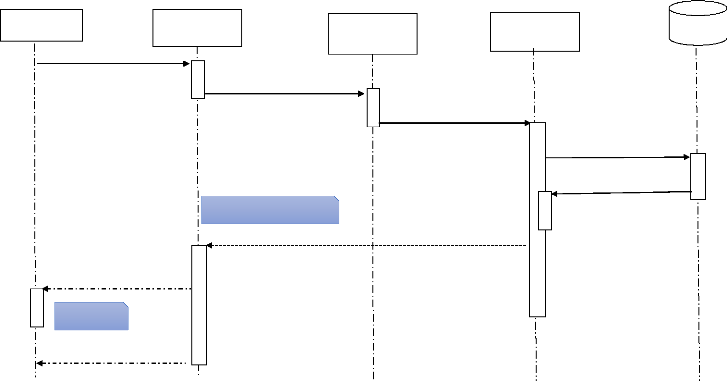

Figure 30 : Diagramme de séquence «

Gérer les utilisateurs et leurs droits d'accès »

69

B. Diagramme de séquence « Gérer les

utilisateurs et les droits d'accès »

Administrateur

Saisie de formulaire

Enregistrement effectuer

Else

Echec

Liste des utilisateurs

Nombre de ligne affectée

Crée l'objet sécurité utilisateur

Nombre de ligne affectée

Sécuriser Utilisateur

Save User

Compte Utilisateur

Nombre de ligne affectée

Exécution du SQL

BOO

X X X X X X

70

Lorsque l'utilisateur accède à l'application, il

peut : D'une part Saisir les données concernant le nouvel utilisateur

puis demander l'enregistrement via l'application qui prend en charge la

vérification du type des données et l'insertion dans la base de

données.

Si l'insertion est réalisée avec succès

un message informe l'utilisateur que l'enregistrement est réalisé

avec succès.

Si non un message d'erreur sera affiché.

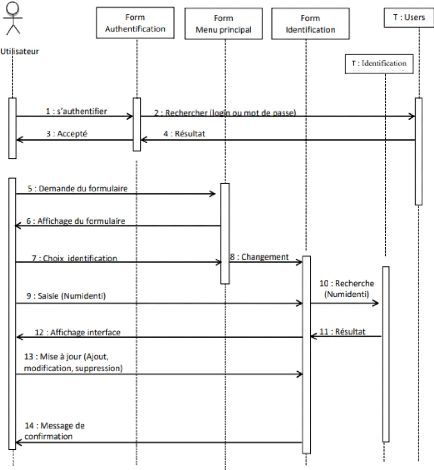

C. Diagramme de séquence « Gérer

l'identification des élèves inscrit »

Figure 31 : Diagramme de séquence «

Gérer l'identification des élèves inscrit

»

71

|