I.7.Planning prévisionnel de la réalisation

du projet

Il est important à tout ingénieur dans le

domaine de réseau, de planifier les différentes tâches qui

doivent être réalisées, afin de déterminer la date

à laquelle le projet doit se réaliser, son délai

d'exécution et par conséquent en connaitre le

coUt55.

55 Prof. MBIKAYIJeampy, Cours Inédit

Modèle Conceptuel de Projet, L2 informatique

ISS/KIN, 2011-2012

I.7.1. Ordonnancement

Pour mener à bon port notre travail, nous avons

opté pour l'ordonnancement qui est un outil de la recherche

opérationnelle nous permettant dans ce cas d'élaborer le

planning, de déterminer l'intériorité des tâches, de

définir la durée de chaque tâche56.

A ce niveau, l'objectif est la minimisation de la durée

de réalisation du projet, ceci aurait un avantage significatif en gain

de temps et du coût. Pour ce faire, nous nous sommes servis de la

méthode GANTT.

56P.O. Mvibudulu A., Méthodes de

conduite de projet, ISC- Kinshasa, année

2011-2012

I.7.2. Calendrier de réalisation du

projet

|

Date début

|

Désignation

|

Date fin

|

|

Lundi 02/07/2012

|

Prise de contact

|

Lundi 02/07/2012

|

|

Mardi 03/07/2012

|

Analyse de l'existant

|

Mardi 16/07/2012

|

|

Lundi 17/07/2012

|

Critique de l'existant

|

Mardi 24/07/2012

|

|

Mardi 25/07/2012

|

Proposition de solution

|

Mercredi

01/08/2012

|

|

Jeudi02/08/2012

|

Etude de faisabilité

|

Jeudi 09/08/2012

|

|

Vendredi10/08/2012

|

Elaboration du cahier de charge

|

Mercredi

17/08/2012

|

|

Lundi20/08/2012

|

Appel d'offre

|

Mercredi

29/08/2012

|

|

Jeudi30/08/2012

|

Dépouillement

|

Vendredi

31/08/2012

|

|

Lundi03/09/2012

|

Acquisition des matériels

|

Mercredi

05/09/2012

|

|

Lundi 08/10/2012

|

Mise en place de solution proposée

|

Jeudi 18/10/2012

|

|

Vendredi19/10/2012

|

Mise au point et test

|

Lundi 22/10/2012

|

|

Mardi23/10/2012

|

Lancement du système

|

Mercredi

23/10/2012

|

|

Jeudi24/10/2012

|

Formation du personnel

|

Jeudi 28/11/2012

|

[102]

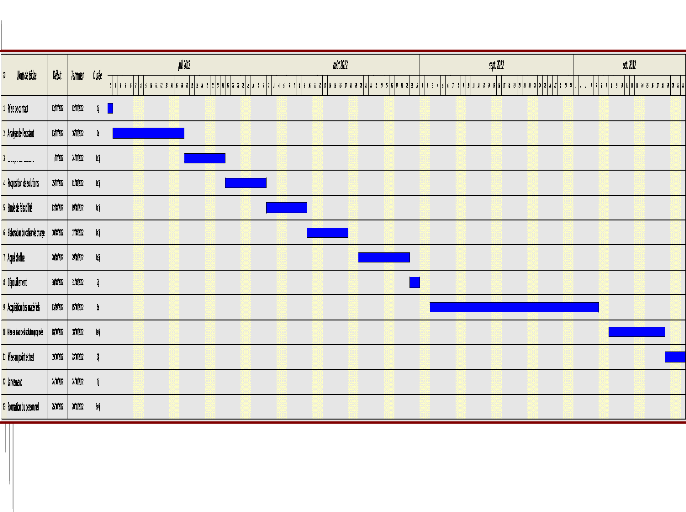

I.7.3. Le diagramme de GANTT

ée

Début Termin

Section II : Conduite du projet II.1.

Problématique

Lorsque nous appelons, envoyons un courrier traditionnel ou un

fax d'un site vers un autre, les communications téléphoniques,

les services de colis postaux ou de télécopie ne sont pas

sécurisés. Pourquoi ne pas mettre sur pied un système qui

rendra plus fiable et sécurisé le transfert de ces informations

entre utilisateurs ou avec nos correspondants?

Dès notre arrivée à la Bralima Sarl, nous

avons constaté que le trafic inter-réseau était non

sécurisé, toutes les informations du réseau de

l'entreprise circulaient en claires sur internet et ont certainement pu

être interceptées à un moment ou à un autre par des

personnes non connues.

La première solution pour répondre à ce

besoin de communication sécurisée consiste à relier les

réseaux distants à l'aide de liaisons spécialisées.

Toutefois la plupart des entreprises ne peuvent pas se permettre de relier deux

réseaux locaux distants par une ligne spécialisée, il est

parfois nécessaire d'utiliser Internet comme support de transmission.

Un bon compromis consiste à utiliser Internet comme

support de transmission à partir d'un protocole "d'encapsulation" (en

anglais tunneling, d'où la prononciation impropre parfois du terme

"tunnellisation"), c'est-à-dire encapsulant les données à

transmettre de façon chiffrée. On parle alors de réseau

privé virtuel (noté RPV ou VPN, acronyme de Virtual Private

Network) pour désigner le réseau ainsi artificiellement

créé.

Ce réseau est dit virtuel car il relie deux

réseaux "physiques" (réseaux locaux) par une liaison non fiable

(Internet), et privé car seuls les ordinateurs des réseaux locaux

de part et d'autre du VPN peuvent "voir" les données.

Le système de VPN permet donc d'obtenir une liaison

sécurisée à moindre coUt, si ce n'est la mise en oeuvre

des équipements terminaux. En contrepartie, il ne permet pas d'assurer

une qualité de service comparable à une ligne louée dans

la mesure où le réseau physique est public et donc non

garanti.

|