Apport des Systèmes d'Information

Géographique à la

cartographie de la

vulnérabilité

Pour fournir une aide aux décideurs et aux

gestionnaires, le Système d'information géographique (SIG) est

considéré comme un des meilleurs outils pour à la fois

rassembler toutes les données, les analyser et visualiser plusieurs

couches d'informations sur un même support. Cet outil permet d'inspirer

des approches globales en matière de gestion des ressources en eaux qui

pourraient faciliter le développement de solutions aux problèmes

de surexploitation et de dégradation de la qualité des eaux

souterraines. (Habib smida et al., 2009).

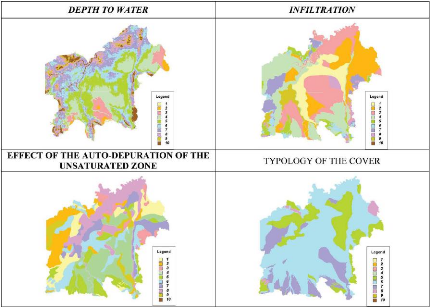

Figure. 3 (A). Cartes des parameters de la plaine d'Alessandria

(Italie) /Alessandria plain: Parametric Maps. (Civita et De Maio

2004)

39

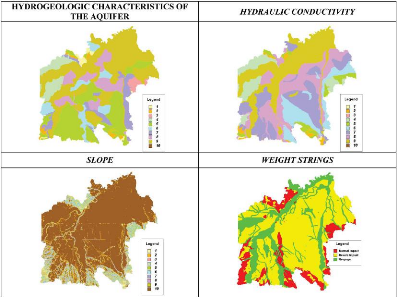

Figure. 3 (B). Cartes des parameters de la plaine

d'Alessandria (Italie) /Alessandria plain:

Parametric Maps. (Civita

et De Maio 2004)

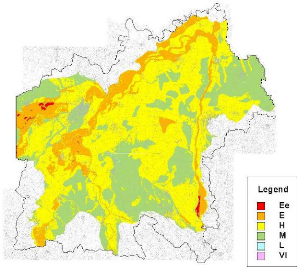

Figure. 4 carte de vulnerability de la plaine

d'Alessandria (Italie) /Vulnerability Map of the Alessandria plaine (Italie).

(Ee: Extremely Elevated/ extrémement élevé; E:

Elevé/ Elevated; H: / fort/High; M: Moyen/ Midium; L: Faible/Low).

Civita and De Maio, 2004)

40

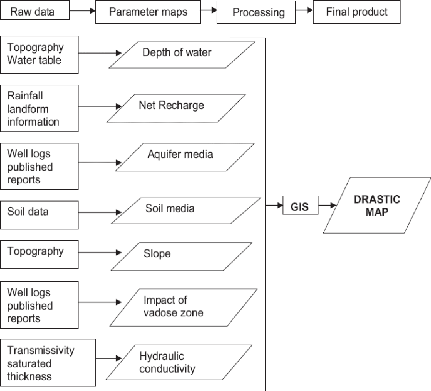

Figure. 5. Schéma de méthodologie

d'analyse de la vulnérabilité des eaux souterraines en utilisant

le modèle DRASTIC adapté au SIG/ Flow chart of methodology for

ground water vulnerability analysis using DRASTIC model in GIS.

41

Comparaison des méthodes d'évaluation de

la vulnérabilité

1. Classification des méthodes

Face à une demande en eaux qui ne cesse d'augmenter et

une rareté et une dégradation de la qualité de plus en

plus accentué, la nécessité pour des méthodes de

cartographie de la vulnérabilité est indispensable. Vu le grand

nombre de méthodes inventées, il est de plus en plus utile

d'identifier parmi eux celles les plus fiables et efficaces.

D'après (Civita, 1994; Vrba et Zaporozec, 1995 (in

Civita et De Maio, 2004), les méthodes d'évaluation de la

vulnérabilité pourraient être subdivisé en 3 groupes

:

- méthodes des systèmes paramétriques :

GOD, EPIK, DRASTIC, SINTACS, CALOD, SI, COP.

- méthodes des relations analogiques et des modèles

numériques : AVI - méthodes comparatives :

On peut aussi classer les méthodes de

vulnérabilité en fonction des caractéristiques

spécifique ou intrinsèques de l'aquifère prise en compte

:

-méthodes de vulnérabilité

intrinsèques : GOD, EPIK, DRASTIC, SINTACS, CALOD, COP et AVI.

- méthodes de vulnérabilité

spécifique : SI

Une autre classification est possible, en fonction de

l'utilisation ou non de système de pondération pour les facteurs

mise en jeu.

-utilisation de système de pondération : DRASTIC,

SINTACS, SI, CALOD et EPIK. -non utilisation du système de

pondération : GOD, AVI et COP.

|