|

MARJORIE PONTOISE

|

DRM (DIGITAL RIGHTS MANAGEMENT)

LES MESURES TECHNIQUES DE

PROTECTION DES OEUVRES

|

MASTER PROFESSIONNEL DROIT DU CYBERESPACE

COURS DE SECURITE INFORMATIQUE &

CRYPTOLOGIE

M.HOANG / 2006

SOMMAIRE

Introduction...............................................................................................3

I. Les DRM consacrés par la loi : les enjeux

de la gestion des droits numériques

A) Les enjeux juridiques et

économiques.........................................................7

1. Directive européenne 2001 et transposition en droit

français........................................7

2. Les nouveaux usages des

consommateurs.....................................................9

B) La titularité des droits et l'exploitation des

droits..........................................10

1. Le contrôle de l'accès aux

oeuvres.............................................................10

2. Le contrôle de la copie des

oeuvres............................................................12

3. La création d'un collège de

médiateurs......................................................14

II. Les DRM en pratique : l'approche technique

A) L'architecture des

DRM........................................................................17

1. Les mesures de protection techniques des contenus en 4

étapes..........................18

2. Le chiffrement des

contenus...................................................................21

3. Le

watermarking.................................................................................22

B) La contestation de la légalité des mesures

par les consommateurs........................27

1. La copie privée remise en

cause ?.................................................................................27

2. Du problème de

l'interopérabilité ............................................................29

- Les incompatibilités avec certains appareils de

lecture.......................................30

- Les exemples

jurisprudentiels............................................................30

- Les incompatibilités entre les différents

formats propriétaires.....................33

3. Les

XrML..........................................................................................34

C) Un exemple concret de protection :

« Windows Media Rights Manager »...............36

Bibliographie...........................................................................................40

« La protection des contenus permet d'abandonner

définitivement le concept de copie en tant que pierre angulaire de la

protection des titulaires de droits »

L.Chiariglione, Rapport CSPLA (2001).

INTRODUCTION

Les droits de propriété littéraire et

artistique et les libertés individuelles connaissent actuellement une

phase de tension. En effet, le développement simultané des

technologies numériques et du réseau Internet, tout en offrant

des possibilités nouvelles d'exploitation et d'utilisation licites des

oeuvres, favorise la multiplication des actes de contrefaçon. Or le

souci légitime des titulaires de droits de propriété

littéraire et artistique d'assurer l'effectivité de leurs

prérogatives dans l'environnement numérique, que ce soit par le

développement de systèmes de gestion numérique des droits

ou l'adaptation à ce nouvel environnement des instruments techniques et

juridiques traditionnels de prévention et de répression de la

contrefaçon, suscite parfois des inquiétudes de la part des

utilisateurs, qui redoutent l'impact de ces initiatives sur les libertés

individuelles, au nombre desquelles figure le droit au respect de la vie

privée. Les DRM (Digital Rights Management) sont des systèmes de

gestion des droits dont la vocation est avant tout de permettre d'identifier

une oeuvre et ses ayant droit, et d'assurer un suivi des exploitations qui en

sont faites dans un environnement numérique. Accessoirement, peuvent

leur être associés des règles d'utilisation de l'oeuvre et,

le cas échéant, des dispositifs de contrôle d'accès

à cette oeuvre, qui rendent le respect de ces règles

contraignant. Mais gestion des droits et contrôle d'accès sont

deux choses bien distinctes.

Les systèmes de gestion numérique des

droits

Les systèmes de gestion numérique des

droits ont pour objet de permettre l'exploitation et l'utilisation

d'oeuvres sous forme numérique dans des conditions propres à

assurer le respect des droits de propriété littéraire et

artistique, notamment par l'octroi d'autorisations correspondant aux

prérogatives conférées par la loi aux titulaires de tels

droits. A ce titre, leur développement répond à une

préoccupation légitime des ayants droit, qui a d'ailleurs

trouvé une consécration juridique dans la protection

accordée aux mesures techniques auxquelles ont recours ces

systèmes par les traités de l'Organisation mondiale de la

propriété intellectuelle (OMPI) du 20 décembre 1996 sur le

droit d'auteur (article 11) et sur les interprétations et

exécutions et les phonogrammes (article 18), d'une part, et par la

directive européenne du 22 mai 2001 sur l'harmonisation de certains

aspects du droit d'auteur et des droits voisins dans la société

de l'information (articles 6 et 7), d'autre part, ainsi que par la

récente promulgation de la loi DADVSI : le 23 mars 2006. Il

convient en outre de souligner que ces systèmes présentent, par

rapport aux canaux traditionnels de distribution des oeuvres, des avantages

pour les utilisateurs, en permettant notamment le développement de

nouveaux usages et de nouveaux services.

Les DRM, ces "logiciels de gestion des droits"

de lecture des fichiers numériques qui verrouillent l'accès aux

films et musiques sur Internet, sont au coeur du débat de la loi DADVSI

qui transpose en droit français la directive européenne sur "la

compensation équitable", et qui a pour ambition de trouver un

équilibre entre la nécessité de rémunérer

les auteurs, de films ou de musique, et le développement de

l'accès aux oeuvres sur Internet.

M. Donnedieu de Vabres (ministre de la Culture) a

insisté sur la nécessité de garantir

l'interopérabilité, c'est-à-dire "de permettre de

lire, quel que soit le support, des oeuvres acquises légalement".

La légalisation des mesures techniques de protection destinées

à empêcher les copies : recouvre les technologies qui

vérifient si le consommateur a bien le droit d'écouter une

chanson ou regarder un film acheté sur Internet, qui fixe le nombre de

copies qu'il a le droit de faire, et surveille les transferts vers les

différents appareils numériques : baladeurs, ordinateurs ou

décodeurs à disque dur.

Contrairement aux fichiers MP3, les DRM permettent ainsi

à Apple, pionnier de la musique en ligne avec plus d'un milliard de

morceaux téléchargés, de réserver à ses

baladeurs iPods la lecture des musiques achetées sur le site

AppleMusicStore.

Conçus par des sociétés de logiciels, au

premier rang desquelles Microsoft, RealNetworks, ContentGuard et Intertrust,

à l'intention des industriels de la musique ou du cinéma, ces DRM

constituent des verrous très contraignants : ils empêchent

souvent de donner à un proche un morceau de musique que l'on a

acheté ou de l'écouter sur plusieurs appareils.

Le simple fait de changer la configuration de l'ordinateur

peut empêcher de retrouver sa musique, parce que les licences ne sont

plus accessibles.

Les industriels et les éditeurs assurent que les

problèmes liés à l'utilisation des DRM sont en voie de

règlement. Mais l'utilisateur ignore généralement les

contraintes qu'ils font peser, et seuls des sites Internet en anglais remplis

d'explications techniques livrent des solutions aux difficultés de

lecture des musiques ou des films ainsi protégés.

La mesure technique de protection se définit comme

« toute technologie, dispositif ou composant qui, dans le cadre

normal de son fonctionnement, est destiné à empêcher

ou à limiter, en ce qui concerne les oeuvres ou autres objets

protégés, les actes non autorisés par le titulaire

d'un droit d'auteur ou d'un droit voisin du droit d'auteur prévu par la

loi. Les mesures techniques sont réputées efficaces lorsque

l'utilisation d'une oeuvre protégée, ou celle d'un autre objet

protégé, est contrôlée par les titulaires du droit

grâce à l'application d'un code d'accès ou d'un

procédé de protection, tel que le cryptage, le brouillage ou

toute autre transformation de l'oeuvre ou de l'objet protégé ou

d'un mécanisme de contrôle de copie qui atteint cet objectif de

protection » (article 9-3 de la directive 2001/29/CE1).

Des nouvelles formes de consommation

En pratique, les mesures techniques de protection ont toujours

existé mais elles ont actuellement tendance à se

généraliser. En effet, avec l'évolution constante des

technologies le problème de la copie illicite d'oeuvres

protégées prend une importance considérable et

inquiète les industries productrices d'oeuvres protégées

(industrie du disque, du cinéma, du logiciel....). Il leur est donc

apparu nécessaire de réagir afin d'essayer d'enrayer le

phénomène de la copie illégale et de ce point de

vue elles ont considéré que les mesures techniques de

protection peuvent constituer un remède à cette pratique

illégale et difficilement contrôlable.

Au-delà du problème de la lutte contre la copie,

il apparaît également que ces mesures permettent de

développer de nouvelles formes de consommation. Ainsi, les mesures

techniques de protection permettent et accompagnent les nouvelles formes

d'utilisation des oeuvres telles que le téléchargement

légal de certaines créations proposées par les auteurs, le

jeu en ligne, le paiement à la séance qui permet de voir un film,

ou bien encore le « streaming».

Ces nouvelles formes de consommation sont elles aussi

accompagnées de la mise en place de systèmes de protection qui

« permettent aux sociétés commercialisant des

produits multimédias sur Internet d'associer ces contenus à des

droits d'usage prédéfinis donnant lieu à paiement par le

consommateur final ». Par exemple dans le secteur de la

musique, la fonction des DRM est de restreindre l'usage possible des titres

téléchargés par le consommateur, conformément aux

droits qui ont été négociés entre le producteur (la

« maison de disques ») et le distributeur (la plate-forme de

téléchargement). Les droits en question concernent principalement

le nombre d'ordinateurs différents sur lesquels la musique peut

être téléchargée, écoutée et

copiée, le nombre de gravures sur CD des titres

téléchargés et le nombre de transferts autorisés

vers des baladeurs numériques.

Bien que parfaitement compréhensible, la mise en place

de ces mesures n'est pas sans poser quelques problèmes, en effet, elle

vient heurter de plein fouet les droits du public, des consommateurs et met

à mal l'exception pour copie privée consacrée par M. Le

Chapelier (1793) et Lang (1985). D'une part elles restreignent la

manière dont le public peut consulter une oeuvre protégée

(ainsi, par exemple, certaines oeuvres protégées ne peuvent

être consultées que sur un certain matériel ou en faisant

usage de certaines technologies du fait d'incompatibilité liées

aux mesures techniques de protection). D'autre part ces mesures empêchant

la copie prive également l'utilisateur final du bénéfice

du droit de copie privée dont dispose normalement toute personne sur les

oeuvres protégées qu'elle acquière légalement.

Dès lors, comment concilier la mise en place de mesures techniques de

protection avec les dispositions légales autorisant le public à

réaliser des copies privées des oeuvres et avec celles

protégeant les droits du consommateur sur le support qu'il

acquiert ?

Avec la généralisation à venir des

mesures techniques de protection des oeuvres il est essentiel de savoir si l'on

peut considérer que l'utilisateur d'une oeuvre dispose d'un

véritable « droit à la copie privée »

ou s'il ne s'agit que d'une simple exception. Sur cette question fortement

controversée, les associations de consommateurs estiment que la copie

privée est un « droit reconnu aux consommateurs »

qui, en tant qu'acquéreurs et utilisateurs, doivent pouvoir utiliser

librement l'oeuvre dans la sphère privée. Au contraire, selon les

auteurs les producteurs et les éditeurs, la copie privée n'est

qu'une tolérance, ou tout au plus une exception au monopole de l'auteur,

qui doit être limitée pour ne pas porter atteinte à

l'exploitation normale de l'oeuvre ou causer un préjudice

injustifié aux intérêts légitimes de l'auteur.

Le problème se pose d'autant plus que les textes

internationaux relatifs au droit d'auteur ne qualifient pas la copie

privée de « droit ». Ainsi, par exemple, la

directive européenne du 22 mai 2001 dont la transposition donne lieu

à de nombreux débats parle pour sa part simplement de

« faculté pour les États membres de prévoir

une exception de copie privée ».

Dans tous les cas, qu'il s'agisse d'un véritable droit

ou d'une simple exception, la copie privée est remise en cause par les

mesures techniques de protection qui empêchent sa réalisation.

Les mesures techniques de protection de l'accès ont

affaire avec l'économie de la distribution de contenus numériques

culturels, sa concentration, sa gestion, etc. ; elles ont aussi affaire avec la

liberté des différentes catégories d'utilisateurs

d'accéder aux oeuvres ainsi protégées. Les DRM

comprennent des mesures techniques de protection et de contrôle de

copie mais visent surtout à donner une traduction technique à

l'exercice de l'exception de copie privée des droits exclusifs des

auteurs et de titulaires de droits voisins.

Malgré les difficultés posées par ces

moyens et vu leur importance économique (selon l'institut

d'études IDC, l'industrie des DRM a représenté en 2005 un

chiffre d'affaires de 3,6 milliards de dollars) le principe de leur mise en

oeuvre a été consacré par la loi (I); il

faudra alors s'intéresser à leur mode de fonctionnement et leur

technicité pour aborder le problème de la légalité

de ces mesures techniques de protection et la méfiance des consommateurs

qui voient dans ce système une atteinte au droit d'utilisation du

produit (II).

I. Les DRM consacrés par la loi : les enjeux

de la gestion des droits numériques

Depuis le début des années quatre-vingt-dix,

l'accélération de l'intégration de la chaîne

numérique des contenus, partant de la production jusqu'à la

multiplicité des supports de stockage et appareils de lecture, en

passant par la numérisation des réseaux, s'est accompagnée

d'une mutation de la protection juridique de ces contenus. Les traités

OMPI de décembre 1996 ont tracé, pour l'ensemble des Etats, un

modèle de protection juridique des mesures techniques de protection

des contenus numériques. Contrairement à l'idée d'un

rejet et d'une absence d'adaptation du droit de la propriété

littéraire et artistique à son environnement technique, le droit

de propriété littéraire et artistique a

opéré un véritable bouleversement en empruntant ce

modèle de protection issu des droits du logiciel et des bases de

données pour y fonder les conditions d'une économie durable des

oeuvres de l'esprit.

A) Les enjeux juridiques et économiques

1. La directive européenne de 2001 et transposition

en droit français

http://encyclo.erid.net/document.php?id=318

- tocfrom3#tocfrom3La directive européenne 2001/29/CE du

Parlement européen et du Conseil du 22 mai 2001 pour

« l'harmonisation de certains aspects du droit d'auteur et des

droits voisins dans la société de

l'information » est présentée par certains

comme une imitation du DMCA américain (Digital Millenium Copyright

Act : loi pour la gestion des droits numériques) qui

légalise l'emploi de procédés techniques permettant

d'interdire la copie et de limiter les droits en fonction de la personne.

Conscient que des personnes ont déjà mis en

place des procédés et techniques permettant de contrer les

principales protections déjà existantes, le législateur

européen a également prévu des sanctions contre ces

personnes qui cherchent à contourner les mesures de protection. La

directive retient en effet que : « Le risque existe,

toutefois, de voir se développer des activités illicites visant

à permettre ou à faciliter le contournement de la protection

technique fournie par ces mesures. Afin d'éviter des approches

juridiques fragmentées susceptibles d'entraver le fonctionnement du

marché intérieur, il est nécessaire de prévoir une

protection juridique harmonisée contre le contournement des mesures

techniques efficaces et contre le recours à des dispositifs et à

des produits ou services à cet effet ».

Cette mesure produit déjà des effets sur le

territoire européen et certaines sociétés basées

dans l'espace communautaire se sont vues obligées de cesser la

fabrication et la distribution de leur produit qui était jugé

comme portant atteinte à ces mesures de protection. Selon les termes des

institutions européennes il s'agit là « d'une

recherche commune pour une utilisation cohérente, à

l'échelle européenne, de mesures techniques visant à

protéger les oeuvres et autres objets protégés et à

assurer l'information nécessaire sur les droits en la matière qui

revêtent une importance fondamentale. [...]. Ces mesures ont pour

objectif ultime de traduire dans les faits les principes et garanties

prévus par la loi ».

Alors que l'on pourrait penser que l'exception de copie

privée est bel et bien morte, il subsiste tout de même un petit

espace la concernant dans la directive : « Lorsqu'il s'agit

d'appliquer l'exception ou la limitation pour copie privée, les

États membres doivent tenir dûment compte de l'évolution

technologique et économique, en particulier pour ce qui concerne la

copie privée numérique et les systèmes de

rémunération y afférents, lorsque des mesures techniques

de protection efficaces sont disponibles. De telles exceptions ou limitations

ne doivent faire obstacle ni à l'utilisation de mesures techniques ni

à la répression de tout acte de

contournement ».

Il en ressort qu'afin de maintenir un certain équilibre

entre les intérêts des titulaires de droits et ceux des

utilisateurs, la directive a prévu une atténuation de la

protection des mesures techniques avec la définition de certaines

exceptions dans l'article 6.4. Selon cet article, tout État membre doit,

en l'absence de mesures volontaires prises par les titulaires de droits et dans

un délai raisonnable : « prendre des mesures

appropriées pour assurer aux bénéficiaires de ces

exceptions ayant un accès licite à l'oeuvre protégé

ou à l'objet protégé que les titulaires de droits

mettront à leur disposition les moyens d'exercer lesdites exceptions,

dans la mesure nécessaire pour en

bénéficier ». L'article 6.4 reconnaît donc

aux États la faculté de prévoir des mesures

spécifiques et dérogatoires, s'agissant de l'exception pour copie

privée.

Un Etat peut donc choisir :

§ Soit de légiférer immédiatement en

mettant en place un mécanisme de conciliation pour chaque

hypothèse où serait constatée l'absence de mesures

volontaires prises dans un délai raisonnable.

§ Soit laisser aux titulaires de droits un

« délai raisonnable » pour mettre en place des

systèmes techniques de protection, en constater les effets puis ensuite

seulement prendre les mesures qui s'imposent à chaque fois qu'est

avérée une situation concrète de blocage.

Le Conseil a ainsi réalisé un projet de loi

« sur le droit d'auteur et les droits voisins dans la

société de l'information » dans lequel le choix a

été fait de transposer la directive au sein du code de la

propriété intellectuelle. Ce projet a été

présenté par le ministre de la culture et de la communication au

Conseil des ministres du 12 novembre 2003.

La loi suscite de nombreuses craintes quant à son

contenu dont celle d'une remise en cause, voire une disparition, de la copie

privée. En effet le Conseil de la propriété

littéraire et artistique milite clairement pour une

démocratisation des systèmes de protection contre la copie au

motif selon lui que « les possibilités de reproduction et

d'échange d'oeuvres qu'offrent les technologies numériques dans

le cadre de la liberté de communication se traduisent par une

multiplication des actes de contrefaçon». Cette position fait

dire à Thierry Maillard : « [...] qu'il n'est pas

certain que le droit d'auteur à la française, qui, depuis deux

siècles, a su faire preuve d'adaptabilité et de

flexibilité, sorte tout à fait indemne de la réception des

mesures techniques qui - par leur nature même - semblent

étrangères à ces vertus ».

En effet la loi procède à une transposition

quasi-littérale du très restrictif article 6-3 de la directive

aussi bien pour la définition des mesures techniques, que pour

l'exigence d'efficacité ou encore la définition du champ

d'application de la protection.

L' article L. 331-5 al2 pose tout d'abord une

définition des mesures techniques de protection qui est l'exacte reprise

de celle donnée par la directive, il s'agit donc de :

« toute technologie, dispositif, composant, qui, dans le cadre

normal de son fonctionnement, est destinée à empêcher ou

limiter les utilisations non autorisées par le titulaire d'un droit

d'auteur ou d'un droit voisin du droit d'auteur, d'une oeuvre, d'une

interprétation, d'un phonogramme, d'un vidéogramme ou d'un

programme ».

2. Les nouveaux usages des consommateurs

Traditionnellement, dans la sphère privée de son

foyer, le public peut utiliser librement une oeuvre sous la

réserve principale du respect des droits moraux de l'auteur. En effet,

les droits patrimoniaux de l'auteur s'effacent partiellement devant la vie

privée du public autorisé à effectuer des copies et des

représentations privée.

Engagée depuis près de dix ans, la mutation des

droits d'auteur dans l'univers numérique se révèle depuis

peu, à travers des manifestations très pratiques et très

sensibles pour les consommateurs : pourquoi ne puis-je pas graver l'oeuvre que

je viens d'acheter chez mon disquaire ou sur Internet, pourquoi mon CD Audio

n'est-il pas lisible sur mon PC ou mon autoradio, comment regarder un DVD,

pourquoi encore ne puis-je plus déplacer des fichiers musicaux vers mon

baladeur MP3, etc. ? À chaque fois survient une application de

mesures techniques ou la mise en oeuvre de fonctions de Digital Rights

Management Systems.

En arrière-fond, la plupart des réponses

à ces questions tiennent aux stratégies économiques,

industrielles et techniques menées avec l'émergence de

l'économie numérique des contenus. En particulier pour

l'économie de la création, elles tiennent à :

- la nécessité de préserver et

développer la valeur économique des industries culturelles

basculant dans l'environnement numérique

- l'intérêt d'exploiter le nouveau besoin de

sécurité de ces valeurs économiques pour le

déploiement des industries des technologies de

l'information

- du souci de former des offres commerciales les plus

adéquates pour satisfaire le consommateur final dans son

appétence pour les contenus et dans des conditions d'usages toujours

plus flexibles.

La réunion de ces trois exigences se traduit par le

développement des mesures techniques de protection des contenus

numériques. Ces mesures sont apparues aussi pour remédier aux

nouveaux usages des consommateurs et de leur différentes utilisations,

plus ou moins légale, des produits culturels.

La technique DRM, provoque un changement profond dans la

consommation des oeuvres. Elle permet une rémunération de

l'auteur proportionnelle à l'usage de son oeuvre, ainsi qu'une

« facturation » de l'utilisateur au plus près de sa

consommation réelle de l'oeuvre. En effet, si actuellement une personne

achète un support contenant l'exemplaire d'une oeuvre permettant un

nombre indéterminé d'utilisations de celle-ci, elle en paie

implicitement le prix. Elle acquitte un prix correspondant à cet usage

illimité. Dans le monde numérique, il est possible que le

consommateur ne paie plus pour acquérir le support d'une oeuvre

permettant une consultation indéfinie de celle-ci, mais pour utiliser

l'oeuvre une ou plusieurs fois. Ainsi se développerait une

économie de l'usage où l'acquisition d'un support serait

remplacée par le paiement à l'écoute ou au visionnage. Ce

nouveau modèle économique de consommation des oeuvres, où

chaque utilisation d'une oeuvre entraînerait un paiement, aurait pour

appui juridique un nouveau droit : le droit d'utilisation d'une

oeuvre. Celui-ci permettrait au diffuseur d'une oeuvre de faire payer le

consommateur pour chaque utilisation de l'oeuvre.

Le droit d'utilisation serait un outil

« proactif » permettant de faire payer à

l'usage et d'éviter tout risque de piraterie. Les mesures techniques

offriraient alors un large éventail de tarification pour l'usager. A

l'inverse, le droit d'auteur ne serait qu'un outil réactif ne permettant

qu'une sanction a posteriori des contrefaçons des utilisateurs

d'une oeuvre. De plus, il implique le paiement d'un prix élevé

pour acquérir un bien physique contenant un exemplaire de l'oeuvre

utilisable indéfiniment.

Nous sommes alors face au développement d'un nouveau

mode de consommation des oeuvres. Actuellement, du fait de l'absence de mesures

techniques intelligentes capables de permettre un exercice normal des

exceptions, le titulaire de droits est face à l'alternative

suivante : soit il verrouille son oeuvre et empêche le jeu des

exceptions, soit il la laisse « libre » et il s'expose

alors aux risques de piratage. Ainsi, la logique régissant les

exceptions au droit d'auteur change : si un membre du public souhaite

exercer une exception de la liste de l'article L122-5 CPI, il le fait

librement. Cet exercice sera contrôlé a posteriori par le

juge saisi par l'ayant droit. Le système mis en place par la directive

est inverse : dans un premier temps c'est le titulaire de droit qui, en

verrouillant l'oeuvre dont il possède les droits, contrôlera a

priori l'exercice de l'exception en le permettant ou non.

B) De l'exploitation des droits : accès et

copie des oeuvres

1. Le contrôle de l'accès aux oeuvres

Le titulaire de droits qui diffuse une oeuvre en recourant

à des dispositifs techniques, commence à se voir

reconnaître de nouvelles prérogatives : droit

d'accès ou droit d'utilisation qui lui permettront de

contrôler de manière inédite l'usage que fait le public de

l'oeuvre. Ces nouveaux attributs soulèvent de nouvelles questions :

en protégeant l'accès que protège-t-on ? Que

créé-t-on ?

Une partie de la doctrine estime que le droit d'accès

est une question indépendante du droit d'auteur qui « ne

règle pas à première vue la question de l'accès

à l'information ». Selon elle :

« l'oeuvre est un bien, alors que sa mise à disposition

électronique relève de la qualification de service. Aussi ne

faut-il pas confondre entre la protection du contrat de diffusion de l'oeuvre

et la protection de l'oeuvre. Or, instaurer une protection de l'accès

par le biais des mesures techniques dans le cadre du droit d'auteur

procèderait d'une confusion entre l'objet du droit d'auteur et la

commercialisation de cet objet ».

La protection juridique des mesures techniques porte en elle

le risque d'une négation de fait des exceptions reconnues par la loi,

dont certaines participent pourtant à la réalisation d'objectifs

d'intérêt général, voire garantissent l'exercice de

libertés fondamentales.

Soucieuse de maintenir une certaine balance des

intérêts entre titulaires de droits et utilisateurs, la

directive européenne a prévu un mécanisme de conciliation

de la protection des mesures techniques avec l'exercice des exceptions (art.

6.4). Tout État membre connaissant dans sa législation l'une des

sept exceptions visées à l'article 6.4 §1 est ainsi tenu,

« en l'absence de mesures volontaires prises par les titulaires

de droits » dans un « délai

raisonnable », de prendre des « mesures

appropriées » pour assurer aux

bénéficiaires de ces exceptions ayant « un

accès licite à l'oeuvre protégé ou à l'objet

protégé » que les titulaires de droits mettront

à leur disposition les moyens d'exercer lesdites exceptions,

« dans la mesure nécessaire pour en

bénéficier ».

Cette volonté de protection du service n'est pas

nouvelle. La directive du 20 novembre 1998 sur la protection juridique des

services à accès conditionnel et des services d'accès

conditionnel protégeait déjà la mise à disposition

d'une oeuvre au public. Ainsi, prohibait-elle en son article 4 les

activités préparatoires au contournement des mesures techniques

protégeant l'accès à une oeuvre. Elle ne

s'intéressait pas au contournement de l'accès lui-même mais

aux seuls actes préparatoires. Ceci aurait pu être suffisant

puisque le consommateur, sans serrurier pour lui donner de clef d'accès

à l'oeuvre, se voyait dans l'impossibilité d'accéder

à une oeuvre afin d'exercer son exception. Néanmoins, la

directive DADVSI a estimé que l'utilisateur aurait pu détourner

lui-même, sans aide extérieure, la barrière lui bloquant

l'accès à l'oeuvre. Elle décide alors d'aller plus loin et

d'interdire tous les actes non autorisés par les titulaires de droits

d'auteur, voisins et sui generis.

Concernant le champ d'application de ce texte en droit

interne : il assure la protection de toutes les mesures techniques mises

en oeuvre par les titulaires de droits en vue d'empêcher ou de limiter

l'utilisation d'un objet protégé. On protège donc par ce

texte les mesures techniques contrôlant l'accès ainsi que celles

contrôlant les actes de reproduction ou de communication au public,

dès lors qu'elles seront appliquées à un objet

protégé par un droit d'auteur ou un droit voisin.

Les actes ainsi prohibés se divisent en deux

catégories : sont à la fois prohibés les actes

personnels de contournement et les activités

préparatoires à ceux-ci.

Les actes personnels de contournement sont

assimilés désormais à un délit de

contrefaçon par le nouvel article L. 335-3-1 1° qui réprime

« le fait pour une personne de porter atteinte, en connaissance de

cause, à une mesure technique (...) afin d'altérer la protection,

assurée par cette mesure, portant sur une oeuvre ». Cette

catégorie risque cependant de rester marginale car les actes

visés sont commis dans le cadre privé qui est difficilement

contrôlable.

Pour ce qui est des actes préparatoires, ils sont

également assimilés à un délit de

contrefaçon mais seulement lorsqu'ils sont commis « en

connaissance de cause ». Cette catégorie contiendra :

§ Le fait « de fabriquer ou d'importer une

application technologique, un dispositif ou un composant ou de fournir un

service, destinés à faciliter ou à permettre la

réalisation, en tout ou en partie, du fait mentionné au

1° » (L. 335-3-1 2°);

§ Le fait « de détenir en vue de la

vente, du prêt ou de la location, d'offrir à la vente, au

prêt ou à la location, de mettre à disposition sous quelque

forme que ce soit une application technologique, un dispositif ou un composant

ou de fournir un service destinés à faciliter ou à

permettre la réalisation, en tout ou en partie, du fait mentionné

au 1° » (L. 335-3-1 3°);

§ Le fait « de commander, de concevoir,

d'organiser, de reproduire, de distribuer ou de diffuser une publicité,

de faire connaître, directement ou indirectement, une application

technologique, un dispositif, un composant ou un service destinés

à faciliter ou à permettre la réalisation, en tout ou en

partie, de l'un des faits mentionnés au 1° ou au

2° » (L. 335-3-1 4°).

L'un des enjeux majeurs des réseaux

numériques est de sécuriser l'accès à l'information

et aux contenus protégés, à la fois dans le but de

garantir le paiement d'une rémunération et pour protéger

les droits d'auteur sur l'oeuvre ainsi «cadenassée». De

nombreux systèmes ont donc été mis au point en vue de

garantir et sécuriser l'accès soit à une oeuvre, soit

à un ensemble d'oeuvres, soit à un service comprenant notamment

des oeuvres protégées. Désactiver le mécanisme de

contrôle d'accès se réalise soit par paiement, soit

lorsque les autres conditions de la licence conclue avec les titulaires

de droit auront été remplies.

Les technologies remplissant cette fonction sont nombreuses :

cryptographie, mots de passe set-top-boxes, black-boxes,

signatures digitales, enveloppe numérique. Le procédé

de cryptographie nous concerne ici. Il peut être

défini, à l'instar de la loi française sur la

réglementation des télécommunications comme

« la transformation à l'aide de conventions

secrètes des informations ou signaux clairs en informations ou signaux

inintelligibles pour des tiers, ou à réaliser l'opération

inverse grâce à des moyens conçus à cet

effet ». Dans le monde numérique le cryptage et

décryptage se réalise au moyen d'algorithmes de degré de

complexité variable. Les signatures digitales sont une

application particulière de la cryptographie réalisée pour

certifier et identifier un document. Dans le cadre de la protection du droit

d'auteur, cette technologie est principalement utilisée pour

sécuriser les transmissions sur les réseaux des oeuvres et pour

empêcher l'accès à l'oeuvre à toute personne non

autorisée. La fourniture de la clé de décryptage se

réalise moyennant paiement du prix ou respect des autres conditions

auxquelles est subordonnée l'utilisation de l'oeuvre.

L'enveloppe digitale ou container numérique est une

application de la cryptographie par laquelle une oeuvre est

insérée dans une enveloppe numérique qui contient

les informations relatives à l'oeuvre et les conditions d'utilisation de

celle-ci. Ce n'est qu'en répondant à ces conditions (telles que

paiement d'une rémunération, utilisation d'un mot de passe, etc.)

que l'enveloppe s'ouvre et que l'utilisateur peut accéder à

l'oeuvre.

L'objectif et la fonction principale des technologies dont il

est question est de contrôler l'accès à une oeuvre, non

à un exemplaire ou une copie de l'oeuvre. En conséquence, seront

protégés par cet article les mécanismes permettant de

soumettre à l'autorisation du titulaire de droit, notamment contre

paiement renouvelé, chaque nouvel accès ou nouvelle utilisation

d'une oeuvre sur un support licitement acquis (par exemple un logiciel sur CD

ROM). Dès lors, l'utilisateur ne pourrait, sous peine de sanctions

pénales, neutraliser la protection technique attachée à

l'oeuvre, même s'il a dûment payé en vue d'y avoir

accès.

2. Le contrôle de la copie des oeuvres

L'article L. 122-5 du Code de Propriété

Intellectuelle dispose que lorsqu'une oeuvre à été

divulguée, son auteur ne peut en interdire les copies ou reproductions

« strictement réservées à l'usage du copiste

et non destinées à une utilisation collective ».

Cette disposition est reprise par l'article 211-3 du même code pour les

artistes interprètes et les producteurs de phonogrammes et de

vidéogrammes.

Les mesures de contrôle de copie, justifiées par

les fondements du droit exclusif d'autoriser ou interdire la copie sont, ont

été placées au centre du dispositif juridique pour

favoriser une économie durable de la création. Toutefois ces

mesures techniques apparaissent tant par leur objet que par leur principe de

fonctionnement, notamment pour le CD Audio, relativement rustiques, fragiles et

provisoires, dans l'attente de nouveaux formats. Elles conduisent à une

réduction technique du périmètre de la copie

privée, sous réserve des « mesures

appropriées » que les Etats voudront bien prendre. Elles

posent aujourd'hui plusieurs catégories principales de

difficultés aux utilisateurs :

- une diminution aléatoire de la «

jouabilité » des CD Audio : elle reste

aléatoire, mal maîtrisée, et peu susceptible de

progrès significatifs sauf à diminuer fortement le degré

de protection.

- une information insuffisante pour le moment et sans doute

difficile à harmoniser et simplifier compte tenu des difficultés

évoquées ci-dessus. Il apparaît nécessaire de

produire un effort massif d'information à la fois sur la copie

privée numérique, mais aussi sur les conséquences

pratiques d'implémentation des mesures techniques. Il serait donc

particulièrement opportun de mettre en place une signalétique

harmonisée du périmètre de la copie privée.

L'information doit notamment viser deux objectifs : une information sur le

périmètre de la faculté de copie privée et une

information sur la mise en oeuvres des mesures techniques de protection des

supports optiques et leurs effets en termes de « jouabilité ».

Les techniques mises en oeuvres pour limiter la copie

d'oeuvres fixées sur support CD Audio ne peuvent que s'éloigner

du standard du CD Audio : il est alors difficile d'évaluer la

nature des difficultés de lecture rencontrées, car elles

manifestent un fort caractère aléatoire, selon les types

d'appareils, de mesures techniques de protection, de systèmes

d'exploitation.

Néanmoins, un nouveau logo pourrait bientôt faire

son apparition sur les CD-audio. Son rôle : signaler la

présence d'un procédé anti-copie. L'initiative vient de la

Fédération internationale de l'industrie phonographique (IFPI),

qui regroupe 46 syndicats professionnels nationaux, dont la puissante

RIAA, aux Etats-Unis, et le Snep (Syndicat national de l'édition

phonographique), en France. « Ce nouveau logo est facultatif. Il

est à la disposition des éditeurs et des distributeurs qui

souhaitent informer les consommateurs que leurs disques incorporent des

technologies de contrôle de la copie », indique dans un

communiqué le président de l'IFPI. « L'objectif est

d'avoir une communication harmonisée pour l'ensemble de l'industrie

phonographique ».

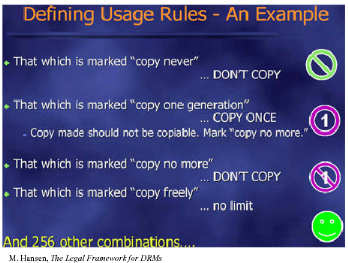

EXEMPLE DE SIGNALETIQUES DES PROCEDES ANTI-COPIE

En France, BMG et Sony n'ont pas attendu ces recommandations

pour développer leur propre signalétique. Les deux

éditeurs ont aujourd'hui massivement recours à des

procédés de protection contre la copie. L'un comme l'autre jouent

la carte de la transparence : « On a la volonté

d'avoir une signalétique très claire, en français, et

explicite pour les consommateurs. Tous nos disques protégés

comportent un logo indiquant qu'ils ne sont pas lisibles sur

ordinateur », déclare le directeur commercial de BMG

France.

Le logo de l'IFPI

De plus, les DRM et les mesures techniques de protection

jouent un rôle quant à la nature de la rémunération

pour copie privée. En effet, un DRM a pour vocation de

contrôler l'utilisation des oeuvres numériques

protégées, y compris la copie privée numérique.

Par conséquent, ces techniques de contrôle de copie permettent de

substituer à une rémunération forfaitaire établie

sur des supports des rémunérations proportionnelles à la

source des autorisations de copie.

Cela entraîne une interrogation sur le cumul des

rémunérations : le consommateur pouvant avoir le sentiment

de payer deux fois le droit de copie, une fois à travers le

système de gestion des droits et une fois à travers la

rémunération forfaitaire pesant sur le support d'enregistrement.

L'effet principal des mesures techniques de protection et des DRM consiste

à opérer cette substitution d'une rémunération

forfaitaire mutualisée sur l'ensemble des supports

d'enregistrements, à des rémunérations

spécifiques pour chaque copie privée autorisée. Dans

ce cas, l'effet des mesures techniques contribue bien pour les titulaires de

droits à recouvrer la plénitude de l'exercice de leurs droits

exclusifs, mais aussi pour les industriels à voir s'opérer une

soustraction des montants en cause.

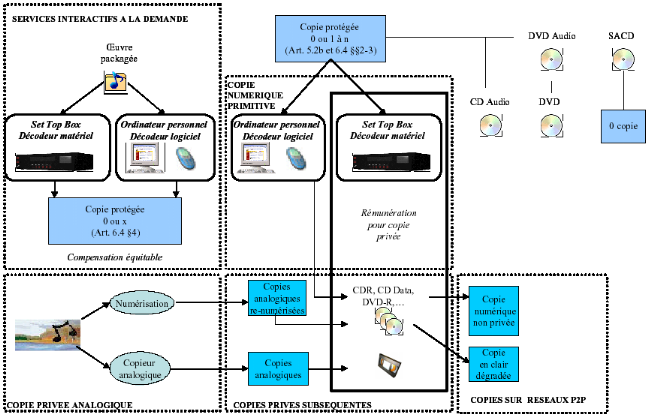

Le déploiement des mesures techniques devrait modifier

en profondeur dans les prochaines années le périmètre de

la copie privée numérique pour les utilisateurs. Cette

évolution centrée sur l'emploi de mesures techniques de

protection axées sur le contrôle de copie pourrait d'ailleurs

s'accentuer s'agissant de l'ensemble des supports optiques, avec

l'émergence de nouveaux formats : SACD, DVD Audio. Un tel contexte peut

aisément favoriser un rejet à la fois des mesures techniques de

protection et des DRM qui ont tendance à être confondus.

En effet, aux apports d'interopérabilité, de flexibilité,

de nomadisme, etc. promis par la mutation numérique et les

réseaux, la mise en oeuvre de mesures techniques ne

peut manquer de mettre à jour la perte de valeur d'usage qu'elles

engendrent et les risques d'une offre régressive et inadaptée aux

formes de consommation créées depuis près de dix ans.

3. La création d'un collège de

médiateurs

Face au risque de voir le droit à la copie

privée se réduire considérablement, la loi a

innovée en proposant la création d'un collége de

médiateur chargé de définir le nombre de copies

autorisées sur chaque support, sachant que ce nombre peut être

égal à zéro ! En effet la loi instaure un

mécanisme unique de conciliation, applicable aux différends,

qu'ils aient traits à l'exercice de l'exception visée à

l'article L. 122-5 7° ou à celui de la copie privée. Ce

collège de médiateurs indépendant, s'inspirant de la

mission du médiateur du cinéma instauré par la loi du 29

juillet 1982 sur la communication audiovisuelle, doit remplir une double

fonction de conciliation et de décision.

Le prononcé d'une injonction à l'encontre du

titulaire de droits ne sera possible que si sont réunies plusieurs

conditions de fond et de forme. Celles-ci sont, par leur nature et leur nombre,

susceptibles de limiter considérablement le nombre des différends

que le collège des médiateurs sera effectivement amené

à trancher : ainsi selon l'article L. 331-7, « tout

différend impliquant une mesure technique et portant sur le

bénéfice d'une des exceptions classiques sera soumis à un

collège des médiateurs qui devra dans le respect des droits des

parties, favoriser ou susciter une solution de conciliation ».

À défaut de conciliation « le collège des

médiateurs prendra une décision motivée de rejet de la

demande ou émet une injonction prescrivant, au besoin sous astreinte,

les mesures propres à assurer le bénéfice effectif de

l'exception ».

Le préalable à toute demande est que les

conditions de l'exception soient réunies, et notamment que l'utilisation

en cause soit conforme au « test des trois

étapes », introduit par le la loi à l'article L.

122-5 en transposition de l'article 5.5 de la directive. Ce test

(véritable standard international en matière d'exceptions) pose

que les exceptions ne sont applicables que dans certains cas

spéciaux qui ne portent pas atteinte à l'exploitation normale

de l'oeuvre ni ne causent un préjudice injustifié aux

intérêts légitimes du titulaire de droit. Il est difficile

de savoir dans quelles hypothèses un acte réalisé en vue

d'exercer une exception sera considéré comme irrecevable au

regard du test des trois étapes.

Il devra ensuite être constaté,

conformément à l'article L. 331-6, que le titulaire de droits n'a

pas pris de mesures volontaires pour permettre le bénéfice

effectif de l'exception, faute de quoi le collège des médiateurs

n'admettra pas le bien-fondé de la demande. Le

bénéficiaire d'une exception ne pourra valablement arguer de

l'absence de mesures volontaires que si plusieurs conditions sont

réunies :

§ L'oeuvre ne doit pas avoir été mise

à sa disposition dans le cadre d'un service interactif à la

demande, puisque dans cette hypothèse les stipulations contractuelles

prévalent;

§ Le bénéficiaire doit avoir un

« accès licite à l'oeuvre ».

§ L'impossibilité de bénéficier de

l'exception ne doit pas résulter de l'exercice par le titulaire de

droits de la faculté que lui reconnaît l'article L. 331-6 de

prendre des mesures permettant de limiter le nombre de copies. Si le

bénéficiaire de l'exception pour copie privée a

déjà pu réaliser une copie, celle-ci pourra être

qualifiée de « mesure volontaire » ayant

permis le bénéfice effectif de l'exception ;

§ L'impossibilité de bénéficier

effectivement de l'exception doit être réelle.

Ce n'est que si ces conditions sont réunies que le

titulaire de droits sera tenu de prendre, dans un « délai

raisonnable », les mesures nécessaires. Et ce n'est qu'au

terme de ce délai raisonnable que le collège des

médiateurs pourra être saisi d'une demande, soit par le

bénéficiaire de l'exception soit par la personne morale

agréée qui le représente.

Ce mécanisme à géométrie variable

devrait permettre de valider les réglementations successives à la

lumière de leur faisabilité et de leurs effets et d'ainsi

éviter de compromettre par une législation rigide la

viabilité même de la propriété littéraire et

artistique.

L'acceptation des DRM est enfin dépendante de

la valeur ajoutée nouvelle constituée par la formation d'une

offre de contenus numériques élargie et d'une très grande

flexibilité d'usages. Si la protection juridique des mesures techniques

a pour effet de favoriser le passage des seuls droits d'autoriser ou

d'interdire la reproduction à la formation de droits d'accès et

d'utilisations, les offres contractuelles nouvelles d'oeuvres

protégées devront sans doute atteindre un élargissement

des droits d'utilisation des oeuvres, notamment dans le sens de la

flexibilité, du nomadisme, de création de communauté, par

exemple autour des droits de prêts, de transports, de location,

d'accès dans le temps, d'archivage à distance, etc.,

c'est-à-dire une innovation dans le domaine des « droits

numériques ».

II. Les DRM en pratique : l'approche technique

Relevant le double défi d'une

généralisation de la numérisation des modes de

distribution et du développement du commerce électronique, les

industries culturelles restent soucieuses d'assurer la protection des contenus.

En réponse à leurs attentes, les mesures techniques de protection

des oeuvres et les systèmes de gestion numérique des droits

connaissent un développement technologique et économique

rapide.

La collaboration entre les industries culturelles d'une part,

celles de l'électronique, de l'informatique et des

télécommunications d'autre part, se concentre sur la mise en

oeuvre de protection technique des oeuvres qui s'exerce soit à partir du

codage numérique des oeuvres numérisées (techniques

de tatouage) soit à travers des techniques de cryptographie (qui

concernent non seulement la protection technique d'accès aux oeuvres

donc les modes de distribution sur supports optiques ou en réseaux, soit

des mesures anti-copie).

Si les premières techniques ont d'abord semblé

devoir constituer le coeur technologique de la protection des oeuvres, ce sont

en réalité les secondes qui jouent un rôle

déterminant. Les premières ayant trait directement à la

numérisation des oeuvres qui par nature sont dans l'environnement

technique de l'utilisateur, ont montré assez vite leurs limites en

termes de protection, mais permettent sans doute des développements

d'usages particulièrement féconds, y compris pour la protection

de la distribution des oeuvres. Les techniques de cryptographie,

déjà utilisées dans le cadre de la distribution des

contenus sur les réseaux sont, au coeur technologique de la

protection des oeuvres.

Si les composants des mesures techniques se distinguent

théoriquement, on assiste de plus en plus souvent à des

logiques combinatoires pour le développement des applications, en

particulier pour la mise en oeuvre de systèmes numériques de

gestion de droits. Il faut préciser que, par nature, les technologies de

protection des oeuvres ne prétendent jamais parvenir à un niveau

de protection totale, une robustesse absolue ou une inviolabilité

générale. Elles tendent principalement à atteindre des

niveaux de sécurité, à réduire

l'intérêt et la facilité de contournement.

Avant d'aborder les aspects techniques des mesures de

protection il n'est pas inutile de faire un petit rappel sur les principes de

la cryptographie ; La cryptographie est la technique du secret des

messages, développée originairement pour répondre

à des besoins militaires mais dont les applications et les usages sont

très largement répandus dans la société de

l'information, que ce soit pour la sécurité des transactions, la

confidentialité des secrets industriels et commerciaux, la protection

des contenus, etc...

La cryptographie, est composée d'éléments

susceptibles de constituer le maillon faible du système : la

cryptographie consiste à chiffrer un message « M » avec un

algorithme de chiffrement secret « C », pour aboutir à un

message codé « M' » apparemment vide de sens. L'algorithme de

chiffrement « C » doit être suffisamment compliqué pour

que seul un utilisateur disposant de l'algorithme de déchiffrement

également secret « C' » associé

à « C » puisse alors déchiffrer le message « M'

» pour retrouver le message initial « M ». Le message « M'

» est donc sans intérêt pour un utilisateur ne disposant pas

de l'algorithme « C' ». Il peut donc être librement

diffusé sans risques.

Ce système a pour objet de protéger non

seulement contre une rediffusion en clair du contenu par l'utilisateur

(ce qui suppose que le déchiffrement chez l'utilisateur s'effectue d'une

manière contrôlée) mais également contre une

interception par un pirate extérieur (ce qui est en fait la

fonction première du chiffrement). Cela explique que ce système

soit systématiquement utilisé pour la télédiffusion

à péage ou pour les réseaux de

télécommunications notamment sur le réseau Internet, mais

il peut également être utilisé dans d'autres contextes par

exemple la distribution de contenus numériques sur supports

optiques (cas du DVD vidéo).

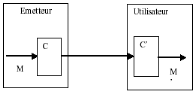

SCHÉMA DU PRINCIPE DE CHIFFREMENT

(Schéma et explications proviennent du rapport

2003-02 du ministère de la Culture)

A) L'architecture des DRM

Les DRM permettent de diffuser des contenus sonores, textuels,

etc. par voie numérique tout en protégeant les droits d'auteur

associés. Les supports numériques sont particulièrement

propices à la copie : il suffit d'un clic de souris pour dupliquer

le contenu d'un fichier sur un autre support ; d'où

l'intérêt de crypter ces fichiers pour qu'on ne puisse les lire

qu'avec un lecteur adapté et sécurisé.

Tous les médias sont concernés à partir

du moment où ils peuvent être diffusés sous forme

numérique. A commencer par le son, qui est à l'heure

actuelle le premier marché des DRM. Loin derrière, la

vidéo, suivie par la protection des images et celle des textes. Au

demeurant, dans son acception la plus large, la protection des droits

numériques inclut d'autres types de fichiers : les contrats, les

documents scientifiques et les logiciels, même s'ils ne sont pas à

proprement parler des médias mais plutôt des productions entrant

sous le couvert de la propriété intellectuelle.

Ce système offre un contrôle beaucoup plus

étroit et paramétrable de la diffusion des contenus. Il est

d'ores et déjà possible de personnaliser dans le détail la

diffusion de chaque fichier commercialisé : combien de fois

pourra-t-il être copié sur un autre support, combien de fois

pourra-t-il être lu, pendant combien de jours restera-t-il accessible,

etc.

1. Les mesures de protection techniques des contenus en 4

étapes

La mise en place d'un système de DRM s'appuie à

la fois sur la maîtrise de l'architecture du système mais aussi

sur un développement contractuel nécessaire à

l'appropriation et à la diffusion du système auprès des

différents intervenants et utilisateurs.

Le développement d'un projet permettant la distribution

de contenus numériques en ligne repose nécessairement sur une

infrastructure technique conséquente dans laquelle tous les aspects

liés à la confidentialité, aux transactions, aux droits

des utilisateurs se retrouvent. Celle-ci est liée à des

partenariats établis et développés avec différents

partenaires comme les maisons de disque lui permettant alors de

présenter et distribuer l'ensemble des différents contenus aux

utilisateurs.

La difficulté majeure de mise en place d'une

architecture fonctionnelle d'un système de DRM réside dans le

fait qu'elle doit être : « divided in three areas:

content creation, content management and content usage. Content

creation includes the creation of the media and defining the rights.

Content management is about content distribution and trading of the

rights. Finally, content usage is used to enforce that rights are

adhered to and to track content usage ». Aussi, il s'agit de

maîtriser à la fois l'ensemble de la chaîne mais

également l'ensemble des intervenants de manière à ce que

le système soit le plus transparent pour les utilisateurs.

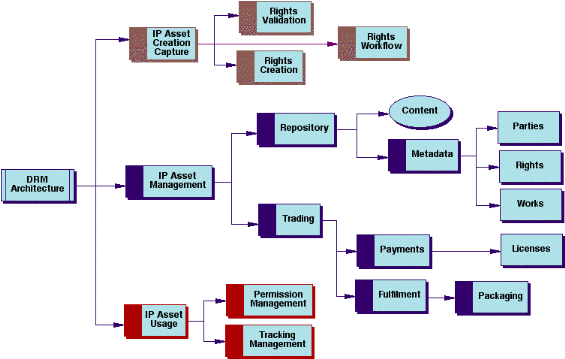

Voici un des shémas possible d'architecture des

DRM :

(source

http://www.dlib.org/dlib/june01/iannella/06iannella.html)

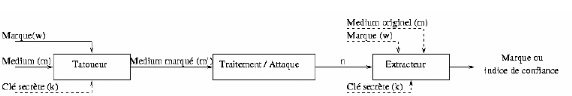

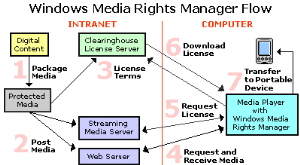

Un système de DRM se décompose en quatre briques.

L'encodeur, qui transforme les fichiers traditionnels en

fichiers cryptés. Une fois transformés, ces fichiers sont

diffusés sur Internet par l'intermédiaire d'un serveur de

streaming. A l'autre bout de la chaîne, le client lit ce fichier

grâce à un player propriétaire, seul

capable de déchiffrer le fichier reçu et de le diffuser. C'est la

brique la plus problématique, car les progrès constants de

l'encodage nécessitent de fréquentes mises à jour du

player. Or, tout téléchargement est un facteur dissuasif du

côté du client. Demeure une quatrième brique, qui couvre

toute la chaîne de l'édition et de la diffusion : le

gestionnaire de droits, qui permet de spécifier à

qui reviennent les droits, selon quelle répartition (pour chaque

modèle de diffusion), qui permet de vérifier si le client

respecte bien les modalités du contrat et de piloter tout ce qui est

relatif à la gestion de la chaîne de diffusion.

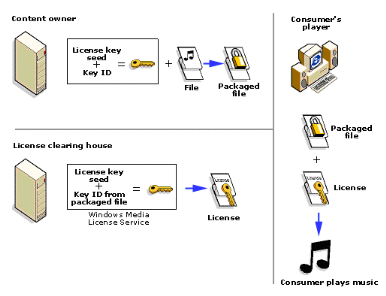

L'intérêt de la mise en place d'un système

de DRM est lié au fait qu'il s'agit d'une technologie qui permet aux

propriétaires de contenu de protéger leurs produits. En effet, la

protection est assurée par le cryptage du contenu multimédia et

n'autorise l'accès qu'aux personnes en possession de la licence

pour lire celui-ci. La protection des contenus est intimement liée au

type de protection choisi.

Le processus peut se décomposer en plusieurs

étapes :

§ Les licences sont liées à l'utilisateur

et non pas au terminal, en l'occurrence le hardware, l'ordinateur. Le

bénéfice direct étant que l'utilisateur peut avoir

accès au contenu indifféremment du support envisagé. Il

suffit à celui-ci d'établir une connexion réseau et

d'obtenir la licence depuis un serveur ;

§ Le « player » identifie le contenu

protégé et acquiert une licence pour pouvoir y a avoir

accès. L'architecture utilisée est fournie par une Public-Key

Infrastructure (PKI). Les seuls services utilisés de la PKI sont la

création et la révocation des certificats.

§ Le contenu est protégé à l'aide de

deux méthodes : la cryptographie asymétrique et un

procédé de watermarking.

Ainsi, avant de laisser l'utilisateur avoir accès au

contenu, le « player » vérifie si la licence est valide et si

l'utilisateur a bien la clé privée correspondant au

certificat contenu dans la licence.

Si cette méthode n'est pas complètement

inviolable, il n'en demeure pas moins que les efforts de l'utilisateur sont

négligeables et que la transparence pour lui est assez grande ce qui

reste comme l'ont souligné beaucoup d'auteurs une des clés de la

réussite de déploiement des DRM.

Le principe de la cryptographie par clé

privée/publique réside dans l'existence d'un couple de

clés pour chaque interlocuteur. Ces deux clés, l'une

privée et l'autre publique, sont générées en

même temps et sont intimement liées. La clé privée

est personnelle et ne doit être divulguée à qui que se

soit. Inversement, la clé publique peut être accessible à

n'importe qui, par exemple directement sur le réseau. Le principe

d'utilisation est le suivant : un message crypté avec une clé

publique est décryptable uniquement par la clé privée

correspondante.

Inversement, un message crypté avec une clé

privée ne peut être décrypté que par sa clé

publique. Ce système est souvent utilisé en relation avec des

mécanismes d'authentification et de signature électronique.

Néanmoins, ce type de chiffrement est généralement assez

lent. Aussi, « on utilise fréquemment le système de

«l'enveloppe numérique» : le message est transmis

chiffré avec une clef symétrique aléatoire «M»,

et la clef «M» est transmise chiffrée avec la clef publique du

destinataire ».

2. Le chiffrement des contenus : la cryptographie

asymétrique

Le principe de chiffrement asymétrique (appelé

aussi chiffrement à clés publiques) est apparu en 1976, avec la

publication d'un ouvrage sur la cryptographie par Whitfield Diffie et

Martin Hellman. Dans un cryptosystème asymétrique (ou

cryptosystème à clés publiques), les clés

existent par paires (le terme de bi-clés est

généralement employé) :

- Une clé publique pour le chiffrement

- Une clé secrète pour le déchiffrement.

Ainsi, dans un système de chiffrement à

clé publique, les utilisateurs choisissent une clé

aléatoire qu'ils sont seuls à connaître (il s'agit de la

clé privée). A partir de cette clé, ils

déduisent chacun automatiquement un algorithme (il s'agit de la

clé publique). Les utilisateurs s'échangent cette clé

publique au travers d'un canal non sécurisé.

Lorsqu'un utilisateur désire envoyer un message

à un autre utilisateur, il lui suffit de chiffrer le message à

envoyer au moyen de la clé publique du destinataire (qu'il trouvera par

exemple dans un serveur de clés tel qu'un

annuaire

LDAP). Ce dernier sera en mesure de déchiffrer le message

à l'aide de sa clé privée (qu'il est seul à

connaître).

Source :

http://www.commentcamarche.net/crypto/crypto.php3

Ce système est basé sur une fonction facile

à calculer dans un sens (one-way trapdoor function) et

mathématiquement très difficile à inverser sans la

clé privée.

Avec les algorithmes asymétriques, les clefs de

chiffrement et de déchiffrement sont distinctes et ne peuvent se

déduire l'une de l'autre. On peut donc rendre l'une des deux publique

tandis que l'autre reste privée. C'est pourquoi on parle de chiffrement

à clef publique. Si la clef publique sert au chiffrement, tout le monde

peut chiffrer un message, que seul le propriétaire de la clef

privée pourra déchiffrer. On assure ainsi la

confidentialité. Certains algorithmes permettent d'utiliser la clef

privée pour chiffrer. Dans ce cas, n'importe qui pourra

déchiffrer, mais seul le possesseur de la clef privée peut

chiffrer. Cela permet donc la signature de messages. {A titre d'image, il

s'agit pour un utilisateur de créer aléatoirement une petite

clé en métal (la clé privée), puis de fabriquer un

grand nombre de cadenas (clé publique) qu'il dispose dans un casier

accessible à tous (le casier joue le rôle de canal non

sécurisé). Pour lui faire parvenir un document, chaque

utilisateur peut prendre un cadenas (ouvert), fermer une valisette contenant le

document grâce à ce cadenas, puis envoyer la valisette au

propriétaire de la clé publique (le propriétaire du

cadenas). Seul le propriétaire sera alors en mesure d'ouvrir la

valisette avec sa clé privée.}

L'OPÉRATION DE CHIFFREMENT

Tous les algorithmes actuels présentent

l'inconvénient d'être bien plus lents que les algorithmes à

clef secrète ; de ce fait, ils sont souvent utilisés non

pour chiffrer directement des données, mais pour chiffrer une clef de

session secrète.

3. Le watermarking

De nombreuses techniques sont susceptibles

de jouer une fonction d'identification et de marquage des oeuvres. On parle ici

surtout du procédé de watermarking ou tatouage qui

permet d'insérer en filigrane certaines informations dans le code

digital de l'oeuvre. Ce marquage est en général invisible et

inaudible. Cette inscription invisible est réalisée par la

technique de la stéganographie qui peut être définie comme

« l'art et la science de communiquer de manière à

masquer l'existence même de la communication ».

L'utilisation d'encre invisible constitue un exemple de cette science

millénaire emprunté au monde analogique. Dans un environnement

numérique, le watermarking modifie certains bits dits

« inutiles » d'une image ou d'un son. A l'aide d'un

logiciel approprié, ce code numérique peut être extrait et

déchiffré. Le marquage est généralement

indélébile et se retrouve, même après une

altération ou un découpage de l'oeuvre, dans chaque partie de

celle-ci : il est rendu indissociable des données ou du signal

numériques dans lequel l'oeuvre est codée (le volume

d'informations est en pratique fonction de la nature du signal, par exemple en

général de l'ordre de 64 bits pour un flux vidéo de

quelques secondes ou une image de taille importante qui permettent une

quantité d'informations utiles).

Cependant, d'autres caractéristiques de ces

technologies permettent de protéger plus ou moins directement le droit

d'auteur. Tout d'abord, le marquage est dans certains cas parfaitement visible,

une « marque » est alors clairement apposée sur la

représentation de l'oeuvre. Cette pratique, est également

appelée « fingerprinting »

(superposition de plusiers tatouages sur une même oeuvre, cette

technologie permet la traçabilité de l'oeuvre). Ce

watermarking visible remplit dans ce cas une fonction de protection

contre la copie dans la mesure où ce marquage nettement apparent

implique une diminution de la valeur de ce qui est gratuitement accessible sur

les réseaux.

Chaque exemplaire différent de l'oeuvre

distribué aux utilisateurs peut en outre intégrer un

numéro de série numérique distinct. Dans ce cas,

une copie pirate retrouvée par la suite sur le marché peut

révéler l'exemplaire originel à partir duquel cette

contrefaçon a été réalisée. Cet estampillage

de chaque image permet donc de remonter à la source de copies non

autorisées de l'image à l'aide. Chaque exemplaire

différent de l'oeuvre distribué aux utilisateurs peut en outre

intégrer un numéro de série numérique distinct.

Dans ce cas, une copie pirate retrouvée par la suite sur le

marché peut révéler l'exemplaire originel à partir

duquel cette contrefaçon a été réalisée. Cet

estampillage de chaque image permet donc de remonter à la source de

copies non autorisées de l'image à l'aide d'un fichier

reprenant ces numéros de série et les utilisateurs auxquels ces

images estampillées ont été licenciées. Ici la

fonction essentielle de la technique de protection est d'apporter des

éléments de preuve quant à la contrefaçon. Il

s'agit du « traitor tracing », qui

introduit la traçabilité du copieur illégal. Ceci s'adapte

par exemple à la vidéo ou à la musique à la

demande, où sur le serveur, le document se voit rajouter l'information

de copyright ainsi qu'un identificateur du client. Les majors

américaines s'intéressent à cette utilisation du

watermarking, non pas pour les DVD grands publics mais pour les

screeners qui sont diffusés aux journalistes avant la sortie d'un film.

S'ils revendent le DVD, ou le diffusent sur Internet en divX, comme c'est

fréquemment le cas aujourd'hui, ils courront alors le risque que leurs

« empreintes digitales » inscrites en filigrane ne les

démasquent.

Enfin, une dernière fonction utile du

watermarking est d'authentifier le contenu marqué, notamment en

assurant que l'oeuvre a conservé son intégrité.

Pour que ce système soit fiable et efficace, il

doit remplir principalement trois exigences techniques.

- La première est la faible altération du

document initial : le filigrane (le « watermark ») doit

rester imperceptible au niveau humain, c'est-à-dire

qu'il est impossible au non expert d'entendre ou de voir la marque.

- La seconde est la non ambiguïté

: une fois la watermark retirée, elle doit identifier

clairement son propriétaire. Quoique imperceptible, la marque doit

être suffisamment spécifique pour être clairement

identifiable lors de son extraction. Une marque trop peu perceptible serait peu

robuste et, plus grave, pourrait être détectée à

tort. Si les techniques de marquage veulent conduire à

l'élaboration de preuves légales, il faut que les marques soient

assez spécifiques pour ne jamais condamner un innocent.

- La troisième et la plus difficile à satisfaire

techniquement, est la robustesse : le filigrane doit

être impossible à effacer ou à altérer. Le medium

marqué va subir des transformations de nature très

variées, comme le passage dans un canal analogique et ré

échantillonnage (impression/scannerisation par exemple pour les images),

compression avec perte d'information (telle la compression jpeg pour les images

ou mp3 pour les sons), déformations non linéaires, bruits de

canal additifs ... Il va sans dire que la marque doit être assez robuste

pour rester décelable tant que la dégradation du medium par ces

transformations naturelles reste peu signifiante.

Concrètement, il doit résister à des

modifications de type filtrage en fréquences, conversion de format de

fichiers (jpg, MP3, divX, ...), passage

numérique-analogique-numérique...

Même s'il ne représente pas une solution totale

au problème, le watermarking va probablement faire partie

discrètement de notre quotidien numérique dans un très

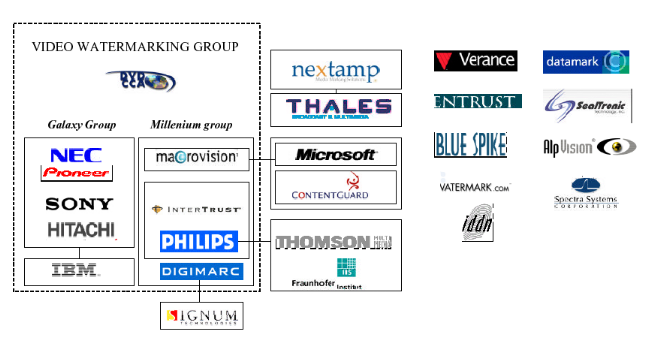

proche avenir. Pour exemple, fin octobre 2003, la société Verance

basée aux Etats-Unis a annoncé une nouvelle version de son

système de protection de contenus vidéo, basée sur le

watermarking. Le procédé a déjà

séduit Universal Pictures qui l'utilisera dès 2004.

Parallèlement, la JASRAC, Société japonaise des droits des

auteurs compositeurs et des éditeurs ainsi que la RIAJ, Association

japonaise de l'industrie musicale, viennent de tester, avec succès, une

technologie basée, elle aussi, sur le watermarking. En France, enfin, la

société Nextamp, essaimage de Thales, travaille sur un projet

similaire.

Les sociétés de droits d'auteur et les

industries des médias audio et vidéo, ont bien compris que le

danger de la banalisation des connexions Internet haut débit, et des

graveurs de CD/DVD grandissait de façon exponentielle et

représentent dès aujourd'hui un manque à gagner et des

préjudices importants pour elles. Face au téléchargement

et/ou copiage de musique et de films, les protections actuelles se

révèlent en effet gênantes et peu efficaces. C'est la

raison pour laquelle beaucoup se tournent vers cette technologie

récente et sophistiquée, qui offre une solution partielle

mais intéressante à la protection des droits d'auteur et contre

la copie illégale.

Watermarking et cryptologie

(Source : M. Brunet et F. Raynal, le Watermarking à

l'INRIA

http://www-rocq.inria.fr/codes/Watermarking/)

Les usages des techniques de tatouage comme mesures de

contrôle d'actes autorisés par les titulaires de droits sont

principalement de trois ordres : le contrôle d'enregistrement et

le contrôle de lecture, mais leur fragilité et leur

difficulté de mise en oeuvre conduit surtout à développer

des usages relatifs au régime des droits. Il s'agit aussi d'un

double usage d'une mesure technique qui peut cumuler une double protection

juridique comme mesure technique de contrôle de l'utilisation des droits

et comme technique d'identification relative au régime des droits.

Différentes approches ont été

considérées afin d'utiliser le watermarking pour la

protection des contenus. Elles s'appuient généralement sur un

contrôle d'enregistrement ou de lecture. Au moment de l'enregistrement,

un détecteur de watermarking peut bloquer

l'enregistrement des oeuvres contenant un watermarking indiquant

qu'elles sont protégées. Au moment de la lecture, on peut

combiner deux watermarking : un watermarking robuste

indiquant que l'oeuvre est protégée et un watermarking

fragile. La lecture est autorisée pour les contenus contenant les

deux watermarking, qui correspond à une utilisation licite de

l'oeuvre, ou pour les contenus ne contenant pas de watermarking

(contenus non protégés ou autoproduits). En revanche, le

watermarking fragile est conçu pour disparaître lors de

la manipulation du contenu, notamment lors d'une compression pour transmettre

le contenu par Internet (cas SDMI) ou lors de la copie (cas SACD). Après

la compression, le watermarking robuste indiquant que l'oeuvre est

protégée sera toujours là, mais pas le watermark ing

fragile : la lecture de l'oeuvre est alors bloquée.

L'intérêt de cette approche est qu'elle ne vise

pas directement les pirates mais plutôt à bloquer l'utilisation

des contenus piratés chez l'utilisateur moyen. Cependant la

quantité d'informations tatouables dans un contenu est limitée et

pourrait même diminuer avec les progrès des techniques de

compression qui poursuivent un but contraire, car elles visent à

réduire l'information non directement utile à la qualité

du contenu, catégorie dans laquelle rentre le watermarking. De

plus, la mise à disposition d'un détecteur de watermarking

fragilise le système. En effet, l'utilisation du watermarking

à des fins de protection technique suppose que les dispositifs de

lecture ou d'enregistrement contiennent un détecteur de

watermarking, que les pirates pourront donc utiliser à des fins

d'analyse.

Les techniques de tatouage permettent de réaliser une

gestion numérique des droits, en inscrivant la représentation

des droits sur le tatouage de l'oeuvre elle - même.

L'une des fonctions les plus intéressantes pour la

gestion numérique des droits des techniques de watermarking,

par exemple pour la gestion du nombre de copies autorisées

à partir d'un support, est très vulnérable aux attaques

des systèmes électroniques de lecture de l'oeuvre.

IL est intéressant de préciser que le

watermarking concerne les composants multimédias sous forme de

fichiers binaires :

· Des photographies (ex : fichiers .jpg, .gif)

· Des images virtuelles 2D,

· Des objets 3D décrivant les mondes virtuels (ex

: fichiers VRML : .wrl),

· Des animations (ex : fichiers .gif, .mov de

QuickTime),

· Des sons (ex : fichiers MIDI : .mid, .wav),

· Des clips audio (ex : fichier MP3),

· Des clips vidéos ou films (ex : fichiers MPEG,

.avi)

· Support DVD, nouveau standard qui remplacera le CD et

la cassette vidéo

Enfin, comme le watermarking altère de

manière imperceptible le contenu des fichiers, il n'est pas applicable

sur des fichiers zéro défaut dont le contenu doit être

conservé dans son intégralité. Exemple de fichiers non

« watermarkables » :

· Fichiers texte (.txt), description des pages d'un site

Web (.html),

· Fichiers de traitement de texte, de tableur,

· Fichiers de base de données.

· Fichiers de calcul

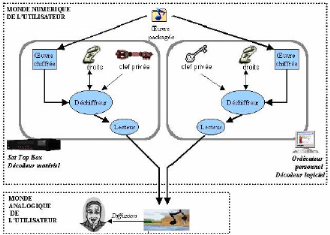

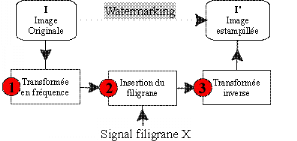

VUE SIMPLIFIEE DU PROCESSUS DE WATERMARKING

http://jcberniere.free.fr/watermarking/WMSAMP2.HTM

Pour marquer une image, on choisit un ensemble X de nombres

entiers indépendants, déterminés de façon

aléatoire.

L'insertion de ce filigrane se passe en trois temps

conformément au schéma suivant :

Ø Transformée mathématique quelconque

sur l'ensemble du document I : (1)

discrète en cosinus (discrete

cosine transform ou DCT), en ondelettes (wavelets),

transformations de Fourier (FFT), transformations d'Hadamard.

Ø Insertion du filigrane (2) modifiant certaines

valeurs de cette transformée selon une loi mathématique

donnée, en exploitant certaines propriétés des organes

humains (sons faibles masqués par des sons forts, variations de couleur

de pixels indécelables à oeil, etc.)

Ø Transformée inverse de cette nouvelle

séquence pour obtenir le document "estampillé" I' (3).

LES DIFFÉRENTS GROUPES SE REPARTISSANT LE MARCHE DU

WATERMARKING

Ces différentes mesures composants les DRM ne

sont pas vierges de tout reproche. Il est vrai que ces systèmes

novateurs de contrôle des copies et de gestion des droits d'auteur sont

nécessaires pour le la juste rémunération des auteurs et

leur ayants droit et une limitation au pillage culturel des oeuvres, cependant

les consommateurs se retrouvent parfois dans des situations délicates.

Leur droit à la copie privée, reconnu comme une exception au

droit d'auteur se trouve souvent bafouer par l'impossibilité de lire ou

de copier une oeuvre achetée en toute légalité.

B) La contestation de la légalité des

mesures de protection par les consommateurs

1. La copie privée remise en cause ?

Avec les moyens techniques de protection instaurés sur

les différents médias contenant les oeuvres, l'exception de copie

privée est directement atteinte. Selon l'UFC que choisir « ces

restrictions imposées sont regrettables car dans l'ère

numérique, la copie est indispensable notamment pour transporter une

oeuvre licitement acquise d'un appareil à un autre ».

L'association ajoute que ces mesures vont restreindre le consommateur dans

ses possibilités de consultation des différentes oeuvres acquises

du fait d'incompatibilité entre ces protections et certains