|

AYMERIC BAAS

MARJORIE PONTOISE

LE TRAITEMENT AUTOMATISÉ DES DONNÉES

À CARACTERE PERSONNEL LORS DES DÉPLACEMENTS

Séminaire dans le cadre du cours

E-ADMINISTRATION

MASTER 2 ACTIVITÉS

TRANSNATIONALES

MENTION CYBERESPACE 2005-2006

SOMMAIRE

PARTIE 1 LA GÉNÉRALISATION ET

L'AUTOMATISATION DU RECUEILLEMENT DES DONNÉES À CARACTÈRE

PERSONNEL LORS DES DÉPLACEMENTS

6

CHAPITRE 1 CONTRÔLE AUTOMATISÉ

DES DONNÉES SIGNALÉTIQUES DES VÉHICULES

6

Section 1 Un contrôle

systématique et généralisé

6

Section 2 Le traitement des

informations recueillies

8

CHAPITRE 2 TRAITEMENTS AUTOMATISÉS

DE DONNÉES À CARACTÈRE PERSONNEL, RECUEILLIES À

L'OCCASION DE DÉPLACEMENTS INTERNATIONAUX

12

PARTIE 2 UNE LOI APPELANT DES GARANTIES

PARTICULIÈRES

16

CHAPITRE 1 DES FINALITÉS

CONFUSES

16

Section 1 Une conception élargie

du terrorisme

16

Section 2 Une lutte qui s'étend

à l'immigration clandestine

19

CHAPITRE 2 UNE LOI POTENTIELLEMENT

DANGEREUSE POUR LES LIBERTÉS INDIVIDUELLES

22

PARTIE 3 DE LA NÉCESSITÉ D'UNE

COOPÉRATION TRANSNATIONALE

25

CHAPITRE 1 DE LA COLLECTE DES INFORMATIONS

ET DE L'IMPORTANCE DU RENSEIGNEMENT

27

CHAPITRE 2 L'ESPACE SCHENGEN OU UNE

COOPÉRATION RENFORCÉE

30

Section 1 La mise en place du

système Schengen

31

Section 2 Le SIS : clef de

voûte du système Schengen

33

CONCLUSION

40

ANNEXE............................................................................................................................................................................45

BIBLIOGRAPHIE..........................................................................................................................................................49

INTRODUCTION

Le « terrorisme » est un ennemi

transnational, il se déplace de l'extérieur vers

l'intérieur et/où il est déjà infiltré soit

clandestinement soit de façon légale sur le territoire. C'est

pour cela que la loi n°2006-64 du 23 janvier 2006 prévoit un

dispositif combinant les éléments tels que : la surveillance

de la vie publique et privée des individus (télécoms), de

leurs mouvements et réseaux (cybercafés), le renforcement de la

surveillance des flux dans les aéroports (PNR), de la surveillance des

frontières et des déplacements... Pour M. de Villepin il s'agit

de « doter notre pays d'une stratégie cohérente en

présence d'une menace dont ne pouvons exclure qu'elle soir

durable ».

Comment la politique répressive, sécuritaire, se

combine avec certains traits caractéristiques de la construction

européenne : l'universalisme postulé par la garantie des droits

fondamentaux dans la Charte des droits fondamentaux de l'Union

européenne mais aussi la libre circulation des personnes et le droit des migrants

à l'intégration dans l'État d'accueil, qui y est

étroitement corrélé ? Si l'Union

européenne est une entité économique comprenant quelques

375 millions de consommateurs au sein d'un vaste marché unique, ses

habitants sont aussi des citoyens qui veulent et qui sont en droit de vivre

librement sans crainte de persécution ni de violence, où qu'ils

se trouvent sur le territoire de l'Union. La législation de l'Union

Européenne en matière de justice et d'affaires intérieures

est destinée à répondre à ces préoccupations

majeures de l'opinion publique. Quiconque pouvait douter de sa pertinence et de

son importance a fini par être convaincu, face à la violence des

événements du 11 septembre 2001 : pour les responsables

politiques des États membres et des institutions européennes, il

n'était plus question de légiférer dans le domaine de la

justice et des affaires intérieures au même rythme qu'auparavant.

L'heure était venue d'agir vite sur le plan européen car la

réponse ne pouvait être que collective et urgente. Les derniers

attentats en date ont montré que la réalité du domaine ne

permet pas d'attendre indéfiniment que les décisions soient

prises.

Dans une communication au Conseil, la Commission explique sa

vision de l'espace de liberté de sécurité et de justice :

« Les trois concepts de liberté, de sécurité et

de justice sont étroitement liés. La liberté perd une

grande partie de son sens si l'on ne peut la vivre dans un environnement

sûr, fondé sur un système judiciaire auquel tous les

citoyens et résidents de l'Union peuvent faire confiance. Ces trois

concepts indissociables ont un même « dénominateur commun

» - les personnes - et la pleine réalisation de l'un suppose celle

des deux autres. L'équilibre à maintenir entre eux doit

être le fil conducteur de l'action de l'Union »1(*).

Le droit le plus fondamental des citoyens européens est

de circuler librement sur le territoire de l'Union, un droit proclamé

dès le traité de Rome, pleinement effectif depuis l'entrée

en vigueur des accords de Schengen, accords qui ont permis d'abolir les

frontières intérieures entre les Etats participants et de

créer une frontière extérieure unique, où sont

effectués les contrôles d'entrée, selon des

procédures identiques et avec des règles communes en

matière de visa, droit d'asile et immigration clandestine.

La liberté de circuler sur le territoire d'un Etat

où l'on se trouve dans des conditions régulières constitue

un droit fondamental classique, inscrit dans les instruments internationaux. La

liberté de séjourner ou de résider est un prolongement

logique de la liberté de circuler.

Au niveau de l'Union, selon les

termes de l'article 2 TUE2(*), la liberté de circulation des personnes

représente un objectif fondamental dans le cadre de

l'établissement d'un espace de liberté, de sécurité

et de justice unifié. Cet objectif est d'ailleurs rappelé au

troisième alinéa du préambule de la Charte. L'article

453(*) de la Charte des

droits fondamentaux de l'Union Européenne4(*) reprend, dans son premier paragraphe, le droit de

circuler et de séjourner librement sur le territoire des Etats membres

inscrit à l'article 18 CE, et rattaché à la

citoyenneté de l'Union. Le droit universel de circuler librement

s'étend, dans le contexte spécifique de la construction de

l'Union, au-delà des frontières étatiques, mais se trouve

alors lié à la qualité de citoyen et ne peut être

étendu à toute personne.

Le paragraphe 2 de l'article 45

prévoit néanmoins l'octroi de la liberté de circulation et

de séjour aux ressortissants de pays tiers résidant

légalement sur le territoire d'un Etat membre, possibilité

déjà inscrite au titre IV du traité CE (article 62,

paragraphes 1 et 3, et article 63, §4). Mais nous voyons bien la

dichotomie entre liberté de circulation et garantie de

sûreté de l'Etat face à une menace terroriste éparse

et sans frontière : comment à travers la lutte contre le

terrorisme contemporain, l'Etat entend gérer les nouveaux rapports de

droit né des NTIC entre lui et ses administrés, les

étrangers à son territoire, les personnes morales de droit

privé et les autres Etats ?

L'espace européen, en tant qu'espace commun dont les

frontières internes sont perméables, est unique, et justifie

pleinement une coopération intensive face à la radicalité

de la menace que représente le terrorisme. « Ce n'est pas

simplement une menace contre nos populations, contre notre autonomie

politique, mais aussi une menace contre notre vision du monde5(*) ». L'enjeu consiste

donc à ne pas changer radicalement « notre » vision

du monde en raison des événements que nous avons connus depuis

quelques années ; voilà une situation qui impose une

coopération à tous les niveaux, non seulement au niveau des

services de renseignements, des services de police ou judiciaires, mais

également au niveau politique, et plus largement entendu au niveau

politique européen dans le cadre d'une lutte contre le terrorisme

transnational.

Nous observerons quelles mesures ont été mises

en place par le législateur, et si celles-ci sont réellement

adaptées, nécessaires ou même efficace ? Peut-on dire

que la problématisation politique de la sécurité, ainsi

que les mesures de surveillance des individus et de contrôle des

frontières adoptées représentent une césure

par rapport aux concepts et dispositifs de sécurité, de

frontière et de surveillance qui étaient en vigueur avant les

diverses attaques terroristes ? Nous verrons qu'il ne s'agit en fait que

d'une progression constante de sécurisation du territoire national et

plus largement de l'Union européenne, grâce à l'adoption

d'un dispositif de lutte contre le terrorisme qui est passé d'un

système réactif classique à un système

« pro-actif » fondé sur des technologies

sophistiquées de surveillance (radar), d'identification (photographie)

et de renseignement (SIS). Cependant comment protéger les citoyens de la

menace terroriste sans remettre en cause les principes qui sont la base de

notre Etat de droit ?

Partie 1 La généralisation et l'automatisation

du recueillement des données à caractère personnel lors

des déplacements

Chapitre 1 Contrôle

automatisé des données signalétiques des

véhicules

L'article 8 de la loi du 23 janvier 2006 relative à la

lutte contre le terrorisme et portant dispositions diverses relatives à

la sécurité et aux contrôles frontaliers vient modifier

l'article 26 de la loi n° 2003-239 du 18 mars 20036(*) pour la sécurité

intérieure (mais en conserve les principaux éléments), il

tend à préciser les conditions de mise en oeuvre de ces

dispositifs et à autoriser la prise de cliché du conducteur et

des passagers du véhicule.

L'objectif de la loi est de permettre un usage plus large et

plus efficace de ces dispositifs techniques de surveillance. De tels

systèmes sont déjà mis en oeuvre dans la city de Londres

et sur une autoroute en Calabre. Au Royaume-Uni, le programme dit

« Magellan » prévoit le déploiement

de ces systèmes sur l'ensemble du territoire. Le ministère de

l'intérieur envisage le déploiement de ces premiers

systèmes de contrôle des données signalétiques dans

le courant de l'année 2006.

Section 1 Un contrôle systématique et

généralisé

L'apport de la loi du 23 janvier 2006 sur ce point est

limité : concernant les lieux la nouvelle loi reprend les

mêmes termes que la loi de 2003. L'article 26 de la loi n°

2003-239 du 18 mars 2003 pour la sécurité intérieure

dispose : « Des dispositifs fixes et permanents de

contrôle automatisé des données

signalétiques des véhicules permettant la

vérification systématique au fichier des

véhicules volés de la police et de la gendarmerie nationales

peuvent être installés en tous points appropriés du

territoire, notamment les zones frontalières, portuaires ou

aéroportuaires et les grands axes de transit national et

international. »

L'article 8 de la loi du 23 janvier 2006

dispose : « Les services de police et de

gendarmerie nationales et des douanes peuvent mettre en oeuvre des dispositifs

fixes ou mobiles de contrôle automatisé des données

signalétiques des véhicules prenant la photographie de leurs

occupants, en tous points appropriés du

territoire, en particulier dans les zones frontalières,

portuaires ou aéroportuaires ainsi que sur les grands axes de transit

national ou international. »

L'expression « en tous points

appropriés » est bien entendu reprise. Cette expression est

d'ailleurs des plus imprécises, ainsi, il fut nécessaire

d'ajouter respectivement dans ces deux textes des

« illustrations » : « Les zones

frontalières, portuaires ou aéroportuaires et les grands axes de

transit national et international ».

Il convient de reconnaître que ces notions laissent une

importante marge de manoeuvres : il est permis d'installer ces

équipements aux alentours des aéroports et des ports mais surtout

sur les grands axes de transit national ou international. La notion de grand

axe national permet d'organiser des contrôles sur la totalité des

autoroutes voire même sur un important nombre de nationales. De plus,

cette liste n'est nullement limitative car introduite par les termes

« notamment » et « en particuliers »,

il ne s'agit que d'exemples.

L'article 8 et 26 font mention d'une possibilité

offerte à l'autorité administrative : « L'emploi de

tels dispositifs est également possible par les

services de police et de gendarmerie nationales, à titre

temporaire, pour la préservation de l'ordre public,

à l'occasion d'événements particuliers ou de

grands rassemblements de personnes, par décision de l'autorité

administrative ». Il reviendrait au

préfet de prendre la décision de les installer. Mais,

qu'entendre par « l'emploi de dispositifs mobiles poursuivant les

mêmes finalités est autorisé [...] à l'occasion

d'événements particuliers ou de grands rassemblements de

personnes » ? Sur ce point les débats parlementaires

de la loi sur la sécurité intérieure de 2003 indiquent que

sont envisagés par « évènements

particuliers » des événements tels que les Jeux

Olympiques, un sommet du G8 ou un voyage papal.

Concernant les « grands rassemblements de

personnes », les lois de la République7(*) faisait déjà

figurer, parmi les « objets de police »

confiés à la vigilance et à l'autorité des corps

municipaux : « le maintien du bon ordre dans les endroits

où il se fait de grands rassemblements d'hommes » et

citait comme exemples de tels grands rassemblements « les foires,

les marchés, réjouissances et cérémonies publiques,

spectacles et jeux ».

Avec une rédaction si souple, un tel contrôle

peut être mis en oeuvre sur l'ensemble du territoire. En raison du

caractère automatique et systématique du dispositif, tout

individu circulant sur le territoire français peut, de ce fait,

être automatiquement l'objet d'un contrôle.

Section 2 Le traitement des informations recueillies

Une des innovations de la loi de 2006 résident dans la

nature du contrôle lui-même. La loi de 2003 relative

à la sécurité intérieure se contentait de

photographier et conserver les clichés des immatriculations des

véhicules. Outre le contrôle des données

signalétiques des véhicules, ces dispositifs permettraient de

photographier les occupants du véhicule.

Dorénavant, « les services de police et

de gendarmerie nationales et des douanes peuvent mettre en oeuvre des

dispositifs prenant la photographie de leurs

occupants ». Toutes personnes circulant sur le territoire

français est susceptibles d'être photographiées. D'un point

de vue technique, ils ressembleraient aux radars automatisés mis en

place depuis 2003 dans le cadre de la lutte contre la violence routière.

A cet égard, le ministère de l'intérieur étudie la

possibilité d'utiliser ponctuellement certains de ces radars ainsi que

les radars mobiles aux fins du présent article, dans un

intérêt de mutualiser les coûts.

Cependant, il existe une importante différence car le

dispositif ne se déclenchait qu'en cas d'infraction,

c'est-à-dire, une vitesse excessive. La photographie et la

réalisation de l'infraction étaient simultanées, seuls

étaient photographié les contrevenants. Dans le cas

présent, la prise de cliché est automatique et

systématique. Cette mesure laisse ainsi supposer que tout citoyen se

déplaçant sur un axe sous surveillance est susceptible d'avoir

commis ou de commettre un acte terroriste et doit être

photographié.

Reste à déterminer quel traitement est

réservé aux photographies des immatriculations et des occupants.

Le troisième alinéa de l'article 7 de la loi du 23.01.2006

prévoit que les données collectées par les dispositifs de

contrôle automatisé, c'est-à-dire pour l'essentiel les

données signalétiques et la photographie des occupants, peuvent

faire l'objet d'un traitement automatisé. Il s'agirait d'un fichier de

police administrative mis en oeuvre par les services de la police et de la

gendarmerie nationales. Le projet de loi rappelle que ce fichier serait soumis

aux dispositions de la loi du 6 janvier 1978 relative à

l'informatique, aux fichiers et aux libertés. Le quatrième

alinéa du même article prévoit que ce fichier serait

interconnecté avec le fichier des véhicules volés ou

signalés (FVV8(*)).

Pour être efficace, la consultation automatique de ce fichier suppose

qu'il soit alimenté et actualisé dans les délais les plus

brefs. L'Assemblée nationale a

ajouté que le système d'information Schengen (SIS) serait aussi

consulté automatiquement, celui-ci étant déjà

relié au FVV9(*).

Les termes de la loi sont les suivants :

« Ces traitements comportent une consultation du traitement

automatisé des données relatives aux véhicules

volés ou signalés ainsi que du système d'information

Schengen [...] Afin de permettre cette consultation, les données

collectées sont conservées durant un délai maximum de huit

jours au-delà duquel elles sont effacées dès lors

qu'elles n'ont donné lieu à aucun rapprochement positif avec les

traitements mentionnés au précédent alinéa. Durant

cette période de huit jours, la consultation des données

n'ayant pas fait l'objet d'un rapprochement positif avec ces traitements est

interdite, sans préjudice des nécessités de leur

consultation pour les besoins d'une procédure pénale. Les

données qui font l'objet d'un rapprochement positif avec ces mêmes

traitements sont conservées pour une durée d'un mois

sans préjudice des nécessités de leur conservation pour

les besoins d'une procédure pénale ou

douanière. »

La conservation des données pendant huit jours est

justifiée par le délai de latence qui peut s'écouler entre

le moment où un véhicule est volé et le moment où

ce vol est signalé au FVV. En outre, comme l'a précisé un

amendement adopté par l'Assemblée nationale, les

données recueillies n'ayant pas fait l'objet d'un rapprochement avec le

FVV seraient inaccessibles à toute consultation, sans préjudice

bien entendu des nécessités de leur consultation pour les besoins

d'une procédure pénale. Le dispositif

proposé est très proche de celui déjà

approuvé par le Sénat lors de l'examen de la loi du 18 mars 2003

pour la sécurité intérieure.

Les données n'ayant pas permis de rapprochement positif

avec celles d'un véhicule volés ou signalé sont

détruites et ne peuvent être consultés, le traitement est

dit « interdit ». Reste que les garanties de

confidentialité demeurent problématiques. Il appartient ici au

législateur de fixer les garanties de nature à préserver

l'exercice des libertés constitutionnellement protégées au

nombre desquelles figurent la liberté d'aller et venir et la

liberté individuelle dont le droit au respect de la vie privée

constitue une des composantes.

Au titre de ces garanties, doivent figurer soit dans la loi,

soit sous la forme d'un renvoi explicite à des dispositions

réglementaires prises après avis de la CNIL : la

désignation expresse des catégories de services de police et de

gendarmerie habilités à utiliser les dispositifs informatiques

ainsi que des modalités d'habilitation individuelle de ces personnels ;

la mise en oeuvre de dispositifs de conservation et de contrôle

systématiques des interrogations opérées par les services

de police et de gendarmerie ; la détermination précise des

modalités d'utilisation par les services de police et de gendarmerie,

des dispositifs et en particulier des conditions dans lesquelles les

résultats des rapprochements d'informations opérés seront

utilisés à l'égard des personnes concernées ; les

décisions individuelles susceptibles d'être prises en

conséquence à l'égard des personnes ; l'obligation de

prendre les dispositions nécessaires pour informer de façon

claire et permanente et par tous moyens appropriés les populations

concernées de la mise en place des dispositifs ainsi que des droits et

voies de recours qui lui sont ouverts.

En l'absence de décret d'application, nous ne sommes

pas en mesure de garantir un accès aux justiciables qui voudraient

prendre connaissance des données collectées les concernant. En

tout état de cause, la CNIL sera amenée à exercer

pleinement et sans restriction les pouvoirs de contrôle qui lui sont

conférés par la loi du 6 janvier 1978 modifiée, y compris

un contrôle a posteriori de l'utilisation des fichiers contenant

des données à caractère personnel. En effet, les services

de renseignements et de police ont besoin d'accéder à l'ensemble

des fichiers dont dispose l'administration : mais vu l'interconnexion des

fichiers prévues par la loi, on est en droit de se demander quel statut

aura le fichier qui fusionnera les deux autres : celui-ci devra

également être contrôlé. Pour l'instant aucun cadre

n'a été définit, là encore, les décrets

d'application se font attendre.

Le rapporteur de la loi, Alain Marsaud10(*), précisait que :

« le conducteur, le passager et la plaque d'immatriculation de tous

les véhicules qui passent sont alors automatiquement

photographiés et les photos restent dans le logiciel. S'il

apparaît cependant, par recoupement, que la plaque d'immatriculation

correspond à un véhicule volé ou mis sous surveillance,

précisément parce qu'il pourrait être utilisé par un

groupe terroriste ou une organisation mafieuse, un système d'alerte sera

déclenché. Les fonctionnaires habilités auront alors

accès à la photo afin de vérifier s'il s'agit bien d'un

véhicule volé ou signalé. En revanche si le citoyen lambda

- vous ou moi, monsieur Floch11(*) - est photographié au volant de sa

voiture, il ne se passera strictement rien et personne n'aura jamais

accès à la photo puisque le système d'alerte ne se

déclenchera pas. Il y a en effet peu de chance que nous circulions dans

un véhicule volé ou signalé ! »

« S'agissant du délai, nous avons

prévu huit jours de conservation dans ce qu'on pourrait appeler la

boîte noire, même si l'expression n'est pas très

adéquate, pour parer à toutes les éventualités. Si,

par exemple, un véhicule est volé le week-end sur un parking

d'aéroport, il faut laisser le temps à son propriétaire de

se rendre aux services de police pour déclarer le vol, et à ces

derniers celui de rentrer l'identification de la voiture dans le fichier des

véhicules volés. Tout cela peut prendre cinq jours. Nous ne

gardons donc que trois jours de plus les informations dans la boîte

noire. »

En effet, on ignore ce que l'expression « rester

dans le logiciel » implique. Sans rentrer dans des

considérations techniques on peut mettre en doute le bien fondé

de l'expression, un logiciel ne contient pas à proprement

parlé des données. Quant aux supports de stockage

bénéficiera t'il des mesures de protection adéquate ?

Les informations seront-elles cryptées ? Le support sera-t-il ou

non mis sur un réseau ? Le cas échéant sera t'il

suffisamment protégé ? Où sera physiquement

conservé le support ? Pour le moment toutes ces

considérations techniques mais pourtant essentielles ont

été éludées.

Enfin, l'article 8 dispose que seuls les données

correspondant à un véhicule volé ou signalé

pourront être conservé un mois. Une question légitime en

découle, ces dispositions ne seraient elles pas plus adaptés

à des infractions de droit commun qu'à la lutte

anti-terroriste ?

Il convient à présent d'examiner les

dispositions relevant des déplacements internationaux.

Chapitre 2 Traitements automatisés

de données à caractère personnel, recueillies à

l'occasion de déplacements internationaux

Le 11 septembre 2001 a considérablement

accéléré la volonté de partager certaines

données concernant notamment les transports aériens. Depuis

l'accord du 17 mai 2004 entre l'union européenne et les Etats-Unis, une

liste des données est communiquées aux services des douanes et de

sécurité américains par les agences de voyages et les

compagnies aériennes européennes lors de la réservation

d'un vol à destination ou via les Etats-Unis. Un exposé

étant dédié à cette thématique nous ne

préciserons davantage la nature de ces informations.

L'union européenne souhaite étendre ce partage

de données au sein de l'union. Le 29 avril fut adopté la

directive 2004/82/CE concernant l'obligation pour les transporteurs de

communiquer les données relatives aux passagers. Cette directive dispose

que les États membres prennent les mesures nécessaires afin

d'établir l'obligation, pour les transporteurs aériens, de

transmettre, à la demande des autorités chargées du

contrôle des personnes aux frontières extérieures, avant la

fin de l'enregistrement, les renseignements relatifs aux passagers qu'ils vont

transporter vers un point de passage frontalier par lequel ces personnes

entreront sur le territoire d'un État membre.

L'article 3 de la directive impose aux Etats membres de

transmettre les informations suivantes :

- le numéro et le type du document de voyage

utilisé;

- la nationalité;

- le nom complet;

- la date de naissance;

- le point de passage frontalier utilisé pour entrer

sur le territoire des États membres;

- le code de transport;

- les heures de départ et d'arrivée du

transport;

- le nombre total des personnes transportées;

- le point d'embarquement initial.

En cas de demande des autorités chargées du

contrôle des personnes aux frontières extérieures, les

États membres doivent prendre les mesures nécessaires afin

d'établir l'obligation, pour les transporteurs, de transmettre, avant la

fin de l'enregistrement, les renseignements relatifs aux passagers qu'ils vont

transporter vers un point de passage frontalier autorisé par lequel ces

personnes entreront sur le territoire d'un État membre.

Ce contrôle est prévu uniquement dans le cadre du

transport aérien. L'article 2 dispose qu'est défini comme

transporteur : « toute personne physique ou morale qui

assure, à titre professionnel, le transport de personnes par voie

aérienne ».

L'article 7 du 24 janvier 2006 fut rédigé afin

de transposer cette directive comme le confirme le rapporteur Alain

Marsaud12(*).

« L'union européenne a adopté le

29 avril 2004 une directive 2004/82/CE du Conseil concernant l'obligation

pour les transporteurs de communiquer les données relatives aux

passagers. Les États-membres ont l'obligation de transposer cette

directive avant le 5 septembre 2006, ce qui leur impose de mettre en

oeuvre une obligation de transmission de certaines données des

compagnies aériennes aux services chargés du contrôle des

frontières et à prévoir un traitement automatisé de

ces données. »

Le paragraphe IV renvoie d'ailleurs directement à la

directive citée :

« Pour la mise en oeuvre des traitements

mentionnés aux I et II, les transporteurs aériens sont tenus de

recueillir et de transmettre aux services du ministère de

l'intérieur les données énumérées au 2 de

l'article 3 de la directive 2004/82/CE du Conseil, du 29 avril 2004, concernant

l'obligation pour les transporteurs de communiquer les données relatives

aux passagers, et mentionnées au 3° du I. »

Néanmoins, comme nous allons le voir, la transposition

de cette directive est particulièrement extensive :

« Le ministre de l'intérieur est autorisé à

procéder à la mise en oeuvre de traitements automatisés de

données à caractère personnel, recueillies à

l'occasion de déplacements internationaux en provenance ou à

destination d'Etats n'appartenant pas à l'Union européenne

(...)

« 1° Figurant sur les cartes de

débarquement et d'embarquement des passagers de transporteurs

aériens,

2° Collectées à partir de la bande de

lecture optique des documents de voyage, de la carte nationale

d'identité et des visas des passagers de transporteurs

aériens, maritimes ou ferroviaires,

3° Relatives aux

passagers et enregistrées dans les systèmes de réservation

et de contrôle des départs lorsqu'elles sont détenues par

les transporteurs aériens, maritimes ou

ferroviaires. »

Le gouvernement ne limite pas à une simple

transposition. L'article 7 a une portée bien plus importante car ne se

limite pas au transport aérien et s'étend aux transports

aériens, maritimes et ferroviaires.

Cette directive est également l'occasion d'entreprendre

une modernisation du fichier national transfrontière (FNT). Le

ministère de l'intérieur opère depuis 1991 un traitement

des données relatives au déplacement à l'étranger.

Regroupé au sein du fichier STIC (système de traitement des

informations constatées) le FNT permettait de recueillir les

informations figurant sur les cartes d'embarquement comme le nom, le nom

de jeune fille, le prénom, la date de naissance, la nationalité,

l'aéroport de départ et d'arrivée.

Le traitement et la transmission de ces informations

n'étaient pas systématiques. La saisie de ces informations

était manuelle freinant ainsi un traitement massif de ces informations.

Seules, les informations relatives au voyage dans des pays à risques

étaient réellement conservées.

Le nouveau dispositif permet d'automatiser le recueil des

informations et donc de rendre systématique ce traitement. Le nombre de

données recueillies et transmises va littéralement

explosées du fait de cette automatisation et de l'extension au transport

ferroviaire et maritime.

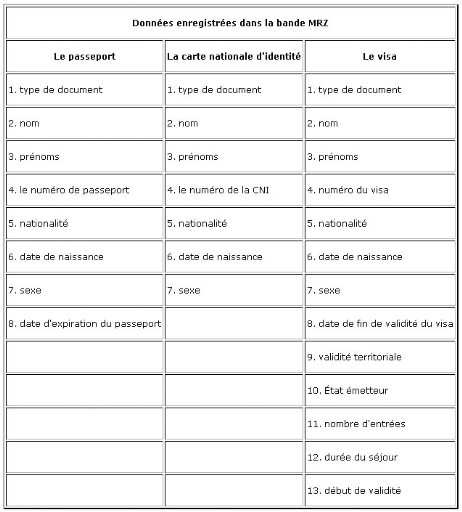

D'un point de vue qualitatif, sans décret

d'application, ni connaissance technique, la loi reste peu explicite sur les

données recueillies. L'article 7 renvoie aux informations contenues sur

la carte d'embarquement et à celles contenues sur la bande

magnétique des titres de transports, appelée bande MRZ. Afin de

comprendre il est nécessaire de mettre en valeurs les informations

contenues sur ces supports :

La transmission de ces informations est garantie par un

mécanisme de sanctions frappant le transporteur. Dans le cadre de la

directive européenne, la sanction minimale est de 5 000€. Le

présent article prévoit une sanction de 50 000€ en cas

de non communication des pièces citées.

Le dernier apport par rapport à la directive concerne

les données relatives à la réservation. Cela est loin

d'être anodin car à l'origine les données étaient

recueillies seulement au moment du transport. Dans ces circonstances, le

contrôle intervenait trop tard, la personne soupçonnée

était déjà entrée sur le territoire ou l'avait

déjà quitté. Le recueil des réservations permet

d'anticiper cette fois le déplacement. Le corollaire de cette

possibilité est le caractère préventif de cette mesure qui

renforce les périls quant aux libertés individuelles.

Partie 2 Une loi appelant des garanties

particulières

Chapitre 1 Des finalités

confuses

Section 1 Une conception élargie du terrorisme

Comme nous l'avons vu ce traitement automatisé vise le

recoupement avec le fichier des voitures volées et signalées, la

finalité d'un tel traitement serait la

suivante : « Afin de prévenir et de

réprimer le terrorisme, de faciliter la constatation des infractions s'y

rattachant, de faciliter la constatation des infractions criminelles ou

liées à la criminalité organisée au sens de

l'article 706-73 du code de procédure pénale13(*), des infractions de vol et de

recel de véhicules volés, des infractions de contrebande,

d'importation ou d'exportation commises en bande organisée,

prévues et réprimées par le deuxième alinéa

de l'article 414 du code des douanes, ainsi que la constatation, lorsqu'elles

portent sur des fonds provenant de ces mêmes infractions, de la

réalisation ou de la tentative de réalisation des

opérations financières définies à l'article 415 du

même code et afin de permettre le rassemblement des preuves de ces

infractions et la recherche de leurs auteurs .»

Lorsqu'on lit en détail cet article, on

s'aperçoit que cet article dépasse le cadre du terrorisme

grâce à une habile expression « afin de

prévenir et de réprimer le terrorisme, de faciliter la

constatation des infractions s'y rattachant ». Cela

suppose que le terrorisme n'est pas uniquement dans la ligne de mire du

législateur, ce sont également les « infractions

s'y attachant », « infractions criminelles

ou liées à la criminalité organisée »,

« vol, recel de véhicules volés », « les

infractions de contrebande, d'importation ou d'exportation commises en

bande organisée ».

Ces dispositions débordent largement sur les

infractions de droit commun et rendent confuses les réelles intentions

du législateur. Cela confirme la confusion déjà

présente dans le titre de cette loi relative « à la

lutte contre le terrorisme et portant dispositions diverses relatives

à la sécurité et aux contrôles

frontaliers ». Les finalités de ces dispositifs

de contrôle automatisé sont donc très étendues et

diverses. L'Assemblée nationale a souhaité préciser le

sens de la notion d'infractions liées à la criminalité

organisée en renvoyant explicitement à l'article 706-73 du code

de procédure pénale.

Cela n'est pas sans incidence sur la légitimité

d'un tel contrôle. En effet, des mesures visant à lutter contre le

vol ou le recel ne saurait entraîner des privations de liberté

aussi importante. Si le terrorisme nécessite des mesures contraignantes,

il ne saurait en être ainsi pour des infractions

« classiques » de droit commun. Or, il est établi

par de nombreux experts et parlementaires que les terroristes n'ont pas recours

à des voitures volées. D'une part, pour des raisons de

financement, ceux-ci disposent de budget suffisamment important ou peuvent

acheter des véhicules en toute légalité, ou ont un

véhicule personnel. D'autre part, ces bandes organisées ne

risqueraient pas de nuire à leur projet en utilisant des

véhicules volés qui évidement augmenteraient leurs chances

significativement d'être repéré. Enfin, si certains

comptaient utiliser de tels véhicules, la promulgation de la loi va

inévitablement les faire changer d'avis... Ces arguments ont d'ailleurs

été avancés lors de la discussion pour le vote du projet

de loi.

Extraits de discussion à

l'assemblée :

· M. J. Floch. : « Chers

collègues, vous êtes tous au fait de ce genre de problèmes.

Certes, des terroristes au petit pied le feront peut-être, mais les

organisations terroristes ont de vrais passeports, de gros moyens et ils

achèteront donc les véhicules dont ils auront

besoin. »

· N. Mamère14(*) déclarait : « Il s'agirait

avant tout, selon vous, de lutter contre des trafics de véhicules

volés d'ampleur internationale et de lutter contre le terrorisme. Il

paraît cependant évident qu'un tel dispositif ne permettra pas de

s'attaquer à de tels phénomènes. Le premier souci de ceux

qui opèrent des trafics de véhicules volés d'une certaine

ampleur est évidemment de procéder au maquillage des

véhicules. Le contrôle automatique de leur signalétique ne

peut donc être que d'un faible d'intérêt. Si tant est que

les terroristes soient coutumiers de l'usage de véhicules volés,

ce qui n'est nullement le cas, ils prendront évidemment les mêmes

précautions. »

· M. Vaxès15(*), député communiste : «

Supposons, en effet, que les terroristes aient pour pratique courante, ce

qui nous étonnerait tous ici, d'utiliser des voitures volées,

gageons que, désormais, ils maquilleront ces

véhicules. »

Malheureusement les contre argument n'ont été

qu'assez triviaux :

M. T. Mariani16(*) : « C'est bien connu, ils louent

leurs véhicules chez Hertz ! »

M. J-C. Taugourdeau17(*) : « Et leurs vélos

auprès de la ville de Paris ! »

Ainsi, ces mesures ne présente qu'un

intérêt pour la lutte anti-terroriste et laisse présager

que ces contrôles seront utilisés à d'autres fins

permettant d'utiliser des moyens, en théorie, destinés au

terrorisme afin de lutter contre des infractions comme le vol ou le recel. Ces

craintes sont d'ailleurs confirmées par la CNIL qui n'hésite pas

à déclarer : « dans la mesure où les

finalités des dispositifs ne sont pas décrites de

manière précise et où aucun

élément n'est apporté ni sur les conditions dans

lesquelles les données obtenues par les services de police et de

gendarmerie seraient utilisées et conservées ni sur les

conséquences individuelles à l'égard des personnes des

traitements ainsi opérés, il est difficile

d'apprécier si les moyens proposés sont en tous points

adéquats, pertinents et proportionnés aux objectifs

poursuivis. On peut même s'interroger sur l'utilité de

certains d'entre eux. »

Cette finalité principale de prévention et de

répression du terrorisme est, dans presque tous les cas,

étroitement imbriquée avec une ou plusieurs autres

finalités, c'est le cas des dispositifs facilitant la constatation des

infractions criminelles ou liées à la criminalité

organisée, des infractions de vol et de recel des véhicules

volés. Or, il est certain que les modalités de traitement des

données à caractère personnel ne sauraient être les

mêmes selon les différentes finalités.

A l'image du contrôle des plaques signalétiques,

la finalité n'est pas uniquement le terrorisme. Le gouvernement ne le

cache d'ailleurs nullement dès l'introduction de l'article

« afin d'améliorer le contrôle aux frontières

et de lutter contre l'immigration clandestine ». Cela ne

pourrait être nullement choquant car la directive européenne dont

le texte s'inspire fait état des mêmes finalités. Est

néanmoins gênant la mise en place de ces mesures dans une loi

censée être le reflet des mesures prises dans le cadre de la lutte

contre le terrorisme. Encore une fois, on ne peut attendre les mêmes

sacrifices de la part des citoyens dans le cadre de la lutte contre le

terrorisme et celle contre l'immigration clandestine.

Section 2 Une lutte qui s'étend à l'immigration

clandestine

L'article 7-1 de la loi dispose : « Afin

d'améliorer le contrôle aux frontières et de lutter

contre l'immigration clandestine, le ministre de l'intérieur

est autorisé à procéder à la mise en oeuvre de

traitements automatisés de données à caractère

personnel, recueillies à l'occasion de déplacements

internationaux en provenance ou à destination d'Etats

n'appartenant pas à l'Union européenne, à

l'exclusion des données relevant du I de l'article 8 de la loi n°

78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux

libertés ».

La rédaction de la loi n'est pas sans soulever des

discussions quant au risque d'amalgame en traitant avec les mêmes moyens

dans un même texte, le terrorisme et l'immigration clandestine.

Pour le député J.Dray18(*), « il ne faut

pas confondre les objectifs et les finalités : la question de

l'immigration clandestine, inopinément soulevé à l'article

6, doit être impérativement sortie du projet afin d'en rester

à la seule lutte contre le terrorisme et éviter tout risque

d'amalgame - d'autant que, les récents évènements l'ont

montré, les crimes terroristes sont souvent le fait de citoyen

français recrutés sur le territoire

français ». La loi comporte en effet un certain

mélange des genres : l'article 7, sous couvert de la transposition

d'une directive européenne, vise essentiellement la lutte contre

l'immigration clandestine qui devrait être traitée dans le cadre

d'un texte législatif spécifique pour éviter tout

amalgame. Le Ministre d'Etat justifie cette extension à l'immigration

(la France prise en défaut, et devant procéder avant 2006

à sa transposition) : « à la suite des

attentats de Madrid il a semblé naturel d'insérer cette

disposition dans un texte précisément consacré au

terrorisme, d'autant que les services concernés s'intéressent

autant aux contrôle des frontières qu'à la lutte contre le

terrorisme. »

Cette extension de la loi aux immigrants peut-elle être

une des conséquences d'une politique sécuritaire menée

tant a niveau national qu'européen. La liberté de circuler

s'applique normalement pour toutes personnes, cette liberté comporte

cependant une dimension propre au droit de l'Union européenne : le droit

des personnes à la libre circulation entre les États composant

l'Union, jugé fondamental, à la fois par une jurisprudence bien

établie de la Cour de justice des Communautés européennes

et par la Charte des droits fondamentaux de l'Union européenne. Que

penser alors de cette dérive législative ? Nous voyons au

fur et à mesure de l'étude se resserrer l'étau des

libertés, du droit à la vie privée (avec les photographies

systématiques), du droit de circuler librement pour les personnes dites

étrangères au sein de l'Union. L'expression « droit des

étrangers» fait difficulté : qui sont donc les «

étrangers» dans le droit de l'Union européenne ? Il est

exclu, bien sûr, de les définir directement par rapport à

une nationalité de l'Union qui n'existe pas. Peut-on alors les

définir négativement comme des non-citoyens de l'Union puisque la

notion de citoyenneté de l'Union est désormais

consacrée19(*)?

Cette référence à la citoyenneté ne confère

pourtant aucune autonomie au droit de l'Union dans la définition

juridique de l'étranger : la citoyenneté de l'Union se

déduit de la nationalité d'un État membre.

L'étranger ne peut donc se concevoir sans la médiation des

nationalités des États membres : il est celui qui n'a pas la

nationalité d'un État membre et qui n'accède pas, de ce

fait, à la citoyenneté de l'Union. Cela contribue sans doute

à expliquer que l'on parle plus volontiers de « ressortissants

d'États tiers» que d'«étrangers» en droit

communautaire.

Cette vision pose des questions fondamentales concernant la

criminalisation des immigrés et la dénomination de

l'« Autre »20(*). Certaines mesures destinées à lutter

contre le terrorisme comportent un risque de discrimination vis-à-vis de

certaines nationalités ou de certaines croyances religieuses : une

recommandation de novembre 2002 incite à la mise en place de «

profils» de terroristes afin d'identifier des personnes susceptibles de

commettre ou d'avoir commis actes terroristes. Ces profils, qui ont une

incidence sur la politique d'immigration, utilisent des critères tels

que l'âge, le sexe, la situation de famille et la nationalité. Or,

l'utilisation de tels critères ne saurait être acceptée

sans justification suffisante : en l'absence de lien significatif entre les

caractéristiques relevées et le risque de terrorisme, elle

constituerait une discrimination condamnable.

Une des pierres angulaire de la politique commune d'asile et

d'immigration est constituée par l'intégration des ressortissants

de pays tiers qui résident légalement sur le territoire de

l'Union européenne. Elle donne aux immigrés des droits et des

obligations comparables à ceux des citoyens européens.

L'étendue de ces droits et devoirs varie en fonction de la durée

de leur résidence légale sur le territoire de l'Union

européenne. Il incombe également aux gouvernements de tenter de

modifier la perception des immigrés par la population, de façon

qu'ils soient considérés comme un facteur positif pour

l'économie, favorisant souvent la création d'emplois et la

croissance économique, participant et contribuant comme chacun au

contrat social et apportant un élément neuf et vital à la

vie culturelle des communautés où ils sont

établis21(*). La

contrepartie consiste à avoir une gestion efficace des flux migratoires,

des contrôles aux frontières extérieures, de lutter contre

l'immigration clandestine. L'Union européenne a intensifié la

lutte contre le trafic des êtres humains et l'exploitation

économique des migrants. Elle s'est dotée d'un plan global de

lutte contre l'immigration clandestine et la traite des êtres humains.

Enfin, ce texte risque d'être peu efficace dans la lutte

contre le terrorisme. Certains pays sont considérés comme de

véritables pays « coupe-circuit » comme

l'Algérie, la Turquie ou encore l'Egypte. Non qu'il soit insinué

que ces pays permettent savamment aux éventuels terroristes de circuler

facilement mais le fait de voyager en plusieurs étapes permet de

brouiller les pistes.

Le dispositif ne pourrait se révéler efficace

dans le cadre d'un voyage stipulant nommément la destination finale. Il

parait évident que des terroristes faisant régulièrement

des voyages vers des pays identifiés comme à risque comme

l'Afghanistan, le Pakistan, la Syrie ou encore l'Iran passent par d'autres pays

où le trafic avec la France est tel qu'il permet d'être en quelque

sorte noyé dans la masse. Une fois sur place des contacts peuvent

d'ailleurs procurer d'autres titres ou passeports ne faisant nullement mention

d'un voyage dans un pays « à risque ».

L'expérience a montré, notamment à

Londres que le danger ne vient pas forcément de l'étranger, les

poseurs de bombes étaient né et vivaient au Royaume-Uni. Ce mode

de recrutement va certainement s'en trouver renforcé au fur et à

mesure que la traçabilité lors des transports augmentent.

Ces développements soulèvent une série de

paradoxes pour l'Union européenne et ses Etats membres : le premier

paradoxe concerne la relation entre l'objectif de construction d'une Union

européenne sans frontières et sans contrôles à

l'intérieur, et l'intensification des contrôles et de la

surveillance de l'autre côté. Le deuxième paradoxe concerne

la coexistence d'une pression pour créer une identité

européenne fondée sur la légalité et la protection

des droits fondamentaux, et l'évocation de cette identité par

rapport aux relations extérieures de l'Union européenne. Le

troisième paradoxe concerne la question de savoir si l'Union

européenne, elle-même, peut protéger les libertés

individuelles et promouvoir les droits de l'Homme.

Chapitre 2 Une loi potentiellement dangereuse pour les

libertés individuelles

La CNIL22(*) n'a pas manqué de rappeler que la loi

constituait une atteinte au principe d'aller et venir ; lors de l'examen

du projet de loi celle-ci précisait que : « le

dispositif général prévu par l'article 26 de la loi du 18

mars 2003 modifié par l'article 4 du projet de loi qui conduit à

pouvoir soumettre à une surveillance automatique l'ensemble des

déplacements des personnes en France en tous points appropriés du

réseau routier et autoroutier, constituerait dès lors un

risque d'atteinte à la liberté d'aller et venir ainsi qu'une

possibilité de contrôler l'identité des personnes à

leur insu. »

La Commission se montre donc extrêmement

réservée sur la mise en oeuvre de tels dispositifs dès

lors qu'ils reposent sur la prise systématique de photographie des

occupants des véhicules.

Lors de l'examen du projet de loi, elle estimait que celui-ci

n'apportait pas de garantie suffisante pour préserver les

libertés individuelles, aucune précision n'étant

donnée sur les conditions dans lesquelles ces dispositifs seraient

utilisés, ni sur les conséquences individuelles de leur

utilisation à l'égard de la population. A ce propos, elle avait

averti que « si un tel dispositif devait néanmoins

être maintenu, la loi devrait a minima préciser la nature des

services de police habilités à avoir connaissance des

informations, les modalités d'utilisation de ces informations, les

conséquences des traitements de données pour les personnes ainsi

que les modalités selon lesquelles elles seraient

informées. »

Elle ajoute que la collecte systématique de la

photographie des passagers d'un véhicule pourrait conduire à

l'instauration d'un contrôle d'identité à l'insu des

personnes, elle a estimé « disproportionnée la collecte

systématique de la photographie des passagers d'un véhicule.

Cette collecte pourrait en outre conduire à l'instauration d'un

contrôle d'identité à l'insu des personnes. »

La commission estime que les objectifs de lutte et de

prévention du terrorisme poursuivis par le Gouvernement, en

s'appuyant notamment sur les possibilités nouvelles qu'apporte le

développement des techniques informatiques, sont tout à fait

légitimes.

Les dispositifs de prévention du terrorisme,

prévus par la loi, doivent donc être

considérés comme des mesures exceptionnelles prises pour

répondre à une menace d'une exceptionnelle gravitée.

L'ensemble du dispositif doit être encadré très

précisément par le législateur afin de garantir le respect

des libertés individuelles, en particulier la liberté d'aller et

venir. En effet, elle constate que ce dispositif, en venant ajouter au cadre de

police judiciaire existant en matière de lutte anti-terroriste un cadre

de police administrative, permettant ainsi un accès très large

à certains fichiers publics et privés et aux enregistrements de

vidéosurveillance, constitue un changement profond.

Dès lors, si la CNIL ne conteste en aucune façon

l'impératif pour l'Etat de mettre en oeuvre les moyens indispensables

à la lutte contre le terrorisme, il est nécessaire de bien

préciser les garanties devant entourer l'utilisation de ces moyens.

Dans ces conditions, elle définit quatre

priorités :

- L'ensemble des mesures prévues doit être

limité dans le temps pour une durée de trois ans,

comme le prévoit déjà le projet de loi pour

l'accès, par les services de police, aux données de connexion des

opérateurs de communications électroniques et à certains

fichiers administratifs.

- Ces mesures doivent faire l'objet d'une évaluation

précise, remise au Parlement.

- La CNIL doit exercer sans restriction les pouvoirs de

contrôle prévus par la loi sur l'ensemble des dispositifs

prévus.

- Pour chacun des dispositifs, des garanties renforcées

doivent être prévues et des contrôles doivent

être mis en place pour assurer leur respect.

Selon F.Giquel, commissaire à la CNIL :

« Dans le contexte actuel où la menace est

d'une exceptionnelle gravité, nul ne saurait contester la

nécessité pour l'Etat de mettre en oeuvre les moyens

nécessaires pour lutter contre le terrorisme, en s'appuyant notamment

sur les possibilités nouvelles qu'apporte le développement des

techniques informatiques et numériques. Mais ces moyens doivent

être strictement proportionnés à la fin

poursuivie et leur usage doit être très

précisément encadré par le

législateur, afin d'éviter que des contraintes excessives

ne pèsent sur les libertés de chacun, en particulier la

liberté d'aller et venir.

C'est dans cet esprit, et au nom du devoir de vigilance

qui lui a été confié par la loi du 6 janvier 1978 et

renouvelé par celle du 6 août 2004, que la CNIL a

été amenée à considérer que les dispositifs

de prévention du terrorisme, prévus par la loi, visant à

mettre à la disposition permanente des services de police et de

gendarmerie, des fichiers et enregistrements vidéo susceptibles de

"tracer" une très grande partie de la population, ne

peuvent être envisagés que comme des mesures exceptionnelles

destinées à faire face à des circonstances exceptionnelles

et donc limitées dans le temps. Elles devraient don, être

assorties de garanties elles-mêmes exceptionnelles et de contrôles

particulièrement rigoureux, dans lesquels notre Commission est

prête à prendre toute sa part. »

Pour F.Wurtz23(*) : « le consensus est acquis sur la

nécessité d'une action commune contre le terrorisme mais il

s'arrête là où commence l'engrenage sécuritaire et

liberticide, la fin ne doit pas justifier le moyens ».

La Commission relève une extension considérable

des données collectées dans un domaine fondamental des droits

individuels, la liberté d'aller et venir, et le fait qu'une partie

importante de ces données sont fournies dans le cadre d'une relation

commerciale avec une entreprise de transport. Or, la loi n'établit pas

de manière certaine si un fichier central unique de contrôle des

déplacements est ou non envisagé, et ne définit ni les

grands principes de fonctionnement du ou des traitements envisagés ni

les garanties au regard des droits individuels qui devraient être

assurées dans l'un ou l'autre cas. Il est seulement

précisé que sont exclues de la collecte les données dites

« sensibles » relevant de l'article 8 de la loi du 6 janvier 1978, ce

dont la Commission prend acte.24(*)

La Commission est parfaitement consciente que la lutte contre

le terrorisme revêt un caractère nécessairement large et

multiforme puisqu'il s'agit de recueillir et d'exploiter, selon des

critères évolutifs par nature, des renseignements sur des

personnes ayant un parcours particulier et pouvant avoir un lien avec une ou

des entreprises terroristes et de cibler ainsi des individus ayant un profil

à risque et se rendant de manière répétée ou

prolongée vers des pays connus pour abriter des activités

terroristes.

Mais il faut savoir que cet objectif conduit à mettre

à la disposition des services de police et de gendarmerie, dans le cadre

de leurs missions de police administrative, des fichiers et enregistrements

vidéo susceptibles de tracer de façon systématique et

permanente une très grande partie de la population, dans ses

déplacements et dans certains actes de la vie quotidienne.

Désormais, la transmission de données à

caractère personnel ne n'apprécie plus seulement dans un cadre

national mais dans une approche européenne ; nous observerons que ces

données pourront faire l'objet d'une transmission dans le cadre d'une

coopération européenne.

Partie 3 De la

nécessité d'une coopération transnationale

L'Union européenne dispose d'une arme redoutablement

efficace : l'action commune. La coopération policière et

les diverses collaborations font apparaître ce que pourrait être

une « Europe-forteresse» pour les ressortissants des États

tiers. Une nouvelle impulsion à la lutte antiterroriste a

été réalisée à la suite des attentats contre

des trains à Madrid, le 11 mars 2004. Le Conseil européen a

approuvé, le 25 mars 2004, une déclaration dans laquelle il

affirme que « l'Union et les États membres s'engagent à

faire tout ce qui est en leur pouvoir pour combattre le terrorisme ».

En 1990, le discours officiel en France comme en Allemagne a

été de présenter Schengen comme un point

d'équilibre. Ni Europe passoire, ni Europe forteresse, Schengen visait

selon ses promoteurs à concilier liberté et

sécurité à l'échelle européenne. Il

était donc logique que la nouvelle liberté de libre circulation

soit, disait-on, encadrée et accompagnée par des mesures

« compensatoires ». Outre la gestion des contrôles

aux frontières, il s'agissait d'en profiter pour moderniser les

équipements, réduire un certain syndicalisme, et

« améliorer la coordination entre les services de police,

des douanes et de justice », en prenant les mesures

nécessaires pour combattre notamment le terrorisme (via les accords de

Trévi différents dans leur statut de la convention Schengen), la

criminalité organisée et l'immigration illégale. On verra

ainsi une convention qui rappelle en un article la libre circulation mais vise

dans tous les autres le renforcement de la coopération policière

et judiciaire répressive, avec entre autres, l'instauration d'un droit

de filature ou d'observation et de poursuite d'un pays à l'autre, le

renforcement de la coopération judiciaire à travers un

système d'extradition plus rapide et une meilleure transmission de

l'exécution des jugements répressifs. Pour ce faire, un

système d'information complexe était mis en place pour

échanger des données concernant l'identité des personnes

et la description des objets recherchés, le Système d'Information

Schengen (SIS)

Au niveau mondial, la coopération internationale

dynamisée par l'électrochoc de septembre 2001 est d'autant plus

efficace, qu'elle repose souvent sur des services capables de s'échanger

des informations sur une base relativement équilibrée, notamment

en matière de technologies. Quant au système français de

lutte antiterroriste, il prend appui sur : la souplesse de l'arsenal

judiciaire de droit commun, la centralisation des informations auprès

des magistrats spécialisés, la proximité et la permanence

du dialogue entre ces magistrats et les services de renseignements, la

spécificité des compétences et du positionnement du

maillage de proximité sur le territoire national, l'importance du

renseignement humain, l'analyse régulière de l'état de

menace du territoire national et enfin une coopération

opérationnelle nationale et internationale.

Au niveau national comme international, la mise en

complémentarité est capitale. Elle s'impose et doit être

beaucoup mieux organisée. Dans une lettre à la

Commission européenne en date du 16 octobre 2001, le président

des États-Unis sollicitait une coopération européenne dans

la lutte contre le terrorisme qui s'étende non seulement au terrorisme

au sens strict, mais, plus largement, aux enquêtes criminelles, à

la surveillance des données, au contrôle des frontières et

à la politique de l'immigration.

Afin de lutter contre le terrorisme, pour la première

fois de leur histoire, les États membres se sont dotés d'une

définition harmonisée et globale en adoptant le 13 juin 2002 une

décision cadre à ce sujet, cette décision détermine

le terrorisme par rapport à l'intention de l'acte. L'originalité

du texte réside dans le fait que désormais, la finalité

politique constitue le critère de base pour distinguer l'infraction

terroriste des délits de droit commun. La décision cadre limite

cependant la définition à une série d'infractions telles

que l'enlèvement, la prise d'otage et la capture d'aéronefs ou

l'utilisation d'armes à feu ou d'explosifs.

Les États membres

doivent aussi adopter les mesures nécessaires pour que les individus

appartenant à une organisation terroriste soient passibles de peines

privatives de liberté maximales ne pouvant être inférieures

à quinze ans pour la direction d'un groupe terroriste et à huit

ans pour la participation aux activités d'un groupe terroriste.25(*)

Chapitre 1 De la collecte des informations et de l'importance

du renseignement

Traditionnellement, la mission de renseignement et

d'information a eu pour objet d'assurer l'information des autorités

gouvernementales dans leur processus décisionnel, de déceler et

de prévenir toute menace susceptible de porter atteinte à l'ordre

public, aux institutions, et aux intérêts fondamentaux de la

Nation ou à la souveraineté nationale.

La lutte contre le terrorisme relève par essence en

priorité du domaine politique, et ensuite du domaine judiciaire car le

gouvernement doit pouvoir bénéficier d'un pouvoir

discrétionnaire dans le choix d'une méthode à

privilégier pour résoudre le problème auquel il est

confronté (méthode préventive ou répressive). Cette

appréciation repose également au niveau européen, cadre

d'intervention de plus en plus fréquent des services

spécialisés face aux nouvelles menaces relevant davantage de

menaces basées sur des revendications religieuses de type radical, plus

diffuses, qui s'appuient sur des réseaux logistiques européens de

type dormant, et pour lesquels le passage à l'acte dépend d'une

situation politique et militaire préexistant dans d'autres pays.

Dans cette hypothèse, le renseignement évolue

nécessairement par rapport au domaine traité, mais

également par rapport au cadre géographique dans lequel celui ci

doit être apprécié.

Sur un plan pratique, il convient que les services

s'échangent en temps réel les éléments

d'information en leur possession afin de pouvoir analyser de façon

commune et coordonnée un état de la menace clair et uniforme

entraînant par la même, certaines mesures de type

préventif : mesures administratives ou mesures de surveillance

renforcée à l'égard de certaines personnes.

Sur un plan opérationnel, et après passage

à l'acte, il peut être décidé d'une intensification

de la mission de renseignement sur des groupes d'individus qui sont en relation

entre eux à partir de pays différents. Les services

s'échangent alors le suivi de certains objectifs en temps réel,

en fonction de leurs déplacements. Ils procèdent à

l'échange de données protégées obtenues de sources

humaines ou techniques permettant de jauger la dangerosité des groupes

surveillés, et empêcher la commission de nouvelles actions en

accumulant des éléments de preuves. Mais nous pouvons relever que

la coopération dans le domaine du renseignement comprend une

contradiction intrinsèque. En effet, le renseignement ne se prête

pas naturellement à la coopération : il s'agit d'une

activité « hyper régalienne » de

l'Etat. Il y a donc une difficulté à engager les services de

renseignements dans la coopération ; pourtant la lutte

antiterroriste appelle cette coopération puisqu'elle ne peut se

concevoir sans l'outil que représente le renseignement. Les

échanges dans le domaine du renseignement se font de façon

bilatérale, sur la base de la confiance et dans un état d'esprit

largement partagé (échanges très pratiques en l'absence de

tout souci protocolaire). Ils sont privilégiés par rapport aux

réunions plénières et officielles et s'avèrent plus

efficaces quant à la préparation des éléments qui

seront versés dans les procédures judiciaires en cours, tout en

respectant la partie opérationnelle et secrète de la fonction de

renseignement.

En France ces opérations de renseignements26(*) ont été

réactualisées grâce à la loi de lutte contre le

terrorisme n°2006-64 qui préconise une mise en oeuvre de

traitements automatisés de données à caractère

personnel, recueillies à l'occasion de déplacements

internationaux en provenance ou à destination d'Etats n'appartenant pas

à l'Union européenne.

Le traitement des données personnelles nous fait

entrevoir les relations entre l'individu et l'Etat, à propos du

contrôle étatique sur la vie privée. La surveillance

étatique s'étend et s'approfondie. Les données

personnelles sont rassemblées sur toute la population, et non pas

seulement sur des catégories spécifiques d'individus suspects,

ainsi, la surveillance passe d'une surveillance spécifique à une

surveillance généralisée. D'importants volumes de

données sont rassemblés par une variété de sources,

afin de créer un profil des individus et de tracer leur mouvement autour

du globe. L'arrivée des personnes (et leur départ) dans les

territoires nationaux des Etats membres de l'Union (et dans l'espace Schengen)

est surveillée et enregistrée. Les données sont

assemblées avant, pendant et après l'entrée dans le

territoire. La nature des données assemblées a également

changé - l'Etat envahit la sphère privée en assemblant les

données inséparables de l'essence de l'identité

personnelle : les identificateurs biométriques.

La transmission des données, originellement

« réactive » (les compagnies privées

répondant aux demandes policières concernant les suspects

spécifiques) est devenue largement

« proactive » : par exemple, les compagnies

aériennes sont obligées de transmettre les données sur

tous les passagers aux autorités. Cela résulte de ce qu'Ericson

et Haggerty ont appelé « the disappearance of the

disappearance » (la disparition de la disparition), un processus

dans lequel « il est plus et plus difficile pour les individus de

garder leur anonymat ou d'échapper aux contrôles des situations

sociales27(*) ».

Cette intensification massive de la surveillance a

été légitimée par « la guerre contre le

terrorisme ». Les gouvernements et les législateurs

prétendent que depuis le 11 septembre, tout est lié dans un

« continuum de sécurité », celui-ci

représente un défi considérable pour les principes

légaux et pour les droits fondamentaux ; dans le climat actuel il

est très difficile de présenter des garanties pour la protection

des données et ainsi du droit à la vie privée et à

l'identité. L'accès par l'Etat aux données non

policières est justifié (et considéré comme

proportionnel) afin de combattre le terrorisme ; cette logique

justifie aussi l'interopérabilité des bases de données.

C'est pourquoi, selon le discours politique, il est nécessaire de

permettre aux autorités policières d'accéder à ces

bases de données - même ces dernières ne contiennent pas

d'informations liées à la criminalité, dans de telles

circonstances, comment peut-on parler du respect de la

« limitation des fins » de l'usage des

données personnelles ?

Chapitre 2 L'espace Schengen ou une coopération

renforcée

Une des réussites les plus tangibles de la construction

européenne, tant pour les citoyens que pour les professionnels de la

police et de la justice, est sans conteste le développement de l'espace

Schengen, qui a permis la suppression des

contrôles systématiques aux frontières tout en assurant un

niveau de sécurité élevé pour les États

européens. Mais vu la criminalité organisée de plus en

plus sophistiquée et qui utilise régulièrement des

réseaux européens ou internationaux pour pratiquer ses

activité, les gouvernements de l'U.E. et la Commission européenne

ont pris conscience qu'ils ne pouvaient lutter efficacement contre le crime

organisé en s'appuyant uniquement sur les autorités nationales

chargées de faire respecter la loi.

Une fois qu'une personne se trouve à l'intérieur

de l'espace Schengen, elle est libre de se déplacer dans cette zone partout

où elle le désire. Les États membres avaient

décidé qu'il était vital que les contrôles aux

frontières extérieures de l'espace Schengen soient suffisamment

rigoureux pour arrêter l'immigration illégale, le trafic de drogue

et d'autres activités illicites. En d'autres termes, chaque État

pratiquant des contrôles aux frontières extérieures doit

tenir compte de l'intérêt commun et de la sécurité

de tous les États membres de l'U.E.

Les dispositions Schengen

prévoyaient une meilleure coordination entre les services de police et

entre les autorités judiciaires, de façon que ces structures

soient à même de protéger l'espace de libre circulation et, en

particulier, de lutter efficacement contre le crime organisé.

C'est dans ce contexte qu'a été

créé le système d'information Schengen (S.I.S.). Il s'agit d'une base de données

complexe qui permet aux forces de l'ordre et aux autorités judiciaires

compétentes d'échanger des données à des fins

d'enquête sur des personnes et des biens, par exemple des personnes

recherchées en vue d'arrestation ou d'extradition ou des

véhicules ou des oeuvres d'art volés. Des autorités de

contrôle indépendantes ont été mises en place dans

les États membres, afin de veiller à ce que les informations

entrées dans le SIS ne violent pas les règles de protection des

données. Un système SIS II est à l'étude pour

prendre en compte l'élargissement de l'Union.

Section 1 La mise

en place du système Schengen

a) Rapides rappels historiques

Alors qu'historiquement l'établissement de la libre

circulation des marchandises a posé relativement peu de

difficultés sur le plan des principes aux États membres, la

question de la libre circulation des personnes a toujours été la

source de plus grandes difficultés. Ainsi, au début des

années 80, existait un désaccord entre les États sur la

portée même qui devait donnée au principe de libre circulation des personnes :

devait-il bénéficier à toutes les personnes

régulièrement entrées sur le territoire des États

membres ou seulement aux ressortissants de ces États, ce qui signifiait

qu'il fallait conserver les contrôles aux frontières pour

distinguer citoyens européens et ressortissants de pays tiers ?

C'est pour sortir de cette impasse qu'au lendemain du Conseil

européen de Fontainebleau de juin 1984, où il avait

été décidé de donner une nouvelle impulsion

à l'Europe des citoyens en adoptant le principe d'une suppression des

formalités de police et de douane pour les personnes voyageant à

l'intérieur de la Communauté, plusieurs États membres

partageant la même conception de la libre circulation des personnes, c'est-à-dire

considérant qu'elle devait bénéficier à toutes les

personnes entrées régulièrement sur leur territoire, ont

décidé de montrer l'exemple en instaurant entre eux, par

Convention, un espace sans frontières, par une

sorte de « coopération renforcée» avant l'heure.

C'est ainsi que, dès le 13 juillet 1984, la France et

la République fédérale d'Allemagne, ont signé

à Sarrebrück un accord relatif à la suppression graduelle

des contrôles sur leur frontière commune. Les deux pays ont

été rejoints par la Belgique, le Luxembourg et les Pays-Bas, et

ces cinq États ont ainsi signé, le 14 juin 1985, l'Accord de Schengen. Par cet accord, véritable

déclaration politique, les États signataires s'engageaient

à mettre en oeuvre les mesures nécessaires, par une convention

d'application, pour assurer la libre circulation des personnes : « En matière

de circulation des personnes, les parties chercheront

à supprimer les contrôles aux frontières communes et

à les transférer à leurs frontières externes.

À cette fin, elles s'efforcent préalablement d'harmoniser, si

besoin est, les dispositions législatives et réglementaires

relatives aux interdictions et restrictions qui fondent les contrôles et

de prendre des mesures complémentaires pour la sauvegarde de la

sécurité et pour faire obstacle à l'immigration

illégale des ressortissants d'États non membres des

Communautés européennes» (article 17 de l'Accord).

Ce n'est que cinq ans plus tard, le 19 juin 1990, que les cinq

États ont signé la Convention d'application de l'Accord de Schengen, qui prévoit, les mesures concrètes

permettant la mise en place des objectifs fixés en 1985. Les

États fondateurs ont ensuite été rejoints par d'autres

États membres, qui ont adhéré à la Convention

d'application : l'Italie (1990), l'Espagne et le Portugal (1991), la

Grèce (1992), l'Autriche (1995), le Danemark, la Finlande et la

Suède (1996). Il faut ajouter à ces États membres deux

États ne faisant pas partie de l'Union européenne, à

savoir la Norvège et l'Islande, membres de l'Union nordique. Au total,

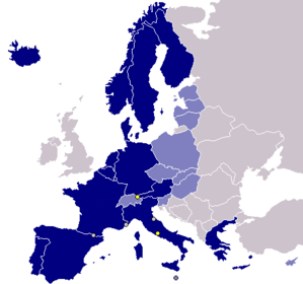

l'espace Schengen regroupait donc, à la veille

de la ratification référendaire suisse, 15 États,

étant précisé que des dispositions spéciales sont

prévues pour le Royaume-Uni, l'Irlande (qui ne sont pas parties, mais

peuvent y participer à tout moment grâce à leur droit de

participation sélective, dit « opt in») et le

Danemark (qui est membre, mais bénéficie d'une certaine marge de

manoeuvre).

Toutefois, un problème s'est posé en raison de

la création du troisième pilier « Justice et affaires

intérieures» par le Traité de Maastricht instituant l'Union

européenne, signé en 1992 et entré en vigueur le

1er novembre 1993 : à partir de 1995, on a assisté

à un empilement et un enchevêtrement de structures et de textes

concernant la libre circulation, certains étant issus du

troisième pilier et les autres de la coopération menée

dans le cadre de l'espace Schengen. Le professeur Yves

Gautier a écrit à propos de cette situation : «

Enterrée, vouée à des constructions complexes, à

une dynamique suicidaire de superposition vagabonde, la question de la libre circulation des personnes

et, partant, de la suppression des contrôles aux frontières

intracommunautaires, demeurait une affaire de spécialistes

perpétuant une tradition de secret et de byzantinisme

juridique»28(*).

Il a donc été décidé, lors de la Conférence

intergouvernementale de 1997, d'intégrer « l'acquis de

Schengen» dans le cadre de l'Union européenne.

b) De l'intérêt de ce système

L'apport principal de Schengen a, bien

sûr, été la suppression des frontières

intérieures des États (principe affirmé par l'article 2,

§ 1 de la Convention d'application) et la mise en place corrélative

d'une frontière extérieure unique où sont

appliquées des procédures uniformes (articles 3 et suivants de la

Convention d'application). Lorsque la Belgique, le Luxembourg, les Pays-Bas,

l'Allemagne et la France ont crée «l'Espace Schengen» en 1985,

leur objectif premier était clairement de favoriser la libre circulation

des personnes dans ce qui est encore le Marché commun, en supprimant le

contrôle systématique des personnes aux frontières. Les

mesures de sécurité prises alors parallèlement

étaient des mesures compensatoires permettant de maintenir, voire

d'améliorer le niveau de sécurité qu'offraient les

contrôles à la frontière. En l'occurrence, les

contrôles à la frontière sont remplacés par des

contrôles mobiles à l'intérieur du territoire, les

contrôles aux frontières extérieures de l'espace Schengen

sont renforcés, tout comme la collaboration policière et

judiciaire, en même temps que sont édictées des

règles communes pour la délivrance des visas de courte

durée.

Dans un deuxième temps, l'intérêt s'est

déplacé sur le volet sécuritaire : ce qui

était compensatoire et accessoire est devenu essentiel. A ce titre,

lorsque la Suisse a manifesté son intérêt pour Schengen au

début des années 2000, c'est beaucoup moins pour établir

un libre passage à ses frontières - qui existe déjà

largement dans les faits puisque les contrôles systématiques ne

sont plus pratiqués aux postes de douane -, que pour renforcer sa

sécurité.

Cette sécurité garantie par l'espace Schengen,

passe en particulier par la création d'un système d'information

permettant aux autorités compétentes des États

d'accéder à des signalements de personnes ou de biens. Cet

instrument de coopération policière est en voie d'être