IV.3.2 L'authentification sécurisée des

utilisateurs

PfSense permet de gérer les accès

sécurisé au portail captif via le protocole SSL. L'accès

se fera via une connexion HTTPS. Le client devra seulement

télécharger les certificats pour la mise en place du tunnel

crypté.

Avant d'activer le HTTPS il faut créer les certificats.

Pour cela Pfsense intègre un module pour leur

génération.

Allez à la section System puis

Advanced.

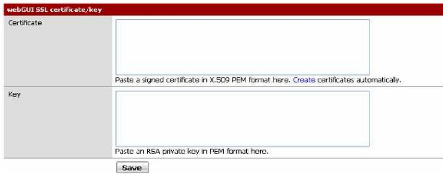

Descendez la partie WebGui SSL et cliquez sur

Create

Figure 19

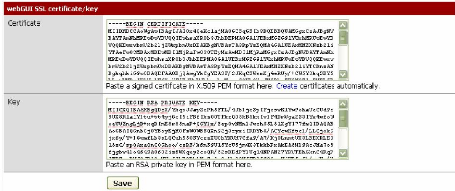

Renseignez ensuite les informations demandées et cliquez

sur Save

Vous avez maintenant votre certificat crée et cliquez sur

save pour le conserver.

Figure 20

38

Présenté et soutenu par Patrice Essomba

Revenez ensuite sur cette page, et récupérez les

clés nous nous en servirons pour l'accès sécurité

au portail.

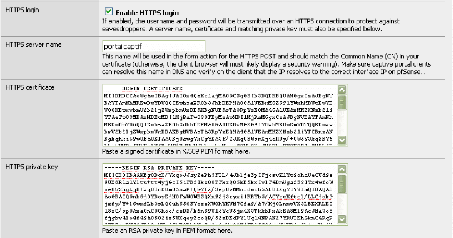

Allez ensuite dans la section Captive Portal Activer le

HTTPS et coller les clés créées plus haut.

Figure 21

Cliquez sur Save pour appliquer. L'authentification est

maintenant sécurisée. AJOUT D'UNE PAGE DE CONNEXION

PERSONNALISEE

Pour pouvoir ajouter sa page personnalisée au portail

captif nous irons dans l'interface de configuration de PfSense dans «

services » et « captive portal ». A la ligne « Portal page

contents » nous ajouterons la page HTML que nous avons

programmée

Figure 22

Et la nouvelle page de connexion est maintenant fonctionnelle

IV.4 - L'APRES AUTHENTIFICATION, UNE

COMMUNICATION

SECURISEE

Plusieurs pistes ont étés explorées pour

rendre le plus transparent possible les manipulations à faire

coté utilisateur. Il est par exemple difficile de demander à

chaque utilisateur de créer une connexion VPN, démarche assez

pénible et contraire à la simplicité d'utilisation d'un

portail captif même si en définitif c'est la meilleure solution de

cryptage des données.

Nous sommes néanmoins partis sur plusieurs pistes :

V1 VPN SSL ou IPSEC

V1 PPTP

V1 VLAN sécurisé et VLAN non sécurisé

pour l'authentification

VPN SSL ou IPSEC

Le serveur VPN IPSEC de PfSense fonctionne mais

nécessite chez le client un logiciel compatible VPN IPSEC pour la

connexion. Nous sommes donc partis sur une autre solution qui serait à

base de certificats et SSL.

40

Présenté et soutenu par Patrice Essomba

Cette solution, SSL explorer, comme son nom l'indique s'appuie

sur le protocole SSL qui permet un transport sécurisé d'une

information.

Le cheminement est assez simple :

1) L'utilisateur se connecte en

http://nom_serveur_SSLExplorer

2) On lui demande d'accepter un

certificat+authentification+client Java

3) Si tout est bon sa session est cryptée

Le problème est que nous nous sommes rendu compte que

SSL Explorer était intéressant pour l'accès à un

intranet. En effet cette solution ne permet que de définir des routes

WEB une par une manuellement...pour un intranet ce sera une solution

très intéressante.

PPTP

Autre solution de tunnelisation de l'information,

l'utilisation de PPTP, technologie propriétaire de Microsoft. Cette

solution couplée à PfSense peut être embarquée sur

le serveur Radius externe ou sur PfSense lui même. PPTP n'est pas

très sécurisée par rapport à son concurrent direct

L2TP. Ce dernier sera normalement intégré dans la prochaine

release de PfSense.

Autre bémol, c'est qu'il faut créer un tunnel VPN

manuellement donc nous avons abandonné cette piste.

VLAN sécurisé et VLAN non

sécurisé pour l'authentification

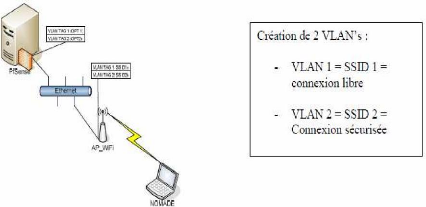

Nous avons passé beaucoup de temps à tester cette

solution car elle paraissait transparente pour l'utilisateur. La

démarche est simple :

1) on crée 2 VLANs avec 2 SSID différents. Un VLAN

sera « sécurisé » et l'autre « Libre »

2) Le client lorsqu'il arrive la première fois sur le

Portail Captif n'a accès qu'au SSID « connexion libre ». Ce

SSID désigne un canal de communication qui est non

sécurisé.

Son rôle est de :

- Authentifier l'utilisateur

- Lui donner ensuite la clé WPA pour que l'utilisateur

utilise le SSID « connexion sécurisée »

Remarque : cet AP ne donne en aucun cas un accès vers

l'extérieur

Dans un deuxième temps on imaginera le client qui se

connecte toujours à l'AP sécurisé (il détient

désormais la clé WPA fournie après l'authentification via

l'AP libre).

Figure 23

|