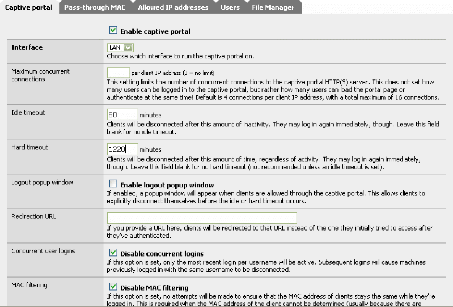

IV.4 - LE PORTAIL CAPTIF : PARAMETRES GENERAUX

Nous allons voir la procédure afin de mettre en lace le

portail captif. Allez à la section captive portal.

Cochez la case enable captive portail, puis choisissez

l'interface sur laquelle le portail va écouter « dans notre cas LAN

»

Dans les 2 options suivantes, nous allons définir les

temps à partir desquelles le client sera déconnecte. Idle

timeout determine le temps à partir duquel un client inactif sera

automatiquement déconnecté. Hard timeout temps à

partir duquel un client quelque soit son état sera automatiquement

déconnecté.

Nous avons choisi une (01) heure pour l'inactivité et

douze (12) heures pour les déconnexions brutales.

Ensuite nous avons la possibilité d'activer un pop-up qui

va servir au client de se déconnecter. Nous préférons ne

pas activer cette option car nombreux sont les utilisateurs qui

possèdent un anti-pop-up et donc ne verrons pas le message.

Il est ensuite possible de rediriger les clients authentifies

vers une URL spécifique. Nous avons choisi ne rien mettre afin de

laisser le client libre de définir sa page de démarrage.

Le paramètre suivant concurrent user logins

permet d'éviter les redondances de connexions. En effet l'utilisateur

pourra se connecter sur une seule machine à la fois. Cela évitera

les usurpations d'identité pour se connecter.

Figure 13

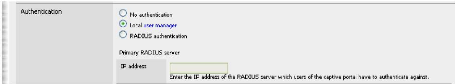

Ensuite la méthode d'authentification :

· Sans authentification, les clients sont libres

· Via un fichier local

· Via un serveur RADIUS

34

Présenté et soutenu par Patrice Essomba

Dans notre cas, nous choisi l'authentification via un fichier

local.

Figure 14

Si vous avez des images à insérer sur vos pages

web, allez à l'onglet File Manager

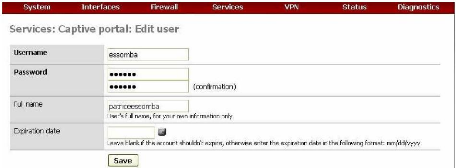

Figure 15

Les autres onglets ne nous servent pas pour l'instant, mais

pour information, Pass-through Mac sert à définir les

adresses MAC autorisées à traverser Pfsense. Allowed IP

adresses sert à définir les adresses IP autorisées

à sortir. Enfin l'onglet Users sert dans le cas ou l'on a

choisit l'option Local Manager plus haut de stocker les comptes

utilisateurs valides.

Figure 16 Résultat

Figure 17

Le compte ainsi crée est stocké dans le fichier

XML de configuration de PfSense

Voilà le portail captif est en marche. Mais cette

configuration comporte encore des failles, dans le cas ou l'accès aux

pages web n'est pas crypté. Les informations concernant le Mot de passe

et le Login circulent en clair sur le réseau et peuvent être vues

par tous. Nous allons donc voir comment sécuriser cet accès.

Présenté et soutenu par Patrice Essomba

IV.3 - SECURISATION DE PFSENSE

PfSense, à son installation est dénué de

toute sécurité. Ceci est embêtant dans la mesure où

mot de passe en clair sera facilement intercepté par un hacker.

Plusieurs étapes sont en prendre en compte

· L'accès au Web Gui (interface d'administration)

· L'authentification des utilisateurs

· L'après authentification, une communication

cryptée IV.3.1 - L'ACCES SECURISE AU WEB

GUI

Pour cette sécurisation nous aurons besoin d'un

certificat.

Sélectionnez HTTPS dans le WebGui protocol et

entrez le numéro de port 443 dans le WebGui port

Figure 18

|