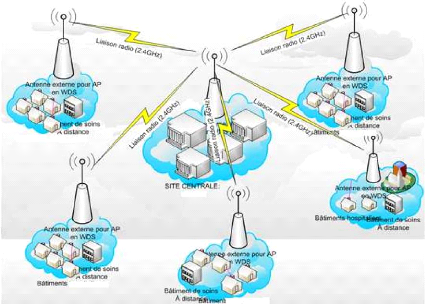

Pour permettre toute communication entre des sites distants

(plusieurs Kilomètres), une solution consisterait à une

interconnexion par fibre optique, par ondes radio

WIMAX, par VSAT et bien d'autres supports de

transmission. Mais alors toutes ses techniques suscitées sont d'autant

plus onéreuses que les dirigeants des services administratifs n'auraient

pas assez de fonds à dépenser pour s'en acquérir. Dans

l'optique pour nous de proposer un service, fiable, administrable par nous et

à moindre coût de mise en place et de supervision contribuant

ainsi à diminuer le désenclavement numérique de nos

villages.

Au regard de toutes ces réalisations très

audacieuses nous avons eu l'idée d'utiliser le WIFI

(802.11b/g/n) avec des antennes artisanales (parabole avec

antenne Nestlé comme guide d'onde) et à moindre coût de

fabrication à partir des matériaux recyclables pour offrir ces

prouesses à nos villages du Cameroun.

L'objectif de ce travail est de mettre en place une solution

de téléphonie et de visioconférence dans une architecture

multi site et d'également réfléchir sur des techniques de

sécurité, de supervision et éventuellement de routage

d'appels.

> L'utilisation des outils libres et à moindre

coût (Asterisk, bigbluebutton, pfsense, mikrotik, et autres)

> L'utilisation et la vulgarisation des techniques sans fil

comme le wifi et ses normes et la fabrication des antennes artisanales pour le

rayonnement.

Tableau 2: Aspect matériel

2.1.4 Plan de numérotation

prévisionnelle

Notre plan de numérotation sera décrit comme suit

: ABCDEF A et B : pour indicatif de région (0-9)

C : pour indicatif du service administratif dans la

région (0-9)

D, E et F : pour le plan de numérotation interne au

service administratif C'est ainsi qu'on pourra avoir des numéros du

genre 10100

2.2 Généralités sur le

wifi

2.2.1 Essentiel de la norme 802.11

Le Wifi (contraction de Wireless

Fidelity) est le nom marketing donné à la norme

IEEE 802.11 (ISO/CEI 8802.11). Ce nom correspond à la

certification donnée par la « Wi-Fi Alliance » (anciennement

WECA : Wireless Ethernet Compatibility Alliance), organisme

ayant pour mission de définir les spécifications

d'interopérabilité pour les matériels utilisant cette

norme.

Aujourd'hui, le nom Wi-Fi désigne dans le langage

courant, autant la norme que la certification et les produits.

Apple fut le premier constructeur à proposer des

appareils utilisant cette norme, sous de nom d'AirPort en

1999. La firme à la pomme sera ensuite rejointe par le monde des PC

seulement en 2003 avec la technologie Intel Centrino qui

permettent l'intégration de cette norme. Les autres PC devaient eux se

munir de cartes externes sur différents formats de connectiques

(PCMCIA, USB, PCI, etc.) pour profiter du Wi-Fi.

Cette norme IEEE 802.11 est donc un standard

international décrivant les caractéristiques d'un réseau

local sans fils autrement appelé WLAN :

> Fréquence 2412-2462 Mhz

> Longueur d'onde 12 Cm

> Puissance maxi 100 mW (20 dBm)

> Portée 30 m intérieur a

3000 m et plus en extérieur suivant les manipulations

> Bande radio libre

L'organisme chargé de maintenir

l'interopérabilité des matériels utilisant cette norme est

la « Wi-Fi Alliance ». Et tout matériel

répondant aux spécifications de cette norme, peut apposer le logo

suivant sur ses produits :

Figure 4 : logo du WI-FI

Il existe aujourd'hui 13 révisions de la norme Wi-Fi pour

les professionnels et les particuliers.

2.2.2 Quelques techniques de sécurité dans

le WIFI

Il est question ici de donner les règles de l'art de la

sécurité lors de la mise en place d'un réseau

WIFI

> Éviter les valeurs par

défaut

Lors de la première installation d'un point

d'accès, celui-ci est configuré avec des valeurs par

défaut, y compris en ce qui concerne le mot de passe de

l'administrateur. Les paramètres par défaut sont tels que la

sécurité est minimale. Il est donc impératif de se

connecter à l'interface d'administration afin de configurer un nouveau

mot de passe. D'autre part, afin de se connecter à un point

d'accès il est indispensable de connaître l'identifiant du

réseau (SSID). Ainsi il est vivement conseillé

de modifier le nom du réseau par défaut et de désactiver

la diffusion (SSID broadcast : diffusion du nom SSID) de ce dernier sur le

réseau. L'idéal est même de modifier

régulièrement le nom SSID !

> Activer le cryptage WEP ou WPA

Le principe du fonctionnement du WEP est basé sur des

clés de cryptage partagées interdisant l'accès à

toutes les personnes ne connaissant pas ce mot de passe. Il est fortement

recommandé de préférer une clé WEP sur 128 bits

à celle, utilisée souvent par défaut, de 64 bits. Pour

pallier les insuffisances du WEP, un remplaçant est mis sur pieds, le

WPA (Wifi Protected Access), son fonctionnement repose sur un système

d'échange de clés dynamiques, renouvelées tous les 10 ko

de données Ce procédé, appelé TKIP (Temporal Key

Integrity Protocol), protège mieux les clés du décryptage

améliore sensiblement la sécurité des réseaux sans

fil même si l'algorithme utilisé(RC4) reste inchangé.

> Le filtrage des adresses MAC

Chaque adaptateur réseau possède une adresse

physique qui lui est propre (appelée adresse MAC). Les points

d'accès permettent généralement dans leur interface de

configuration de gérer une liste de droits d'accès

(appelée ACL) basée sur les adresses MAC des équipements

autorisés à se connecter au réseau sans fil.

2.2.3 Les usages du WI-FI Le Wifi permet :

> D'étendre un réseau existant (pont

Wi-fi).

> Partager une ressource (Switch / Accès Internet,

Imprimante, serveur, disques dures). > Réaliser un portail

d'accès authentifié (Hot Spot)

> Utiliser des objets communiquant (lecteur de flux RSS,

localisation)

> Accéder à une ressource mobile

> Déployer un réseau urbain alternatif aux

opérateurs (les villes Internet) > Supporte les transmissions

de la voix et d'image

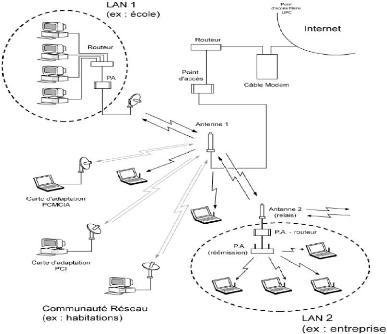

Figure 5: usages du WI-FI [REF]

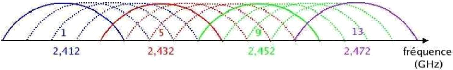

Les canaux situés dans la bande de fréquence

2,412 à 2,477 GHz possèdent une propriété physique

contraignante : les spectres de fréquences séparés de 5MHz

avec pour largeur 25MHz, sont recouvrant. Ce qui illustre cette

propriété.

Figure 6 : canaux utilisés dans le WI-FI

[REF]

Le problème du recouvrement empêche l'utilisation

simultanée de tous les canaux. En pratique il est recommandé

d'utiliser :

> Dans le cas idéal : 3 canaux sans recouvrement de

fréquence : 1, 6 et 11 ou 1,7 et 13

> Si on veut un peu plus de souplesse, 4 canaux : 1, 5, 9 et

13 donc le recouvrement est minimal.

2.2.4 Avantages du WI-Fi en particulier et du sans fil

en générale

Comme tout réseau sans fil le WIFI offre

des avantages très importants comme :

> La mobilité

> Simplicité d'installation

> Facilite de desservir les zones inaccessibles par d'autres

solutions de desserte > Le coût est très réduit

relativement à ses concurrents

> L'interconnectivité avec les réseaux

filaires

> La fiabilité bien que les interférences

liées aux ondes radio puissent dégrader les performances d'un

réseau sans fil elles restent tout de même très

réduites

> La possibilité avec les versions récentes

comme le 802.11g, n, s et autres, d'offrir des débits

allant de 54 Mbits à prés de 600

Mbits

> La liberté de ses fréquences apporte un

avantage dans le déploiement car cela épargne des

procédures parfois très longues pour l'obtention d'une licence

d'exploitation d'une bande de fréquence par les autorités

2.2.5 Etude d'un site similaire a notre cahier de

charge

Le choix de notre site est celui de bandjoun. En effet ce site

regorge un ensemble d'éléments qui nous permettent de bien faire

des tests :

> La zone est rurale

> La zone a une géographie typiquement montagneuse et

pas très facile pour une étude > La zone est très

désenclavée numériquement

> De plus c'est la ville ou nous vivons mes collègues

de stage et moi donc faire des tests sera très facile pour nos

différents déplacements

2.2.5.1 Etude cartographique du site

Notre site peut être illustré par le schéma

suivant :

Figure 7: cartographie du Site

2.2.5.2 Calcul du bilan de liaison

La procédure à suivre pour réaliser un

bilan de liaison est la suivante :

> Calculer l'atténuation de parcours selon un

modèle de propagation qui cadre avec le milieu de propagation

(Lp)

> Intégrer les pertes dues aux câbles et aux

connecteurs ou pertes de feeders (Ae et Ar) >

Intégrer les gains des antennes en émission comme en

réception (Ge et Gr)

> Intégrer la puissance d'émission, le seuil de

sensibilité à la réception et la marge de protection pour

une qualité de service acceptable (Pe, Pr, Seuil et

Marge)

D'où l'équation des

télécommunications suivante :

Seuil + Marge <Pr =Pe -Lp +Ge +Gr

-Ae -Ar

Un ensemble de modèles de propagation radio nous

permettent d'avoir une approximation des pertes de propagation, mais il faudra

faire le choix du modèle le plus proche de la situation qui nous sera

présentée. On a :

> Les modèles empiriques comme ceux d'Okumura

HATA, de LEE, et de Cost 231 HATA

mais il se pose des problèmes d'adaptation de ces modèles avec

les conditions géographiques de la zone à couvrir (forte

végétation) et de la fréquence à utiliser : en

effet ces modèles sont beaucoup plus adaptée a une propagation du

type GSM 900 ou DCS 1800,

sur cela on ne pourrait utiliser aucun de ces modèles

pour prévoir ou faire une approximation des pertes de propagation

> Le modèle déterministe de

Weissberger [REF ] qui présente les pertes de

propagation Lp comme une décroissance exponentielle en

fonction de la profondeur de la végétation entre les deux

antennes et la fréquence utilisée. Il est valable pour la

fréquence f comprise entre 230 MHz et

95GHz. l'équation peut s'exprimer comme suit :

Lv = 1.33f°,284°,588 pour

d compris entre 14 m et 400 m

et

Lv

=10,45f°,28d pour d

compris entre 0 m et 14 m

Ainsi Lp = Lv + Lvide

ird

Avec Lvide= ( 4 )

2qui représentera une propagation en espace libre de

la zone comme si on ne

A

rencontrerait pas d'obstacle de végétation

De tout ceci nous étudierons notre cas avec le

deuxième modèle car il nous semble plu réaliste

Pour un AP TP-LINK W5110G émettant

à une puissance de 100mW (20dbm), avec un seuil de réception de

-90dBm la valeur du gain d'antenne à concevoir vient

tout simplement après application numérique, soit :

Ge = Gr = 25.66 dB