Conclusion

Au terme de ce chapitre il ressort que cette technologie peut

être utilisé comme support de transmission de toutes formes

d'ondes et peut atteindre des objectifs de couverture et de qualité

très intéressantes , il suffira juste d'appliquer certaine

techniques comme : L'amélioration du gain des antennes en les rendant

fortement directives par des paraboles et au foyer des cantenas, la diminution

des pertes dues aux câbles par le choix des câbles moins

dissipatifs , se rassurer au maximum lors du déploiement que le premier

ellipsoïde de Fresnel est bien dégagé entre

l'émetteur et le récepteur, modifier si possible la

méthode d'accès au support car celle utilisée par Pr

Ermanno Pietrosemoli pour son records est le TDMA, ceci pour éviter les

accusés de réceptions qui utilisent énormément de

bande passante. Cela est possible en réinstallent le firmware

(système d'exploitation qui régit le fonctionnement des AP) de

notre AP et au lieu du CDMA/CA qu'il utilise Habituellement, il pourra utiliser

du TDMA comme le GSM et offrir un débit plus

conséquent. Voila quelques techniques qui sont

utilisées par le groupe YOCANET pour offrir des services fiables

à très moindre coût.

CHAPITRE 3 : DEPLOIEMENT D'UNE PLATEFORME DE

ToIP

ET DE VISIOCONFERENCE MULTIPLE

Introduction

Dans ce chapitre qui se décompose en trois sections,

nous allons présenter la technologie de la voix sur IP. Dans la

première section, nous donnerons une description de la VoIP, ses

avantages, son principe de fonctionnement et les différents protocoles

servants à la mise en oeuvre de cette technologie émergente.

Quand à la deuxième section, elle évoquera la mise en

oeuvre de notre plate forme de ToIP et en fin dans la troisième partie

il sera question de ressortir la politique de sécurité

adoptée, ceci dans l'optique d'offrir un service stable, de

qualité et sécurisé.

3.1 Généralités sur la

ToIP

3.1.1 Définition et les avantages de la

ToIP

La VoIP est un abrégé de l'anglais «

Voice Over IP ». C'est une technologie qui permet de communiquer

par la voix via le réseau Internet ou tout autre réseau

supportant le protocole TCP/IP. La principale application de

cette technologie est la téléphonie sur IP.

On parle de la téléphonie sur IP (Telephony

Over IP ou ToIP) quand, en plus de transmettre de la voix, on associe les

services de téléphonie, tels l'utilisation de combinés

téléphoniques, les fonctions de centraux

téléphoniques (transfert d'appel, messagerie,..), et bien entendu

la liaison au réseau RTC.

Avec un réseau basé sur IP (Internet Protocol),

de nombreuses possibilités sont offertes aux utilisateurs et aux

opérateurs. Dans ce sens, les entreprises s'orientent vers

l'implémentation d'infrastructure de la téléphonie sur IP

pour faire converger le réseau de données IP et le réseau

téléphonique actuel. Les avantages que l'on trouve sont les

suivants:

> Réduction des coûts de communication :

réduction de la facture numérique

La facturation est beaucoup moins chère pour

communiquer sur le réseau IP que pour le réseau

téléphonique traditionnel. Ce type d'appel est plus

économique qu'un appel à travers un réseau traditionnel

(GSM, CDMA, RTC, RNIS et bien d'autres) où la

totalité de la conversation est toujours facturée, en effet, pour

les structures avec utilisation de réseaux IP inter-sites, les

réductions de coût sont plus intéressantes surtout s'il

existe de nombreux sites distants.

> Réseau triple play : voix, données,

vidéo

La communication dans un réseau IP ne se limite pas au

transfert de données, mais la VoIP offre un réseau pour le

transfert de voix, vidéo (pour la vidéoconférence) et

données, ceci est communément appelé triple play.

> Bénéfice d'exploitation de

réseau de données

Le transport se fait aussi par le biais du réseau

informatique, donc la structure n'utilise qu'un seul réseau qui est le

réseau informatique pour transiter tous types d'information au lieu de

mettre en place un réseau RTC pour la

téléphonie et un autre réseau informatique pour le

transfert de données. Le tout est alors centralisé sur une

même entité ce qui simplifie l'administration du réseau de

la dite structure

> Flexibilité et mobilité

personnel

Du fait que la VoIP fonctionne sur Internet, les utilisateurs

ne sont pas soumis aux contraintes de mobilité. Mais ils ont la

possibilité d'accéder à de nombreux services partout dans

le monde en utilisant leurs comptes VoIP. Contrairement à un

téléphone classique, le téléphone IP peut rester

avec son utilisateur. La seule obligation est d'avoir une connexion Internet.

Le numéro de téléphone peut être conservé

quelque soit l'endroit où l'on se trouve.

> Consommation de bande passante moins

importante

Grâce à la technique de compression utilisée

pour la voix, la consommation de la bande passante est dix fois moins faible

qu'un téléphone normale.

3.1.2 Principe de fonctionnement et principaux

protocoles

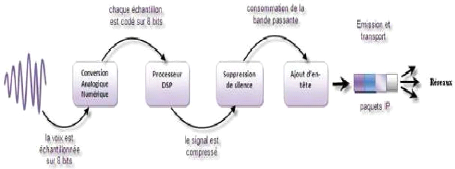

Le principe de fonctionnement est résumé par le

schéma suivant :

Figure 9 : principe général de la

téléphonie sur IP [REF 9]

> Numérotation

Dans le cas où les signaux téléphoniques

à transmettre sont sous une forme analogique, ces derniers doivent

d'abord être convertis sous une forme numérique suivant le format

PCM (Pulse Code Modulation) à 64 Kbps.

Si l'interface téléphonique est numérique (accès

RNIS, par exemple), cette fonction est omise. Car l'ordinateur

ne comprend que le format numérique (binaire).

> Compression

Lors de la numérisation, le codage

PCM se contente de mesurer des échantillons

indépendamment des uns des autres. Un échantillon du signal n'est

pas isolé, mais corrélé avec d'autres

précédent ou suivant. En tenant compte des informations, il est

possible de prévoir la valeur du nouvel échantillon et donc de

transmettre qu'une partie de l'information. C'est ce qu'on appel la

prédiction. Cela permet de réduire la taille du paquet pour

optimiser la bande passante.

> Transport

Le transfert de données se fait par le protocole

UDP qui ne garantit pas l'arrivée de l'information car

il ne fourni aucune information sur les pertes de paquets ou sur la

configuration utilisée. Donc nous avons besoin d'utiliser un autre

protocole de transport qui garantisse une fiabilité plus que

l'UDP, c'est le protocole RTP qui permet le

transport de données en temps réel.

> Etablissement de la connexion

Avant de pouvoir communiquer directement, il faut tout

d'abord initier la communication par un protocole de signalisation qui permet

d'assurer la connexion entre les membres de discussion.

Les solutions proposées dopent la couche

IP (modèle TCP/IP) par des mécanismes

supplémentaires nécessaires pour apporter la QOS

nécessaire au flux voix de types temps réel, en plus de

l'intelligence nécessaire à l'exécution de services. A cet

effet, il existe deux types de protocoles principaux utilisés dans la

ToIP :

> Protocoles de signalisation

La signalisation correspond à la gestion des sessions

de communication (ouverture, fermeture, etc.). Le protocole de signalisation

permet de véhiculer un certain nombre d'informations notamment:

· Le type de demande (enregistrement d'un utilisateur,

invitation à une session multimédia, annulation d'un appel,

réponse à une requête, etc.).

· Le destinataire d'un appel.

· L'émetteur.

· Le chemin suivi par le message.

Plusieurs normes et protocoles ont été

développés pour la signalisation ToIP, quelques uns sont

propriétaires et d'autres sont des standards. Ainsi, les principales

propositions disponibles pour l'établissement de connexions en ToIP sont

résumées dans le tableau suivant :

1

|

Protocoles SIP

(Session Initiation Protocol)

|

Descriptions

Il est un standard IETF (Internet Engineering Task Force)

décrit dans le RFC 3261. Il se charge uniquement d'initier la

communication entre les participants d'une communication. Il n'est

utilisé qu'entre les Agents et le

Registrar. C'est le protocole RTP (Real-time

Transfert Protocol) qui se charge de transporter les données entre les

participants d'une communication, le protocole SIP peut jouer un rôle

mineur pendant la session pour contrôler la liaison et s'occupe

également de sa terminaison.

|

2

|

H323

|

Il est défini par l'UIT-T.Il est destiné au

début à normaliser les systèmes de visiophonie sur un

réseau local. L'architecture d'un réseau H323 fait appels aux

éléments suivants : les terminaux, un Gatekeeper, une Gateway, le

MCU (Multipoint Control Unit).

|

3

|

IAX

(Inter AsteriskeXchange)

|

Il est un protocole propriétaire développé

par Digium utilisé pour l'interconnexion de serveurs

Asterisk et les clients/serveur.

La dénomination IAX fait en réalité

référence à IAX2, version actuelle du protocole.IAX a

été créé pour faciliter la connexion de plusieurs

serveurs Asterisk grâce à l'utilisation d'un seul port UDP (4569

par défaut) qui le rend très simple à utiliser

derrière un pare-feu ou un NAT, contrairement au

protocole SIP.

|

4

|

SCCP Il est un protocole propriétaire

CISCO.

(Skinny Client Il est utilisé dans tous les

téléphones IP Cisco et dans

Control Protocol) l'autocommutateur Cisco Call

Manager.

|

5

|

MGCP

(Media Gateway

Control Protocol)

|

Il est standardisé par l'IETF (RFC 3435).

|

|

Tableau 3: Quelques protocoles de ToIP

> Les protocoles de transport

Lors d'une communication ToIP, une fois la phase de

signalisation réalisée, la phase de communication est

initiée. Dans cette phase, un protocole de transport permet d'acheminer

les données voix entre plusieurs utilisateurs vu que la couche TCP

propose un transport fiable mais lent, et la couche UDP un transport rapide

mais non fiable. La communauté IETF a mis en place un nouveau couple de

protocole RTP (Real Time transport Protocol) et RTCP

(Real Time Control Protocol) pour apporter la fiabilité

à l'UDP tout en exploitant sa rapidité.

· RTP (Real time Transport Protocol)

Le protocole RTP, comme son nom l'indique, est utilisé

pour transmettre des données en temps réel sur un réseau

IP, il utilise un port UDP. Son objectif n'étant pas de garantir

l'arrivée de tous les paquets envoyés à la destination,

mais de limiter au minimum le délai entre la réception des

paquets. La conception et les qualités de ce protocole en ont fait la

base de toute l'industrie de la ToIP.

· RTCP (Real-time Transport Control

Protocol)

Le protocole RTCP est fondé sur la transmission

périodique de paquets de contrôle de flux à tous les

participants d'une session. C'est le protocole UDP (par exemple) qui permet le

multiplexage des paquets de données RTP et des paquets de contrôle

RTCP. Le protocole RTP utilise le protocole RTCP, car le RTP ne transporte que

les données des utilisateurs, tandis que le RTCP ne transporte en temps

réel que de la supervision.

3.1.3 Les équipements utilisés dans la

ToIP

> Les téléphones IP

Ce Sont des appareils matériels ou des

téléphones classiques disposant d'une prise Ethernet

connecté sur le réseau VoIP, ont été conçus

au début pour les applications de type IPCENTREX (est une application de

téléphonie sur IP, basée sur les architectures des

réseaux de nouvelle génération, et destinée

exclusivement au monde de l'entreprise apportant une gestion de services

inédite et optimisée), maintenant les téléphones IP

représentent une alternative des téléphones analogiques.

Il existe une large gamme de téléphone IP sur le marché y

compris les compatibles wifi.

Figure 10 : Un téléphone IP de marque

CISCO [REF 9]

> Les soft phones ou téléphones logiciels

Les Softphones Sont des logiciels à installer sur

l'ordinateur, ce qui permet de jouer le rôle d'un téléphone

IP de manière logiciel. Il requière un système de son

(carte son, baffles, micro,...) pour l'utiliser. Ces logiciels permettent de

remplacer des téléphones IP matériels onéreux.

Beaucoup de Soft phones existent plus au moins évolués, cependant

certains sont propriétaires.

> Les adaptateurs FXO et FXS

· FXS (Foreigne Xchange Subscriber) c'est une interface

qui sert à connecter

une ligne téléphonique analogique à un

système ToIP. On les trouve sous forme d'un boitier

équipés d'un port Ethernet et d'un ou plusieurs ports

analogiques.

Figure 11: Un adaptateur FXS [REF 9]

> FXO (Foreigne Xchange Office) se représente sous

forme de boitier contenant un port servant à connecter le PBX au

réseau Internet. Ce type d'adaptateur est utilisé pour les

entreprises qui ont système téléphonique traditionnel

Figure 12 : Un adaptateur FXO [REF 9] 3.2

Présentation et choix de la solution IPBX

3.2.1 Etude comparative et choix de la

solution

|

Système plateforme Protocoles Licences

fonctionnalités

|

|

|

3CX Phone System Microsoft SIP fermée

conférence vocale et

Windows vidéo de la téléphonie sur

|

|

|

|

|

|

|

|

|

|

|

|

|

IP, voix et vidéo, la messagerie vocale et la messagerie

instantanée

|

AS5300

|

Linux, Windows Server 2003

|

SIP, UNIStim, MLPP

|

fermée

|

conférence vocale et

vidéo de la téléphonie sur IP, voix et

vidéo, la messagerie vocale et la messagerie instantanée

|

Asterisk PBX

|

Linux/BSD, Mac OS X, Solaris

|

SIP,

H.323, IAX

|

GPL / Free software

|

Passerelle VoIP, messagerie vocale, la comptabilité de

base (peut être complété par une interface avec la base de

données compatible ODBC), les conférences, hot-desking, arbres

IVR avec la logique conditionnelle, appel d'attente, la distribution d'appels

automatique

|

Cisco Unified Communications Manager

|

Linux

|

SIP,

SCCP, MGCP, H.323

|

propriétaire

|

SIP Registrar/Proxy, Authentication

|

Elastix

|

Linux

|

SIP, IAX, H323, XMPP

|

GPL / Free software

|

serveur de

communication unifiée qui prend également en

charge le chat, mail et fax.

|

Kamailio/OpenSIPS (formerly known as

OpenSER)

|

Linux/BSD, Solaris

|

SIP, XMPP

|

GPL / Free software

|

SIP Registrar/Proxy, Authentication, Diameter, RADIUS, ENUM,

moindre cout de routa ge

|

|

BigBluebutton Linux SIP, H323 GPL / Free

Vidéo, audio, conférence

software multiple, présentation des

slides,

messagerie instantanée

|

|

Tableau 4: Quelques logiciels IPBX [REF

12]

3.2.2 Présentation de la solution

TRIXBOX-ASTERISK

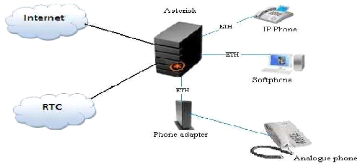

Asterisk est un commutateur téléphonique

privé sous IP, d'implémentation logicielle, compatible linux, qui

s'interconnecte quasiment avec tout les équipements de

téléphonie.

C'est un logiciel open source, qui a été

développé par Mark spencer à l'origine de

l'entrepriseDigium. Il a été conçu pour

une flexibilité maximale et reste un système ouvert de nouvelle

application comme la messagerie vocal, la conférence, la music ...etc.

Asterisk implémente les protocoles H323 et

SIP, ainsi qu'un protocole spécifique nommé

IAX pour l'interconnexion de deux serveurs de ToIP.

Son architecture de base est donnée par le schéma

suivant :

Figure 13 : Architecture de Base d'ASTERISK [REF

9]

Asterisk offre les fonctionnalités classiques d'un

PBX et des fonctionnalités innovantes et

émergentes. Il fourni une grande souplesse puisqu' il interagit avec les

systèmes de téléphonie standard et tous les autres

systèmes de type VoIP. Asterisk offre les

fonctionnalités suivantes:

> La messagerie vocale.

> Salle de réunion virtuelle :

vidéoconférence

> Enregistrement des conversations

> Possibilité d'interfaçage avec les techniques

de téléphonie classique RTC GSM et autres

> Répondeur vocal interactif

(IVR).

> Mise en attente d'appel.

> Service d'identification de l'appelant.

> VoIP.

> Filtrage d'appel : on peut filtrer des appels en fonction

de l'identité ou du numéro de l'appelant ou de

l'appelé.

Les fonctionnalités qu'offre Asterisk sont

développées sous forme d'applications. Pour acheminer un appel on

utilise l'application dial. Pour la messagerie vocale

le voicemail, et pour la mise en attente

queue...etc.

Asterisk ne se limite pas à ce qui est cité

précédemment, mais il permet plusieurs cas de figure qui

était impossible avec un PBX traditionnels :

> Pour les employés en voyage ou déplacement,

ils peuvent accéder aux messages

vocaux(voicemail)

> Pour les entreprises qui ont des offices dans

différents emplacement, ils peuvent

interconnecter tous les

PBX de ses offices à travers le réseau Internet

et/ou le VPN.

> Pour les fournisseurs télécoms, les

entreprises et les particuliers, Asterisk offre un ensemble d'applications qui

interagissent avec des bases de données sans nécessiter

d'intervention humaine. L'IVR en ai un bon exemple.

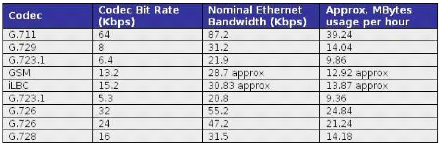

Les codecs permettent de compresser la voix et d'optimiser

l'utilisation de la bande passante par des algorithmes comme :

Par défaut, asterisk supporte (entre autres) les codecs

suivants :

> PCMU (ulaw, g711u, principalement utilisé aux

Etats-Unis et au Japon) > PCMA (alaw, g711a, utilisé dans le reste du

monde)

> iLBC

> g723.1, uniquement en pass-through

Tableau 5: Codecs supportés par Astérisk

[REF 11]

Des codecs supplémentaires peuvent être

installés sous forme de modules.

3.3 Réalisation de la plateforme de

ToIP

Cette partie va vous permettre d'installer un IPBX Trixbox et

de l'interfacer avec un système téléphonique traditionnel

(analogique, compte SIP, trunk IAX). Trixbox est un ensemble d'outils et

d'utilitaires de télécommunication avec comme noyau central

Asterisk (système téléphonique). C'est une distribution

GNU/Linux basée sur CentOS

La configuration matérielle minimale pour l'installation

de Trixbox est :

> 2,4 GHz CPU

> 512 Mo de RAM

> 80 GB de disque dur

Toutefois il est préférable d'utiliser les

mêmes codecs afin d'éviter de multiplier le réencodage et

donc d'augmenter la charge CPU (processeur).Pour l'installation de Trixbox il

est nécessaire de télécharger le fichier ISO sur

http://www.trixbox.org/downloads

et de le graver. Cette partie est très bien détaillée dans

l'annexe 1.

3.3.1 Configuration des services traditionnels de

téléphonie

Désormais, la configuration de l'IPBX Trixbox se fait

à partir de n'importe quel ordinateur du réseau. Pour cela, taper

http://adresseIPtrixbox/ (par exemple

http://192.168.105.2)

sur le navigateur. On accède à la page d'accueil de Trixbox,

où l'on a accès aux fonctionnalités utilisateurs.

Basculer en mode admin pour

accéder aux outils d'administration. Pour cela, cliquer sur le bouton

[switch] dans le coin supérieur droit de

l'écran. On nous demande alors le nom d'utilisateur « maint

» et le mot de passe (par défaut. «

password »).Une fois validé, l'écran suivant

s'affiche

Figure 14: interface de configuration de

trixbox

3.3.1.1 Mise en forme et configuration initiale

> Installer les modules de trixbox

Passer en mode admin (procédure expliquée

au-dessus) et cliquer sur « PBX » puis « FreePBX ». Une

fois que FreePBX s'est ouvert, cliquer sur « Tools », en haut de la

page, et ensuite « Module Admin » sur la gauche. Les modules sont des

logiciels qu'Asterisk utilise pour personnaliser l'IPBX. Par exemple, si l'on

veut une boîte vocale, on doit installer le module Voicemail. Les modules

peuvent être ajoutés ou enlevés. Pour installer des modules

avec FreePBX, cliquer sur le nom du module que l'on veut et changer ensuite la

position du bouton radio de « No action » à « Install

». Attention : il peut y avoir des problèmes de connexion afin

d'obtenir la liste des packages, ceci est dû au blocage du proxy. Afin de

résoudre ce problème, il est nécessaire d'attribuer une

adresse IP publique à IPBX le temps

d'installer les packages nécessaires.

Pour finir l'installation des modules, cliquer sur

« Process » en bas de la liste. Sur la page de

confirmation, cliquer sur « confirm ». On devrait

obtenir une page qui indique que

tous les modules ont été installés avec

succès. Cliquer sur la barre orange : « Apply configuration

changes? », qui apparaît en haut de la page web pour que

des modifications soient effectuées sur le PABX. Ceci relance les

services d'Asterisk.

> Extensions

Ici on configure les extensions permettant de relier des

téléphones (analogiques ou IP) et des softphones au serveur. Il y

a essentiellement 3 types d'extension :

· SIP : pour connecter un client SIP.

(Voir III.2)

· IAX2 : pour connecter un client IAX.

(Voir III.3)

· ZAP : pour connecter un

téléphone analogique grâce à une

interface FXS ou un Téléphone

ISDN grâce à une interface ISDN.

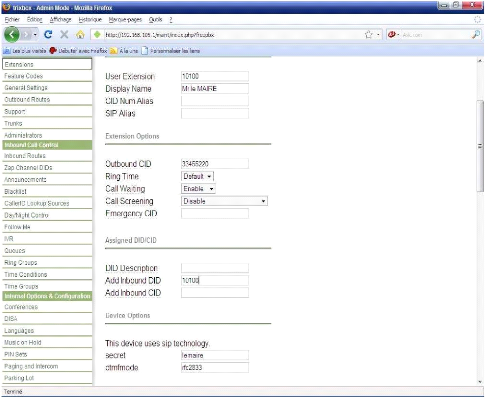

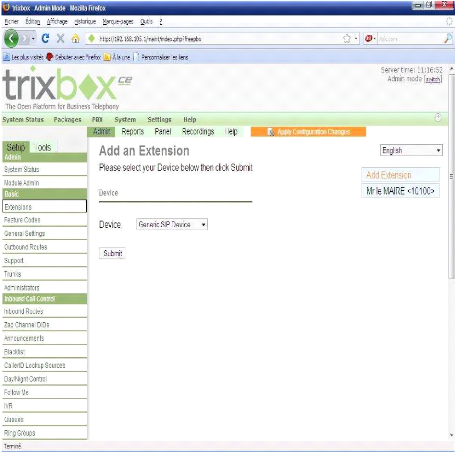

3.3.1.2 Création des comptes

Cette présentation correspond à la page d'une

extension SIP après sa création. Sélectionner

Extensions

Sélectionner dans le menu « Device »

->« Generic SIP Device » puis cliquer

sur « Submit »

User Extension Numéro de

téléphone interne de l'extension.

Display Name Nom de l'extension, qui

apparaîtra lorsqu'un appel est émis, il peut être

effacé si l'appel passe par une ligne d'un opérateur

téléphonique.

CID Num Alias Permet de changer le

numéro de l'appelant pour les appels internes, il masque alors le

numéro de l'extension. Si l'on veut par exemple que n'importe quelle

extension d'un service donné apparaisse comme un appel depuis une

extension déterminée du service pour les appels

internes.

SIP Alias Permet de recevoir des appels

anonymes sur l'extension depuis l'intranet ou l'extranet. Par exemple si l'on

met dans ce champ la valeur « toto », alors on peut appeler cette

extension depuis n'importe quel endroit en appelant SIP/

alias@domaine.com.

Pour que cela fonctionne il faut par ailleurs que l'option

AllowAnonymousInbound SIP Calls? DansGeneral

Settings soit mise sur yes, ce qui, pour des

questions de sécurité n'est pas conseillé.

Direct DID La valeur donnée ici est

généralement un numéro mais peut être une

chaîne de caractères. Les appels entrants, sur un trunk

enregistré avec un DIDnumber qui a la même

valeur, seront aiguillés vers cette extension. Par défaut, mettre

la même valeur qu'User Extension.

Outbound CID Identité de l'appelant

pour les appels émis depuis cette extension. Syntaxe « Mon nom

» <0123456>. Il se peut qu'un opérateur

téléphonique écrase ces informations.

Secret Mot de passe de l'extension.

Nat Valeurs: no ou yes. Utiliser ce dernier si

l'extension se trouve derrière un NAT Dans la capture

suivante nous avons un exemple de création d'une extension SIP

Figure 15 : interface de création des comptes dans

trixbox

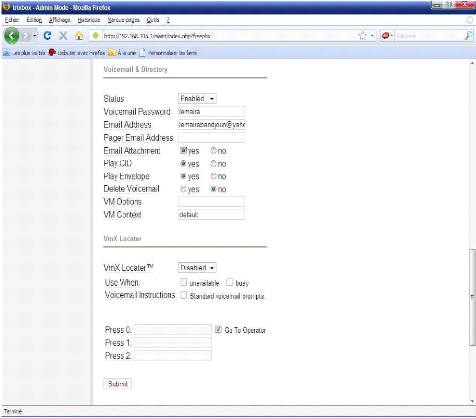

3.3.1.3 Messagerie vocale

Figure 16: interface de configuration de la messagerie

vocale dans trixbox

Status Activation de la messagerie.

VoicemailPassword Mot de passe pour

accéder à la messagerie. Pourra aussi être changé

depuis le téléphone en composant *98.

Email Address Adresse vers laquelle seront

envoyés les messages vocaux.

Pager Email Address Adresse vers laquelle seront

envoyés des courts messages notifiant la présence de messages sur

la messagerie.

Email Attachment Permet d'envoyer les messages

du répondeur par mail. Play CID Ajoute le numéro

de téléphone de l'appelant dans le message. Play Envelope

Ajoute l'heure et la date dans le message.

DeleteVmail Le message sera supprimé du

répondeur après être envoyé par mail.

VmXLocaterTM S'il est mis sur Enabled, autorise

l'utilisateur de l'extension de configurer les variables de la messagerie

depuis l'User Portal ARI.

Apres avoir réalisé ceci on voit bien apparaitre le

compte crée

Figure 17 : confirmation de création du

compte

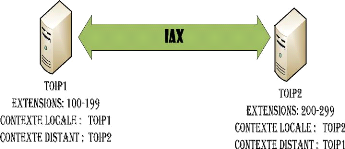

3.3.2 Configuration du trunk IAX entre deus serveurs

TRIXBOX

Cette procédure vous permettra de connecter les

"dialplan" de plusieurs serveurs Asterisk.

Figure 18 : schéma de principe du trunk

IAX

Dès qu'un utilisateur du serveur VoIP1 composera un

numéro entre 200 et 299 Il sera directement redirigé vers le

serveur ToIP2 via le protocole IAX (version 2). Dès qu'un utilisateur du

serveur VoIP2 composera un numéro entre 100 et 199 Il sera directement

redirigé vers le serveur VoIP1 via le protocole IAX.

La configuration des paramètres IAX se fait dans le

fichier iax.conf se trouvant dans le

répertoire /etc/asterisk/

Sur chaque serveur nous allons configurer un utilisateur IAX qui

servira à l'authentification avec le serveur opposé.

Cette partie sera entièrement faite en ligne de

commande cela due au fait qu' »il n'est pas évident de

générer des clés d'authentification avec l'interface

utilisateur graphique qu'offre TRIXBOX

3.3.2.1 Sécurité de

l'authentification

Tout d'abords il faut définir la politique de

sécurisation de l'authentification pour la communication en mode IAX

entre les deux serveurs. Le protocole IAX permet 3 types de mots de passe pour

l'authentification des clients / serveurs, Il n'est pas possible de crypter les

données transmises via le protocole IAX, seul, l'authentification permet

plusieurs types de mots de passes plus ou moins sécurisés.

> Plain text : Cette méthode est

déconseillée, car les mots de passe sont écrits en clair

dans les fichiers de configuration.

> MD5 : Les mots de passe sont

écrits cryptés à l'aide de la méthode MD5 dans les

fichiers de configurations, donc difficilement décryptables (difficile

mais pas impossible)

> RSA : L'authentification RSA utilise deux

clés partagées, une clé publique ainsi qu'une clé

privée

Dans notre cas nous utiliserons l'authentification RSA

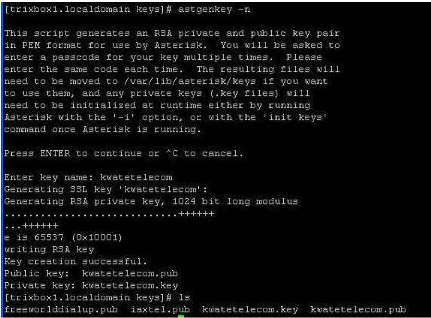

a) Générations des clés RSA

Pour générer des clés de cryptage RSA,

ASTERISK nous fourni un utilitaire: "astgenkey".

Les clés RSA doivent se trouver dans le

répertoire /var/lib/asterisk/keys. L'utilitaire

"astgenkey" génère deux clés, une

clé publique à mettre sur le(s) poste(s) client(s) et une

clé privée à garder sur le serveur. Cette capture

présente la génération d'un doublet de cle au niveau d'un

des deux serveurs

Figure 19: génération des clés de

cryptage

3.2.2.2 Définition des plans de

numérotation, configuration et test

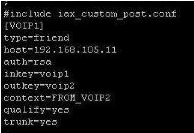

La configuration des paramètres IAX se fait dans le

fichier iax.conf se trouvant dans le

répertoire /etc/asterisk/

Sur chaque serveur nous allons configurer un utilisateur IAX qui

servira à l'authentification avec le serveur opposé.

Explication des paramètres utilisés pour configurer

les utilisateurs IAX

> [VOIP1] et [VOIP2]

Le nom d'utilisateur utilisé dans le fichier

extensions.conf pour créer le

"dialplan" est écris entre crochet "[...]"

> Type=

Avec les comptes SIP ou IAX il existe trois sortes

d'utilisateurs

· Peer : pour désigner un

utilisateur qui ne pourra s'authentifier que vers un autre serveur

· user : Pour désigné un

utilisateur qui pourra être authentifié que depuis un autre

serveur ou téléphone compatible IAX

· friend : Un utilisateur qui ne pourra

être authentifié vers ou depuis un autre serveur

Dans notre cas nous allons créer un utilisateur de type

"friend" se qui nous permettra de configurer qu'un seul

utilisateur par serveur. En général les comptes de type

"user" ou "peer" ne sont utilisé que

pour les liens mono directionnels.

> host=

Le paramètre host désigne

l'adresse IP ou le nom de domaine de

l'utilisateur distant, ce qui permet de s'authentifier vers le serveur

opposé.

Nous pouvons aussi mettre host=dynamic dans le

cas ou on ne connaît pas l'adresse du serveur distant, mais dans ce cas

l'utilisateur distant devra s'authentifier vers notre serveur.

> context=

Défini le contexte dans lequel les appels distants

arrivent

> trunk=

Le paramètre trunk défini si nous voulons

créer un "trunk" avec le serveur distant

Un "trunk" est une façon de limiter la bande passante

utilisée par le protocole IAX vers un serveur distant. Si vous avez 10

communications IAX simultanées vers le même serveur avec le

protocole Ulaw, le total de bande passante ne sera pas 10 X

64Kb/s. En effet, le trunk va permettre de regrouper les paquets

tcppour consommer moins de bande passante.

> qualify=

Le paramètre qualify=yes ou

qualify=<milisecondes> permet de savoir si le

serveur distant est toujours joignable. Par défaut Asterisk envoie des

requêtes ping toutes les 2000ms pour savoir si le serveur distant

répond. Ce paramètre permet aussi à certaines applications

de gestion d'Asterisk de savoir si le lien est connecté ou mort.

a) Configuration du fichier iax.conf pour le serveur

ToIP1

Figure 20 : configuration du fichier

IAX.CONF

b) Configuration du "dialplan" dans le fichier

extensions.conf pour le serveur toip 1

Figure 21: configuration des plans de

numérotation locale et distante dans le

fichier

extention.cof

Nous devons configurer le dialplan de chaque serveur Asterisk

pour que les appels passent d'un serveur à l'autre.

Dans les fichiers de configuration

iax.conf nous avons définit le contexte pour

les appels entrants depuis l'autre serveur. Nous devons créer le

même contexte dans le fichier

extensions.conf

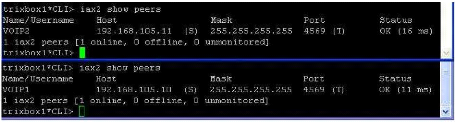

c) Vérification des liens IAX avec la console

d'Asterisk

Figure 22 : vérification de l'état du

trunk IAX

Explication des colonnes:

Name/Username: affiche le nom de la connexion ;

Host: affiche l'adresse IP de l'utilisateur

(S): affiche si l'adresse IP de l'utilisateur

est statique ; (D): affiche si l'adresse IP de l'utilisateur

est dynamique ; Mask: affiche le masque de sous réseau

; Port: affiche le port IAX utilisé ; (T):

affiche si le lien est un "trunk"

Status: affiche si le lien est OK avec les [ms],

affiche UNREACHABLE si le statu du lien est mort ,

affiche UNMONITORED si le statu du lien n'est pas

connu

3.4 Test de la communication

3.5 Mise en place de la plateforme de

Visioconférence multiple

La visioconférence est un moyen de communication

à distance. Elle permet par l'intermédiaire de la vidéo et

de l'audio de transmettre à ses interlocuteurs des informations sans

tenir compte du facteur géographique.

En effet bien que asterisk-trixbox permette la

visioconférence, très rare sont les softphones qui permettent de

gérer ce protocole de vidéoconférence multiple.

L'outil qui sera installé dans le serveur central est

BigBlueButton, ceci dans l'optique de réaliser la

vidéoconférence multiple avec possibilité de

présentation d'exposés sous forme de slides comme le demande le

cahier de charge.

BigBlueButton est un projet open source composé de 14

logiciels libres dont Asterisk et intègre les fonctionnalités

suivantes:

> Conférence audio

> Conférence vidéo

> Chat

> Présentation de slides et de fichiers

> Gestion des participants de la visioconférence

> Partage du bureau de travail

L'une des particularités de cette application est son

architecture : Architecture point à multipoint

(BigBlueButton)

L'installation et la configuration de cette plateforme est

détaillée en Annexe.

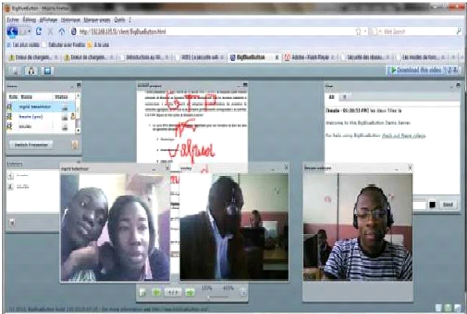

Ici nous présenterons juste les résultats que nous

avons obtenus, en exemple voila une conférence réalisée

avec trois personnes

Figure 23: visioconférence multiple (a trois) avec

BIGBLUEBUTTON

Il faut également noter que comparativement a d'autres

outils de vidéoconférences ou nous devons avoir des softphones ou

téléphones logiciels cette plateforme a la particularité

de permettre a ses clients de juste se connecter via une page web

3.6 Politique de sécurité et de routage des

appels voix

3.6.1 La ToIP et la sécurité des appels

Voix

La téléphonie sur IP, malgré ses très

nombreux avantages, notamment financiers, comporte des risques majeurs en

termes de sécurité des communications voix.

Un appel téléphonique ToIP se décompose en

deux phases : la signalisation qui permet d'établir l'appel, et la phase

de transport des flux de medias qui transportent la voix.

Au cours de la phase de signalisation, les messages SIP

codés en mode texte sont transmis de façon non chiffrée

dans le réseau, ce qui permet à un pirate d'écouter

facilement les messages SIP et d'accéder aux informations de transport

des flux média. En outre durant le transport des flux voix, le protocole

RTP présente également plusieurs vulnérabilités

dues à l'absence d'authentification et de chiffrement. Par voie de

conséquence, plusieurs attaques ToIP peuvent avoir lieu.

Il existe de nombreuses attaques possibles sur le réseau

ToIP dont les plus répandues, sont :

> Dénis de service (attaque DoS) :

l'objectif d'une attaque DoS est de rendre un élément du

réseau indisponible. Un exemple de ce type d'attaque est l'envoi

illégitime de paquets SIP BYE

> Ecoute clandestine : L'objectif de cette

attaque est d'écouter le trafic de signalisation et/ou de

données, en utilisant des outils d'écoute réseau tels que

VOMIT (Voice Over Misconfigured Internet Telephone),

SiVuS (SIP Vulnerability Scanner), et WireShark

> Détournement du trafic :

l'attaquant redirige à son profit le trafic ToIP. Elle se base sur

l'envoi d'un message de redirection indiquant que l'appelé s'est

déplacé et donne sa propre adresse comme adresse de renvoie, de

cette façon tous les appels destinés a l'utilisateur sont

transférés a l'attaquant

> Usurpation d'identité : Ce type

d'attaque consiste à usurper l'identité de l'expéditeur du

message SIP en modifiant l'identité de l'expéditeur d'un

message

Pour palier à ces attaques, les mécanismes de

sécurité que nous proposons dans cette architecture sont :

> La sécurité de l'infrastructure

IP: C'est le premier niveau de sécurité, car la

sécurité de l'infrastructure ToIP est liée à la

sécurité du réseau IP. Un exemple est la séparation

logique des réseaux Data et Voix par

des Vlan ou encore par un filtrage des paquets entrant dans le

serveur via des règles IPTABLES, un exemple est

définit dans le script d'installation automatique disponible en

annexe.

> L'authentification : L'authentification

du téléphone IP par le serveur et l'authentification du serveur

par le téléphone IP avant d'autoriser un quelconque appel. Il

existe différents moyens d'authentification tels que: SIPS,

IPsec.

· SIPS (Session Initiation Protocol

Secure) : est un mécanisme de sécurité

défini par RFC 3261 pour l'envoi de messages SIP au dessus du protocole

de sécurisation TLS (Transport Layer Security).

· IPsec (Internet Protocol Security) :

est un ensemble de protocoles (couche 3 du modèle OSI) défini par

IETF (RFC 2401), permettant le transport sécurisé des

données sur un réseau IP

> Le chiffrement: c'est un moyen efficace

de protéger les données. Plusieurs solutions peuvent être

utilisées : le chiffrement des flux de signalisation avec SIPS, le

chiffrement des flux voix avec SRTP, des solutions propriétaires.

· SRTP (Secure Real-time Transport

Protocol): définit un profil de RTP, qui a pour but d'apporter le

chiffrement, l'authentification et l'intégrité des messages,

et la protection contre le replay de données RTP en

unicast et multicast. SRTP a été conçu par

Cisco et Ericsson, et est ratifié par l'IETF

en tant que RFC 3711.

3.1 Politique de routage des appels voix dans une

architecture multi sites L'objectif principal ici est de proposer une

solution de centralisation qui permette de d'offrir le service de routage des

flux Audio et Vidéo entre les différents, cela est possible par

le système KAMAILIO.

|