CHAPITRE 4

ETUDE DE LA DETECTION (ADAPTATIVE) «

CA-CFAR-ABI-2D (3I) »

Par le procédé MONTE-CARLO

4.1. Introduction

A la fin du chapitre 3, nous sommes arrivés à la

conclusion que le processeur CA-CFAR-BI-2D (3I) est très efficace,

à condition que les paramètres définissant les impulsions

interférentes « FRUIT » (å0, r) soient connus, or ces

paramètres sont a priori inconnus. L'association de ce processeur avec

l'estimateur des paramètres FRUIT permet une sélection adaptative

assez correcte des paramètres définissant les impulsions

interférentes et ainsi du facteur d'échelle (T), nous allons

appeler cette association CA-CFAR- ABI-2D (3I), la lettre A indiquant le mot

ADAPTATIF.

Toutefois, les erreurs de l'estimateur des paramètres

FRUIT peuvent induire à des contreperformances qui pourraient remettre

en question notre processeur. Afin de dissiper ce doute nous allons dans ce

chapitre étudier les performances du CA-CFAR- ABI-2D (3I).

4.2. Etude des performances du CA-CFAR- ABI-2D (3I)

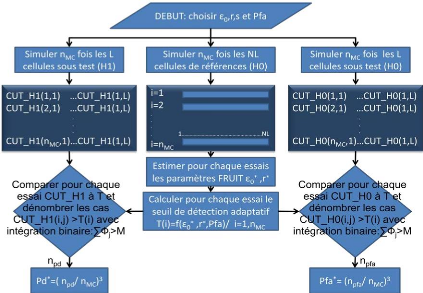

L'étude de la performance du CA-CFAR- ABI-2D (3I) se fera

en sept (7) étapes « a, b, c, d, e, f et g», et selon

l'approche MONTE-CARLO avec un très

grand nombre d'essais (nMC = 5000 essais) afin d'avoir une

appréciation

acceptable des résultats avec un graphe de performances le

plus lisse possible:

a) Choisir å0, r et fixer une probabilité de fausse

alarme ????????????3????.

b) Simuler au nombre de nMC essais les « NL

» cellules de référence par

l'hypothèse H0 avec å0, r.

Les impulsions d'interférence seront simulées

comme des impulsions avec un temps d'arrivée « poissonnien »

dont la probabilité d'apparition est définie par « å0

» et l'amplitude par une fonction de distribution exponentielle.

c) Estimer pour chaque essai et par la méthode de censure

directe les

paramètres du FRUIT å0* , r*

.

d) Calculer pour chaque essai le seuil de détection

adaptatif T3iA à partir de l'expression (3.24) en utilisant

les paramètres estimés å0* , r*et

la

probabilité de fausse alarme Pfa3J

fixée dans l'étape (a).

e) Simuler au nombre de nMC les cellules sous test

par l'hypothèse H1

avec å0, r et A. pour les différentes valeurs de s

(SNR).

f) Calculer par la méthode MONTE-CARLO la

probabilité de fausse

alarme Pfa3JA imposée par le seuil de détection

adaptatif T3iA, cette

étape nous informe sur l'effet de l'erreur de

l'estimateur sur la probabilité de fausse alarme réel qui en

résulte (Pfa3JA) .

g) Calculer par la méthode MONTE-CARLO la

probabilité de détection

Pd3JA imposée par le seuil de détection adaptatif

T3iA pour les

différentes valeurs de SNR (s). Cette

probabilité de détection représente l'effet de l'erreur de

l'estimateur sur les performances de détection.

Les étapes a, b,.., g sont résumées sur

l'organigramme suivant :

Figure 4.1: L'organigramme de la simulation Monte-Carlo

|