Chapitre 1. Les réseaux ad hoc

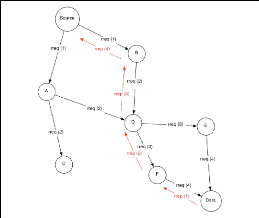

chemin inverse, grâce aux informations gardées

dans les caches des noeuds traversés par les RREQ (voir figure 1.7).

AODV dispose d'un certain nombre de mécanismes

optimisant son fonctionnement. L'inon-dation se fera par exemple au premier

essai dans un rayon limitéautour de la source, et si aucun chemin n'est

trouvé, alors elle sera étendue à une plus grande partie

du réseau. En cas de rupture de certains liens, AODV va essayer de

reconstruire localement les routes affectées en trouvant des noeuds

suppléants (cette détection de rupture peut d'ailleurs se faire

gràace à un mécanisme optionnel de paquets hello

diffusés aux voisins directs uniquement). Si une reconstruction locale

n'est pas possible, alors les noeuds concernés par la rupture des routes

utilisant ce lien sont prévenus de sorte qu'ils pourront relancer une

nouvelle phase de reconstruction complète.

FIGURE 1.7 - Recherche de route par inondation

»AODV».

3. Zone Routing Protocole(ZRP)

Le protocole ZRP [12] est parmi les protocoles hybrides les plus

citédans la littérature, àmi-chemin entre les

deux familles de protocoles (proactif et réactif). Ainsi, chaque

noeud

maintient une table de routage, dont les données sont

régulièrement émises en diffusion pour tous les noeuds qui

lui sont distants de moins d'une valeur (ñ) prédéfinie

(routage proactif dans cette zone). Pour atteindre tout autre noeud qui

n'apparaîtrait pas dans sa table de routage (une distance

supérieure à (ñ)), un noeud a recours à un

protocole de routage de type réactif, comme indiquédans la figure

1.8.

Ce type de protocole fournit un assez bon compromis en termes

de diffusion pour les mises à jour. Cette tentative pour cumuler les

qualités des deux approches se place en intermédiaire plus qu'en

solution, parce qu'elle est moins efficace que les algorithmes de routage de

base, en forte mobilitéou avec beaucoup de stations.

16

|