Chapitre 1. Les réseaux ad hoc

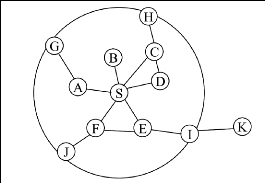

FIGURE 1.8 - Exemple d'une zone de routge avec

ñ = 2.

1.6 Conclusion

L'étude effectuée sur les réseaux sans

fil et en particulier sur les réseaux mobiles ad hoc nous a permis de

connaître leurs différentes caractéristiques (Topologie

dynamique, contrainte d'énergie, capacitédes liens limitée

et variable, sécuritéphysique limitée). Nous avons

constatéque leur apparition a certes facilitéla mise en oeuvre

d'applications mobiles et ne supportant pas d'infrastructure

préexistante (telles que les applications militaires et urgences et

catastrophes naturelles), mais en revanche, a laisséémerger un

bon nombre de problèmes.

Dans l'étude des protocoles de routage, nous avons

commencépar présenter les trois classes de protocoles de routages

selon le type de vision qu'ils ont sur le réseau : routage

hiérarchique, plat et localisation géographique, et les trois

familles : Proactifs, Réactifs et Hybrides, ainsi que les politiques et

les méthodes d'acheminement sur lesquelles ils reposent, et leurs

avantages et inconvénients. Par la suite nous avons donnéun

exemple de protocole pour chacune des trois classes (OLSR, AODV, ZRP).

D'autres protocoles existent évidemment, mais dans le cadre de note

travail, nous contentons de ces protocoles, car le plus important pour nous est

de comprendre le routage d'une manière globale, afin de mieux comprendre

notre sujet d'étude. Le chapitre suivant vient pour mettre en claire le

fonctionnement du protocole MAC 802.11.

17

|