Chapitre 4. Analyse et évaluation des

performances 802.11

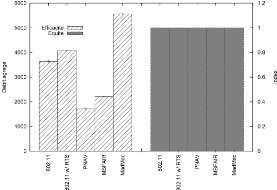

FIGURE 4.21 - Performance de MadMac sur le

scénario des stations cachées.

Ces résultats montrent que MadMac permet contrairement

à 802.11 de fournir un bon compromis

équité-efficacité. Bien que le protocole MadMac

présente de bonnes performances, celles-ci sont liées aux

paramètres qui le régissent. Les variables telles que x et k

peuvent modifier considérablement les performances du réseau si

elles sont mal dimensionnées.

4.3.3 FWM (Fair Wireless MAC) [37]

L'approche étudiée sous le nom de FWM s'inscrit

dans la continuitéde DCF. Elle le rend opérant dans les

situations inéquitables.

4.3.3.1 Le principe de FWM

Le principe est d'ajouter un canal de signalisation hors

bande. Ce canal est exploitéselon un mode tonalitéd'occupation

(busy tone) [36]. FWM vise à maintenir une synchronisation

entre les noeuds voisins à l'aide de ce dernier, quand un noeud est en

train de recevoir, il émet un signal d'occupation sur le canal de

signalisation pour informer tous les émetteurs potentiels dans son

voisinage (àportée de communication). La détection de la

porteuse doit se faire en prenant en compte le canal de signalisation en plus

du canal principal. Cependant, ce mécanisme seul est insuffisant pour

assurer un accès équitable, il faut prendre en compte le non

synchronisation du délai EIFS entre les noeuds. Certains noeuds sont

contraints d'attendre un délai EIFS avant d'entreprendre la

procédure d'accès au support. Cette différence du

délai d'attente est une cause importante

d'iniquitéd'accès. Plusieurs solutions sont

étudiées, leur évaluation a montréque la plus

équitable consiste à maintenir et synchroniser l'EIFS pour tous

les émetteurs voisins d'un émetteur qui rencontre une situation

oùil a dûactiver son EIFS. La synchronisation est faite par un

signal émis sur un second canal de signalisation.

Chapitre 4. Analyse et évaluation des performances

802.11

4.3.3.2 Évaluation

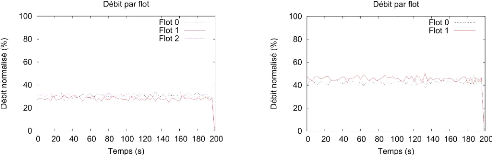

Les figures 4.22 et 4.23 montrent respectivement le

débit total écoulépour le scénario de contention

déséquilibrée et les stations cachées.

FIGURE 4.22 - Répartition des débits avec FWM;

Scénario contention déséquilibrée.

FIGURE 4.23 - Répartition des débits avec FWM;

Scénario station cachée.

50

La table 4.2 donne une évaluation chiffrée des

améliorations apportées par la présente proposition

FWM.

|

Situation

|

DCF classique

|

FWM

|

|

> x

·

|

u

|

F

|

>x

·

|

u

|

F

|

|

Contention déséquilibrée

|

176.80

|

0.92

|

0.68

|

89.00

|

0.66

|

0.99

|

|

Station cachée

|

88.66

|

0.15

|

0.5

|

88.14

|

0.15

|

0.99

|

TABLE 4.2 - Comparaison de performances pour les situations

caractéristiques.

Comme on peut le constater, FWM atteint son objectif

d'équité. Le débit total a légèrement

chutémais l'équitéa fortement augmenté. Son

principal reproche est d'utiliser des canaux de signalisation hors bande. Ces

canaux demandent des composants (et donc présente un coût) pour la

gestion des canaux supplémentaires. Les contraintes de mise en oeuvre de

FWM restent cependant moindres par rapport à l'avantage

apportéà la communication dans les réseaux ad hoc.

4.4 Conclusion

Dans ce chapitre, nous avons simuléquatre

scénarios qui illustrent l'iniquitéd'accès au canal dans

MAC 802.11. Le premier scénario est le problème du noeud

caché. Nous avons remarquéque le débit chute

considérablement à cause des collisions au niveau du noeud

central. Le deuxième scénario est le noeud exposé, dans

celui-ci nous avons remarquéune situation de famine pour le noeud

exposécausépar le fait qu'il détecte l'activitéde

son voisin qui émet vers une station qui est hors de sa portée.

Le troisième scénario est celui des stations cachées

asymétriques, dans ce cas nous avons remarquéaussi une situation

de famine due au fait de la méconnaissance des activités

51

Chapitre 4. Analyse et évaluation des performances

802.11

du voisinage. Pour le dernier scénario, qui est le cas

des trois paires, nous avons remarquéune famine au niveau de la paire

centrale qui doit attendre que les deux autres paires soient en repos pour

pouvoir accéder au support.

Plusieurs solutions ont étéproposées, et

visent à résoudre le problème

d'iniquitéd'accès au médium dans Mac 802.11. Parmi ces

solutions nous avons présenté, les algorithmes du backoff, le

MadMac et le FWM (Fair Wireless Mac). Après l'étude de ces trois

solutions, nous avons conclus que celles-ci ont apportédes

améliorations par rapport au protocole MAC 802.11, et que toute

autre solution proposédoit avoir un bon compromis entre

l'équitéet l'efficacité.

52

|