2.3.1.2.2. Vocabulaire de la détection

d'intrusions

La détection d'intrusions utilise un vocabulaire bien

définis et qui est comme suit :

· Attaque ou intrusion : action qui permet

de violer la politique de sécurité ;

· Audit de sécurité :

c'est l'ensemble des mécanismes permettant la collecte

d'informations sur les actions faites sur un système d'information ;

· Détection d'intrusions :

recherche de traces laissées par une intrusion dans les

données produites par une source ;

· Faux positif : alerte en l'absence

d'attaque ;

· Faux négatif : absence

d'alerte en présence d'attaque ;

26

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Vulnérabilité : faille

de conception, d'implémentation ou de configuration d'un système

logiciel ou matériel ;

· Log (trace d'audit) : c'est un

fichier système à analyser ;

· Exploit : terme utilisé pour

désigner un programme d'attaque ;

· Scénario : suite

constituée des étapes élémentaires d'une attaque

;

· Signature : suites des étapes

observables d'une attaque, utilisée par certains analyseurs pour

rechercher dans les activités des entités, des traces de

scénarios d'attaques connus ;

· Système de détection

d'intrusions : ensemble constitué d'un ou plusieurs capteurs,

un ou plusieurs analyseurs et un ou plusieurs managers ;

· Corrélation : c'est

l'interprétation conceptuelle de plusieurs événements

(alertes) visant à leur assigner une meilleure sémantique et

à réduire la quantité globale d'événements

(d'alertes).

2.3.1.2.3. Emplacements d'un système de

détection d'intrusions

Il existe plusieurs endroits stratégiques où il

convient de placer un IDS.

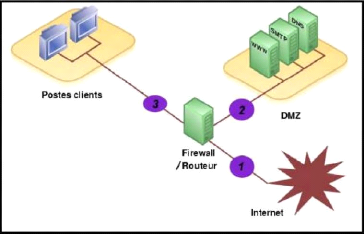

Le schéma suivant illustre un réseau local ainsi

que les positions que peut y prendre

un IDS :

Figure 3.2: endroits typiques pour un

système de détection d'intrusions

27

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Position (1): sur cette position,

l'IDS va pouvoir détecter l'ensemble des attaques frontales, provenant

de l'extérieur, en amont du firewall. Ainsi, beaucoup trop d'alertes

seront remontées ce qui rendra les logs difficilement consultables ;

· Position (2): si l'IDS est

placé sur la DMZ, il détectera les attaques qui n'ont pas

été filtrées par le firewall et qui relèvent d'un

certain niveau de compétence. Les logs seront ici plus clairs à

consulter puisque les attaques bénins ne seront pas recensées

;

· Position (3): l'IDS peut ici rendre

compte des attaques internes, provenant du réseau local de l'entreprise.

Il peut être judicieux d'en placer un à cet endroit étant

donné le fait que 80% des attaques proviennent de l'intérieur. De

plus, si des trojans ont contaminé le parc informatique (navigation peu

méfiante sur internet) ils pourront être ici facilement

identifiés pour être ensuite éradiqués.

|