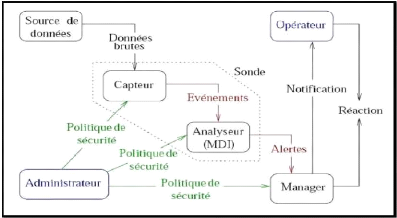

Plusieurs schémas ont été proposés

pour décrire les composants d'un système de

détection d'intrusions. Parmi eux, nous avons retenu

celui issu des travaux d'Intrusions Detection exchange formatWorking Group

(IDWG) de l'Internet Engineering Task Force

24

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

(IETF) comme base de départ, car il résulte d'un

large consensus parmi les intervenants du domaine.

L'objectif des travaux du groupe IDWG est la définition

d'un standard de

communication entre certains composants d'un système de

détection d'intrusions. La figure illustre ce modèle et permet

d'introduire un certain nombre de concepts :

Figure 3.1 : Modèle générique de

la détection d'intrusions proposé par l'IDWG

L'architecture IDWG d'un système de détection

d'intrusions contient des capteurs qui

envoient des événements à un analyseur. Les

capteurs couplés avec un analyseur forment une sonde, cette

dernière envoie des alertes vers un manager qui la notifie à un

opérateur humain.

· Administrateur : personne

chargée de mettre en place la politique de sécurité, et

par conséquent, de déployer et configurer les IDS.

· Alerte : message formaté

émis par un analyseur s'il trouve des activités intrusives dans

une source de données.

· Analyseur : c'est un outil logiciel

qui met en oeuvre l'approche choisie pour la détection (comportementale

ou par scénarios), il génère des alertes lorsqu'il

détecte une intrusion.

· Capteur : logiciel

générant des événements en filtrant et formatant

les données brutes provenant d'une source de données.

· Evénement : message

formaté et renvoyé par un capteur. C'est l'unité

élémentaire utilisée pour représenter une

étape d'un scénario d'attaques connu.

25

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Manager : composant d'un IDS

permettant à l'opérateur de configurer les différents

éléments d'une sonde et de gérer les alertes reçues

et éventuellement la réaction.

· Notification : la méthode par

laquelle le manager d'IDS met au courant l'opérateur de l'occurrence

d'alerte.

· Opérateur : personne

chargée de l'utilisation du manager associé à l'IDS. Elle

propose ou décide de la réaction à apporter en cas

d'alerte. C'est, parfois, la même personne que l'administrateur.

· Réaction : mesures passives ou

actives prises en réponse à la détection d'une attaque,

pour la stopper ou pour corriger ses effets.

· Sonde : un ou des capteurs

couplés avec un analyseur.

· Source de données : dispositif

générant de l'information sur les activités des

entités du système d'information.

Dans ce modèle qui représente le processus

complet de la détection ainsi que l'acheminement des données au

sein d'un IDS. L'administrateur configure les différents composants

(capteur(s), analyseurs(s), manager(s)) selon une politique de

sécurité bien définie. Les capteurs accèdent aux

données brutes, les filtrent et les formatent pour ne renvoyer que les

événements intéressants à un analyseur. Les

analyseurs utilisent ces événements pour décider de la

présence ou non d'une intrusion et envoient dans le cas

échéant une alerte au manager, qui notifie l'opérateur

humain, une réaction éventuelle peut être menée

automatiquement par le manager ou manuellement par l'opérateur.