4.2. INSTALLATIONS ET

CONFIGURATIONS DES OUTILS

Pourquoi Debian GNU/Linux ?Debian dispose de

caractéristiques intéressantes :

· Il n'a aucun but commercial et ne subit pas la loi du

marché,

· Il possède un très bon système de

suivi d'erreurs et les problèmes sont résolus en moins de 48

heures ;

· Depuis le début, sa priorité consiste

à développer un système d'exploitation complet et

fiable ;

· Il est développé par des volontaires tout

autour du monde.

Parmi les paquetages Debian existants, plusieurs outils de

détection d'intrusion en temps réel sont capables de

découvrir un comportement hostile envers une connexion. Il en existe

deux catégories : ceux qui surveillent les tentatives d'attaques sur un

réseau et ceux qui contrôlent l'activité sur un hôte

spécifique.

Nous utilisons PortSentry pour détecter les scans de

ports, TripWire pour contrôler les changements dans le système et

LogSentry pour l'analyse des "logs". Le premier et le dernier font partie de la

suite TriSentry de Psionic Technologies.

4.2.1.

Outils d'hôtes

· Détection de scans de

ports : PortSentry surveille les ports de notre système et

il effectue une action (généralement un blocage) s'il

détecte une tentative de connexion sur un port dont nous ne souhaitons

pas qu'il soit écouté.

Sur Debian il peut s'installer par la commande en ligne :

apt-get install portsentry

Différents niveaux d'activité peuvent être

choisis : le mode classique, le mode "stealth" (furtif) et le mode

avancé. La configuration repose sur le fichier

/usr/local/psionic/portsentry/portsentry.conf.

J'ai trouvé les options principales sont les suivantes

:

TCP_PORTS, vous définissez

ici les ports à contrôler soit en mode classique soit en mode

stealth. L'auteur du programme propose trois listes de ports selon le

degré de réactivité que vous souhaitez appliquer. Le

nombre maximum de ports s'élève à 64.

UDP_PORTS, comme le

précédent mais pour les ports UDP.

ADVANCED_PORTS_TCP,

ADVANCED_PORTS_UDP, indique le numéro de port le plus

élevé à utiliser en mode avancé. Chaque port

au-dessous de celui-ci sera surveillé sauf ceux déjà

exclus. Le port le plus élevé peut-être défini

jusqu'à 65535. Toutefois il est déconseillé de

dépasser 1024 afin d'éviter les fausses alertes.

ADVANCED_EXCLUDE_TCP, ADVANCED_EXCLUDE_UDP, propose une liste

des ports à exclure. Les ports présents dans cette section ne

seront pas surveillés en mode avancé. Vous pouvez y inscrire les

ports habituellement dédiés aux clients distants et ceux

n'offrant pas un véritable service. ident, par exemple.

IGNORE_FILE, nous y inscrivons le chemin du fichier dans

lequel nous définissons les adresses IP à ignorer. L'interface

locale, lo comprise, doivent également se trouver dans ce fichier. Vous

pouvez aussi y ajouter les adresses IP locales.

KILL_ROUTE, nous pouvons ajouter ici la commande à

exécuter pour bloquer l'hôte attaquant. Par exemple : iptables -I

INPUT -s $TARGET$ -j DROP où $TARGET$ correspond à l'hôte

attaquant.

KILL_RUN_CMD, nous indiquons une commande à

exécuter avant de bloquer l'accès de l'hôte attaquant.

SCAN_TRIGGER, détermine le nombre de tentatives avant

de déclencher l'alarme.

PORT_BANNER, affiche un message sur les ports ouverts en mode

connexion.

Une fois configuré, il doit être

exécuté dans l'un des trois modes grâce aux options

suivantes : pour TCP vous disposez de -tcp (mode de base), -stcp (mode stealth)

et -atcp (mode avancé) ; pour UDP ce peutêtre -udp, -sudp,

-audp.

- Etape de l'installation

Première étatpe-1 :

su apt-get install portsentry

Deuxième étape-2 :

Déplacer le fichier init.d

from terminal type: cd /etc/init.d

type: su ./portsentry stop

Troisième étape-3:

check ip server

type ifconfig

Quatrième étape-4:

test from your other operating system

start your tools nmap

insert ip server then click scan

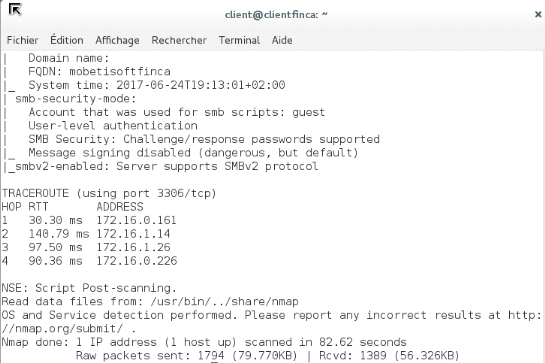

e.g: nmap -T4 -A -v 172.16.0.226 voici la

figure qui montre le scan :

Figure 26.IV: Le scan de port avec NMAP

Parce que le portsentry stop.Vous pouvez recevoir le paquet de

données provenant du serveur.

Cinquième étape: activate tcp and udp on

portsentry configuration

type su nano +135 /etc/portsentry/portsentry.conf

change the value of block_tcp and block_udp from 0 to 1

Step-6: press Ctrl+X

Then save your update configuration

Step-7: Start your portsentry from server

type su /portsentry start

The Last of Steps Scan with nmap from client

· Analyse

d'intégrité :

Sur Debian il peut être installé par la commande

:

apt-get install tripwire

Pour stocker l'information deux clés sont

nécessaires : la première, la clé du site ("site key") est

utilisée pour chiffrer les règles et les fichiers de

configuration, et la seconde, la clé locale ("local key") sert

àchiffrer l'information sur l'état des fichiers

contrôlés.

La configuration se fait simplement dans le fichier

/etc/tripwrie/twpol.txt et une fois qu'elle a été adaptée,

vous pouvez l'installer en tapant :

twadmin -m P /etc/tripwire/twpol.txt

Pour créer la base de données initiale contenant

l'état actuel des fichiers, nous exécutons la commande : tripwire

-m i 2

Pour vérifier l'intégrité du

système de fichiers, nous tapons :

tripwire -m c

Le fichier de configuration peut être effacé afin

d'empêcher un intrus de savoir quels fichiers ont été

modifiés en tapant :

rm /etc/tripwire/twcfg.txt /etc/tripwire/twpol.txt

Pour les créer si besoin est, tapez :

twadmin -m p > /etc/tripwire/twpol1.txt twadmin -m

f > /etc/tripwire/twcfg.txt

- Etape de l'installation

Enter site-key passphrase:toor

Enter local key passphrase:1234

apt-get install tripwire -y

create keys and initialize database: - cd /etc/tripwire

generate config: - twadmin -m F -c tw.cfg -S site.key

twcfg.txt

optimize policy file with the script: -- gedit twpolmake.pl

perl twpolmake.pl twpol.txt >twpol.txt.new

twadmin -m P -c tw.cfg -p tw.pol -S site.key twpol.txt.new

create database: - tripwire -m i -s -c tw.cfg

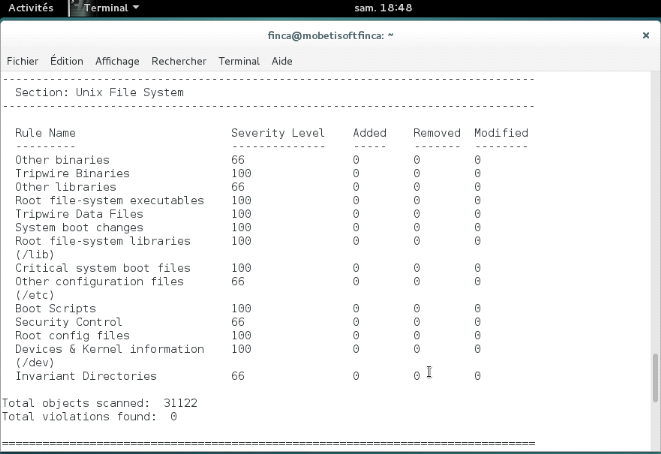

Execute checking manually (Daily check script for Cron is

included in package): -tripwire -m c -s -c /etc/tripwire/tw.cfg

Figure 27.IV: Status de la sécurité avec

Tripwire

If there is no problem even if some differences are detected,

then update, results are saved under the directory: -

11/var/lib/tripwire/report

· Analyse des logs :

Sur Debian il peut être installé par la commande

:

apt-get install logcheck

Ceci installe le programme logtail dans /usr/local/bin pour

maintenir une liste des analyses déjà effectuées. Les

fichiers suivants sont également installés :

Logcheck.sh,

Un script contenant la configuration de base.

Logcheck.hacking,

Contient les règles définissant les niveaux

d'activité.

Logcheck.ignore,

Contient les expressions à ignorer.

Logcheck.violations,

Contient les expressions pouvant être

considérées comme des violations de sécurité.

Logcheck.violations.ignore,

Les expressions présentes dans ce fichier sont

destinées à être ignorées.

Vous pouvez utiliser cron pour lancer logcheck toutes les

heures : 0 * * * * /bin/sh

/usr/local/etc/logcheck.sh

|